使用Metasploit进行信息收集

第一次使用msf时 创建数据库:msfdb init

启动Metasploit:

msfconsole

- 使用nmap

nmap相关参数:

-sL:简单列表扫描 -sn:扫描主机,但是不进行端口扫描 -sS:TCP SYN扫描【半开放扫描,扫描速度高且隐蔽性好】 -p |-F:扫描端口列表与扫描次序,常用的扫描方式【-p指定端口|-F执行快速扫描】 -sV:服务,版本扫描 -O:启用操作系统探测 -PU:扫描开放的UDP端口:通过对开放的UDP端口进行探测以确定存活的主机 -sT TCP connect()扫描,这种方式会在目标主机的日志中记录大批连接请求和错误信息。 -sS 半开扫描,很少有系统能把它记入系统日志。不过,需要Root权限。 -sF -sN 秘密FIN数据包扫描、Xmas Tree、Null扫描模式 -sP ping扫描,Nmap在扫描端口时,默认都会使用ping扫描,只有主机存活,Nmap才会继续扫描。 -sU UDP扫描,但UDP扫描是不可靠的 -sA 这项高级的扫描方法通常用来穿过防火墙的规则集 -sV 探测端口服务版本 -Pn 扫描之前不需要用ping命令,有些防火墙禁止ping命令。可以使用此选项进行扫描 -sn ping探测扫描主机, 不进行端口扫描 (测试过对方主机把icmp包都丢弃掉,依然能检测到对方开机状态) -v 显示扫描过程,推荐使用 -h 帮助选项,是最清楚的帮助文档 -p 指定端口,如“1-65535、1433、135、22、80”等 -O 启用远程操作系统检测,存在误报 -A 全面系统检测、启用脚本检测、扫描等 -oN/-oX/-oG 将报告写入文件,分别是正常、XML、grepable 三种格式 -T4 针对TCP端口禁止动态扫描延迟超过10ms -iL 读取主机列表,例如,“-iL C:ip.txt” -n:不做DNS解析

常见语句

扫描指定IP所开放的端口:nmap -sS -p 1-65535 -v XXX.XXX.XXX.XXX 扫描C段存活主机:nmap -sP XXX.XXX.XXX.XXX/24 指定端口扫描:nmap -p 80,1433,22,1521 XXX.XXX.XXX.XXX 探测主机操作系统:nmap -o XXX.XXX.XXX.XXX 全面的系统探测:nmap -v -A XXX.XXX.XXX.XXX(Nmap默认扫描主机1000个高危端口) 探测指定网段:nmap XXX.XXX.XXX.XXX-XXX 穿透防火墙进行扫描:nmap -Pn -A XXX.XXX.XXX.XXX(XXX.XXX.XXX.XXX禁止用ping的)

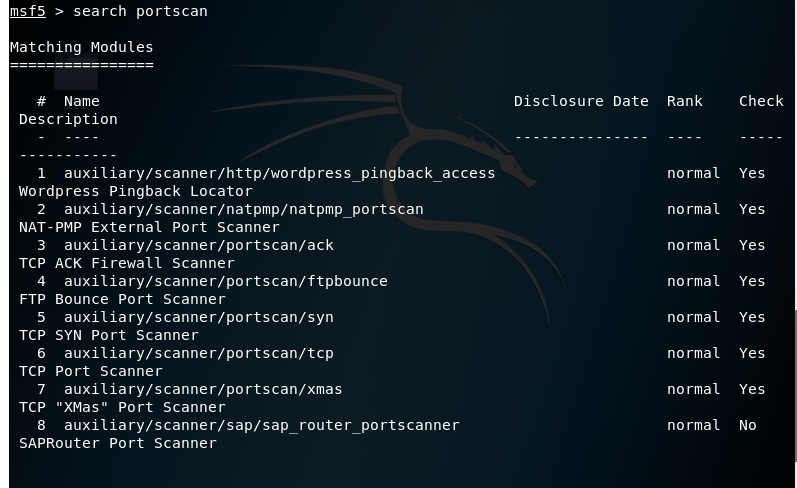

- 使用辅助模块进行端口扫描

search portscan

ack:通过ACK扫描的方式对防火墙上未被屏蔽的端口进行探测 ftpbounce:通过FTP bounce攻击的原理对TCP服务进行枚举 syn:使用发送TCP SYN标志的方式探测开放的端口,一般情况下,推荐使用该种方式,因为它的扫描速度较快,结果准确并且不容易被对方察觉 tcp:通过一次完整的TCP连接来判断端口是否开放,这种扫描方式最准确,但是扫描速度比较慢 xmas:一种更为隐蔽的扫描方式,通过发送FIN,PSH和URG标志,能够躲避一些高级的TCP标记检测器的过滤

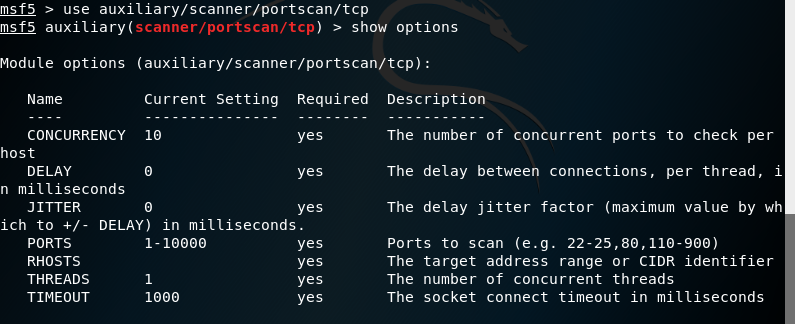

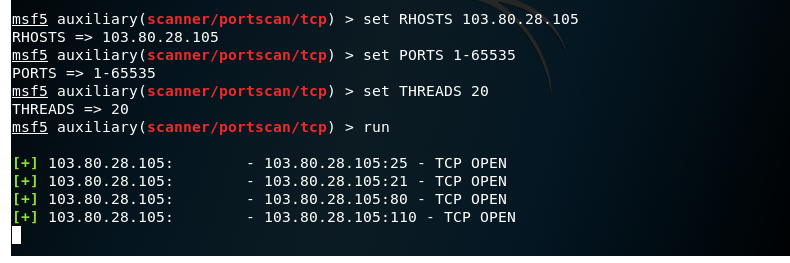

使用模块命令:

use auxiliary/scanner/portscan/tcp

接下来使用show options 进行参数设置

最后输入run进行运行

使用 nslookup,dig 查询真实ip,在Metasploit中使用whois:

whois xxx.com //进行whois查询时要去掉www,ftp等前缀

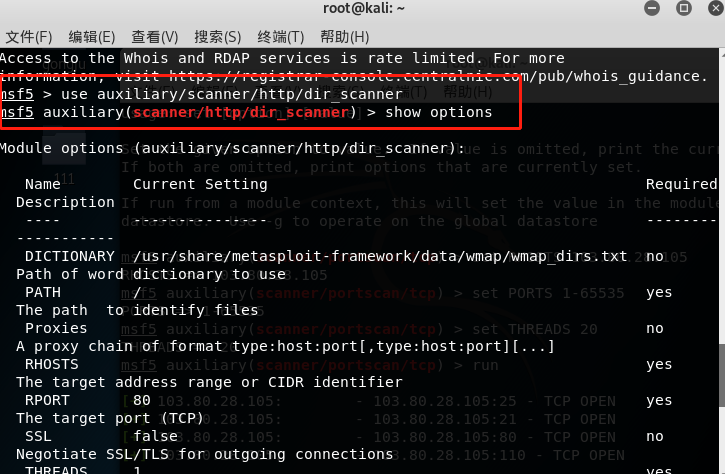

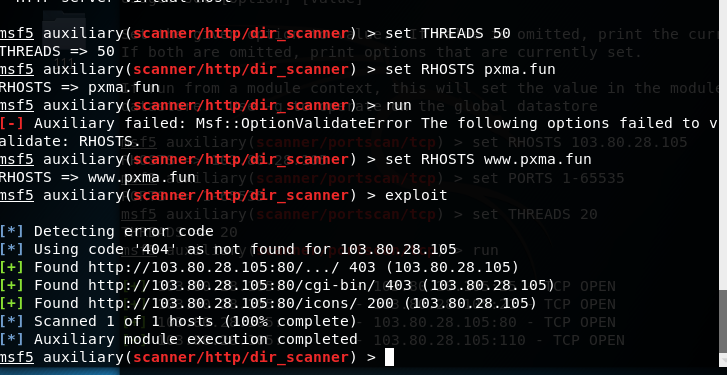

在Metasploit中使用辅助模块查看网站的目录结构

brute_dirs,dir_listing,dir_scanner

输入exploit后运行

进行ftp暴力破解

use auxiliary/scanner/ftp/ftp_login

set PASS_FILE /root/桌面/gongju/字典/7000常用密码字典.txt

set THREADS 20

set RHOSTS

进行ssh暴力破解