题目

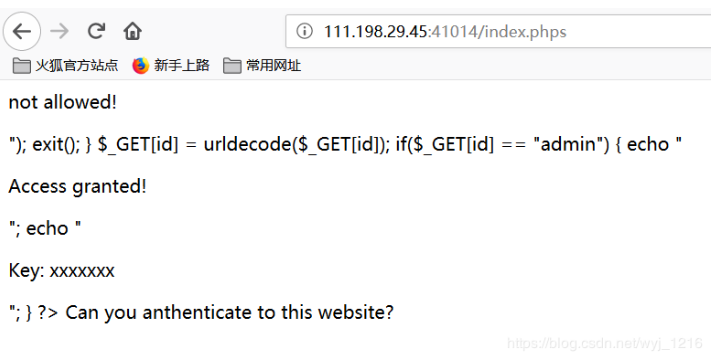

首先发现源码泄露

/index.phps

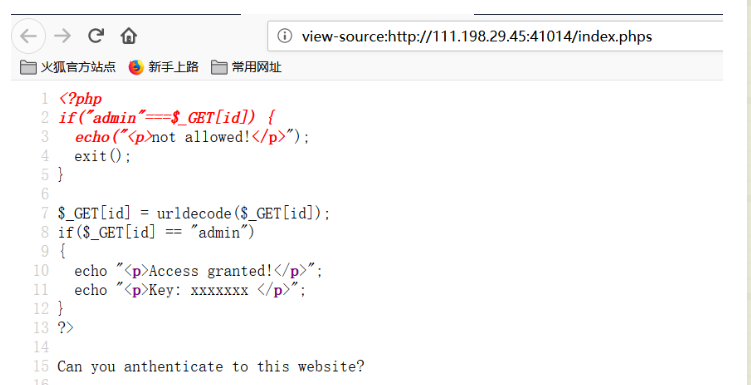

查看源代码

即:

<?php if("admin"===$_GET[id]) { echo("<p>not allowed!</p>"); exit(); } $_GET[id] = urldecode($_GET[id]); if($_GET[id] == "admin") { echo "<p>Access granted!</p>"; echo "<p>Key: xxxxxxx </p>"; } ?> Can you anthenticate to this website?

分析代码:

第一步,要使得"admin"===$_GET[id]不成立

第二步,经过$_GET[id] = urldecode($_GET[id]);,使得$_GET[id] == "admin"成立。

故有

?id=%2561dmin

得到flag

知识点

1、.phps

这个是之前所没有碰到过的

第一次扫描时也没有扫出来,长个记性,记一下

2、urldecode/urlencode

当传入参数id时,浏览器在后面会对非ASCII码的字符进行一次urlencode

然后在这段代码中运行时,会自动进行一次urldecode

在urldecode()函数中,再一次进行一次解码

urldecode(%2561)=%61

urldecode(%61)=a

1

2

即,当第一次比较时,实际是

if("admin"==="%61dmin")

1

而经过

$_GET[id] = urldecode($_GET[id]);

1

第二次比较是:

if("admin" == "admin");