作者:黑色记忆

本文已发表于《黑客X档案》杂志第十期 版权归《黑客X档案》所有 转载请注明版权

想不到,前几天我才发现,我千辛万苦收集的asp木马,居然没有几个不被Kill的。常说养马千日用马一时,可要是连马都养不好,用的时候可就头疼了。众多杀软中,查杀效果比较好厉害的就是瑞星跟NOD32(测试软件:瑞星2006、卡巴斯基反病毒6.0、Kv2006、 NOD32 AntiVirus v2.51.30和McAfee VirusScan v8.0i)。

来看一下几种比较常见的ASP木马免杀方法:

1.加密法

常用的是用微软的源码加密工具screnc.exe,以此来躲开杀毒软件的追杀。优点是见效明显,一般的有害代码用此法加密后,可以存在于服务器上,发挥原有的功能.缺点是代码经过加密后,是不可识别字符,自己也不认识了。

2.大小写转换法

把被杀程序里的代码,大小写稍作转换.可以躲过一般的杀毒软件。(WORD可以转换大小写,这招对ASPX木马免杀很管用)。

3.混水摸鱼法

这种方法也常奏效.fso写成"f"&vbs&"s"&vbs&"o",运行的结果是一样的,但文件却可以逃过杀毒软件的查杀。

4.图片法或组合法

把代码保存为*.jpg,引用,这样,也可以躲过一劫.把很多个代码分配到1.asp,2.asp,3.asp...中,再通过#include合并起来,可逃过and条件的杀毒软件。

5.移位,逆位,添零法

这种方法也属于加密,可以用黑客伟跟冰狐的作品。

6.asp结构特征法

在程序开头跟结尾加上图片数据库之类的特征码,改变本身结构。无论是删除一些特征,还是颠倒顺序只要能正常使用即可。

以前用screnc.exe加密都被杀了,其实网上好多加密软件都是利用这个小东西加密的。看来这种方法现在是行不通了。现在比较流行的就是移位、逆位、添零等。有能力的朋友可以定位下杀毒软件的特征码或者自己编写修改。有时候把里边的东西文字改改换换位置跟语法也能躲过查杀。

其实我感觉破坏asp的结构性是最好的免杀方法。也看了许多文章,其中有在asp开头加入图片特征码躲过查杀,不过这种方法有的时候是没用的,于是便想起了可以改变成数据库结构。这种工具网上也有的,不过是用来欺骗动网后台备份的。

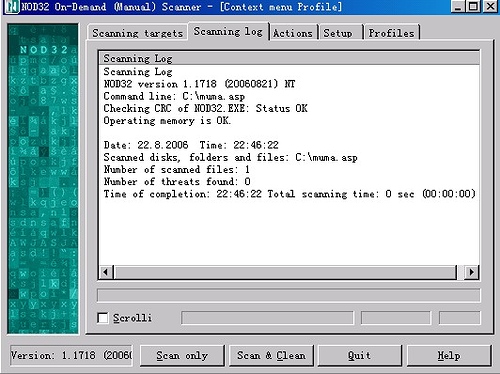

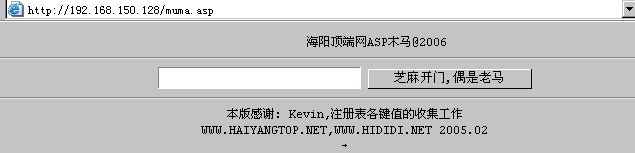

我以原版海阳顶端木马为例,首先把ASP木马合并成数据库(copy X.mdb+X.asp X.asp),使用杀毒软件查杀,可以躲过瑞星2006、卡巴斯基反病毒6.0、Kv2006、McAfee。唯独不能躲过NOD32查杀。这时候可以先用screnc.exe加密下在合并,这样NOD32也检测不出来了(图1)。最重要的是能正常使用不(图2)?答案是可以的。

图1

图2

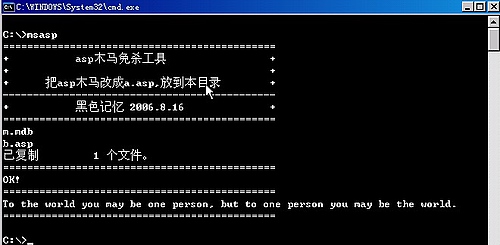

这一系列的操作很是烦琐,所以我写了个小程序来简化操作。就是把未加密的asp木马改名为a.asp,然后运行msasp.exe程序就可以了(图3、图4)。最后这几种免杀的方法结合起来使用效果非常不错,大家可以亲自试验一番。

图3

图4

后记:

1.其实开始部分插入图片代码也是可以的,这个用合并法或黑客伟的asp木马插入gif调用工具都可实现。

2.加密法:其实加密方法很多的,不止这一种的,比如第5种方法.更多的就要靠大家发掘了。

3.大小写互换法可以参考4ngel的这篇文章 小议脚本变形:http://cnc.4ngel.net/article/40.htm

4.asp结构特征法可以参考这个动画 asp.aspx.php超简单免杀:http://3800hk.com/donghua/g/14198.html

5.一句话木马可以参考 ASP数据库插马小议:http://blog.csdn.net/lake2/archive/2006/05/02/705362.aspx

6.文中提到的加密工具下载页面:http://www.heik.cn/n143c16.aspx

7.数据库合并这种方法在aspx木马上也是可以使用的,缺点就是合并后木马打开速度变慢(msasp.exe不可使用在aspx木马上)。

8.本文已发表于《黑客X档案》杂志第十期 版权归《黑客X档案》所有 转载请注明版权