这里基本是参考这篇博客进行设置:Windows10用fiddler抓包Android应用(解决手机设置代理后无法上网,设置只抓app包)

在Statistics页面,展示了会话的基本统计信息,包括收发字节数和各项性能数据。

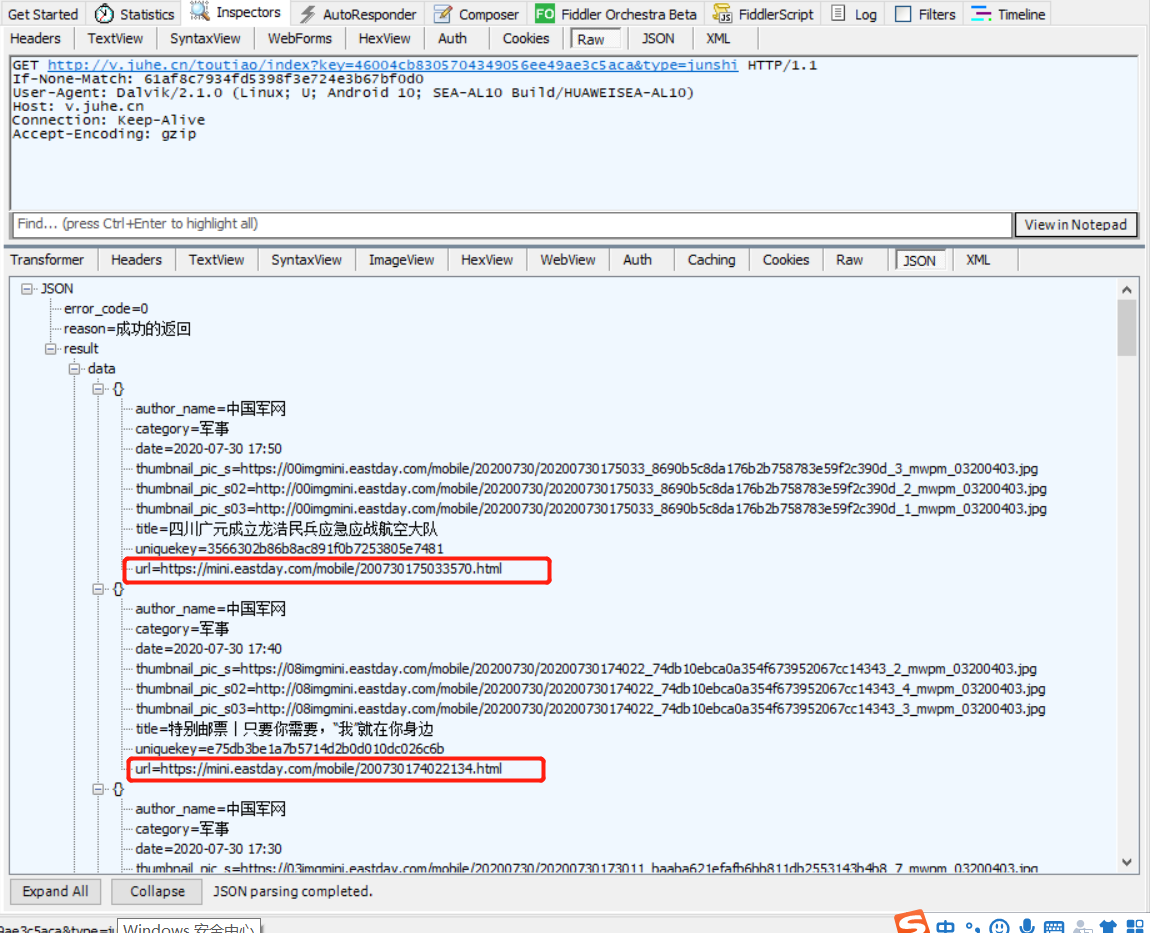

而Inspectors页面,则展示了会话的详细信息,以及各种不同的展示方法,上部对应请求数据,下部对应响应数据。

经常使用的几项内容含义如下:

- Headers:分别为请求和响应的HTTP头部信息。

- TextView:分别为请求和响应的HTTP数据体部分信息,当请求为POST时,则存在数据体。

- WebForms:格式化的请求数据,包括HTTP头部及内容体。

- HexView:整个请求和响应的16进制展示。

- Cookies:请求和响应中的Cookies信息。

对HTTPS会话,Fiddler默认并不会进行解密,而只会显示SSL相关信息,并给出提示。

配置好之后,进行抓包:

发现点击app中对应的新闻进去之后是空白页面,fiddler没有抓到相对应的https包,

但是依旧可以捕获到每个Fragment中所展示的ListView的包(也就是可以获取每个新闻栏目对应的请求地址),这里和wireshark捕获到的一样,就不进行分析了:

这个是“军事”一栏中的成功返回的json,可以从这里找到每条新闻的网址

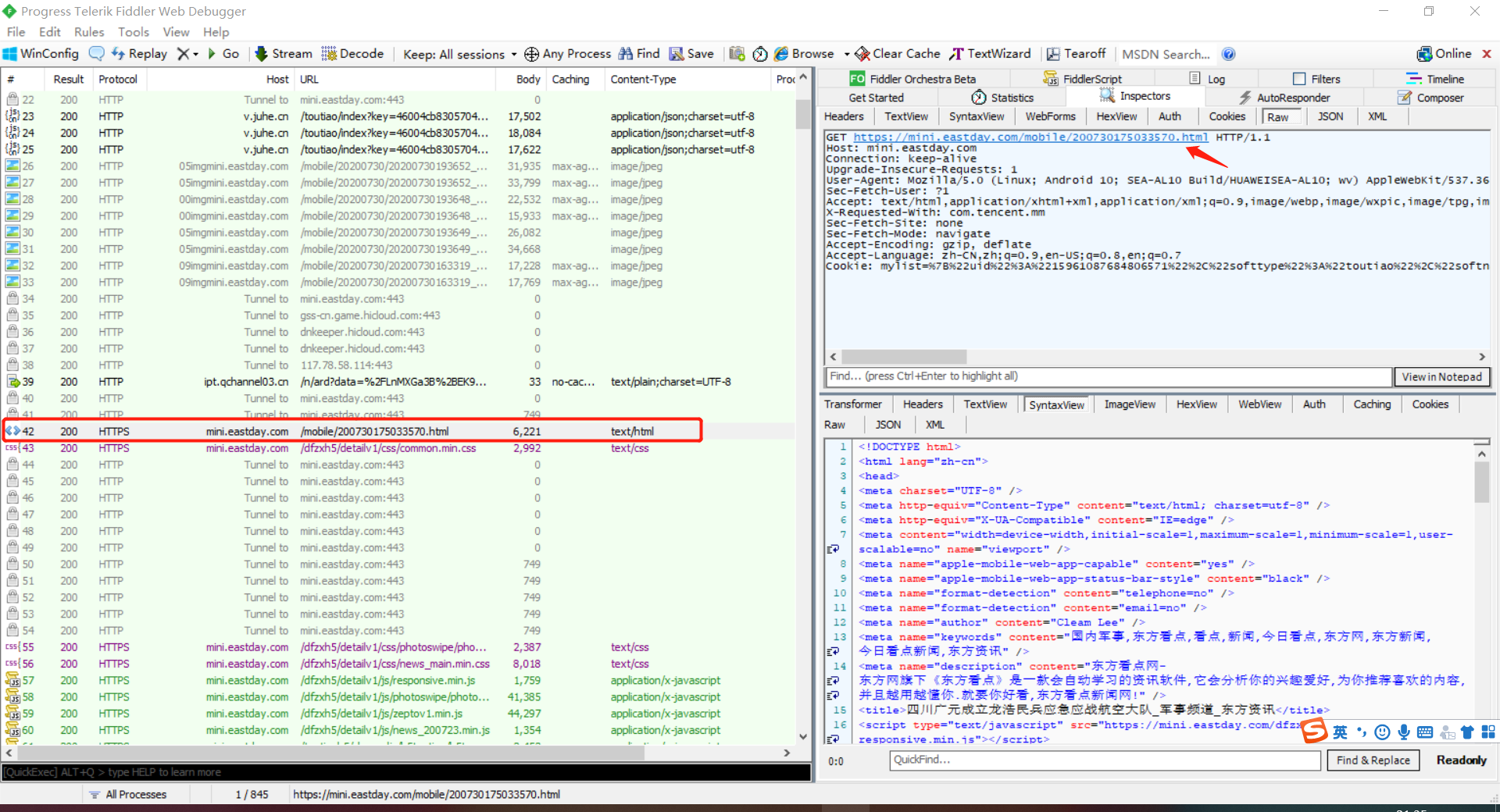

考虑到微信内部打开一个链接也是用WebView打开,所以这里通过微信打开该网址 https://mini.eastday.com/mobile/200730175033570.html

fiddler可以捕获该https:

这里得到html代码和在网页上直接打开该网址的HTML的代码有所不同。

继续往下看可以找到广告:

通过与手机打开的网页相比较,这里几乎抓到了全部的广告链接,同时也获取到了广告的HTML代码。

简单分析了一下新闻界面的html代码,没有发现有嵌入广告的部分。得到的广告也是HTML,当然里面有JS代码,还没有弄清楚广告是如何嵌入。