自迷宫勒索软件帮派开始臭名昭著以来已经一年了。之前被称为“ ChaCha勒索软件”(取自该恶意软件用于加密文件的流密码的名称),Maze“品牌”于2019年5月首次附加到勒索软件上。

迷宫的最初样本被绑定到装有漏洞利用工具包的假网站上。从那时起,通过多种方式提供了Maze:漏洞利用工具包,垃圾邮件,以及(随着该组织的操作变得更具针对性)远程桌面协议攻击和其他网络利用。

但是,除了该团伙对最初的折衷方法进行调整之外,迷宫组织的知名度在很大程度上有所提高,这主要是由于其勒索策略:在受害人被盗数据的公共“转储”中跟踪受害人数据的公开威胁,并向受害人提供如果不付款,请在网络犯罪论坛上获取数据。

虽然Maze并未发明数据盗窃/勒索球拍,但它是最早的勒索软件操作之一,使用数据盗窃来扭曲受害者的手臂以支付费用。迷宫团伙将公众曝光度作为其“品牌”身份的核心,并积极寻求媒体和研究人员的关注以推广其品牌,并使那些可能会犹豫付钱的受害者轻松找到自己的声誉。

成为焦点

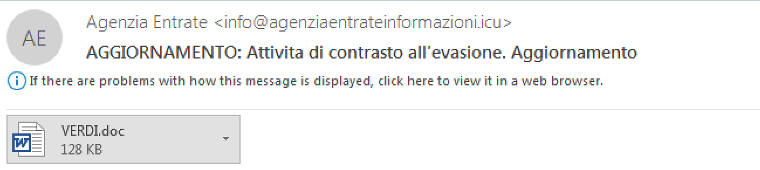

勒索软件的运营商于2019年10月发起了大规模的垃圾邮件活动,伪装成来自政府机构的信息,因此迷宫引起了更多关注。一场运动发出了声称来自德国联邦财政部的消息,而另一场运动则是来自意大利的Agencia Entrate(国税局)的税收消息。

意大利语版本的攻击声称是避免被指定为税收欺诈的说明,附加文件VERDI.doc(称为“交互式工具”)中有更多详细信息,旨在诱骗用户启用Visual Basic for Applications( VBA)宏。启用宏后,文档中的脚本会将Maze勒索软件下载到%TEMP%文件夹,然后执行它。

从那以后,Maze勒索软件在很大程度上已经通过窃取和发布受害者的数据作为强制付款的手段而受到关注。虽然长期以来一直威胁要公开受害者的数据已成为勒索软件运营商的本本,但Maze还是第一个以公开方式应对此类威胁的人之一-从2019年11月AlliedUniversal公开数据开始。

迷宫并不是唯一采用这种策略的人。REvil / Sodinokibi与Maze大约在同一时间开始发布数据;DoppelPaymer和Clop勒索软件环也紧随其后,而Lockbit在其勒索通知中增加了数据泄露的威胁。但是,迷宫的“团队”是第一个涉足新闻媒体以引起受害者注意的人,他们的网站上甚至包括“新闻稿”。

既得利益

迷宫的运营商以多种方式寻求关注,以努力扩大声誉,并提高其“客户”(称为受害者)迅速付款的可能性。即使他们保持匿名,名称识别对他们也很重要。他们通过挑衅安全研究人员来寻求关注的一种方式。

迷宫的开发人员经常将研究人员的姓名放到勒索软件二进制文件或提供这些文件的“打包程序”中包含的字符串中。例如,迷宫的作者经常将研究人员的姓名放在开发过程中生成的程序数据库(.pdb)文件的文件名或文件路径中。

迷宫作者将名称频繁地放在.pdb文件名和路径中,以至于他们似乎对用什么称呼它们的想法已经用尽:

有时,迷宫作者在代码本身的字符串内向研究人员留下挑衅性的信息。这些字符串通常不起作用,尽管有时它们被用作关闭恶意软件执行的“杀死开关”。

迷宫团队对研究人员的挑衅扩展到了其在网络论坛中的存在。在著名的勒索软件研究人员Vitali Kremez之后,迷宫团队在一个板上使用了帐户名“ Kremez”来发布指向未付款公司的数据转储的链接。

但是,用于推广Maze品牌的主要平台是Maze团队的网站-一个专门针对其受害者的网站,另一个用于与全世界进行交流(并鼓励受害者公开付款)的网站。

“保持世界安全”

受害者网站面板上带有指环讽刺性的口号“ 迷宫团队:确保世界安全”。

要求受害者按照赎金说明中的URL到达站点后,要求提供勒索软件丢弃的文件DECRYPT-FILES.txt,其中包含分配给受害者的标识号。

一旦确定了身份,受害者就可以上传三个文件进行解密,以证明迷宫乘员组可以真正恢复其数据。(仅支持图像文件,因此无法免费恢复真正的关键数据。)

该站点还提供了一个聊天窗口,因此受害人可以与Maze团队的客户支持代表进行交流,他们随时待命,回答任何问题并协商付款。

除了提供给受害者的私人网络面板外,Maze小组还维护了一个“新闻”网站(同时在Tor和公共Internet上托管),该网站还为最近受到勒索软件攻击的公司提供了被盗数据的样本。作为一些未能协商付款的公司的数据的“全部转储”。

2020年4月17日,迷宫发布了2020年4月17日的“新闻稿”。这确实是给受害者的信息,解释了如果他们忽略迷宫的赎金要求并且不就付款与他们联系,将会发生的所有坏事。(该页面最近更新了有关所谓的受害者Banco BCR的信息。)

他们向“客户”保证,他们尊重任何协议的一方并删除被盗的数据,因为他们的声誉对他们开展业务很重要。他们声称准备为因COVID-19引发的全球经济下滑而受害的人达成协议。

过去,Maze小组由于情况恶化而撤回了发布到其站点的数据,例如,在该组织的海军航空站两名美国海军枪击事件发生后,该小组撤回了对彭萨科拉市的勒索要求。3月份,迷宫团队宣布将停止对医疗机构的攻击,直到COVID-19大流行“稳定下来”。

在最新的“新闻稿”(日期为2020年4月17日)中,迷宫的经营者写道:

我们生活在与您相同的现实中。这就是为什么我们宁愿在安排下工作并且我们愿意妥协的原因。但是只有那些能够了解什么是声誉以及什么是私人数据丢失的真正后果的合作伙伴。

迷宫主二进制文件中的逃避和反分析

Maze勒索软件主要是用C ++编写的。但是,它大量使用带有控制流混淆的纯程序集。该混淆包括:

- 无条件跳转使用条件跳转命令的组合,例如将jz(如果不为零则跳转)指令紧跟在jnz(如果不为零则跳转)指令到同一位置。

- 跳到指令中间;

- 指向二进制文件.text部分中的字符串作为返回地址的指令。

- 哈希必要的API名称,并将其与DLL函数名称的哈希进行比较,然后使用通常的LoadLibrary和GetProcAddress函数动态解析匹配的函数。

Maze团队为主要二进制文件的代码混淆而感到自豪-在恶意软件二进制文本的消息中,他们要求研究人员编写一个IDAPython脚本来对其进行模糊处理。5月1日,Crowdstrike的Shaun Hurley发表了一份报告,详细显示了这种混淆处理。

我们分析过的几个Maze样本包含“ kill”开关,这些开关在触发时导致恶意软件未加密文件。其中许多只是为了吸引研究人员的注意力,或者发送一些消息,或者(如前所述)命名他们知道正在检查其代码的研究人员。

还有一些示例可以与更有意义的功能开关一起运行,例如:

- –nomutex,允许运行多个实例;

- –日志记录会打开详细的控制台输出,该控制台将记录每个加密的文件,执行此操作所需的时间以及一些错误消息;

- –noshares关闭网络共享的加密;

- -path指定要加密的文件夹。

除了混淆之外,迷宫主要二进制文件的作者还对该恶意软件应用了许多反分析技术。它以多种方式检查调试环境。除了使用IsDebuggerPresent API和PEB.BeingDebuggedFlag检查之外,Maze主二进制文件还包含已知分析过程名称的硬编码哈希,包括procmon.exe,procmon64.exe,x32dbg.exe,x64dbg.exe,ollydbg.exe,procexp .exe和procexp64.exe。该代码枚举了当前正在运行的进程,对照哈希列表检查进程的名称,并在检测到任何进程时自行终止。

建立商店

迷宫二进制文件通过将其自身添加到Windows的自动运行注册表中来创建持久性。并且它使用互斥锁来确保不会执行另一个Maze实例(除非它是使用–nomutex开关执行的示例)。

与大多数勒索软件一样,它使用Windows Management Instrumentation命令行实用程序WMIC.exe删除卷影副本。该二进制文件还使用WMI接口来查询防病毒信息,并在WMI名称空间root SecurityCenter2中执行Windows管理规范查询语言(WQL)命令“ Select * from AntiVirusProduct”。

勒索软件收集有关计算机及其用户的信息,包括有关系统驱动器,操作系统版本,默认语言设置,用户名和计算机名称的信息。与其他勒索软件一样,如果检测到某些语言(例如,独立国家联合体国家使用的语言),Maze将终止而不加密文件。

恶意软件还通过创建空会话连接并枚举网络资源来收集有关其目标连接的本地网络的信息。它试图找出网络中当前计算机的角色,以便在勒索中重用它-迷宫根据目标是家用计算机,公司中的工作站还是服务器来改变赎金的数量网络。

使用Windows 80的套接字库WS2_32.dll进行连接,使用标准的端口80 HTTP POST方法将该信息提取回命令和控制服务器。URI路径是从硬编码的字符串列表创建的,以构建URI路径。

该恶意软件会将包括用户名,驱动器信息,驱动器可用空间,语言,存在的防病毒产品以及操作系统版本在内的信息发送回服务器。

尊敬的用户,我已经加密了您的文件

Maze使用RSA和ChaCha20流密码加密来锁定受害者的文件。该恶意软件会生成一个RSA密钥对,然后使用嵌入在该恶意软件中的主要RSA公钥对其进行加密。当它遍历文件系统以加密文件时,它会跳过以下目录:

- \Program Files

- \Windows

- \Games\

- \Tor Browser\

- \ProgramData\

- \cache2\entries\

- \Low\Content.IE5\

- \User Data\Default\Cache\

- \All Users

- \IETldCache\

- \Local Settings\

- \AppData\Local

- AhnLab

- {0AFACED1-E828-11D1-9187-B532F1E9575D}

Maze也不加密.lnk,.exe,.sys和.dll文件,尤其避免使用以下文件:

- DECRYPT-FILES.txt

- inf

- ini

- ini

- dat

- db

- bak

- dat.log

- db

- bin

加密结束时,将删除桌面墙纸.bmp并播放语音消息:

“警报!*用户*警报!尊敬的*用户*,您的文件已加密...”

墙纸和语音消息均以文本形式存储在二进制文件中。使用DrawTextW和GetDIBits API将背景文本转换为bmp,并将其拖放为000.bmp并设置为墙纸。语音消息是使用Microsoft语音API通过默认语音和默认音频创建的。就在播放消息之前,在讲话之前,它使用操作系统的“哔哔”功能来确保引起受害者的注意。

在最新版本的赎金通知中,迷宫人员向受害组织的IT支持人员发出了“友好”警告: