OpenLDAP服务器的搭建(Centos7)

1.安装OpenLDAP的相关软件包

# yum -y install openldap openldap-servers openldap-clients openldap-devel compat-openldap

2.安装完后,可以看到自动创建了ldap用户

# tail -n 1 /etc/passwd

3.OpenLDAP的相关配置文件信息

/etc/openldap/slapd.d/*:这下面是/etc/openldap/slapd.conf配置信息生成的文件,每修改一次配置信息,这里的东西就要重新生成

/etc/openldap/schema/*:OpenLDAP的schema存放的地方

/var/lib/ldap/*:OpenLDAP的数据文件

/usr/share/openldap-servers/DB_CONFIG.example 模板数据库配置文件

OpenLDAP监听的端口:

默认监听端口:389(明文数据传输)

加密监听端口:636(密文数据传输)

4.初始化OpenLDAP的配置

# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG #

DB_CONIFG中主要是关于模板的相关的一些配置# chown ldap:ldap /var/lib/ldap/DB_CONFIG

5.启动OpenLDAP服务

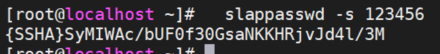

6.为OpenLDAP生成管理用户密码

# slappasswd -s 123456

执行完该命令之后,请输入您要设定的密码。然后会生成

{SSHA}xxxxx这样一行东西,请把它记下来。

7.新建一个rootpwd.ldif(名称是自定义的)的文件

#vi rootpwd.ldifTGuSn8kPjUCZVDZ5RHI0X7vTPT/gzg9m

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}ldif即LDAP Data Interchange Format,是LDAP中数据交换的一种文件格式。文件内容采用的是key-value形式,注意value后面不能有空格。

其实这是在修改数据库的信息,数据库的配置在/etc/openldap/slapd.d/cn=config文件夹下。

通过命令将配置在线覆盖进数据库里。

ldapadd -Y EXTERNAL -H ldapi:/// -f rootpwd.ldif

- 上面内容中dn即distingush name

- olc即Online Configuration,表示写入LDAP后不需要重启即可生效

- changetype: modify表示修改一个entry,changetype的值可以是add,delete, modify等。

- add: olcRootPW表示对这个entry新增了一个olcRootPW的属性

- olcRootPW: {SSHA}lQLBaMp1TfneyzfhAytmhKeJ6gpEBTcd指定了属性值

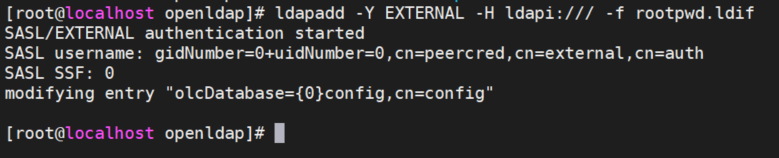

8.使用ldapadd命令将上面的rootpwd.ldif文件写入LDAP

# ldapadd -Y EXTERNAL -H ldapi:/// -f rootpwd.ldif

============================================================= 温馨提示: 如果上面的命令出现下面报错:

[root@openldap-master opt]# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

ldap_modify: Inappropriate matching (18)

additional info: modify/add: olcRootPW: no equality matching rule

解决办法: 修改modify.ldif中对应选项的"add"为"replace"即可

即:

root@openldap-master opt]# cat chrootpw.ldif

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={0}config,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}ago8nKNyfjhYa/btKgHDIpyEPxSBZrMm

然后再次执行:

[root@openldap-master opt]# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

=============================================================

9.导入schema

向 LDAP 中导入一些基本的 Schema预设模式。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,定义了我们以后创建的条目可以使用哪些属性,这里先全部导入。

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

======================================================== 温馨提示: 如果上面的命令出现下面报错:

-

......

-

ldap_add: Other (e.g., implementation specific) error (80)

-

additional info: olcAttributeTypes: Duplicate attributeType: "2.16.840.1.113730.3.1.1"

原因是: LDIF已经加载,所以尝试再次加载它们就报错这些信息,忽略这个步骤即可。

=======================================================

10.设定默认域,新建一个根节点

我们需要配置 LDAP 的顶级域及其管理域

(1)先使用slappasswd生成一个密码

根节点管理员密码与 OpenLDAP 管理员密码不是同一回事!一个 LDAP 数据库可以包含多个目录树。

# slappasswd -s 123456

(2)新建一个domain.ldif的文件

首先请想好一个域名。比如我使用的是sj.com

# vi domain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=sj,dc=com" read by * nonedn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=sj,dc=comdn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=sj,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}SyMIWAc/bUF0f30GsaNKKHRjvJd4l/3M

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=sj,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=sj,dc=com" write by * read-----------------------------

olcAccess即access,该key用于指定目录的ACL即谁有什么权限可以存取什么olcRootDN设定管理员root用户的distingush name- 注意替换上面文件内容中cn为具体的域信息

- olcRootPW用上面新生成的密码替换

------------------------------

(3)执行LDIF文件,写入LDAP

# ldapmodify -Y EXTERNAL -H ldapi:/// -f domain.ldif

============================================================= 温馨提示: 如果上面的命令出现下面报错: .......

-

.......

-

ldap_modify: Inappropriate matching (18)

-

additional info: modify/add: olcRootPW: no equality matching rule

解决办法:将chdomain.ldif文件中的"add"全部替换成"replace",然后重新执行上面命令即可!

============================================================

11.添加基本目录

参看上图。我们在上述基础上,我们来创建一个叫做 sj com 的组织,也就是创建是上图的第一层。接下来需要创建第二层,一个 Manager 的组织角色(该角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

# vi basedomain.ldif

dn: dc=sj,dc=com

objectClass: top

objectClass: dcObject

objectclass: organization

o: com

dc: sjdn: cn=Manager,dc=sj,dc=com

objectClass: organizationalRole

cn: Manager

description: Directory Managerdn: ou=People,dc=sj,dc=com

objectClass: organizationalUnit

ou: Peopledn: ou=Group,dc=sj,dc=com

objectClass: organizationalUnit

ou: Group---------------------------------------

- 注意替换上面文件内容中dn为具体的域信息

- 理解dn,cn,dc

- DC即Domain Component,LDAP目录类似文件系统目录

dc=sj,dc=com相当于/com/sj- CN即Common Name,CN有可能代表一个用户名,例如

cn=Manager,dc=sj,dc=com表示在/com/sj域下的管理员用户Manager- OU即Organizational Unit,例如

ou=People,dc=sj,dc=com表示在/com/sj域下的一个组织单元People

---------------------------------执行LDIF文件,写入LDAP

# ldapadd -x -D cn=Manager,dc=sj,dc=com -W -f basedomain.ldif

然后需要输入步骤10 设定的根节点管理员密码123456

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dn dc=sj,dc=com 是该树的根节点,其下有一个管理域 cn=Manager,dc=sj,dc=com和两个组织单元 ou=People,dc=sj,dc=org 及 ou=Group,dc=sj,dc=org。

OpenLDAP客户端的测试(Centos7)

服务端添加用户

(1) 使用ldapadmin添加账号,如下可参考

(2) 服务器查看账号

#ldapsearch -x cn=test -b dc=sj,dc=com

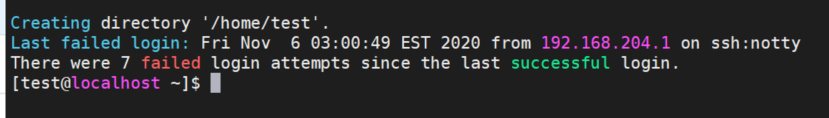

客户端上配置

(1)在客户端上安装必要的LDAP包#yum install -y openldap-clients nss-pam-ldapd(2)执行下面的命令,将客户端添加到LDAP服务器以进行单点登录。服务器地址使用LDAP服务器的IP地址或主机名。# authconfig --enableldap --enableldapauth --ldapserver=127.0.0.1 --ldapbasedn="dc=sj,dc=com" --enablemkhomedir --update (3)重启nslcd服务# systemctl restart nslcd

(4)在客户端上验证登录 客户端使用LDAP域账号“test”可以正常登录