Nginx 解析漏洞复现

漏洞成因

该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

1、由于nginx.conf的错误配置导致nginx把以".php"结尾的文件交给fastcgi处理,为此可以构造http://172.168.30.190/uploadfiles/hacker.png/XXXX.php ,其中hacker.png是我们上传的包含PHP代码的图片文件。

2、但是fastcgi在处理"XXXX.php"文件时发现文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了"/test.png"。

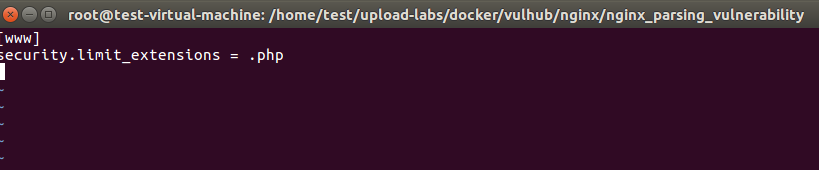

3、 最重要的一点是php-fpm.conf中的security.limit_extensions配置项限制了fastcgi解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许fastcgi将".png"等文件当做代码解析。

注:限制fpm允许解析的脚本扩展名。此设置可以预防web服务器配置的错误。应当限制fpm仅仅解析.php扩展名,阻止恶意用户使用其他扩展名运行php代码。默认值:.php

漏洞环境

vulhub docker

vulhub/nginx/nginx_parsing_vulnerability

docker-compose up -d

靶机:172.168.30.190

- Nginx 1.19.6

- PHP 7.x最新版

漏洞复现

访问http://172.168.30.190/uploadfiles/nginx.png

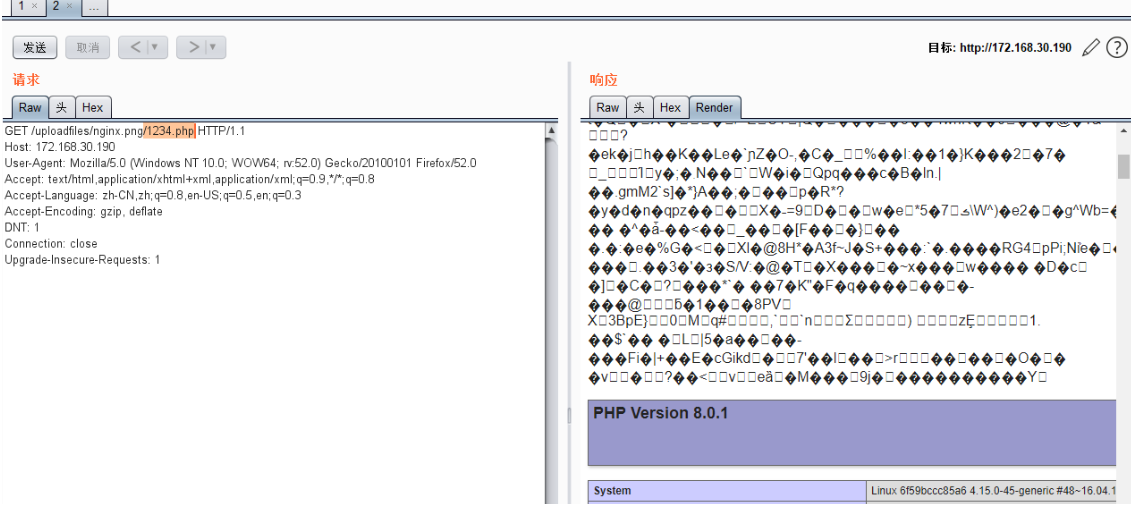

抓包改包后 服务器返回 将图片解析后的结果返回 这里是因为图片里有一句

访问http://172.168.30.190/index.php上传图片,然后抓包改包

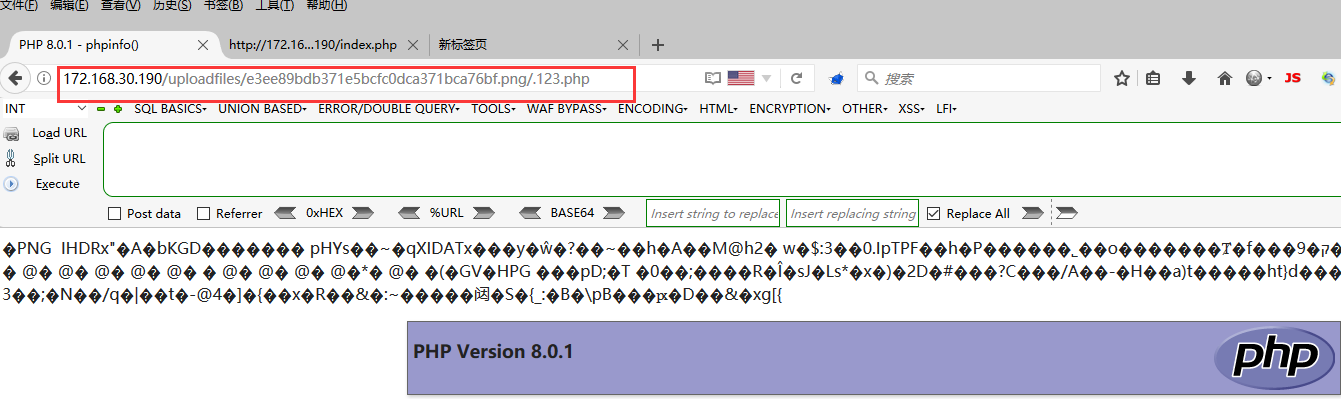

服务器返回文件位置 浏览器访问

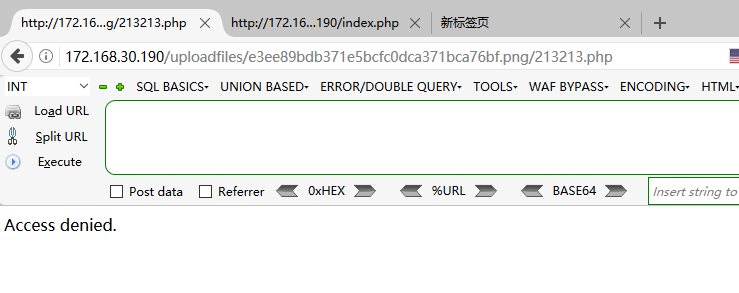

http://172.168.30.190/uploadfiles/e3ee89bdb371e5bcfc0dca371bca76bf.png/.XXXX.php

发现在图片中的插入的php代码被fast-cgi程序解析

修复方法

在nginx配置文件php-fpm.conf中将“security.limit_extensions = ”参数更改为 “.php“ 然后重启服务

docker-compose restart

我这里是重启容器

再次访问被拒绝

参考

[1] https://vulhub.org/#/environments/nginx/nginx_parsing_vulnerability/