从上一篇已经知道Burp Suite安装、启动方法,本章将会阐述Burp Suite抓包、重放、爆破、双参数爆破、爬虫等基本用法。同博客园看到一篇描述Burp Suite界面各个字段和按钮作用,感兴趣可访问

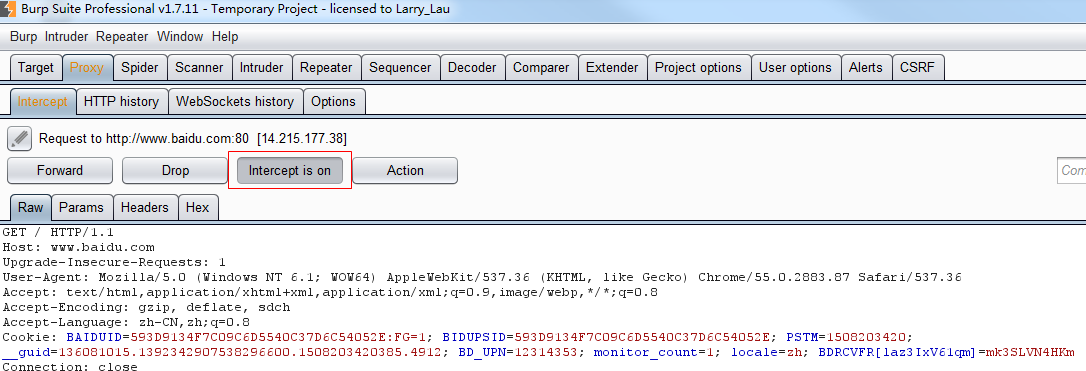

一、抓包

Burp Suite>Proxy>Intercept,点击【Intercept is on】按钮变成【Intercept is off】,开始抓包但无拦截。若按钮为【Intercept is on】时,表示已经开启拦截功能。

(1)可直接在Raw这进行修改包的内容,最后要让包正常传递过去,点击Forward即可。

(2)不要这个包,点击Drop,就可以丢弃

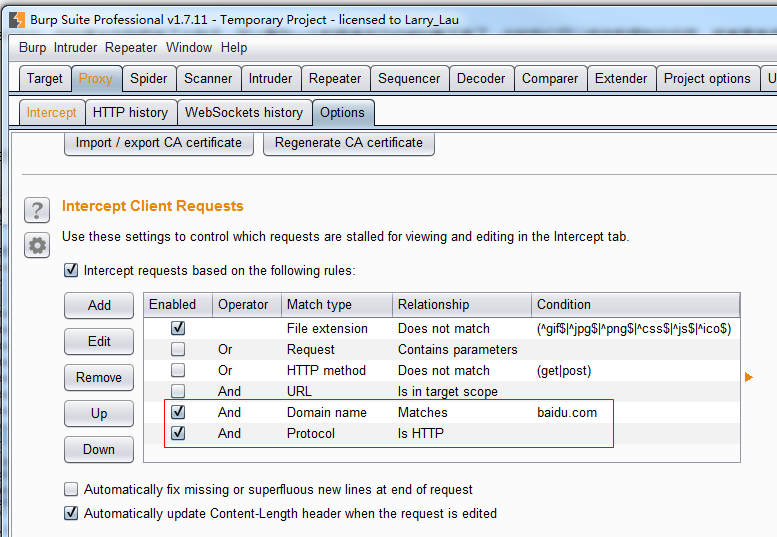

若只针对一个网站进行抓包,在 Burp Suite>Proxy>Options,Intercept Client Requests添加规则,只拦截特定的数据包。通常不是必须的,因为很少在分析一个网站时浏览其它网页。

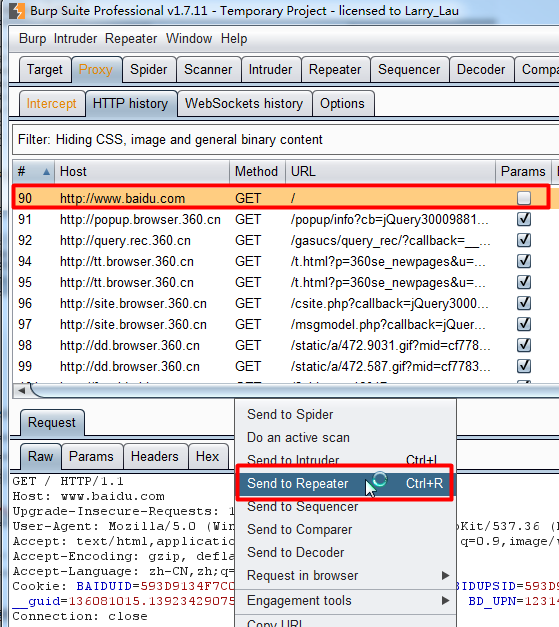

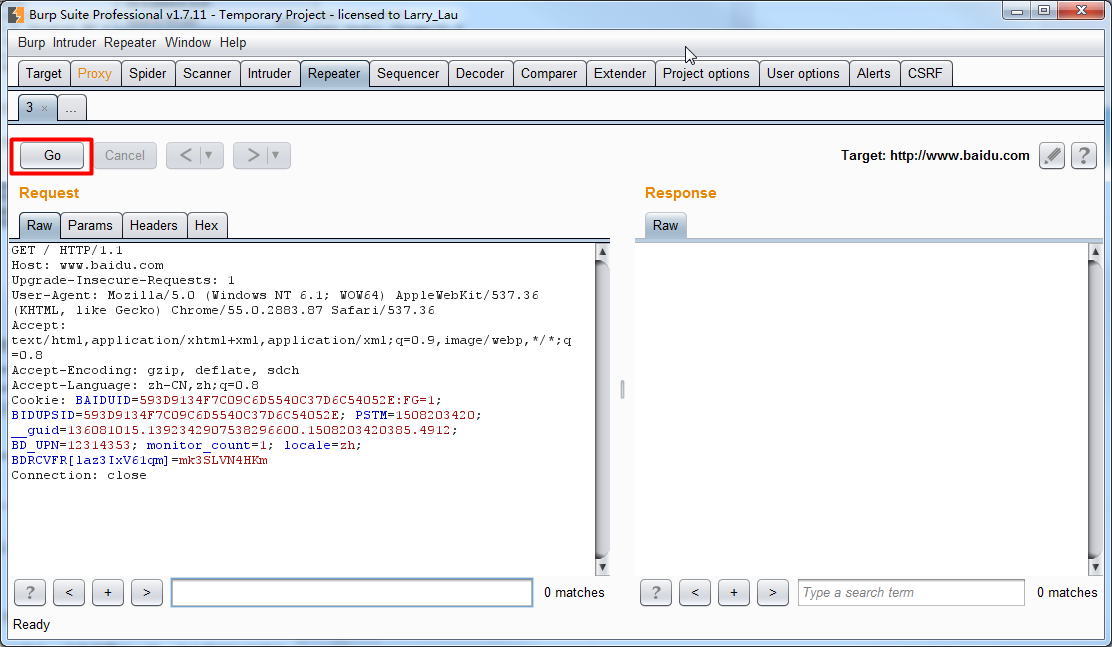

二、重放

Burp Suite>Proxy>Intercept,选择需要重放包,鼠标对着Raw的内容右击,最后单击Send To Repeater

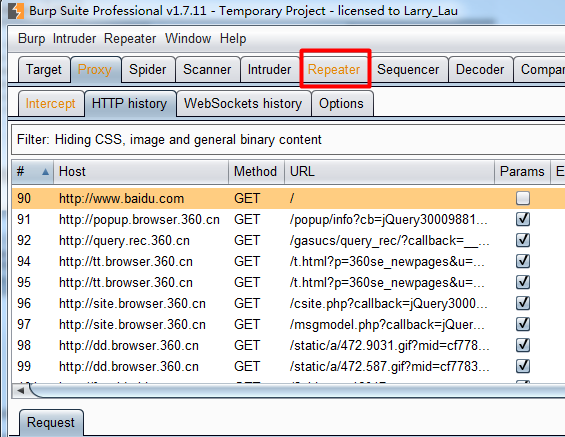

之后发现Burp Suite>Repeater会提醒标黄

点击标黄的Burp Suite>Repeater,进入重放模块,需要重放时,[或在这页面篡改某些参数]点击【Go】即可请求,从页面可以看到左边是我们抓到的包,右边是包返回的结果

三、爆破

Burp Suite强大功能是Intruder工具,它可使用预先定义的一个列表来尝试某几个参数——在XSS测试与SQL注入测试中尤其有用,有经验的安全人员通常会有一个常用的测试列表。

(1)开启代理并启动Burp Suite,进入目标页前,检查Proxy>Intercept中的【Intercept is off】按钮是off,否则页面访问会有问题;

(2)进入目标页后,点击Proxy>Intercept中的【Intercept is off】,切换为【Intercept is on】,开启拦截功能;

(3)此时点击发送请求,拦截后,Burp Suite>Proxy>Intercept,选择需要重放包,鼠标对着Raw的内容右击,最后单击Send to Intruder。之后Burp Suite>Intruder选项卡变黄色,点击Intruder进去爆破功能模块;

(4)接下来设置需爆破的参数,进入Burp Suite>Intruder>xx(数字)>Positions,点击右侧按钮【Clear$】,然后选中爆破参数的值,点击【Add$】,爆破参数的值会被$$前后包着并且显示为黄色;

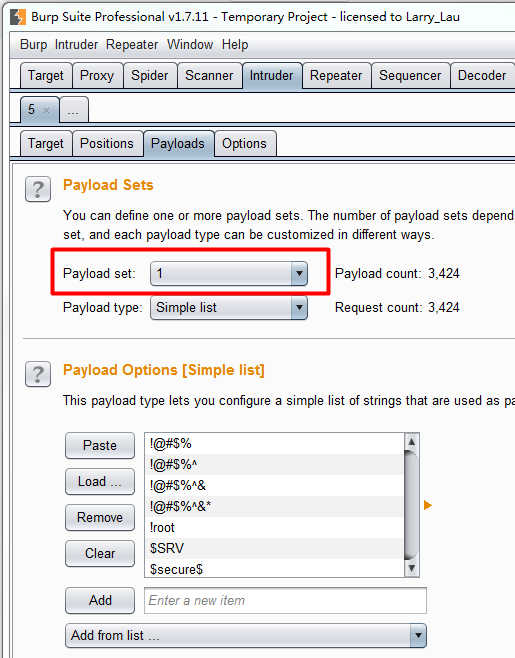

(5)若在(2)爆破参数就1个,Burp Suite>Intruder>xx(数字)>Positions的Attack type 默认即可,然后切换到Burp Suite>Intruder>xx(数字)>Payloads,对参数进行字段设置,可使用Burp自带的字典或导入自己的字典;

(6)最后,爆破时点击Burp Suite>Intruder>xx(数字)>Payloads的【Start attack】按钮;

(7)弹出结果,第一,查看返回状态为200的参数组合;第二,检查原请求的大小,对比各种组合结果的大小,相等或接近大小的请求即为我们爆破成功的请求;

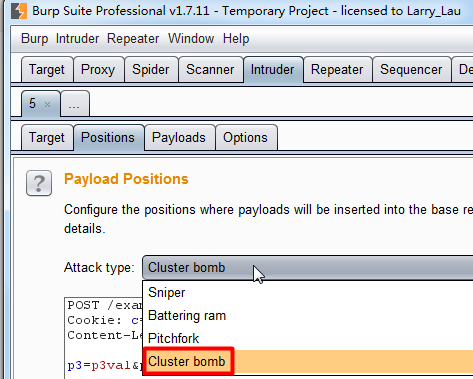

四、双参数爆破

与三、爆破对比,只是在设置Attack type和参数字典特殊,其他和三、爆破一样

(1)设置Attack type建议为Cluster bomb

(2)Burp Suite>Intruder>xx(数字)>Payloads,Payload Sets里可切换参数1和参数2,然后各自配置参数1和参数2的数据字典

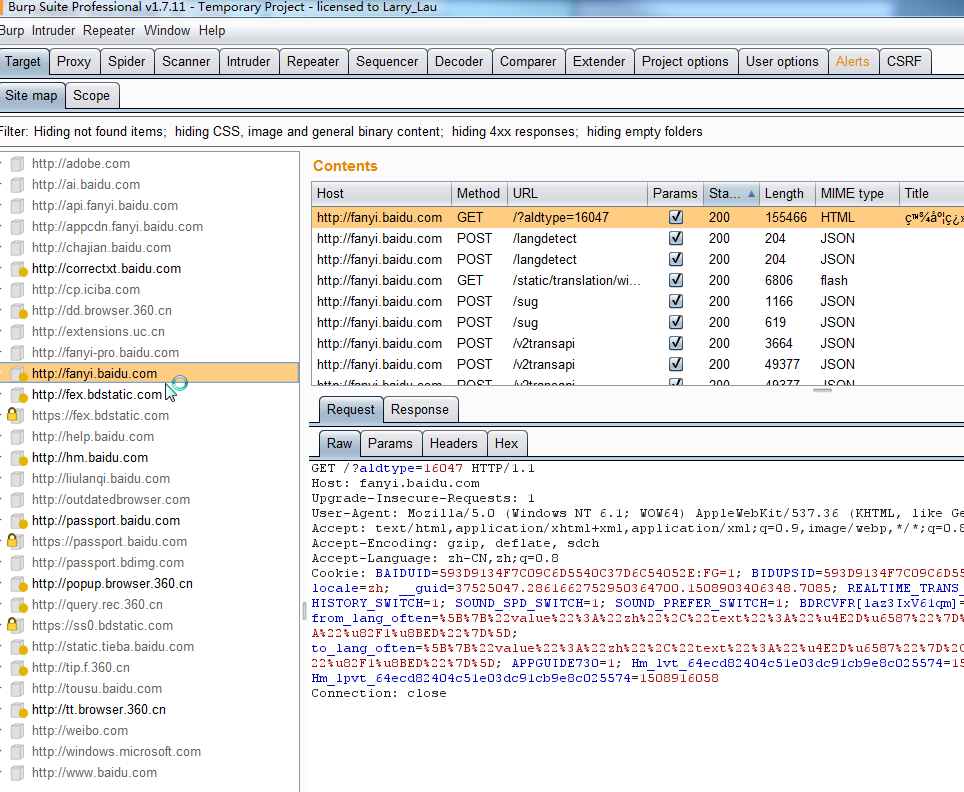

五、爬虫

Burp Suite>Target>Site map选项卡下,可以看到通过Burp Suite代理的数据包和网站列表,点击任意一个列表可选择使用爬虫爬整个网站

Burp Suite>Target>Site map抓取到的网站资源