[安洵杯 2019]Attack

知识点

流量分析

lsass.dmp

做题过程

打开流量包

流量包中有大量http、tcp包和一部分nbns、arp包,先看传输的东西有没有问题

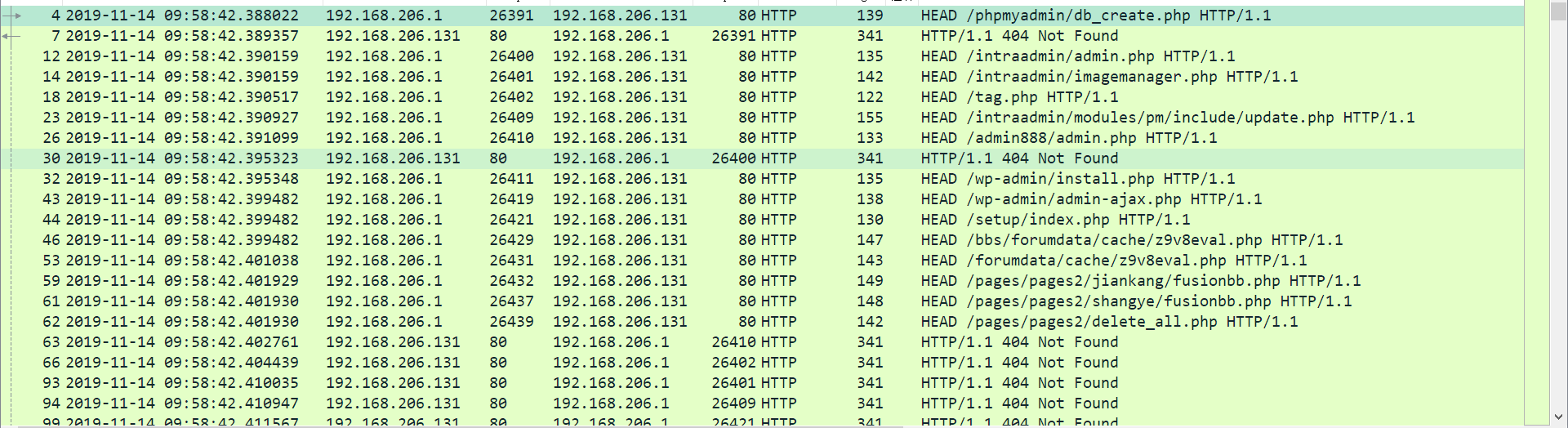

过滤:http

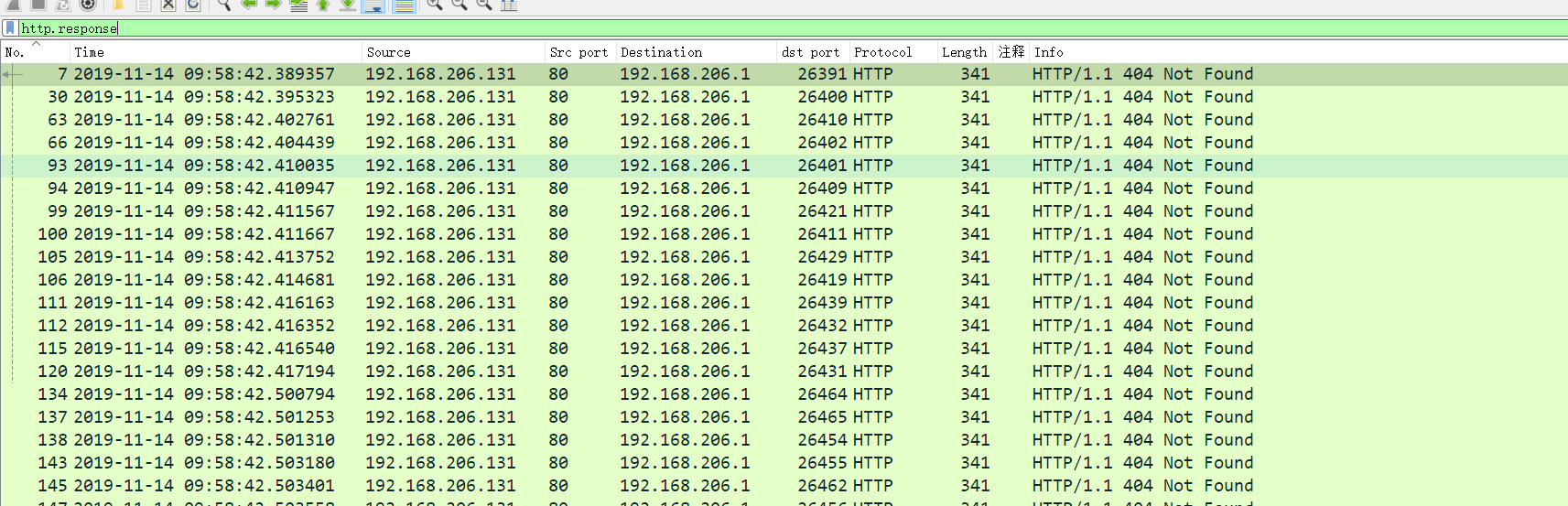

再看一下http响应包

把404去掉

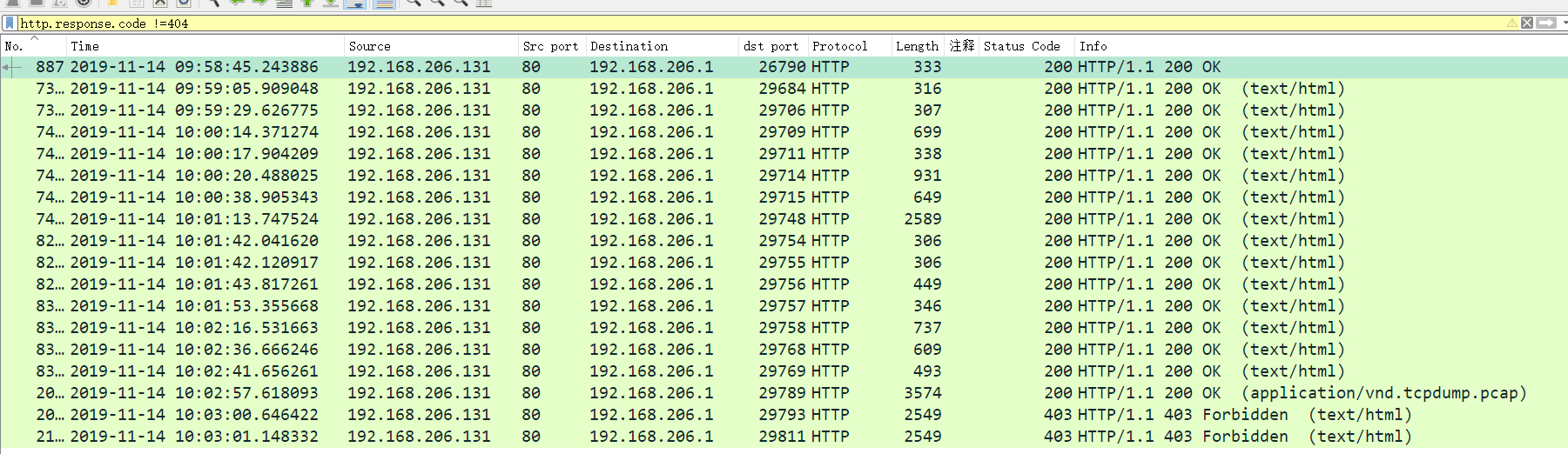

过滤:http.response.code !=404

很明显有一个tcpdump.pcap,在导出http对象里选择导出

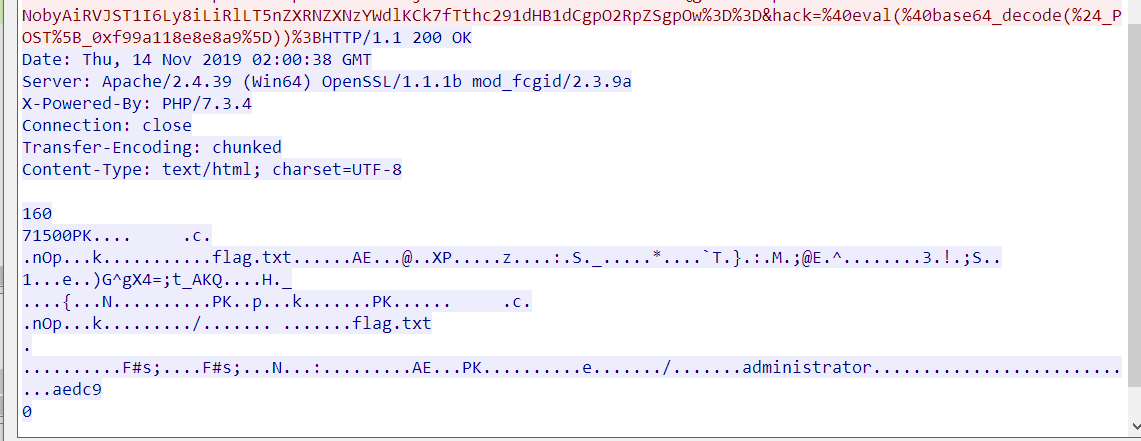

搜索有没有包含"flag"的包

过滤:ip.contains "flag"

追踪流

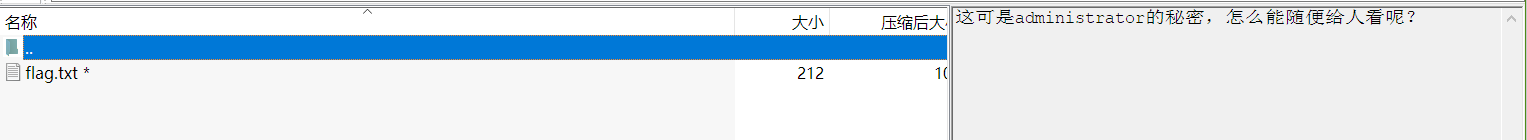

这里还有一个压缩包,也提取出来

压缩包有密码

关于lsass

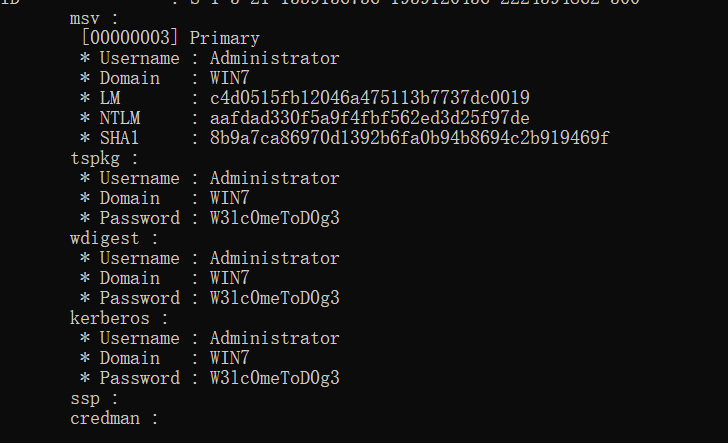

lsass是windows系统的一个进程,用于本地安全和登陆策略。mimikatz可以从 lsass.exe 里获取windows处于active状态账号明文密码。本题的lsass.dmp就是内存运行的镜像,也可以提取到账户密码

下载:

https://github.com/gentilkiwi/mimikatz/releases/

如何使用:

把lsass.dmp复制到mimikatz的目录,然后运行mimikatz

输入:

//提升权限

privilege::debug

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

找到administrator的密码

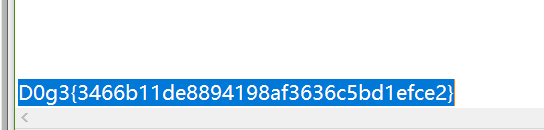

解密压缩包,得到flag

参考

https://www.cnblogs.com/LEOGG321/p/13693561.html

https://shawroot.hatenablog.com/entry/2020/01/07/安洵杯_2019/BUUCTF-Attack

https://www.nigesb.com/introduction-of-mimikatz.html