kali渗透综合靶机(八)--Billu_b0x靶机

靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip

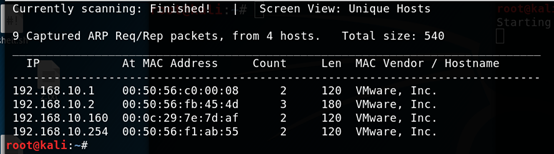

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

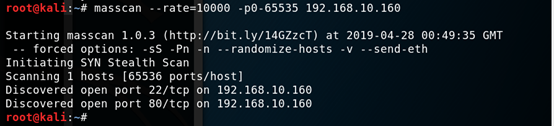

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.160

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.160 -p 22,80

四、漏洞发现与利用

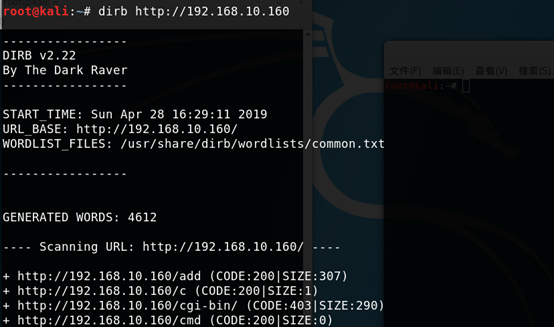

1.扫描网站目录

Dirb http://192.168.10.160

2.尝试80端口的访问,尝试弱口令以及爆破,万能密码注入,失败,暂时放弃

3. 发现http://192.168.10.160/add ,尝试上传一个图片,可以看到没有提示成功没有提示失败,多次上传,猜测可能该页面是纯静态页面,用来迷惑攻击者

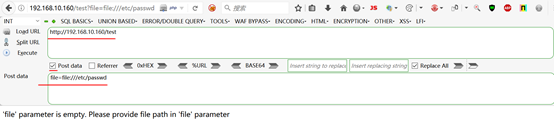

4.发现http://192.168.10.160/test 测试之后,get测试不成功,用post测试,判断存在任意文件下载漏洞

5.发现http://192.168.10.160/in,可以看到一些敏感信息

6.实验包含,包含c.php文件,看到数据库账户以及密码

7.换字典重新扫描

8. http://192.168.10.160/phpmy/ 发现mysql数据库后台登录界面,使用上面获得数据库账户密码登录,登录成功

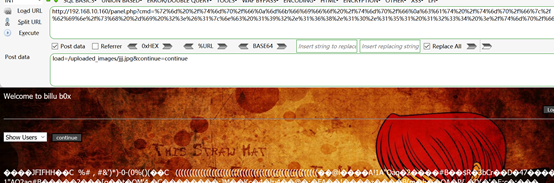

9.登录成功之后,发现首页的账户密码

10.尝试登录首页

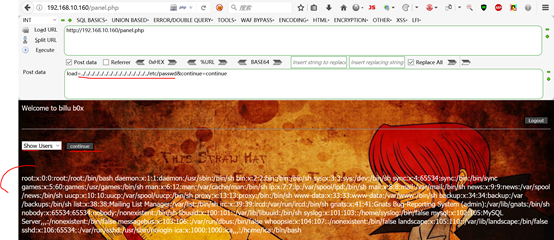

11.发现该页面存在本地文件包含漏洞,可以利用前面test页面存在的任意文件下载漏洞(post形式的文件包含),下载该页面的代码,审计代码可以看到存在文件包含漏洞

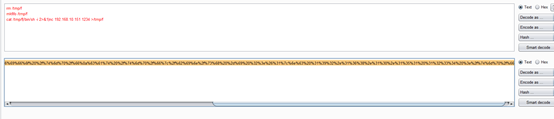

12.上传一个php反弹shell图片马,然后利用文件包含

13.攻击端监听端口,获得反弹的shell

14.查看内核版本,然后再kali使用searchsploit查找是否有exp

15.开始提权

16.文件包含获得管理员密码

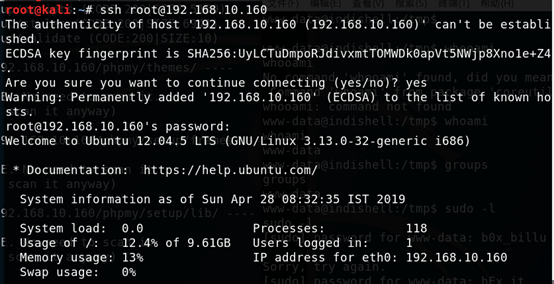

17,ssh登录

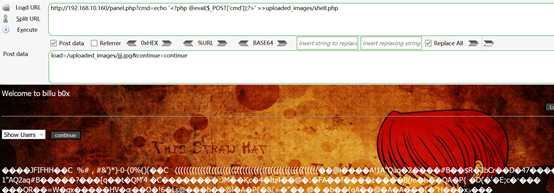

18.上传一句话图片马,执行系统命令,测试

19.编码,然后执行,获得shell

20.写入一句话,然后菜刀连接

21.利用菜刀上传反弹php反弹shell,然后利用包含漏洞执行反弹shell

总结:

1.信息收集

2.目录扫描,phpinfo信息泄露,注入,ssh用户和数据库用户一样存在风险

3.test页面存在post形式的文件包含(文件任意下载),panel.php页面存在文件包含漏洞

4.文件上传get shell

5.内核漏洞提权