随着云计算的兴起,大量资源触手可得,这让DDoS攻击的成本断崖般下降,而人们对于互联网服务的可靠性要求又在不断加强,这就使得DDoS攻击所造成的破坏力与日俱增。面对日趋严重的网络安全形势,企业传统的见招拆招的孤岛式防御手段早已是明日黄花,事实上,不同类型的DDoS攻击存在显著不同,并不是只有量大速度快的攻击才能把服务器搞挂,还有一种攻击却反其道而行之以慢著称,以至于有些攻击目标被打死了都不知道是怎么死的,这就是慢速连接攻击,这种攻击很难防。

回顾五月时的一场 WannaCry 勒索风波闹得可谓是“满城风雨”,不法分子利用NSA泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播,全球至少150个国家、30万名用户中招,被感染后,受害者电脑会被黑客锁定,大量重要文件被加密,提示支付价值相当于300美元的比特币才可解锁。而如果在72小时之内不支付,这一数额将会变翻倍,一周之内不支付的话将会无法解锁。

对此各大云厂商和传统IDC服务商都提供抗DDOS攻击的产品和服务,传统硬件厂商早年间一直提出N种方案供客户选择,然而当你的服务遭受攻击时,还是让客户无法提供有效的保护,17年业界发生过网站遭受攻击时被断网,早清退措施,暴力野蛮的方式让客户遭受巨大损失,让客户对云厂商提供的服务提供严重的质疑。对此我们针对国内外云厂商的抗DDOS安全服务做个简单比较,由于厂商太多我们选择几家做个对比。

我们先看大家熟悉的BAT阵营:

三巨头的产品线有一定的对应和竞争关系,他们都有针对各自云主机用户的免费抗D服务,目前也都把分布式抗D作为主流技术方向。

国外厂商提供落地服务的目前是微软的azure,亚马逊的AWS,由于aws的数据中心和运营模式还不符合中国的要求,我们今天拿微软的Azure给大家做个比较,我们先看一下Azure提供的产品服务。

以下逻辑图表以具体示例说明了 Azure 平台提供的许多安全技术:

传统的安全体系结构与外围网络

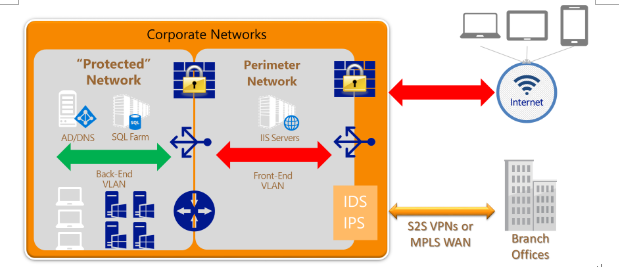

尽管 Microsoft 为保护云基础结构投入了大量资金,但客户仍必须保护其云服务和资源组。 安全的多层方案提供最佳的防御措施。 外围网络安全区域可防止不受信任的网络访问内部网络资源。 外围网络是指位于 Internet 与受保护企业 IT 基础结构之间的网络边缘或组件。

在典型的企业网络中,核心基础结构的周边有多层的安全设备严加保护。 每一层的边界由设备和策略实施点组成。 每一层都可能包括以下网络安全设备的组合:防火墙、拒绝服务 (DoS) 预防、入侵检测或保护系统 (IDS/IPS),以及 VPN 设备。 策略可能以防火墙策略、访问控制列表 (ACL) 或特定路由等形式实施。 网络的第一道防线(直接接受来自 Internet 的传入流量)由这些机制联合起来阻挡攻击和有害流量,但允许合法的请求进入网络。 此流量直接路由到外围网络中的资源。 该资源可能与网络中更深处的资源“对话”,并首先通过下一个边界的验证。 最外层称为外围网络,因为网络的这个部分对 Internet 公开,而外围网络的两端通常有某种形式的保护。 下图显示了企业网络中的单子网外围网络示例,其中有两个安全边界。

有许多用于实现外围网络的体系结构。 这些体系结构既可以是简单的负载均衡器,也可以是多子网型外围网络,在每个边界上设有各种阻止流量和保护更深层企业网络的机制。 如何构建外围网络取决于组织的特定要求及其总体风险容限度。

当客户将工作负荷移到公有云时,Azure 中的外围网络体系结构必须支持类似的功能,才能满足合规性和安全性要求。 本文提供有关客户如何在 Azure 中构建安全网络环境的指导。 其中重点介绍外围网络,但也全面讨论了网络安全的许多层面。 内容文档从以下问题开始:

• 如何在 Azure 中构建外围网络?

• 有哪些 Azure 功能可用来构建外围网络?

• 如何保护后端工作负荷?

• 如何控制 Internet 与 Azure 中工作负荷的通信?

• 如何防止本地网络受到 Azure 中的部署的影响?

• 何时使用本机 Azure 安全功能?何时又该使用第三方设备或服务?

下图显示了 Azure 提供给客户的各种安全层。 这些层是 Azure 平台的本机功能和客户定义的功能:

对于来自 Internet 的入站流量,Azure DDoS 可帮助防御针对 Azure 的大规模攻击。 下一层是客户定义的公共 IP 地址(终结点),可以根据这些终结点确定哪些流量可以通过云服务进入虚拟网络。 本机 Azure 虚拟网络隔离可确保与其他所有网络完全隔离,而且流量只能流经用户配置的路径和方法。 这些路径和方法就是下一个安全层,在该层中,可以使用 NSG、UDR 和网络虚拟设备来创建安全边界,以保护受保护网络中的应用程序部署。

对于硬件厂商F5推荐企业用户在实际情况下可以组合构建“运营商清洗服务+本地多层级防御体系+运维和安全架构分离”的联合防御体系,单独任何一种都不能独立解决问题,可编程防护架构是唯一可实现高频对抗的技术路线。目前在azure的应用商城上推出F5-WAF-12.0,目前提供免费服务。详情点击:https://market.azure.cn/Vhd/Show?vhdId=9808&version=10842

在应对DDoS 攻击的时候,抗DDoS 攻击设备本身的性能也是非常重要的,各大安全公司非常清晰的认识到了这一点,各公司的应用交付控制器可全面帮助我们网络和应用防御DDoS,支持您在不中断应用的情况下添加或删除模块化性能刀片。只需根据需要向现有基础架构中添加更强大的功能,而无需向网络中添加设备并对应用进行划分,可为您提供所需的可扩展性,帮助您防御DDoS攻击。

最后提示一下 Azure

中国的应用市场中绿盟,青松,飞塔,瑞数,以色列捷邦安全软件的CheckPoint头提供一键部署服务,快速帮助客户提供安全服务。

详情点击:

https://market.azure.cn/List/Index?sort=Featured&filters=tag%3Asecurity