目录:

一、JumpServer简介

二、JumpServer特点

三、JumpServer概述

四、JumpServer环境说明

五、Jumpserver部署安装

六、Jumpsrever多组件负载说明

七、Jumpserver快速使用手册

一、JumpServer简介

Jumpserver是一款由python编写, Django开发的开源跳板机/堡垒机系统, 助力互联网企业高效 用户、资产、权限、审计 管理。jumpserver实现了跳板机应有的功能,基于ssh协议来管理,客户端无需安装agent。

Jumpserver是全球首款完全开源的堡垒机,使用 GNU GPL v2.0 开源协议,是符合 4A 的专业运维审计系统。

Jumpserver 使用 Python /Django 进行开发,遵循 Web 2.0 规范,配备了业界领先的 Web Terminal 解决方案,交互界面美观、用户体验好。

Jumpserver 采纳分布式架构,支持多机房跨区域部署,中心节点提供 API,各机房部署登录节点,可横向扩展、无并发访问限制。

二、JumpServer特点

1)完全开源,GPL授权

2)Python编写,容易再次开发

3)实现了跳板机基本功能,身份认证、访问控制、授权、审计 、批量操作等。

4)集成了Ansible,批量命令等

5)支持WebTerminal

6)Bootstrap编写,界面美观

7)自动收集硬件信息

8)录像回放

9)命令搜索

10)实时监控

11)批量上传下载

三、JumpServer概述

由于来源身份不明、越权操作、密码泄露、数据被窃、违规操作等因素都可能会使运营的业务系统面临严重威胁,一旦发生事故,如果不能快速定位事故原因,运维人员往往就会背黑锅。几种常见的运维人员背黑锅场景:

1)由于不明身份利用远程运维通道攻击服务器造成业务系统出现异常,但是运维人员无法明确攻击来源,那么领导很生气、后果很严重;

2)只有张三能管理的服务器,被李四登录过并且做了违规操作,但是没有证据是李四登录的,那么张三只能背黑锅了;

3)运维人员不小心泄露了服务器的密码。一旦发生安全事故,那么后果不堪设想;

4)某服务器的重要数据被窃。但是数据文件无法挽回,那么面临的是无法估量的经济损失

四、JumpServer环境说明

(一)、安装环境

- 硬件配置: 2个CPU核心, 4G 内存, 50G 硬盘(最低)

- 操作系统: Linux 发行版 x86_64

- Python环境:Python = 3.6.x

- 数据库:Mysql Server ≥ 5.6 Mariadb Server ≥ 5.5.56

- 缓存数据库:Redis

- 代理:Ningx

l 主机IP:192.168.1.100

(二)、组件说明

- Jumpserver 为管理后台, 管理员可以通过 Web 页面进行资产管理、用户管理、资产授权等操作, 用户可以通过 Web 页面进行资产登录, 文件管理等操作

- koko 为 SSH Server 和 Web Terminal Server 。用户可以使用自己的账户通过 SSH 或者 Web Terminal 访问 SSH 协议和 Telnet 协议资产

- Luna 为 Web Terminal Server 前端页面, 用户使用 Web Terminal 方式登录所需要的组件

- Guacamole 为 RDP 协议和 VNC 协议资产组件, 用户可以通过 Web Terminal 来连接 RDP 协议和 VNC 协议资产 (暂时只能通过 Web Terminal 来访问)

(三)、端口说明

- Jumpserver 默认端口为 8080/tcp 配置文件 jumpserver/config.yml

- koko 默认 SSH 端口为 2222/tcp, 默认 Web Terminal 端口为 5000/tcp 配置文件在 koko/config.yml

- Guacamole 默认端口为 8081/tcp, 配置文件 /config/tomcat9/conf/server.xml

- Nginx 默认端口为 80/tcp

- Redis 默认端口为 6379/tcp

- Mysql 默认端口为 3306/tcp

|

Protocol |

Server name |

Port |

|

TCP |

Jumpserver |

8080 |

|

TCP |

koko |

2222, 5000 |

|

TCP |

Guacamole |

8081 |

|

TCP |

Db |

3306 |

|

TCP |

Redis |

6379 |

|

TCP |

Nginx |

80 |

五、Jumpserver部署安装

(一)、设置防火墙和selinux

|

firewall-cmd --zone=public --add-port=80/tcp --permanent # nginx端口 firewall-cmd --zone=public --add-port=2222/tcp --permanent # 用户SSH登录端口coco firewall-cmd --reload # 重新载入规则 setenforce 0 sed –i "s/SELINUX=enforcing/SELINUX=disabled/g" /etc/selinux/config |

(二)、准备Python3和Python虚拟环境

1、安装依赖包

|

yum install epel-release -y yum -y install git python-pip mariadb-devel gcc automake autoconf python-devel sshpass readline-devel mysql-devel |

2、安装Python3.6

|

yum -y install python36 python36-devel # 如果下载速度很慢, 可以换国内源 wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo yum -y install python36 python36-devel |

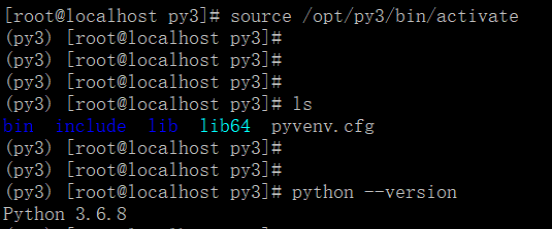

3、建立Python虚拟环境

因为 CentOS 7 自带的是 Python2, 而 Yum 等工具依赖原来的 Python, 为了不扰乱原来的环境我们来使用 Python 虚拟环境。

|

cd /opt python3.6 -m venv py3 #创建虚拟环境,环境命令自定义为py3 source /opt/py3/bin/activate #运行虚拟化境 # 看到下面的提示符代表成功, 以后运行 Jumpserver 都要先运行以上 source 命令, 以下所有命令均在该虚拟环境中运行 (py3) [root@localhost py3] # 出现以上字符代表运行成功 |

(三)、安装JumpServer

1、下载或 Clone 项目

项目提交较多 git clone 时较大, 你可以选择去 Github 项目页面直接下载zip包

|

cd /opt/ git clone --depth=1 https://github.com/jumpserver/jumpserver.git |

2、安装RPM依赖包

|

cd /opt/jumpserver/requirements yum -y install $(cat rpm_requirements.txt) # 如果没有任何报错请继续 |

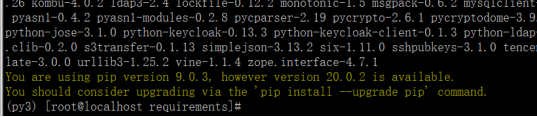

3、安装Python库依赖

|

pip install -r requirements.txt 报错:需要更新pip 解决:pip install --upgrade pip 然后再次安装 # 如果下载速度很慢, 可以换国内源 pip install --upgrade pip setuptools -i https://mirrors.aliyun.com/pypi/simple/ # 更换阿里源 pip install -r requirements.txt -i https://mirrors.aliyun.com/pypi/simple/ # 再次安装 |

4、安装 Redis

JumpServer使用Redis做cache

|

yum -y install redis systemctl start redis && systemctl enable redis |

5、安装Mysql数据库

本教程使用 Mysql 作为数据库, 如果不使用 Mysql 可以跳过相关 Mysql 安装和配置

(1)、安装Mysql数据库

|

yum -y install mariadb mariadb-devel mariadb-server mariadb-shared |

(2)、启动数据库并设置开机自启

|

systemctl start mariadb && systemctl enable mariadb |

(3)、创建JumpServer数据库并授权(切记不要自己设置密码)

|

DB_PASSWORD=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 24` # 生成随机数据库密码 echo -e "�33[31m 你的数据库密码是 $DB_PASSWORD �33[0m" mysql -uroot -e "create database jumpserver default charset 'utf8'; grant all on jumpserver.* to 'jumpserver'@'localhost' identified by '$DB_PASSWORD'; flush privileges;" |

6、修改jumpserver配置文件

(1)、修改配置文件

|

cd /opt/jumpserver cp config_example.yml config.yml SECRET_KEY=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 50` # 生成随机SECRET_KEY echo "SECRET_KEY=$SECRET_KEY" >> ~/.bashrc BOOTSTRAP_TOKEN=`cat /dev/urandom | tr -dc A-Za-z0-9 | head -c 16` # 生成随机BOOTSTRAP_TOKEN echo "BOOTSTRAP_TOKEN=$BOOTSTRAP_TOKEN" >> ~/.bashrc sed -i "s/SECRET_KEY:/SECRET_KEY: $SECRET_KEY/g" /opt/jumpserver/config.yml sed -i "s/BOOTSTRAP_TOKEN:/BOOTSTRAP_TOKEN: $BOOTSTRAP_TOKEN/g" /opt/jumpserver/config.yml sed -i "s/# DEBUG: true/DEBUG: false/g" /opt/jumpserver/config.yml sed -i "s/# LOG_LEVEL: DEBUG/LOG_LEVEL: ERROR/g" /opt/jumpserver/config.yml sed -i "s/# SESSION_EXPIRE_AT_BROWSER_CLOSE: false/SESSION_EXPIRE_AT_BROWSER_CLOSE: true/g" /opt/jumpserver/config.yml sed -i "s/DB_PASSWORD: /DB_PASSWORD: $DB_PASSWORD/g" /opt/jumpserver/config.yml echo -e "�33[31m 你的SECRET_KEY是 $SECRET_KEY �33[0m" echo -e "�33[31m 你的BOOTSTRAP_TOKEN是 $BOOTSTRAP_TOKEN �33[0m" |

(2)、配置文件说明

|

# SECURITY WARNING: keep the secret key used in production secret! # 加密秘钥 生产环境中请修改为随机字符串, 请勿外泄 SECRET_KEY: # SECURITY WARNING: keep the bootstrap token used in production secret! # 预共享Token coco和guacamole用来注册服务账号, 不在使用原来的注册接受机制 BOOTSTRAP_TOKEN: # Development env open this, when error occur display the full process track, Production disable it # DEBUG 模式 开启DEBUG后遇到错误时可以看到更多日志 DEBUG: false # DEBUG, INFO, WARNING, ERROR, CRITICAL can set. See https://docs.djangoproject.com/en/1.10/topics/logging/ # 日志级别 LOG_LEVEL: ERROR # LOG_DIR: # Session expiration setting, Default 24 hour, Also set expired on on browser close # 浏览器Session过期时间, 默认24小时, 也可以设置浏览器关闭则过期 # SESSION_COOKIE_AGE: 86400 SESSION_EXPIRE_AT_BROWSER_CLOSE: true # Database setting, Support sqlite3, mysql, postgres .... # 数据库设置 # See https://docs.djangoproject.com/en/1.10/ref/settings/#databases # SQLite setting: # 使用单文件sqlite数据库 # DB_ENGINE: sqlite3 # DB_NAME: # MySQL or postgres setting like: # 使用Mysql作为数据库 DB_ENGINE: mysql DB_HOST: 127.0.0.1 DB_PORT: 3306 DB_USER: jumpserver DB_PASSWORD: DB_NAME: jumpserver # When Django start it will bind this host and port # ./manage.py runserver 127.0.0.1:8080 # 运行时绑定端口 HTTP_BIND_HOST: 0.0.0.0 HTTP_LISTEN_PORT: 8080 # Use Redis as broker for celery and web socket # Redis配置 REDIS_HOST: 127.0.0.1 REDIS_PORT: 6379 # REDIS_PASSWORD: # REDIS_DB_CELERY: 3 # REDIS_DB_CACHE: 4 # Use OpenID authorization # 使用OpenID 来进行认证设置 # BASE_SITE_URL: http://localhost:8080 # AUTH_OPENID: false # True or False # AUTH_OPENID_SERVER_URL: https://openid-auth-server.com/ # AUTH_OPENID_REALM_NAME: realm-name # AUTH_OPENID_CLIENT_ID: client-id # AUTH_OPENID_CLIENT_SECRET: client-secret # OTP settings # OTP/MFA 配置 # OTP_VALID_WINDOW: 0 # OTP_ISSUER_NAME: Jumpserver |

(3)、运行Jumpserver

|

cd /opt/jumpserver/ ./jms start all -d # 后台运行使用 -d 参数. ./jms start|stop|status all |

至此JumpServer安装告一段落 接下来进入其他服务安装

(四)、安装 docker 部署coco与guacamole

1、安装Docker

|

yum install -y yum-utils device-mapper-persistent-data lvm2 # 安装相关依赖 yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo # 配置Docker源 yum makecache fast # 重新生成缓存 rpm --import https://mirrors.aliyun.com/docker-ce/linux/centos/gpg yum -y install docker-ce # 安装Docker-ce mkdir -p /etc/docker wget -O /etc/docker/daemon.json http://demo.jumpserver.org/download/docker/daemon.json # 下载相关文件 systemctl restart docker && systemctl enable docker # 启动docker并设置开机自启 |

2、部署 coco 与 guacamole

|

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="172.17.0.0/16" port protocol="tcp" port="8080" accept" # 设置防火墙规则,允许容器ip访问宿主8080端口 firewall-cmd --reload # 172.17.0.x 是docker容器默认的IP池, 这里偷懒直接授权ip段了, 可以根据实际情况单独授权IP Server_IP=`ip addr | grep inet | egrep -v '(127.0.0.1|inet6|docker)' | awk '{print $2}' | tr -d "addr:" | head -n 1 | cut -d / -f1` # 获取当前服务器IP地址 docker run --name jms_coco -d -p 2222:2222 -p 5000:5000 -e CORE_HOST=http://$Server_IP:8080 -e BOOTSTRAP_TOKEN=$BOOTSTRAP_TOKEN jumpserver/jms_coco:1.4.8 # http://<Jumpserver_url> 指向 jumpserver 的服务端口, 如 http://192.1681.100:8080 docker run --name jms_guacamole -d -p 8081:8081 -e JUMPSERVER_SERVER=http://$Server_IP:8080 -e BOOTSTRAP_TOKEN=$BOOTSTRAP_TOKEN jumpserver/jms_guacamole:1.4.8 # BOOTSTRAP_TOKEN 为 Jumpserver/config.yml 里面的 BOOTSTRAP_TOKEN |

3、安装 Web Terminal 前端: Luna

前端: Luna 需要 Nginx 来运行访问

(1)、下载安装包

|

cd /opt wget https://github.com/jumpserver/luna/releases/download/1.4.8/luna.tar.gz |

(2)、解压并授权

|

tar -xzf luna.tar.gz chown -R root:root luna |

(五)、安装Nginx进行整合发布

1、设置Nginx的YUM源

|

cat > /etc/yum.repos.d/nginx.repo <<EOF [nginx] name=nginx repo baseurl=http://nginx.org/packages/Centos/7/$basearch/ gpgcheck=0 enabled=1 EOF |

2、生成缓存

|

yum makecache fast |

3、安装Nginx

|

yum install nginx -y |

4、配置Nginx并整合各个组件

|

rm -rf /etc/nginx/conf.d/default.conf # 删除默认Nginx配置文件 vim /etc/nginx/conf.d/jumpserver.conf # 创建新的配置文件 内如如下: server { listen 80; client_max_body_size 100m; # 录像及文件上传大小限制 location /luna/ { try_files $uri / /index.html; alias /opt/luna/; # luna 路径, 如果修改安装目录, 此处需要修改 } location /media/ { add_header Content-Encoding gzip; root /opt/jumpserver/data/; # 录像位置, 如果修改安装目录, 此处需要修改 } location /static/ { root /opt/jumpserver/data/; # 静态资源, 如果修改安装目录, 此处需要修改 } location /socket.io/ { proxy_pass http://localhost:5000/socket.io/; proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /coco/ { proxy_pass http://localhost:5000/coco/; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /guacamole/ { proxy_pass http://localhost:8081/; proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection $http_connection; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location / { proxy_pass http://localhost:8080; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; } } |

5、测试Nginx配置文件并启动

|

# 运行 Nginx nginx -t # 确保配置没有问题, 有问题请先解决 systemctl start nginx && systemctl enable nginx |

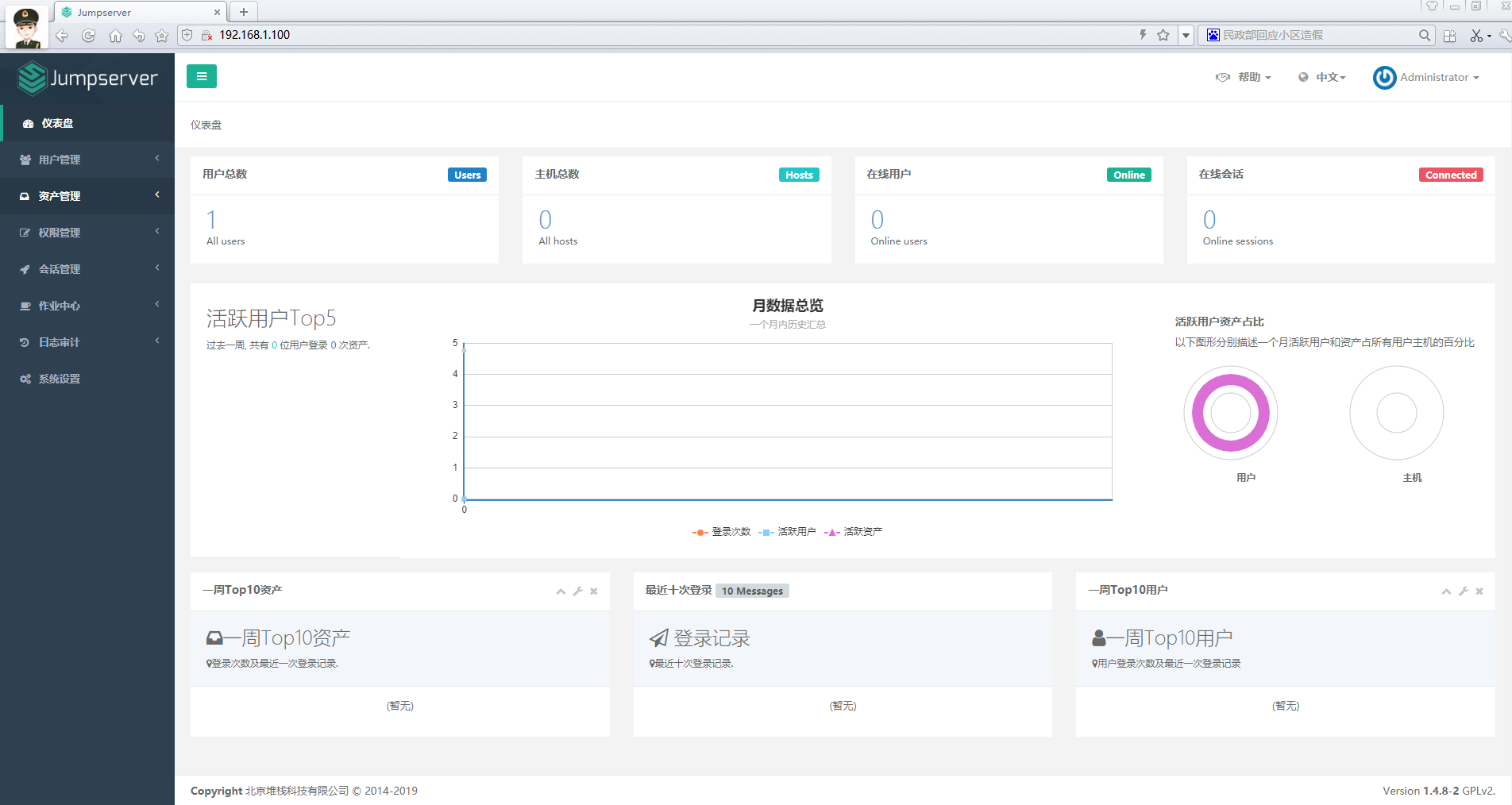

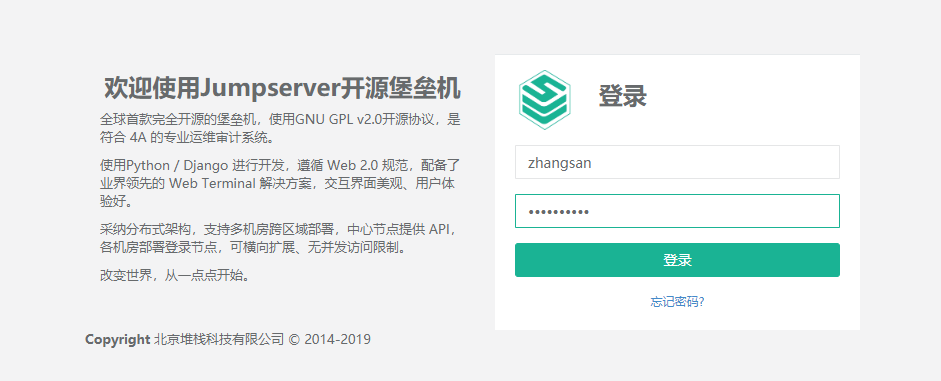

输入ip之后即可打开如下界面:

默认账号: admin 密码: admin 到会话管理-终端管理 接受 coco Guacamole 等应用的注册

6、测试连接

|

# 测试连接 ssh -p2222 admin@192.168.1.100 sftp -P2222 admin@192.168.1.100 密码: admin # 如果是用在 Windows 下, Xshell Terminal 登录语法如下 ssh admin@192.168.1.100 2222 sftp admin@192.168.1.100 2222 密码: admin 如果能登陆代表部署成功 # sftp默认上传的位置在资产的 /tmp 目录下 # windows拖拽上传的位置在资产的 Guacamole RDP上的 G 目录下 |

六、Jumpsrever多组件负载说明

(一)、设置多个coco容器

coco 服务默认运行在单核心下面, 当负载过高时会导致用户访问变慢, 这时可运行多个 docker 容器缓解

|

docker run --name jms_coco01 -d -p 2223:2222 -p 5001:5000 -e CORE_HOST=http://<Jumpserver_url> -e BOOTSTRAP_TOKEN=****** jumpserver/jms_coco:1.4.8 docker run --name jms_coco02 -d -p 2224:2222 -p 5002:5000 -e CORE_HOST=http://<Jumpserver_url> -e BOOTSTRAP_TOKEN=****** jumpserver/jms_coco:1.4.8 |

(二)、设置多个guacamole容器

|

docker run --name jms_guacamole01 -d -p 8082:8081 -e JUMPSERVER_SERVER=http://<Jumpserver_url> -e BOOTSTRAP_TOKEN=****** jumpserver/jms_guacamole:1.4.8 docker run --name jms_guacamole02 -d -p 8083:8081 -e JUMPSERVER_SERVER=http://<Jumpserver_url> -e BOOTSTRAP_TOKEN=****** jumpserver/jms_guacamole:1.4.8 |

(三)、修改Nginx默认配置文件

|

vim /etc/nginx/nginx.conf user nginx; worker_processes auto; error_log /var/log/nginx/error.log warn; pid /var/run/nginx.pid; events { worker_connections 1024; } # 加入 tcp 代理 stream { log_format proxy '$remote_addr [$time_local] ' '$protocol $status $bytes_sent $bytes_received ' '$session_time "$upstream_addr" ' '"$upstream_bytes_sent" "$upstream_bytes_received" "$upstream_connect_time"'; access_log /var/log/nginx/tcp-access.log proxy; open_log_file_cache off; upstream cocossh { server localhost:2222 weight=1; server localhost:2223 weight=1; # 多节点 server localhost:2224 weight=1; # 多节点 # 这里是 coco ssh 的后端ip hash $remote_addr; } server { listen 2220; # 不能使用已经使用的端口, 自行修改, 用户ssh登录时的端口 proxy_pass cocossh; proxy_connect_timeout 10s; } } # 到此结束 http { include /etc/nginx/mime.types; default_type application/octet-stream; log_format main '$remote_addr - $remote_user [$time_local] "$request" ' '$status $body_bytes_sent "$http_referer" ' '"$http_user_agent" "$http_x_forwarded_for"'; access_log /var/log/nginx/access.log main; sendfile on; # tcp_nopush on; keepalive_timeout 65; # 关闭版本显示 server_tokens off; include /etc/nginx/conf.d/*.conf; } |

(四)、修改Nginx下jumpserver配置文件

firewall-cmd --zone=public --add-port=2220/tcp --permanent

firewall-cmd --reload

|

vim /etc/nginx/conf.d/jumpserver.conf upstream jumpserver { server localhost:8080; # 这里是 jumpserver 的后端ip } upstream cocows { server localhost:5000 weight=1; server localhost:5001 weight=1; # 多节点 server localhost:5002 weight=1; # 多节点 # 这里是 coco ws 的后端ip ip_hash; } upstream guacamole { server localhost:8081 weight=1; server localhost:8082 weight=1; # 多节点 server localhost:8083 weight=1; # 多节点 # 这里是 guacamole 的后端ip ip_hash; } server { listen 80; server_name demo.jumpserver.org; # 自行修改成你的域名 client_max_body_size 100m; # 录像上传大小限制 location / { proxy_pass http://jumpserver; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /luna/ { try_files $uri / /index.html; alias /opt/luna/; } location /media/ { add_header Content-Encoding gzip; root /opt/jumpserver/data/; # 录像位置, 如果修改安装目录, 此处需要修改 } location /static/ { root /opt/jumpserver/data/; # 静态资源, 如果修改安装目录, 此处需要修改 } location /socket.io/ { proxy_pass http://cocows/socket.io/; # coco proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /coco/ { proxy_pass http://cocows/coco/; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } location /guacamole/ { proxy_pass http://guacamole/; # guacamole proxy_buffering off; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection $http_connection; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; access_log off; } } |

(五)、测试配置文件并重启

|

nginx -t nginx -s reload |

七、Jumpserver快速使用手册

(一)、系统设置

1、基本设置

# 修改 url 的"localhost"为你的实际 url 地址, 否则邮件收到的地址将为"localhost" 也无法创建新用户

2、邮件设置

# 点击页面上边的"邮件设置", 进入邮件设置页面

# 默认使用 25 端口, 不勾选 SSL 和 TLS; 如果需要勾选 SSL, 端口需要修改成 465; 如果需要勾选 TLS, 端口需要改成 587

# 不可以同时勾选 SSL 和 TLS

# 配置邮件服务后, 点击页面的"测试连接"按钮, 如果配置正确, Jumpserver 会发送一条测试邮件到您的 SMTP 账号邮箱里面, 确定收到测试邮件后点击保存即可使用

3、LDAP设置

# 如果不需要使用"ldap"用户登陆 jumpserver, 可以直接跳过, 不需要设置

# 先"测试"通过才能保存

# DN 和 OU 一定要完整(如 "DN:cn=Manage,ou=Jumpserver,dc=jumpserver,ou=org")

# 注:可借用第三方 gui 工具查看 ldap 用户的属性, 新版本已经支持中文名登录, 即cn=中文也可正常使用

4、终端设置

# "密码认证"和"密钥认证"是 SSH 连接跳板机时所使用的认证方式(都不选会造成无法使用 SSH 方式连接登录跳板机, 不影响 web 登录)

# "Telnet成功正则表达式" telnet设备登陆失败需要设置

# "命令存储""录像存储"位置设置

# "命令存储""录像存储"修改后, 需要在Jumpserver 会话管理-终端管理 修改terminal的配置 录像存储 命令记录, 然后重启 Jumpserver 服务

# 设置后重启 Coco 才能生效

5、安全设置

# "MAF二次认证"勾选会开启全局强制"MFA", 所有 jumpserver 用户必须使用动态口令进行认证登录(即时生效)

# "限制登录失败"和"限制登录时间"设置需要重启 jumpserver 才能生效

# "SSH最大空闲时间"设置需要重启 coco 才能生效

# "密码校验规则"设置立即生效

(二)、用户管理

1、创建用户

# 点击页面左侧"用户列表"菜单下的"用户列表", 进入用户列表页面

# 点击页面左上角"创建用户"按钮, 进入创建用户页面, (也可以通过右上角导入模版进行用户导入)

# 其中, 用户名即 Jumpserver 登录账号(具有唯一性, 不能重名)。名称为页面右上角用户标识(可重复)

# 成功提交用户信息后, Jumpserver 会发送一条设置"用户密码"的邮件到您填写的用户邮箱

# 点击邮件中的设置密码链接, 设置好密码后, 您就可以用户名和密码登录 Jumpserver 了。

# 用户首次登录 Jumpserver, 会被要求完善用户信息, 按照向导操作即可。

注:MFA 即 Google Authenticator, 使用此软件需要APP时间与浏览器时间同步

2、创建用户组

(三)、资产管理

1、编辑资产树

# "节点"不能重名, 右击节点可以添加、删除和重命名节点, 以及进行资产相关的操作

注:如果有 linux 资产和 windows 资产, 建议先建立 Linux 节点与 Windows 节点, 不然"授权"时不好处理

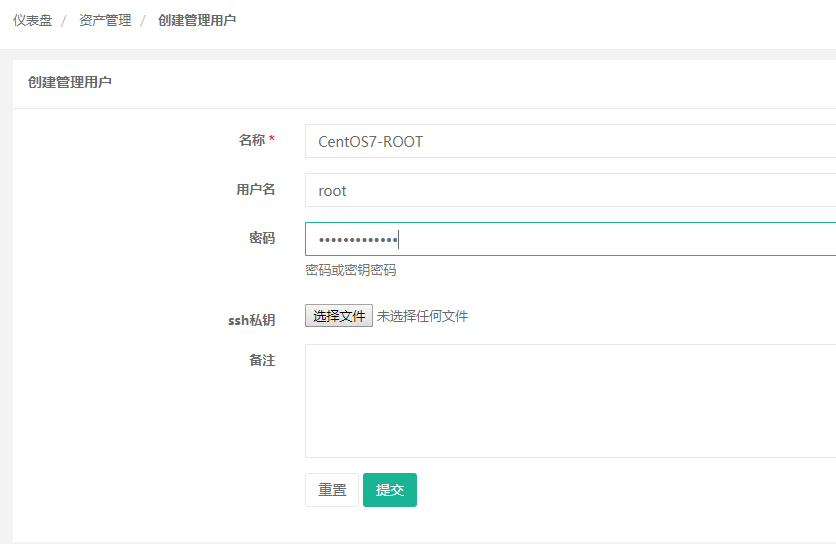

2、创建管理用户

# "管理用户"是资产上真实存在的用户,例如root, 或拥有 NOPASSWD: ALL sudo 权限的用户, Jumpserver 使用该用户来推送系统用户、获取资产硬件信息等。 Windows或其它硬件可以随意设置一个

# "名称" 不能重复

# "ssh私钥" 如果私钥有密码, 请把key的密码填在密码栏上, 目前仅支持 RSA DSA 格式私钥

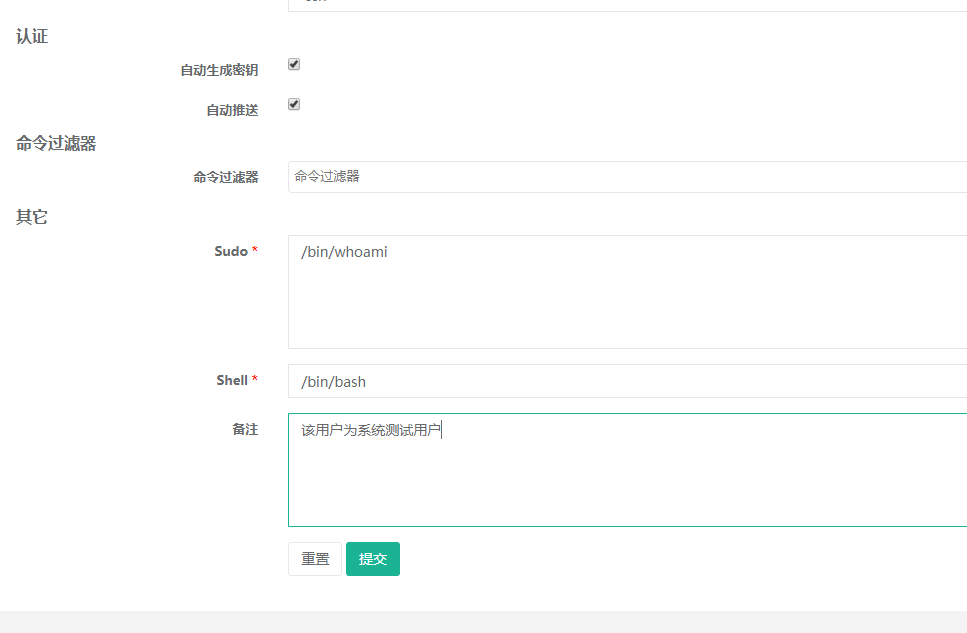

3、创建系统用户

# "系统用户"是 Jumpserver 跳转登录资产时使用的用户, 用户使用该用户登录资产

# "自动生成密码"、"自动推送"、"Sudo"等功能需要对应资产的"管理用户"是且有root权限, 否则自动推送失败

# ssh 协议的 "Sudo" 栏设定用户的 sudo 权限,

# ssh 协议如果创建的"系统用户"已在资产上面存在, "推送"将会覆盖掉原用户的"home"目录权限(注: 替换成700权限)

# ssh 协议的 "ssh私钥" 如果私钥有密码, 请把key的密码填在密码栏上, 目前仅支持 RSA DSA 格式私钥

# 这里简单举几个 "sudo" 设置例子

Sudo /bin/su # 当前系统用户可以免sudo密码执行sudo su命令

Sudo /usr/bin/git, /usr/bin/php, /bin/cat, /bin/more, /bin/less, /usr/bin/tail

# 当前系统用户可以免sudo密码执行git php cat more less tail

Sudo !/usr/bin/yum # 当前系统用户不可以执行sudo yum命令

# 此处的权限应该根据使用用户的需求汇总后定制, 原则上给予最小权限即可

# "系统用户"创建时, 如果选择了"自动推送" Jumpserver 会使用"Ansible"自动推送系统用户到资产中, "root"用户不支持推送

# 如果资产(交换机、Windows)不支持"Ansible", 请去掉"自动生成密钥"、"自动推送"勾选。手动填写资产上已有的账号及账号密码

# 如果想让用户登录资产时自己输入密码, 可以在创建系统用户时选择"手动登录"

4、创建命令过滤

如无需要, 可忽略此步骤, 目前仅支持 ssh 与 telnet 协议

# "系统用户"可以绑定一些"命令过滤器",一个过滤器可以定义一些"规则"

# 当"用户"使用这个"系统用户"登录资产,然后执行一个命令 这个命令需要被绑定过滤器的所有规则匹配,高优先级先被匹配

# 当一个规则匹配到了,如果规则的动作是 "允许" 这个命令会被放行; 如果规则的动作是 "禁止" 命令将会被禁止执行; 否则就匹配下一个规则,如果最后没有匹配到规则,则允许执行

# 点击 "命令过滤器列表" 规则下方的数字进入 "命令过滤器规则列表" , 点击新建规则创建相应规则

# 拒绝所有命令可以使用正则表达式 .*

5、创建资产

# 点击页面左侧的"资产管理"菜单下的"资产列表"按钮, 查看当前所有的资产列表。

# 点击页面左上角的"创建资产"按钮, 进入资产创建页面, 填写资产信息。

# IP 地址和管理用户要确保正确, 确保所选的管理用户的用户名和密码能"牢靠"地登录指定的 IP 主机上。

# 资产的系统平台也务必正确填写。公网 IP 信息只用于展示, 可不填, Jumpserver 连接资产使用的是 IP 信息

# 资产创建信息填写好保存之后, ssh 协议资产可"测试资产"是否能正确连接, 其他协议暂不支持

注:被连接资产需要"python"组件, 且版本大于等于2.6, Ubuntu等资产默认不允许root用户远程ssh登录, 请自行处理

# 如果资产不能正常连接, 请检查"管理用户"的用户名和密钥是否正确以及该"管理用户"是否能使用 SSH 从 Jumpserver 主机正确登录到资产主机上

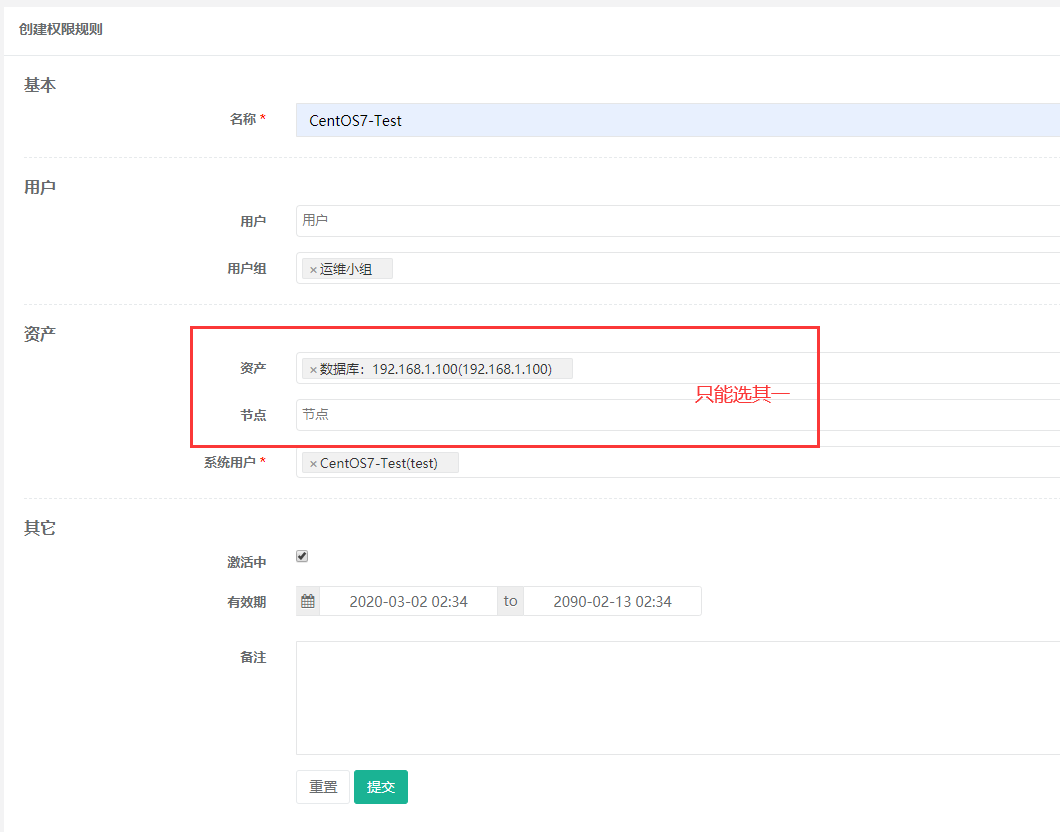

(四)、创建授权规则

1、为用户分配资产

# "名称", 授权的名称, 不能重复

# "用户"和"用户组"二选一, 不推荐即选择用户又选择用户组

# "资产"和"节点"二选一, 选择节点会包含节点下面的所有资产

# "系统用户", 及所选的用户或用户组下的用户能通过该系统用户使用所选节点或者节点下的资产

# 用户(组), 资产(节点), 系统用户是一对一的关系, 所以当拥有 Linux、Windows 不同类型资产时, 应该分别给 Linux 资产和 Windows 资产创建授权规则

一般情况下, 资产授权给个人, 节点授权给用户组, 一个授权只能选择一个系统用户

(五)、用户登录

1、登录Jumpserver用户

# 用户只能看到自己被管理员授权了的"资产", 如果登录后无资产, 请联系管理员进行确认

2、连接资产

# 在我的资产点击资产右边的 "连接" 快速连接资产

# 也可以点击左侧栏的 "Web终端"