20169310 2016-2017-2 《网络攻防实践》第9周学习总结

Nmap 实践

nmap是一款知名的端口扫描工具,在网络扫描当中发挥着巨大的作用。

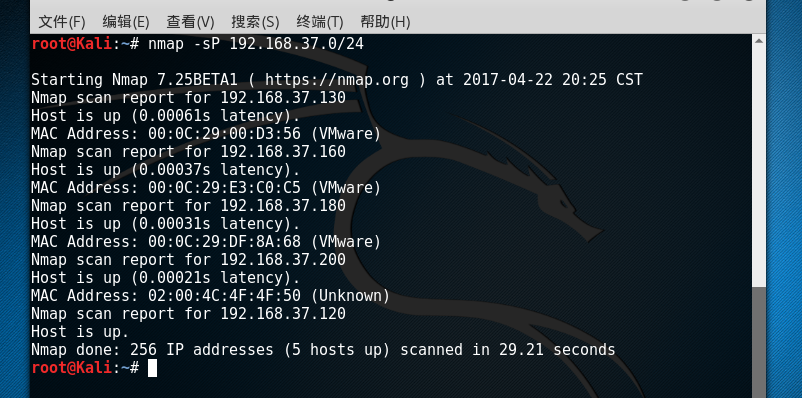

在这里,我选择的攻击机为kali rolling(IP 192.168.37.120),靶机包括Windows Metasploitable(IP 192.168.37.160)、Linux Metasploitable(IP 192.168.37.130)、SEED虚拟机(IP 192.168.37.180)。

首先使用 nmap -sP 192.168.37.0/24 对这个网段的主机进行扫描,寻找活跃主机:

可以看到,一共扫描到5台活跃主机,其中有两台分别是kali自己和电脑主机,其余三台就是所要扫描的靶机。

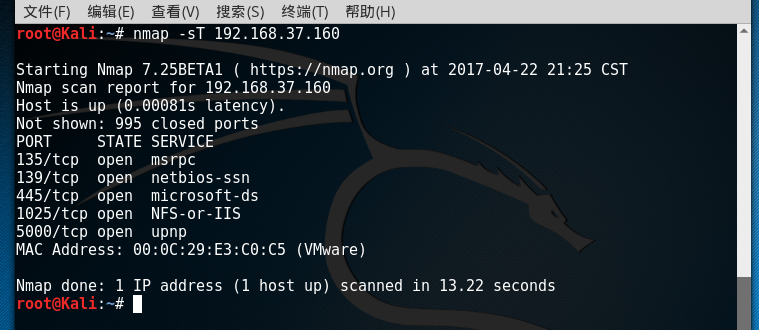

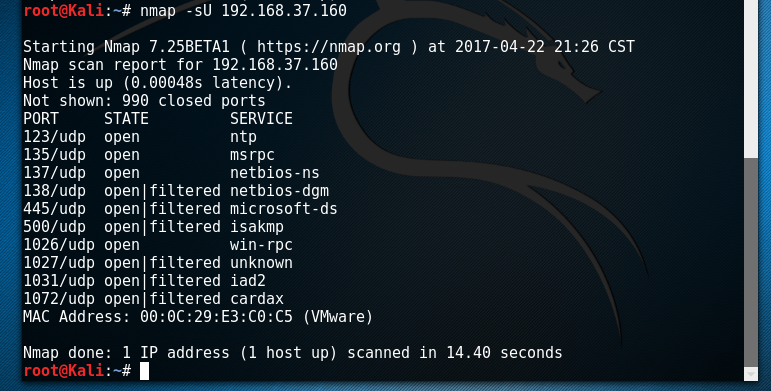

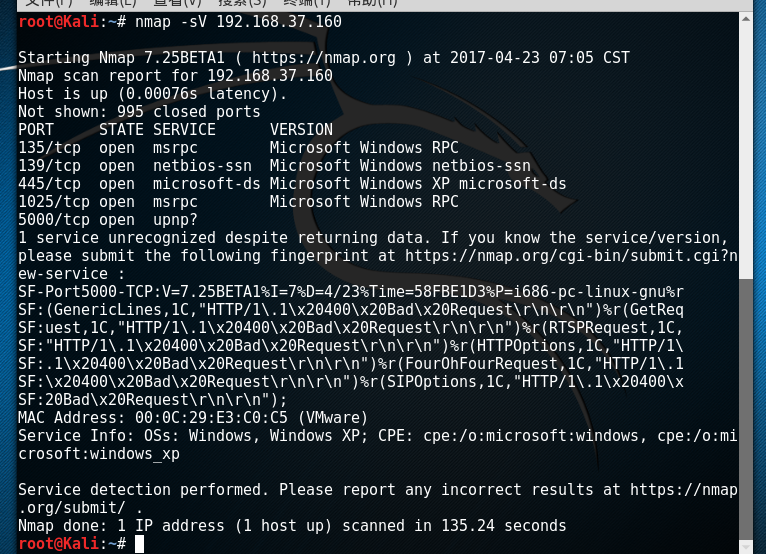

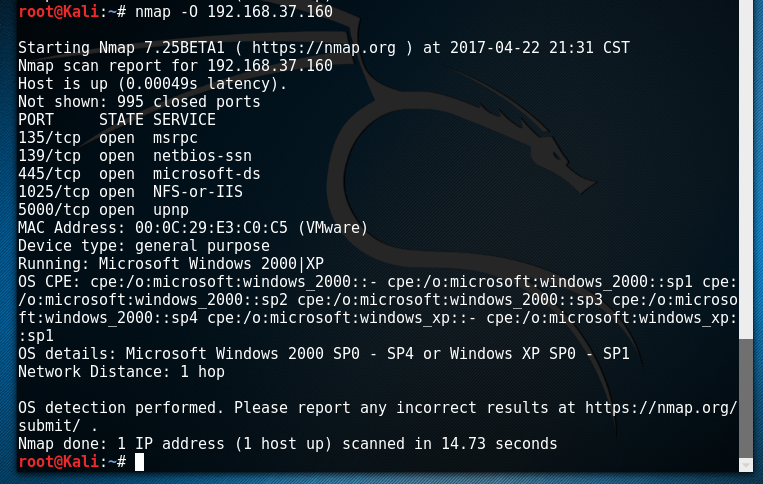

1.对 Windows Metasploitable 进行扫描

查看打开的tcp端口,右端显示具体打开的tcp网络服务:

查看打开的udp端口,右端显示具体打开的udp网络服务:

查看网络服务版本:

查看目标靶机的系统版本:

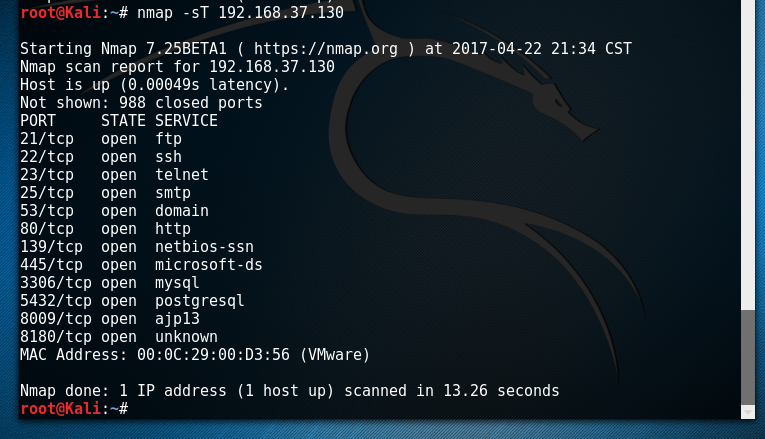

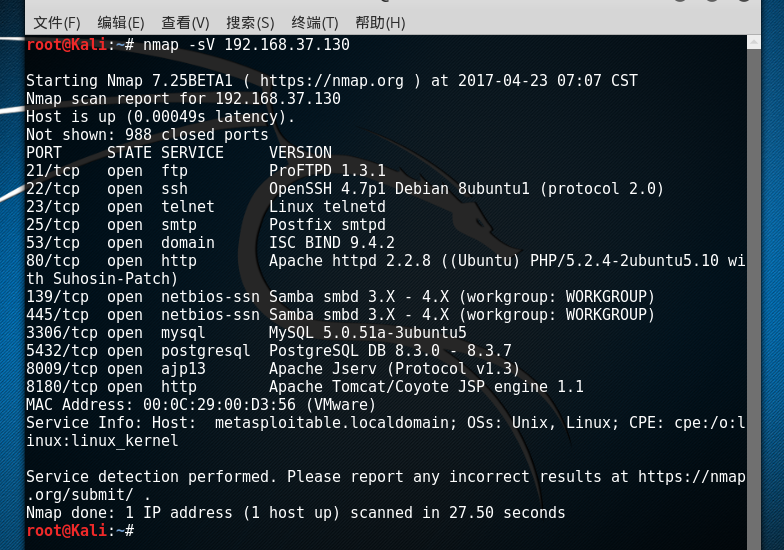

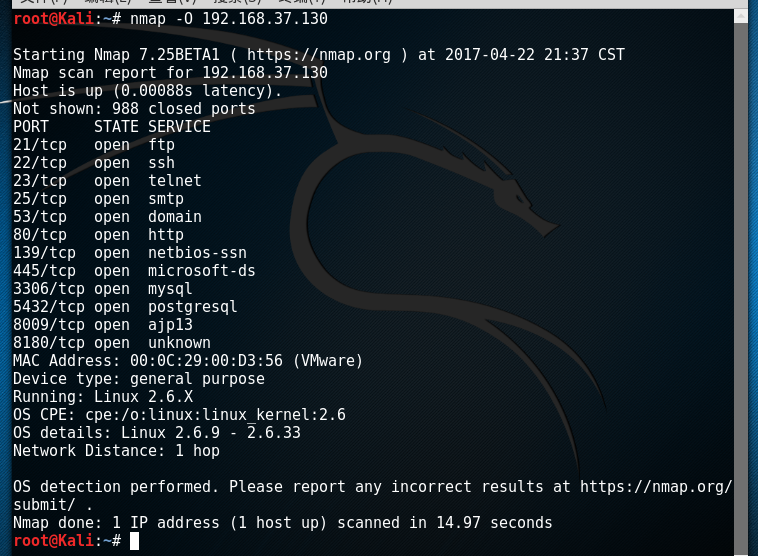

2.对 Linux Metasploitable 进行扫描

查看打开的tcp端口:

查看打开的udp端口:

使用 nmap -sU后,没有返回端口信息,故推断目标机没有打开udp端口服务,为验证这个结论,在linux靶机上输入 netstat -u -a 来查看本机udp服务情况:

可以看到,确实没有打开的udp服务。

查看网络服务版本:

查看目标靶机的系统版本:

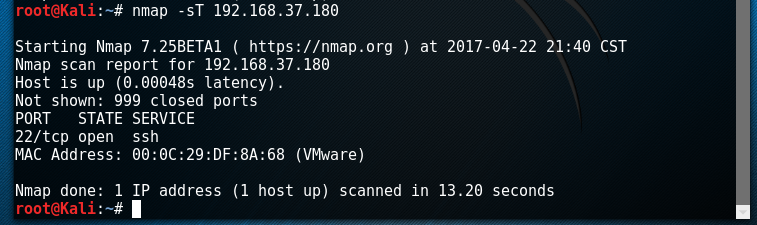

3.对 SEED虚拟机 进行扫描

查看打开的tcp端口:

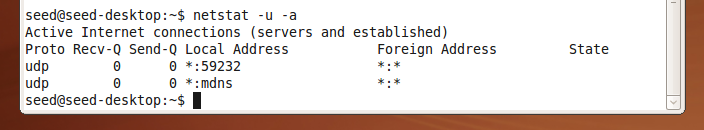

查看打开的udp端口:

与Linux的靶机一样,没有udp端口信息返回。在SEED上也可查看,确实没有打开的udp服务。

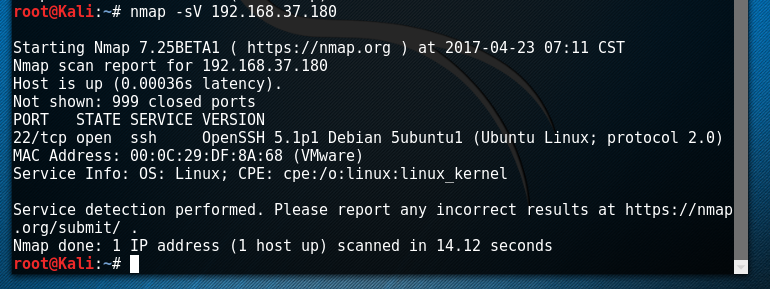

查看网络服务版本:

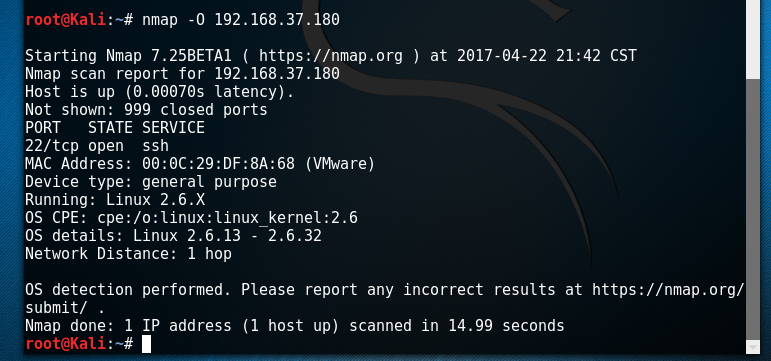

查看目标靶机的系统版本:

教材学习总结

本周主要学习了《网络攻防---技术与实践》第9、10章的内容,主要学习了 恶意代码攻防 与软件安全攻防

-

恶意代码安全攻防

1.基础知识

恶意代码是指使计算机按照攻击者的意图执行以达到恶意目标的指令集。类型包括:计算机病毒、蠕虫、恶意移动代码、后门、特洛伊木马、僵尸程序、内核套件、融合型恶意代码。

计算机病毒的基本特性:感染性、潜伏性、可触发性、破坏性、衍生性

僵尸网络命令与控制机制包括:

(1)基于IRC协议的命令与控制机制

(2)基于HTTP协议的命令与控制机制

(3)基于P2P协议的命令与控制机制

2.恶意代码分析方法

恶意代码的静态分析技术:反病毒软件扫描、文件格式识别、字符串提取分析、二进制结构分析、反汇编、反编译、代码结构与逻辑分析、加壳识别与代码脱壳。

恶意代码的动态分析技术:快照对比、系统动态行为监控、网络协议栈监控、沙箱、动态调试。 -

软件安全攻防——缓冲区溢出和shellcode

1.软件安全概述

美国国家标准技术研究院NIST将安全漏洞定义为:在系统安全流程、设计、实现或内部控制中所存在的缺陷和弱点,能够被攻击者所利用并导致安全侵害或对系统安全策略的违反,包括三个基本元素:系统的脆弱性或缺点、攻击者对缺陷的可访问性以及攻击者对缺陷的可利用性。

2.Linux平台上的栈溢出与shellcode

Linux的平台攻击技术:NSR、RNS和RS模式。

3.缓冲区溢出攻击的防御技术

尝试杜绝溢出的防御技术

允许溢出但不让程序改变执行流程的防御技术

无法让攻击代码执行的防御技术

视频学习中的问题和解决过程

1.利用MagicTree工具生成nmap的扫描报告

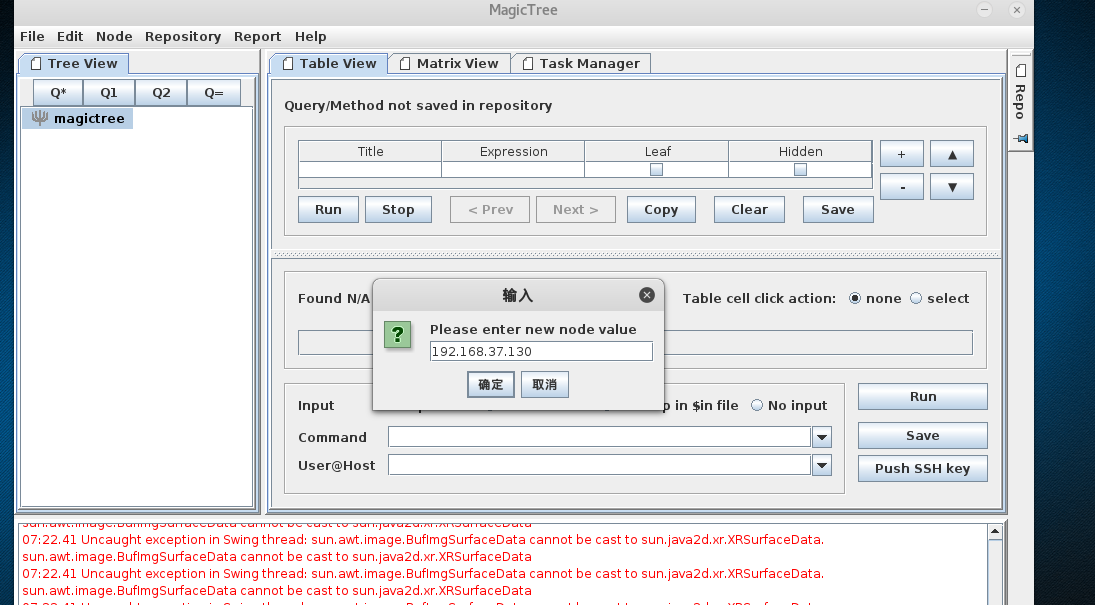

打开MagicTree工具,新建一个节点,地址设定为靶机的地址:

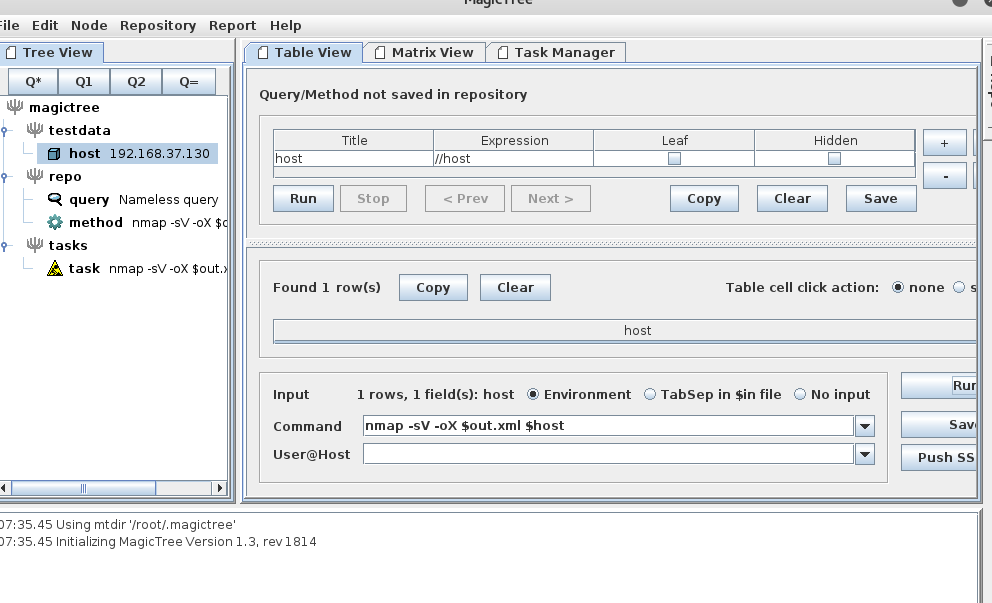

确定后,点击Tree Viwe当中的 Q* ,代表查询所有内容,接着在右侧 command 当中输入nmap的命令,为了生成扫描报告,要在命令当中输出一个xml文件:

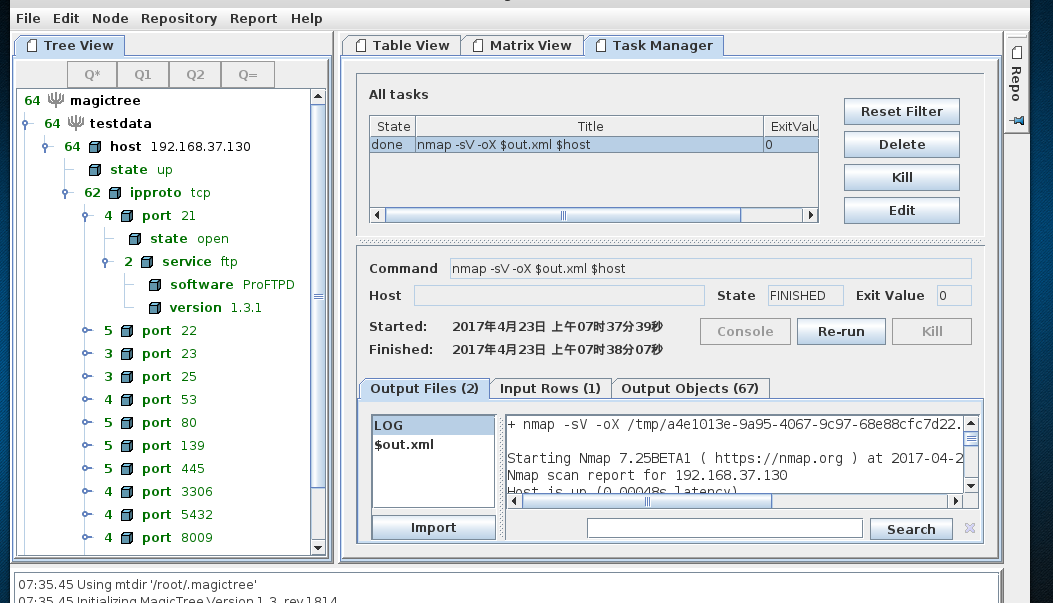

点击run运行后,结果中会有一个 out.xml的文件,选中并点击import,此时在界面左侧就可以看到生成的树状报告:

感想体会

本周又重新回顾了nmap工具的使用,发现有些用法已经遗忘,这些工具应该经常使用,多注重实践,才能慢慢熟记于心。

学习进度条

学习目标(本学期)

完成网络攻防课程的学习,完成各种攻防实践操作。

本周完成内容

复习了nmap工具的使用,学习了《网络攻防---技术与实践》第9、10章的内容,学习了KaliSecurity的36 - 38视频,完成基本实践。

| 周次 | 教材学习 | 视频学习(新增/累计) | 博客(新增/累计) |

|---|---|---|---|

| 第1周 | (实验楼学习) | (实验楼学习) | 1/1 |

| 第2周 | 第1、2章 | 5/5 | 1/2 |

| 第3周 | 第3章 | 5/10 | 2/4 |

| 第4周 | 第4章 | 5/15 | 1/5 |

| 第5周 | 第11、12章 | 5/20 | 1/6 |

| 第6周 | 第5、6章 | 5/25 | 1/7 |

| 第7周 | 第7章 | 5/30 | 1/8 |

| 第8周 | 第8章 | 5/35 | 1/9 |

| 第9周 | 第9、10章 | 3/38 | 1/10 |