TCP SYN FLOOD 攻击

正常的TCP三次握手过程:

处于SYN FLOOD攻击状态时的三次握手过程:

查看示例:x_syn.c文件,一个实现了自定义mac,ip,tcp头部的syn flood攻击模拟程序。

专门讲解如何应对此类攻击的 RFC4987

TCP 完整连接攻击

客户端和服务端反复建立TCP连接。导致服务器维护大量的TCP连接。这是一种资源对抗的攻击。只要有足够的肉鸡数,就可以把服务器拖垮。防护设备一般也无法防护之类攻击。因为现在的防护设备几乎都是防护连接建立的过程的。连接只要建立完成,防护设备就认为这是一个真实的连接。就会放过。

TCP 连接结束半连接攻击

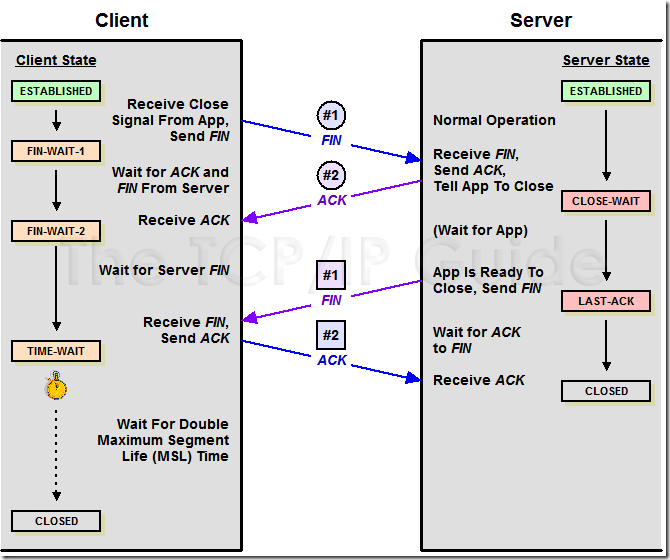

正常的TCP连接结束的过程(四次握手):

让服务器出现大量LAST-ACK状态的socket连接的办法:客户端发起断开连接的请求。然后当收到服务器发来的FIN包的时候,进入TIME-WAIT状态,其实已经释放了资源。此时服务器估计不回复ACK数据包。这个时候服务器不知道客户端是否收到了自己的FIN包,可能会重传多次FIN包。客户端只要丢弃发过来的FIN包,就可以让服务器保留长时间的LAST-ACK连接。因为处于LAST-ACK状态的socket还是一个完整的socket,所以还是消耗资源的。并且会被CPU调度。

TCP连接结束的四次握手都可以进行攻击。导致服务器出现大量的半连接攻击。这是现在几乎所有的安全厂商都不能防护的攻击方式。

UDP 流量类型攻击

UDP协议容易发送比较大的数据包。UDP协议不需要提前建立TCP连接,所以客户端直接以自己有的最大带宽数来发送数据。凡是到达服务器的数据包都会对服务器已有带宽进行消耗。

DNS 放大类攻击

使用UDP协议运送的DNS数据包,因为DNS响应包远远大于DNS请求包。所以通过伪造IP地址发送DNS请求,就可以让受害主机收到很大流量的DNS响应包。导致带宽堵塞。

查看一个DNS请求攻击。这个请求攻击代码只要修改为可伪造源IP地址的程序,就可以实现放大攻击。dns_flood_c.c 注意里面的USD headr。这是方便数据包解析的时候获取IP头关键信息添加的。

伪造源IP地址现在是相对困难了。一些机房以及网络设备已经可以识别伪造的源IP地址,并进行处理。

基于IP的流量统计和分析(工具)

iftop 分IP实时统计带宽占用情况

nload 实时查看网卡流量

ifstat 工具是个网络接口监测工具,比较简单看网络流量

netstat/ss 查看本机网络连接状态

本机TCP连接状况的分析

统计和本机建立连接最多的一些iP地址:

ss -ant |grep ESTAB|awk '{print $5}'| awk -F: '{print $1}'|sort|uniq -c |sort -r统计本机各种状态的TCP连接数:

ss -ant |awk '{print $1}' |sort |uniq -c |sort -k1 -n -rtcpdump 抓包分析

tcpdump -Ani eth0 port 5050 and host 10.10.10.10 -w a.pcap -nnn -vvv

-c 指定只抓多少个包之后自动退出。

tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)' 打印80端口有数据的包

参照IP数据包头和tcp数据包头检测这个抓包规则的有效性。iptables 常用模块和命令

使用iptables过滤超过500大小的syn数据包并记录日志:

iptables -N LOGGING

iptables -A INPUT -p tcp --tcp-flags SYN SYN -m length --length 500: -j LOGGING

iptables -A LOGGING -m limit --limit 2/min -j LOG --log-prefix "IPTables-Dropped: " --log-level 4

iptables -A LOGGING -j DROP常用命令

新建表:iptables -N LOGGING

删除表:iptables -X LOGGING

列出规则和编号:iptables -L --line-numbers

删除指定(第一条)规则:iptables -D LOGGING 1

设置一个内置表的默认策略:iptables -P INPUT ACCEPT

清空表:iptables -F INPUT使用 ipset 封禁大量恶意IP

ipset create hacker hash:ip

iptables -I INPUT -m set --match-set hacker src -j DROP

ipset add hacker 1.2.3.4

ipset add hacker 3.4.5.6

ipset list hacker

ipset flush hacker

ipset destroy hacker首包丢弃的方法

将第一个syn包丢弃的方法来规避大量syn包导致的syn flood攻击。因为tcp协议的重传机制丢弃掉的syn包会被重传。而伪造的syn包不会再次出现。以此来防止syn flood攻击。

基于NetFilter开发的定制工具(迅速关闭半连接的方法)

NetFilter是内置在linux内核中的数据包处理框架。通过在内核的协议栈中内置了一些钩子,允许通过开发内核模块的方式在内核协议栈中注册回调函数来对每个内核处理的数据包进行操作。

iptables中的表和链

iptables 中的4个表

raw 对报文设置一个标志,决定数据包是否被状态跟踪机制处理。只有两个链:OUTPUT、PREROUTING

mangle主要用于修改数据包的TOS(Type Of Service,服务类型)、TTL(Time ToLive,生存周期)值以及为数据包设置Mark标记,以实现Qos (Quality of Service,服务质量)调整以及策略路由等应用,由于需要相应的路由设备支持,因此应用并不广泛。五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

nat 主要用处是网络地址转换、端口映射,也有三个链。PREROUTING 链的作用是在包刚刚到达防火墙时改变它的目的地址,如果需要的话。OUTPUT链改变本地产生的包的目的地址。POSTROUTING链在包就要离开防火墙之前改变其源地址。

filter 这个表主要用于过滤包的,是系统预设的表,内建三个链INPUT、OUTPUT以及FORWARD。INPUT作用于进入本机的包;OUTPUT作用于本机送出的包;FORWARD作用于那些跟本机无关的包。

iptables -t 选择操作哪个表iptables 中的5个链

prerouting

input

forward

output

postrouting

netfilter 数据包流图

记录恶意IP

iptables -N LOGGING

iptables -I INPUT -p tcp --dport 80 -s 192.168.10.155 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -j LOGGING

iptables -A LOGGING -m limit --limit 2/min -j LOG --log-prefix "IPTables-Dropped-6379: " --log-level 4

iptables -A LOGGING -j DROP