密码的难题

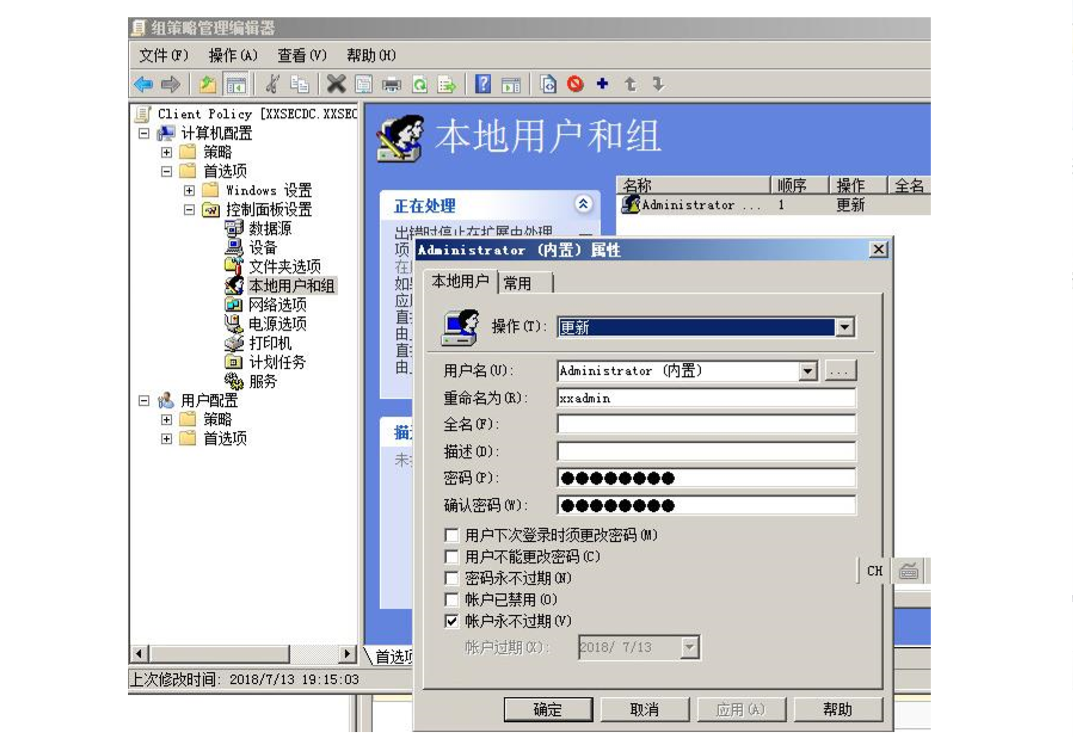

每台Windows主机有一个内置的Administrator账户以及相关联的密码。大多数组织机构为了安全,可能都会要求更改密码,虽然这种方法的效果并不尽如人意。标准的做法是利用组策略去批量设置工作站的本地Administrator密码。但是这样又会出现另一个问题,那就是所有的电脑都会有相同的本地Administrator密码。也就是说,如果获取了一个系统的Administrator认证凭据,黑客就可以获取他们所有机器的管理权限。

总结:在域中信息的搜集是相当的重要,原因还是因为管理员的操作问题和相应便捷工具带来的安全问题。

漏洞产生的原因:

第一种:SYSVOL

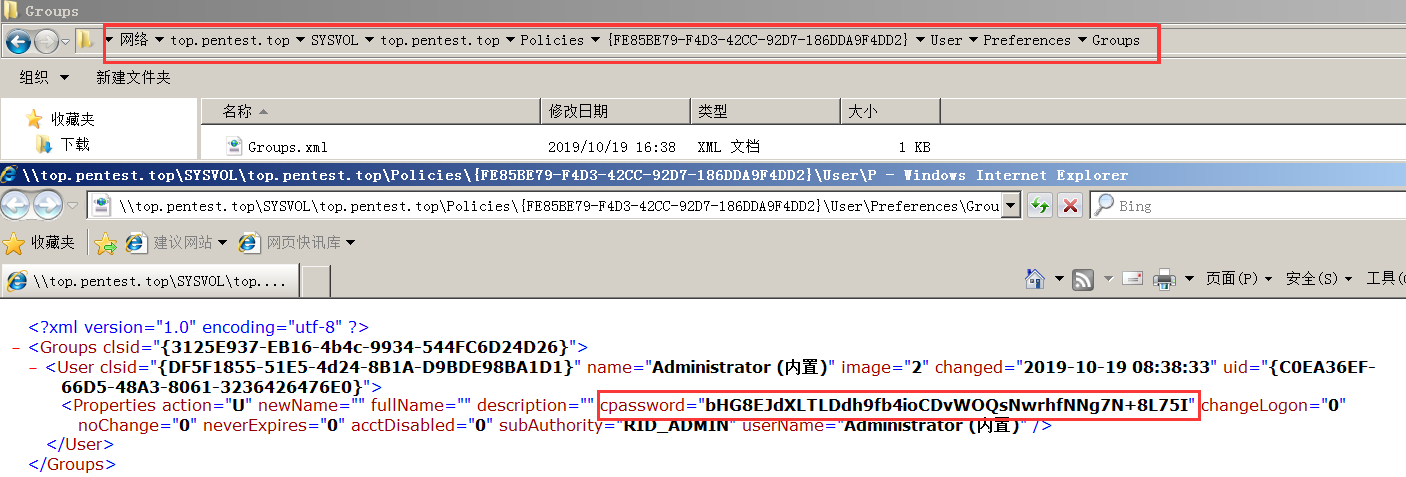

以上<<密码的难题>>解决办法之一是为认证数据采取SYSVOL,SYSVOL是AD(活动目录)里面一个存储域公共文件服务器副本的共享文件夹,所有的认证用户都可以读取。SYSVOL包括登录脚本,组策略数据,以及其他域控所需要的域数据,这是因为SYSVOL能在所有域控里进行自动同步和共享。

第二种:组策略首选项里输入了用户名密码

利用:dir /s /a \域控IPSYSVOL*.xml

总结:域管理员在使用组策略批量管理域内主机时,如果配置组策略的过程中需要填入密码,那么该密码会被保存到共享文件夹SYSVOL下,默认所有域内用户可访问,虽然密码通过AES 256进行加密,密钥是公开在微软官网的。

参考文章:https://3gstudent.github.io/3gstudent.github.io/域渗透-利用SYSVOL还原组策略中保存的密码