--delay延时扫描

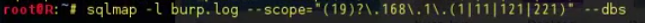

--scope 从burpsuit日志中过滤日志内容,通过正则表达式筛选扫描目标,19开头,尾数为1、11、121、221的目标

--level=3 会检查user-agent,referer中是否存在sql注入点

--safe-url /--safe-freq

如果发送太多注入请求之后很有可能被服务器端销毁session

设置每发送多少次注入请求之后发送一次正确的请求

--skip-urlencode

某些web服务器不遵守RFC标准编码,使用原始字符提交数据,一个开关不用添加参数

--eval

--predict-output

优化性能,根据检测方法,比对返回值和统计表内容,不断缩小检测范围,提高检测效率,检测版本名,用户名,密码,privilege,role,数据库名称,表名,列名

统计表在/usr/share/sqlmap/txt/common-output.txt里

--keep-alive

使用http(s)长连接,性能好

与--proxy参数不兼容

长连接避免重复建立连接的网络开销,但大量的长连接会严重占用服务器资源

--null-connection

只获取相应页面的大小值,而非页面具体内容,通常用于盲注判断真/假,降低网络带宽消耗

与--text-only不兼容(基于页面内容的比较判断真/假)

--threads

设置最大并发线程

与--predict-output不兼容

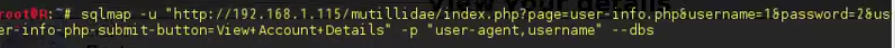

-p

指定扫描参数

--skip

排除指定的扫描参数

![]()

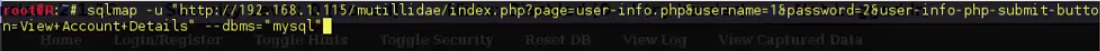

--dbms

指定扫描的数据库

![]()

--os

指定操作系统

--invalid-bignum / --invalid-logical

--no-cast

榨取数据时,sqlmap将所有结果转换为字符串,并用空格替换NULL结果

--no-escape

避免混淆,sqlmap使用char()编码逃逸的方法替换字符串

![]()

--tamper

混淆脚本,用于绕过应用层过滤,IPS,WAF

--level

1-5级(默认1)

扫描脚本位于/usr/share/sqlmap/xml/payloads

--risk

1-4级(默认1无害)

级别升高可造成数据被篡改等风险

--dns-domain

攻击者控制了某DNS服务器,使用此功能可以提高数据榨取速度