Linux基本常用命令

聆听--风雨 2017-04-09 13:46:10 1174 收藏

展开

一、基本命令

ls -a 查看所有文件

ls -l 查看所有信息

rm -r 递归删除,可以删除文件夹

rm -f 强制删除

mv 剪切或者重命名

cp 拷贝

top 动态查看资源占用信息

cat file查看文件内容

teamviewer --info 查看teamviewer信息

makdir 创建文件夹

df -h 查看磁盘空间

scp 在不同主机之间拷贝文件 -r递归 -P指定端口 例如 scp -r -P 55555 test/* root@192.168.1.1:/test

netstat -tunlp 查看端口占用情况

lsof 查看文件占用情况

lsof -i:xxxx 查看xxxx端口被那些进程占用

ifconfig eth0 10.18.81.34 netmask 255.255.255.0 设置临时IP

route add default gw 10.18.81.254 添加默认网关

route add -net 10.41.13.0 gw 10.18.81.254 netmask 255.255.255.0 添加路由项

route add -net 10.11.13.0/24 gw 10.18.81.254

chmod +x ./test.sh #使脚本具有执行权限

./test.sh #执行脚本

二、tcpdump

tcpdump -i eth0//监听etho网卡

tcpdump -i lo//监听本地回路

tcpdump host 114.114.114.114//指定监听的ip

tcpdump port 53//监听端口

tcpdump udp//指定特定的协议

tcpdump -v//打印详细信息

tcpdump -w target.cap//将捕获的包写入文件,.cap文件可以被wireshark分析

tcpdump -ex//打印出具体十六进制数据报

tcpdump -n //打印出地址的详细信息(否则会打印地址和端口号的别名)

參數:

-nn:直接以 IP 及 port number 顯示,而非主機名與服務名稱

-i :後面接要『監聽』的網路介面,例如 eth0, lo, ppp0 等等的介面;

-w :如果你要將監聽所得的封包資料儲存下來,用這個參數就對了!後面接檔名

-c :監聽的封包數,如果沒有這個參數, tcpdump 會持續不斷的監聽,

直到使用者輸入 [ctrl]-c 為止。

-A :封包的內容以 ASCII 顯示,通常用來捉取 WWW 的網頁封包資料。

-e :使用資料連接層 (OSI 第二層) 的 MAC 封包資料來顯示;

-q :僅列出較為簡短的封包資訊,每一行的內容比較精簡

-X :可以列出十六進位 (hex) 以及 ASCII 的封包內容,對於監聽封包內容很有用

-r :從後面接的檔案將封包資料讀出來。那個『檔案』是已經存在的檔案,

並且這個『檔案』是由 -w 所製作出來的。

网络相关命令

三、Windows命令

windows命令:

netstat --ano 查看端口占用情况

taskkill /pid 进程号 /f 强制kill到进程

fc filename1 filename2 比较两个文件的异同

四、vi命令

vi三种模式

插入模式:即正常书写时候

命令模式:输入命令不会在屏幕上显示,比如i,u,dd

ex转义模式:以冒号转义,比如:wq

:set number//显示行号

:wq //保存并关闭

:w //保存呢

:w!//强制保存

:q!//不保存关闭

i//插入

dd//删除一整行

ndd//删除n行

u//撤销

ctrl+r//重做

跳到第一行的第一个字符:先按两次“g”

shitf+g 跳到最后一行

五、sar命令

sar -n { DEV | EDEV | NFS | NFSD | SOCK | ALL } 分析网卡流量

sar [options] [-A] [-o file] t [n]

在命令行中,n 和t 两个参数组合起来定义采样间隔和次数,t为采样间隔,是必须有

的参数,n为采样次数,是可选的,默认值是1,-o file表示将命令结果以二进制格式

存放在文件中,file 在此处不是关键字,是文件名。options 为命令行选项,sar命令

的 选项很多,下面只列出常用选项:

-A:所有报告的总和。

-u:CPU利用率 比如 sar -u 2

-v:进程、I节点、文件和锁表状态。

-d:硬盘使用报告。

-r:没有使用的内存页面和硬盘块。

-g:串口I/O的情况。

-b:缓冲区使用情况。

-a:文件读写情 况。

-c:系统调用情况。

-R:进程的活动情况。

-y:终端设备活动情况。

-w:系统交换活动。

六、chmod

r=读取属性 //值=4

w=写入属性 //值=2

x=执行属性 //值=1

chmod u+x,g+w f01 //为文件f01设置自己可以执行,组员可以写入的权限

chmod u=rwx,g=rw,o=r f01

chmod 764 f01

chmod a+x f01 //对文件f01的u,g,o都设置可执行属性

七、各种查找

find path name;//在path路径下寻找名字为name的文件

grep "string" name;//在name文件中寻找string字符串

find path name |xargs grep "string" 在所查找的文件中寻找拥有string字符串的文件

八、ps

ps -a;所有进程

ps -u;以用户为主的格式来显示程序状态

ps -x;显示所有进程,不以终端区分

九、iostat

iostat -d -k 1 ;//查看磁盘,每秒刷新一次,单位为k

-c;查看cpu

-m;单位为M

-x;查看详细扩展信息

十、netstat

-a;查看所有

-t;tcp

-u;udp

-w;raw socket

-n;显示数字而不是别名

-p;显示程序名称和进程id

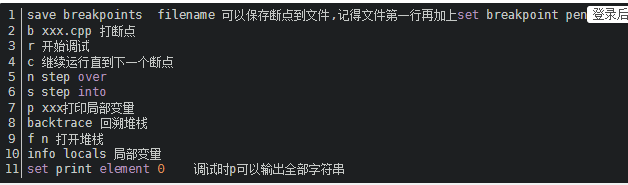

十一、gdb调试

gdb如何保存和读取断点

save breakpoints filename 可以保存断点到文件,记得文件第一行再加上set breakpoint pending on

b xxx.cpp 打断点

r 开始调试

c 继续运行直到下一个断点

n step over

s step into

p xxx打印局部变量

backtrace 回溯堆栈

f n 打开堆栈

info locals 局部变量

set print element 0 调试时p可以输出全部字符串

下面的例子全是以抓取eth0接口为例,如果不加”-i eth0”是表示抓取第一块网卡。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

|

首选介绍一下tcpdump的常用参数tcpdump采用命令行方式,它的命令格式为:tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ][ -i 网络接口 ] [ -r 文件名] [ -s snaplen ][ -T 类型 ] [ -w 文件名 ] [表达式 ]1. tcpdump的选项介绍-a 将网络地址和广播地址转变成名字;-d 将匹配信息包的代码以人们能够理解的汇编格式给出;-dd 将匹配信息包的代码以c语言程序段的格式给出;-ddd 将匹配信息包的代码以十进制的形式给出;-e 在输出行打印出数据链路层的头部信息;-f 将外部的Internet地址以数字的形式打印出来;-l 使标准输出变为缓冲行形式;-n 不把网络地址转换成名字;-t 在输出的每一行不打印时间戳;-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息;-vv 输出详细的报文信息;-c 在收到指定的包的数目后,tcpdump就会停止;-F 从指定的文件中读取表达式,忽略其它的表达式;-i 指定监听的网络接口;-r 从指定的文件中读取包(这些包一般通过-w选项产生);-w 直接将包写入文件中,并不分析和打印出来;-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc(远程过程调用)和snmp(简单网络管理协议;)当网络出现故障时,由于直接用tcpdump抓包分析有点困难,而且当网络中数据比较多时更不容易分析,使用tcpdump的-w参数+ethereal分析会很好的解决这个问题,具体参数如下:tcpdump -i eth1 -c 2000 -w eth1.cap-i eth1 只抓eth1口的数据-c 2000代表数据包的个数,也就是只抓2000个数据包-w eth1.cap 保存成cap文件,方便用ethereal分析抓完数据包后ftp到你的FTP服务器,put一下,然后用ethereal软件打开就可以很直观的分析了注:有时将.cap文件上传到FTP服务器后,发现用ethreal打开时提示数据包大于65535个,这是你在ftp上传或者下载的时候没有用bin的模式上传的原因。另:有的网站提示在tcpdump中用-s 0命令,例如 tcpdump -i eth1 -c 2000 -s0 -w eth1.cap,可实际运行该命令时系统却提示无效的参数,去掉-s 0参数即可例子:[root@localhost cdr]#tcpdump -i eth0 -t tcp -s 60000 -w diaoxian.cap[root@localhost cdr]# tcpdump host 58.240.72.195 -s 60000 -w x.cap

|

十一、其他

————————————————

版权声明:本文为CSDN博主「聆听--风雨」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/luchengtao11/java/article/details/69808660