最近F5设备里的远程代码执行漏洞可谓是火爆,漏洞评分10分,所以,我也想搭建下环境复现一下该漏洞

漏洞详情

F5 BIG-IP 是美国F5公司一款集成流量管理、DNS、出入站规则、web应用防火墙、web网关、负载均衡等功能的应用交付平台。在 F5 BIG-IP 产品的流量管理用户页面 (TMUI)/配置实用程序的特定页面中存在一处远程代码执行漏洞。未授权的远程攻击者通过向该页面发送特制的请求包,可以造成任意Java 代码执行。进而控制 F5 BIG-IP 的全部功能,包括但不限于: 执行任意系统命令、开启/禁用服务、创建/删除服务器端文件等。

影响版本

BIG-IP 15.x: 15.1.0/15.0.0

BIG-IP 14.x: 14.1.0 ~ 14.1.2

BIG-IP 13.x: 13.1.0 ~ 13.1.3

BIG-IP 12.x: 12.1.0 ~ 12.1.5

BIG-IP 11.x: 11.6.1 ~ 11.6.5

修复建议

通用修补建议:

升级到以下版本

BIG-IP 15.x: 15.1.0.4

BIG-IP 14.x: 14.1.2.6

BIG-IP 13.x: 13.1.3.4

BIG-IP 12.x: 12.1.5.2

BIG-IP 11.x: 11.6.5.2

环境搭建

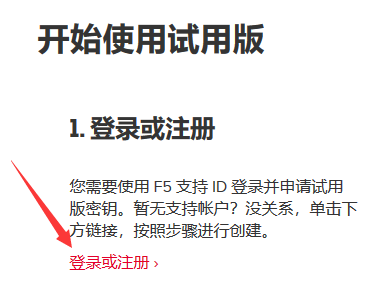

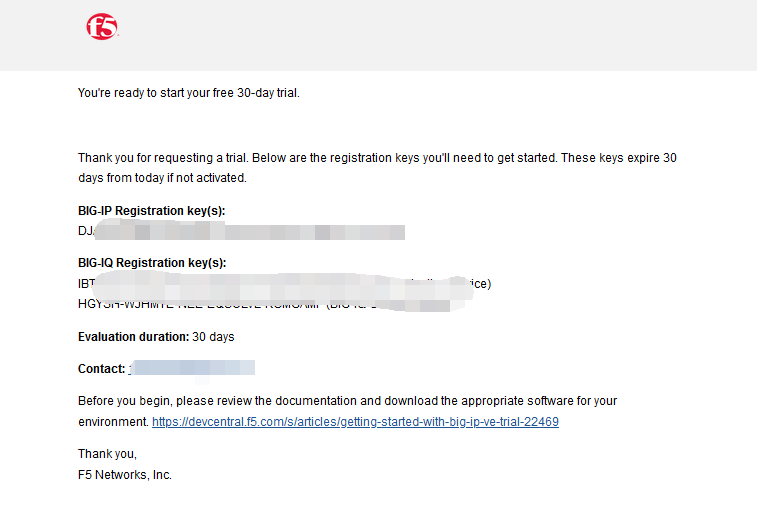

在下面页面登录注册,之后申请秘钥

https://downloads.f5.com/esd/product.jsp?sw=BIG-IP&pro=big-ip_v11.x&ver=11.6.4

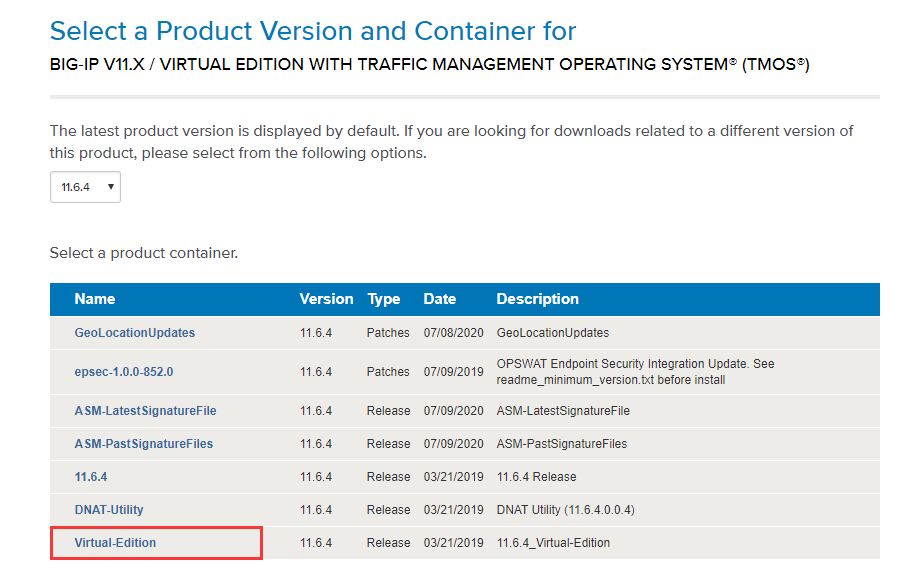

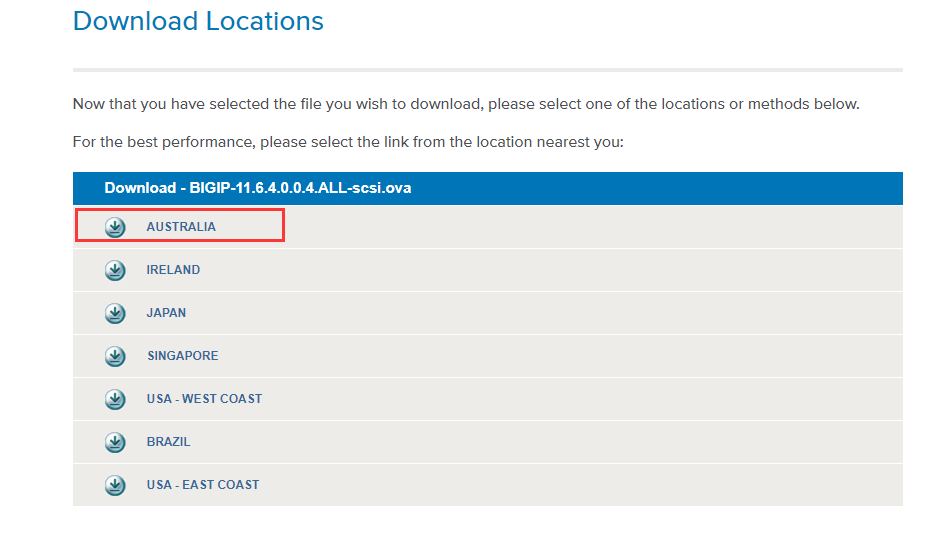

打开下载页面

https://downloads.f5.com/esd/product.jsp?sw=BIG-IP&pro=big-ip_v11.x&ver=11.6.4

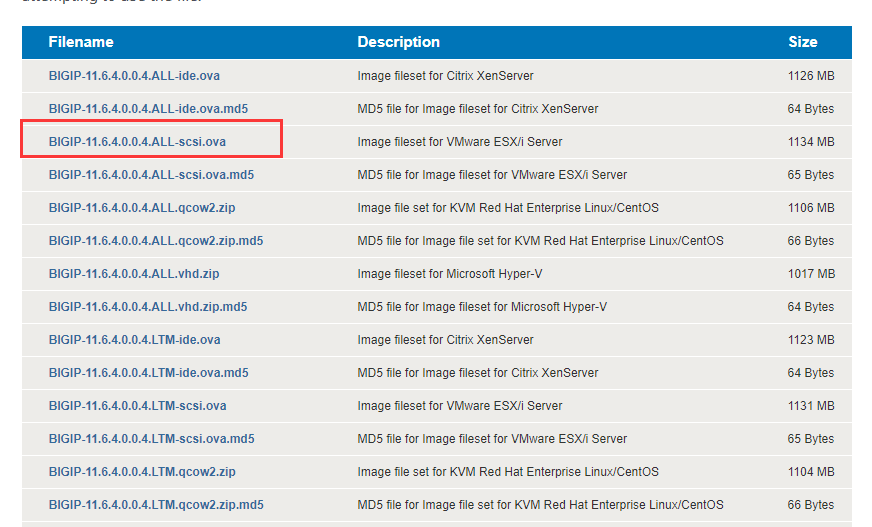

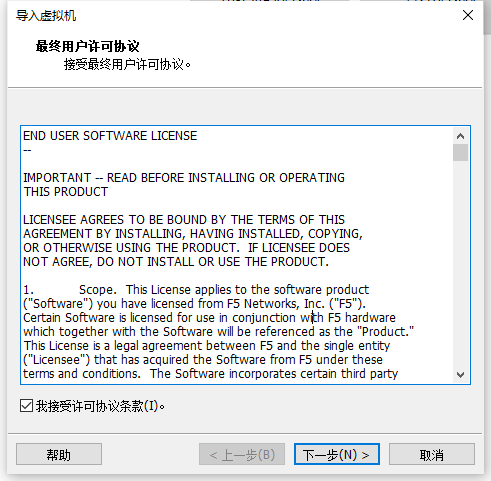

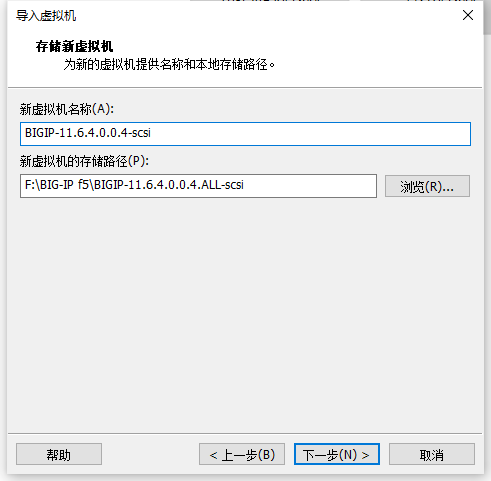

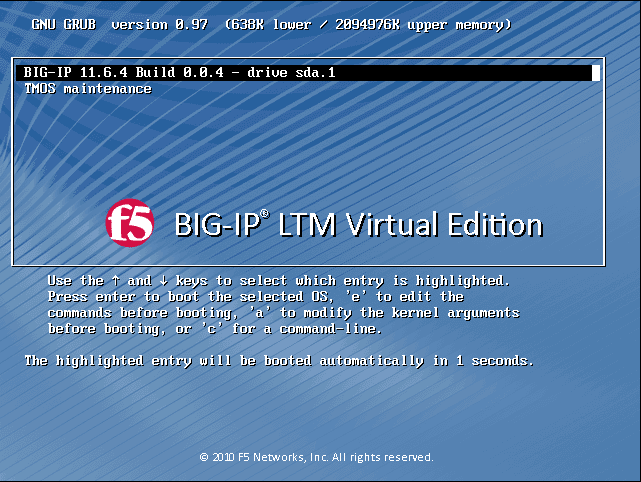

然后就开始下载,下载完成后,用vmware打开

下一步

根据自己电脑配置选择合适的内存及CPU数量

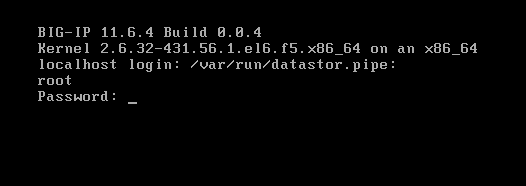

使用默认密码

root-default登录(linux下输密码不显示)

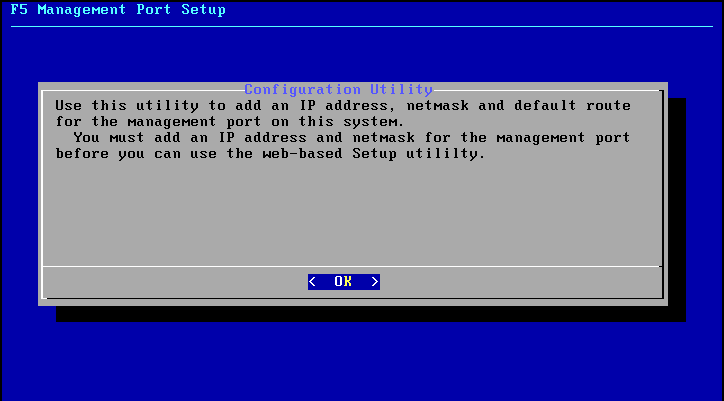

配置ip地址

输入 config

默认两次回车即可

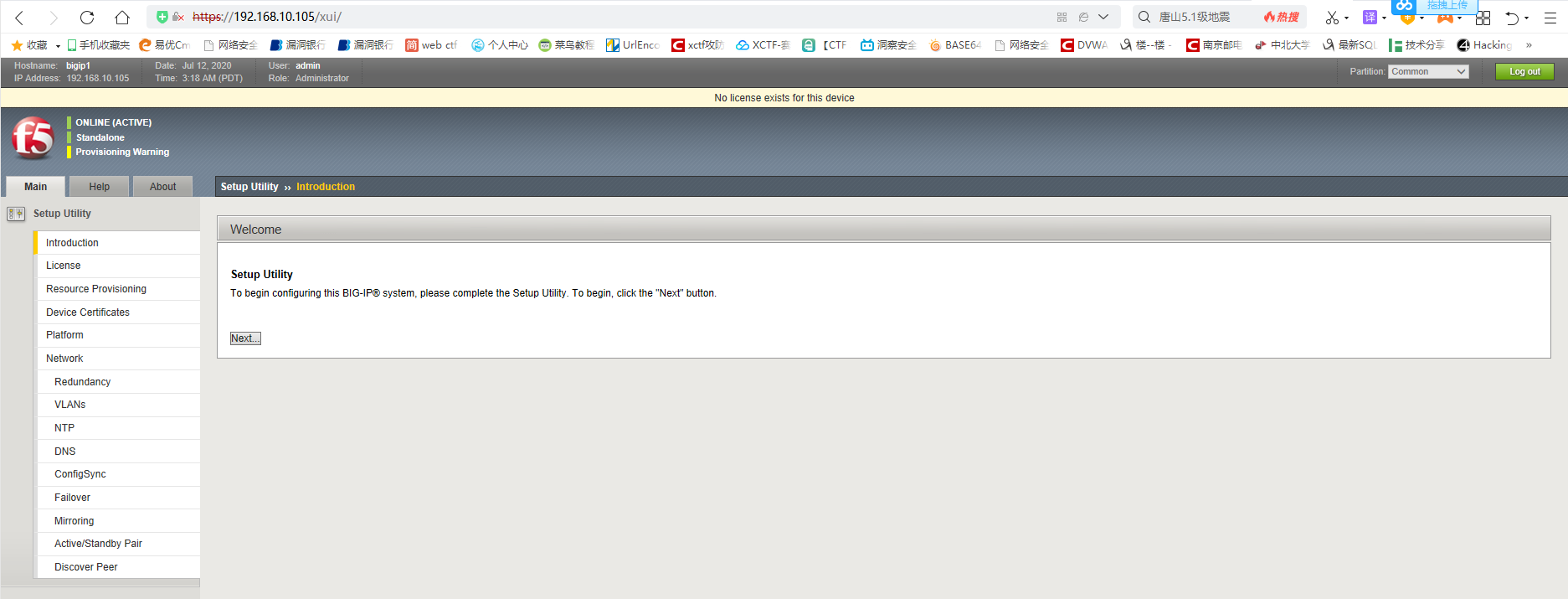

访问管理页面

https://192.168.10.105

使用默认账户密码admin-admin登录

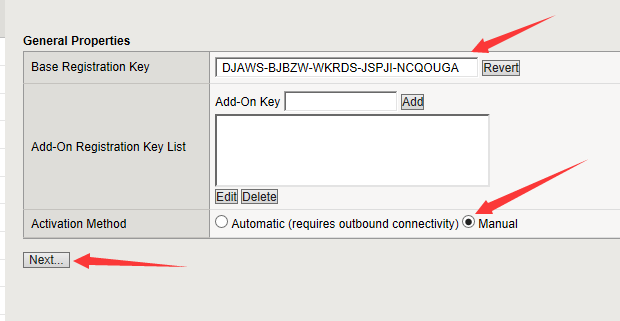

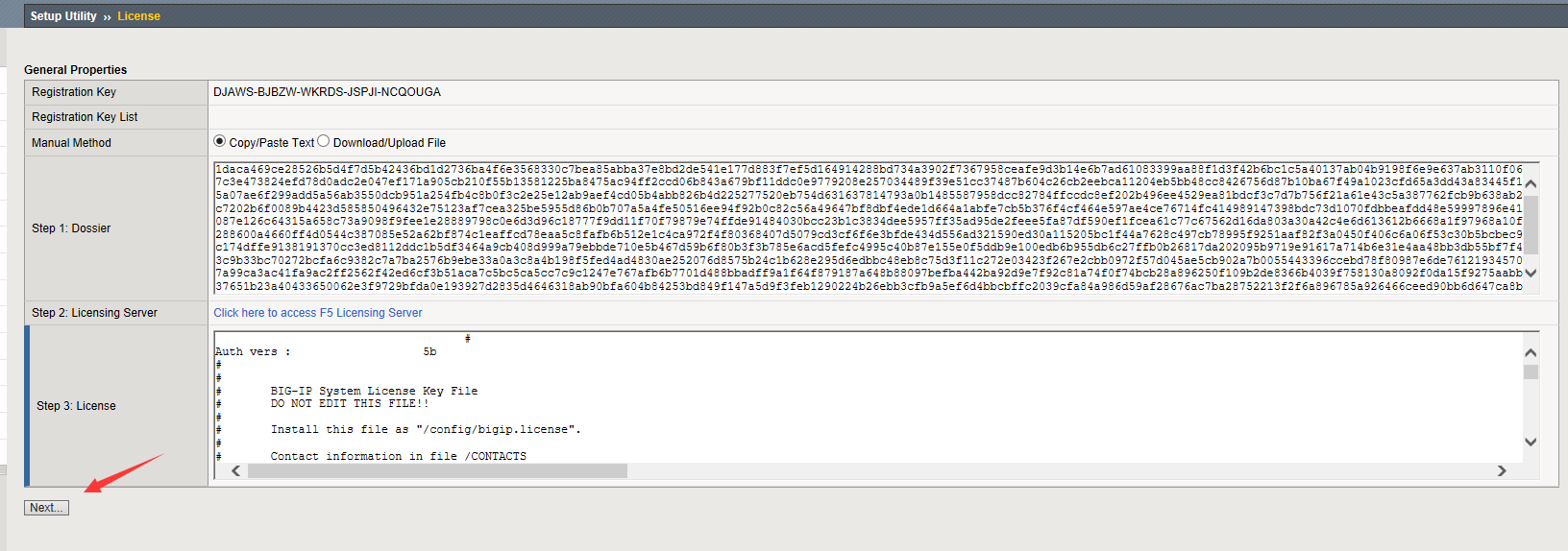

点击next输入证书激活(之前发你邮箱的)

点击next

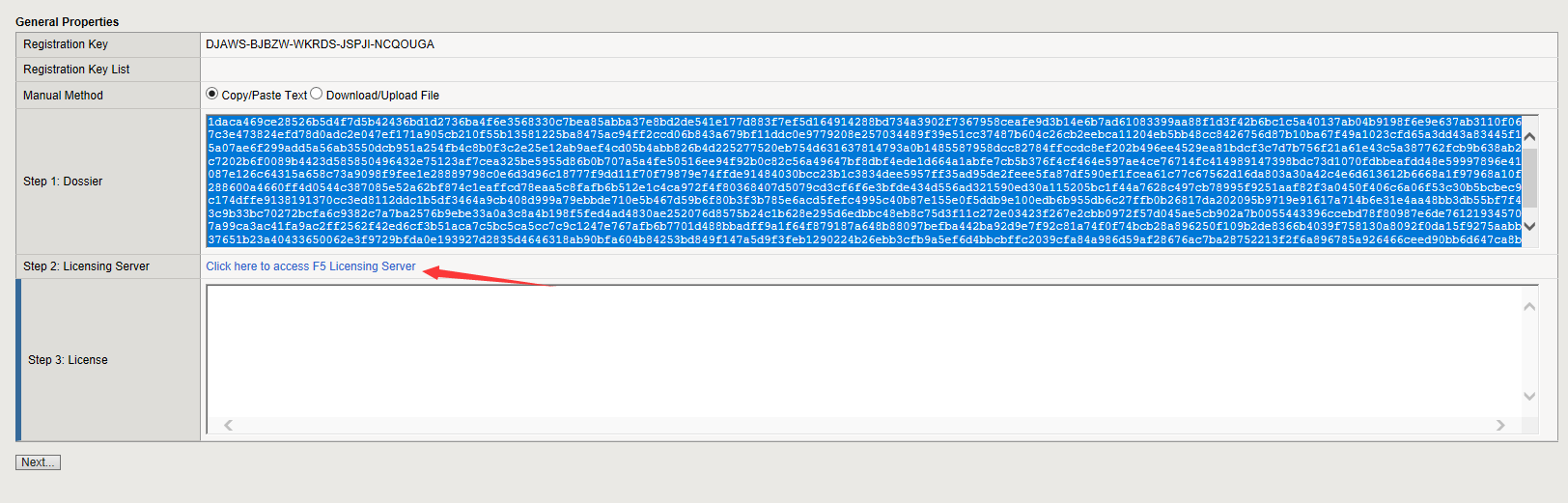

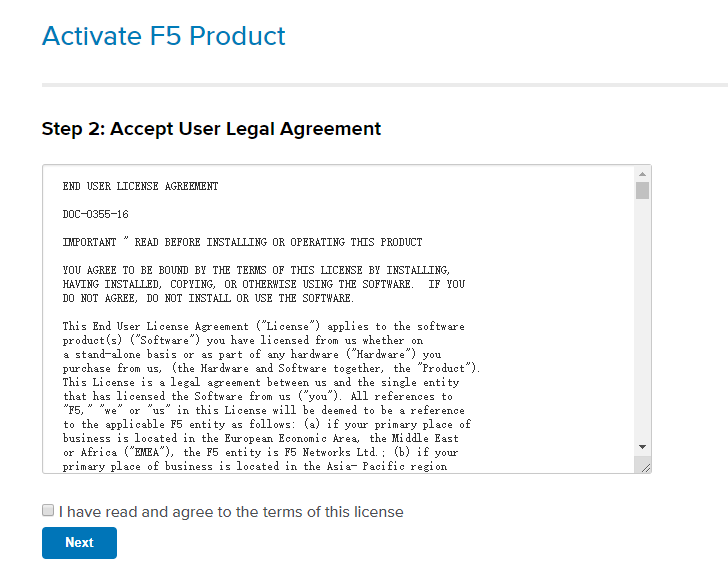

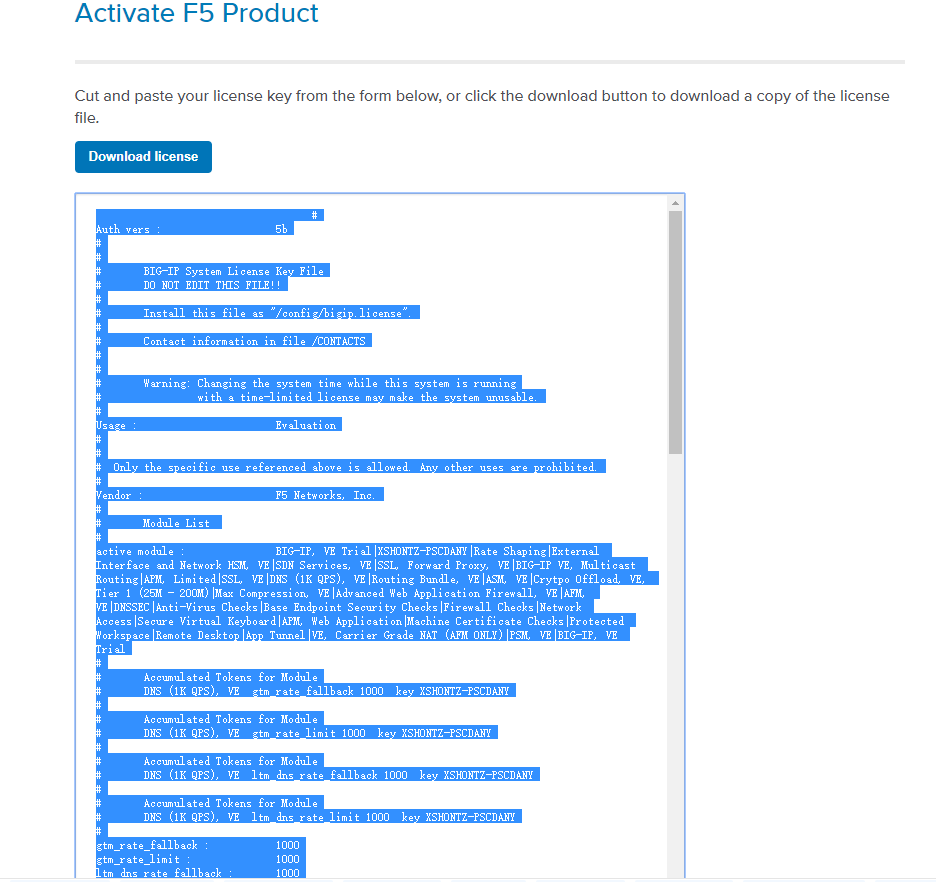

将生成的license粘贴到下面的网页去激活

重新登录

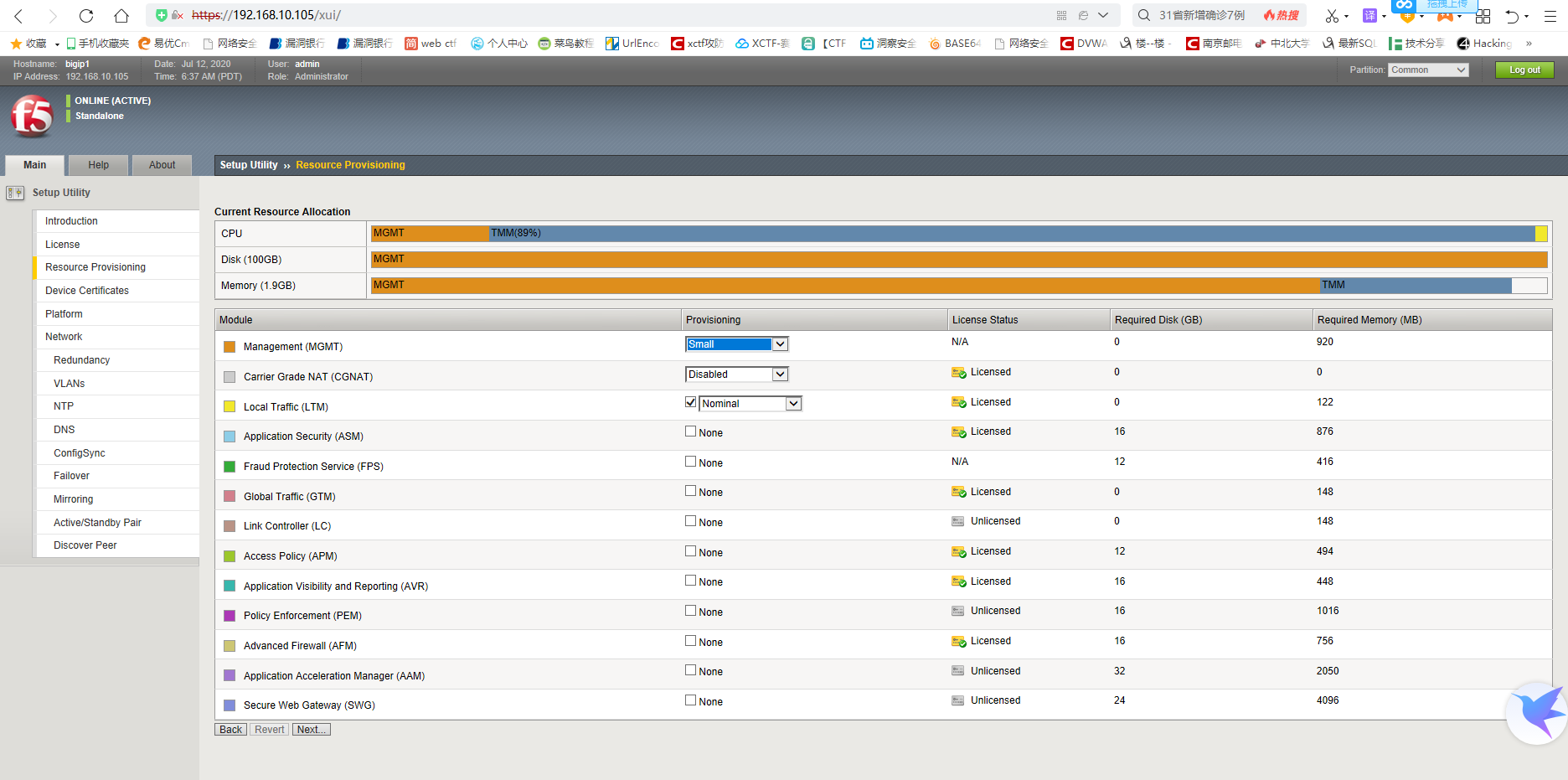

激活成功

这样的话,我们的漏洞环境就搭建好了