恶意代码

基础知识

-

恶意代码又称恶意软件。这些软件也可称为广告软件(adware)、间谍软件(spyware)、恶意共享软件(malicious shareware)。是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。与病毒或蠕虫不同,这些软件很多不是小团体或者个人秘密地编写和散播,反而有很多知名企业和团体涉嫌此类软件。有时也称作流氓软件。

-

恶意代码是指故意编制或设置的、对网络或系统会产生威胁或潜在威胁的计算机代码。最常见的恶意代码有计算机病毒(简称病毒)、特洛伊木马(简称木马)、计算机蠕虫(简称蠕虫)、后门、逻辑炸弹等。

-

特征:

(1) 恶意的目的

(2) 本身是计算机程序

(3) 通过执行发生作用

静态分析

- 本次实验分析的对象是lsj2.exe

特征库比对

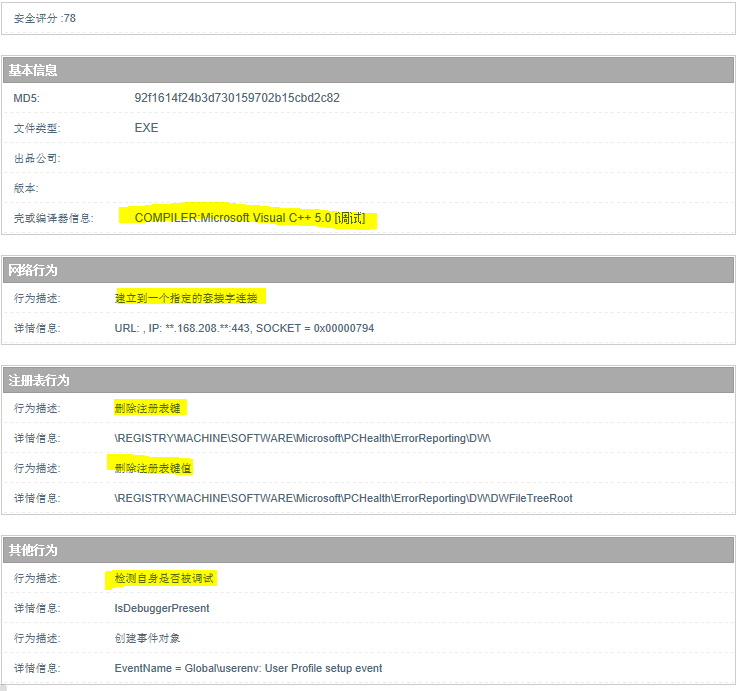

- 点击“文件行为分析”,可以发现该文件会有加壳、网络连接的行为,自行删除注册表键值的行为

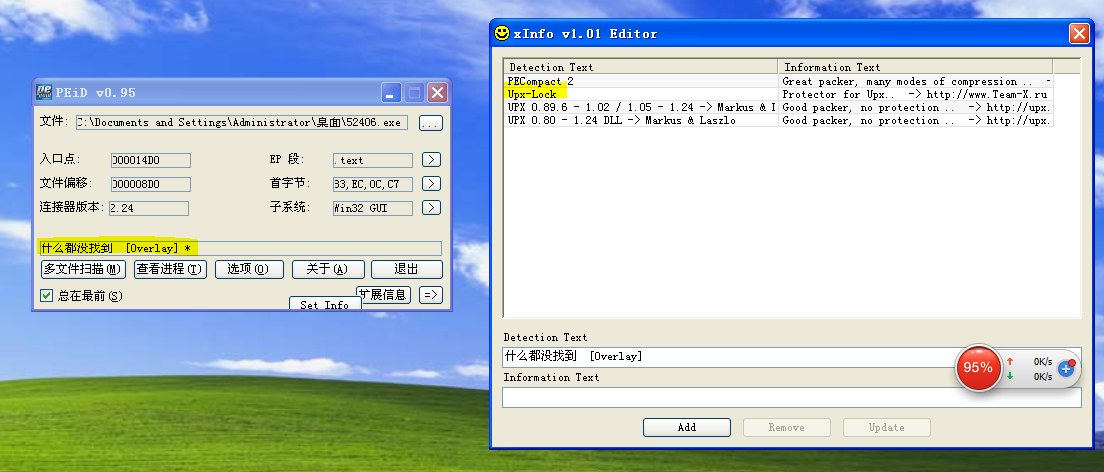

PEID

- PEiD是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,但是检测自己生成的52406.exe时却什么都没找到

- 百度一下UPX发现,这就是一个压缩壳工具

动态分析

使用计划任务schtasks

- 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstat5240.txt文件中,netstatlog.bat内容为:

- 打开Windows下命令提示符,输入指令

schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c: etstatlog.bat"指令创建一个每隔两分钟记录计算机联网情况的任务:

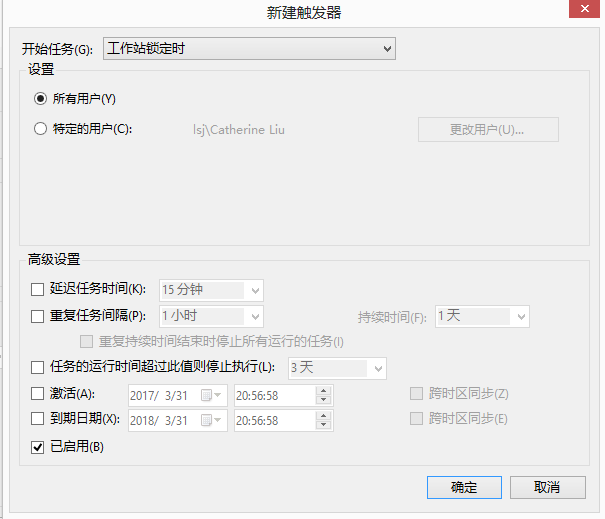

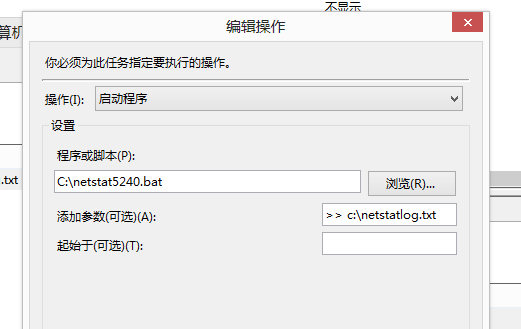

- 在任务计划程序中,新建一个触发器

- 新建一个操作,并设置参数:>> c: etstat5240.txt

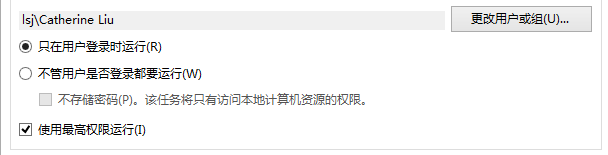

- 并设置一个名称,给予最高权限

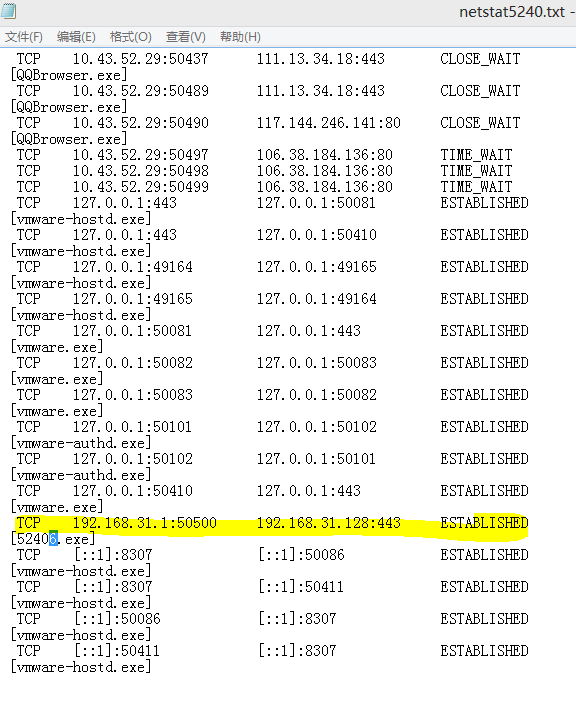

- 回连后,发现记录了以下回连产生的记录

sysmon工具查看恶意代码回连前后情况

-

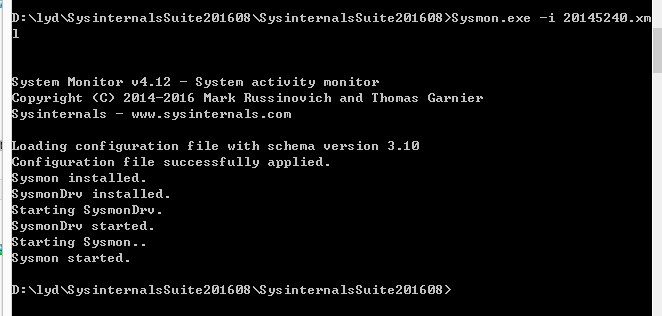

在Sysmon.exe同目录下建立文件:20145240.txt,并输入老师指导书中给的XML

-

管理员身份运行CMD,输入指令:Sysmon.exe -i test.xml,进行安装

- 输入指令:Sysmon.exe -c test.xml,进行配置

- 设置好上述,可以进入Applications and Services Logs/Microsoft/Windows/Sysmon/Operational查看日志,需等待加载,回连并查找52406.exe

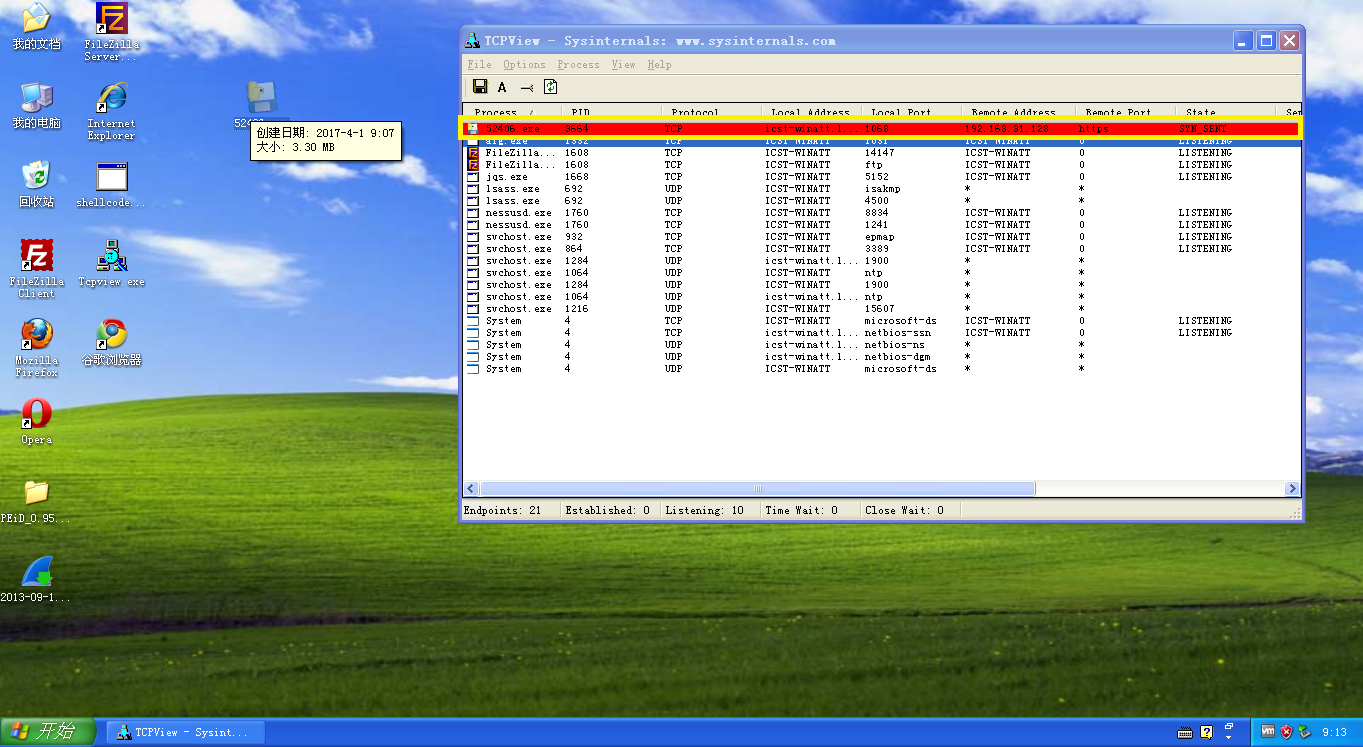

TCPView查看恶意代码回连前后情况

- 在xp下运行查看,如下图

wireshark抓包分析

- 捕获tcp三次握手以及捕捉到了靶机kali向主机发送文件的数据包

- 虚拟机IP地址 :192.168.31.128

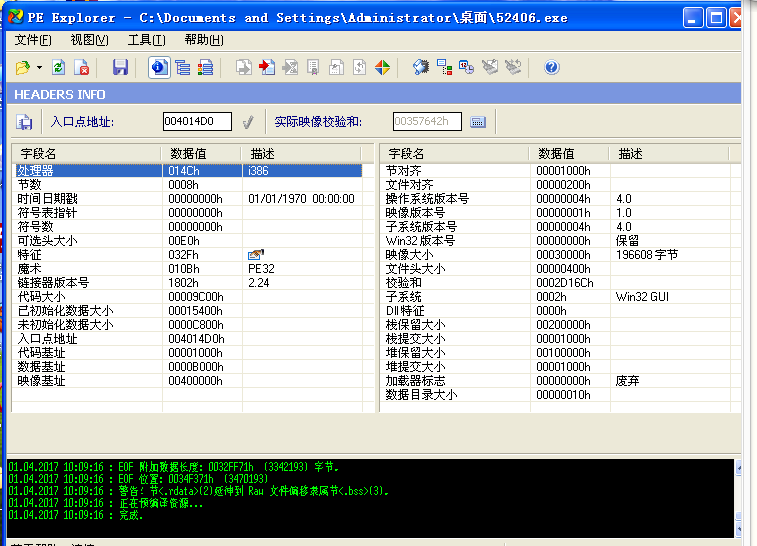

使用PE Explorer分析恶意软件

- 在虚拟机下通过PE explorer打开文件52406.exe,可以查看PE文件编译的一些基本信息,导入导出表等

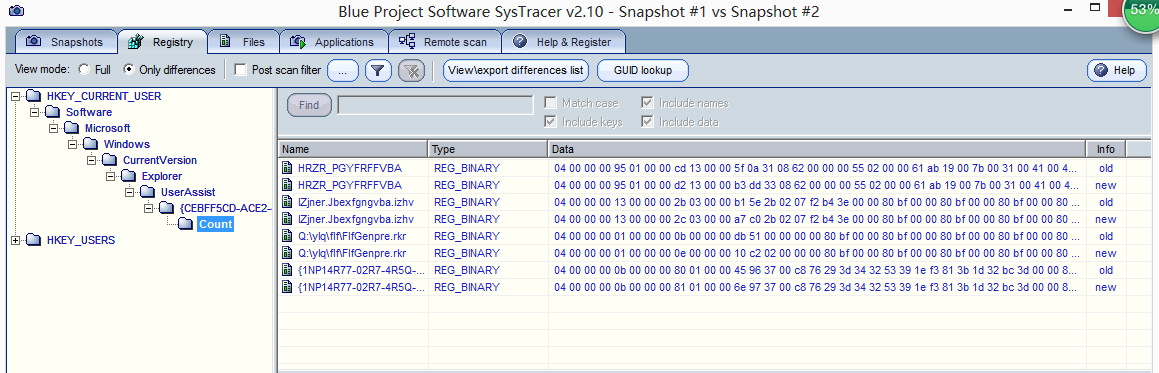

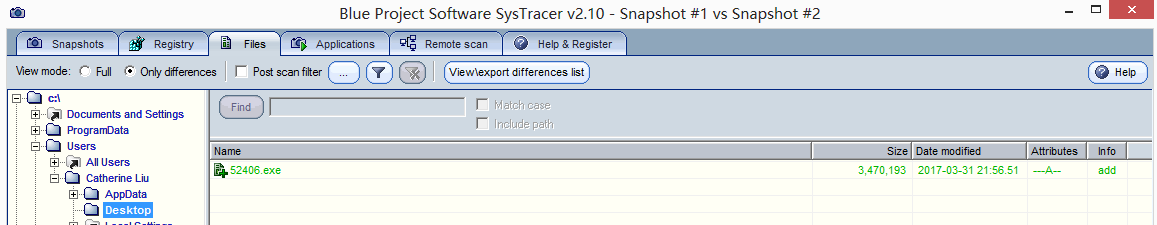

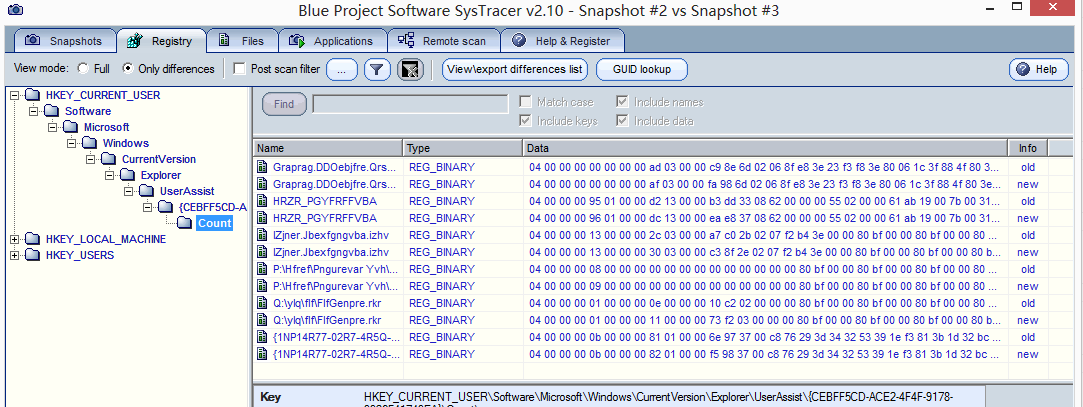

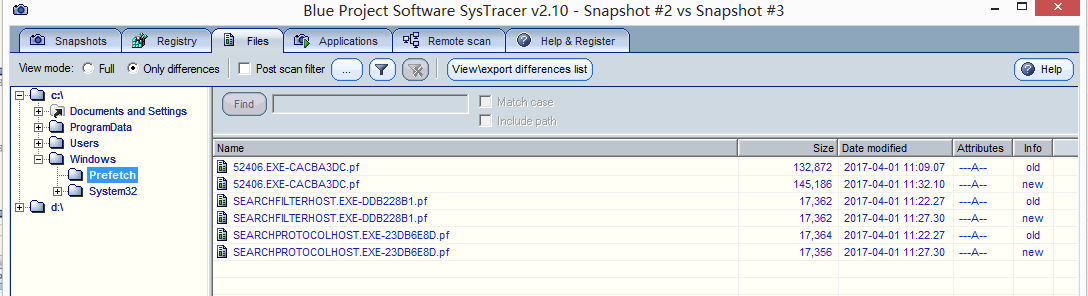

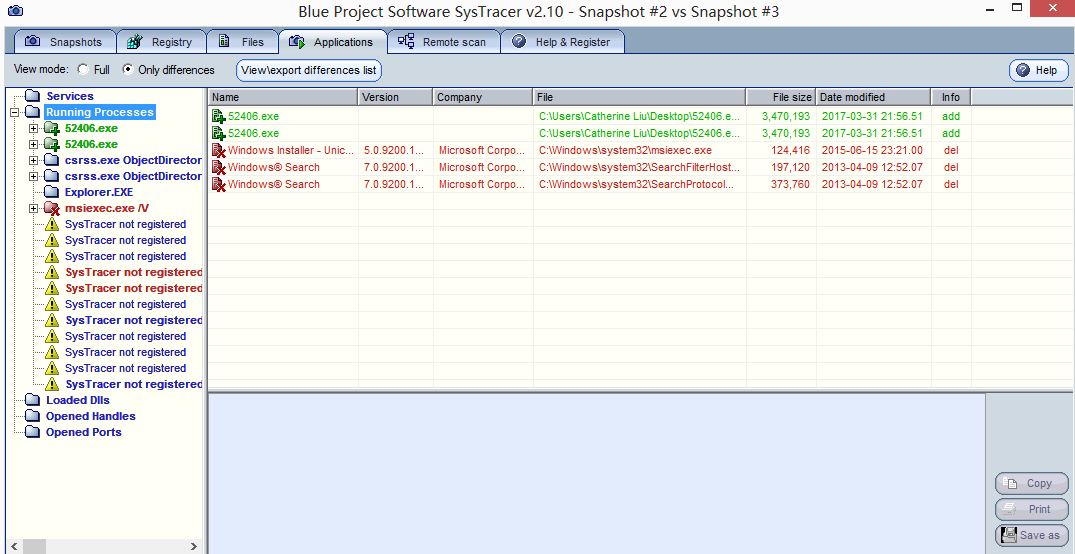

SysTracer

-

1.在正常情况下,我们在主机下快照保存为Snapshot #1;

-

2.Kali生成相应的后门,将文件通过ncat传到主机下后快照保存为Snapshot #2;

-

3.Kali开启msf监听,在主机下运行后门程序后快照保存为Snapshot #3;

-

4.Kali对主机虚拟机进行截图后,在win7下快照保存为Snapshot #4;

-

5.Kali对主机进行一些权限操作后,在win7下快照保存为Snapshot #5.

快照结果对比分析:

- 1&2: 将文件传到主机后发现注册表发生了变化,发现可以桌面新增了文件

- 2&3:Kali回连成功后注册表发生变化,进程信息发现我们有网络连接

- 3&4:获取主机截屏后,注册表信息又发生变化

- 4&5:在进行一些权限操作后,进程信息显示后门程序有联网诉求

实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

-

可以对比注册表,进程,端口,服务还有文件等信息,对其进行监控。

-

可以用到本次实验的工具来分析,如 wireshark捕包、TCPview查看系统的TCP连接信息、sysmon用来监视和记录系统活动、是否有获取权限等行为。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- Process Explorer工具,观察里面是否有这个未知程序在运行,并且查看dll等信息。

- 使用wireshark捕包,重点查看与未知程序进行网络连接IP的包,分析包内的信息是否为敏感信息。

2.实验总结与体会

因为电脑内存小虚拟机左一个右一个,实在是很麻烦,但是本次实践时在SysTracer快照时头一次体会到了电脑内存小的好处, 快照了3个的时候出现了问题,只能重装,还好比较快基本上每个照一两分钟就结束了,很感动。一次用这么多工具,刚开始有点分不清每个的功能,也出现了很多问题,实践才是硬道理,还有待努力改进。