《网络攻防实践》第二周作业

一、前言

问题

回答

作业属于

https://edu.cnblogs.com/campus/besti/19attackdefense

作业要求

https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449

课程目标

学习教材第二章,完成课后作业

二、知识梳理

1、蜜罐和蜜网

(1)蜜罐类似于情报收集系统,故意引诱黑客前来攻击,看似漏洞百出,实际借此监听收集证据,同时隐藏真实的服务器地址。蜜罐的作用一般有三种:

-

迷惑入侵者,保护服务器

-

抵御入侵者,加固服务器

-

诱捕网络罪犯

(2)蜜网并非某台单一主机,这一网路系统是隐藏在防火墙后面的,从而以合理方式记录下黑客的行动。

2、攻击机、靶机、seed虚拟机

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

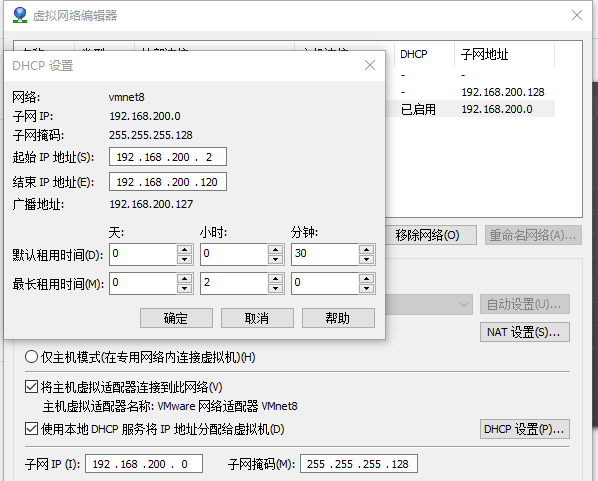

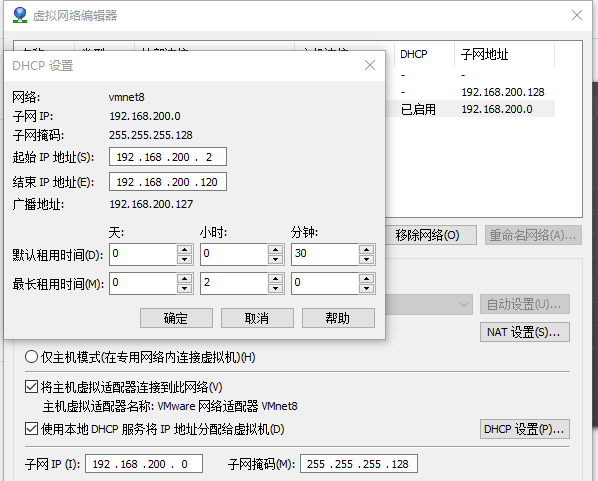

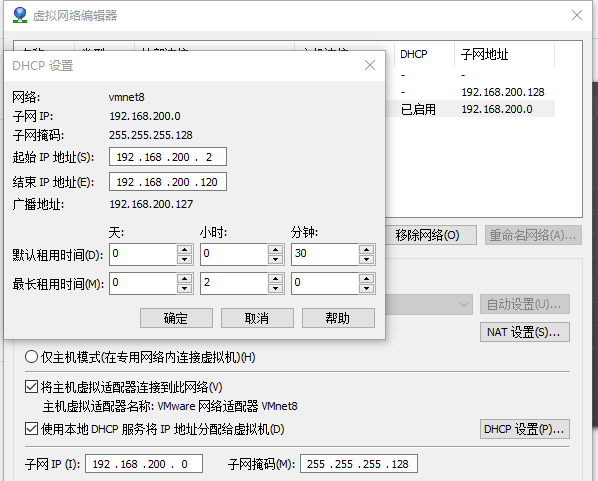

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

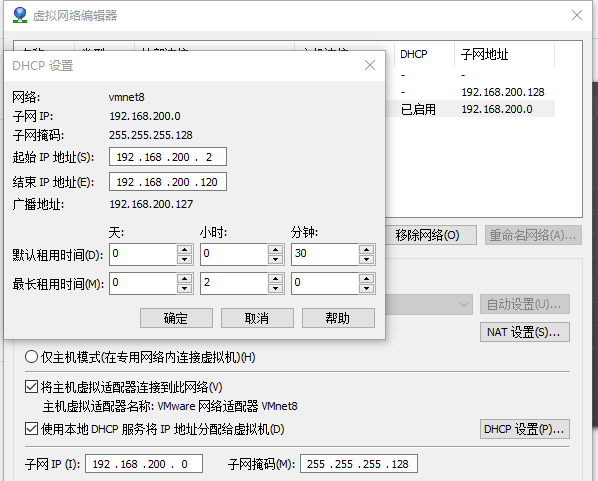

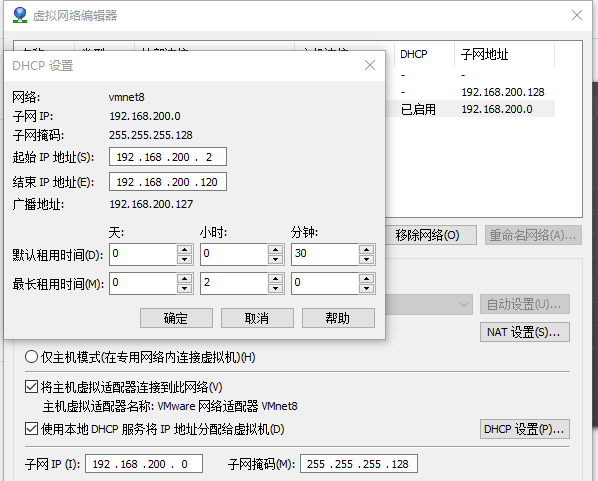

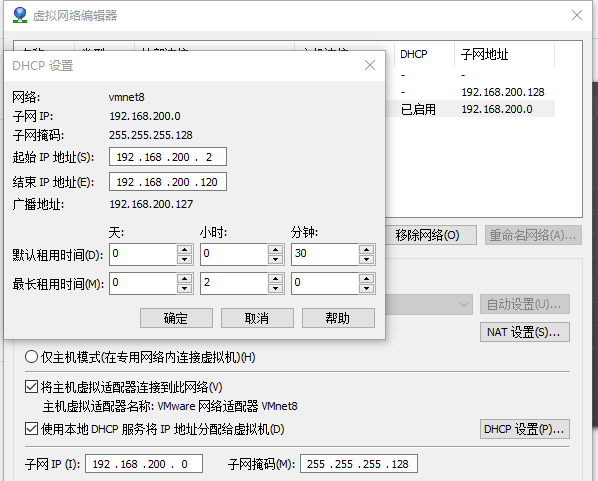

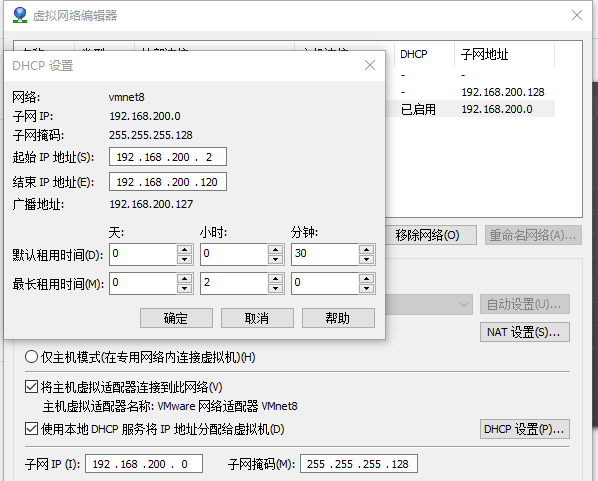

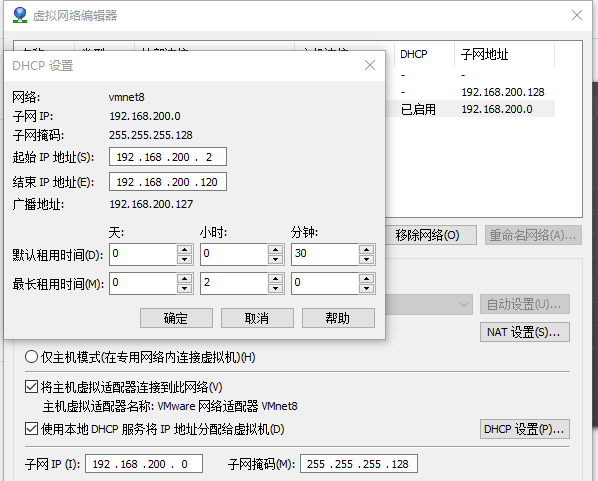

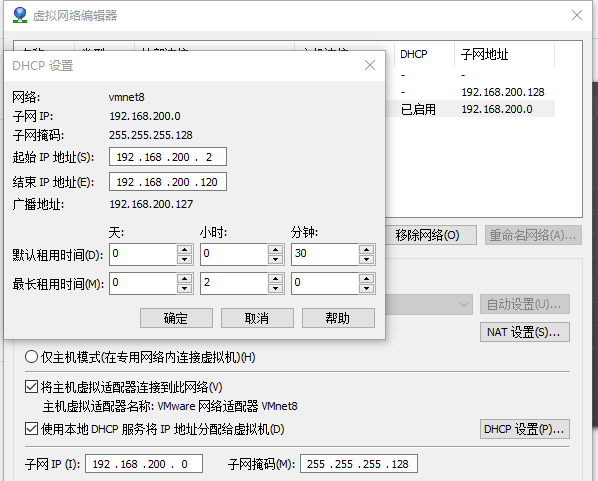

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

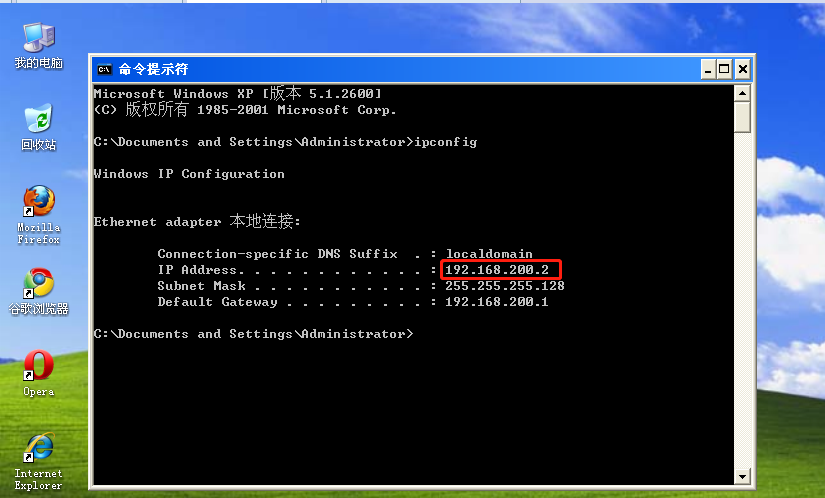

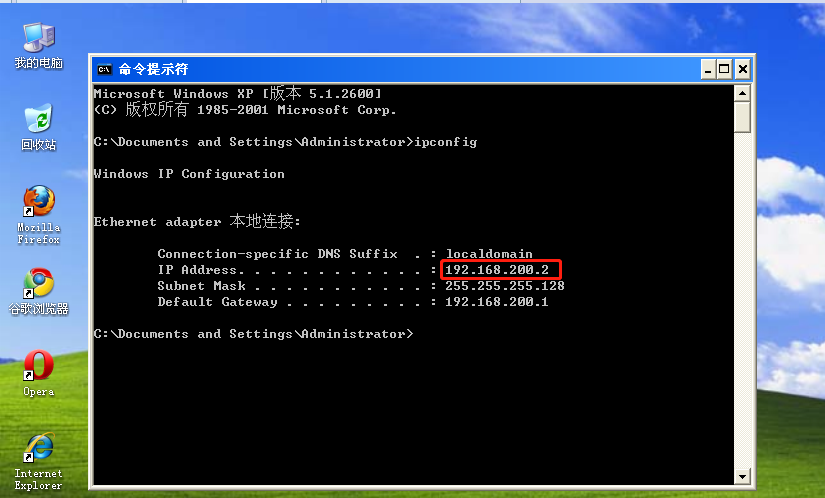

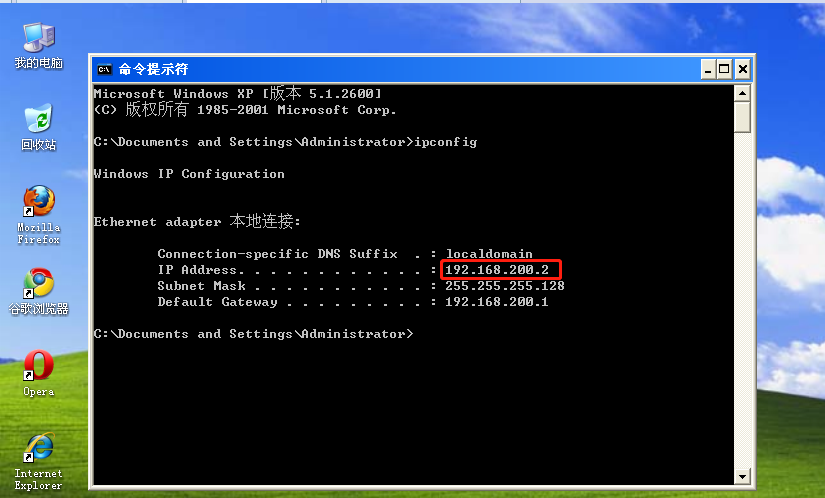

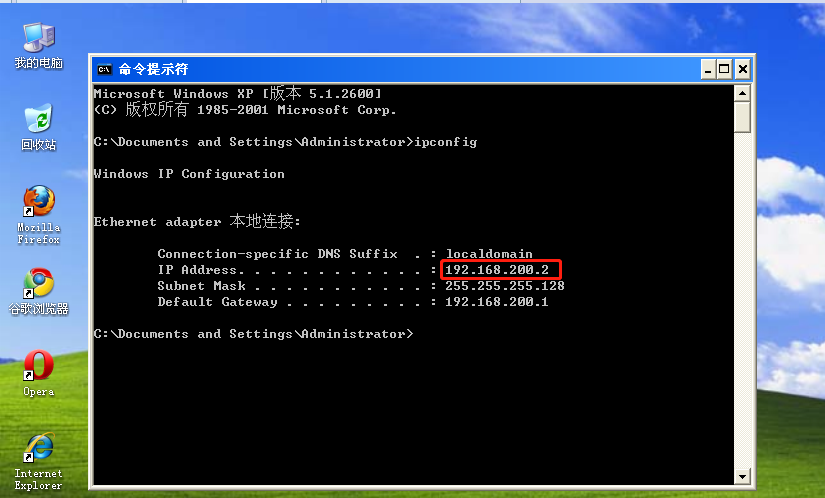

2、配置攻击机

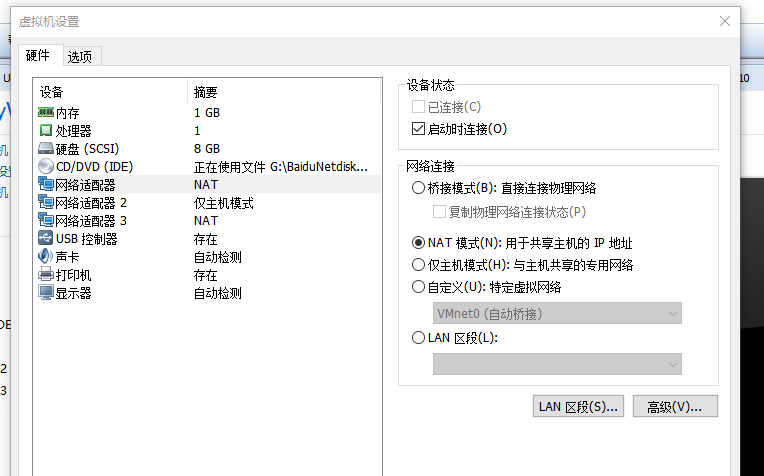

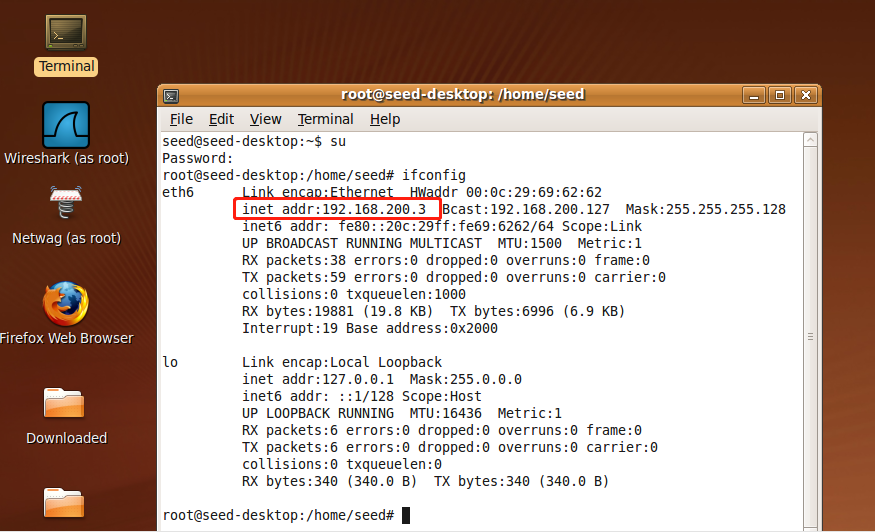

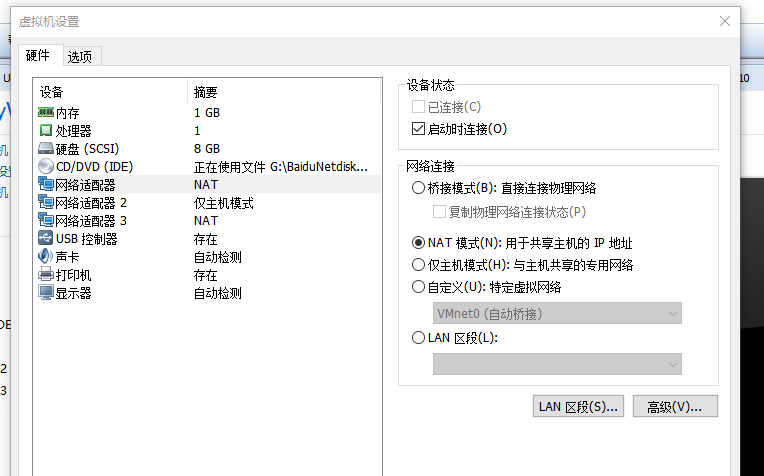

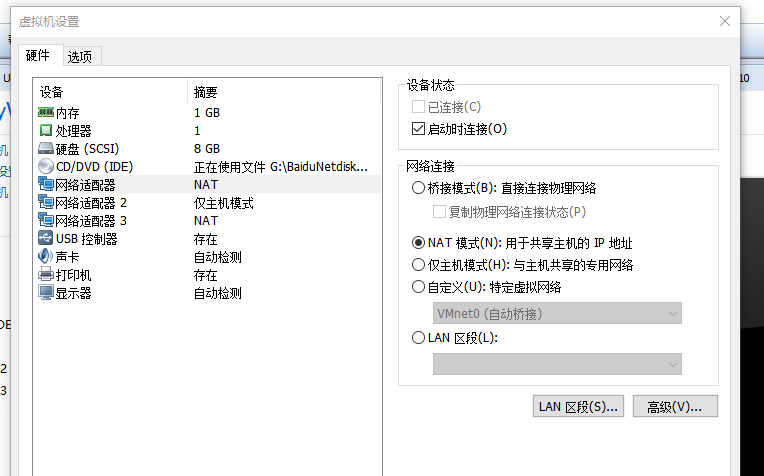

(1)配置网卡,采用NAT模式

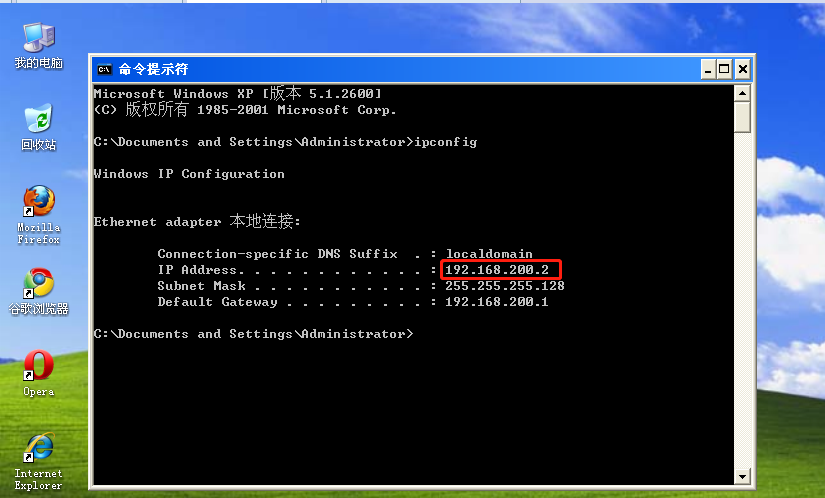

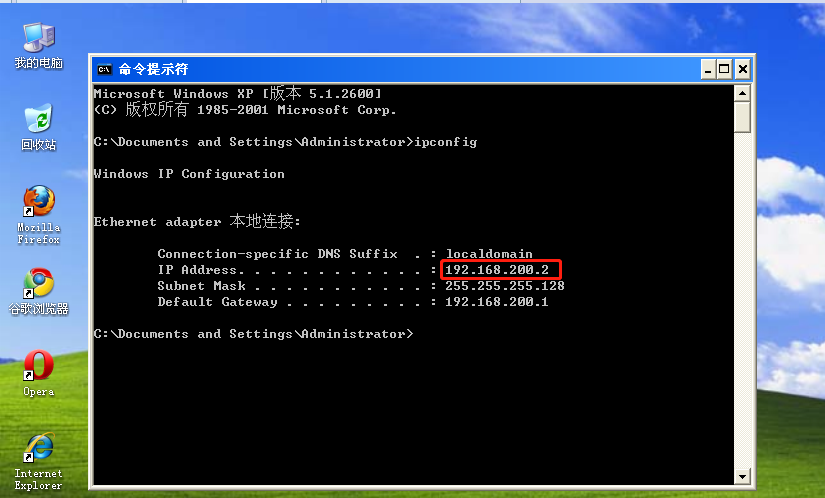

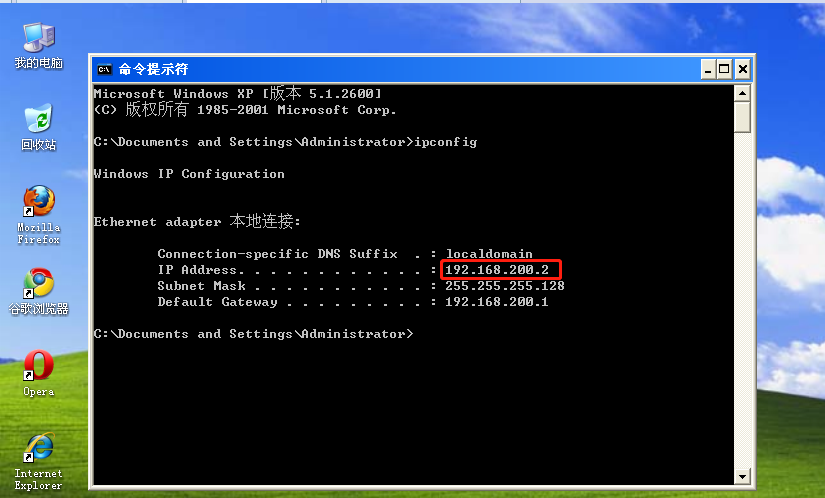

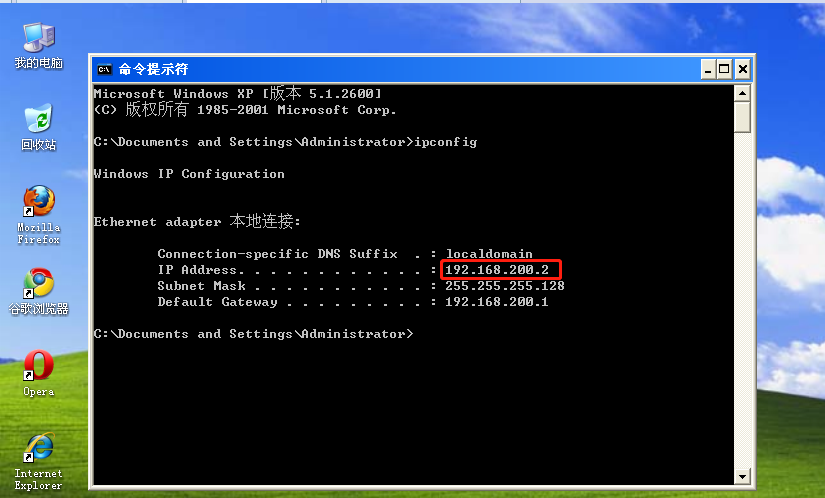

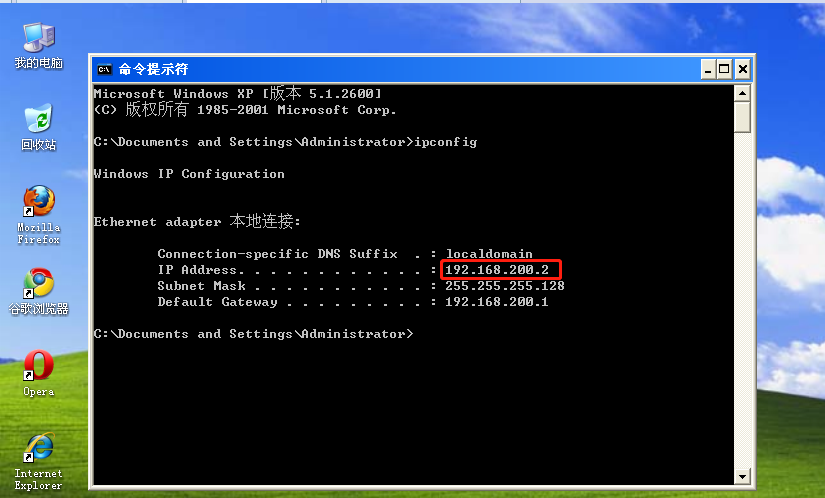

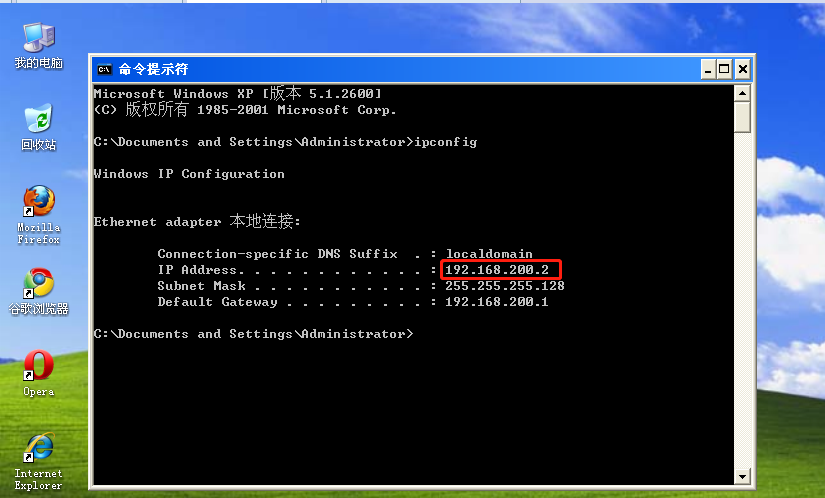

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

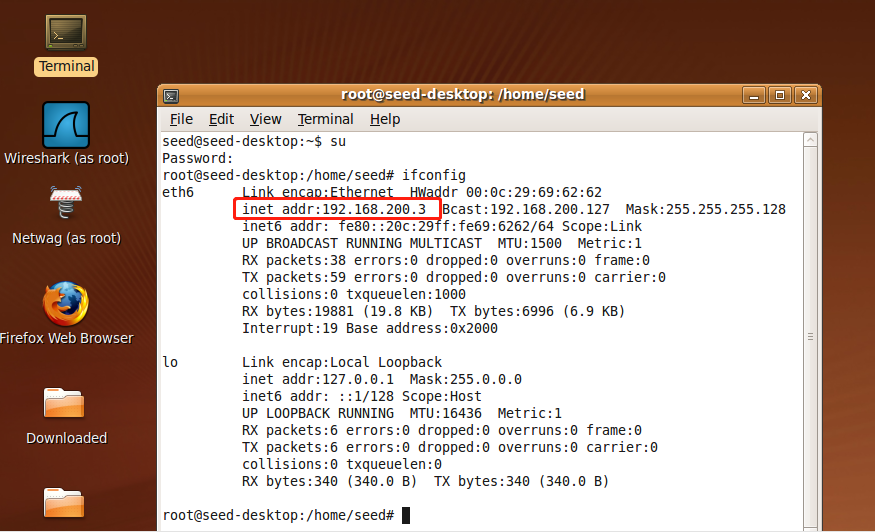

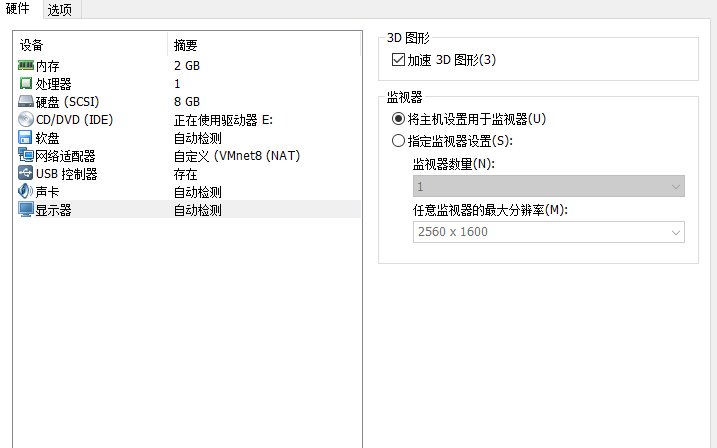

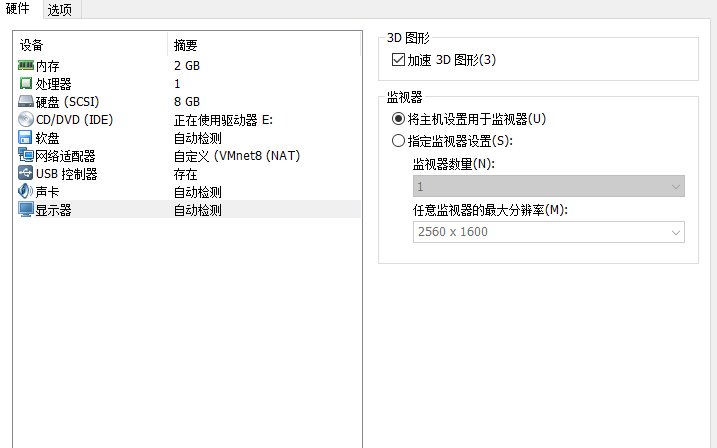

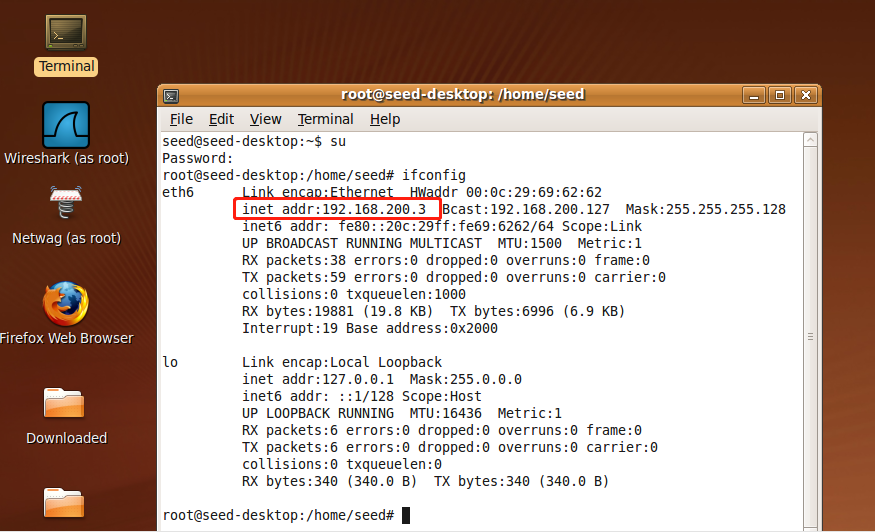

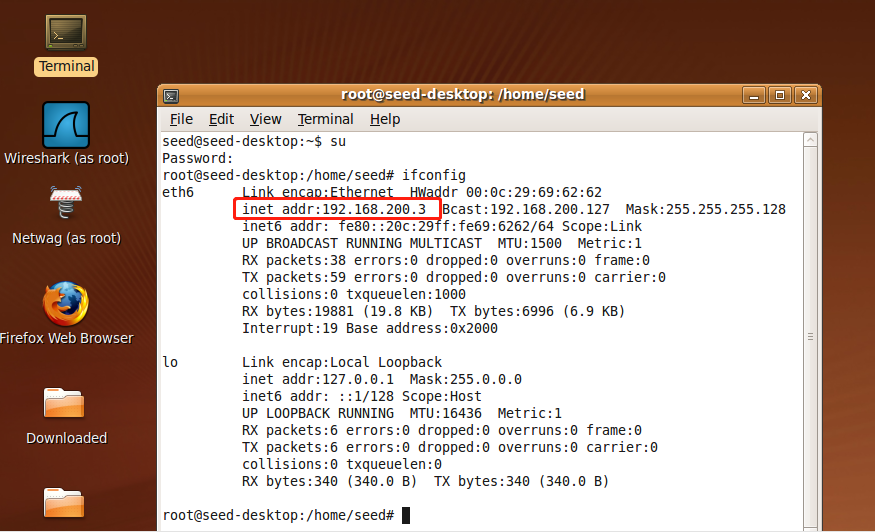

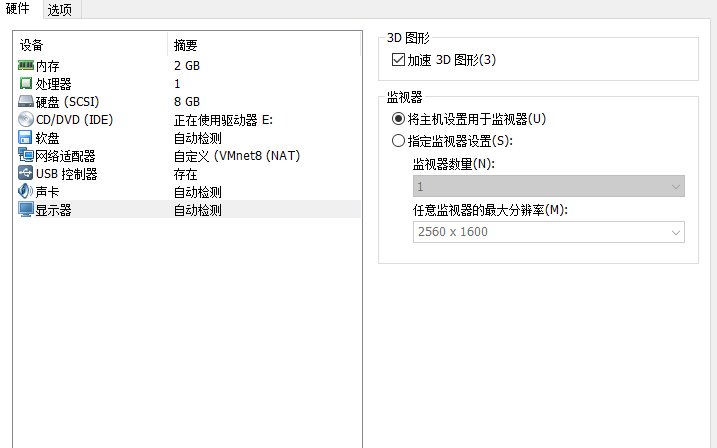

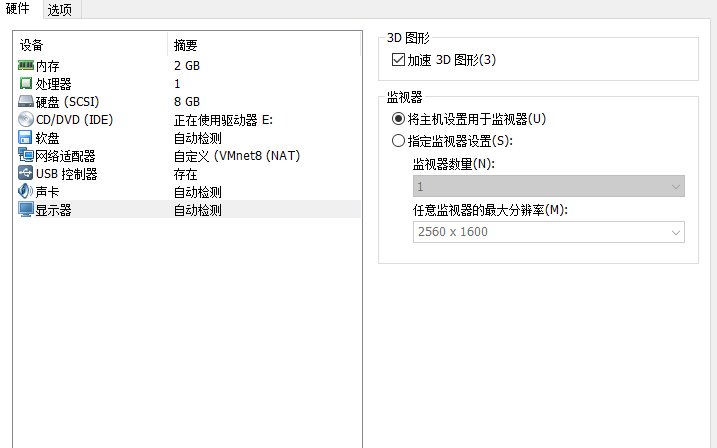

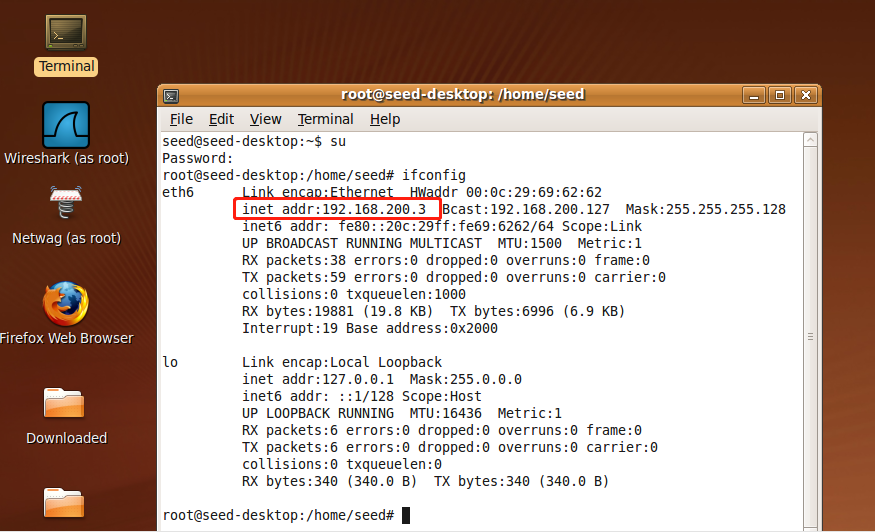

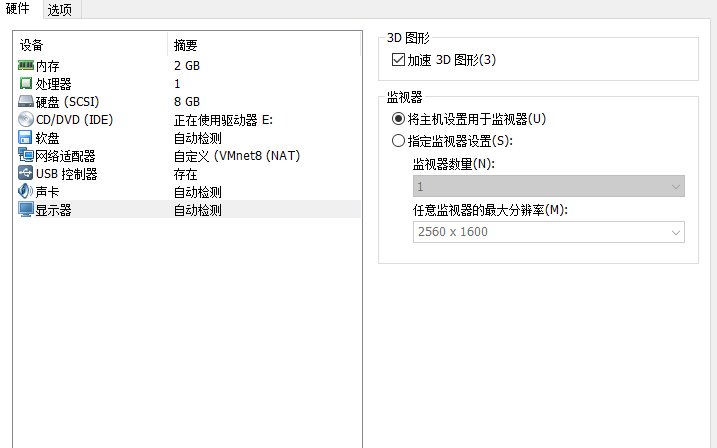

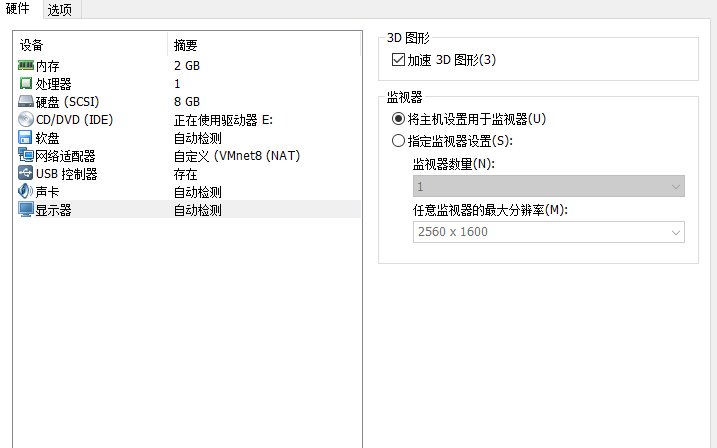

4、配置Seed虚拟机

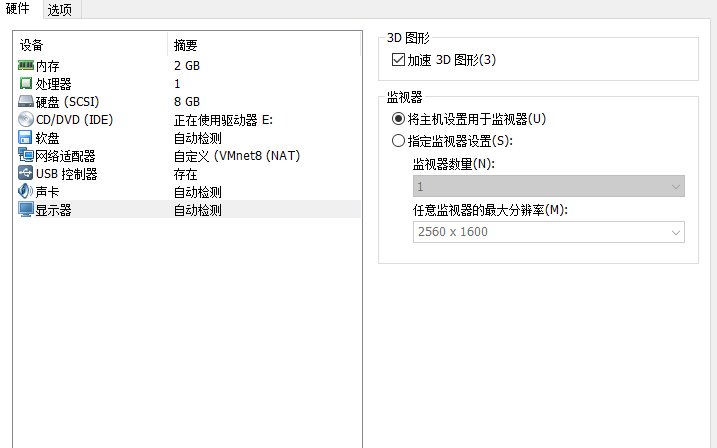

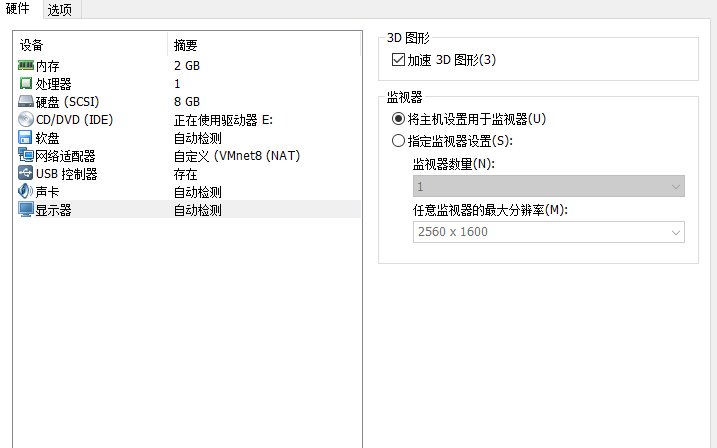

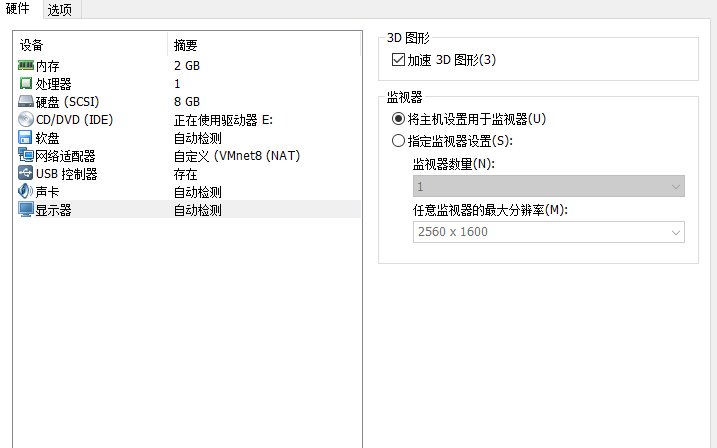

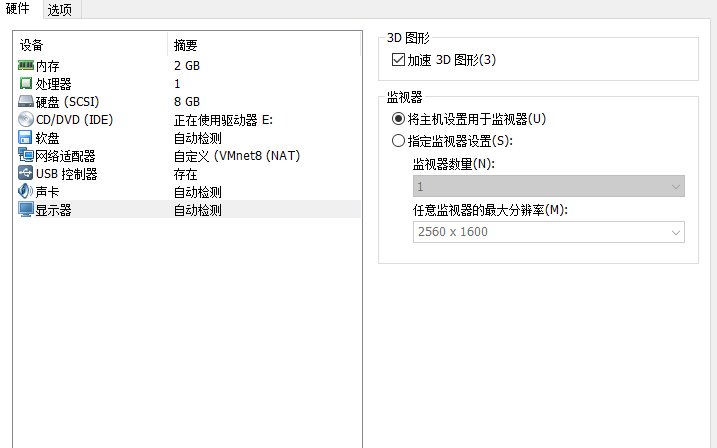

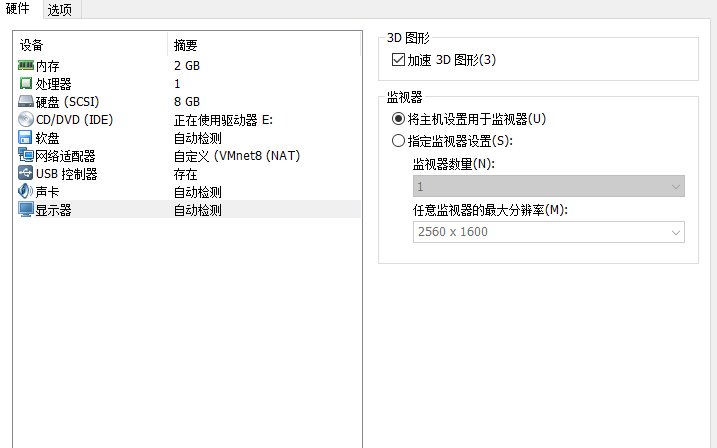

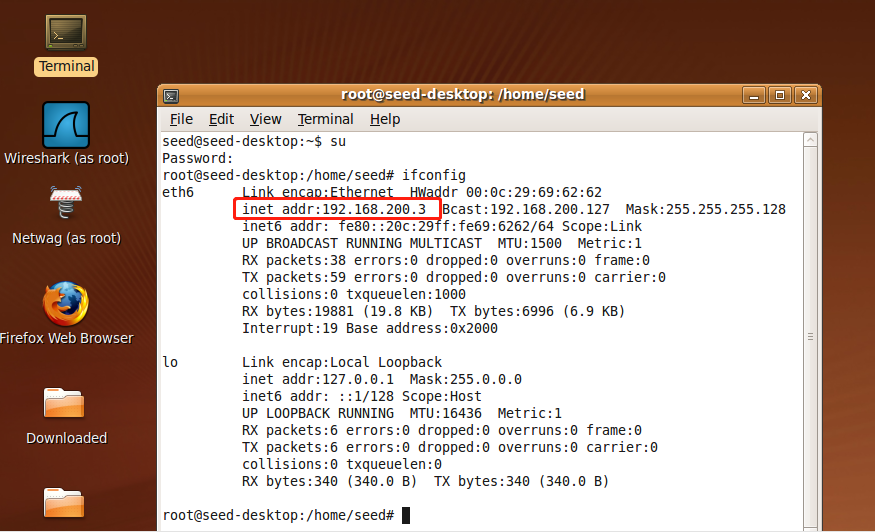

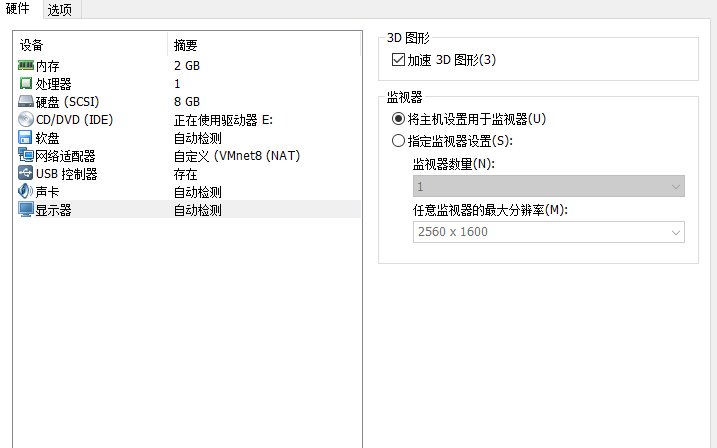

(1)配置网卡,选择自定义,采用NAT模式

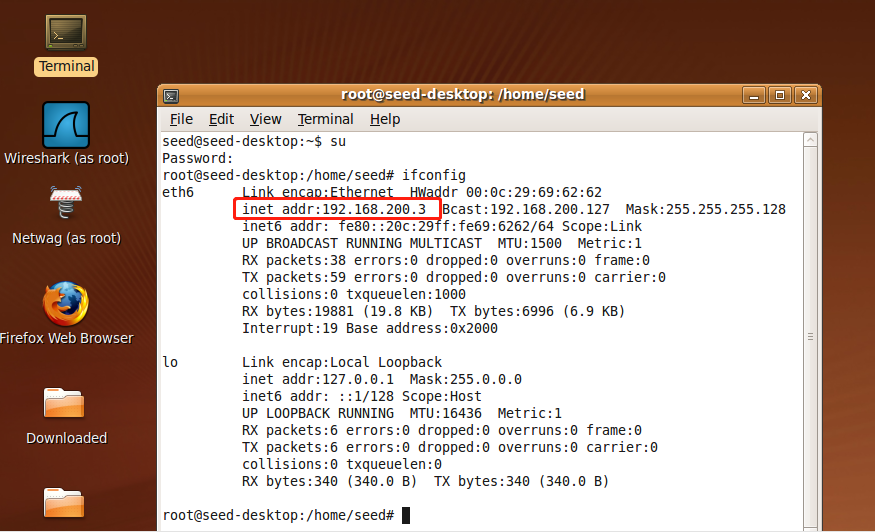

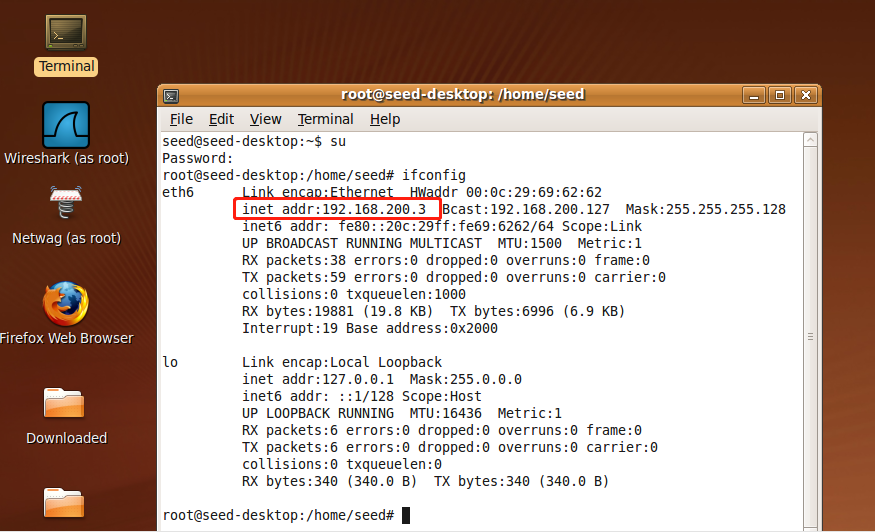

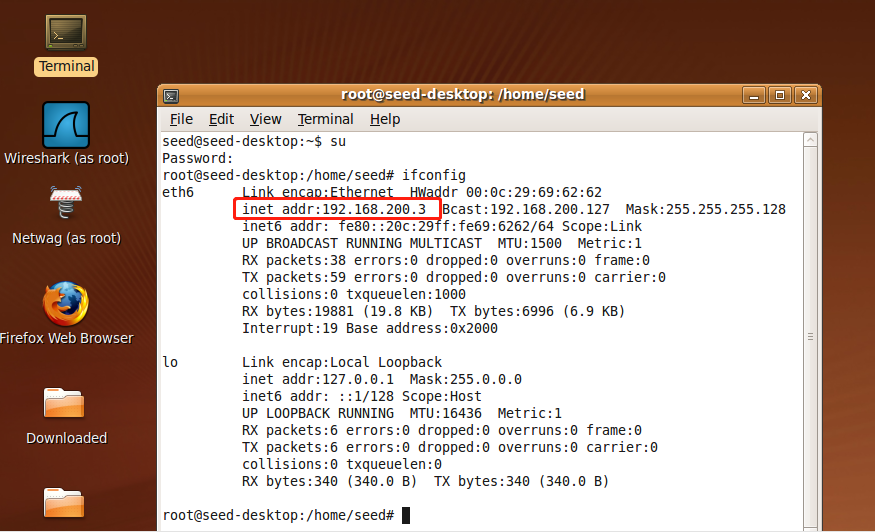

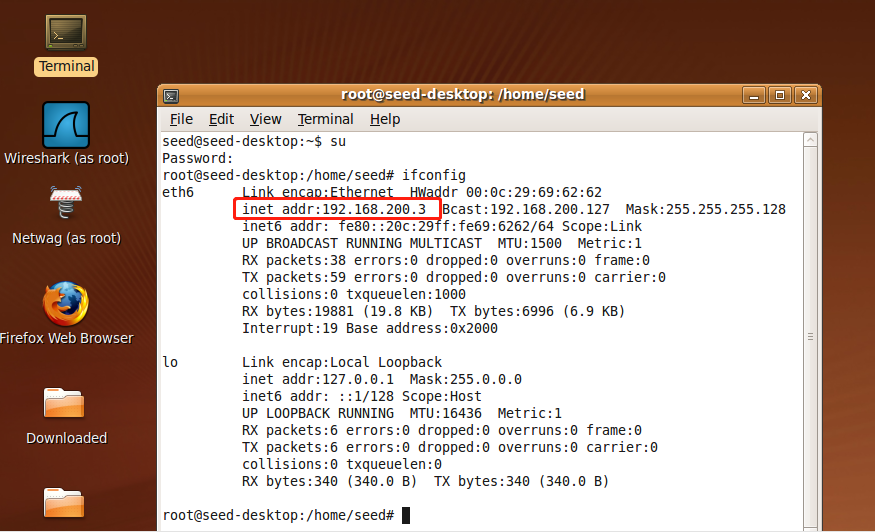

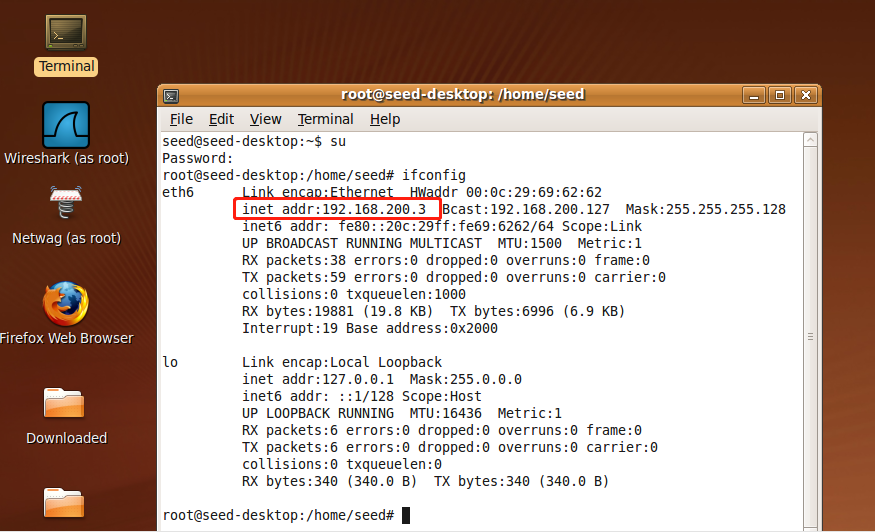

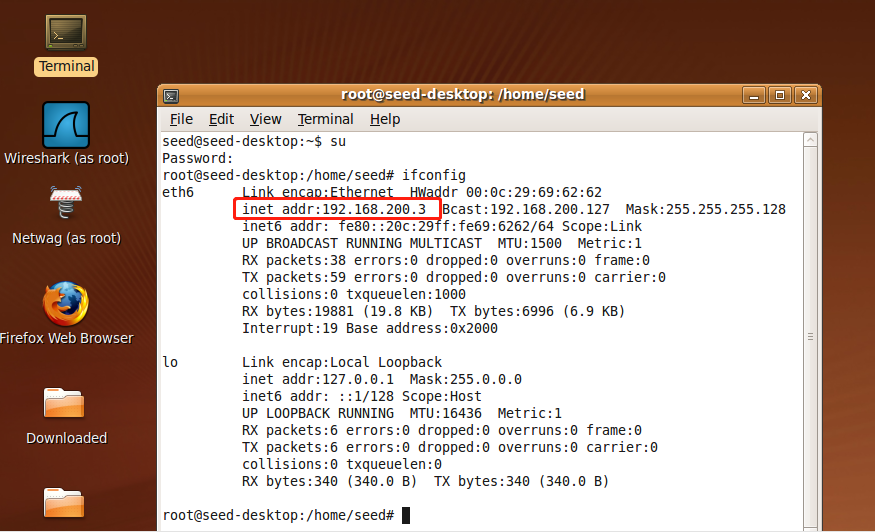

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

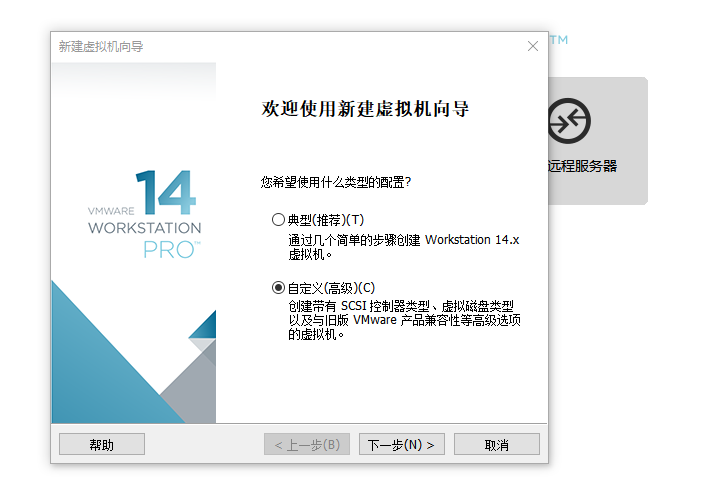

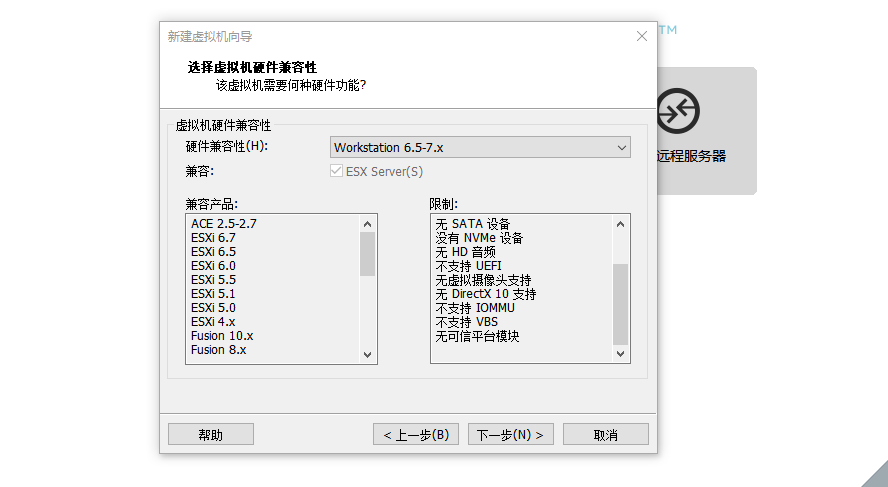

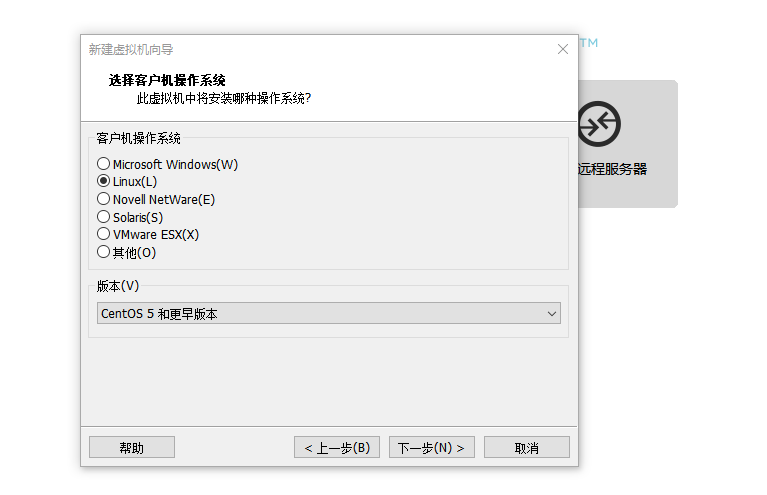

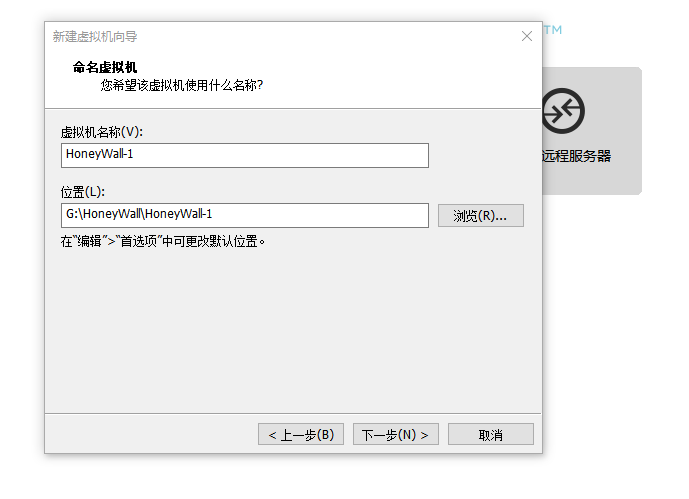

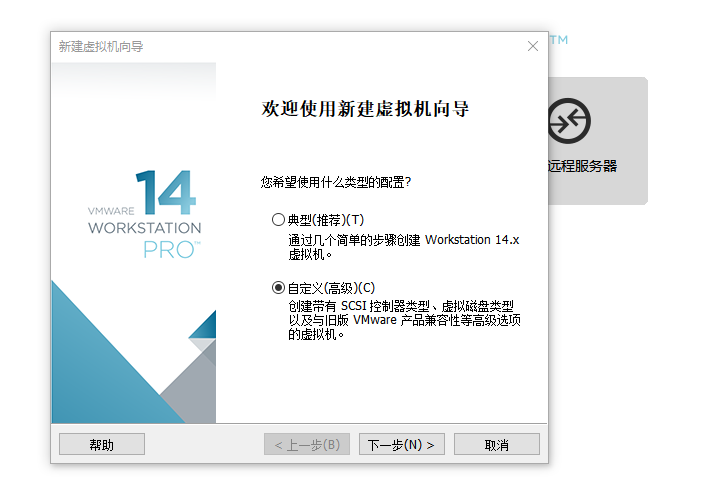

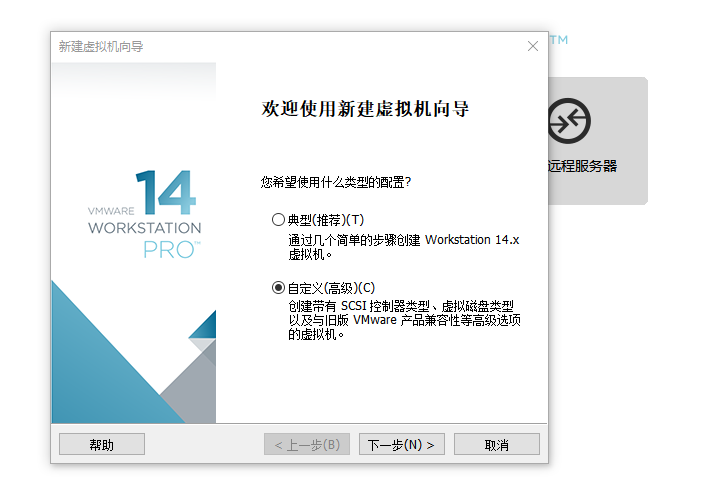

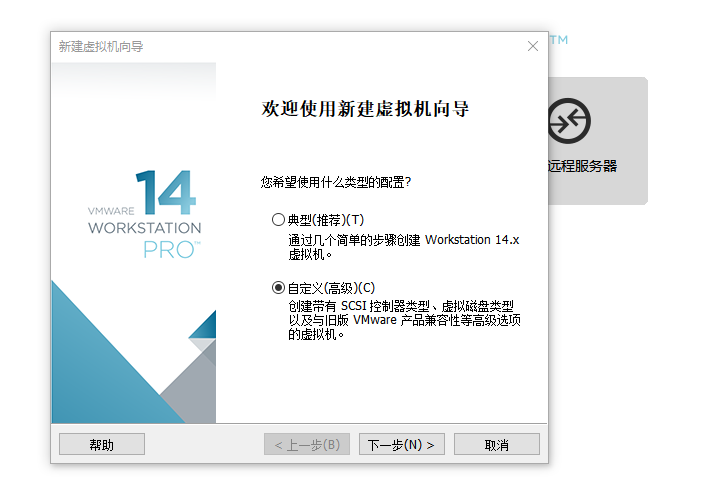

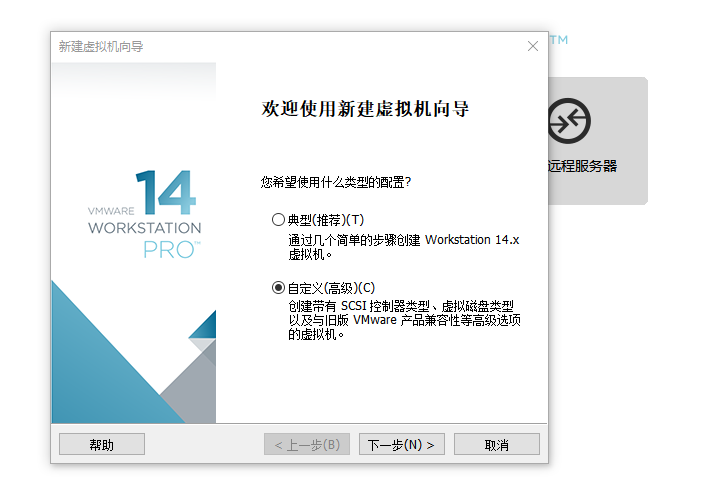

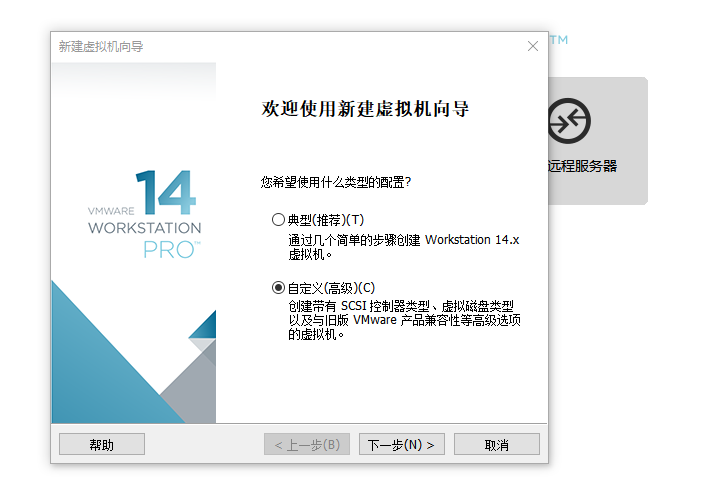

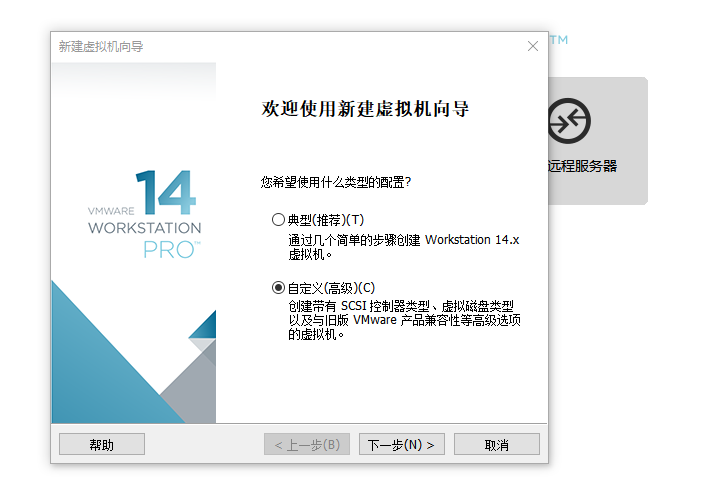

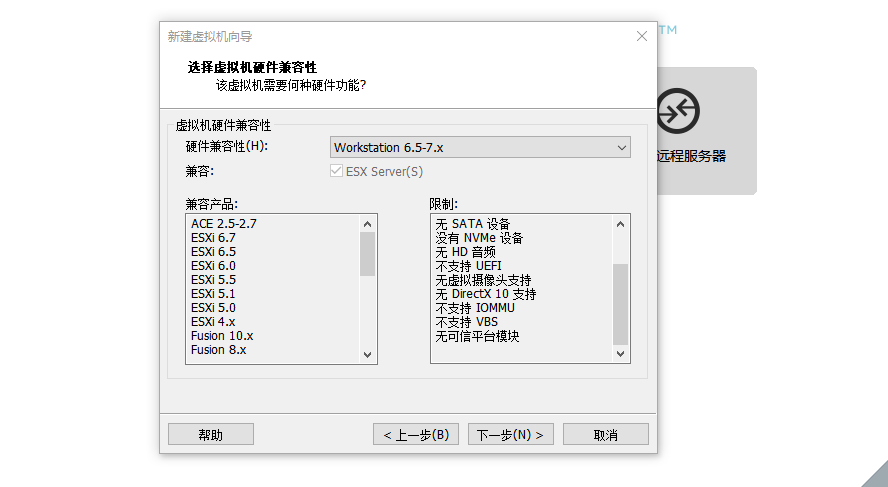

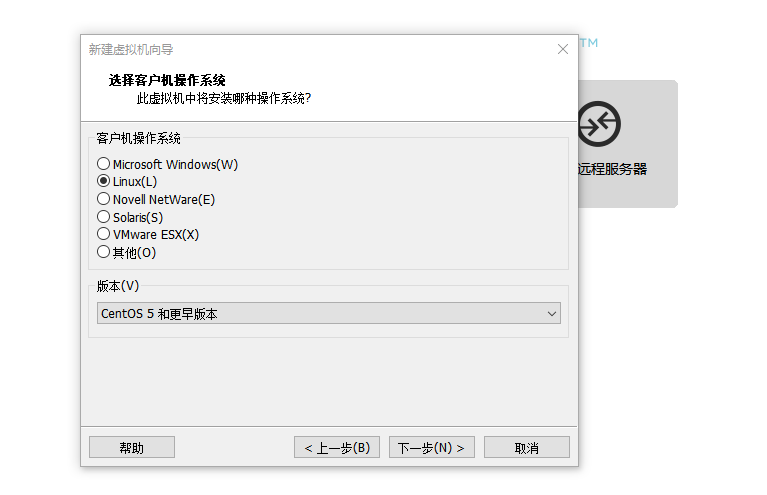

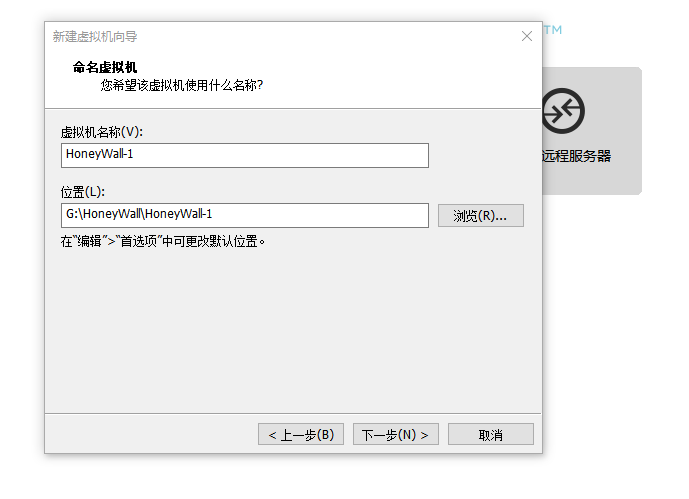

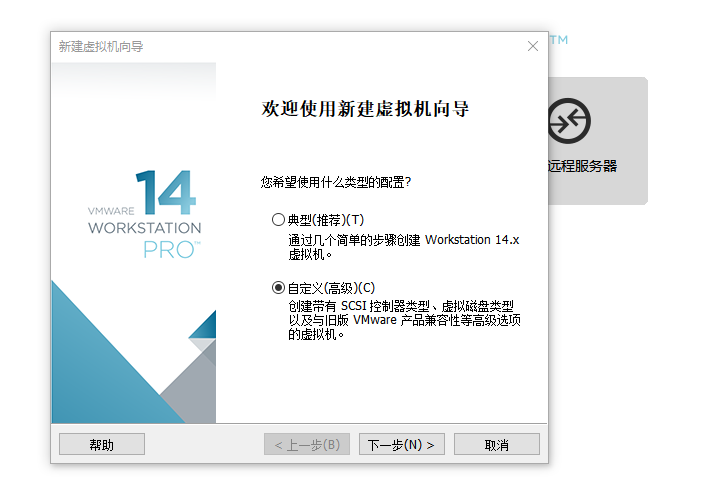

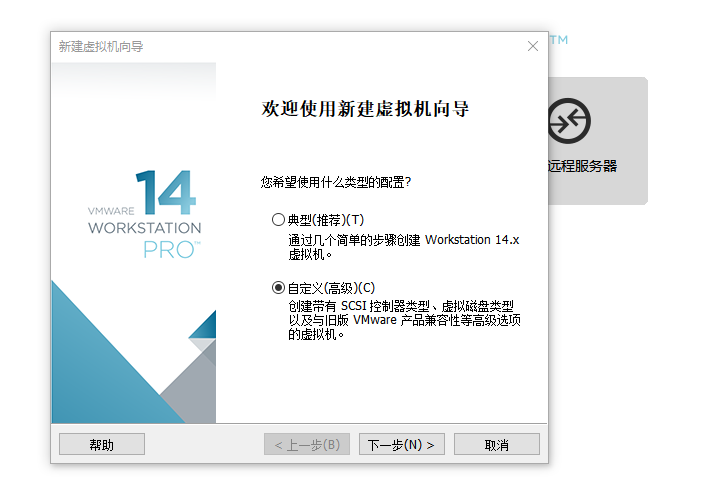

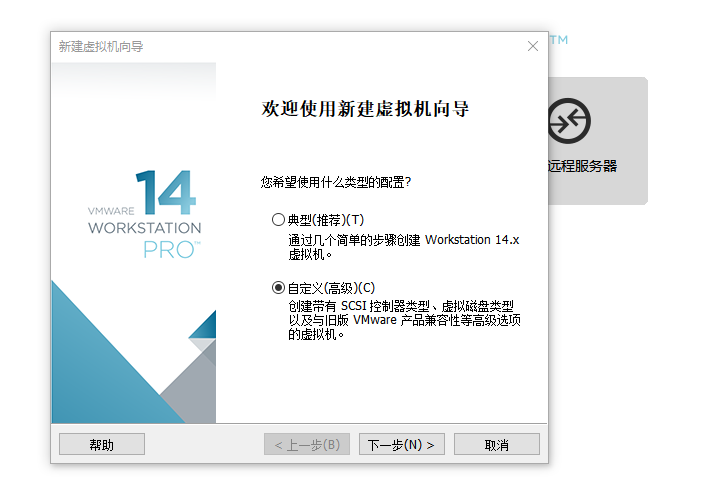

5、配置蜜罐

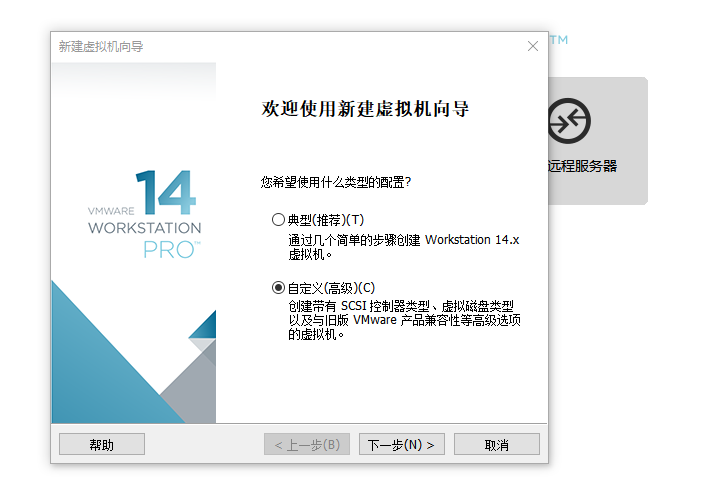

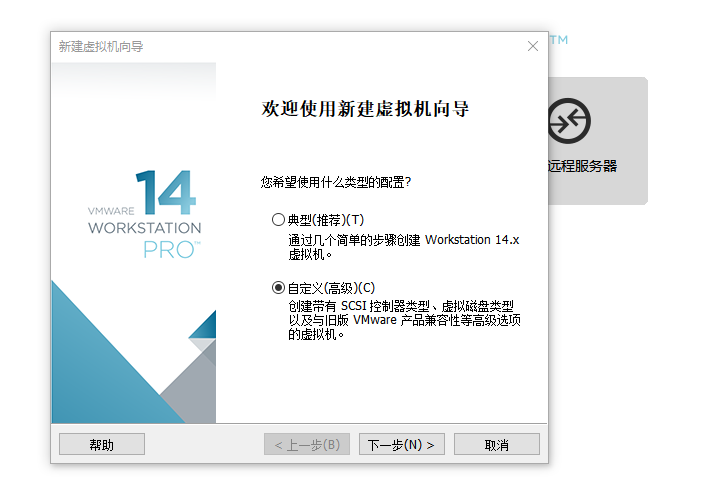

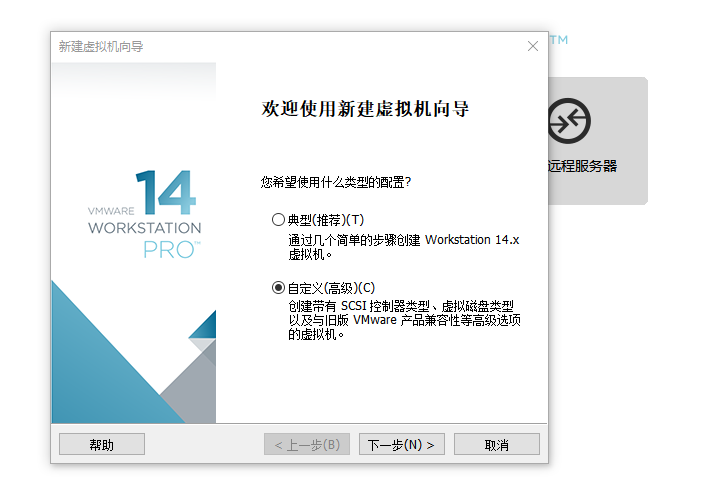

(1)进入虚拟机向导页面

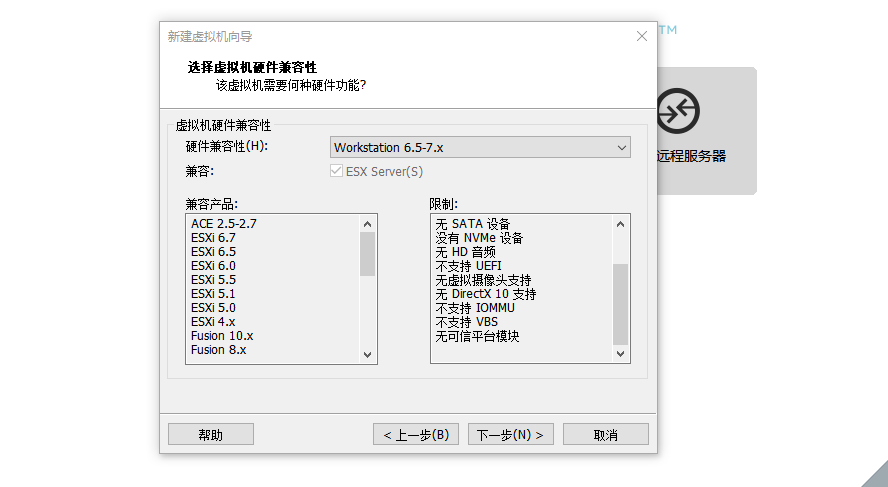

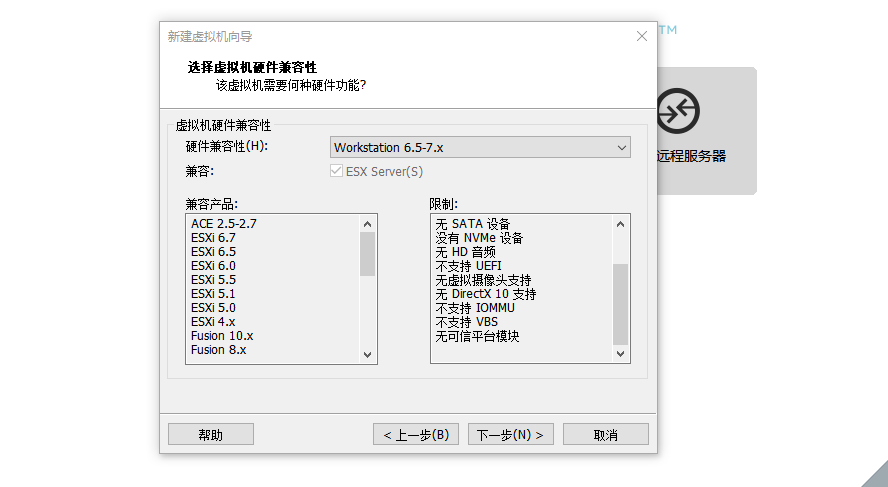

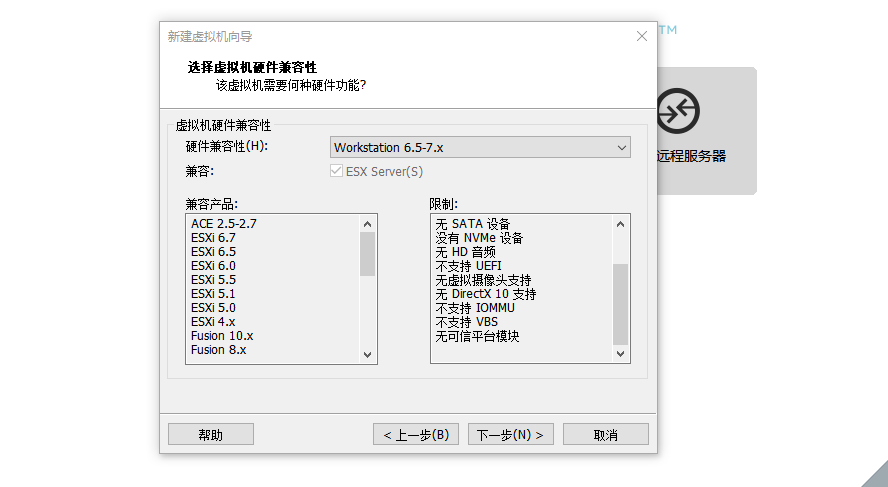

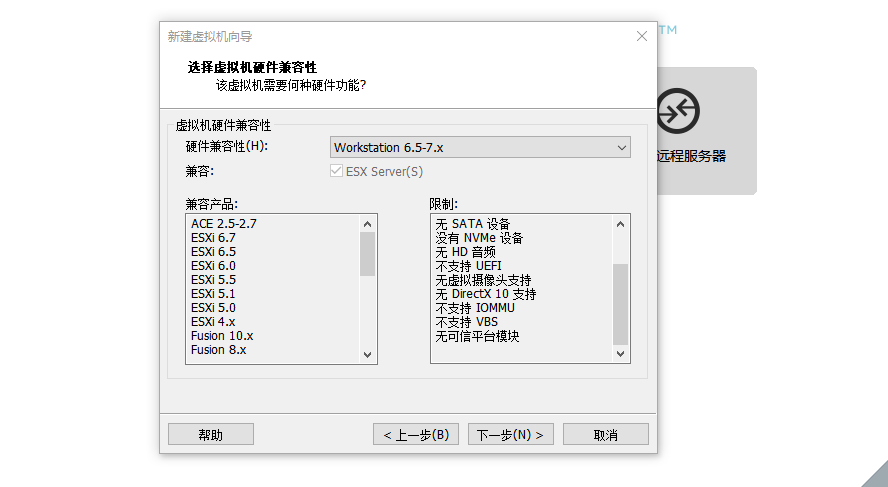

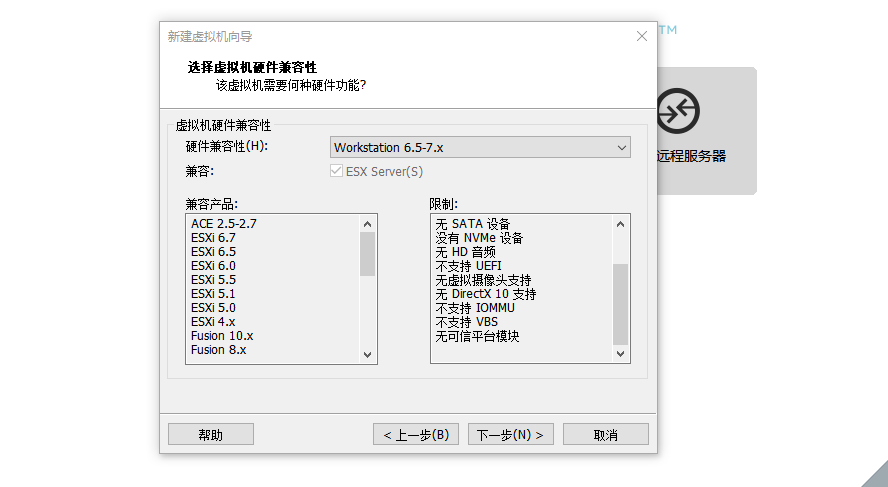

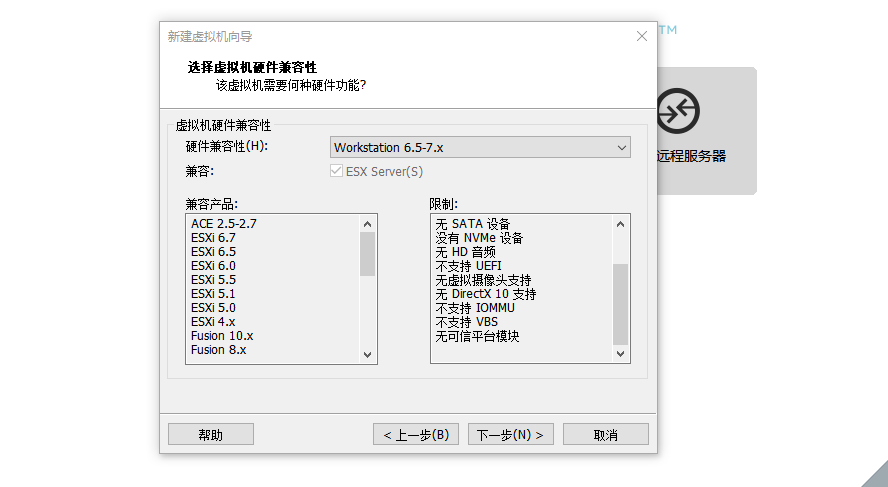

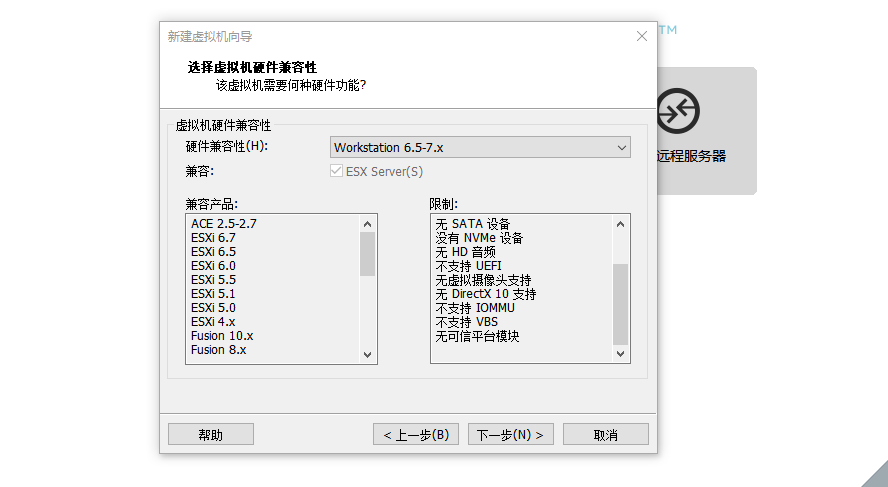

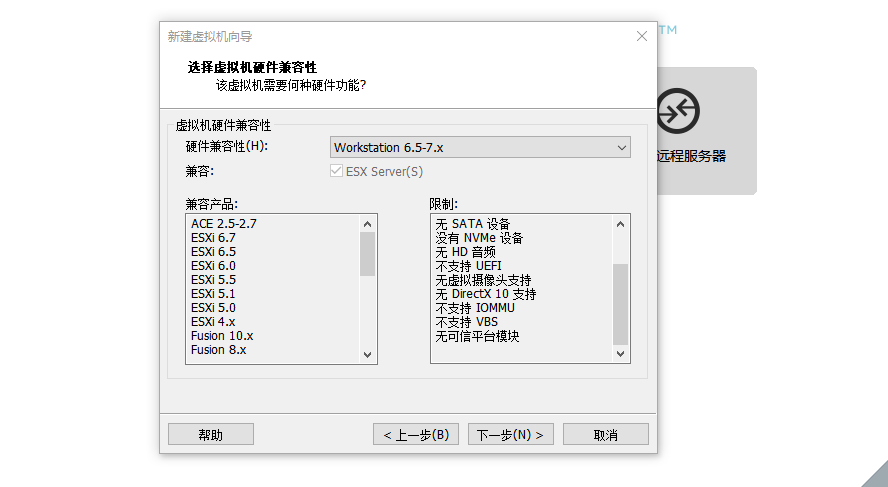

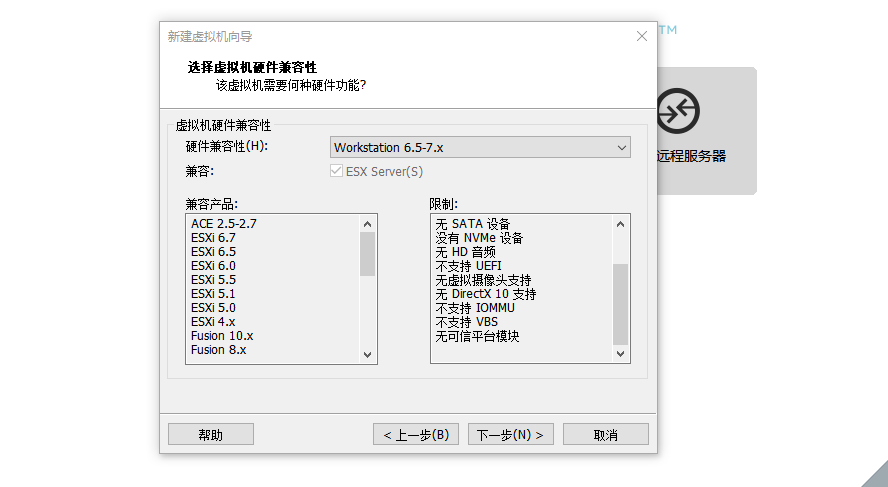

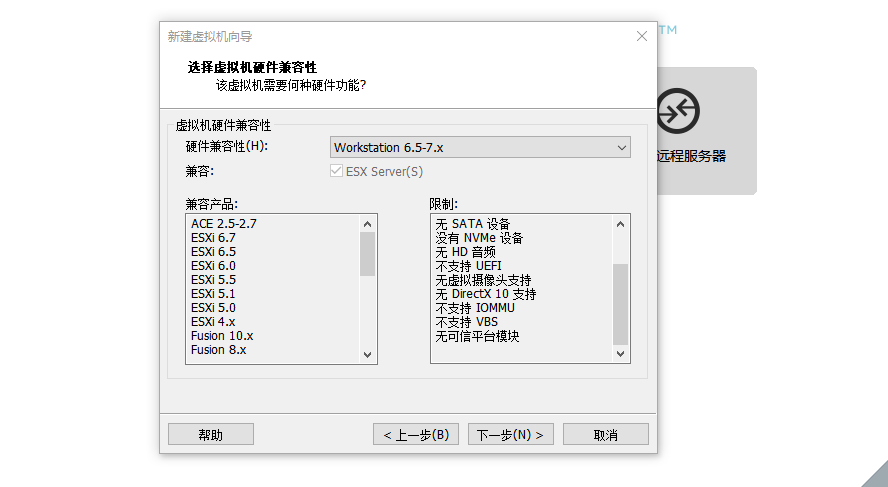

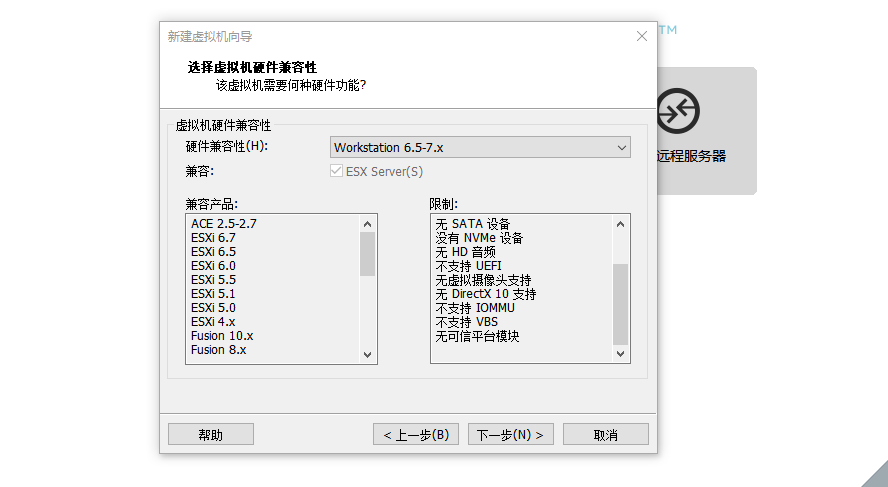

(2)选择虚拟机硬件兼容性

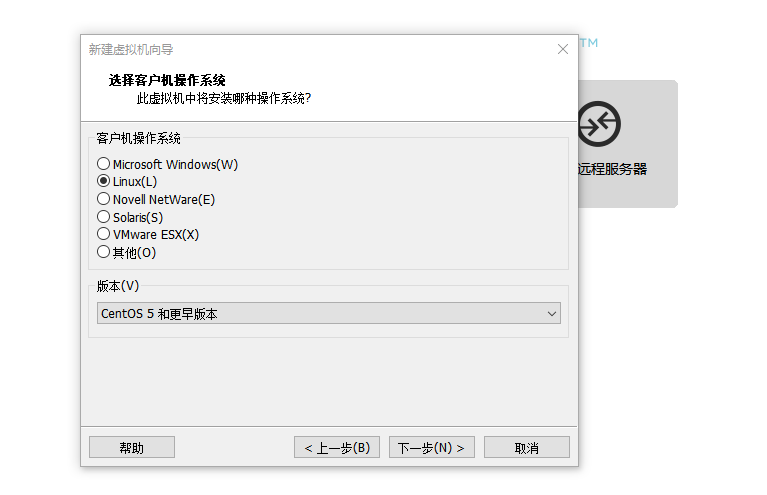

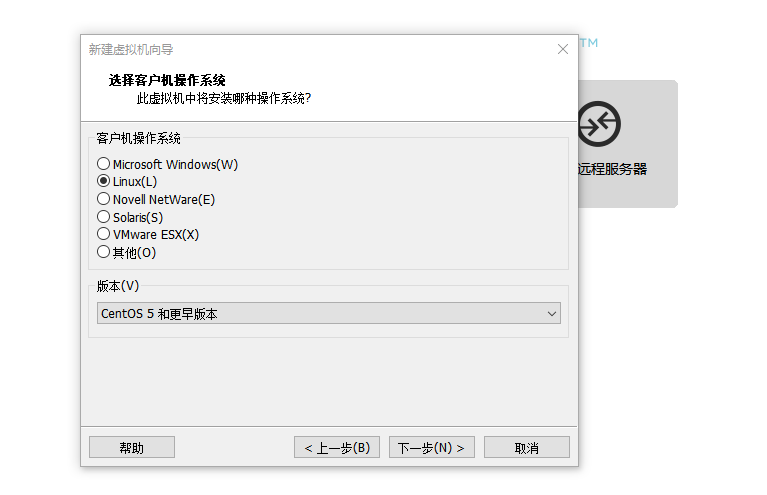

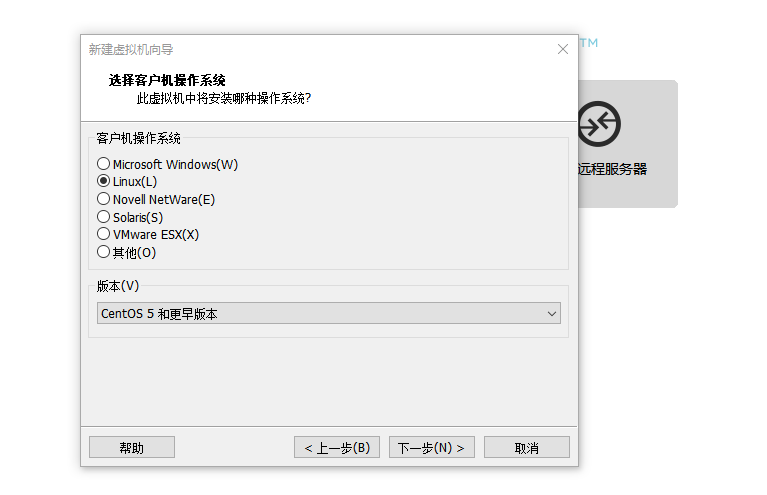

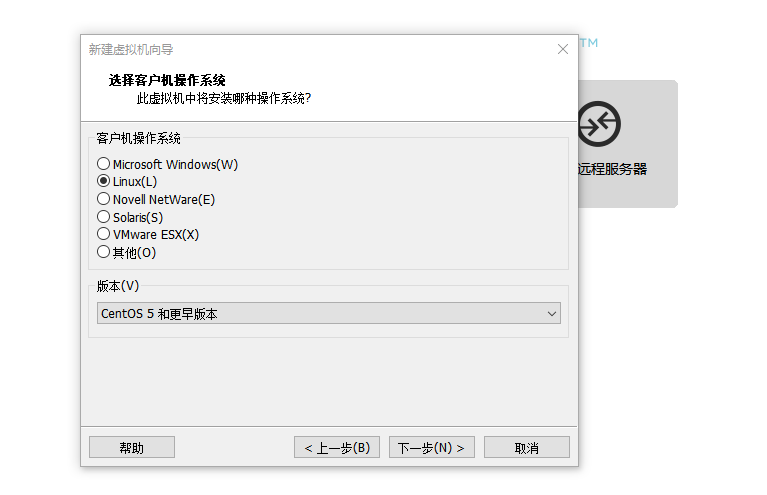

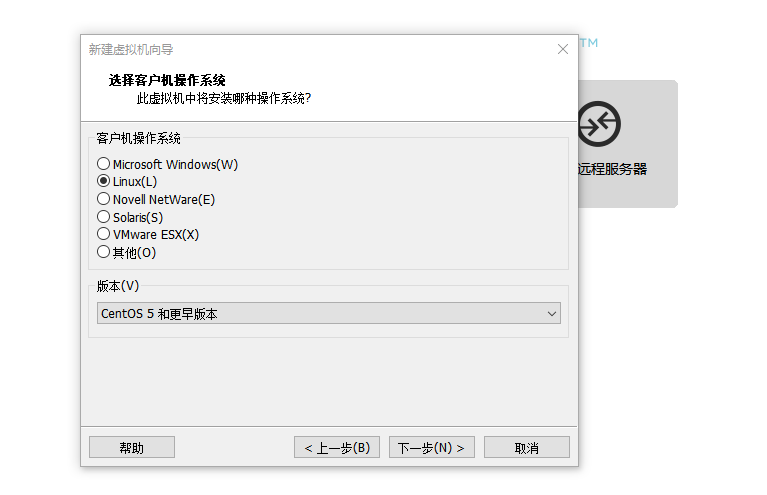

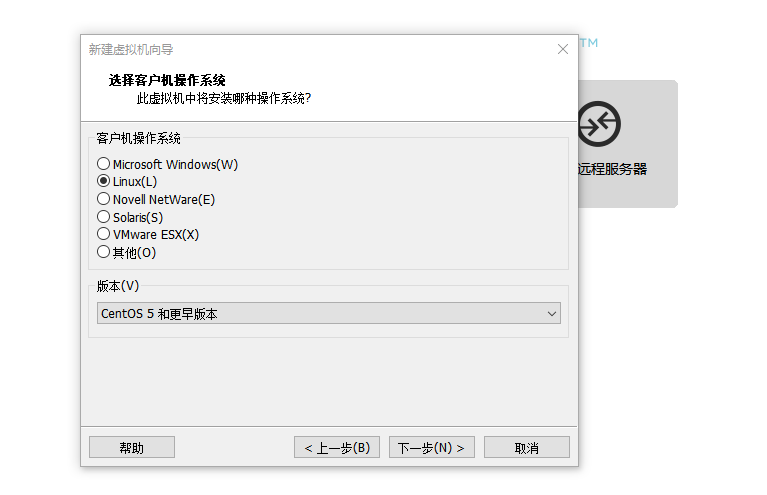

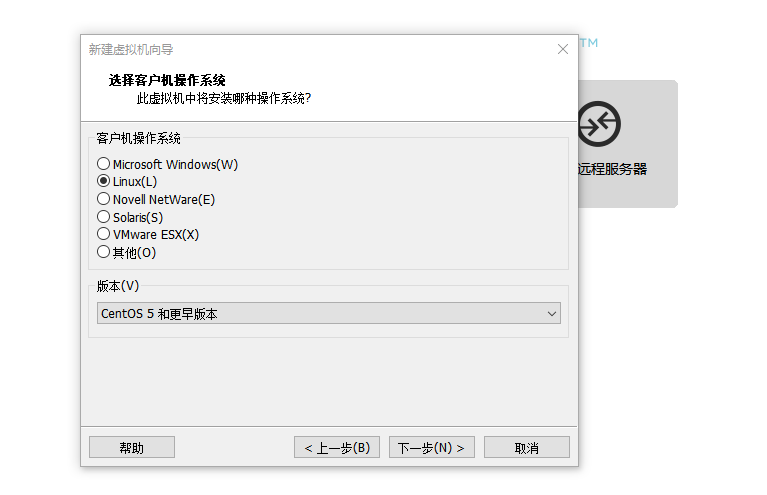

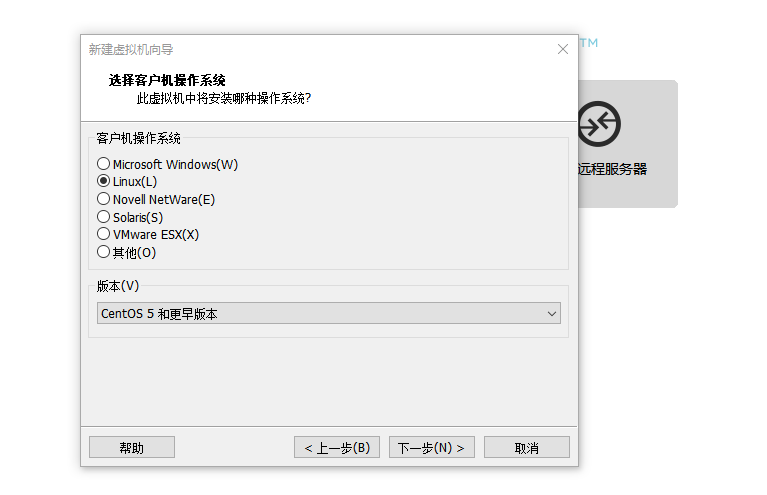

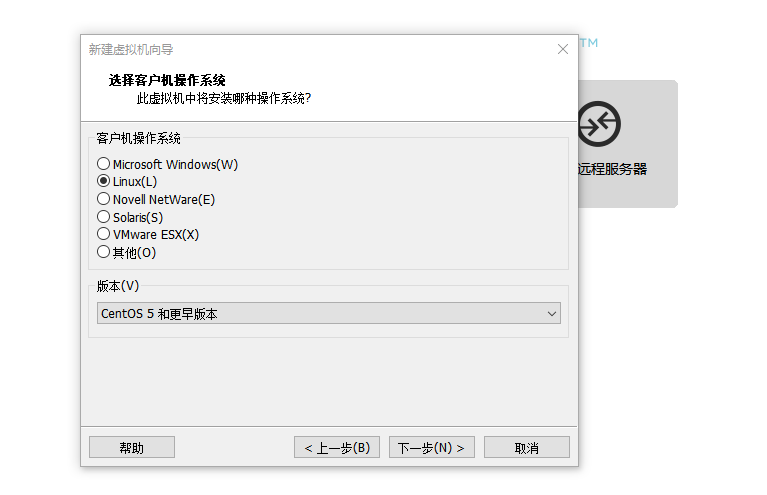

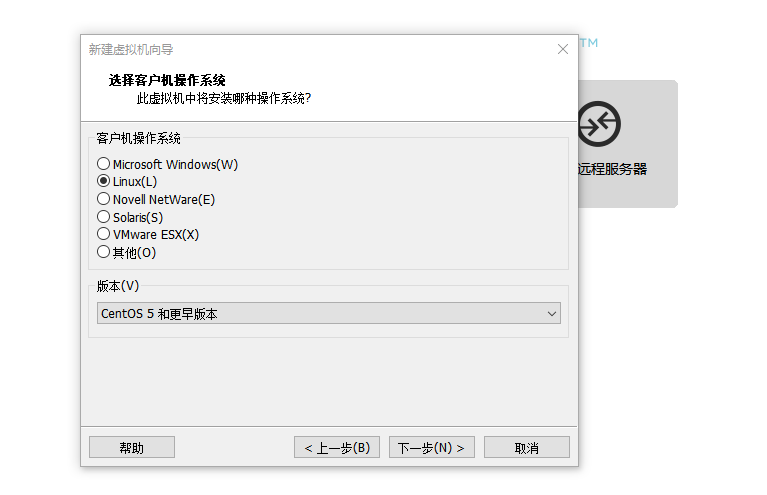

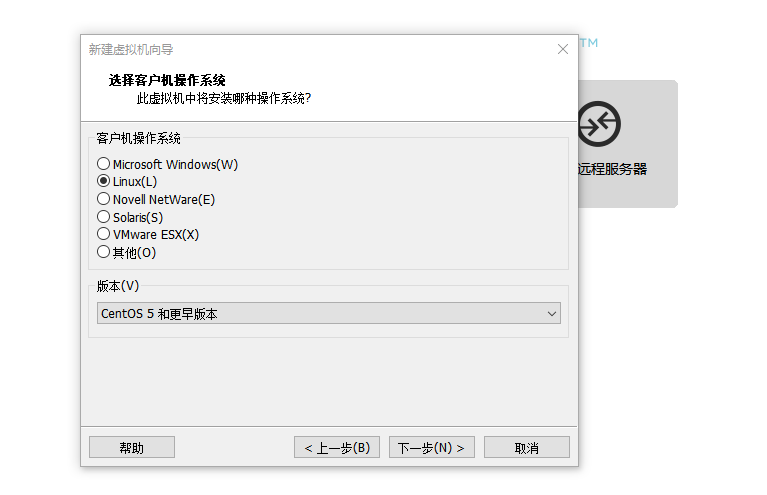

(3)选择客户机操作系统和版本

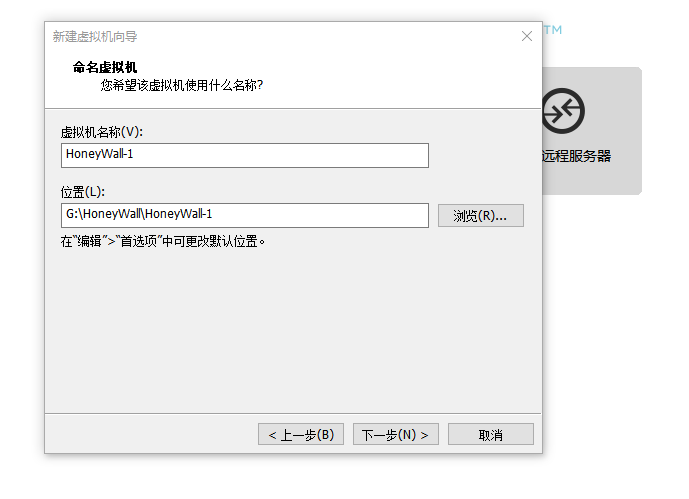

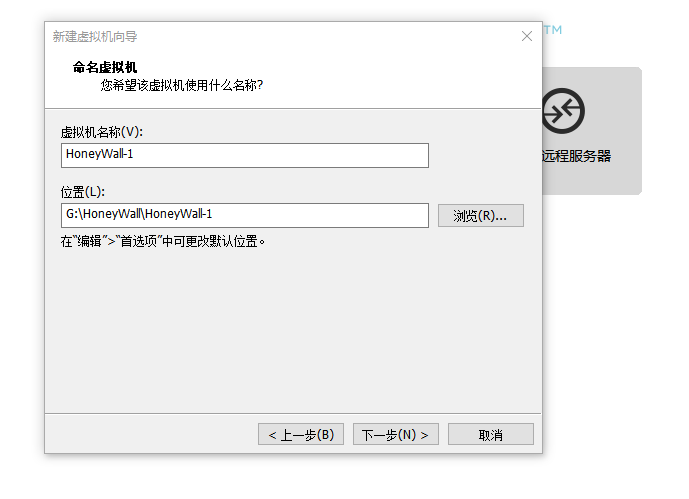

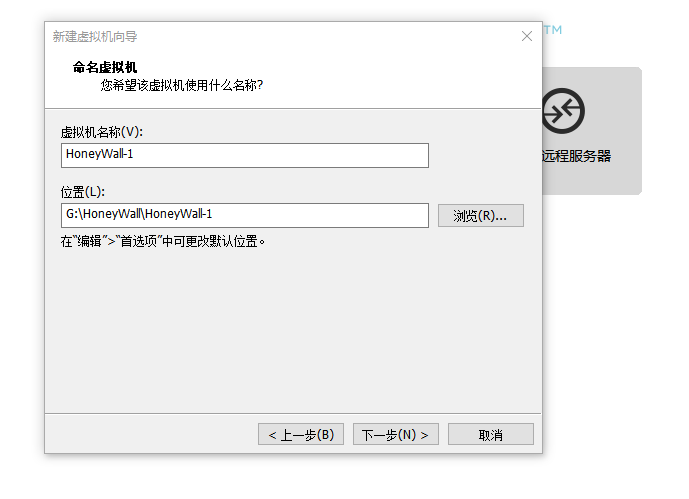

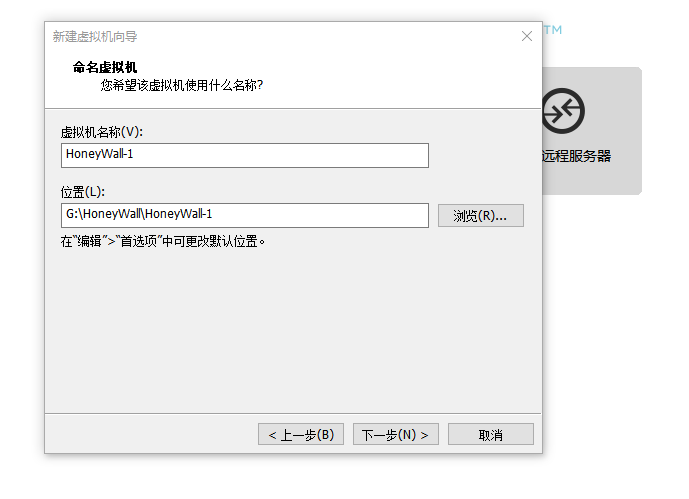

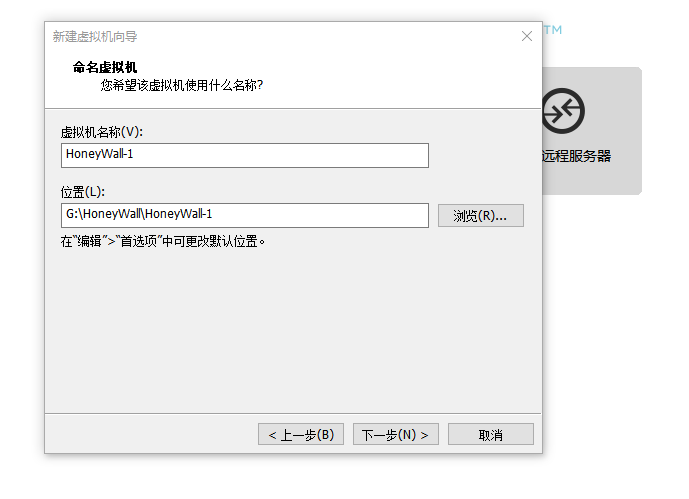

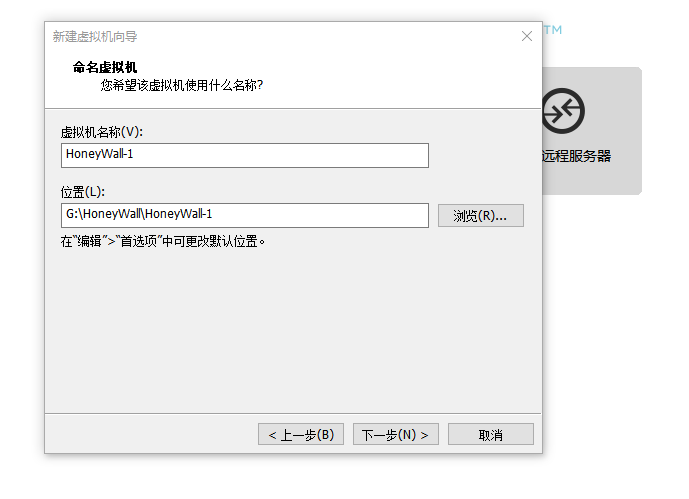

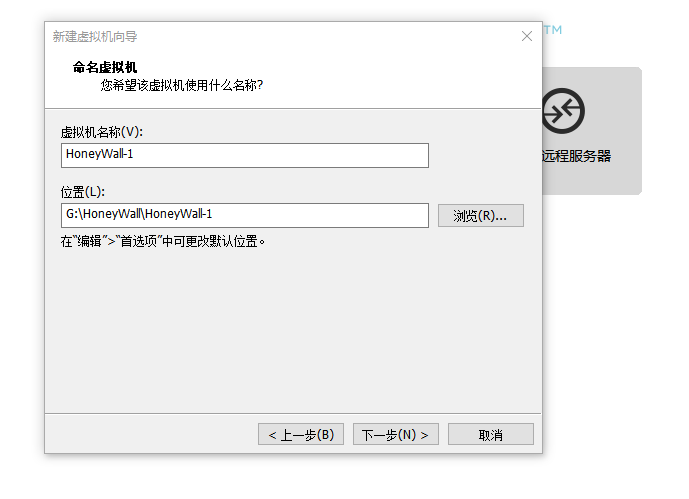

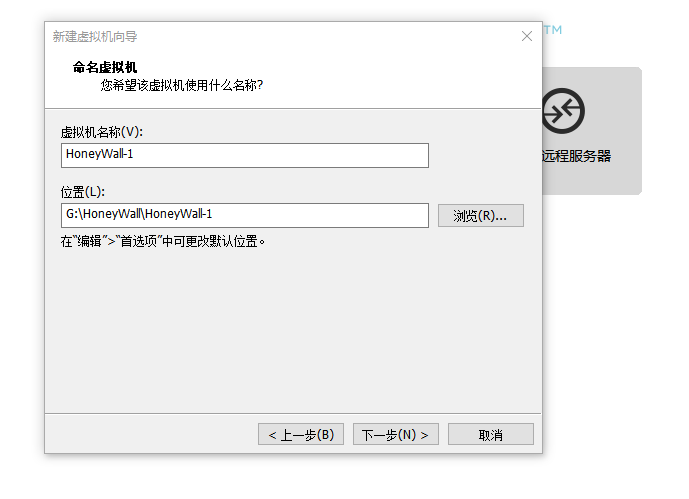

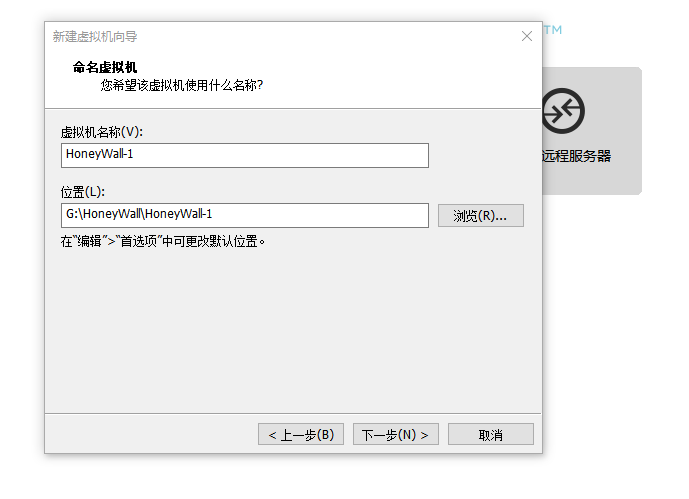

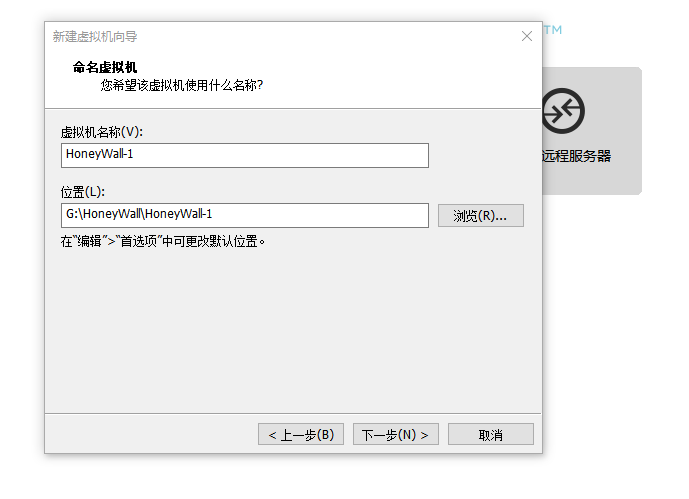

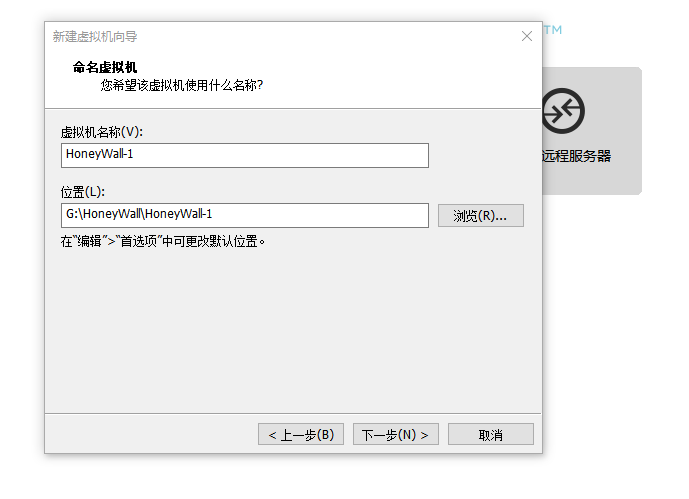

(4)对虚拟机命名,确定存储位置

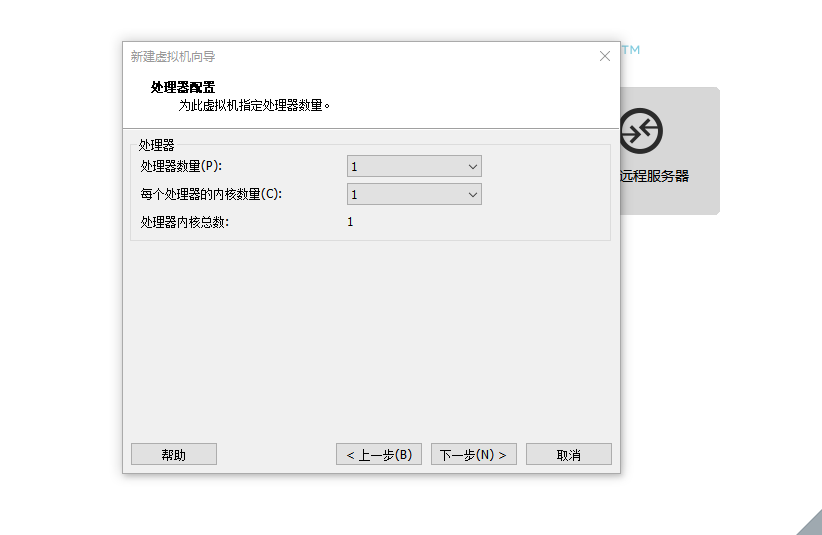

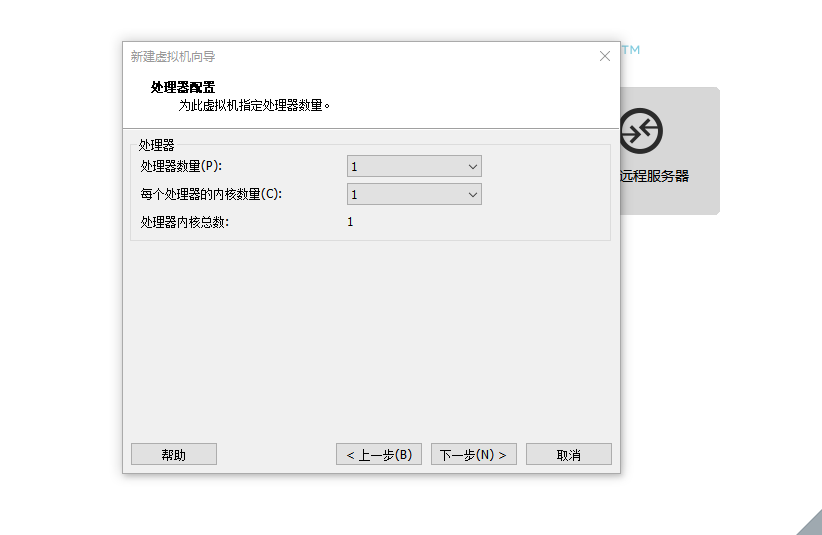

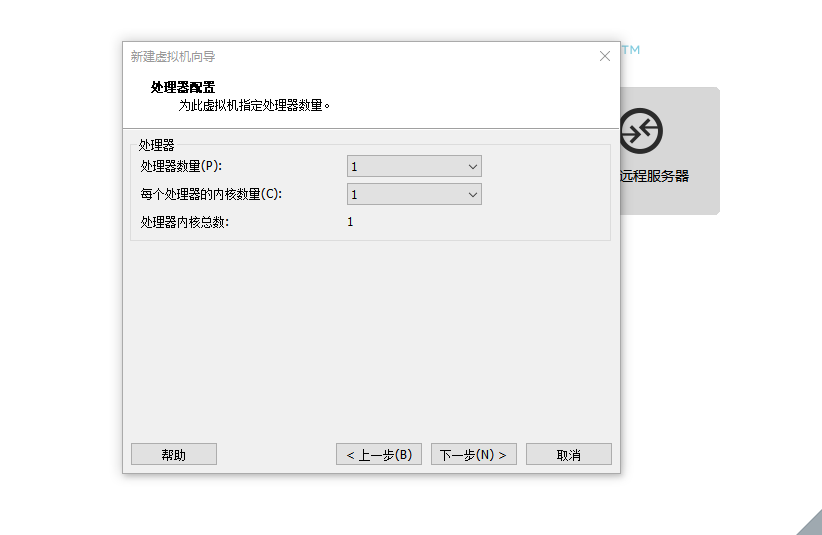

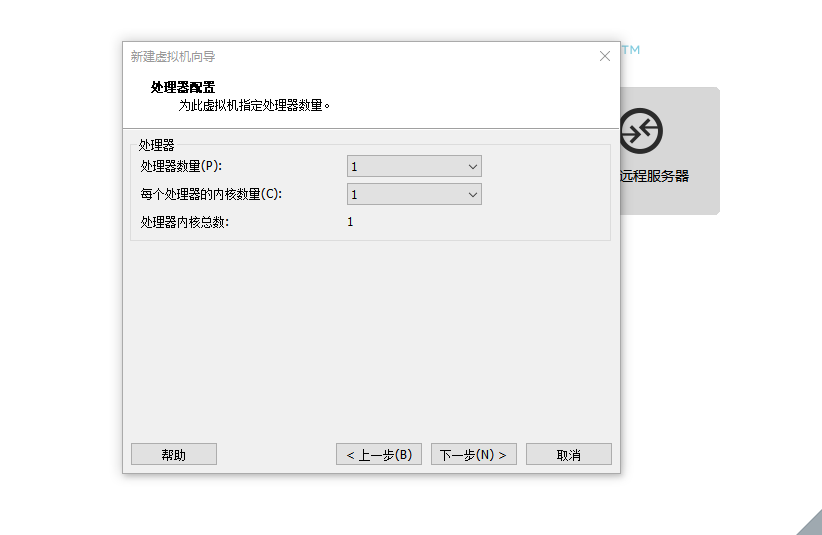

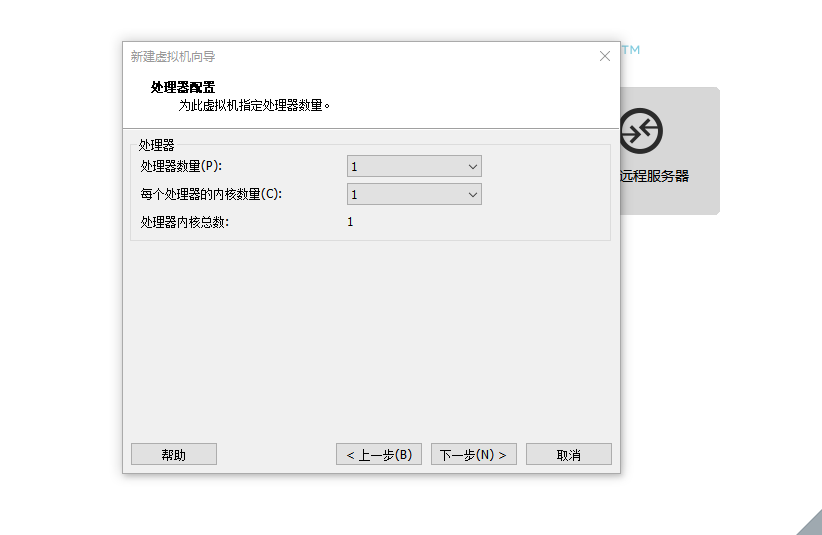

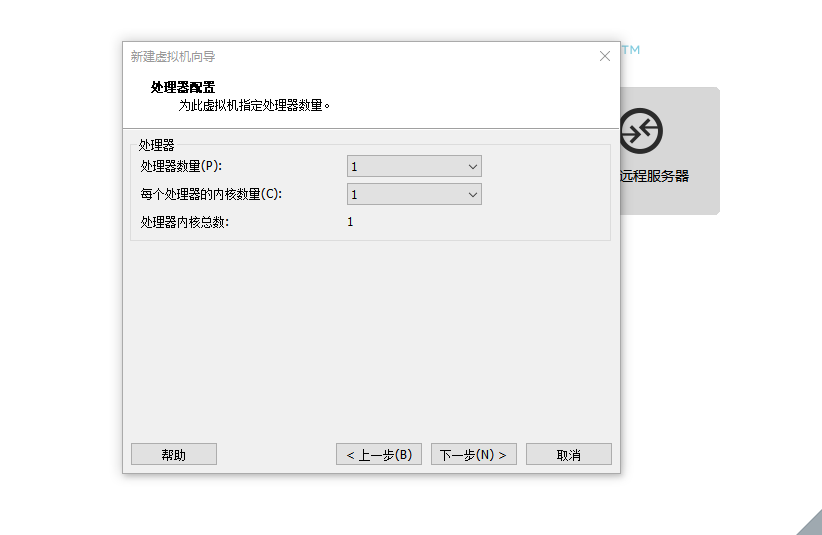

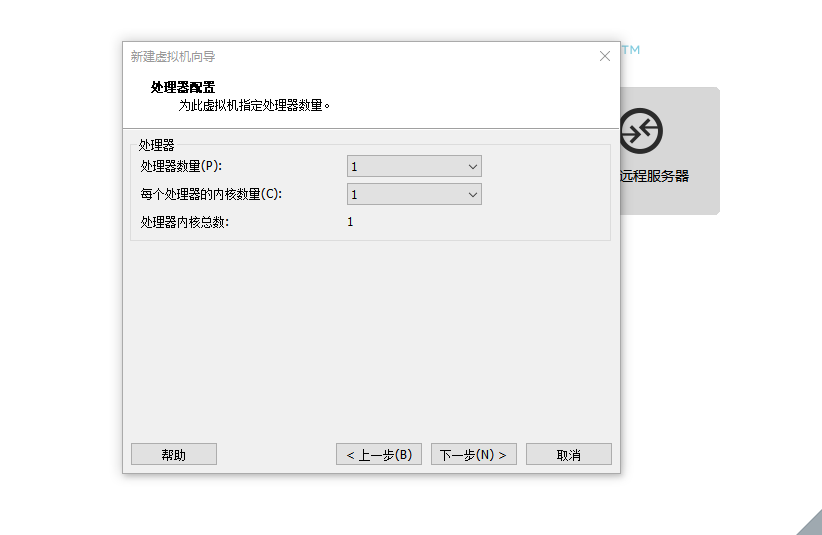

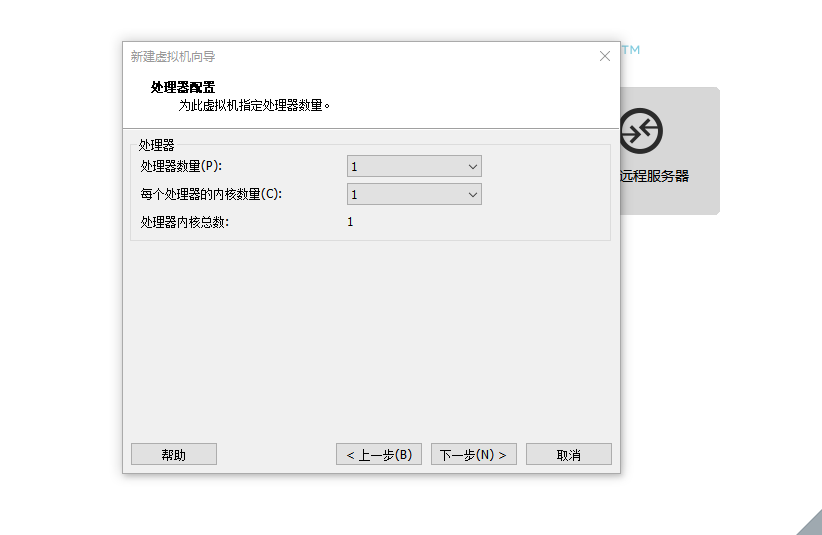

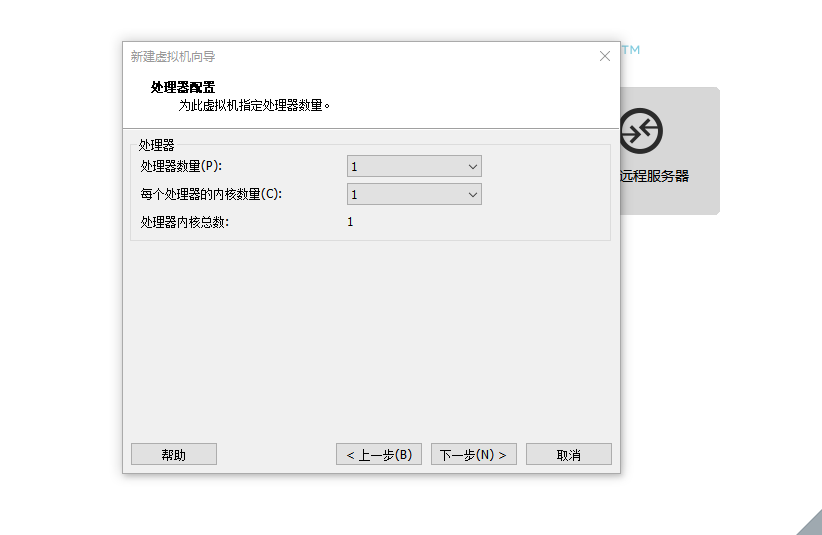

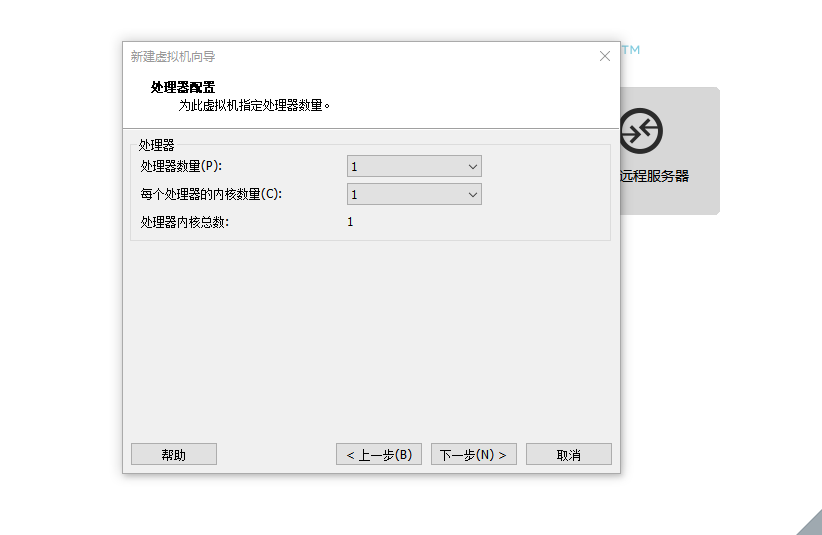

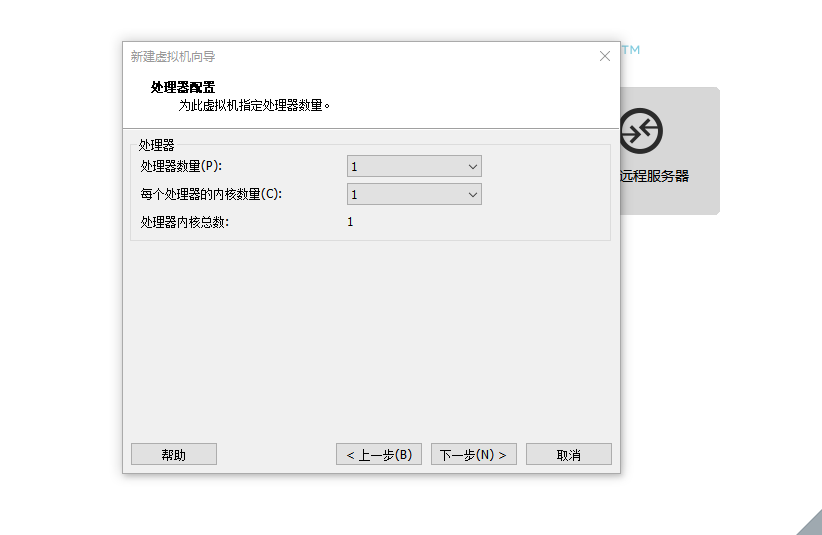

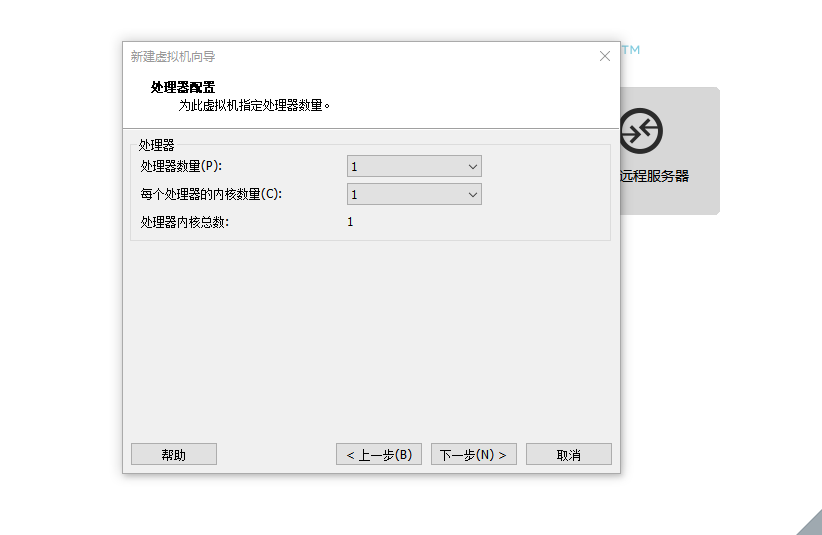

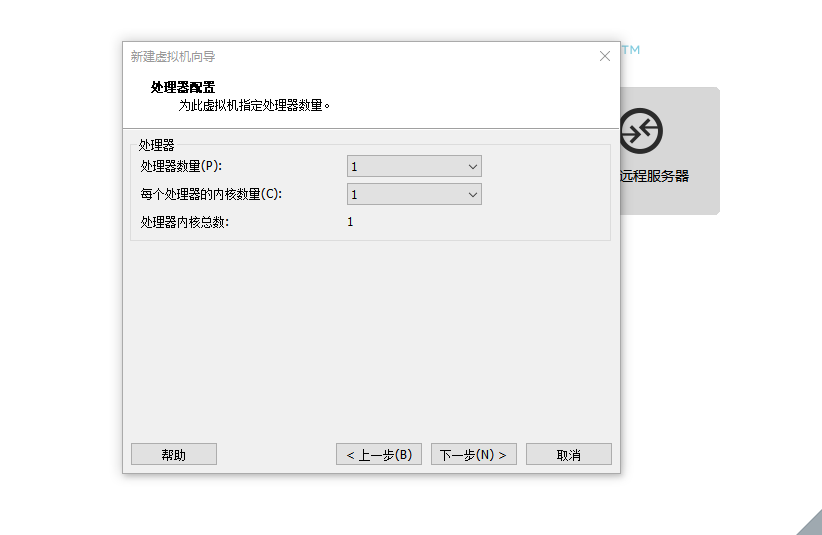

(5)为虚拟机指定处理器数量

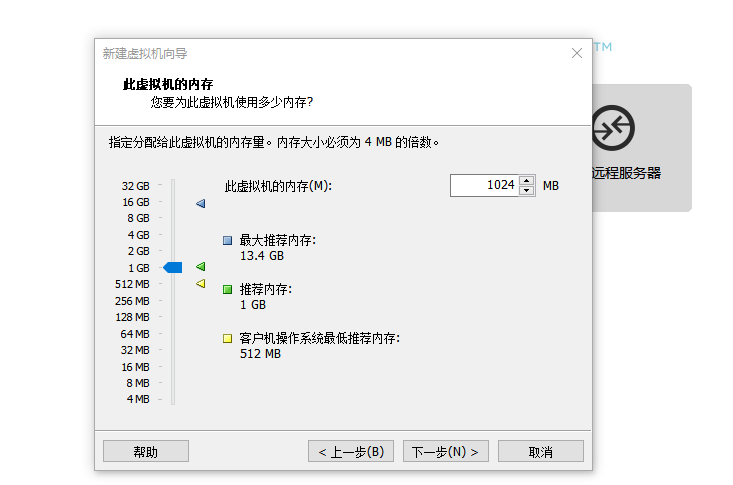

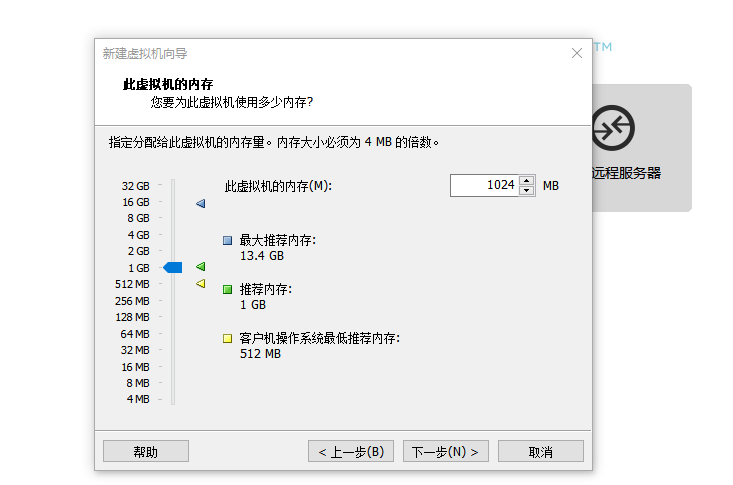

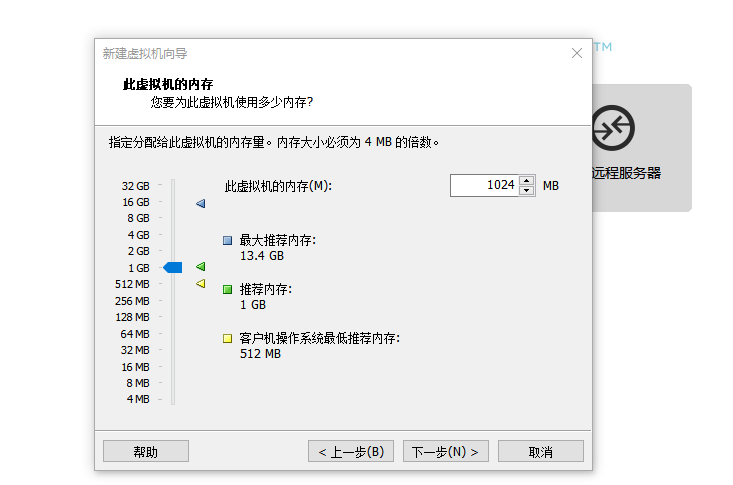

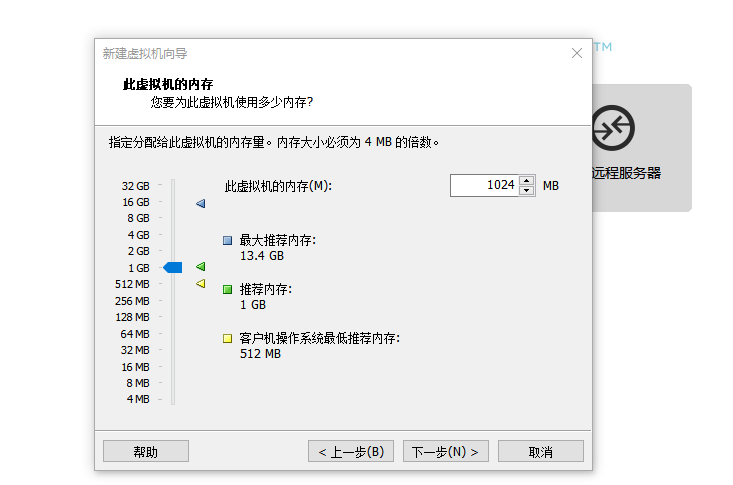

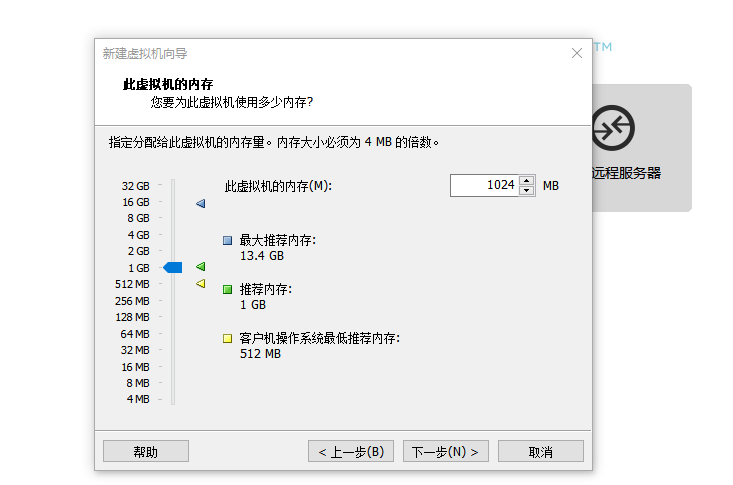

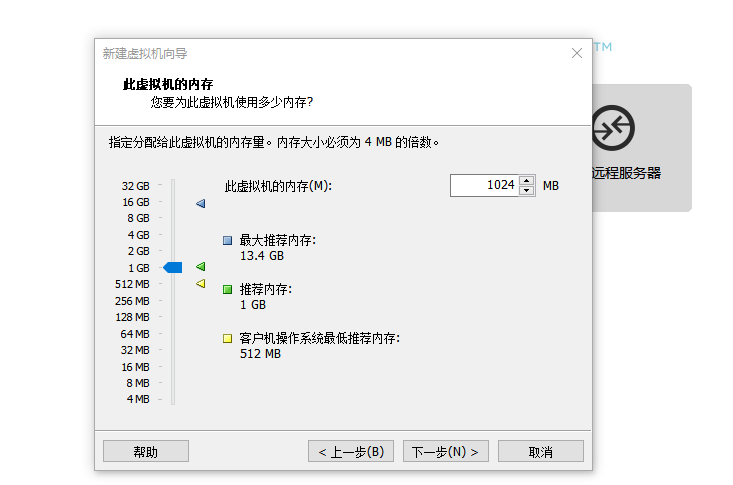

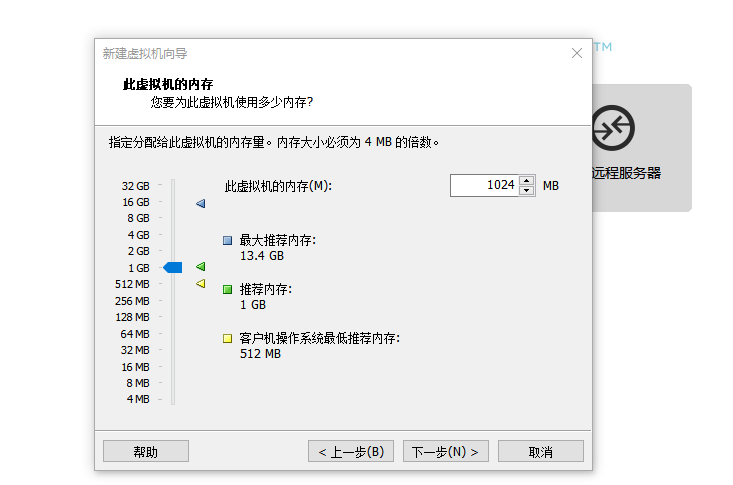

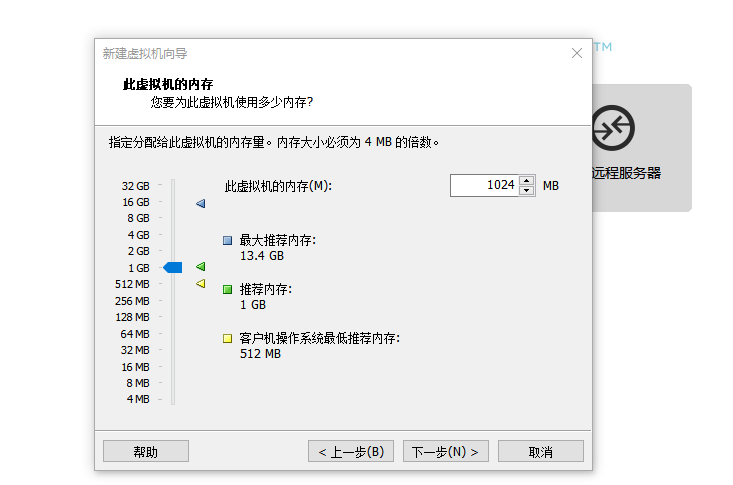

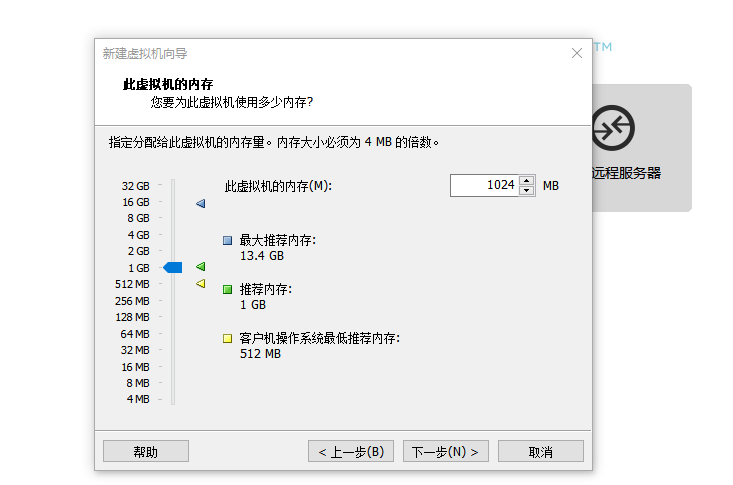

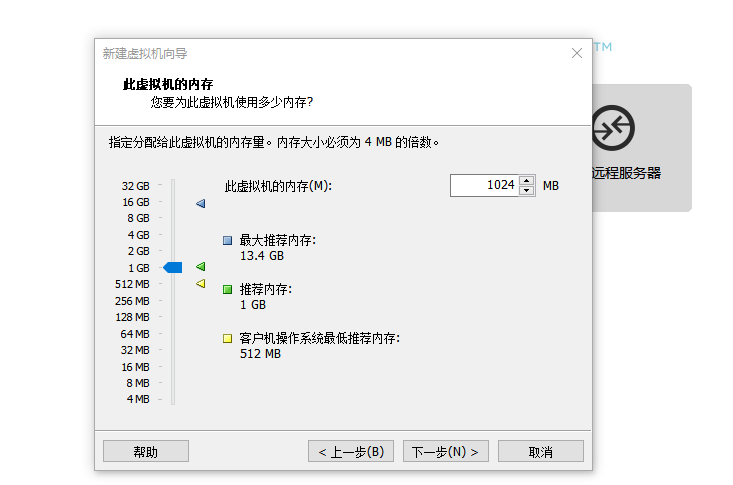

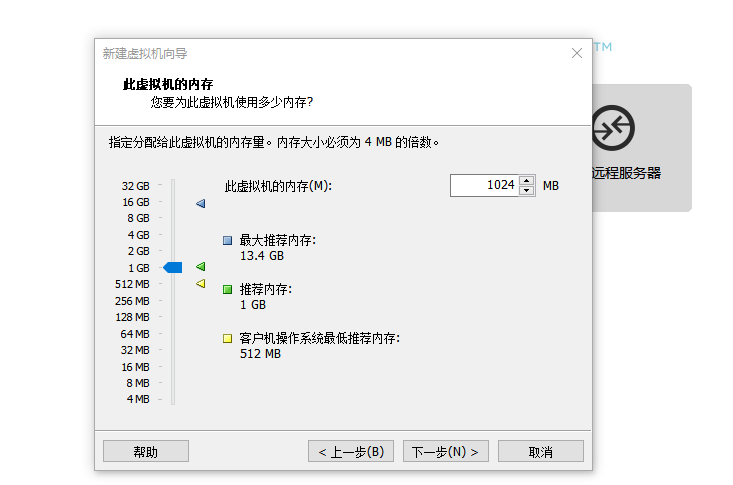

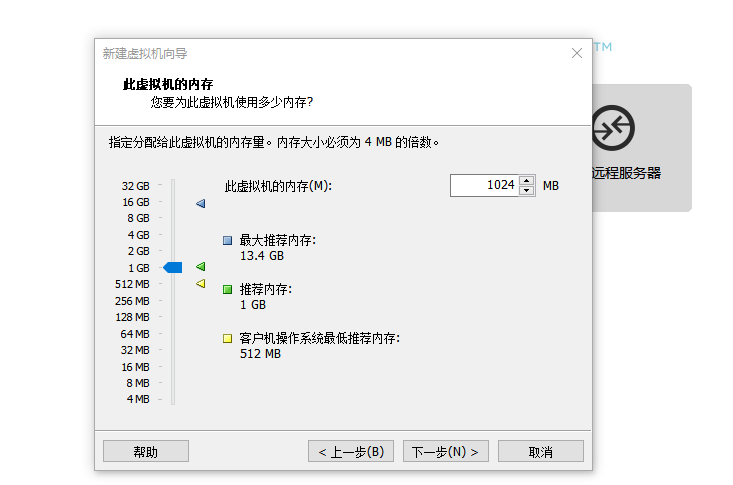

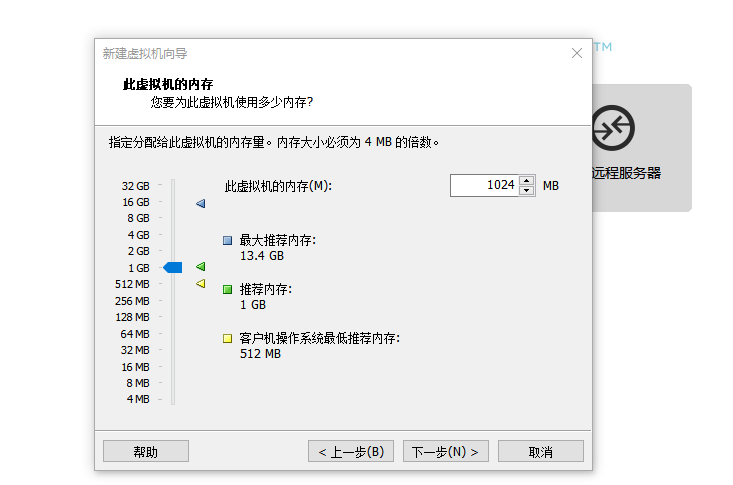

(6)设定虚拟机内存为1GB

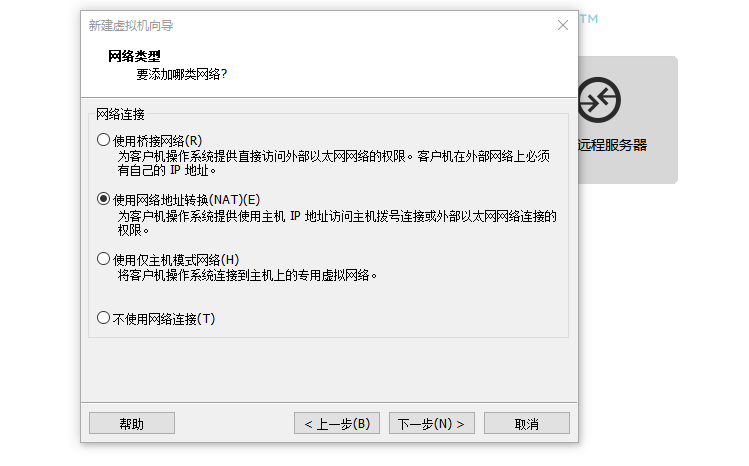

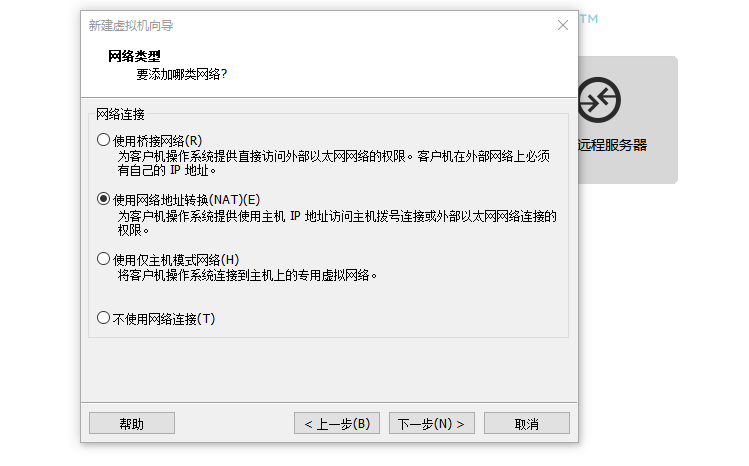

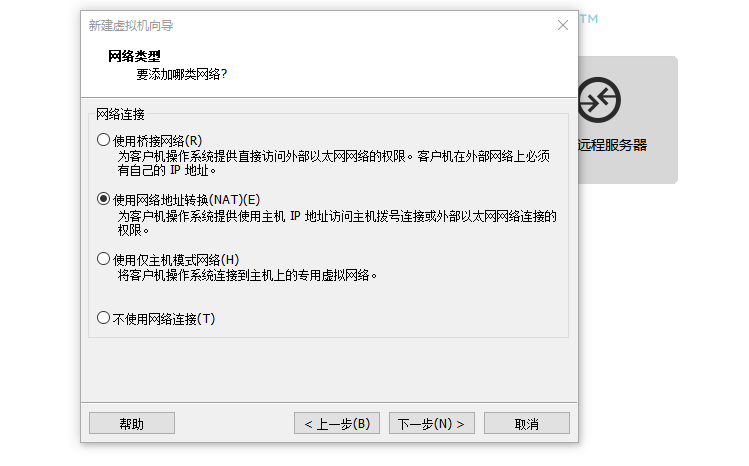

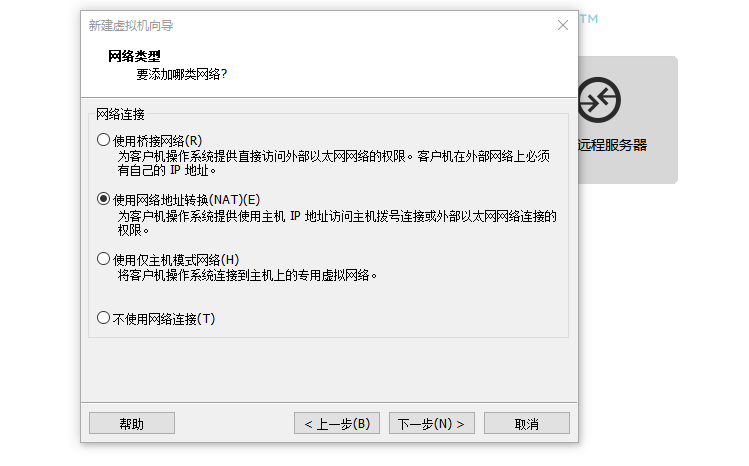

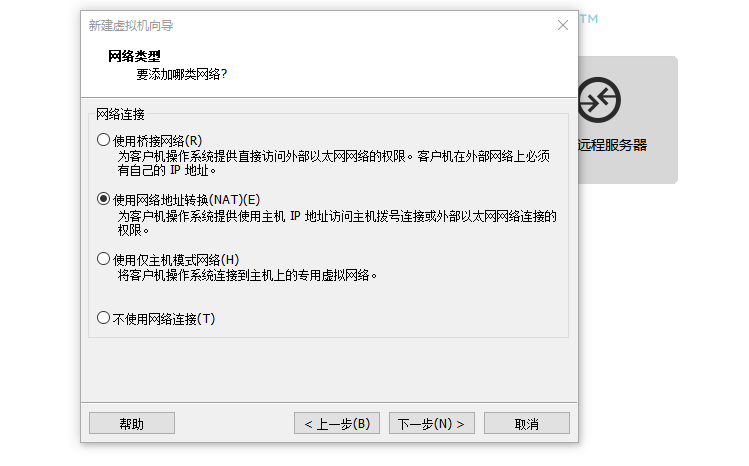

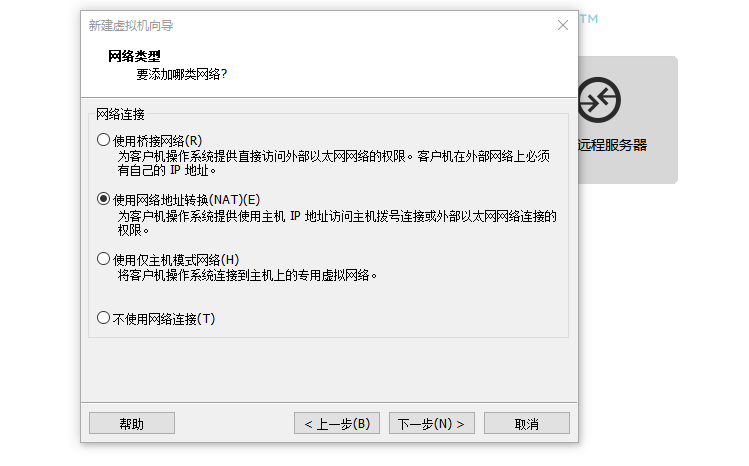

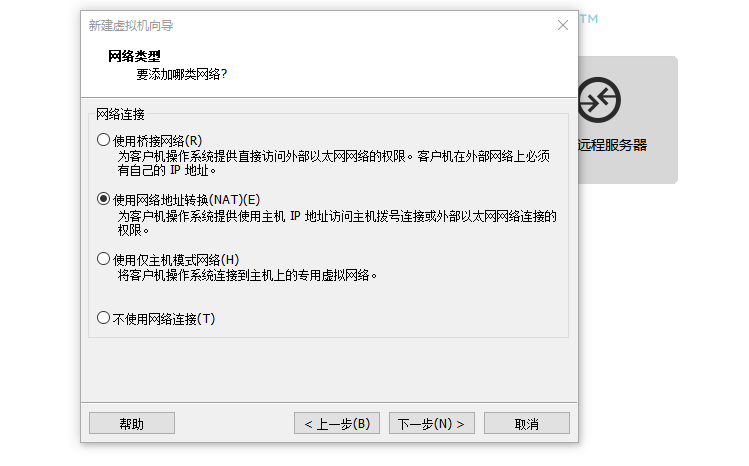

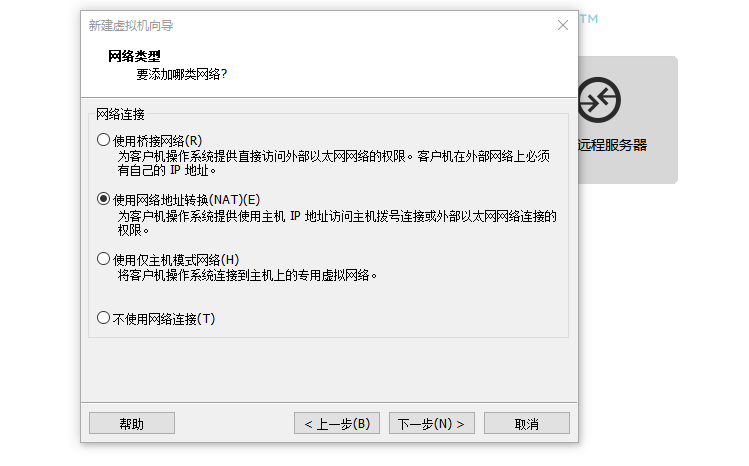

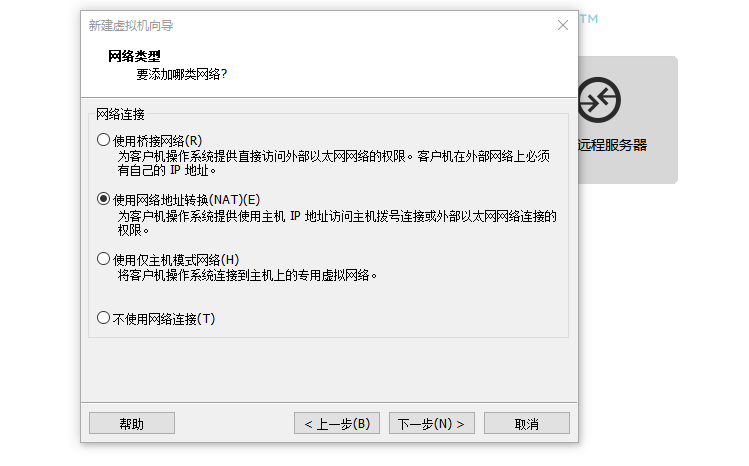

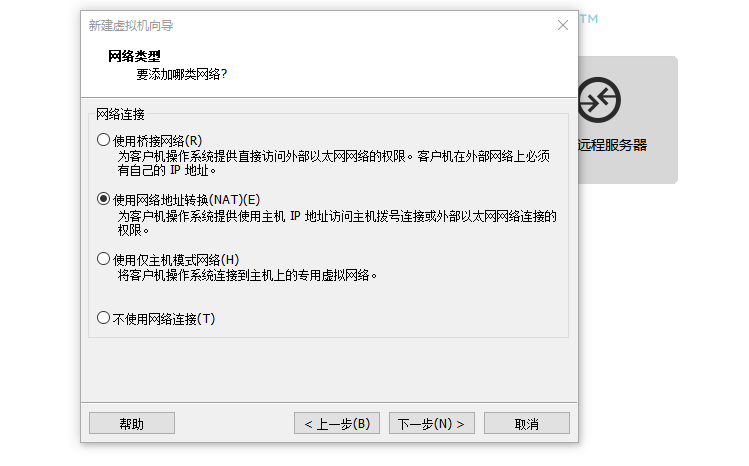

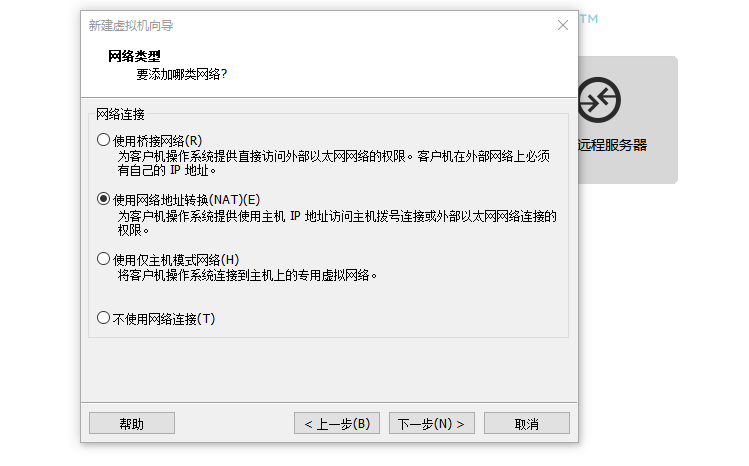

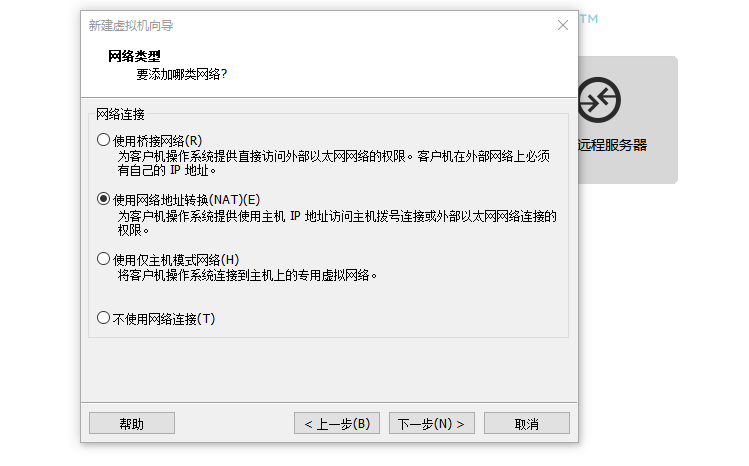

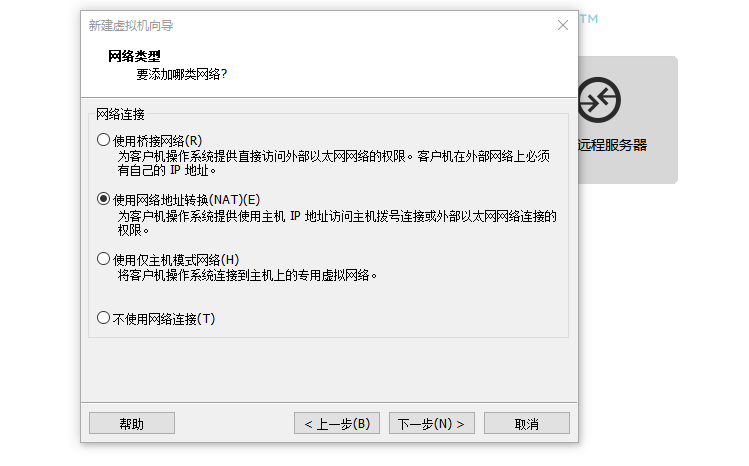

(7)选择NAT类型的网络

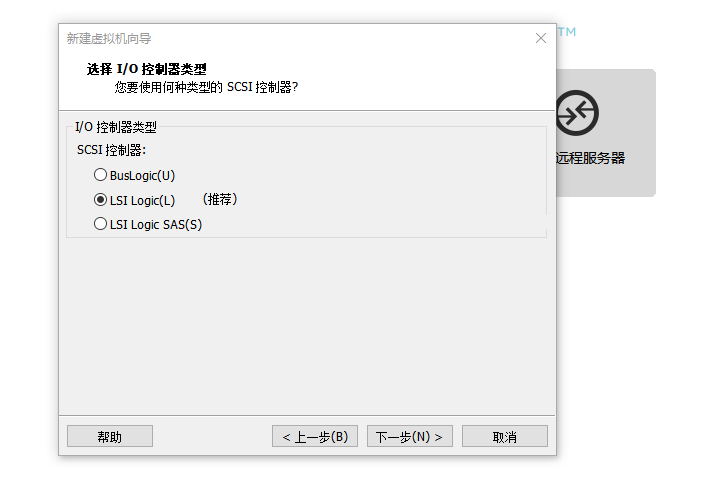

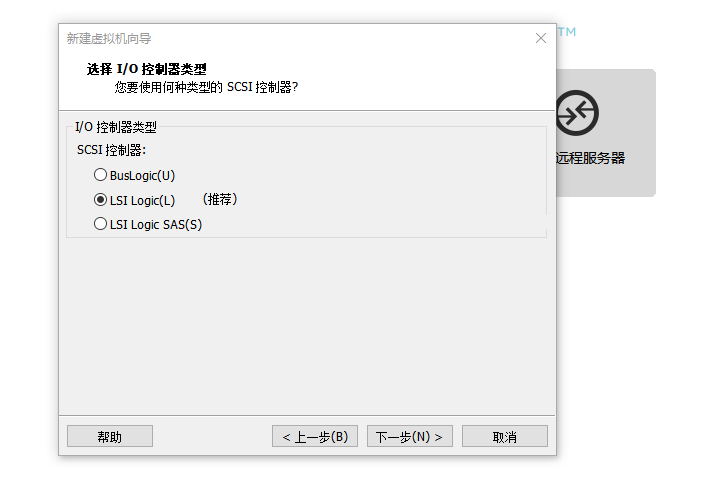

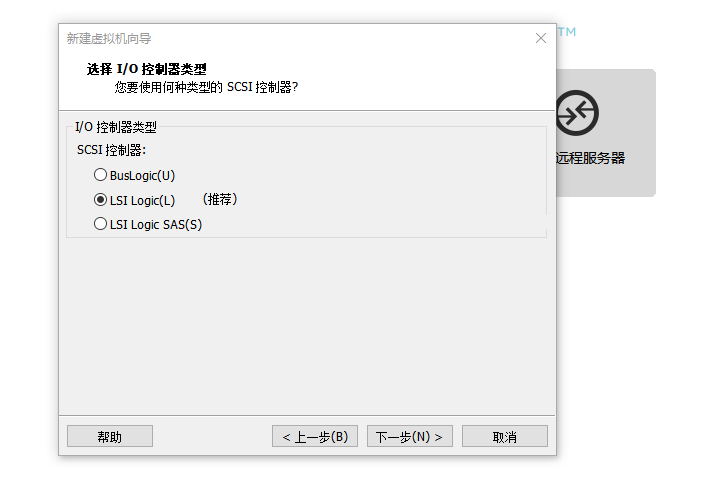

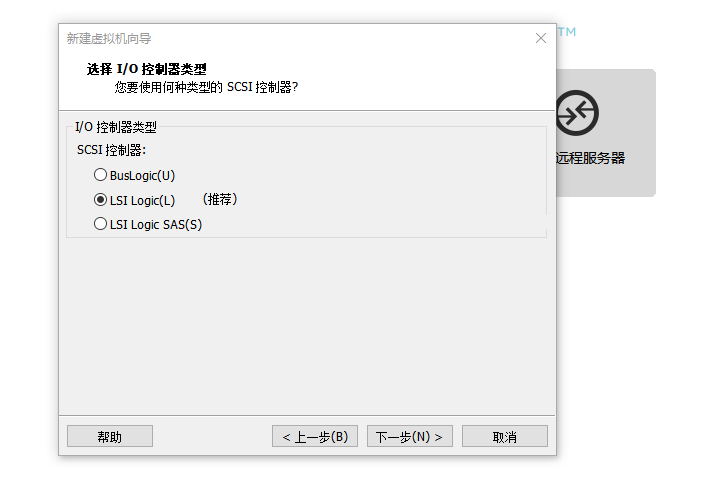

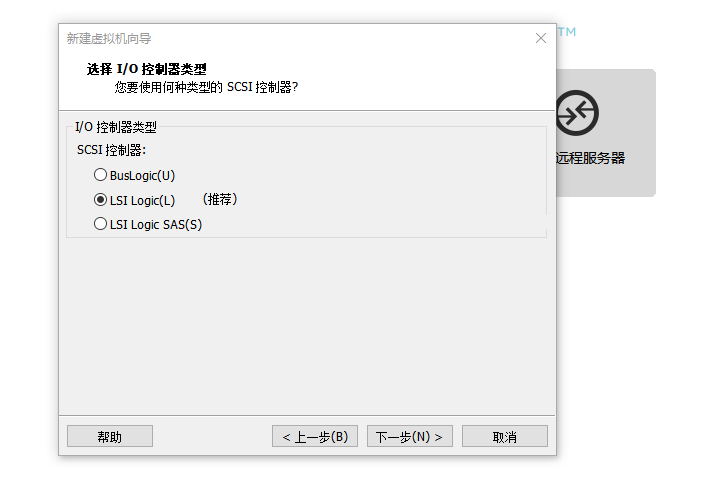

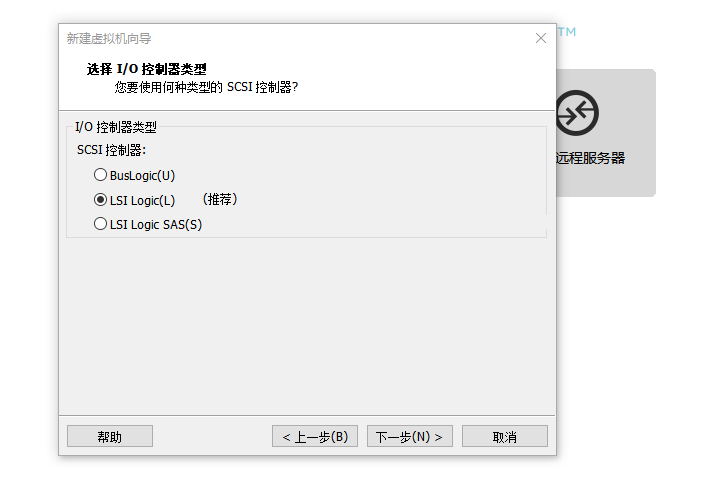

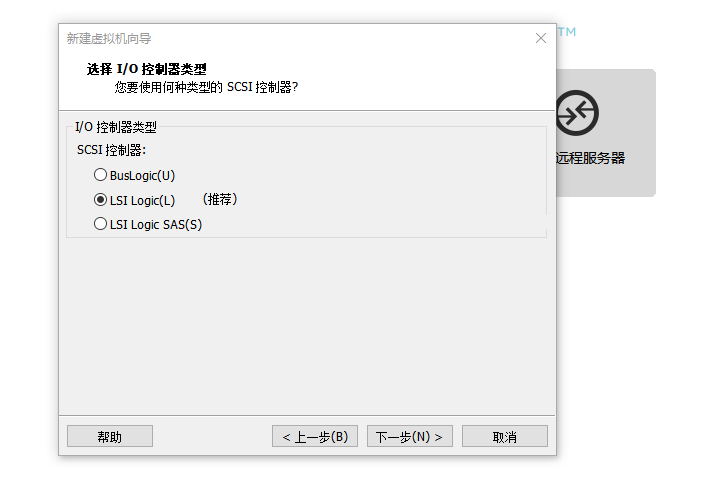

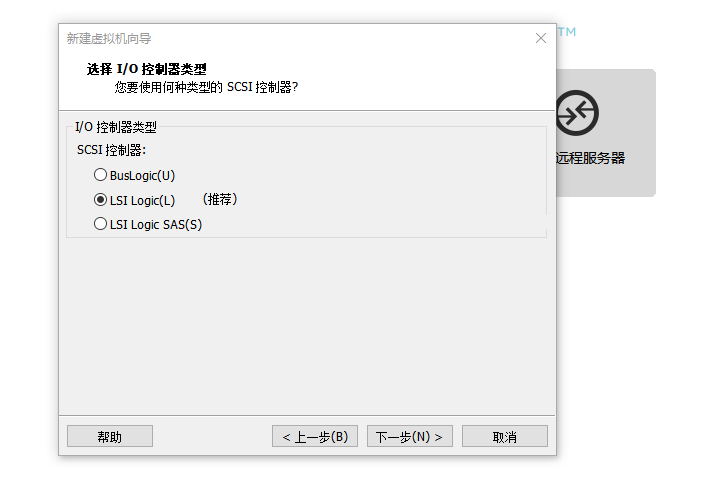

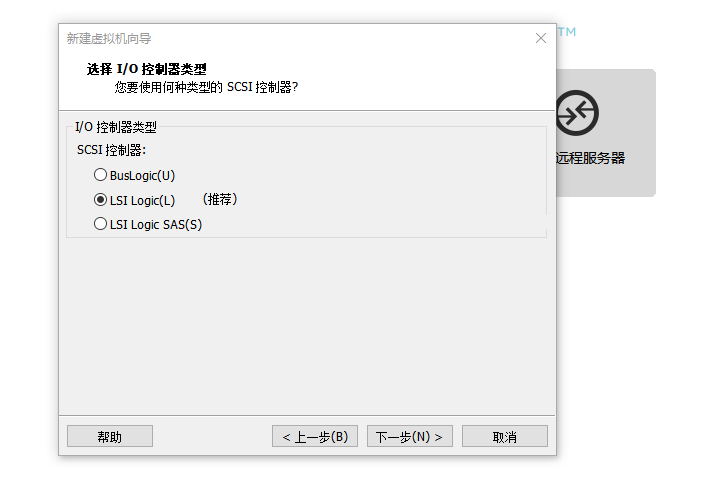

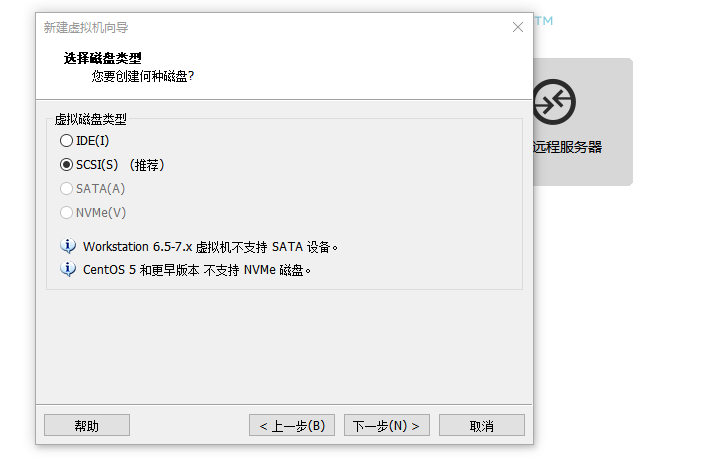

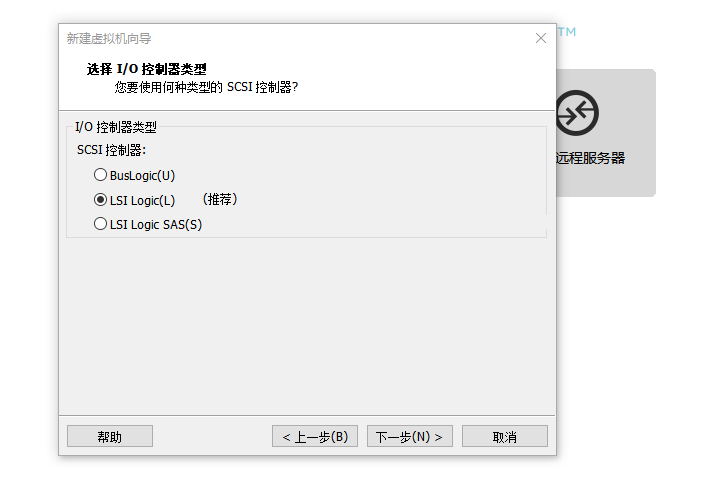

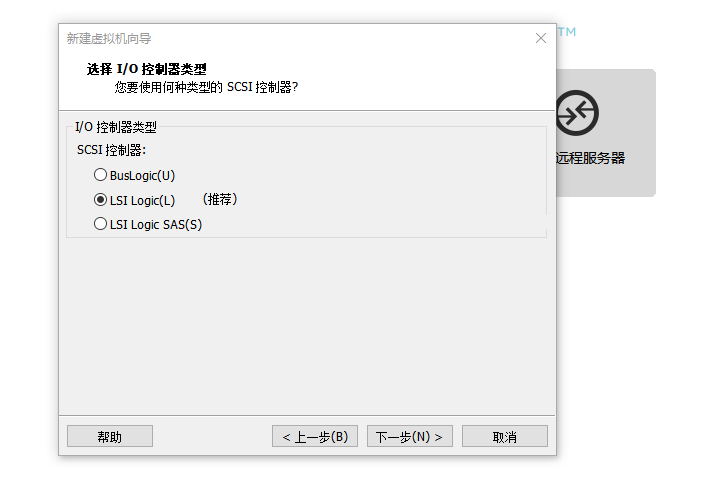

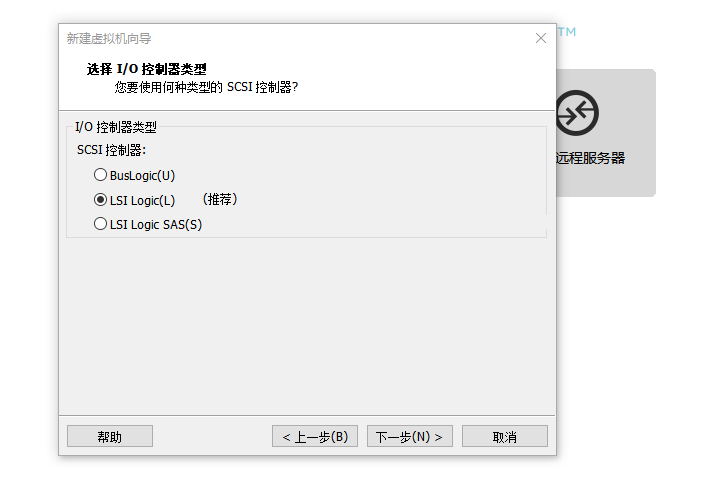

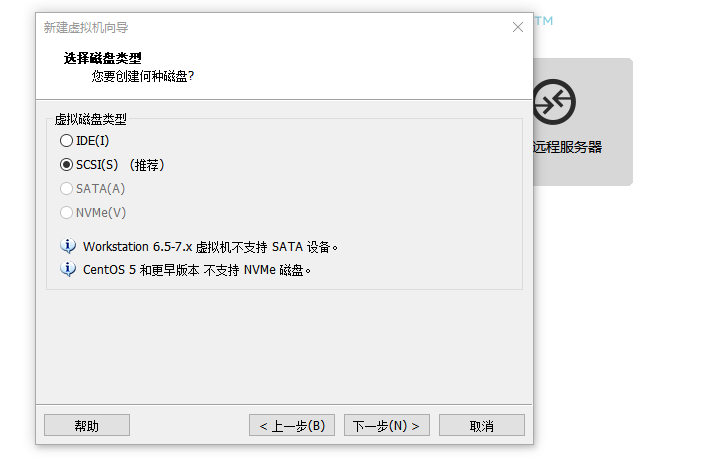

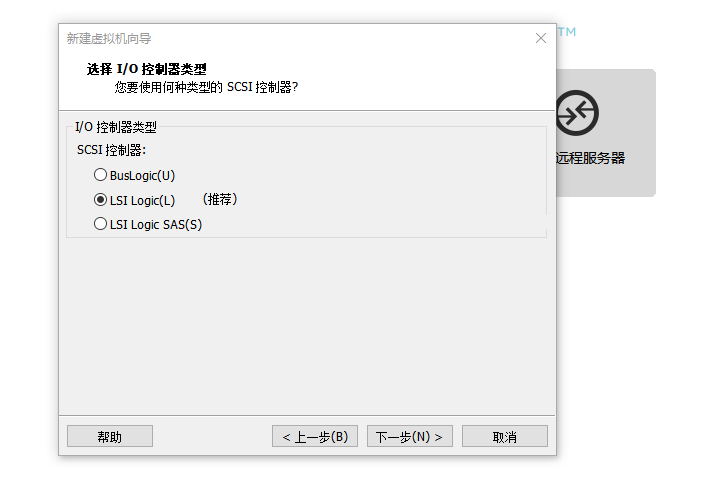

(8)选择I/O控制器

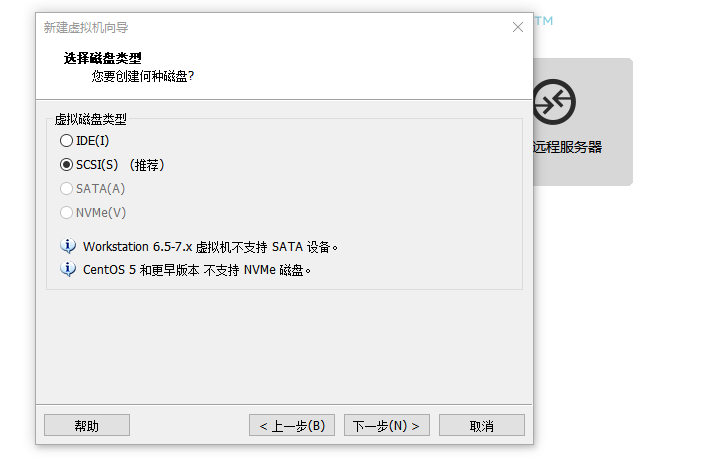

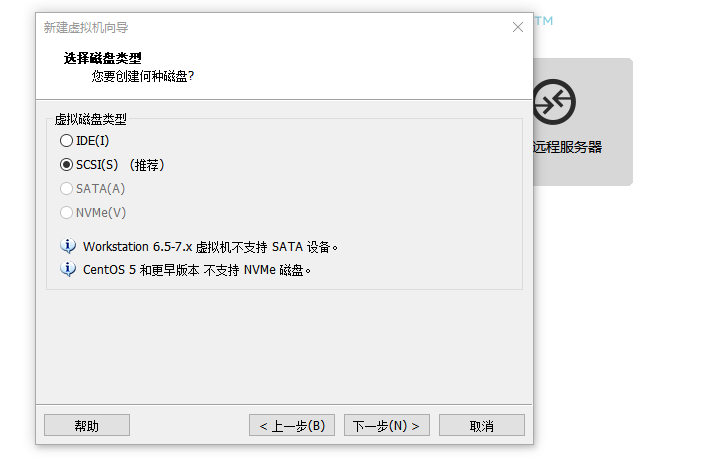

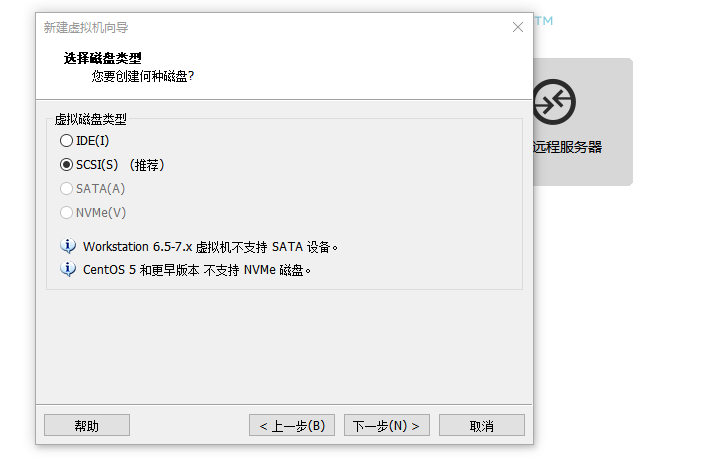

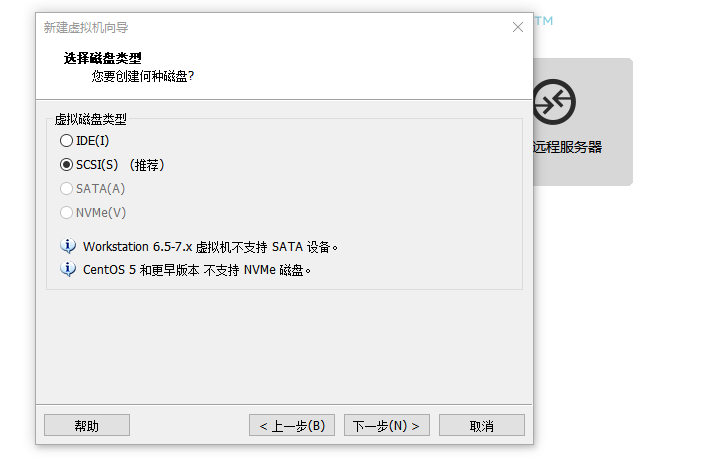

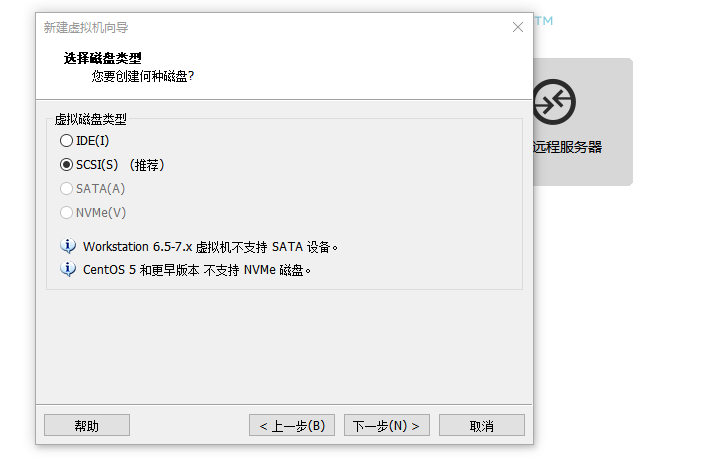

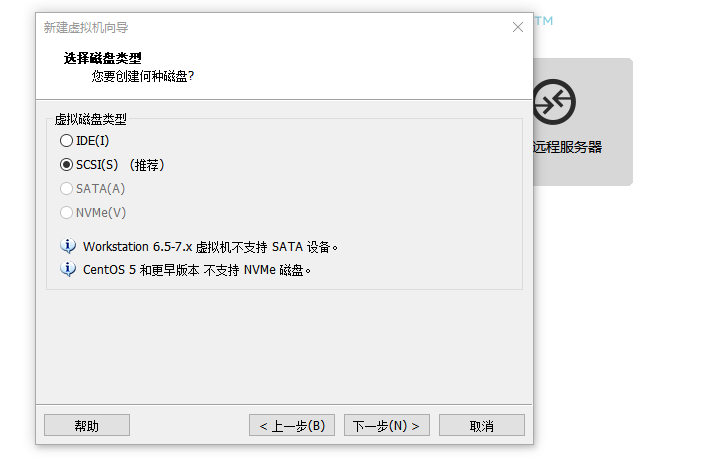

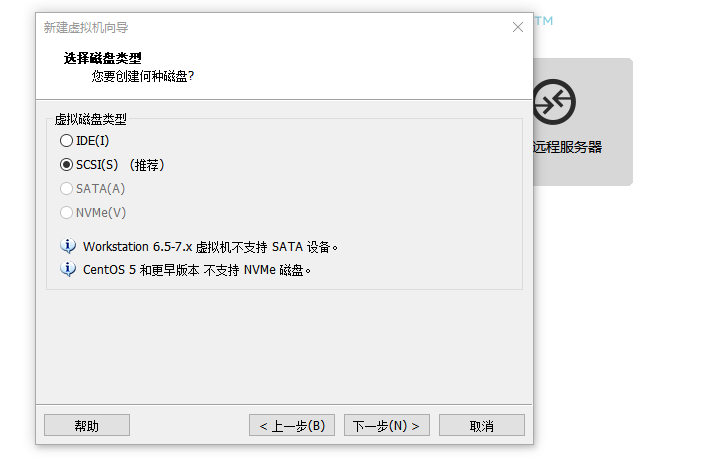

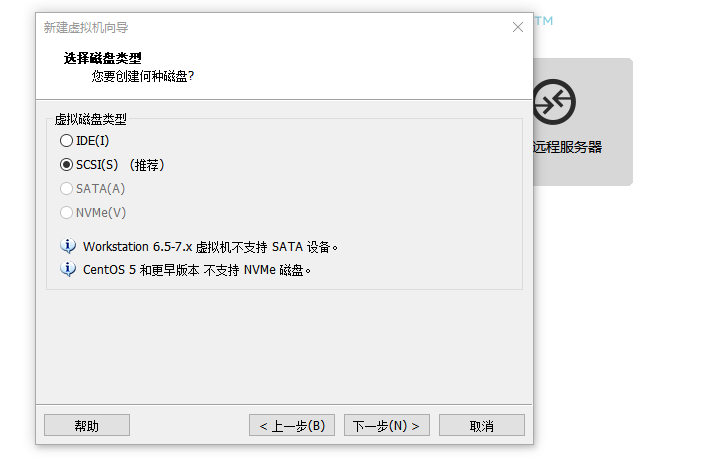

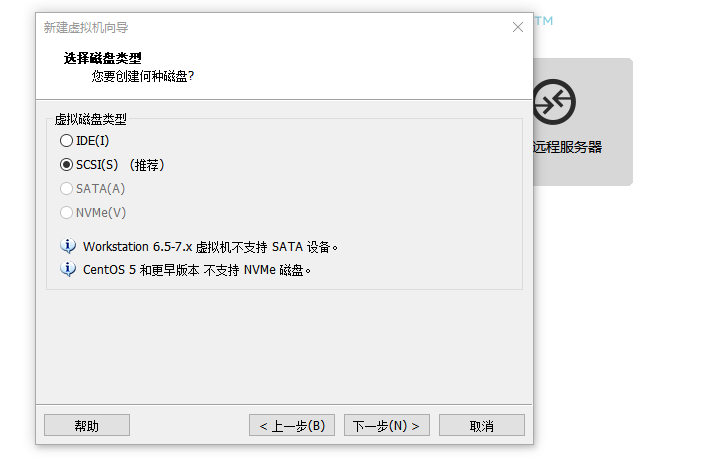

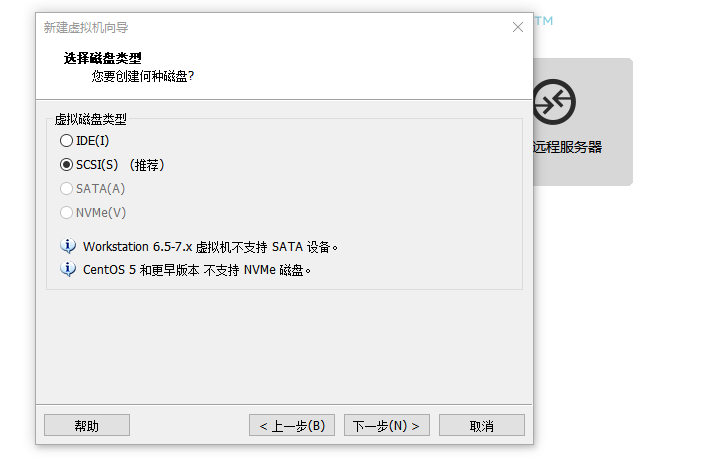

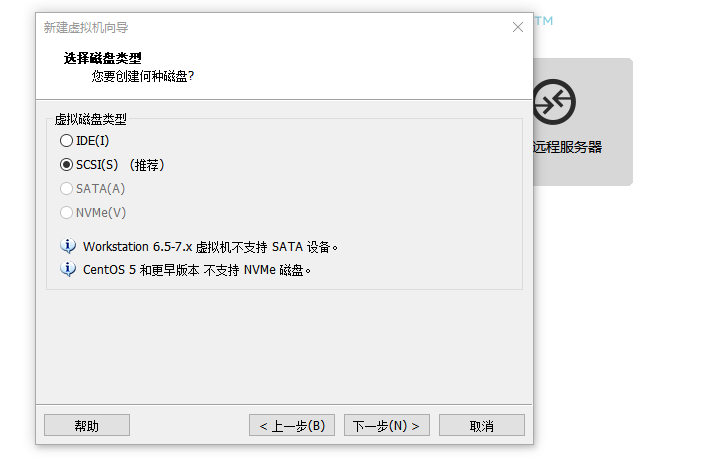

(9)选择推荐的磁盘类型

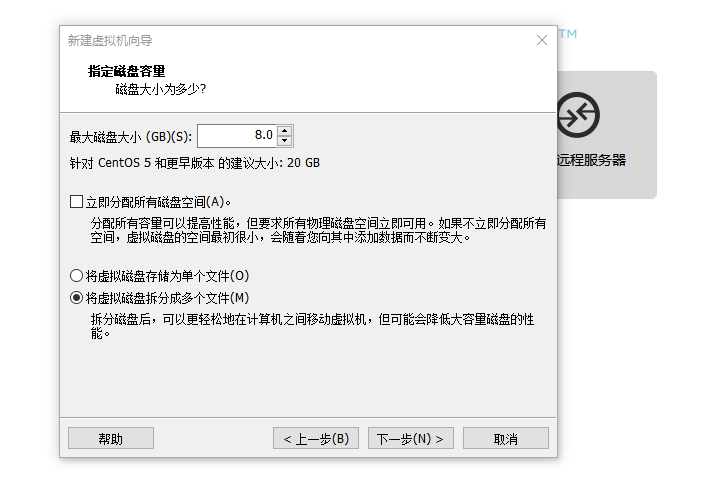

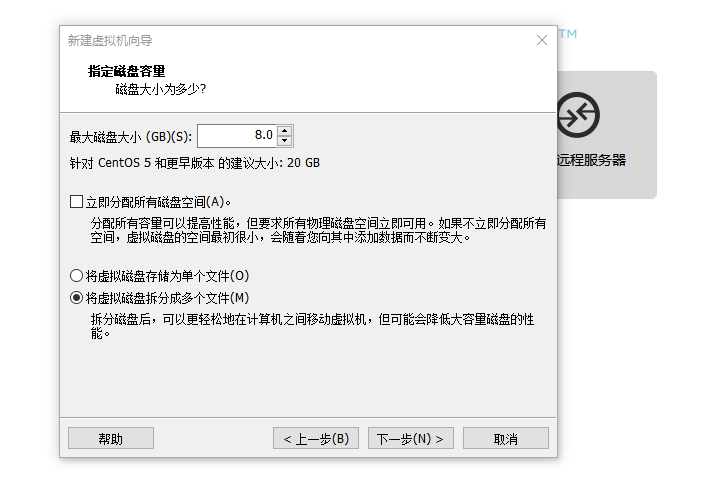

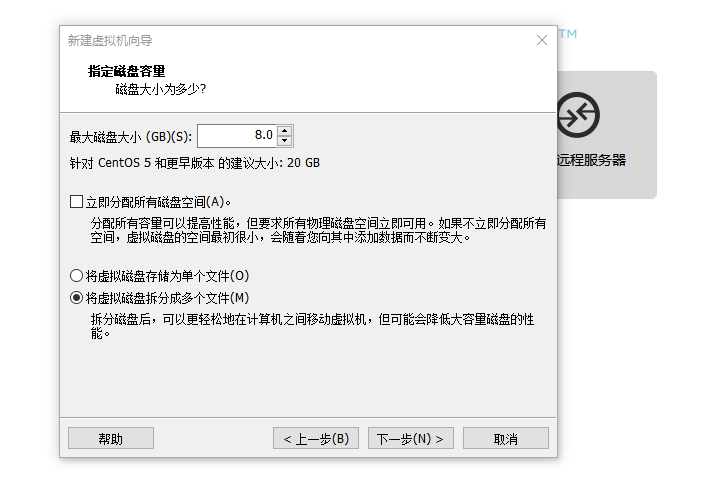

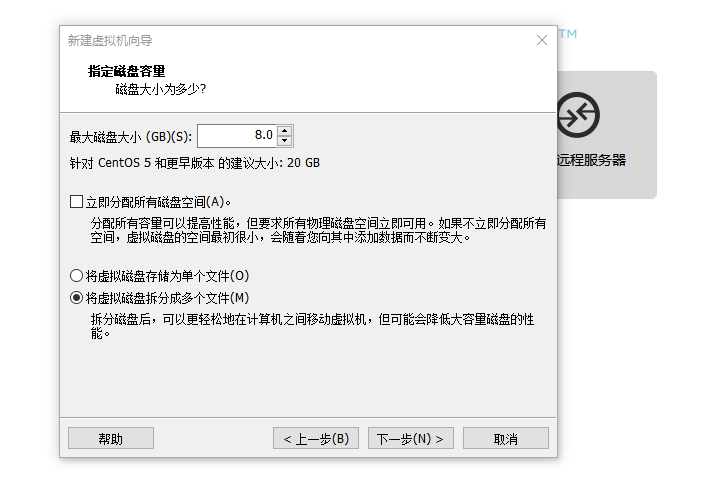

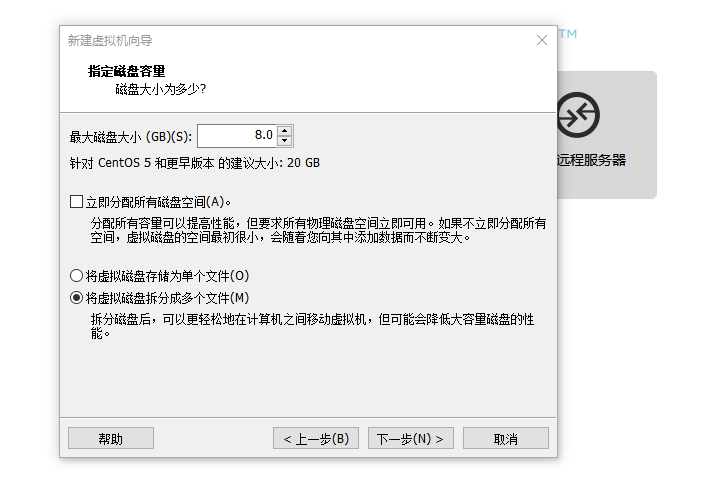

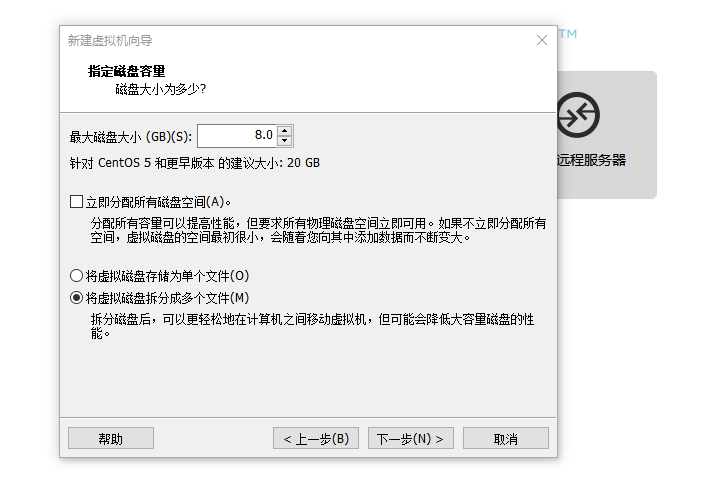

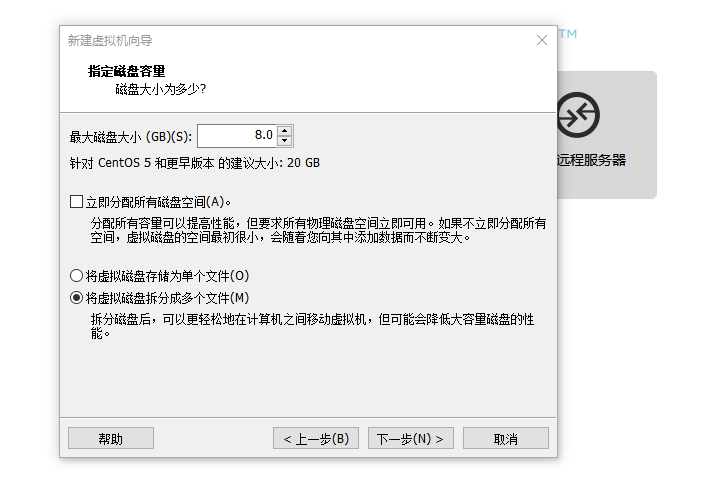

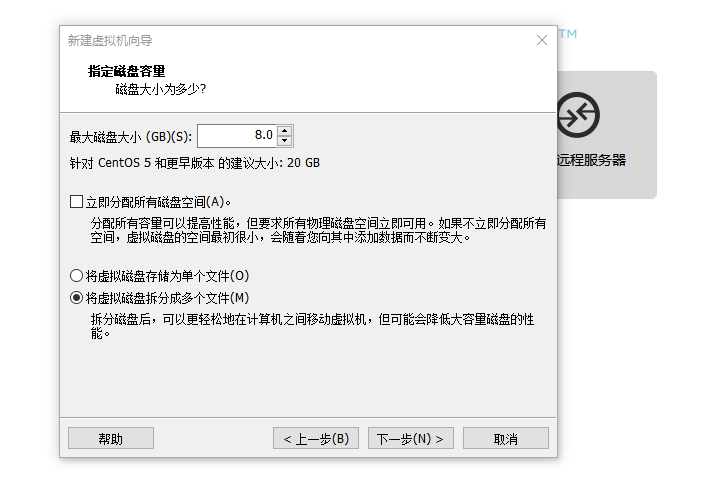

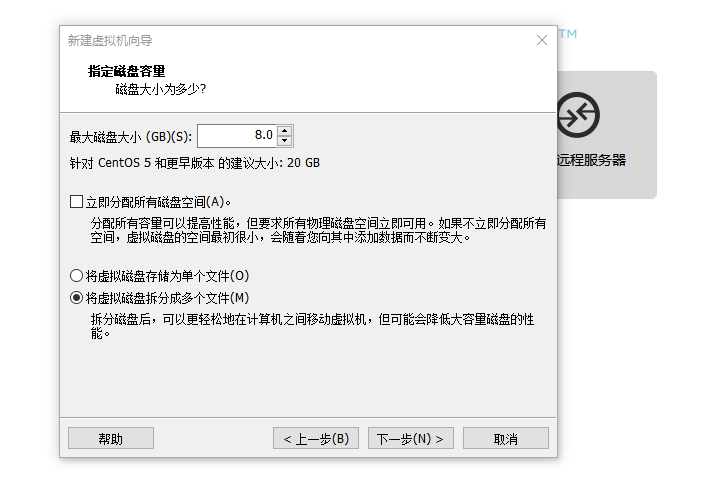

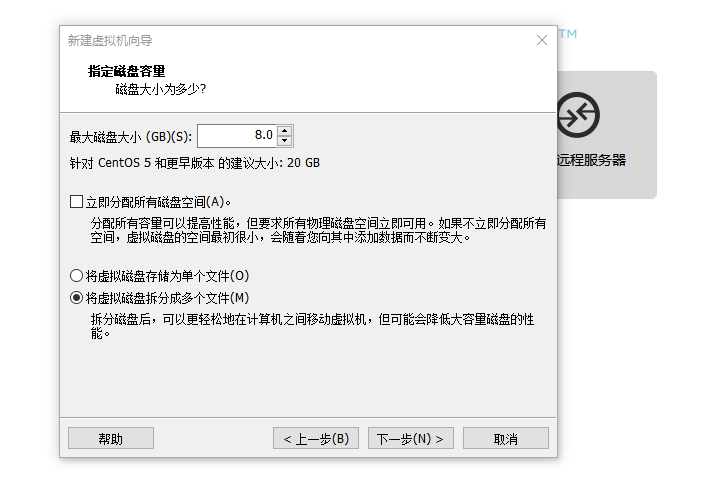

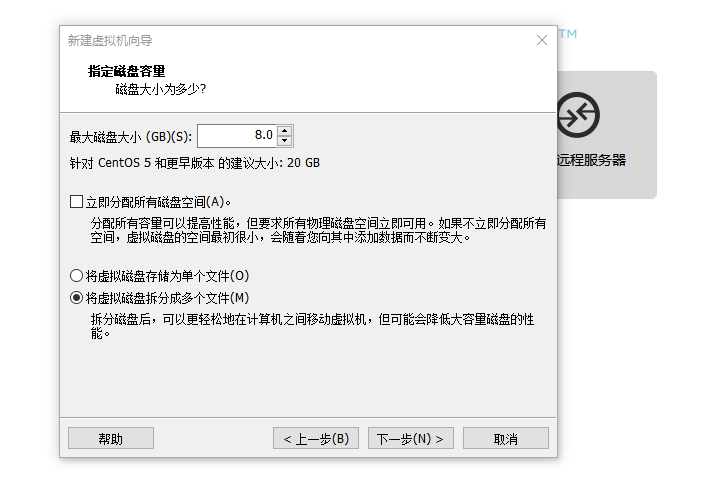

(10)设定磁盘容量为8GB

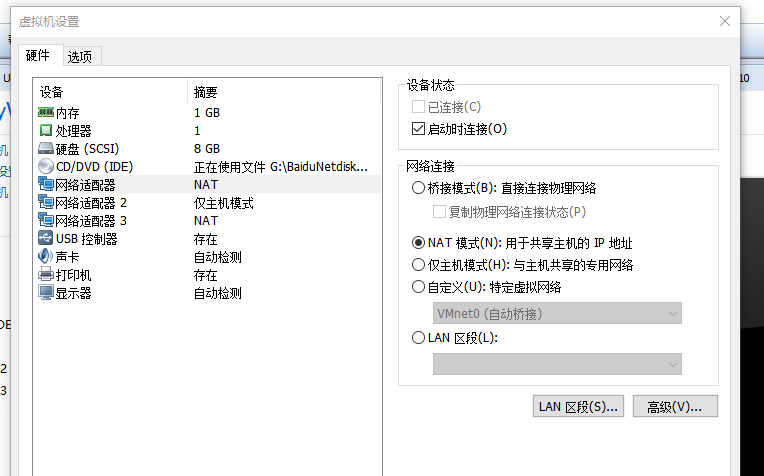

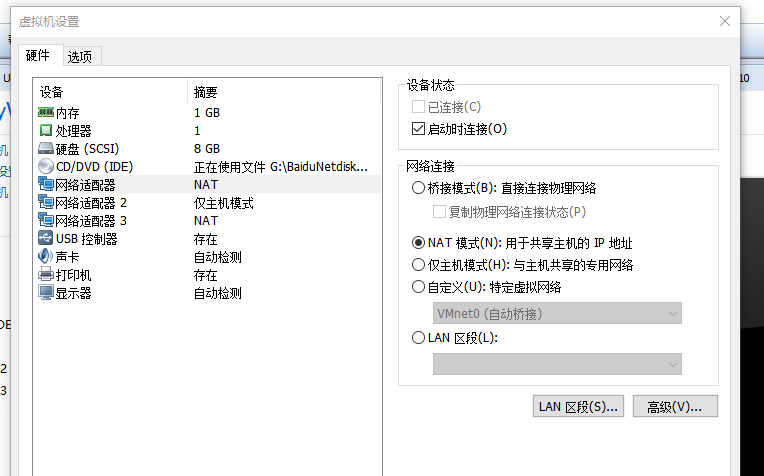

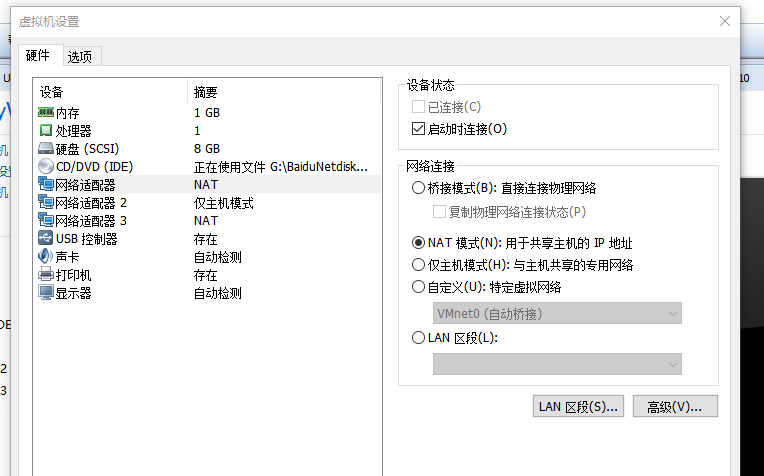

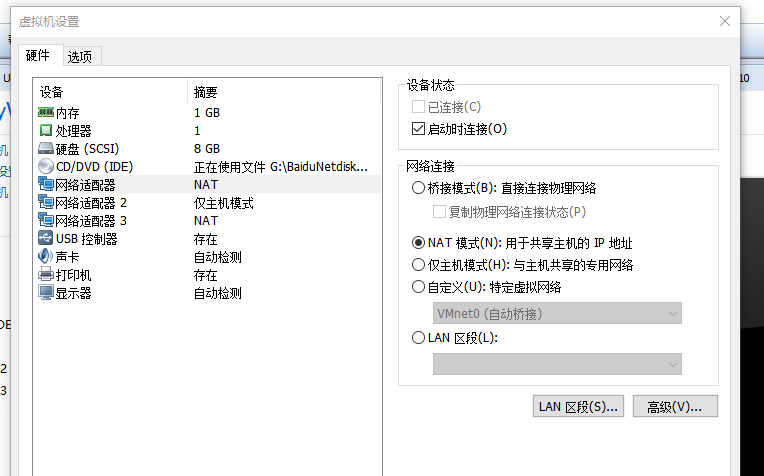

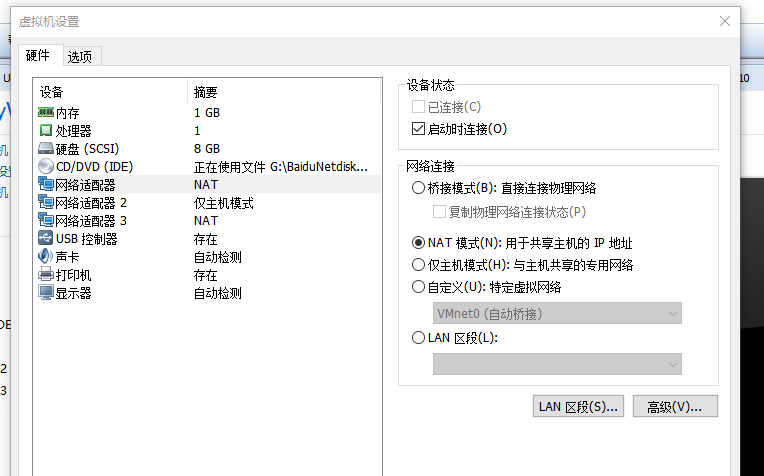

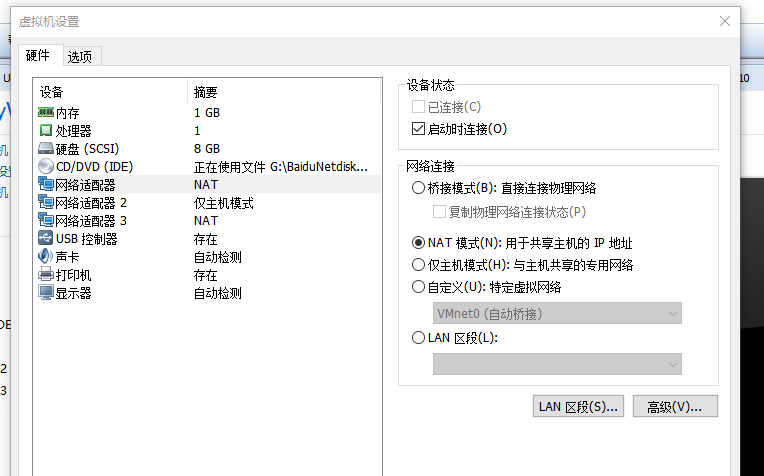

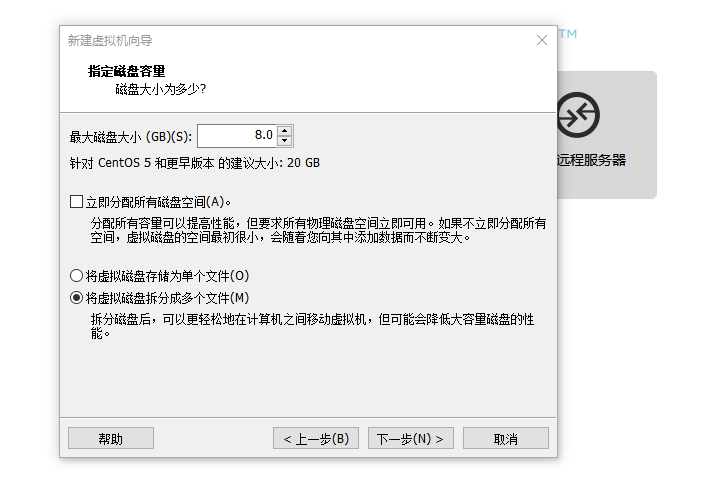

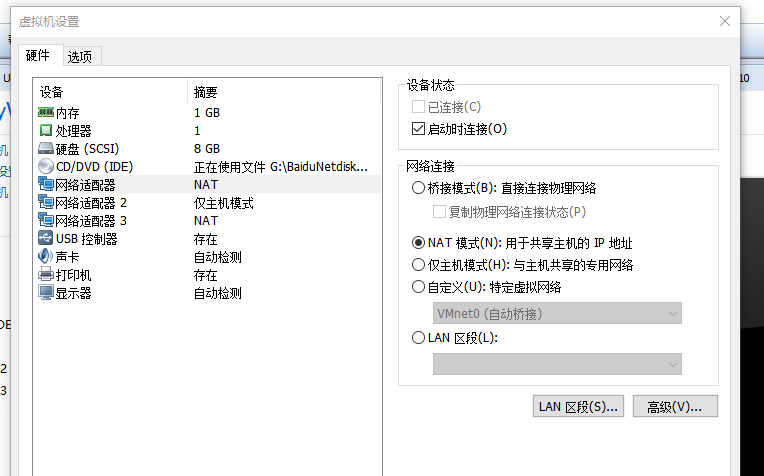

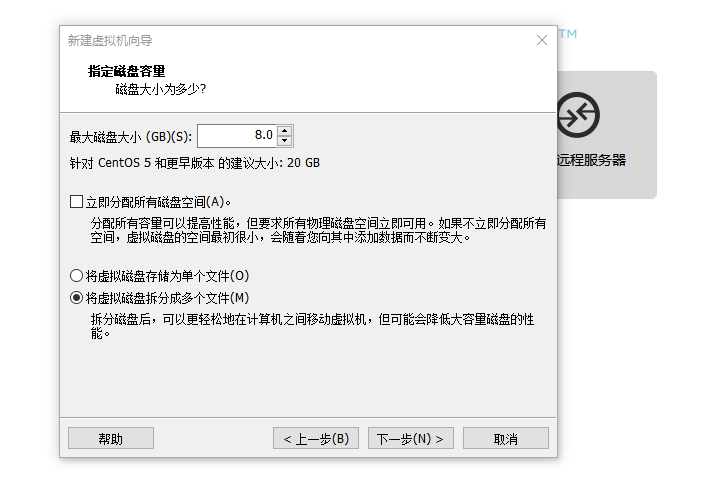

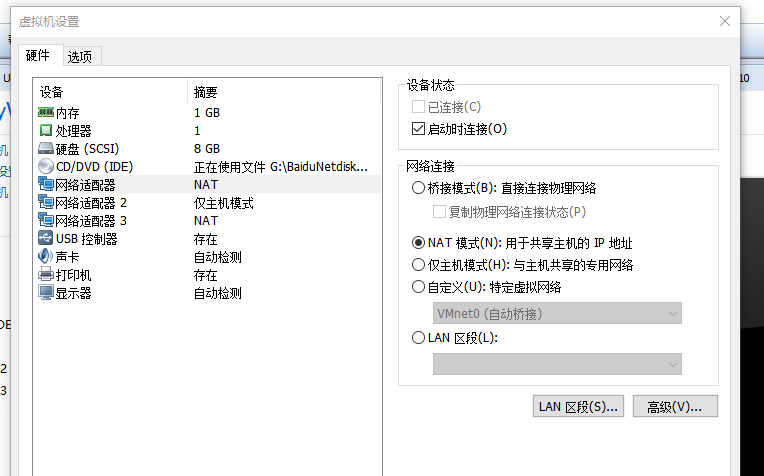

(11)对磁盘进行硬件配置和网卡设置

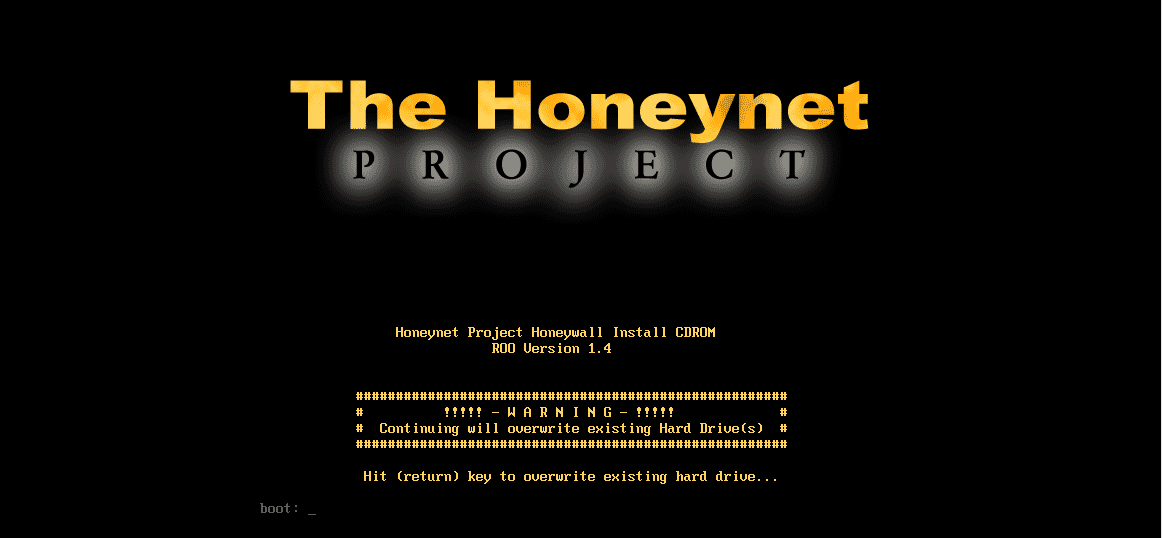

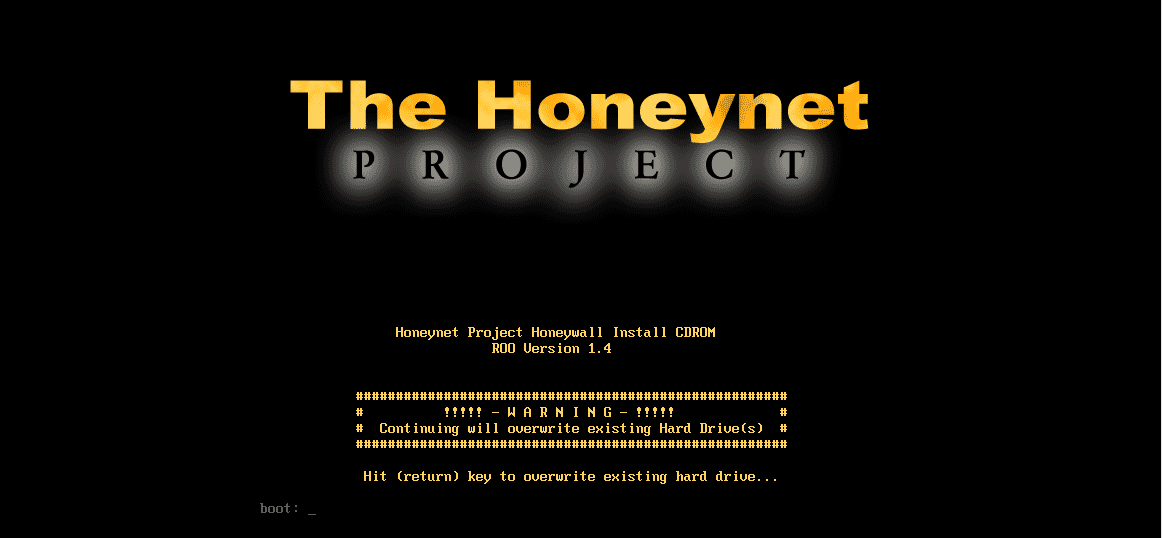

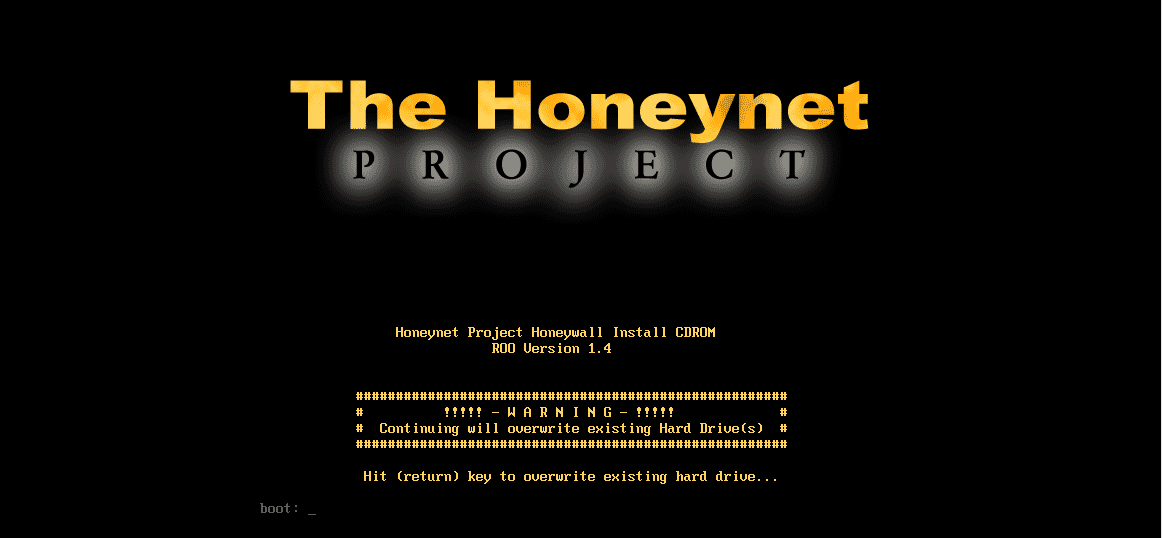

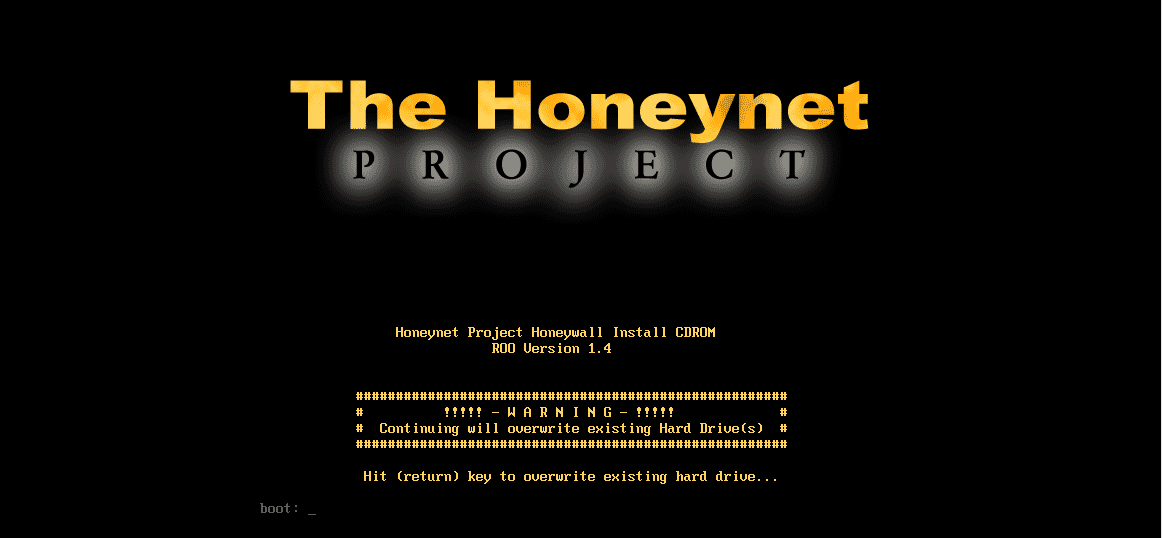

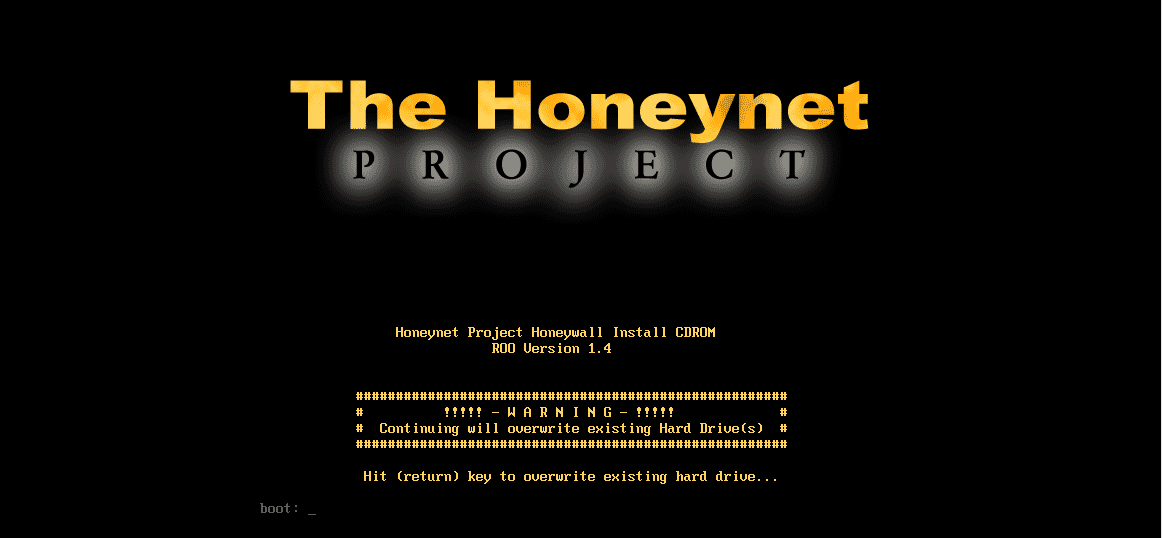

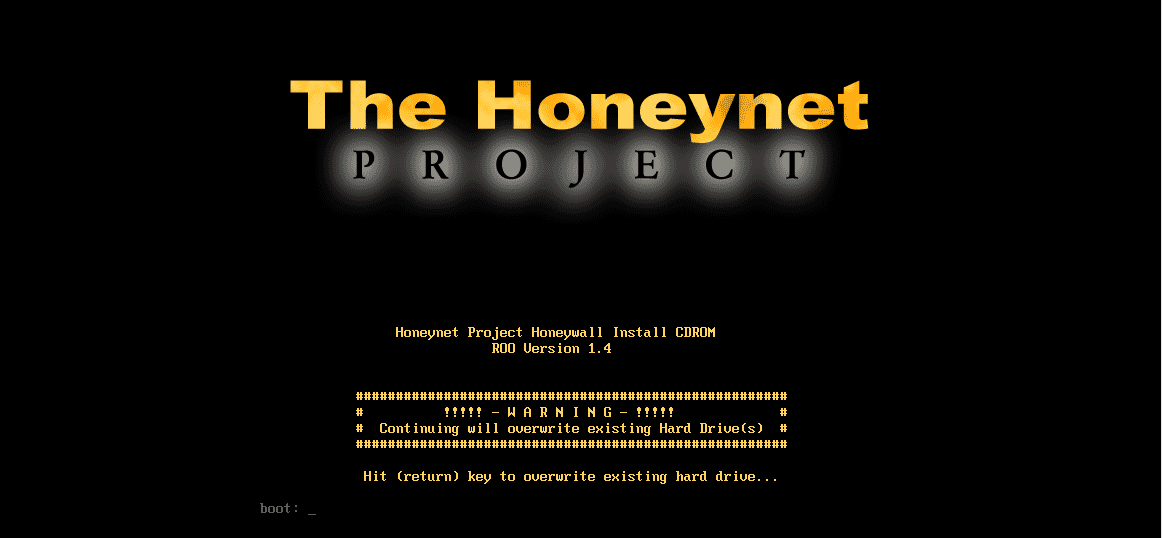

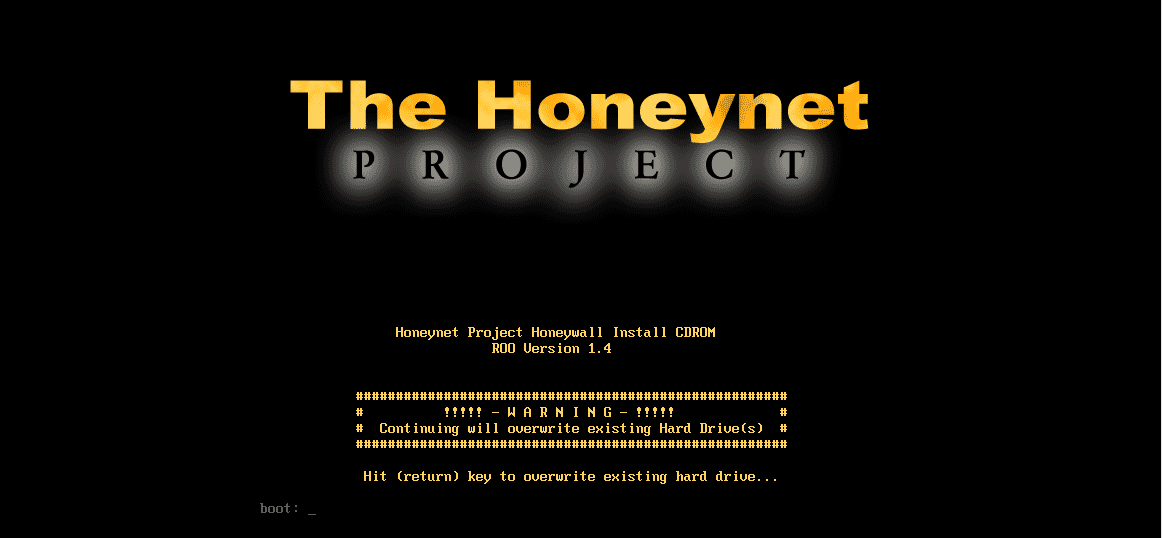

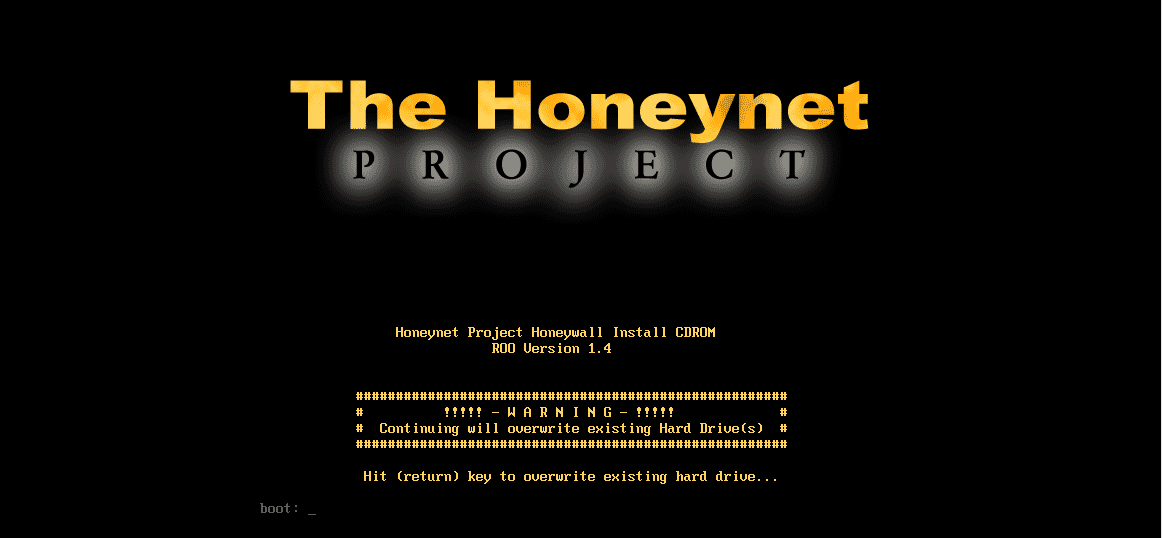

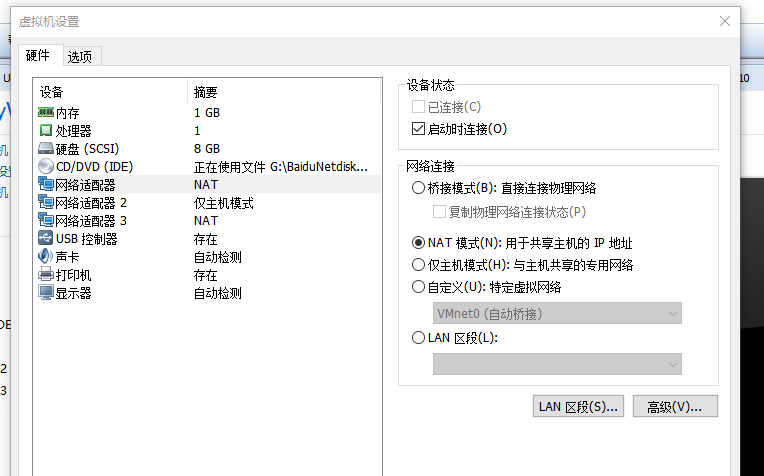

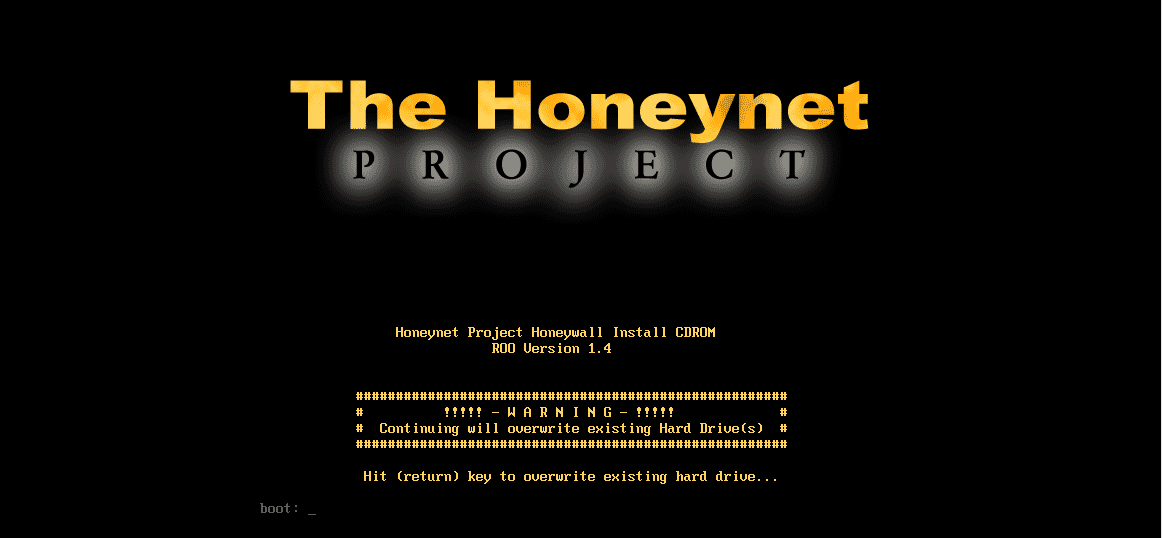

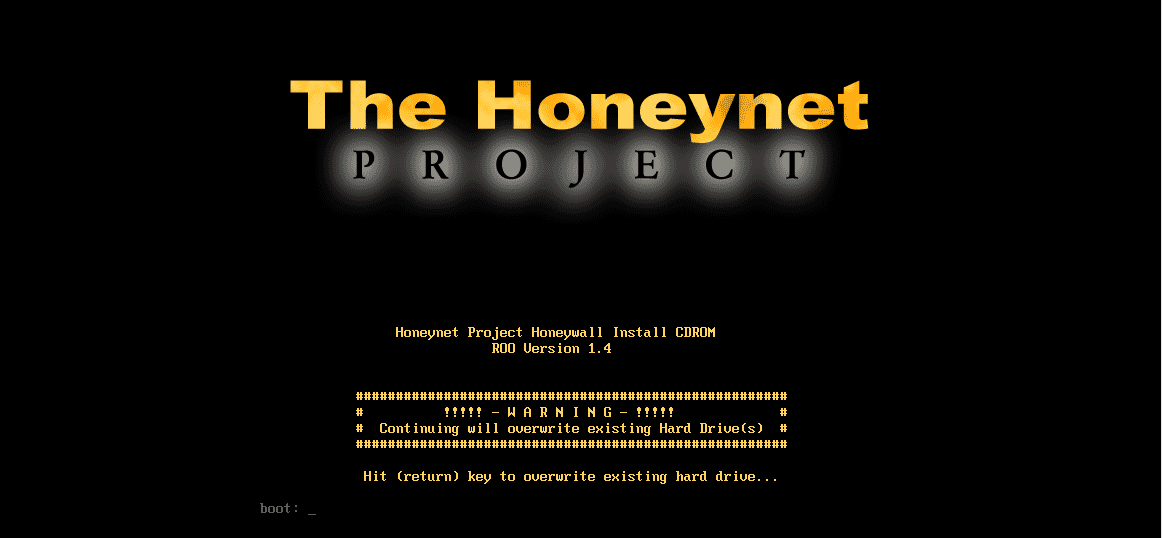

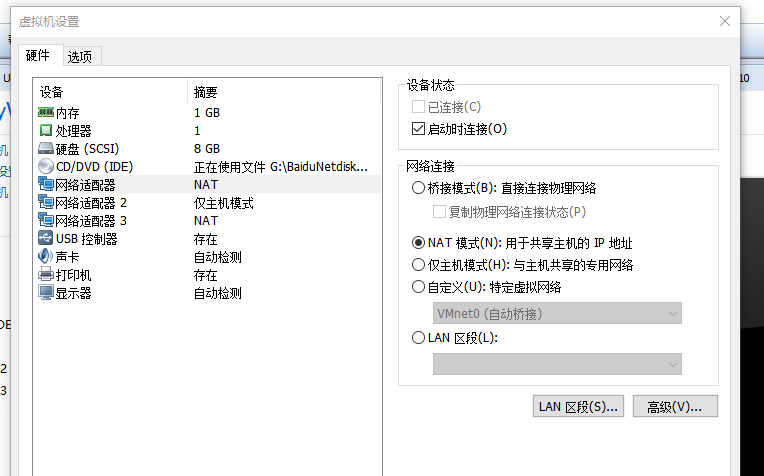

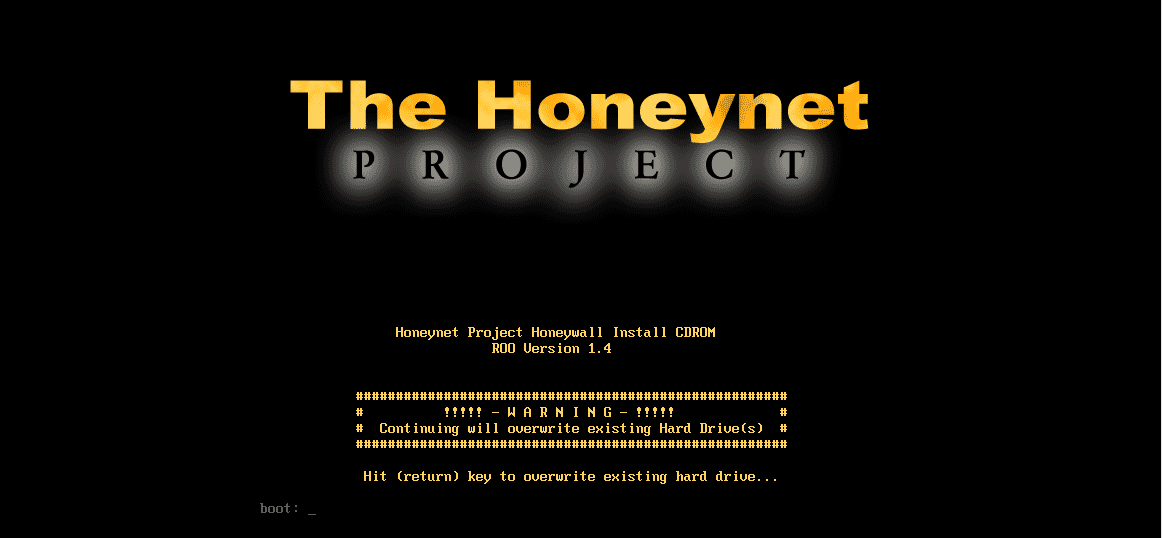

(12)启动虚拟机,进入Linux系统,按下enter键

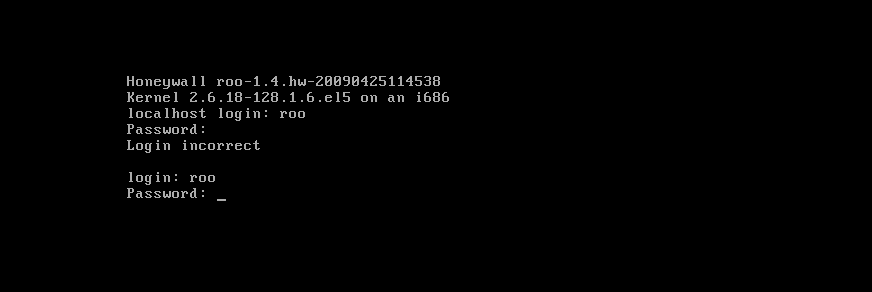

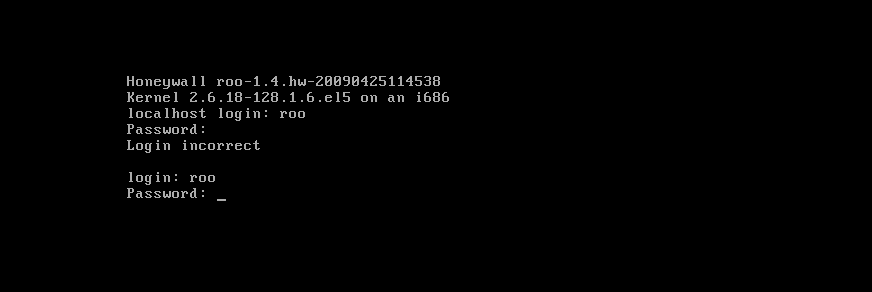

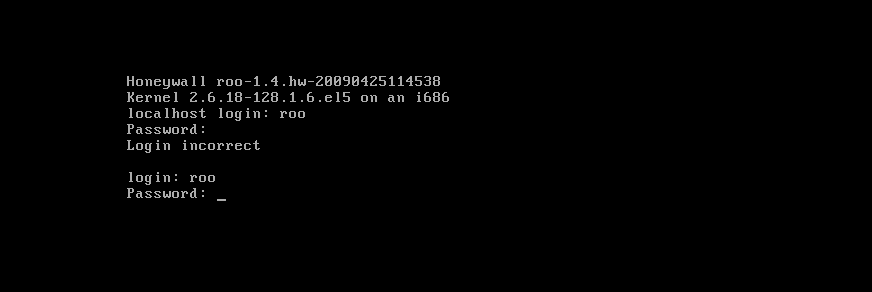

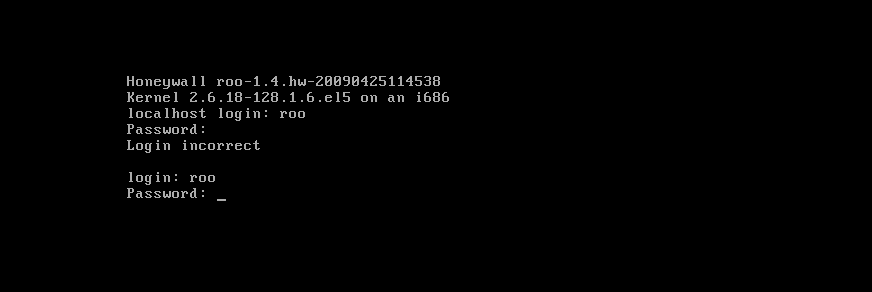

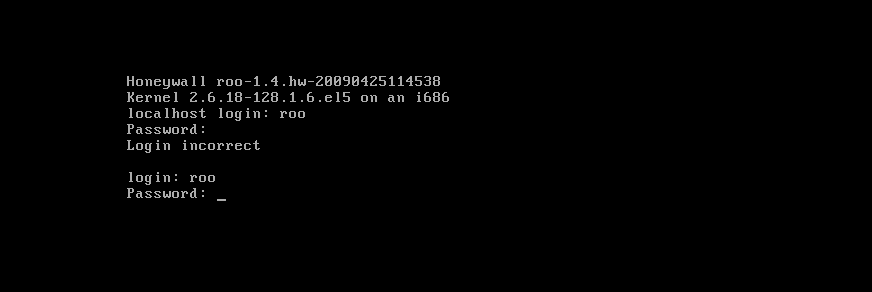

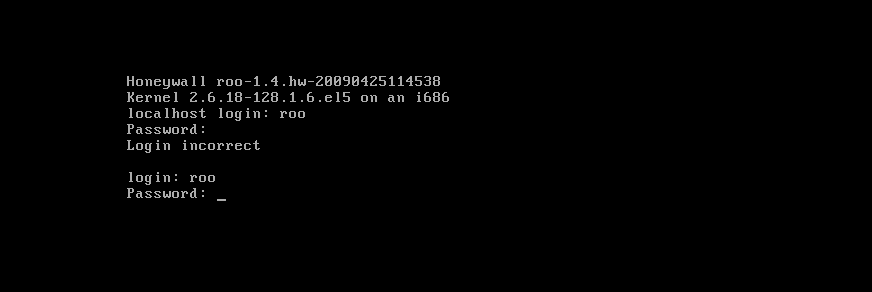

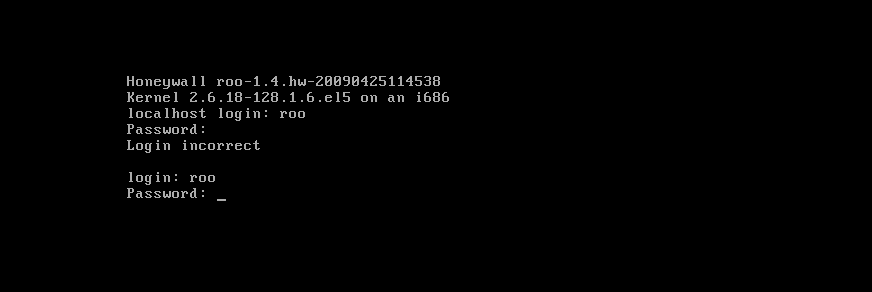

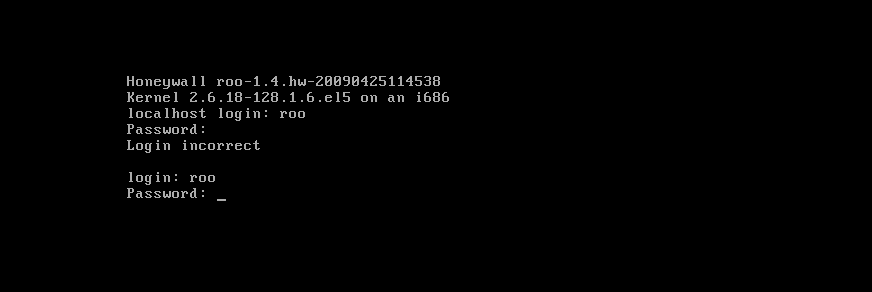

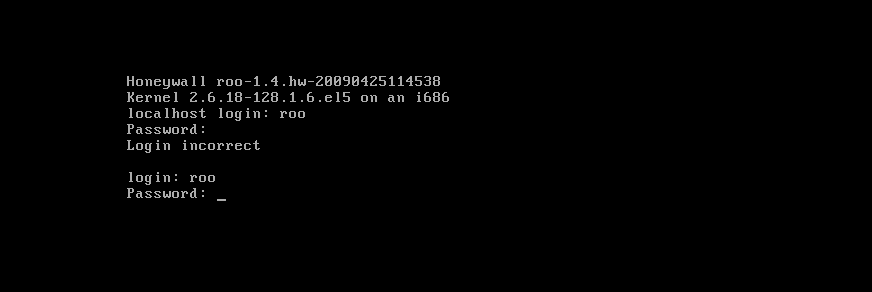

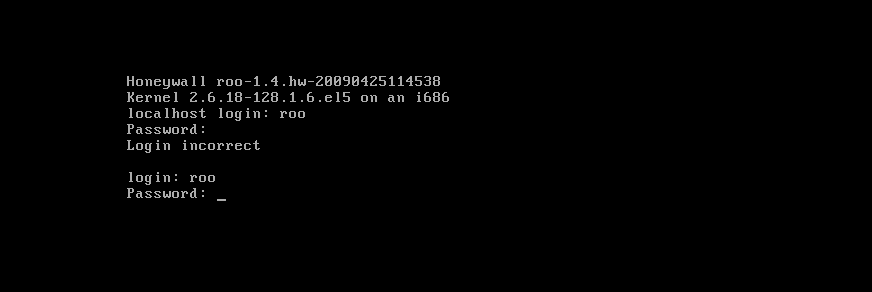

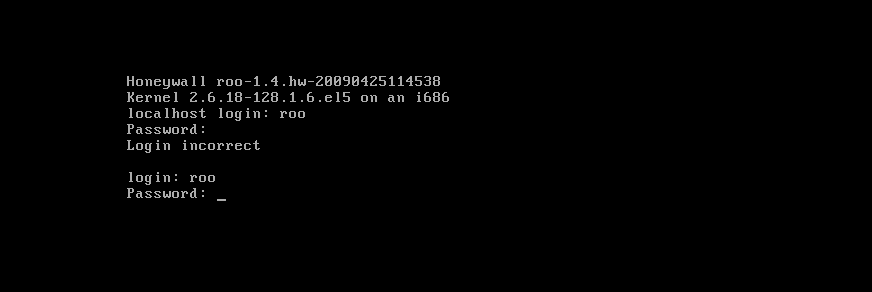

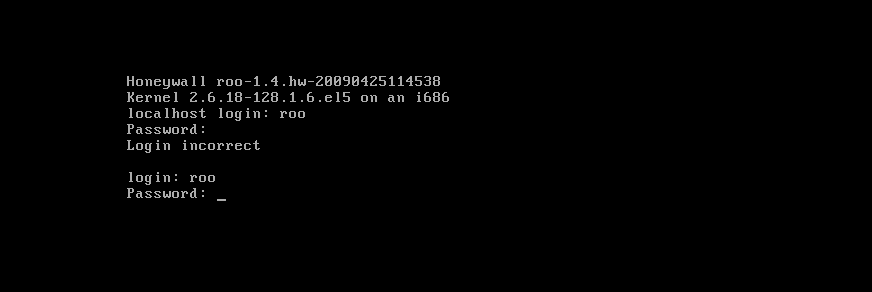

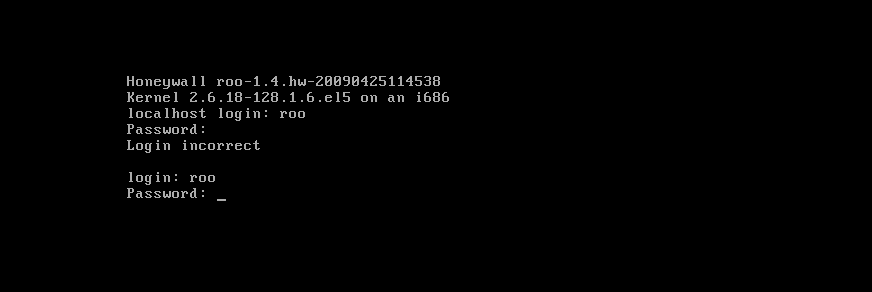

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

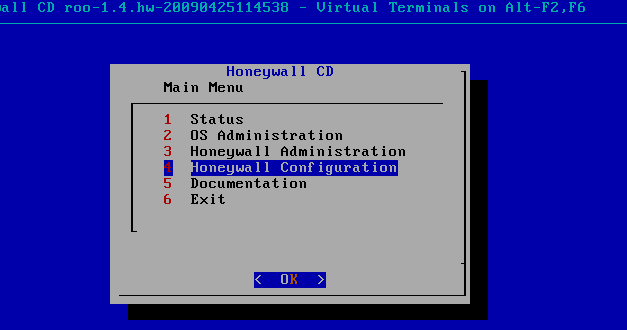

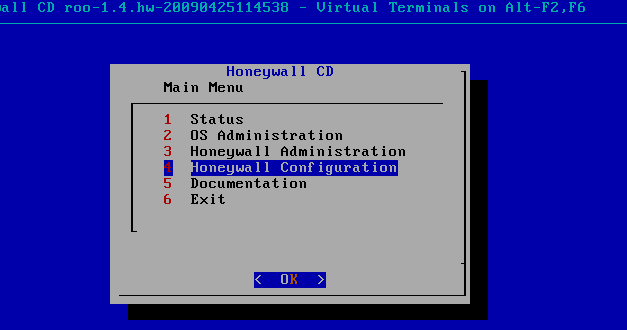

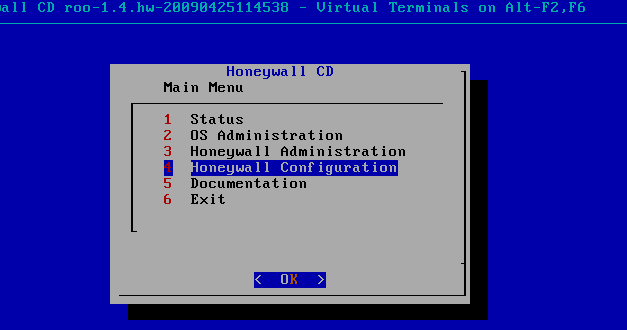

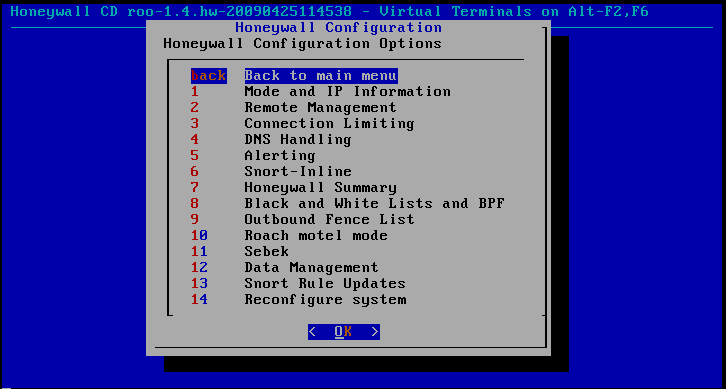

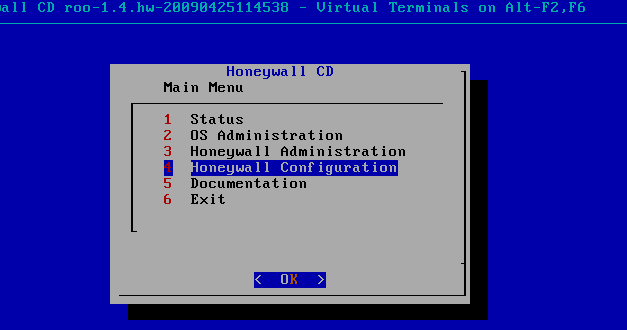

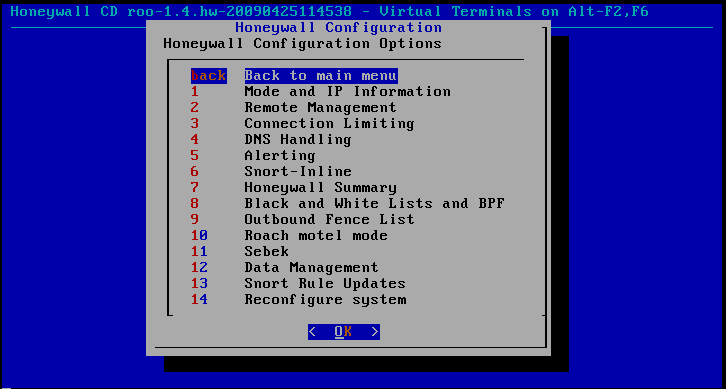

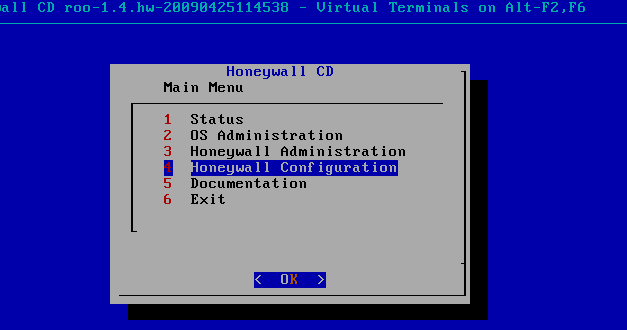

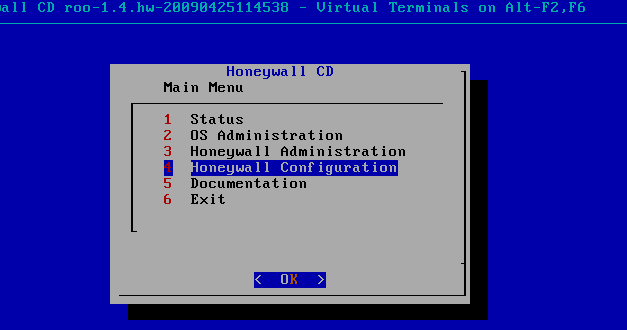

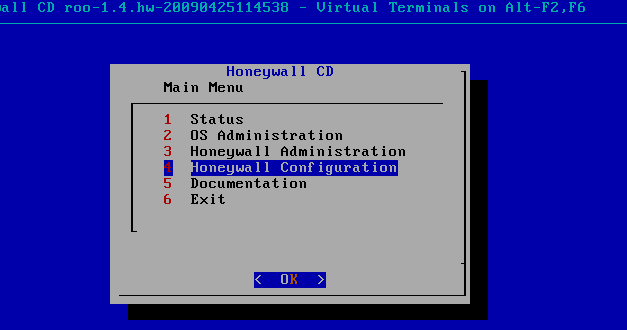

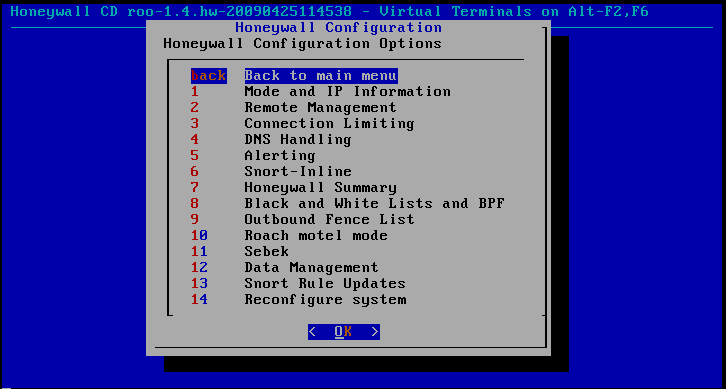

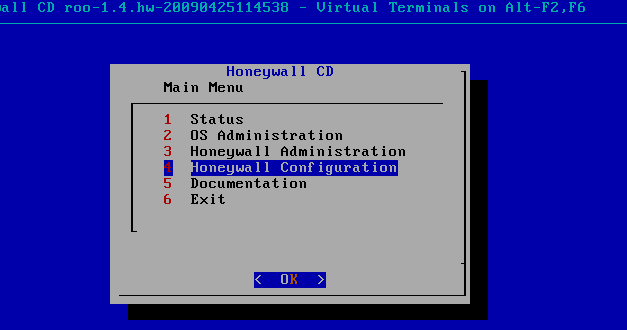

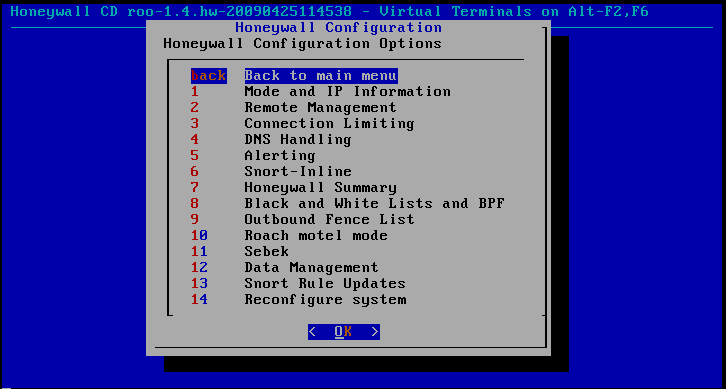

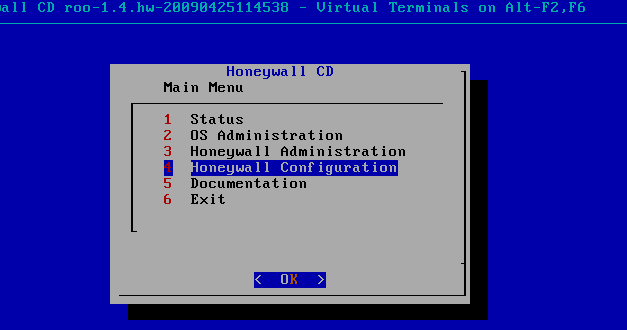

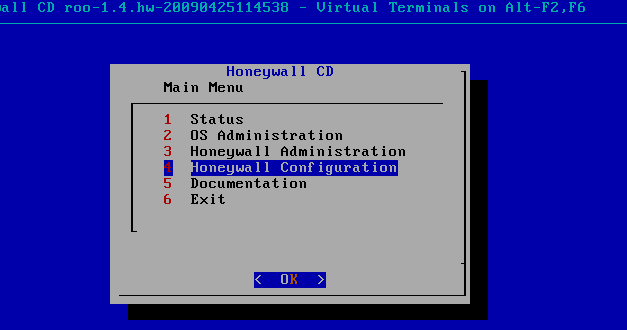

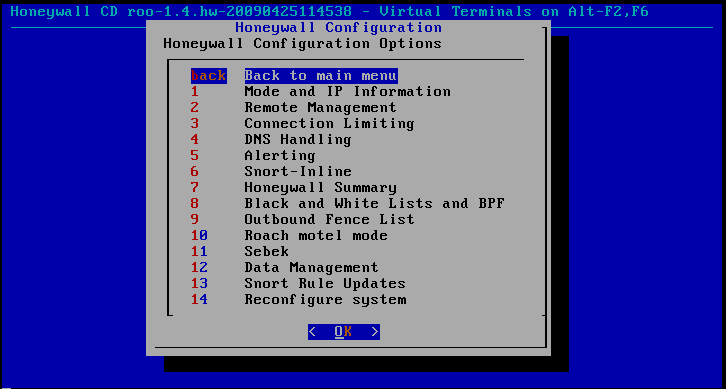

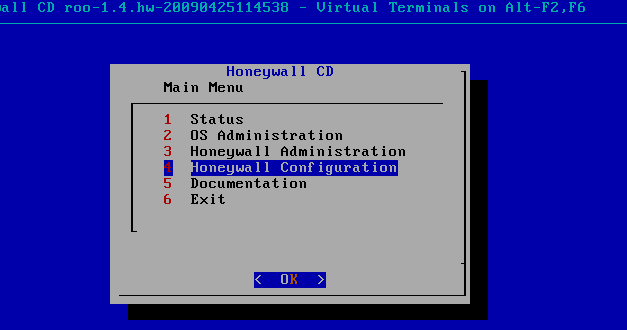

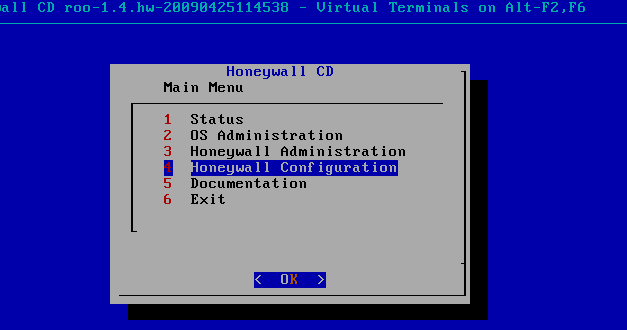

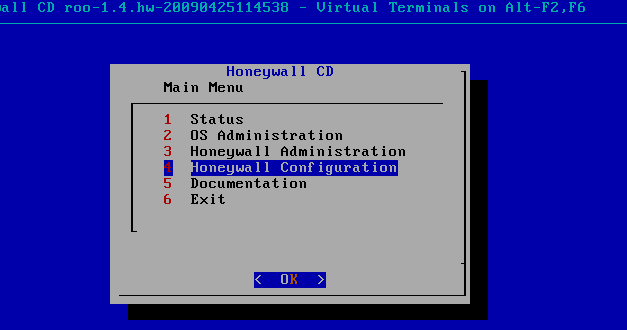

(14)选择选项4配置蜜罐

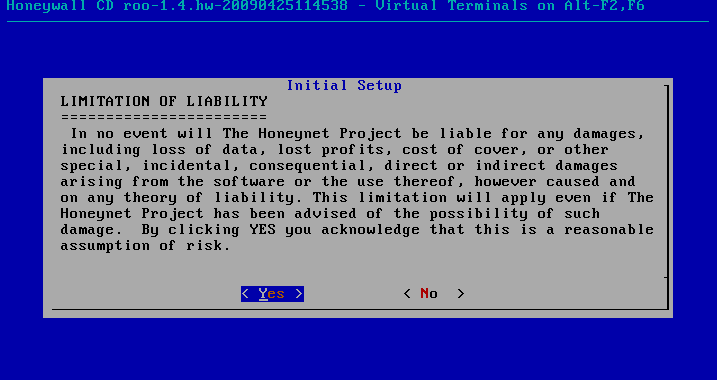

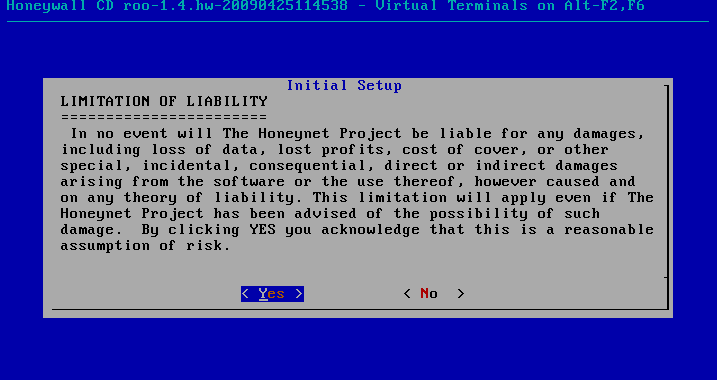

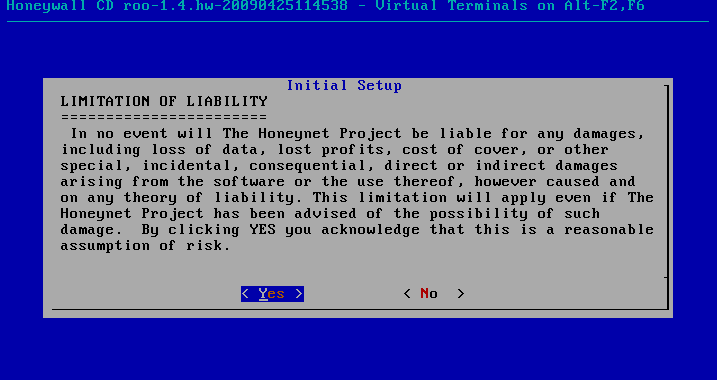

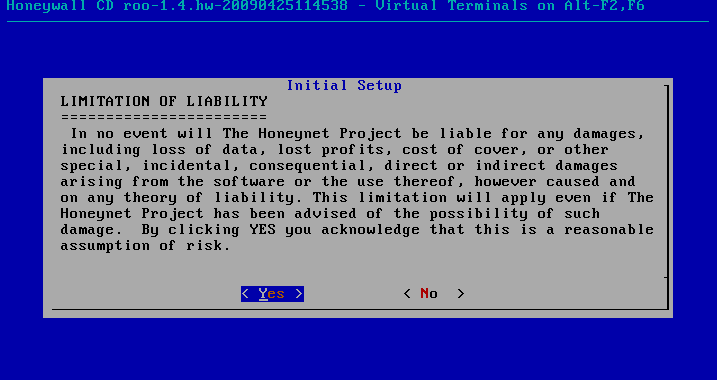

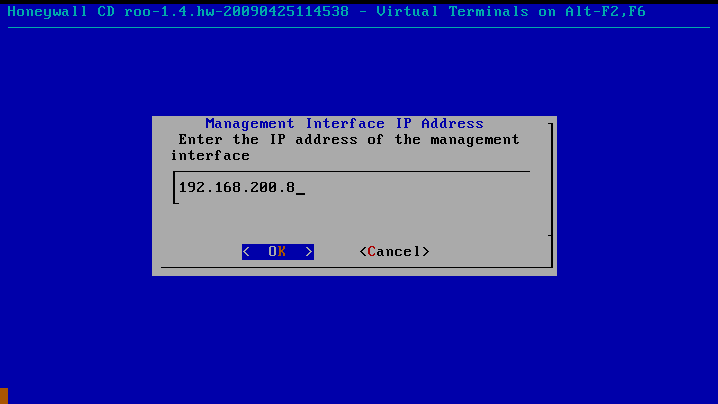

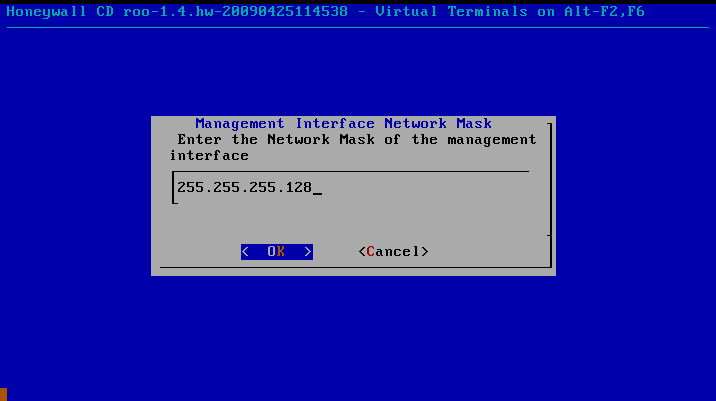

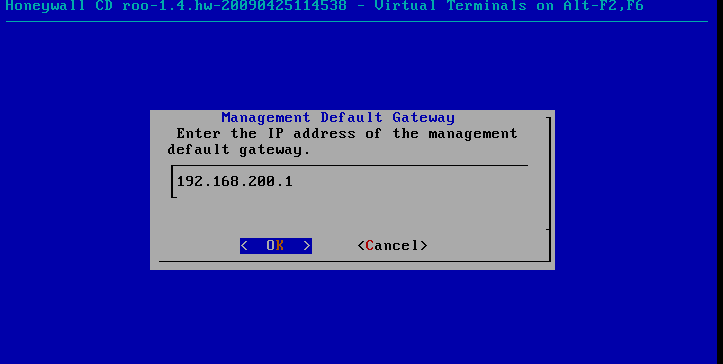

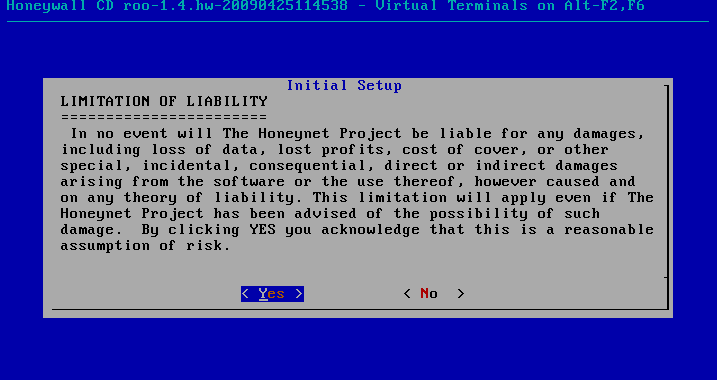

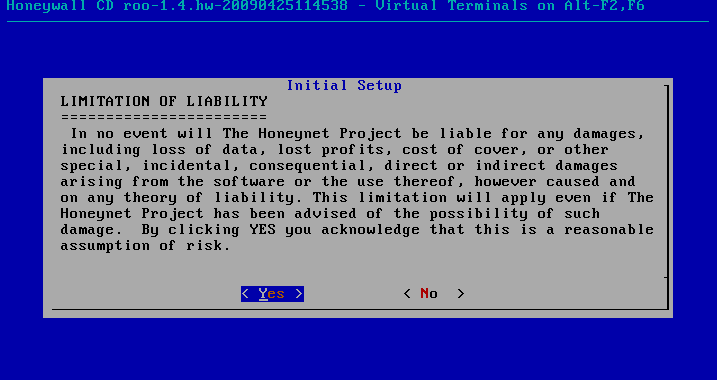

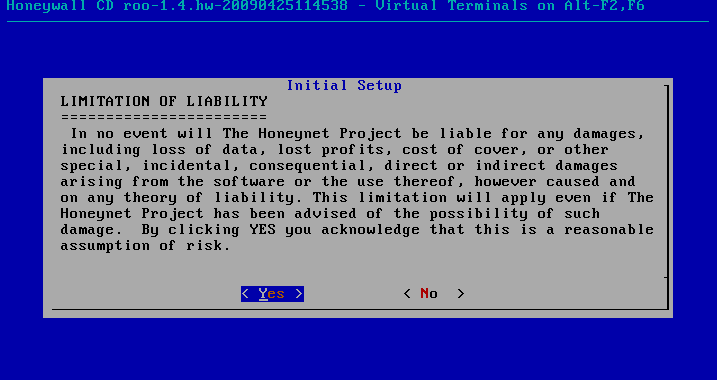

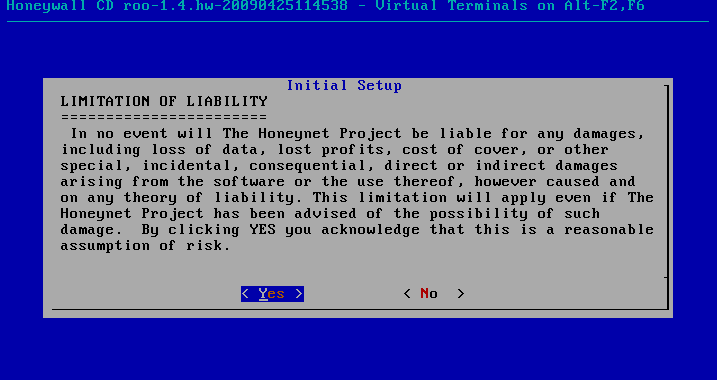

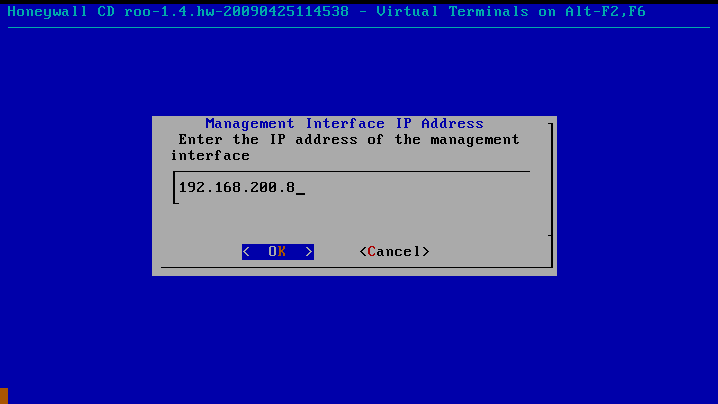

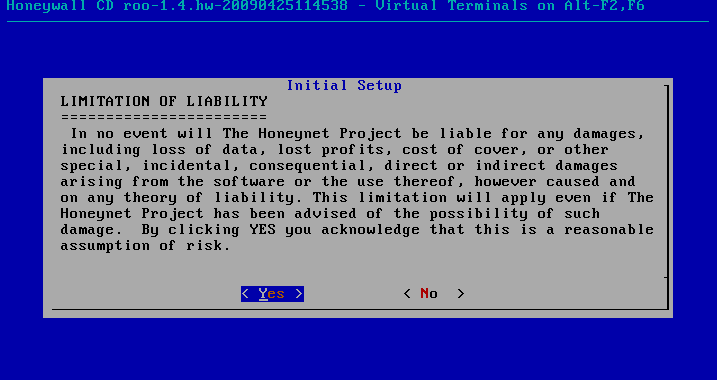

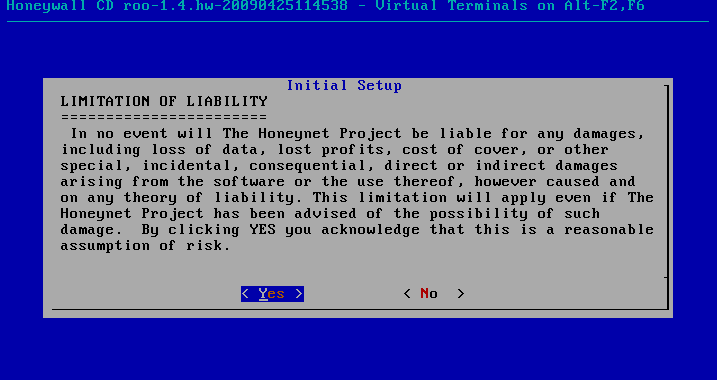

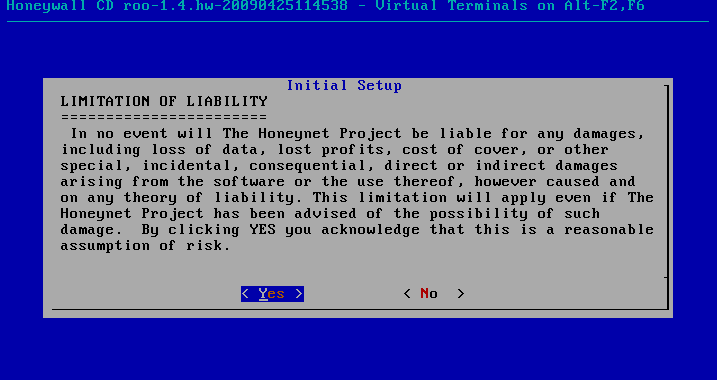

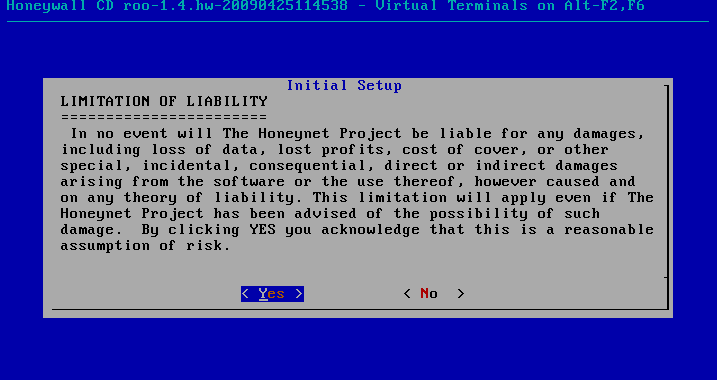

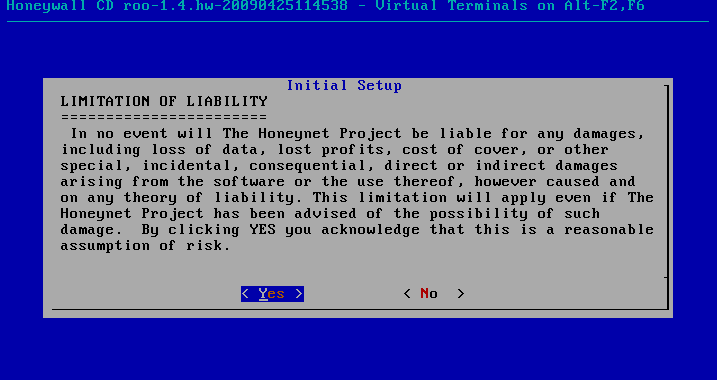

(15)选择不承担风险

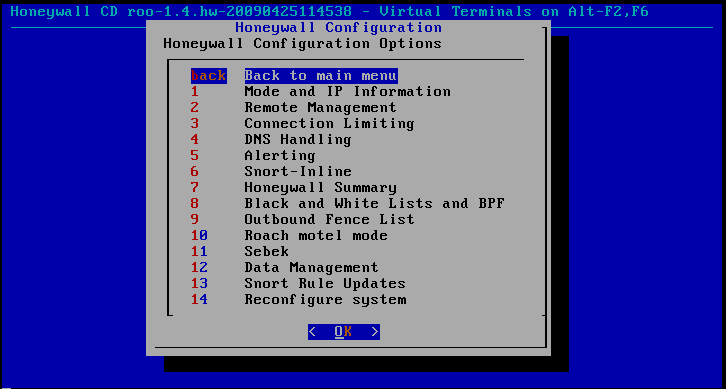

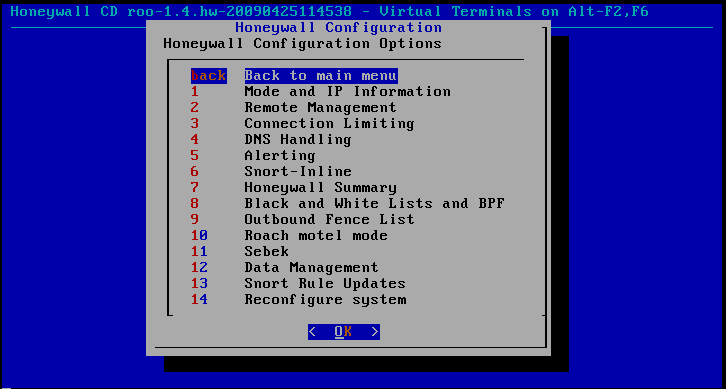

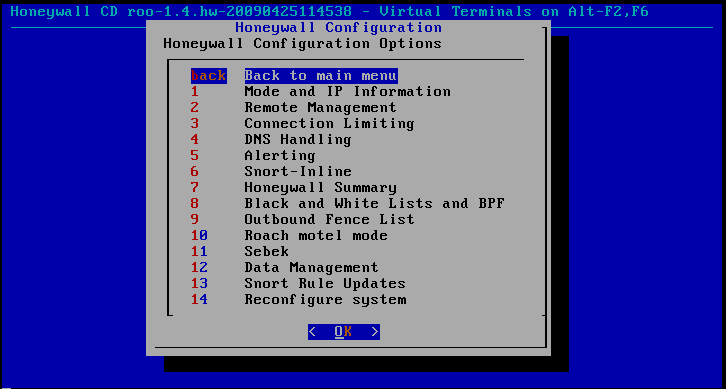

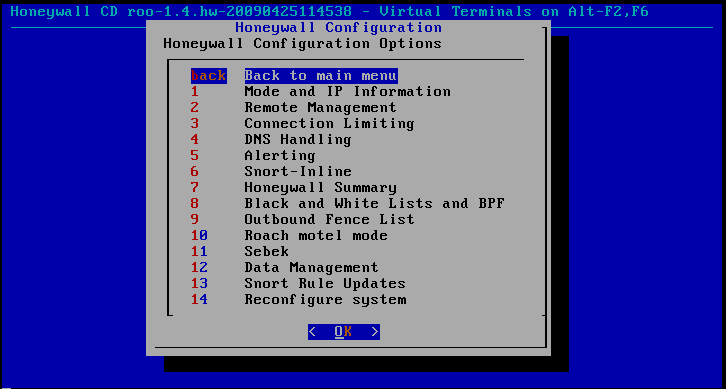

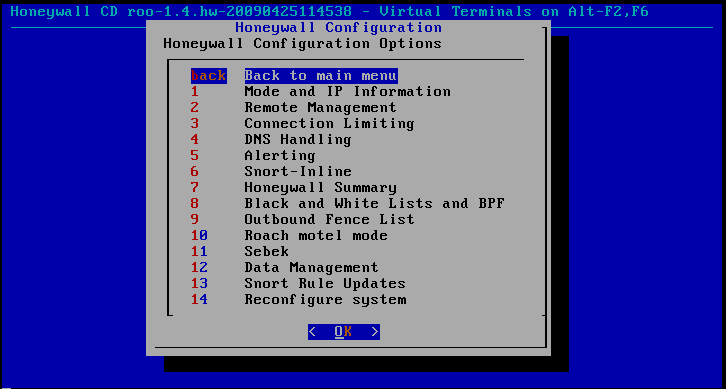

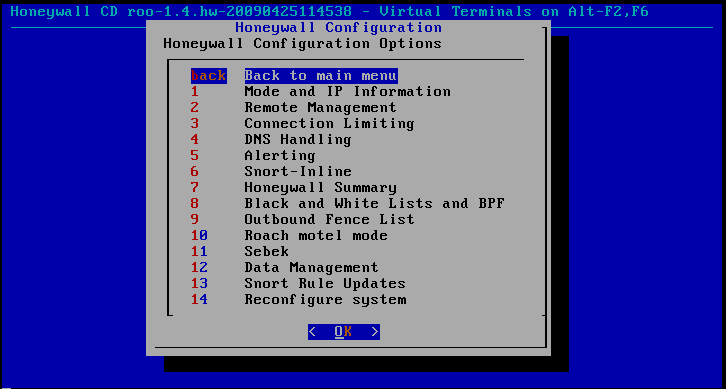

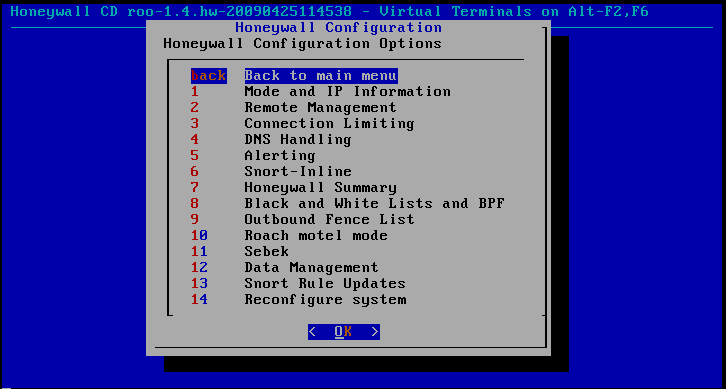

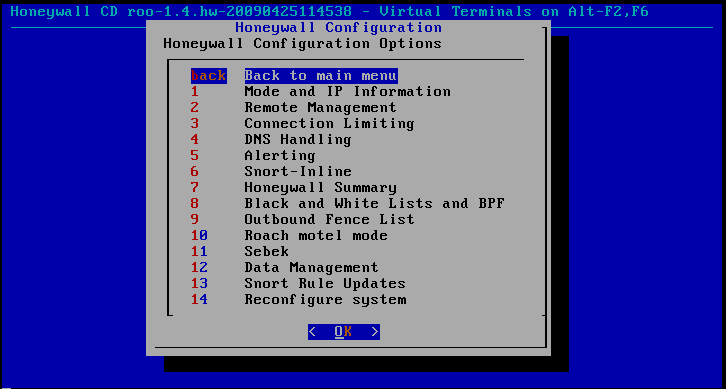

(16)对选项1、2、11进行配置

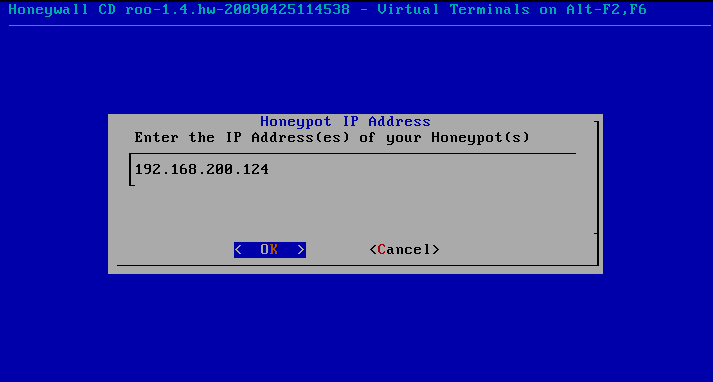

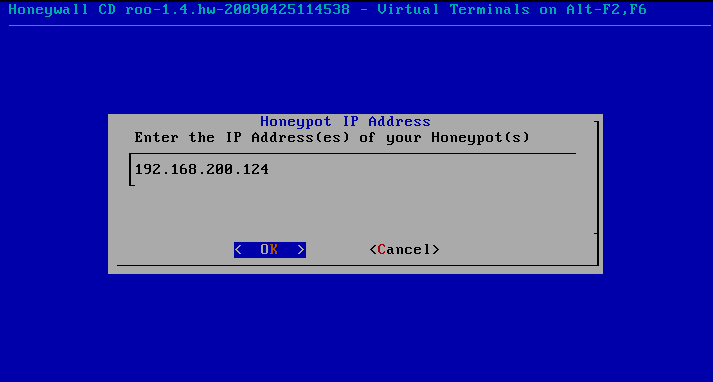

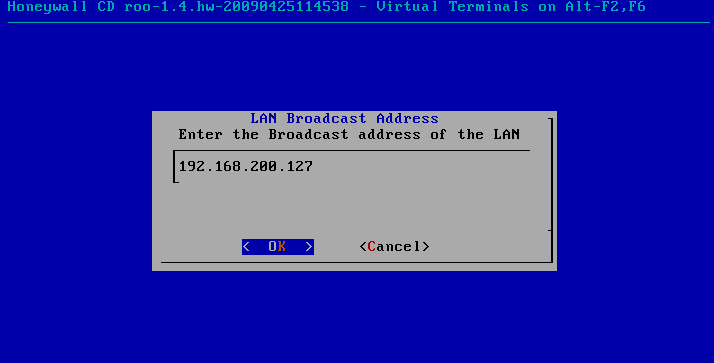

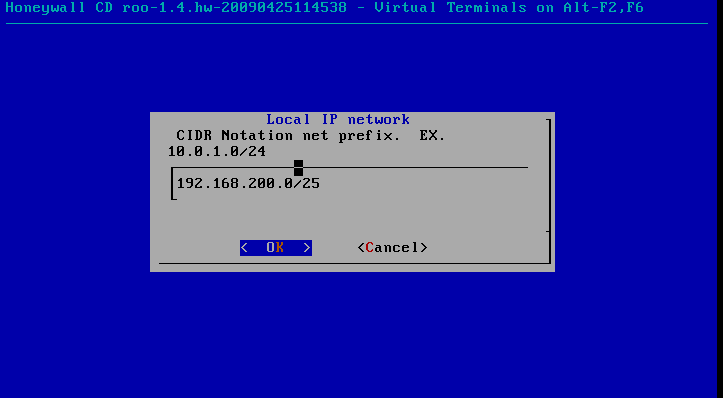

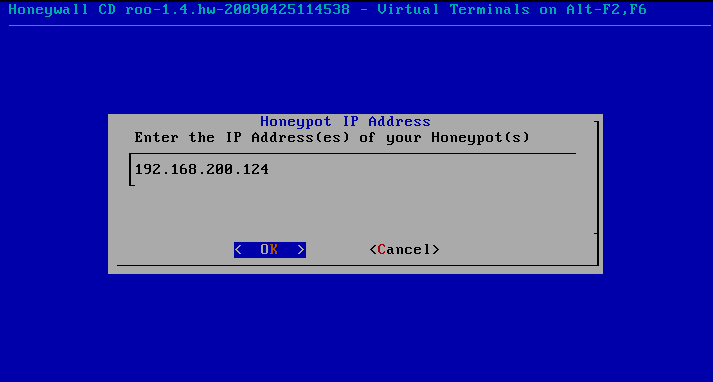

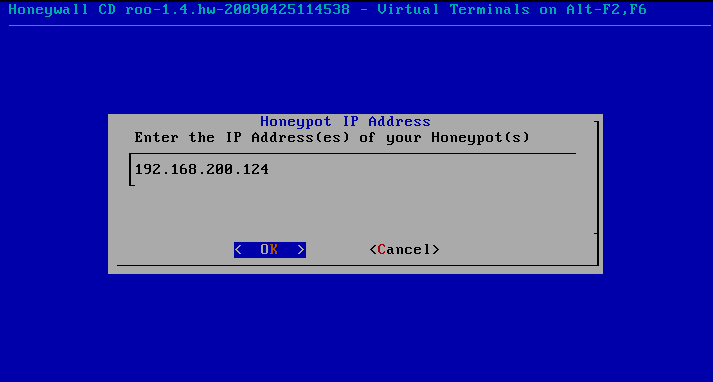

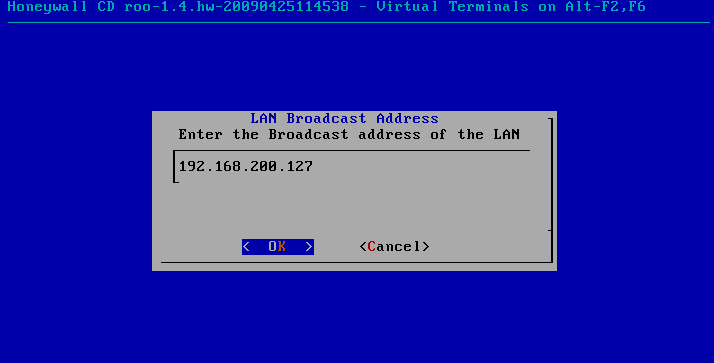

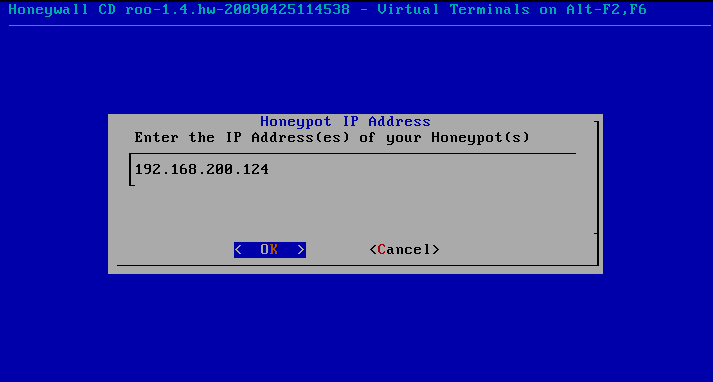

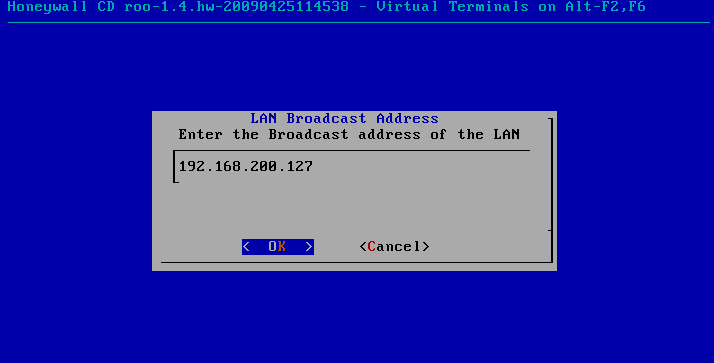

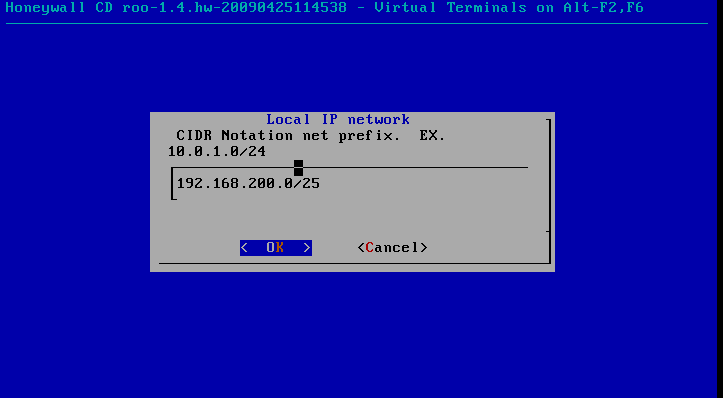

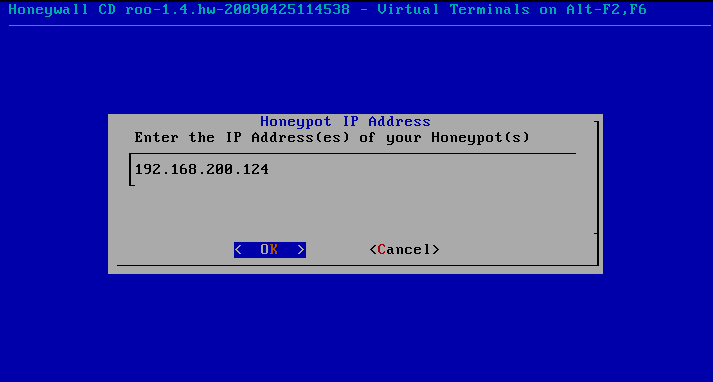

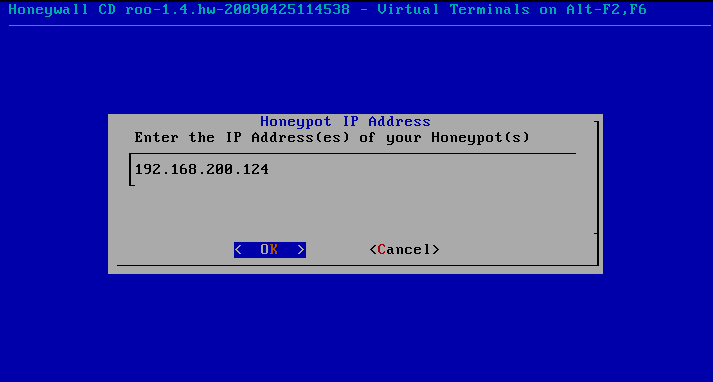

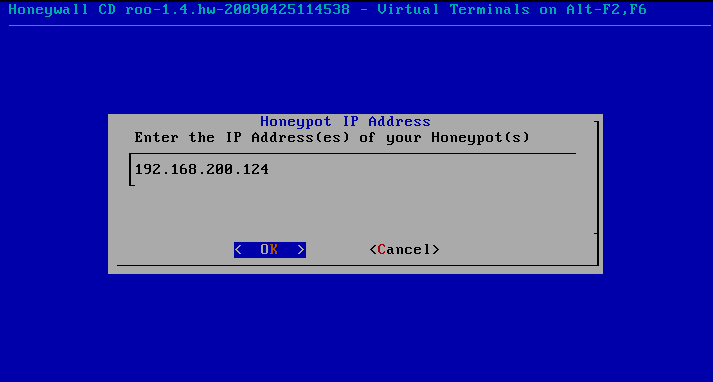

(17)配置选项1

-

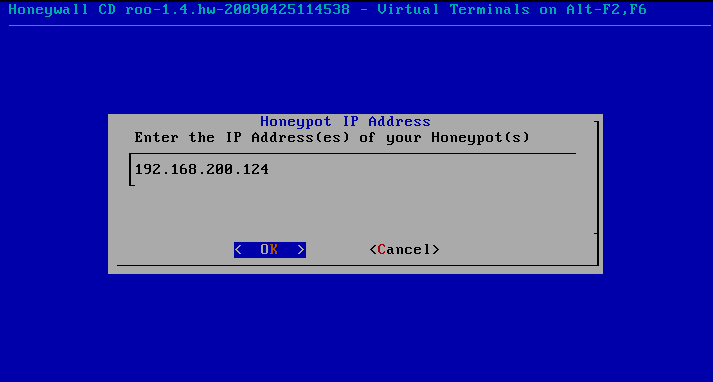

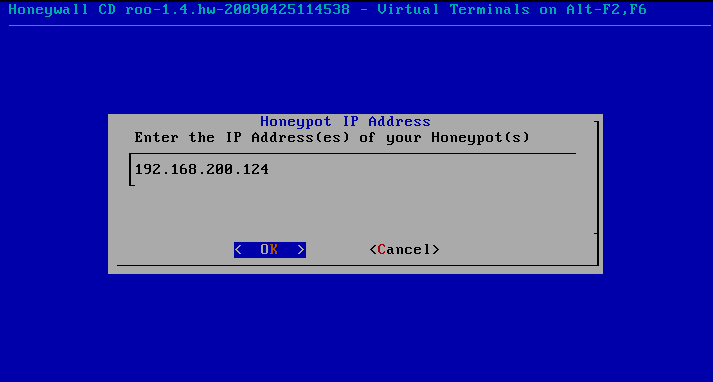

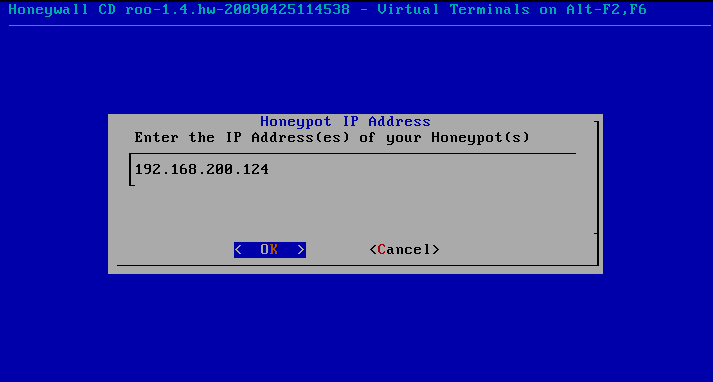

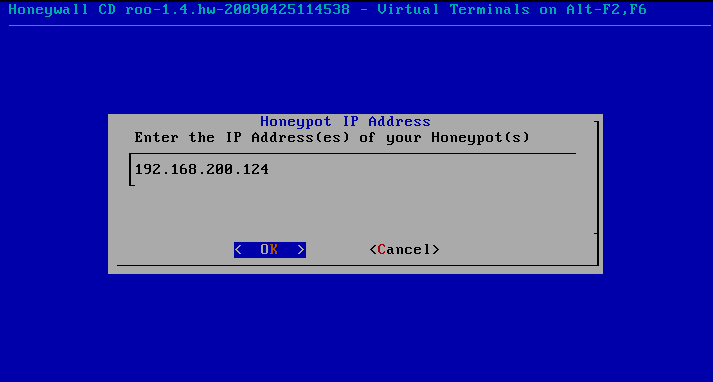

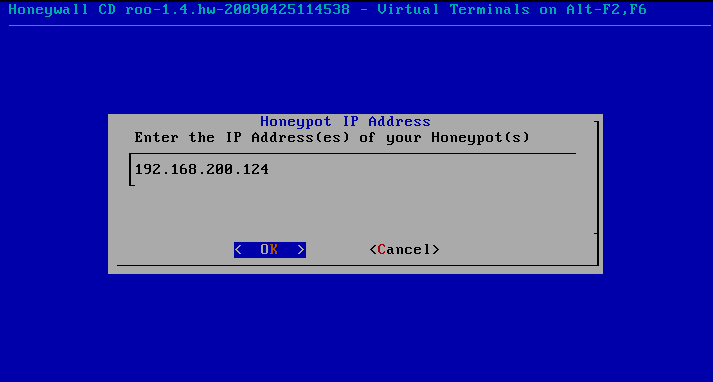

蜜罐IP地址

-

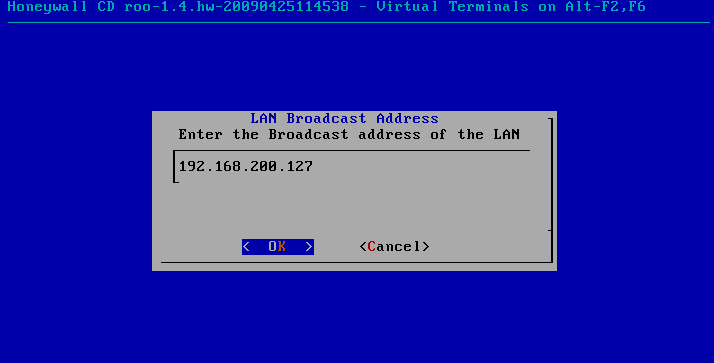

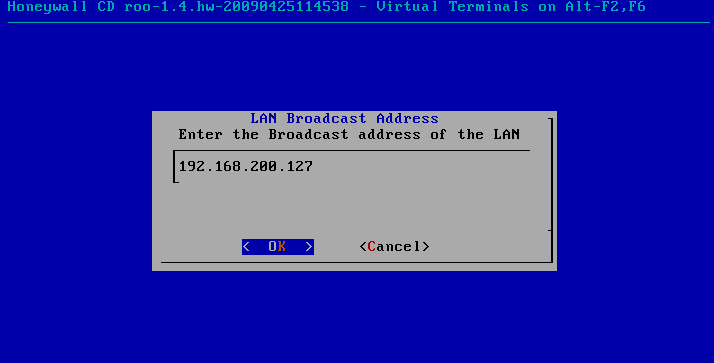

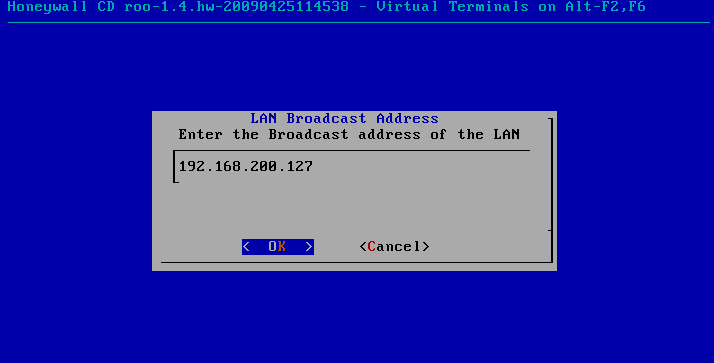

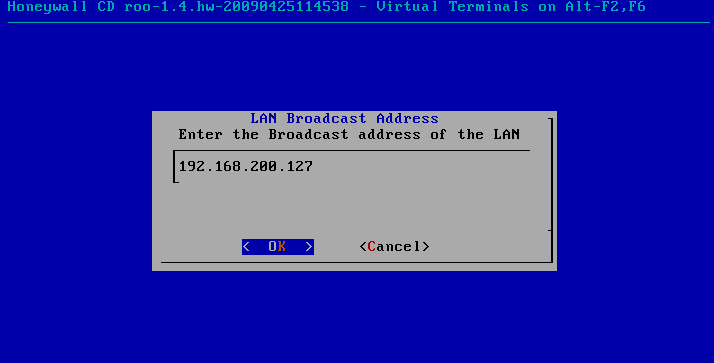

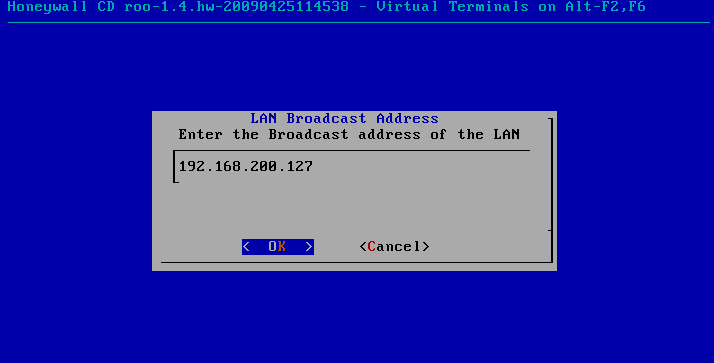

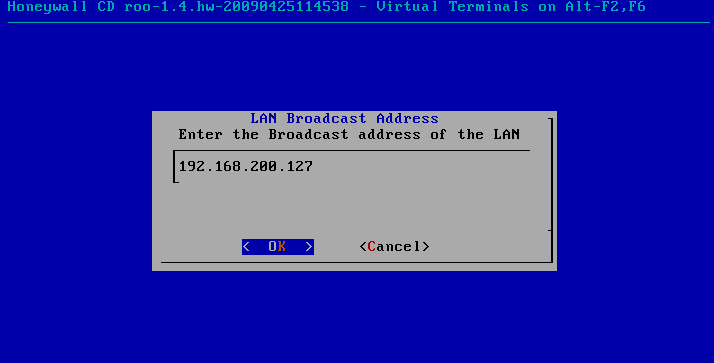

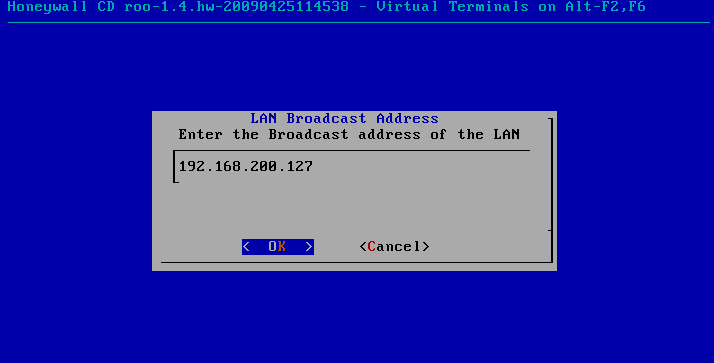

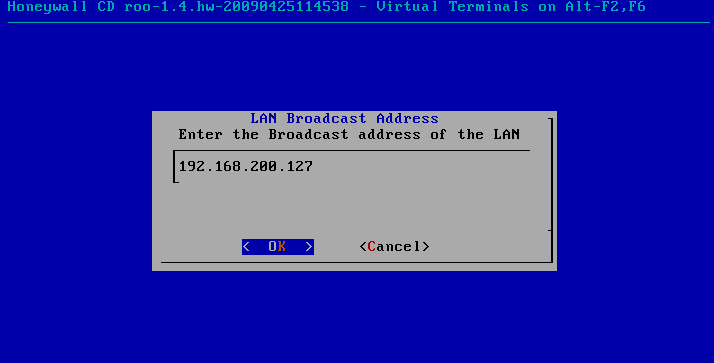

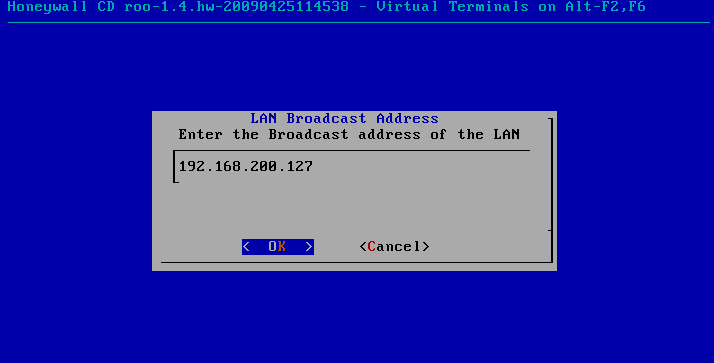

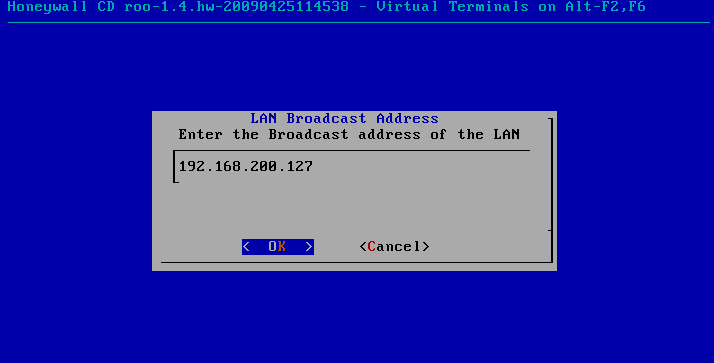

广播地址

-

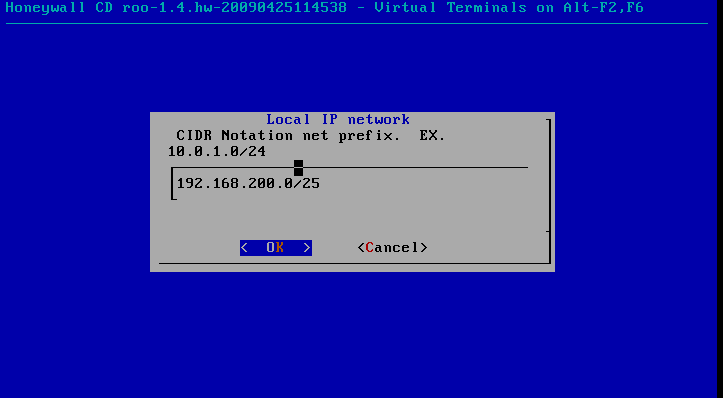

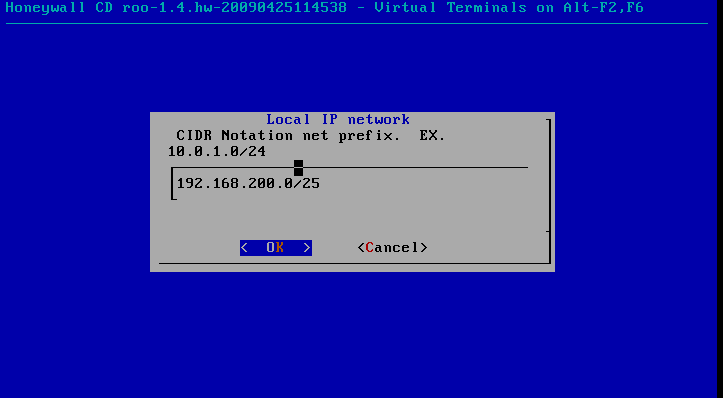

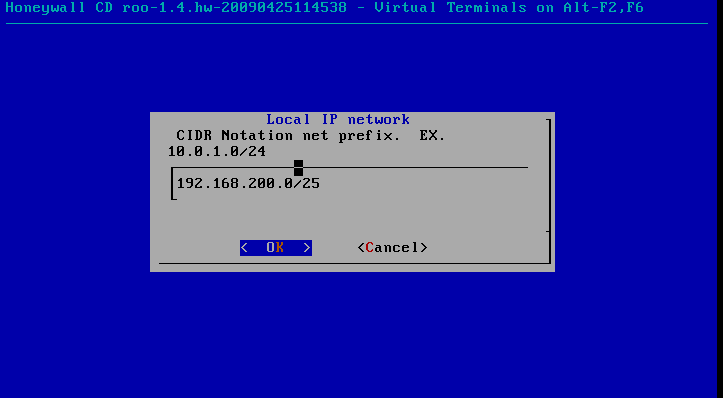

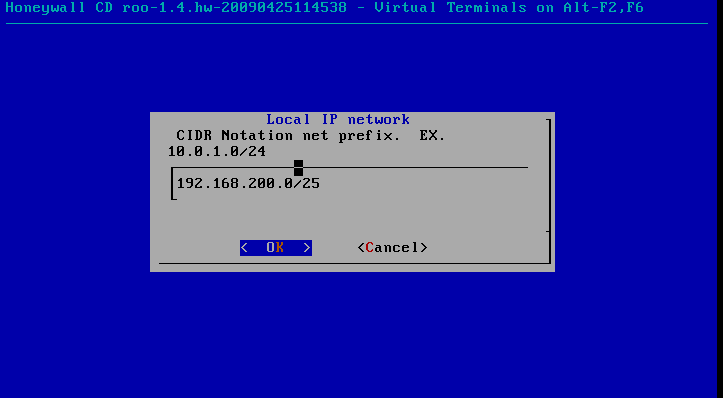

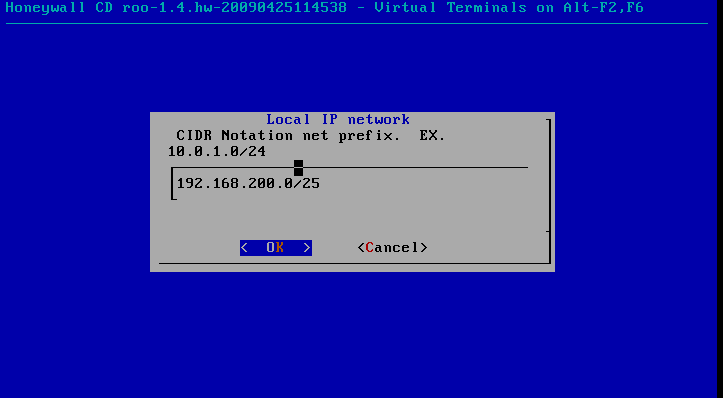

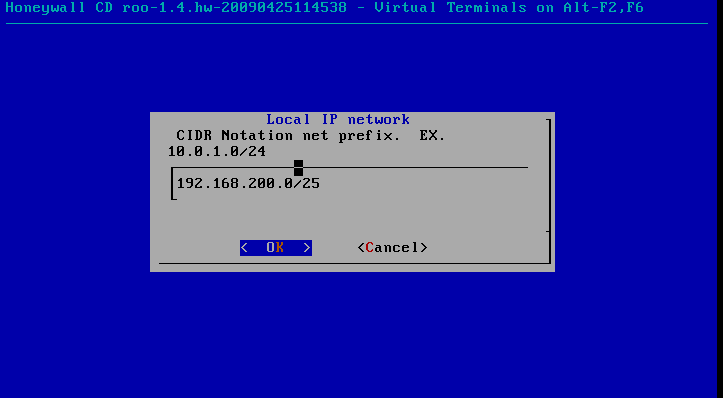

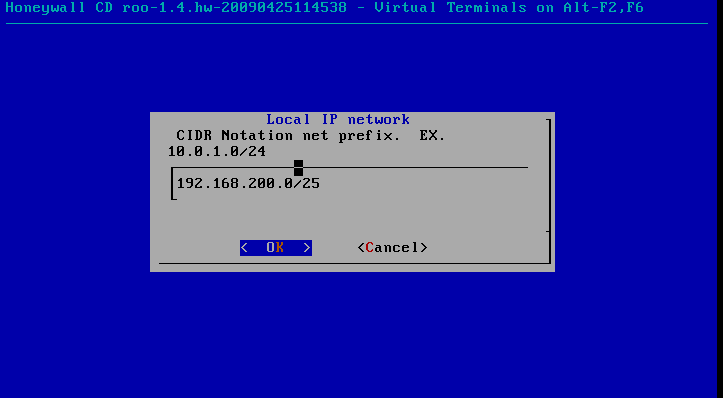

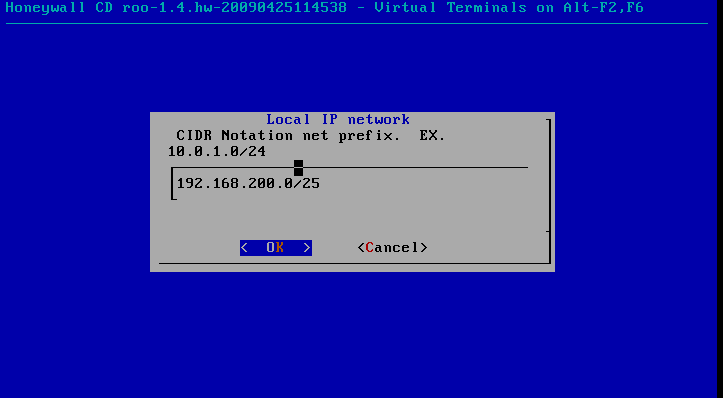

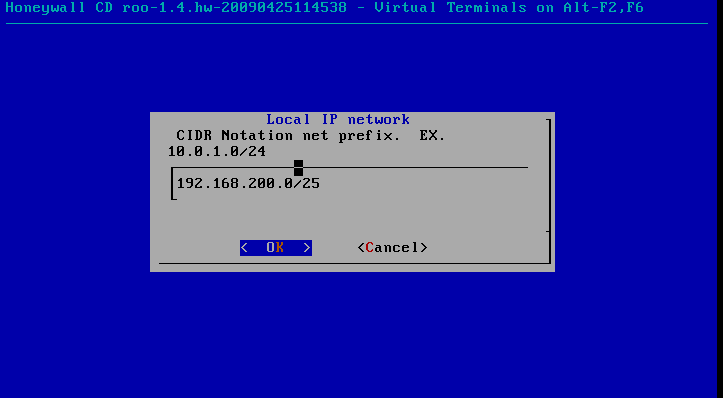

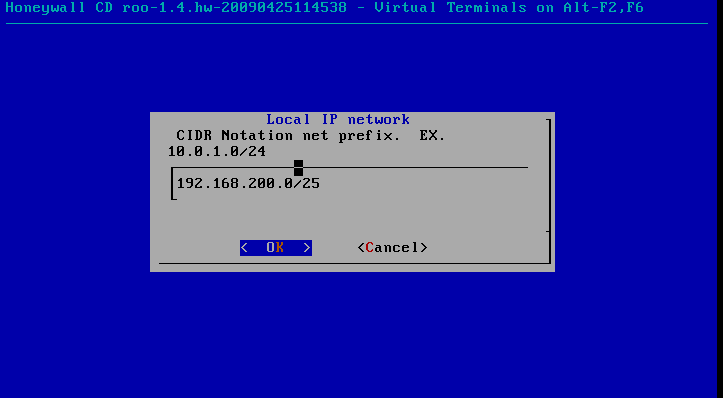

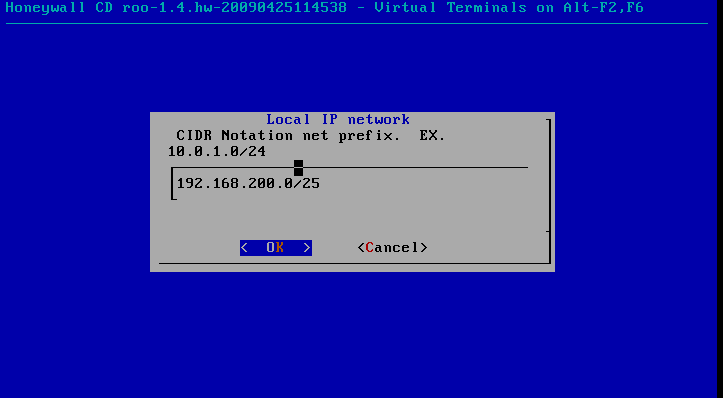

局域IP网络

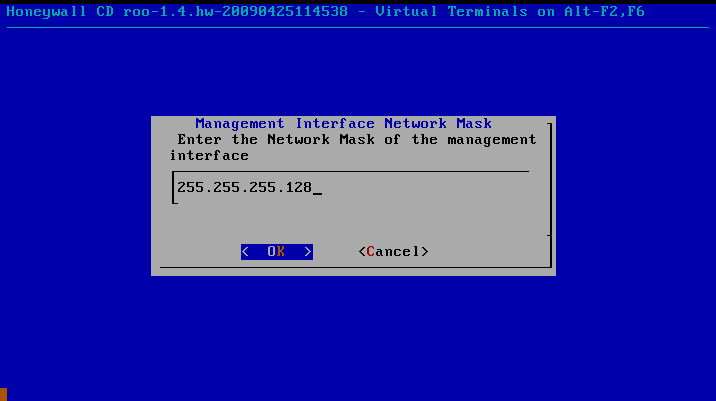

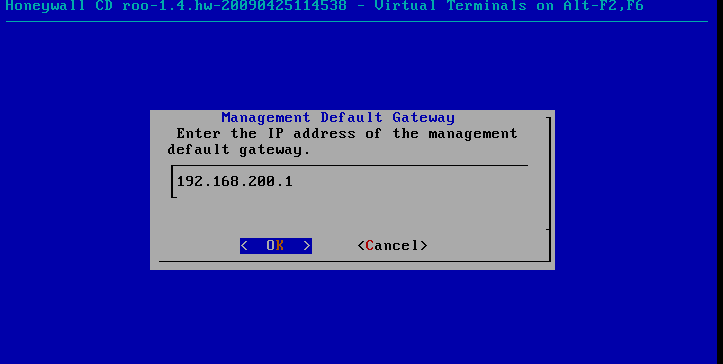

(18)配置选项2

-

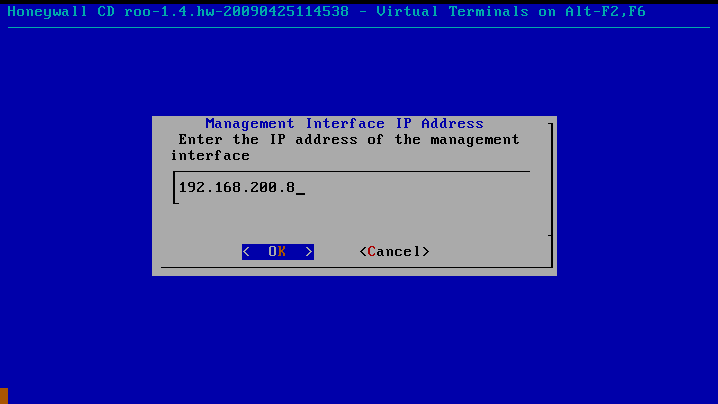

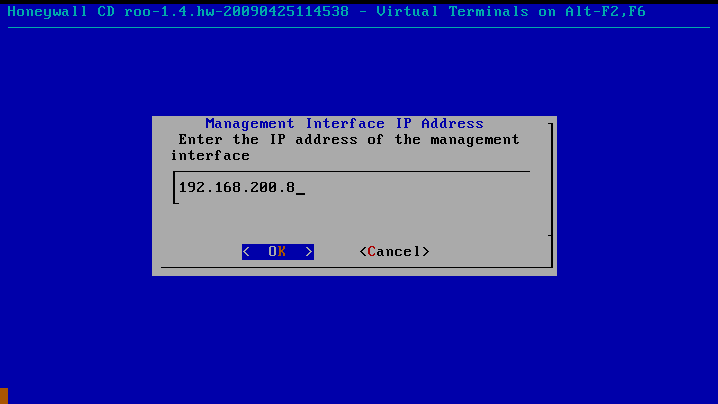

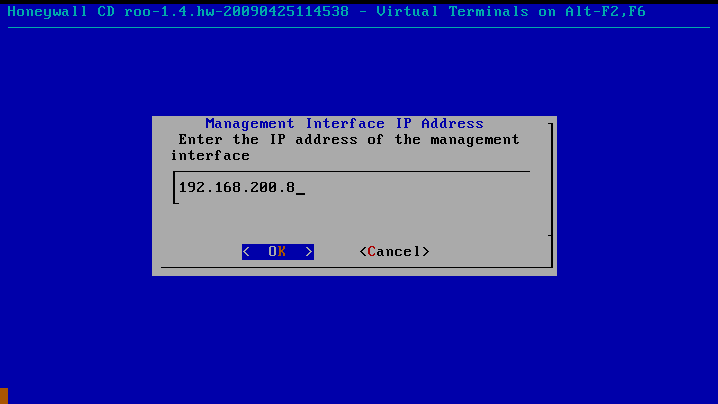

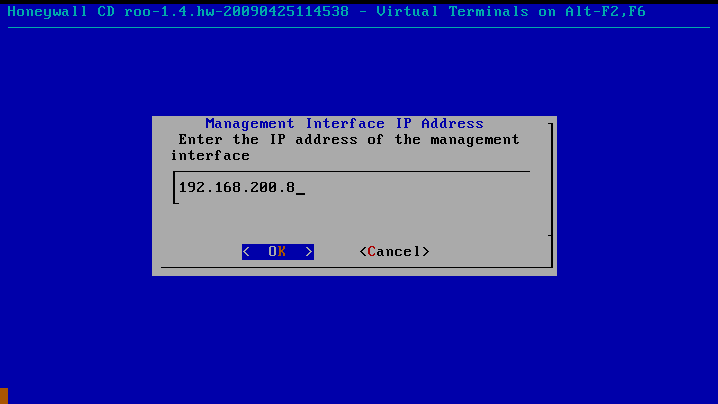

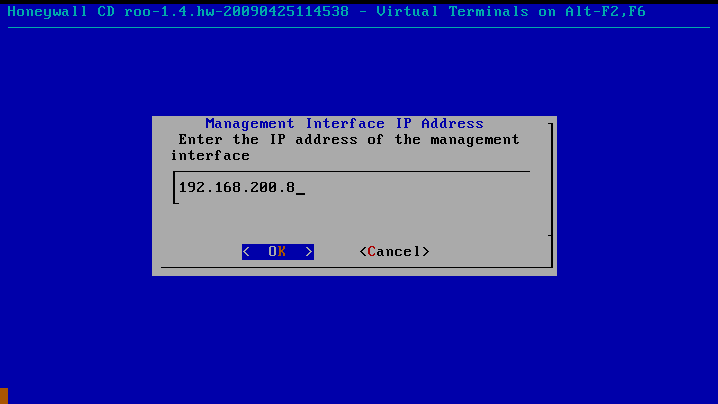

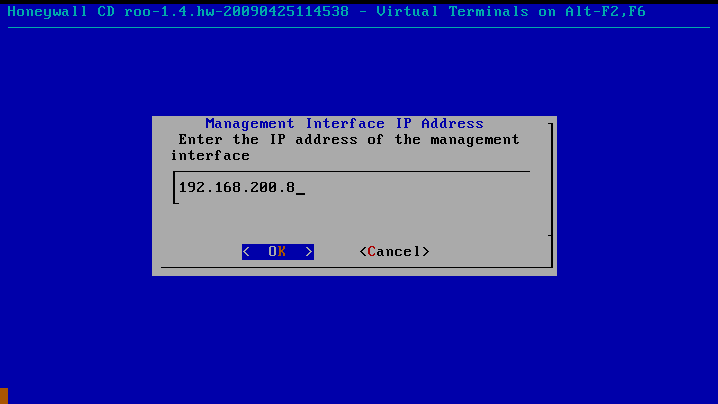

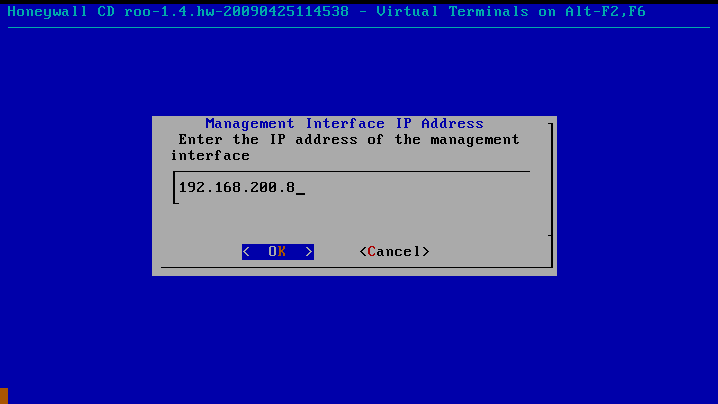

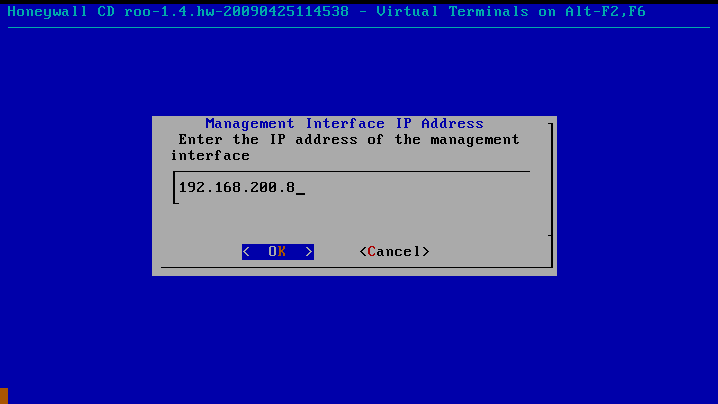

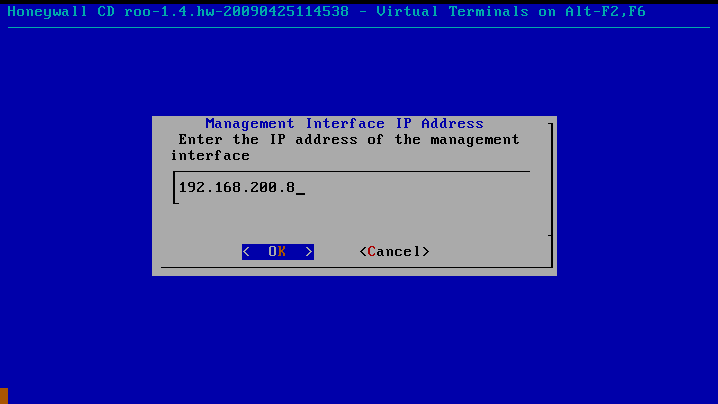

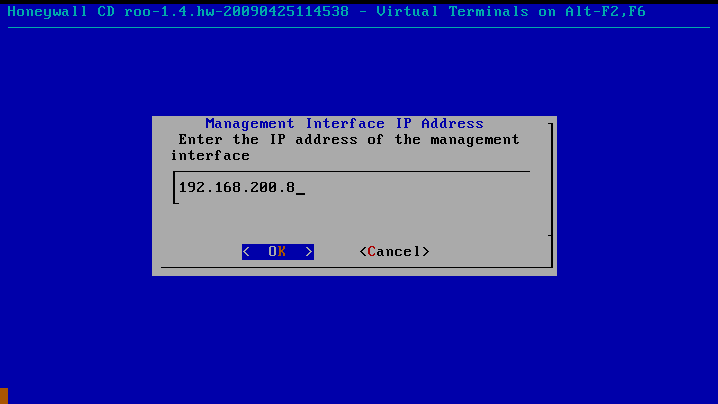

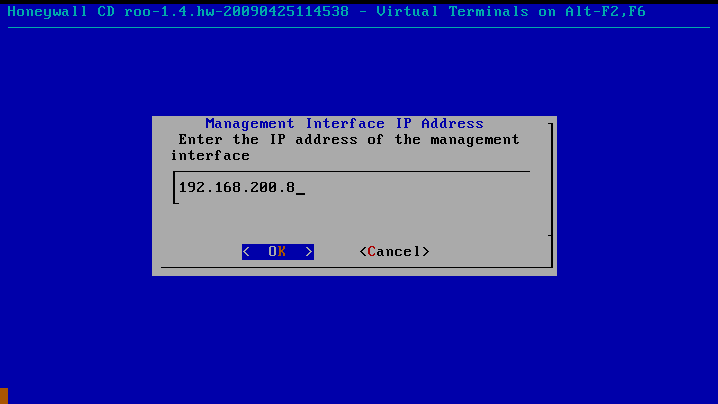

蜜网网关接口IP地址

-

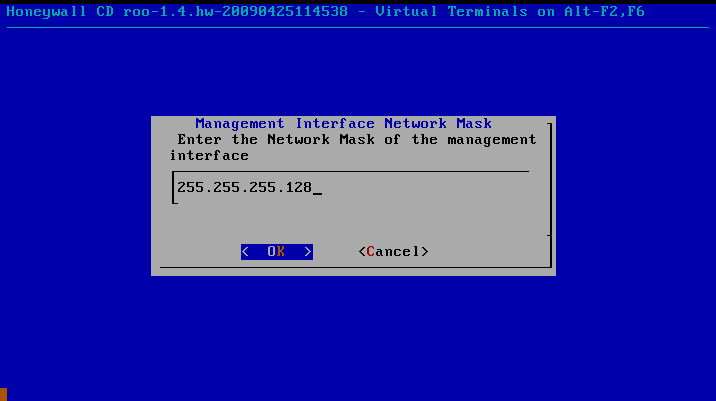

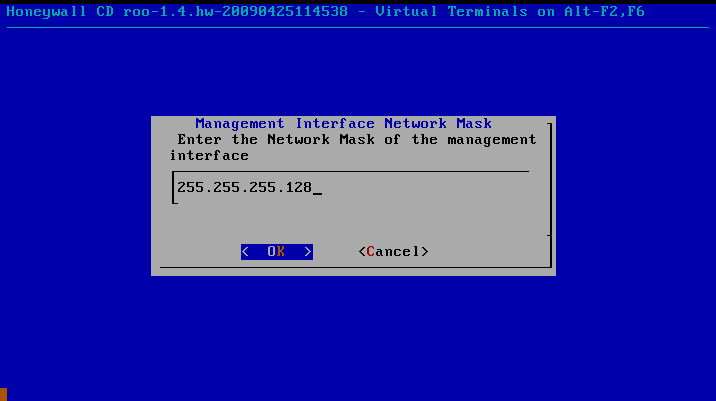

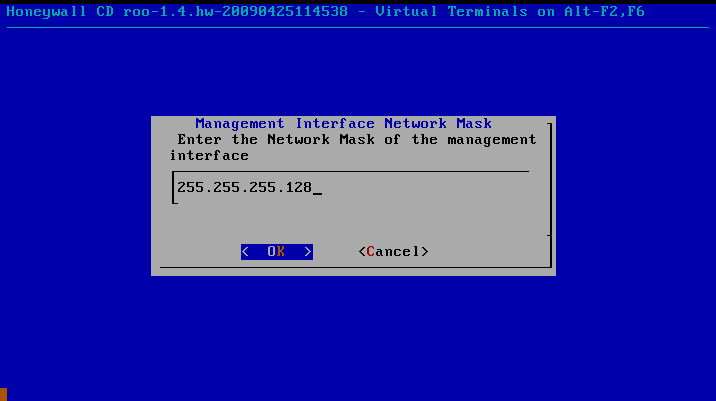

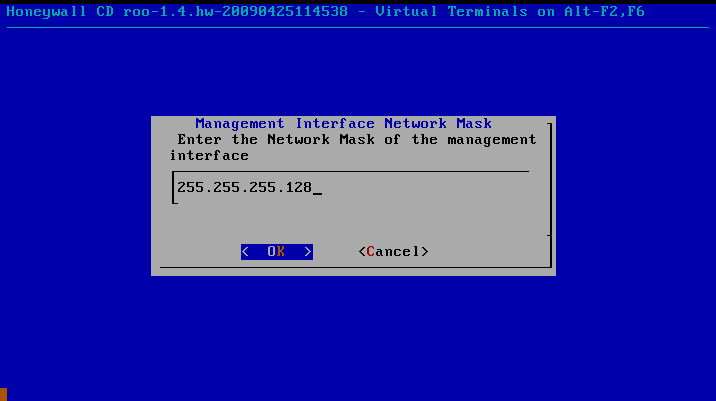

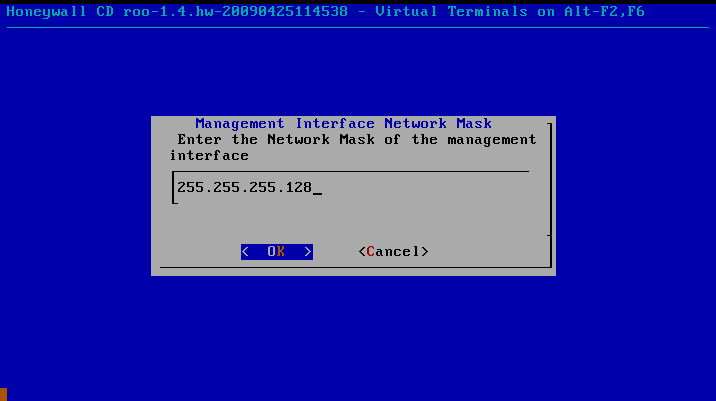

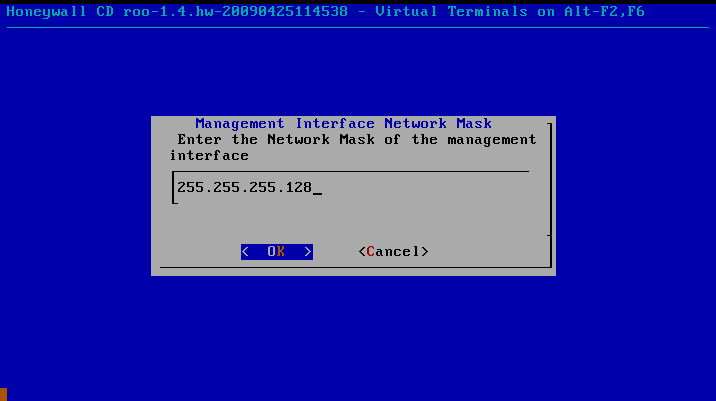

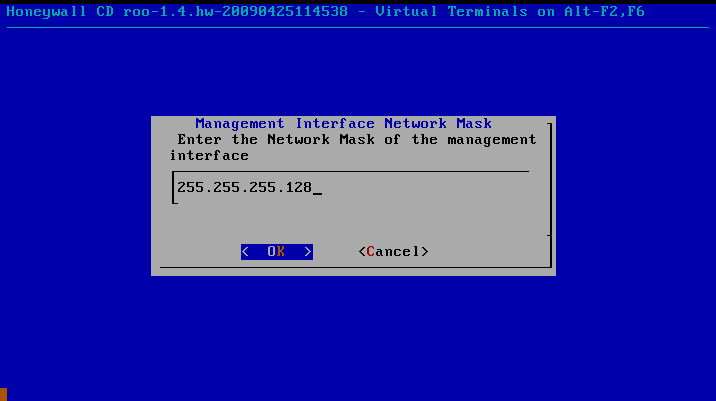

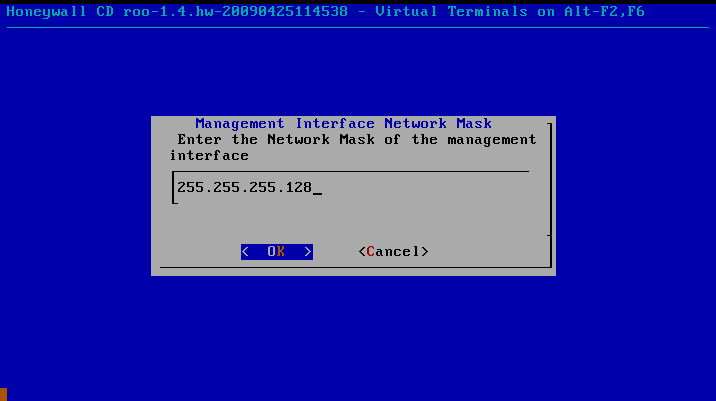

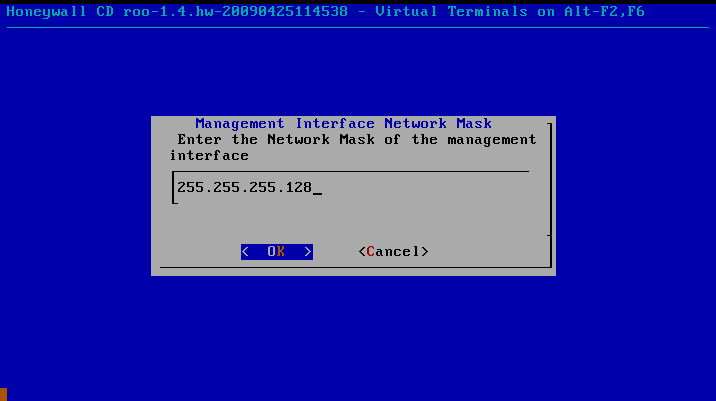

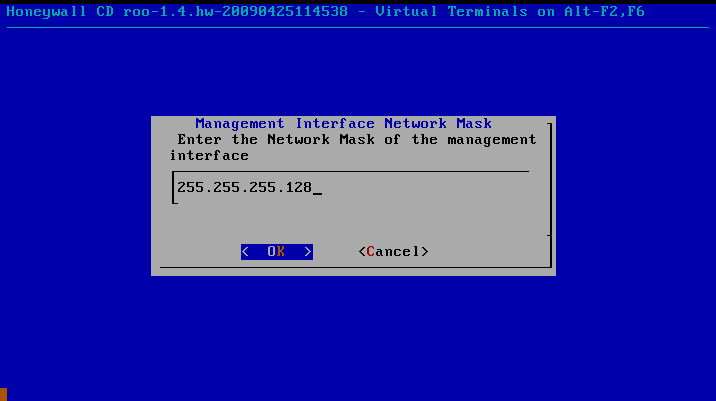

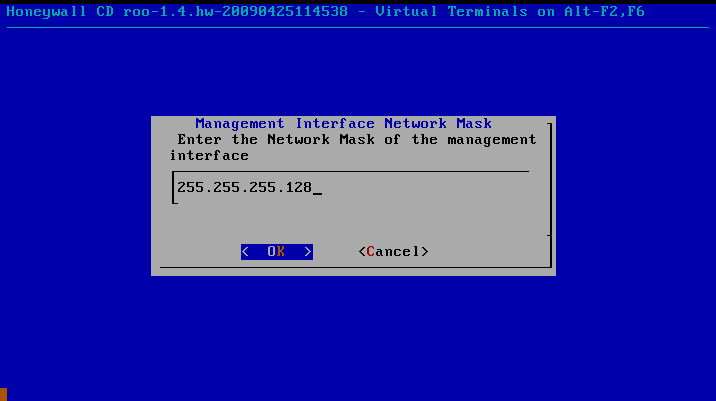

接口子网掩码

-

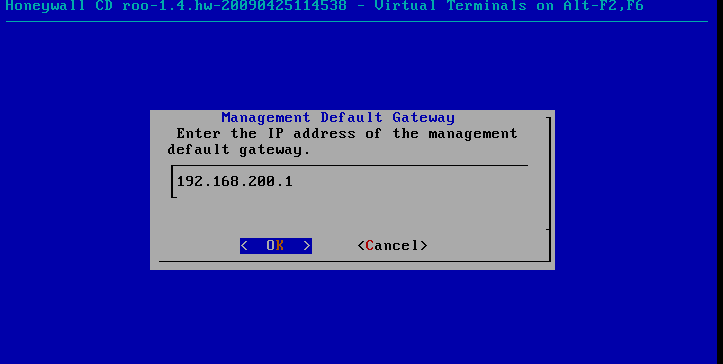

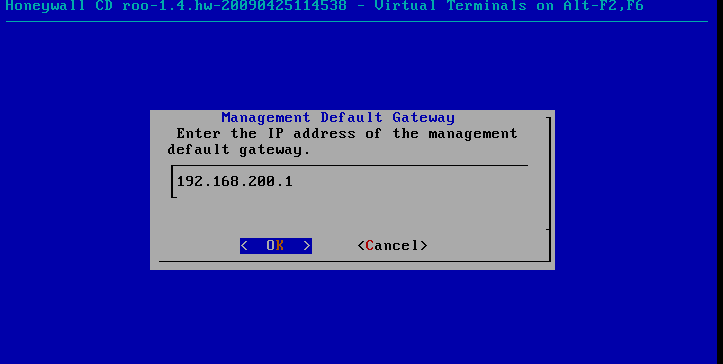

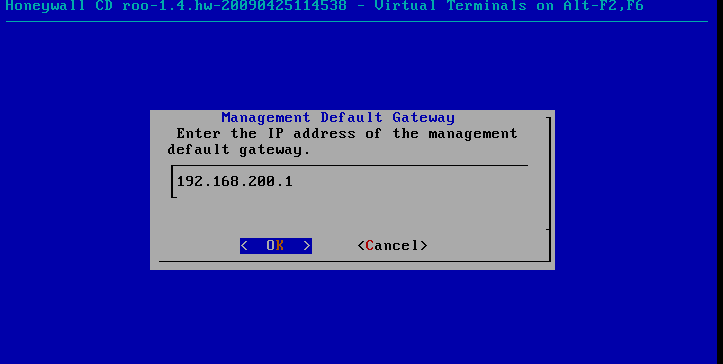

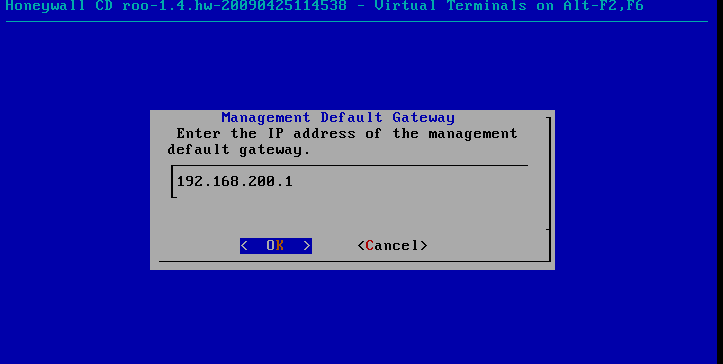

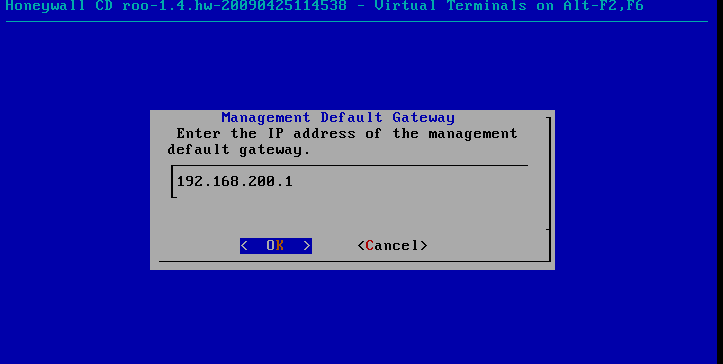

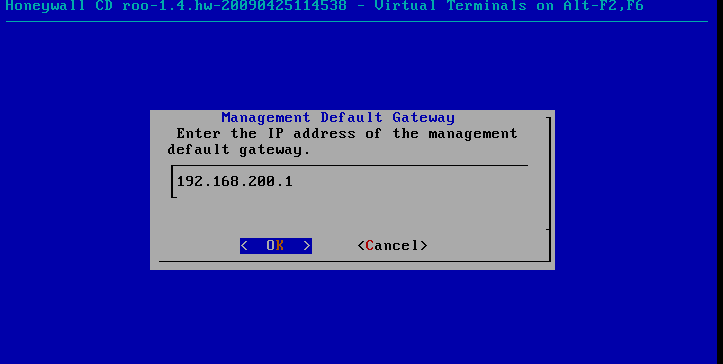

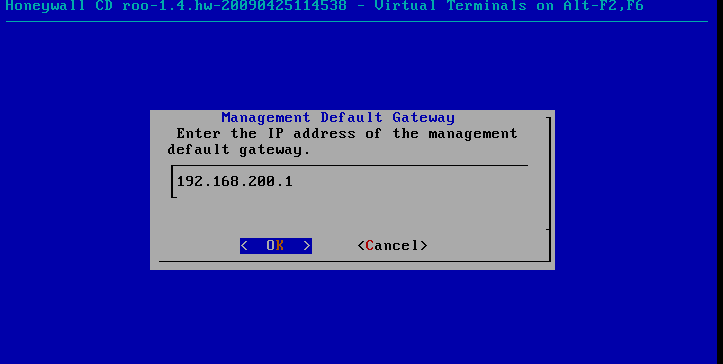

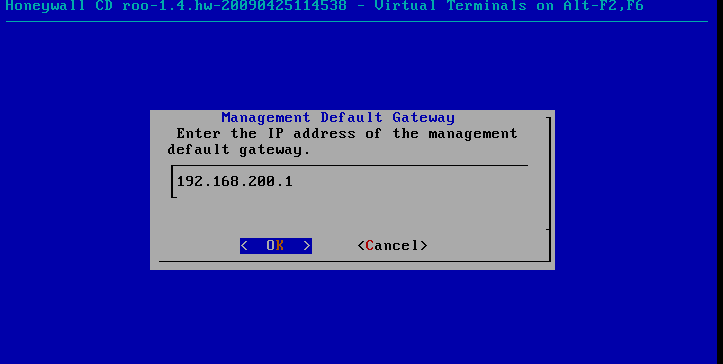

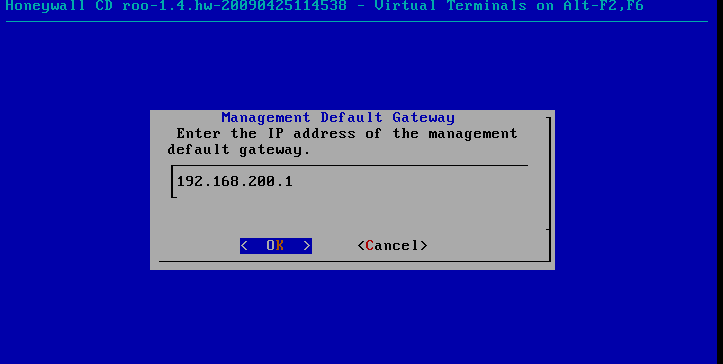

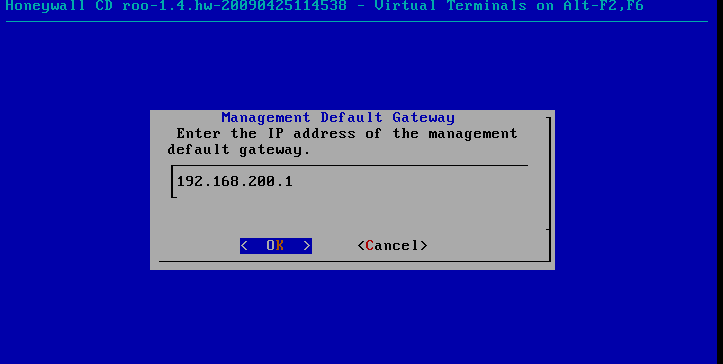

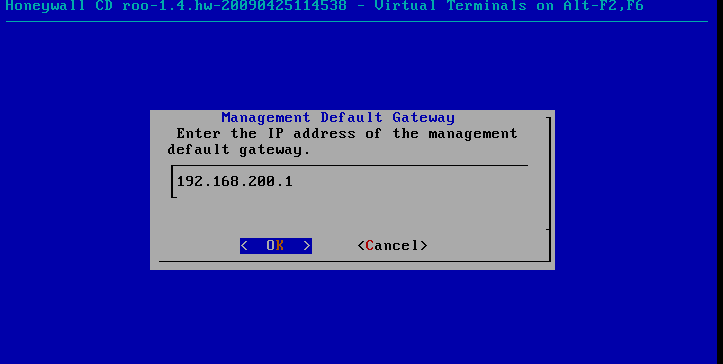

默认网关

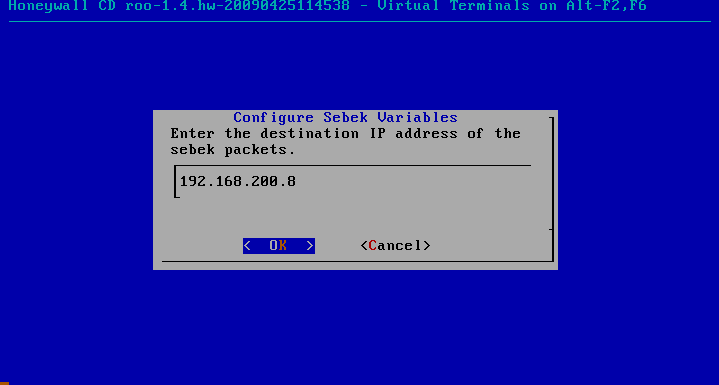

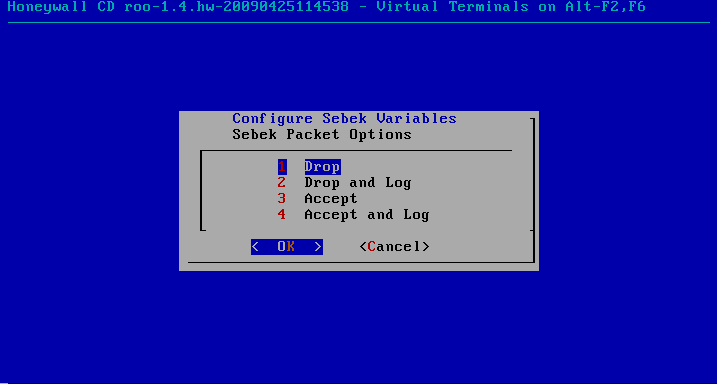

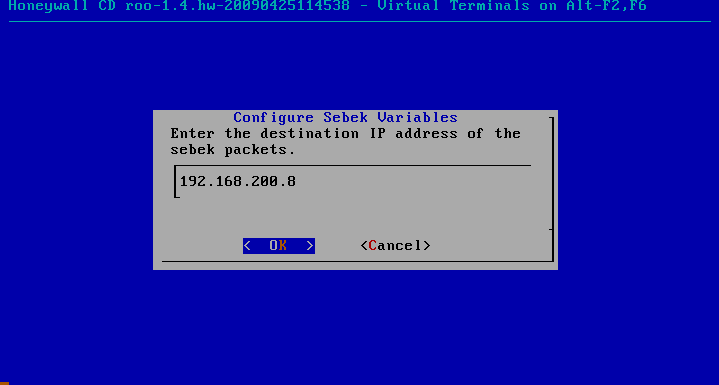

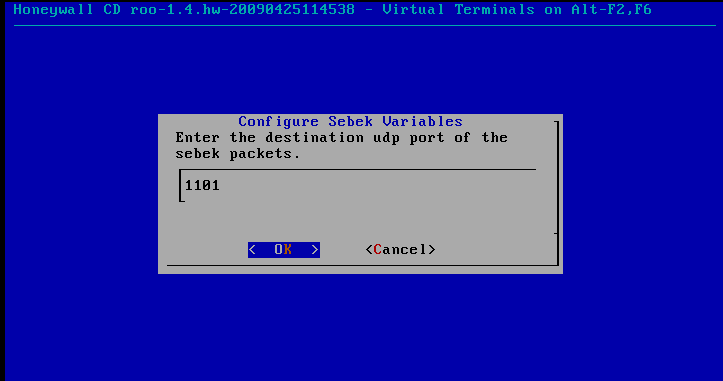

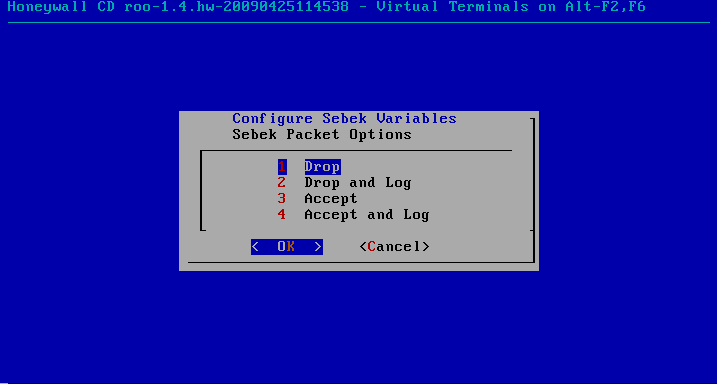

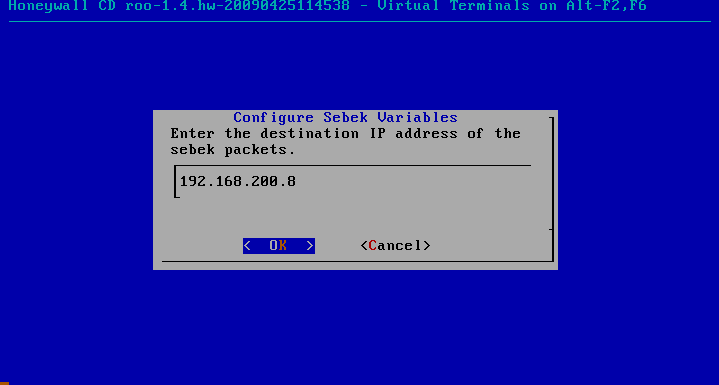

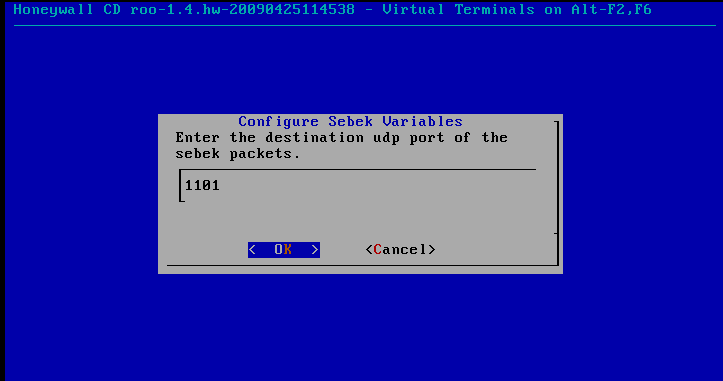

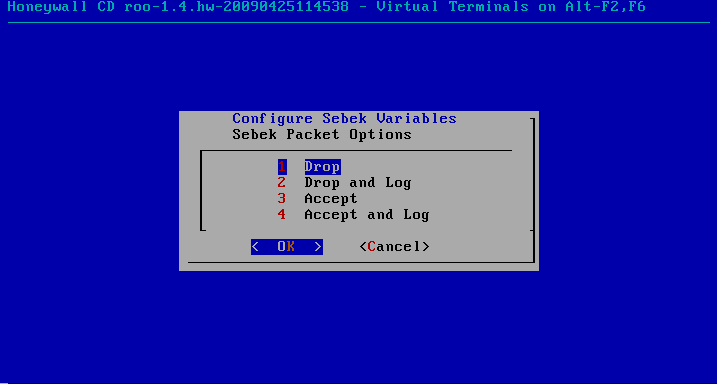

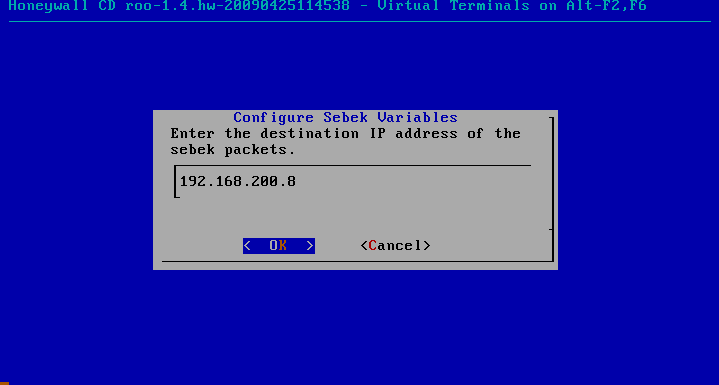

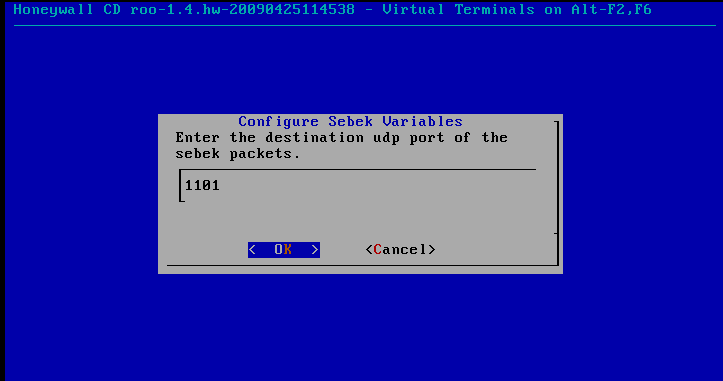

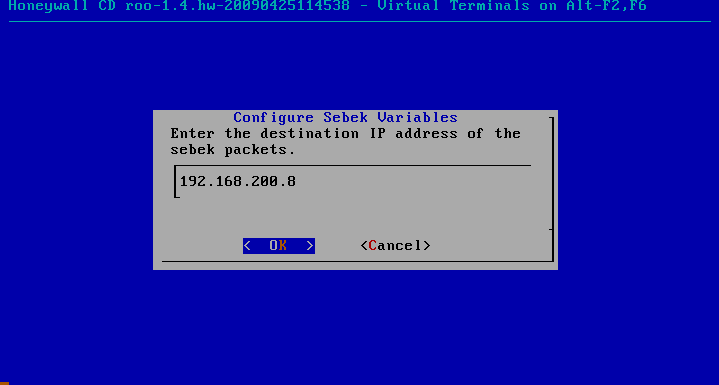

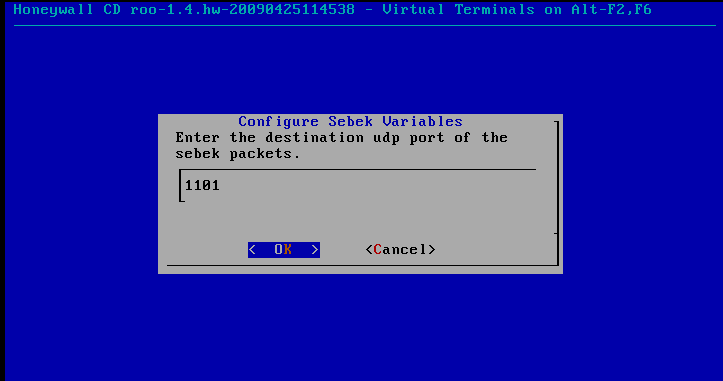

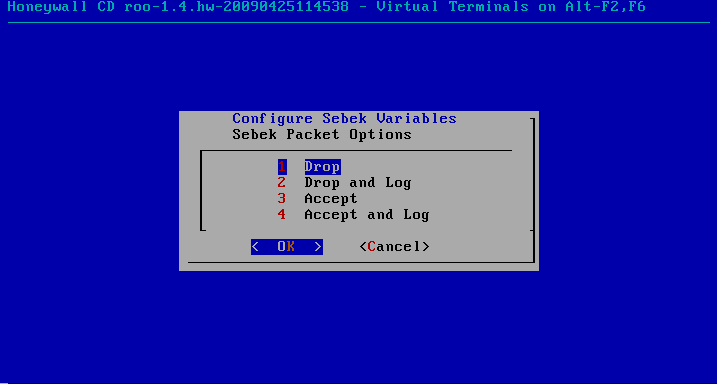

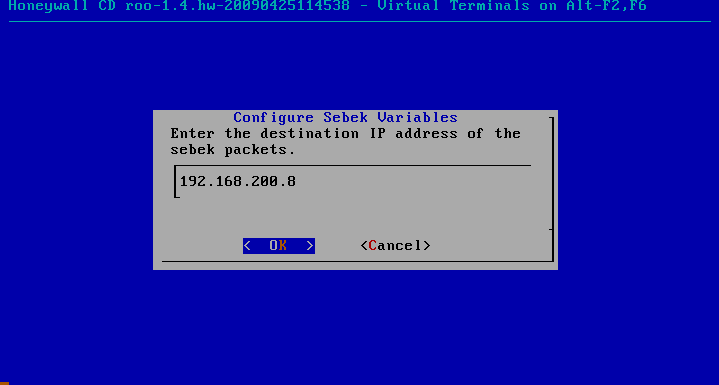

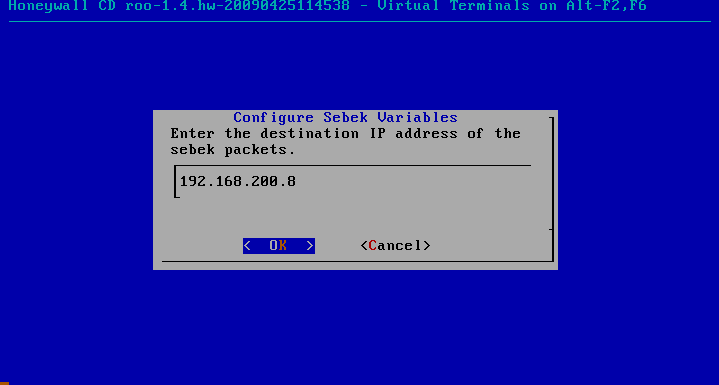

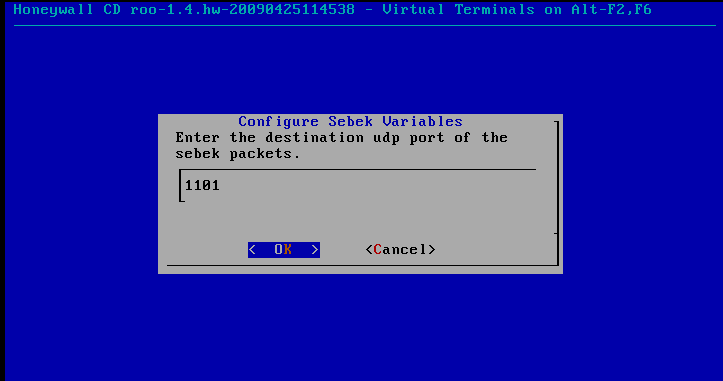

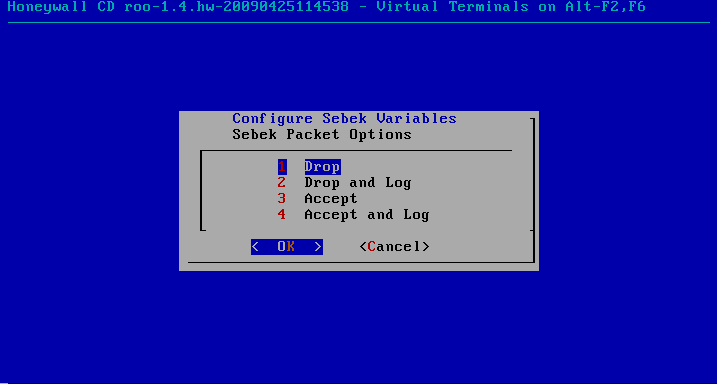

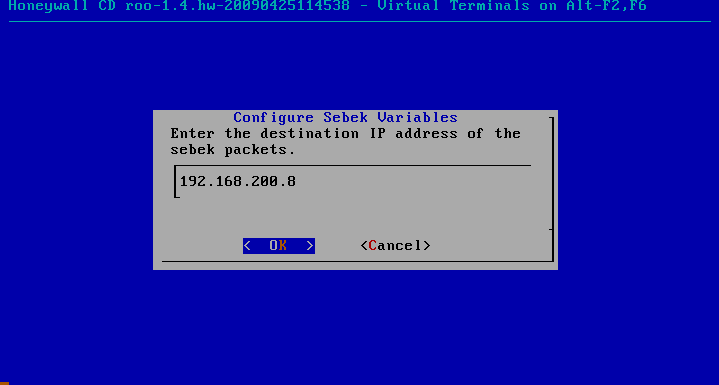

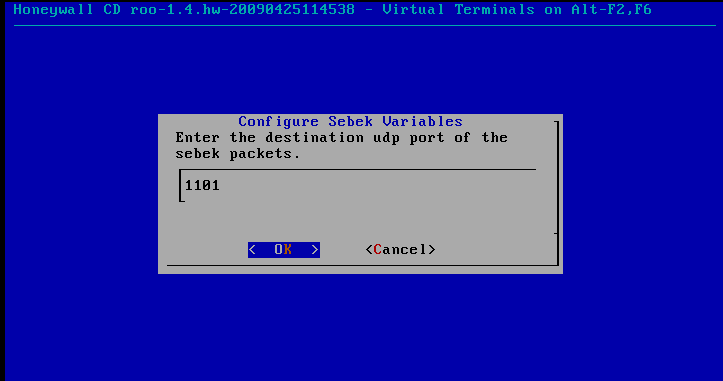

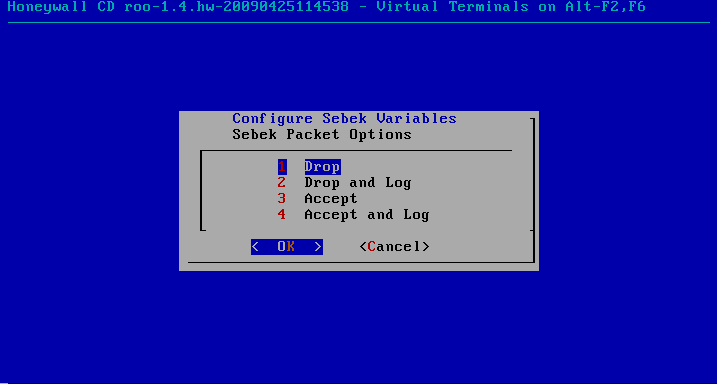

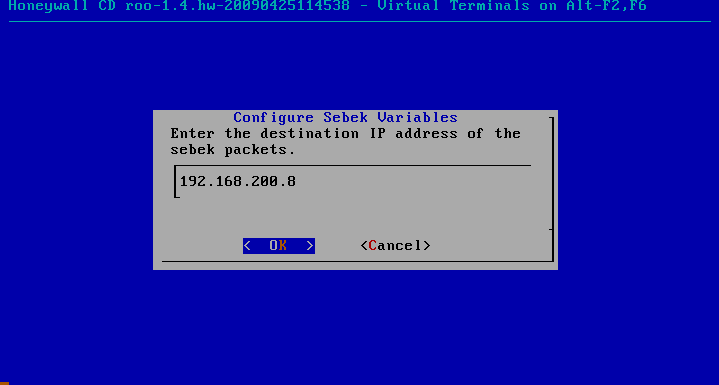

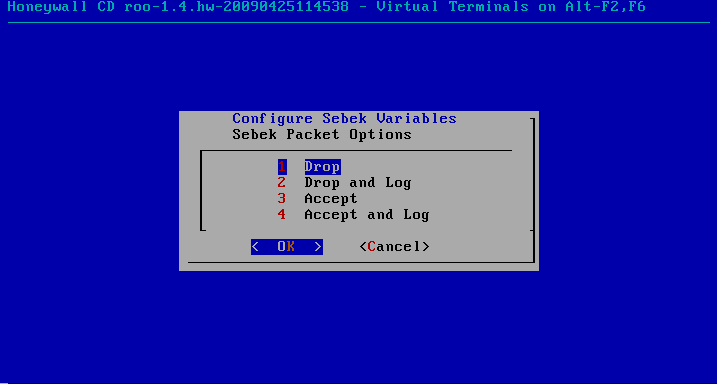

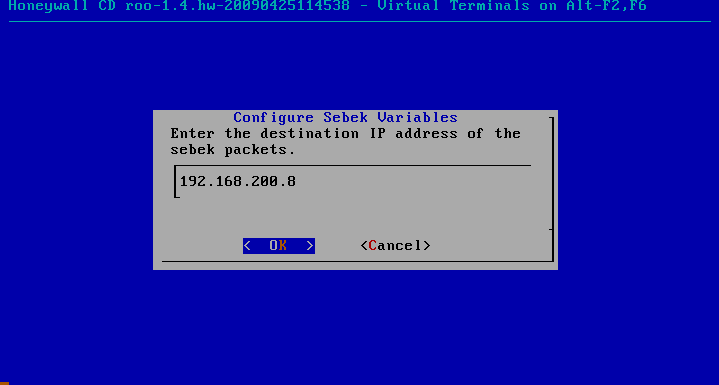

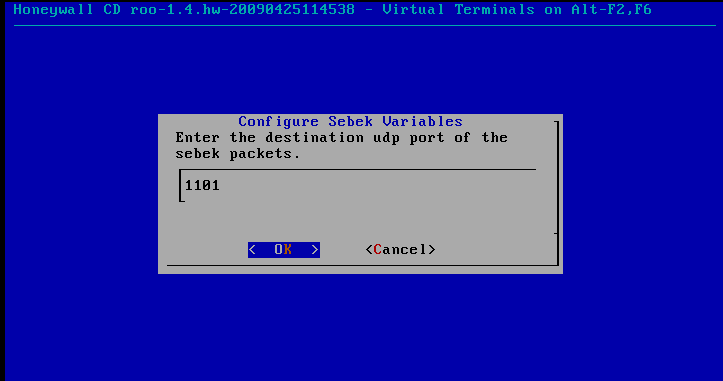

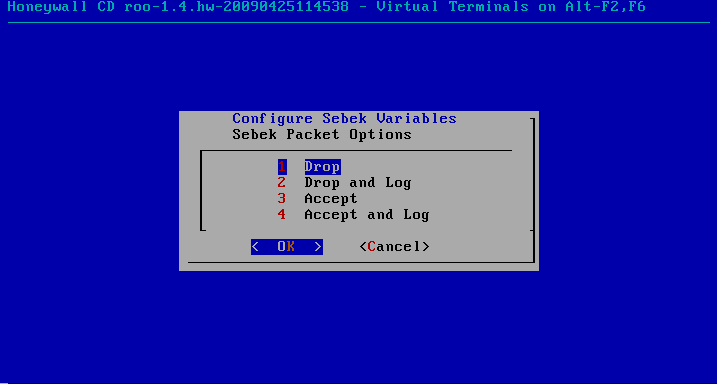

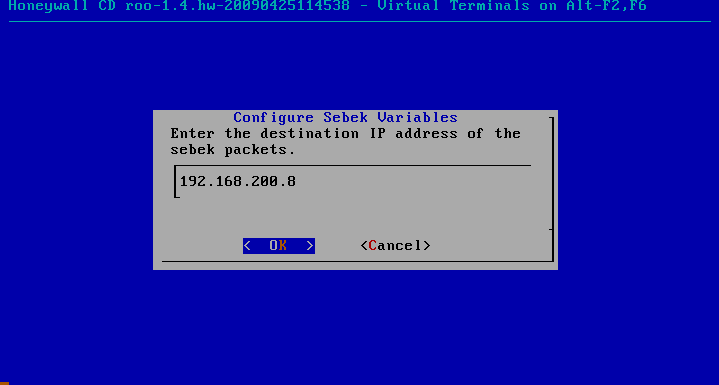

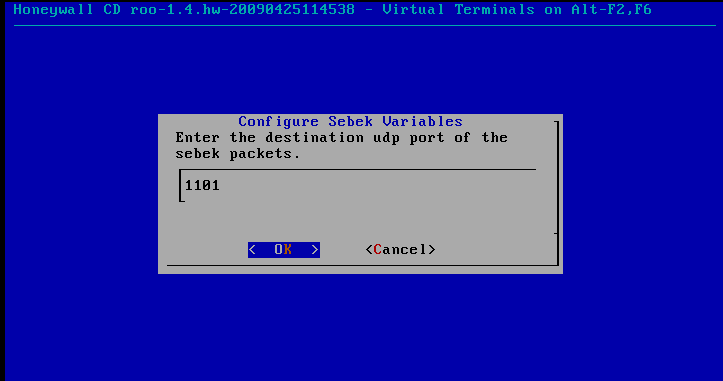

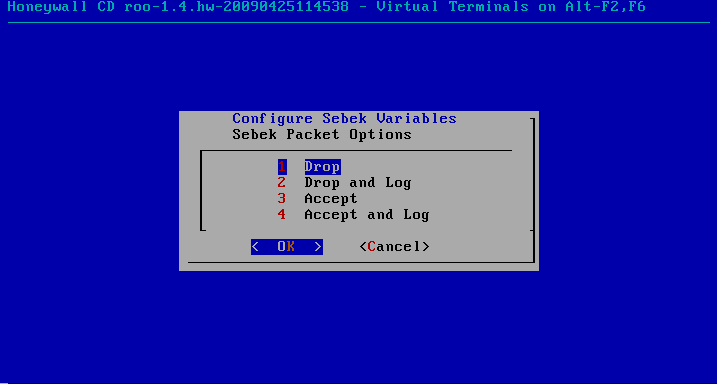

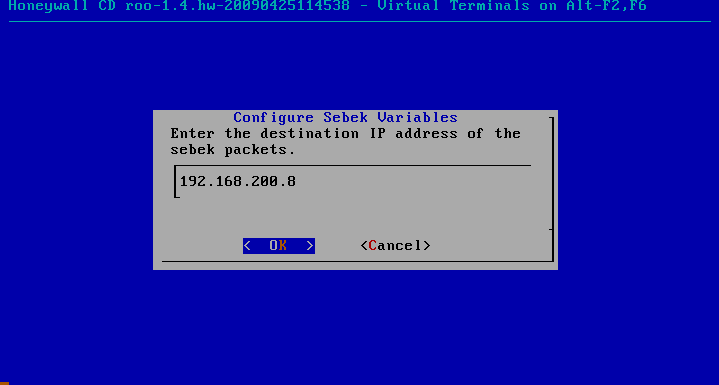

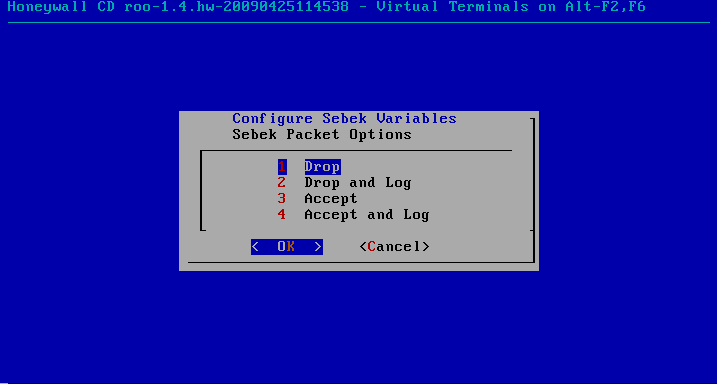

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

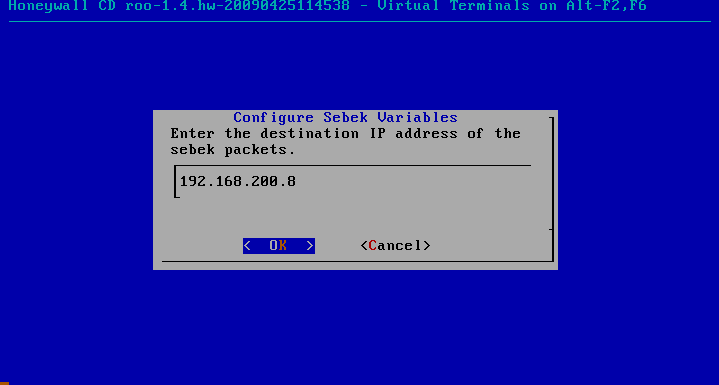

sebek数据包目标IP地址(蜜网网管端口IP)

-

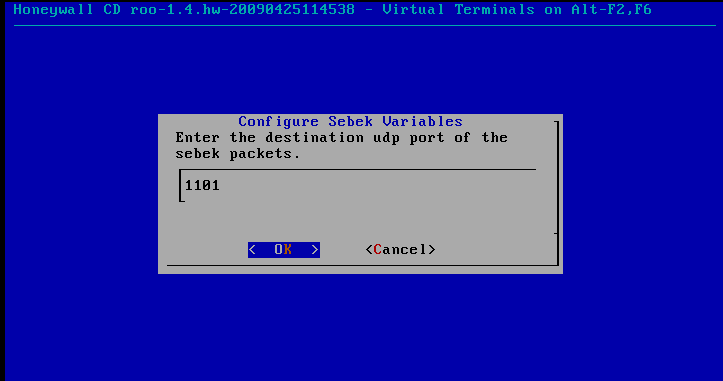

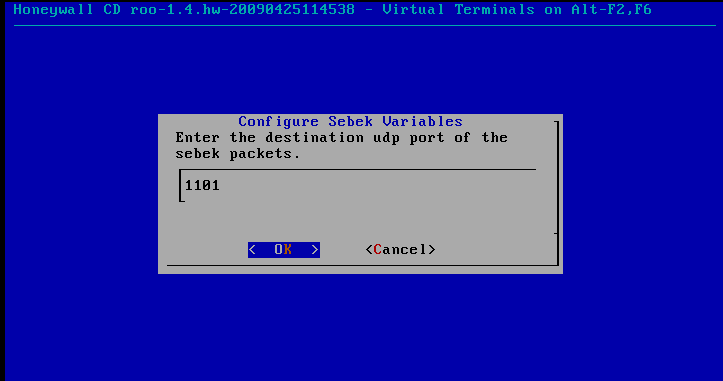

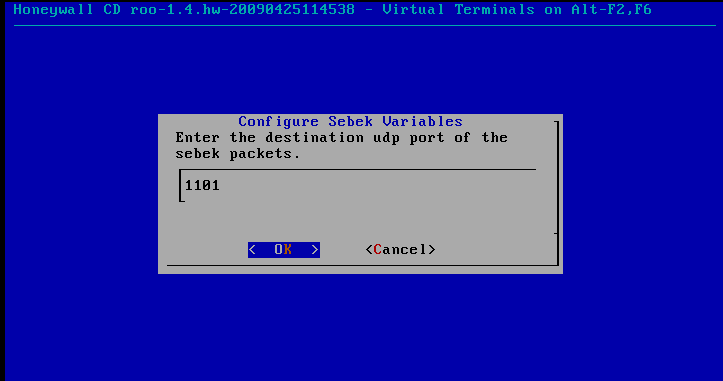

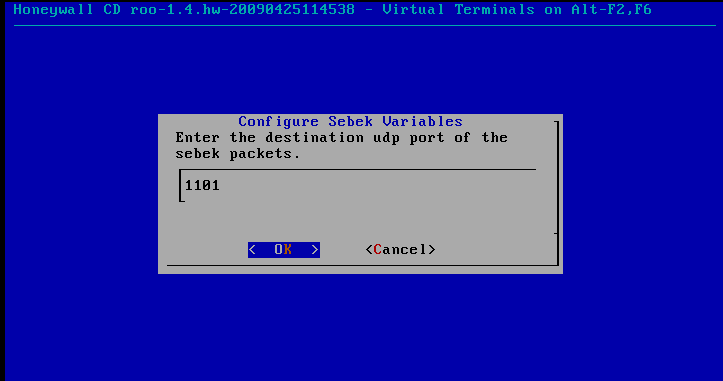

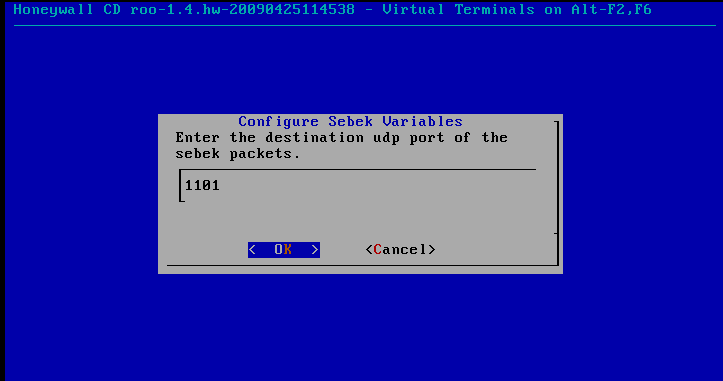

默认sebek数据包的目标UDP端口

-

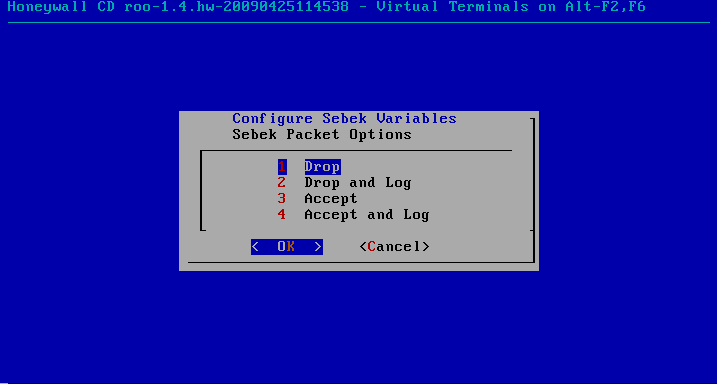

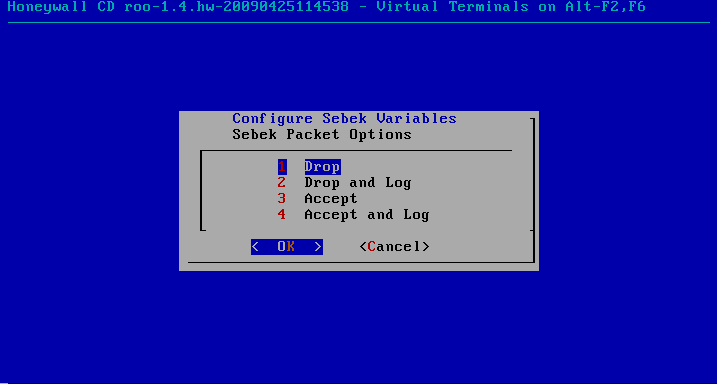

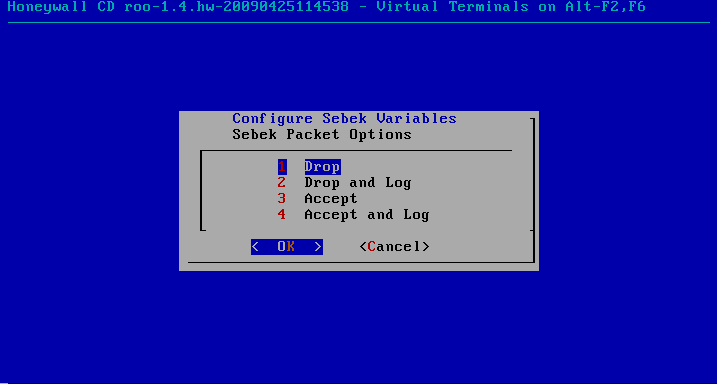

选择丢包

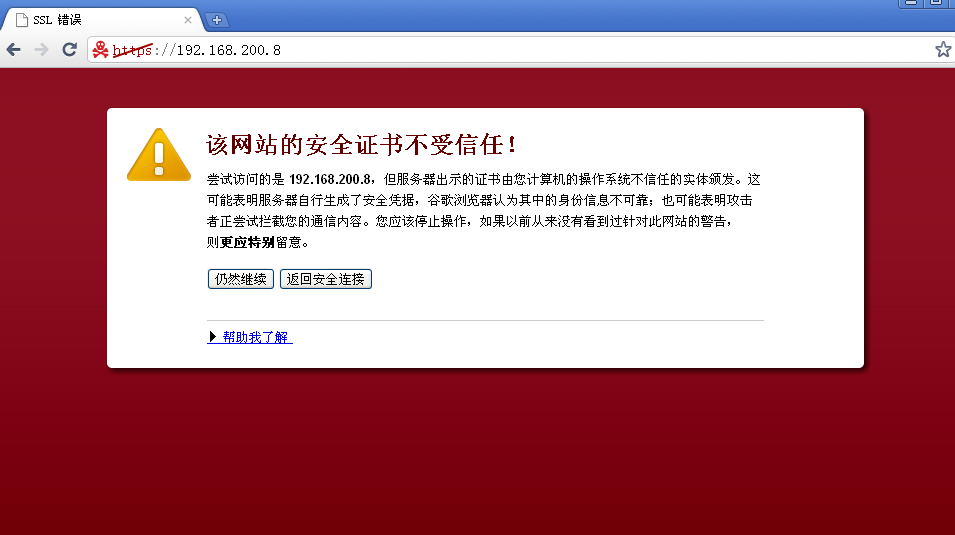

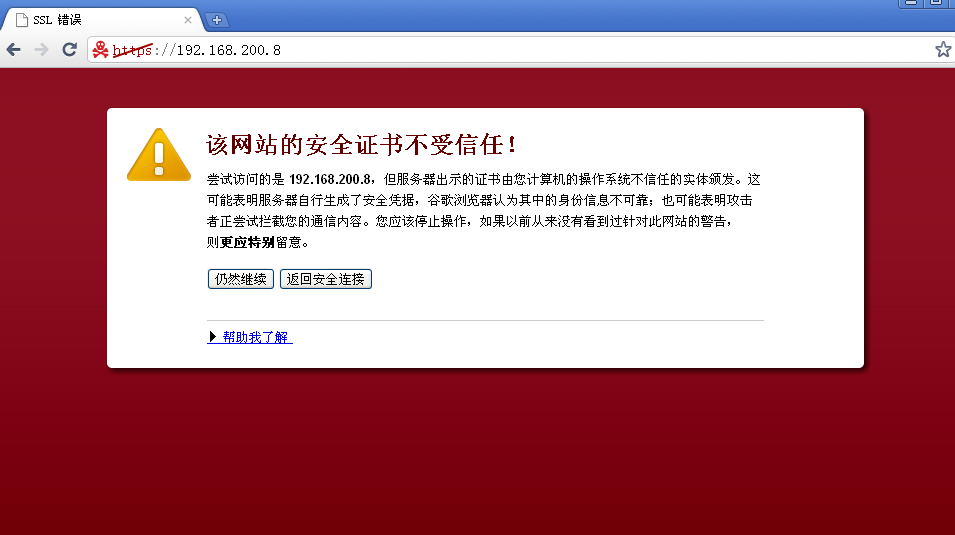

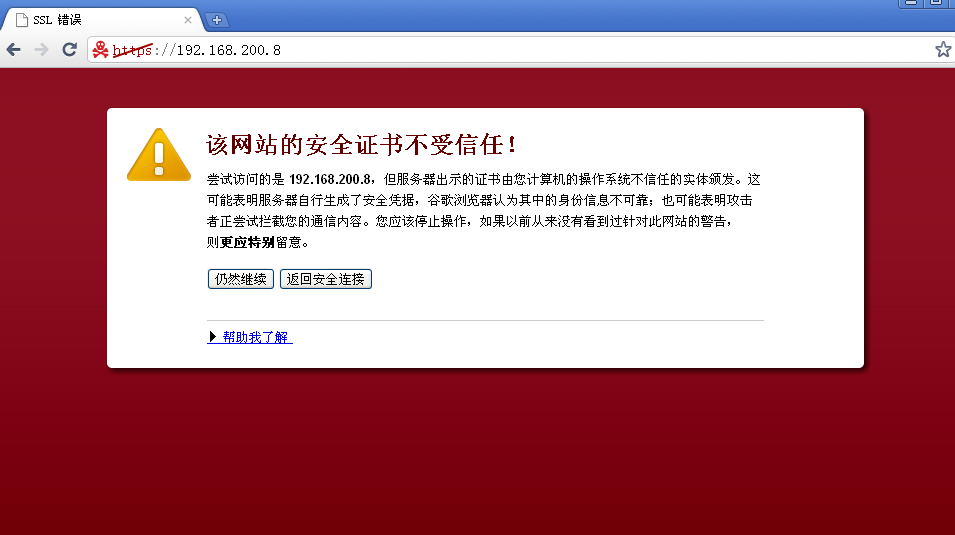

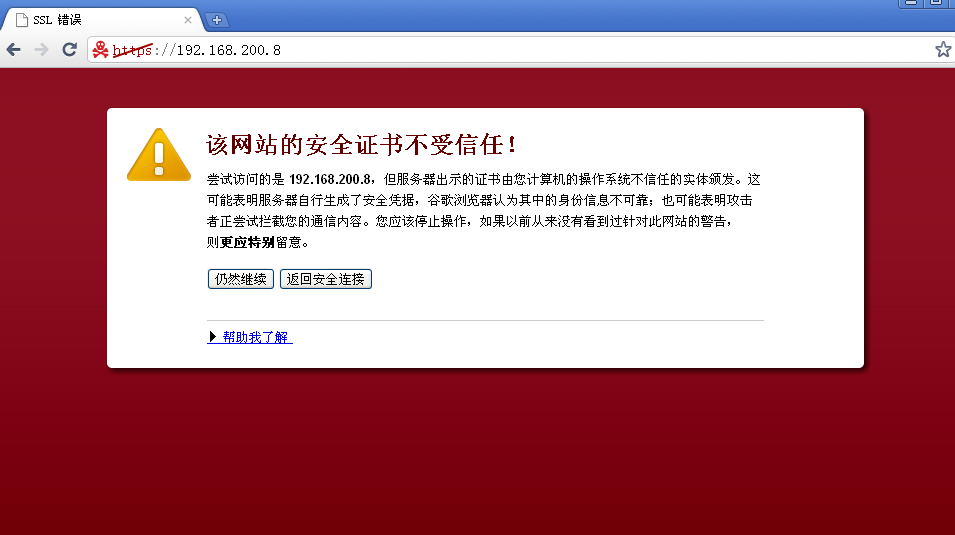

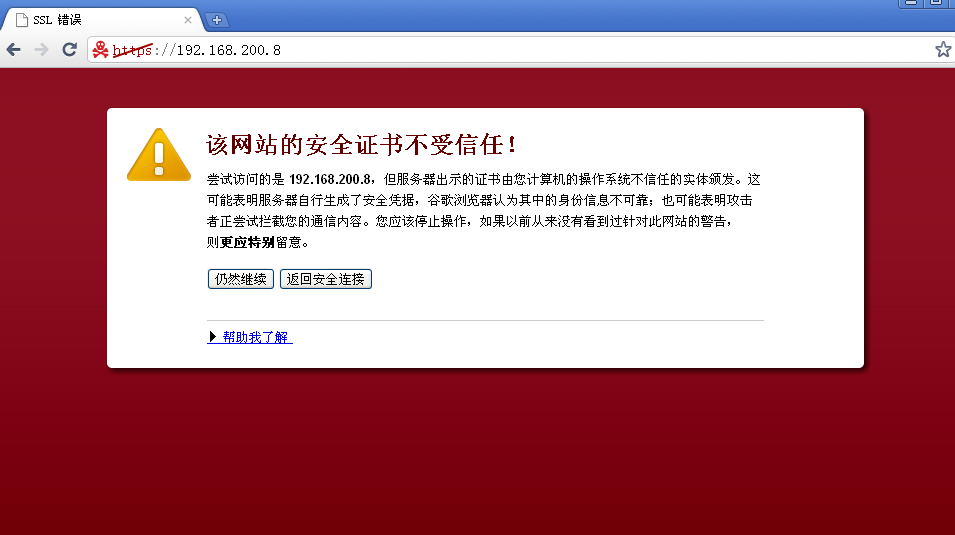

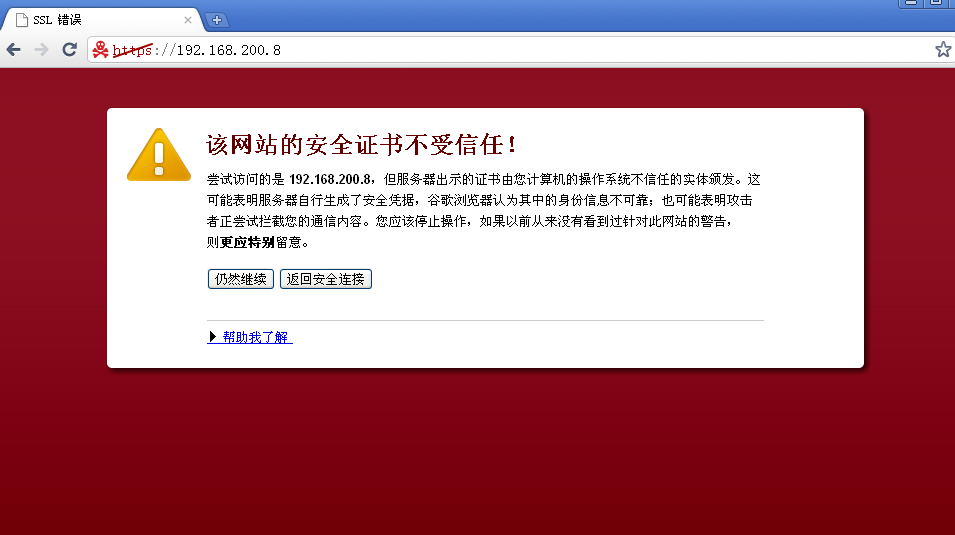

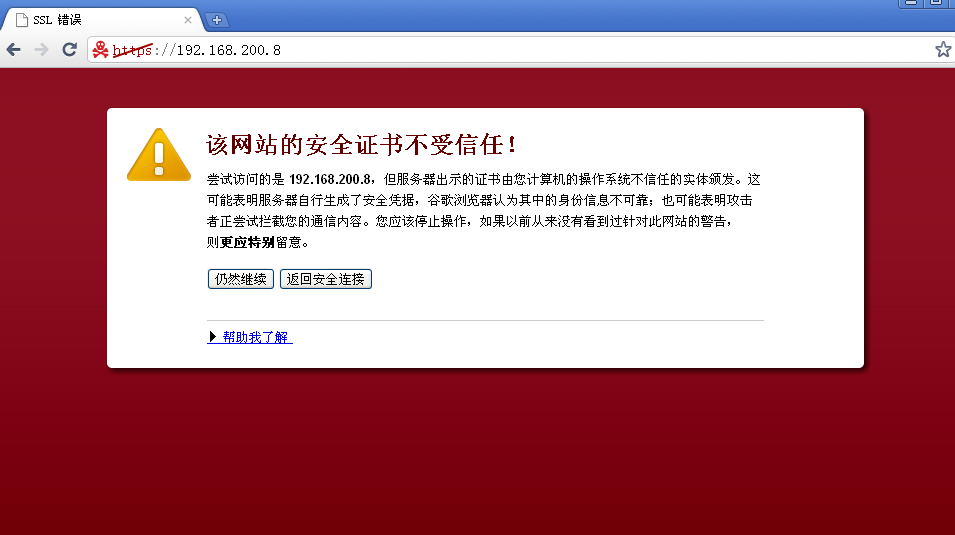

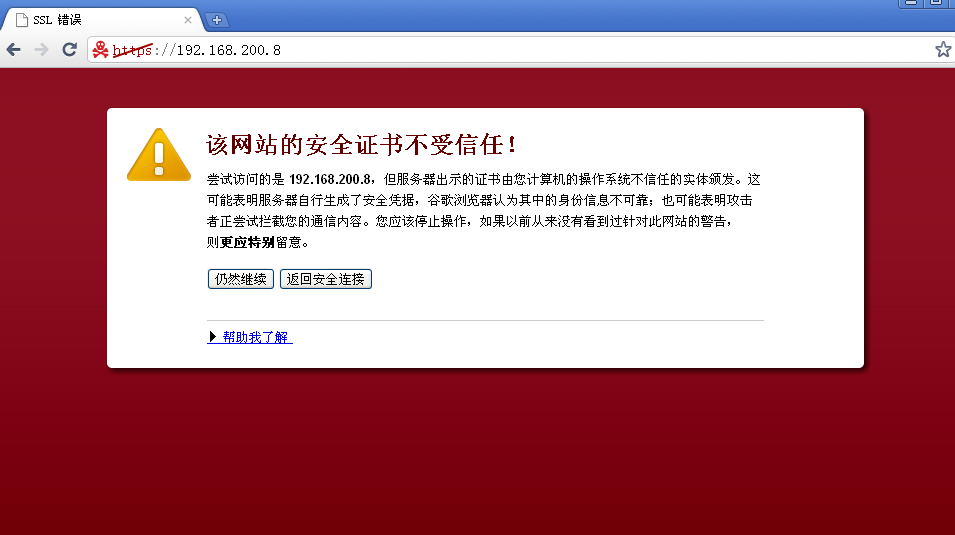

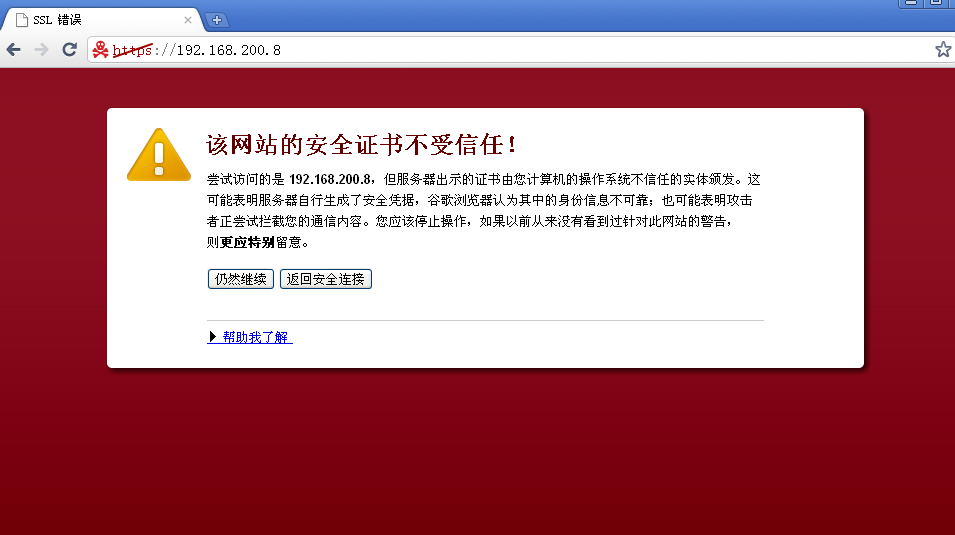

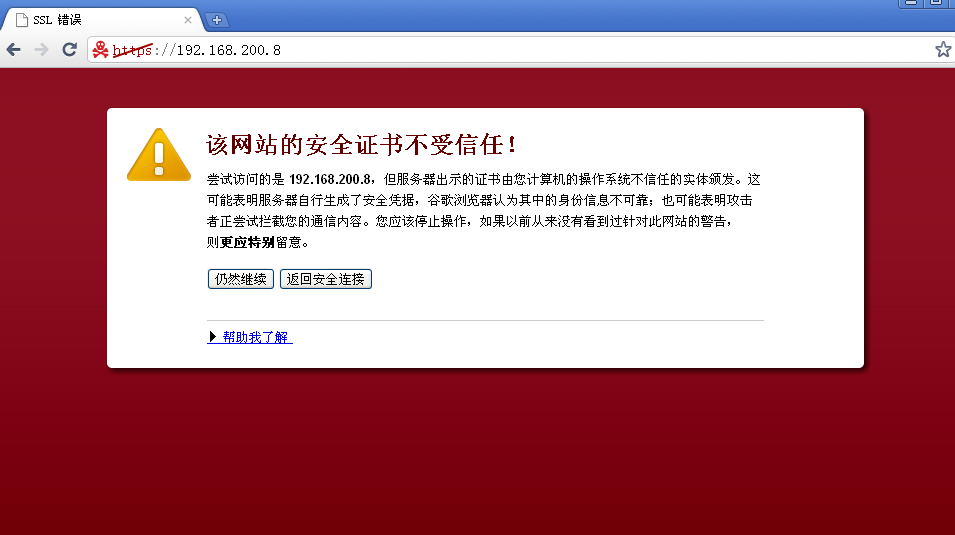

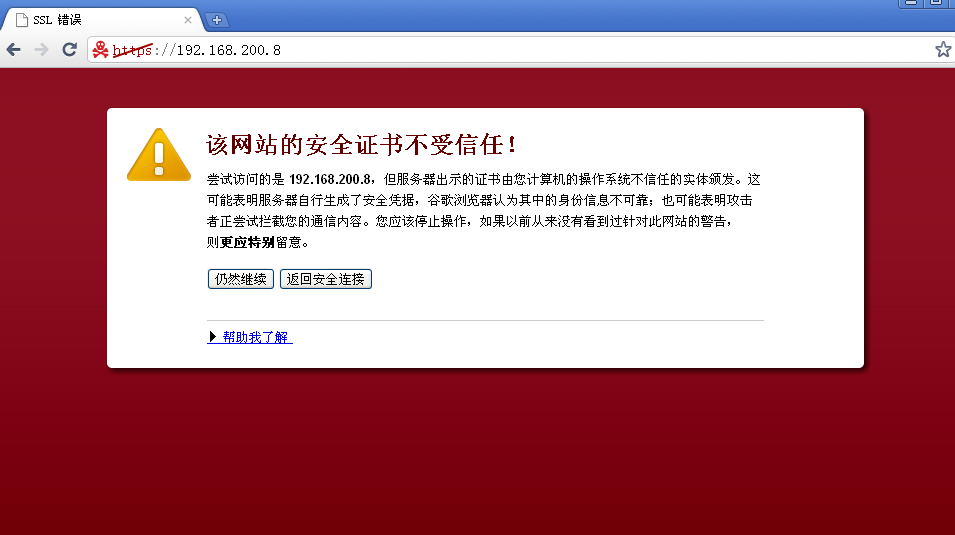

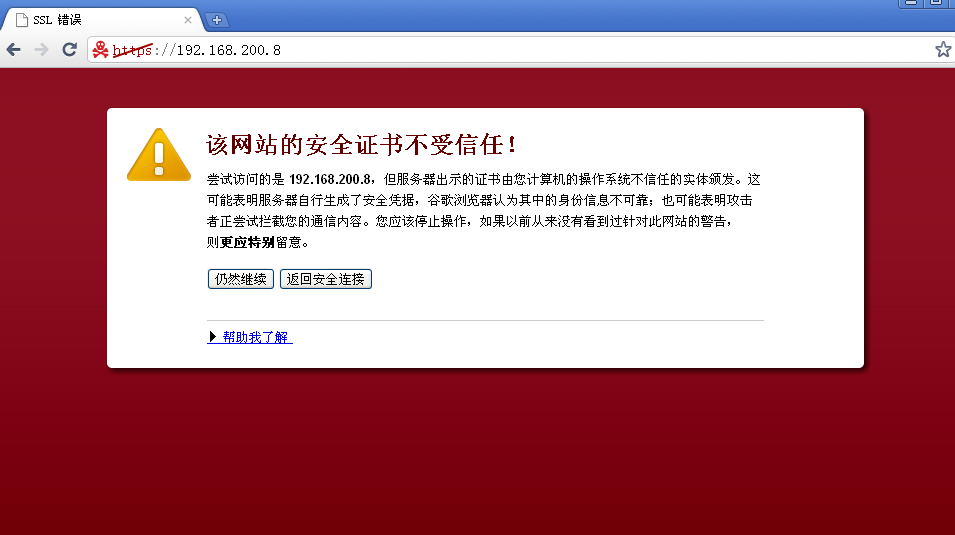

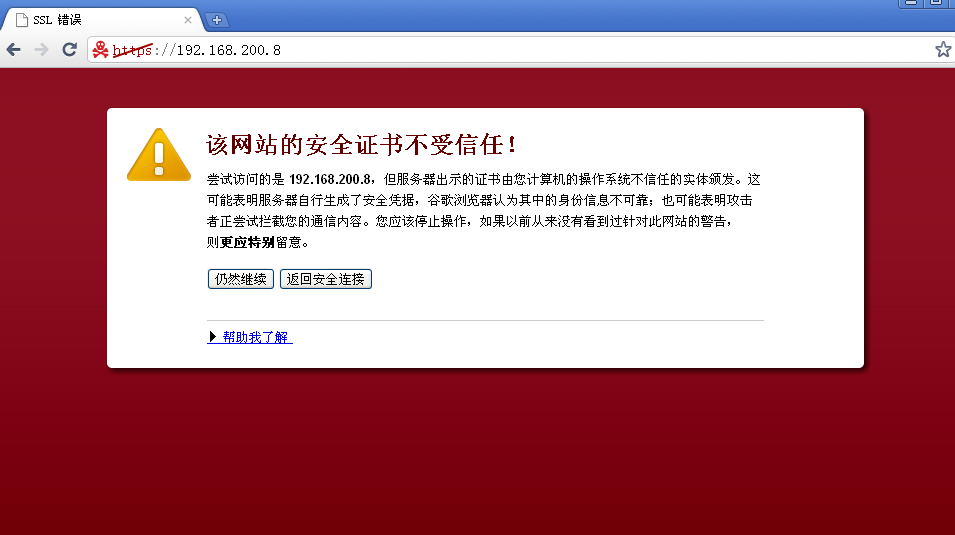

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

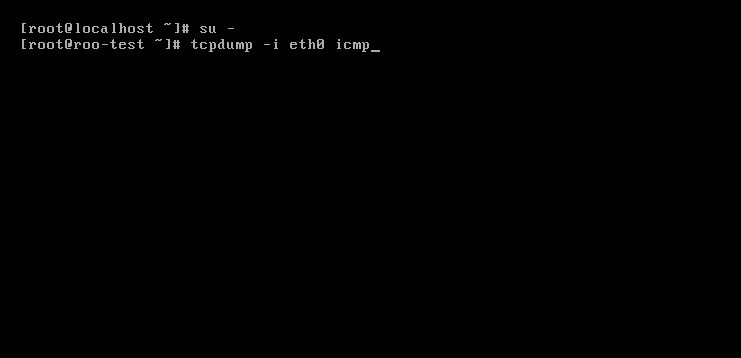

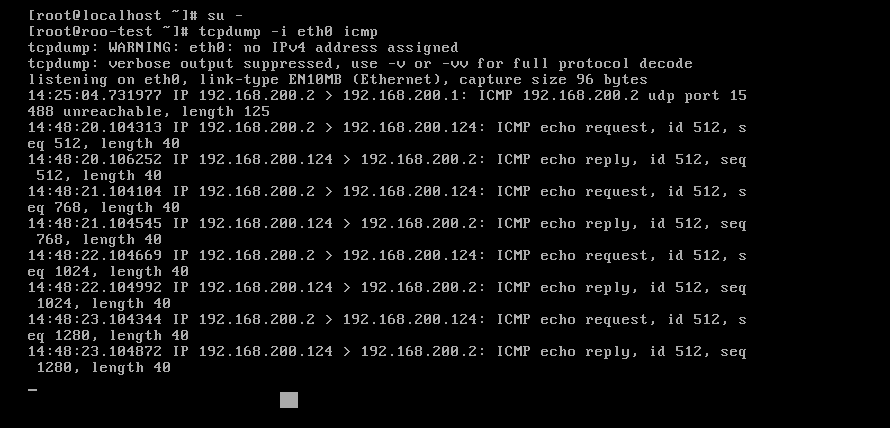

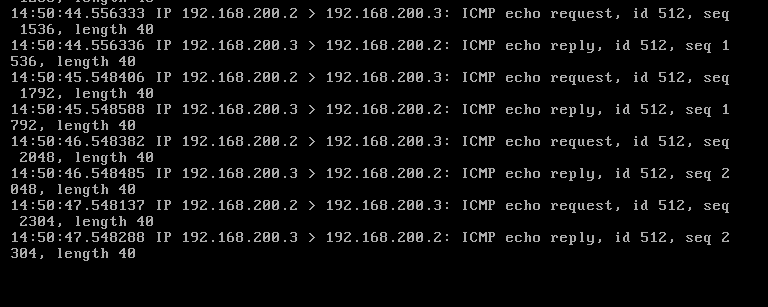

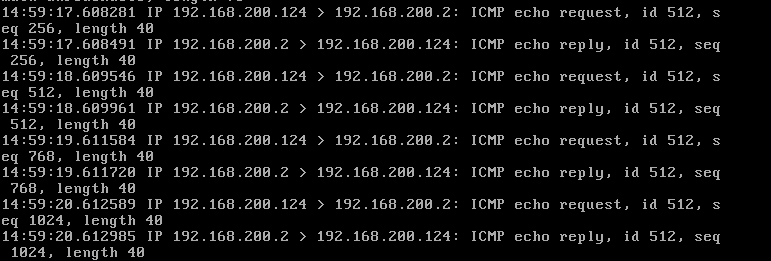

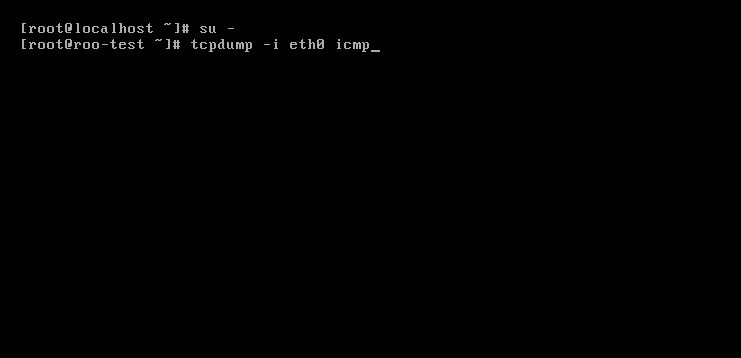

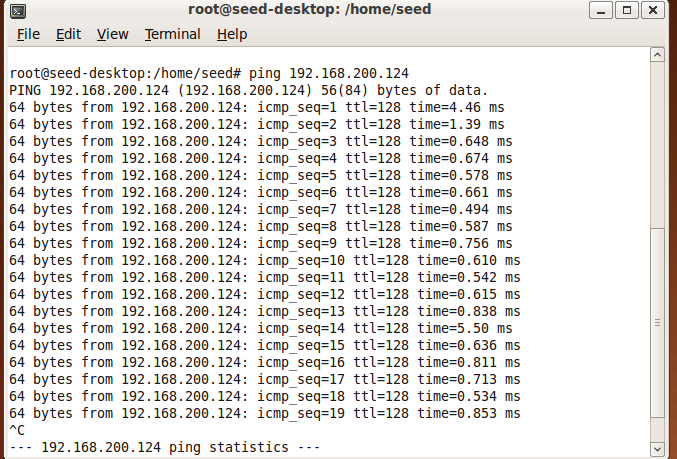

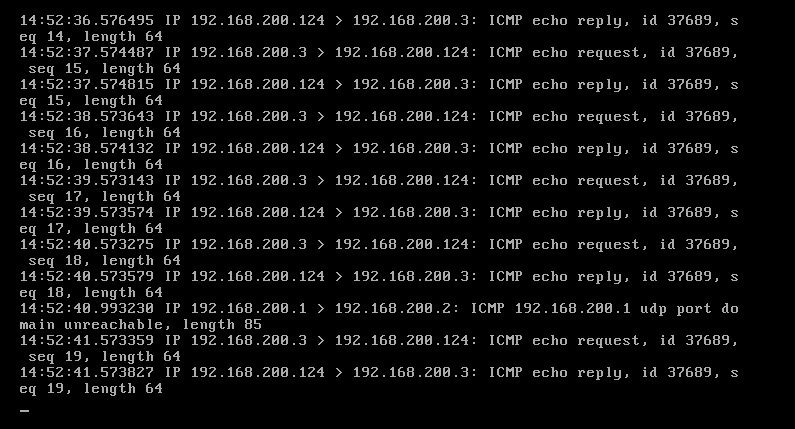

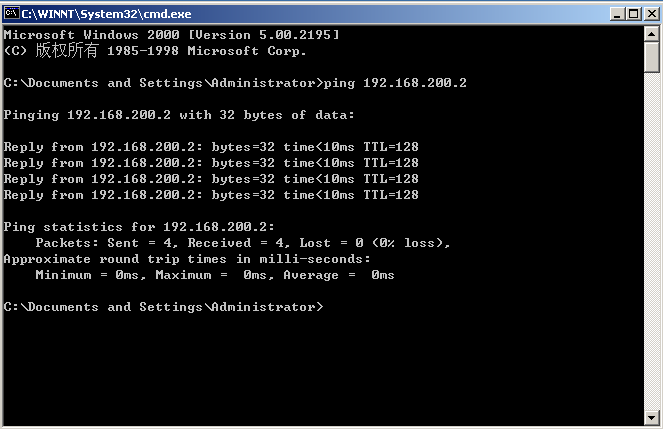

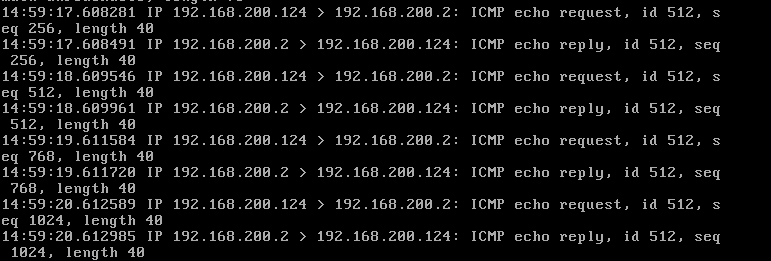

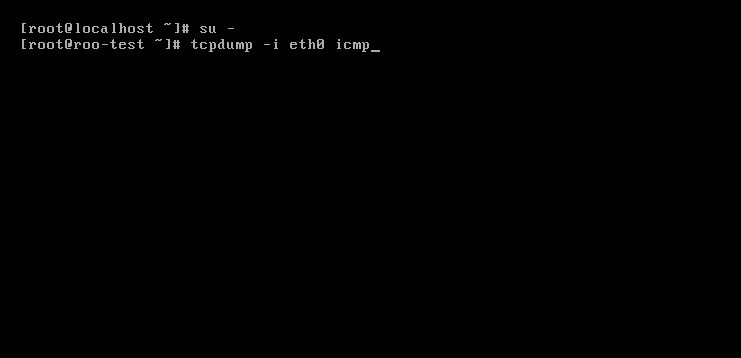

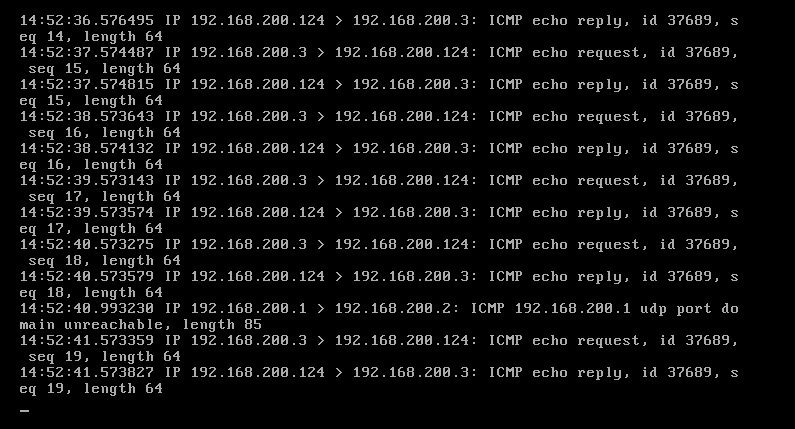

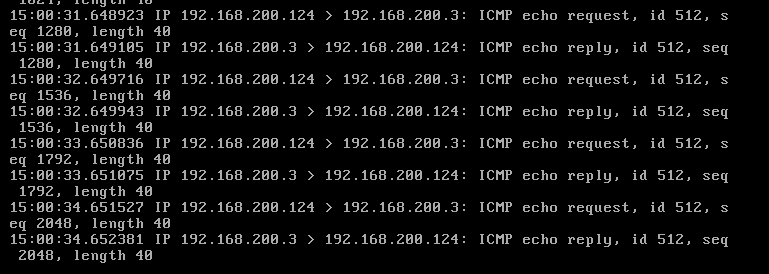

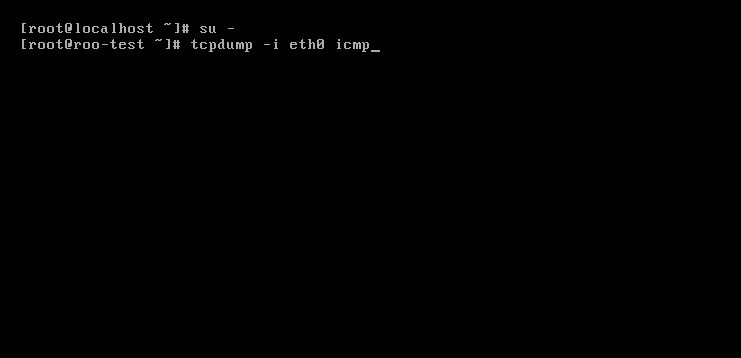

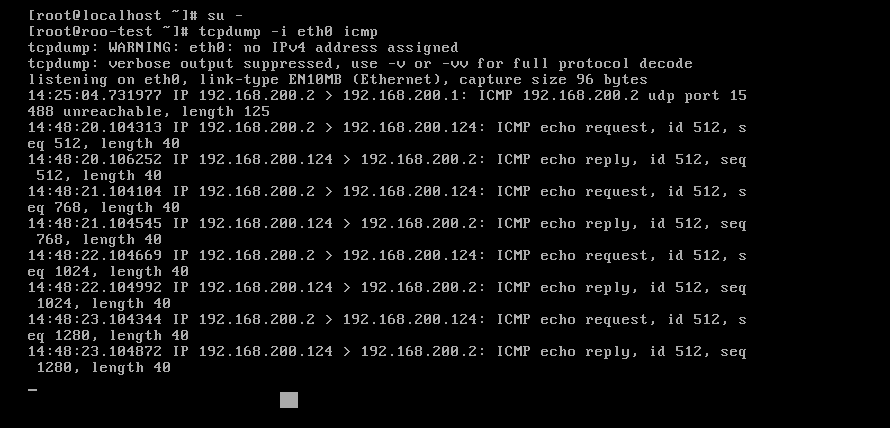

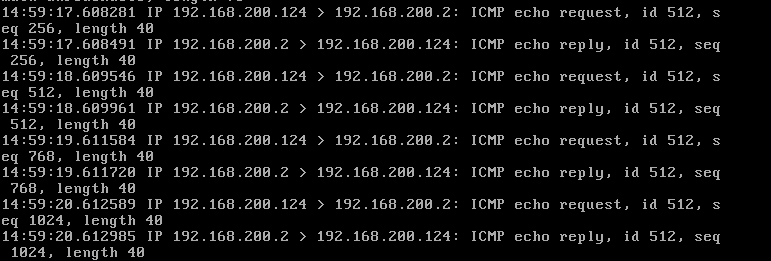

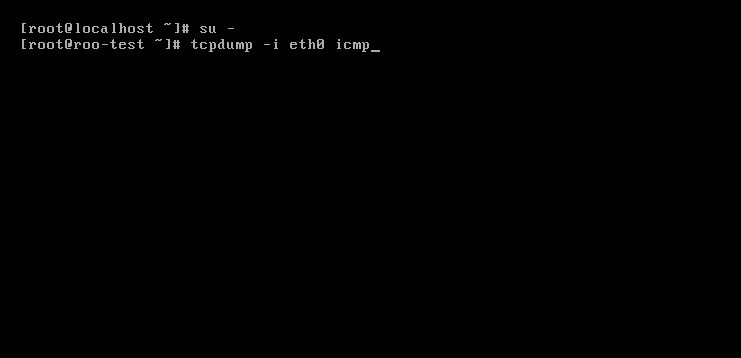

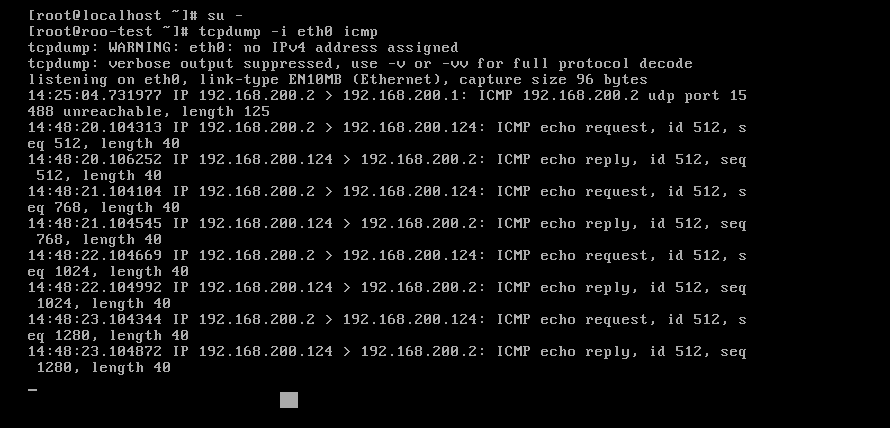

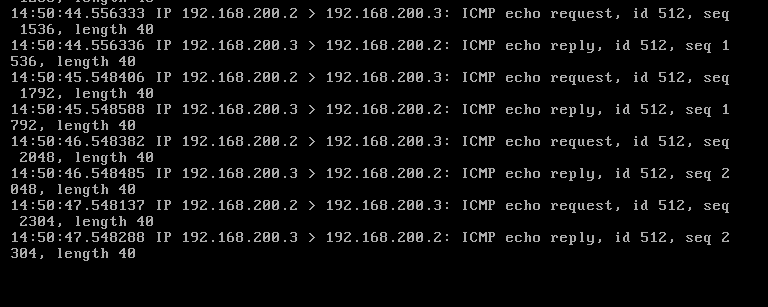

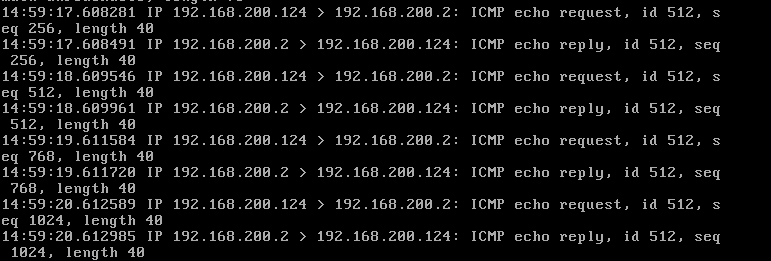

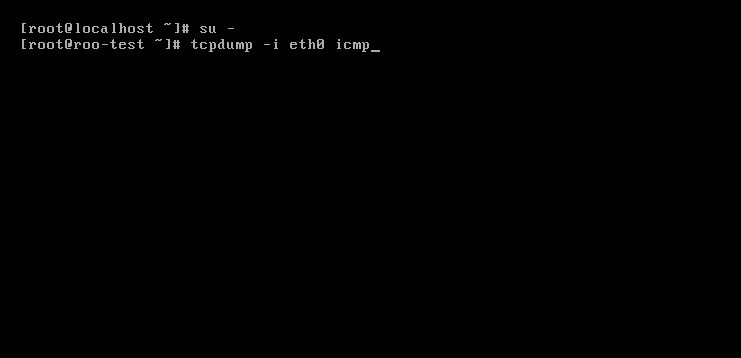

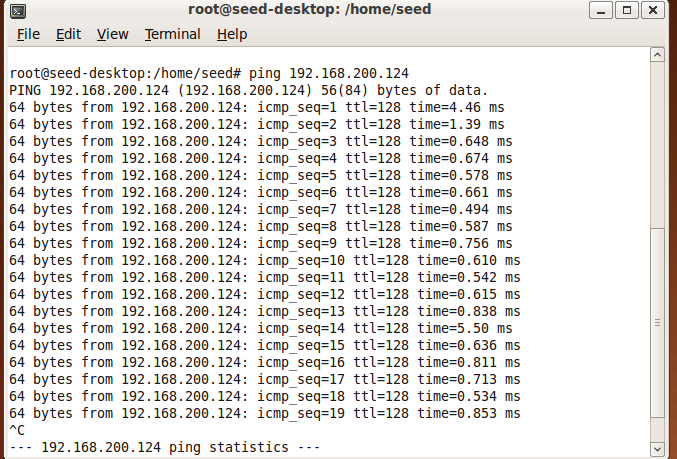

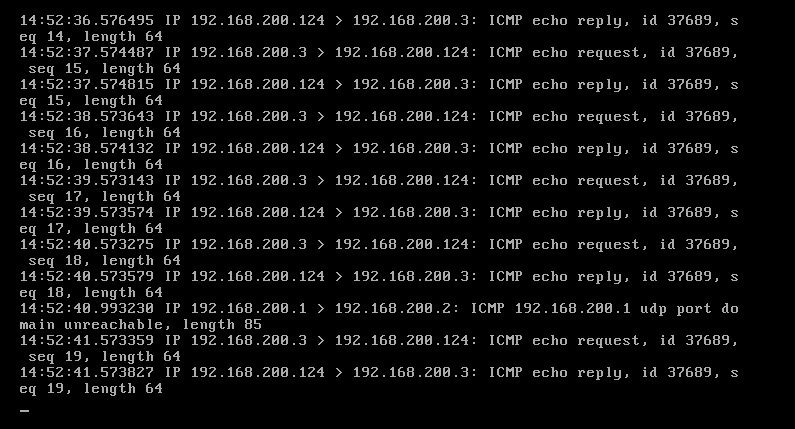

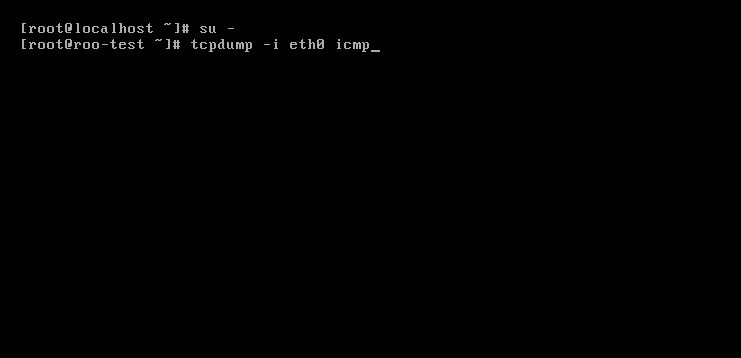

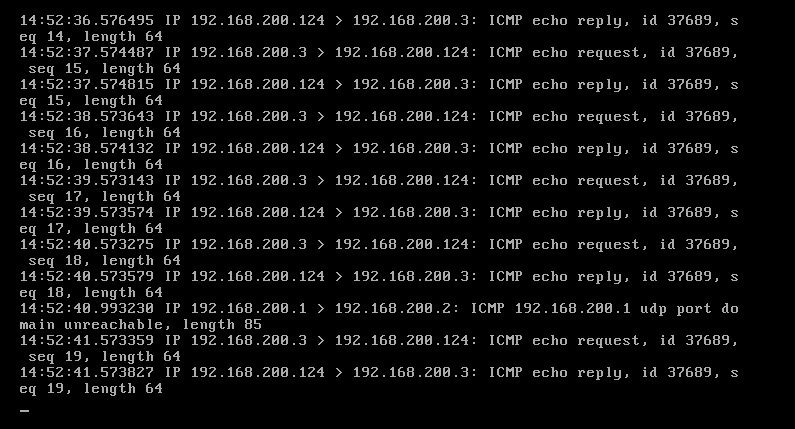

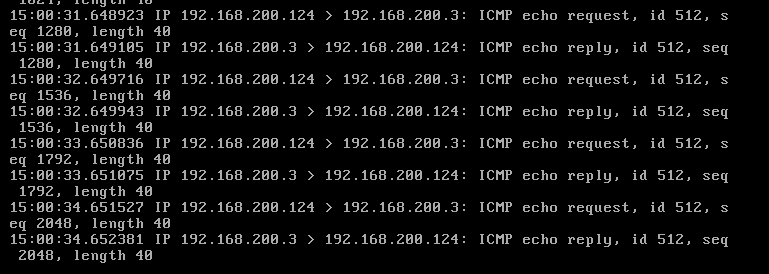

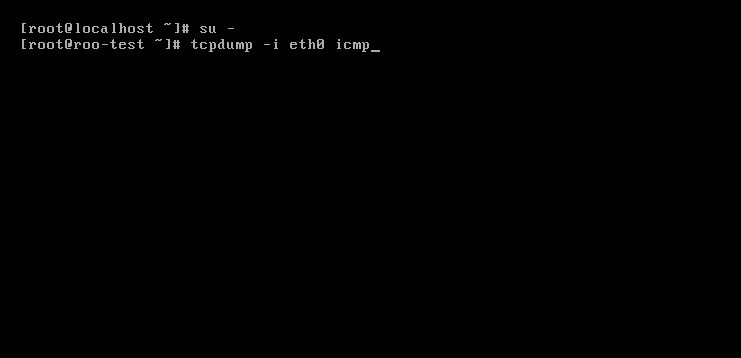

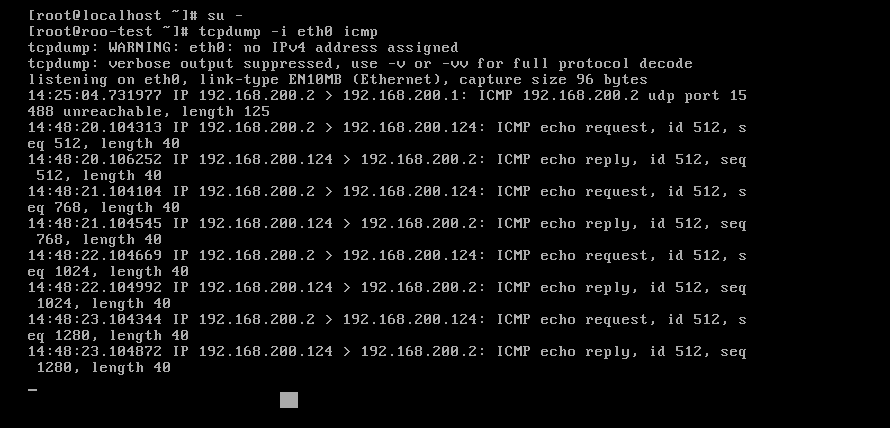

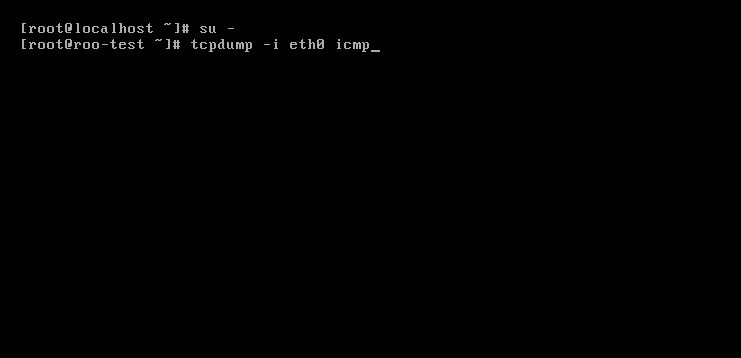

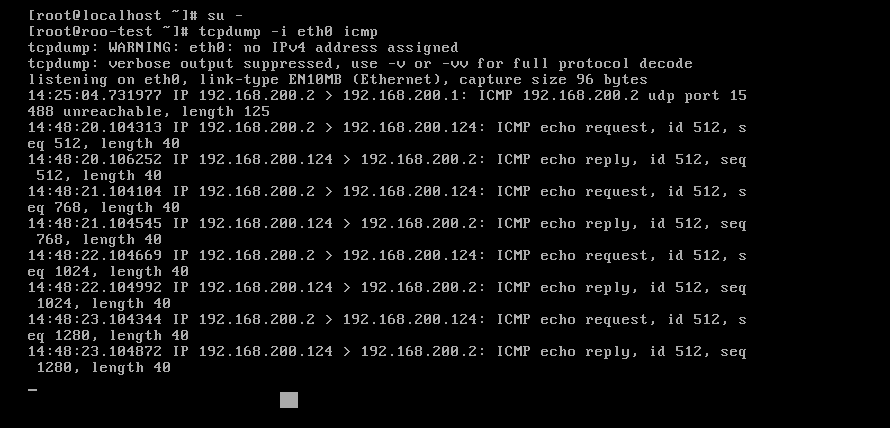

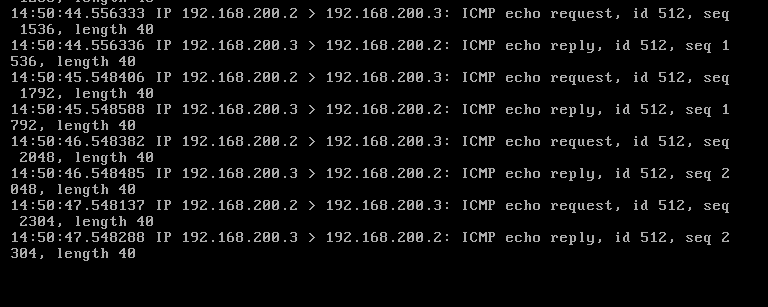

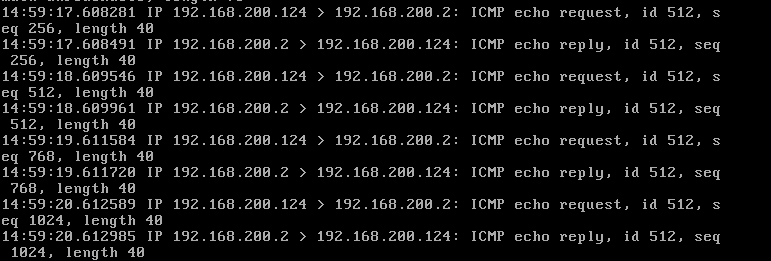

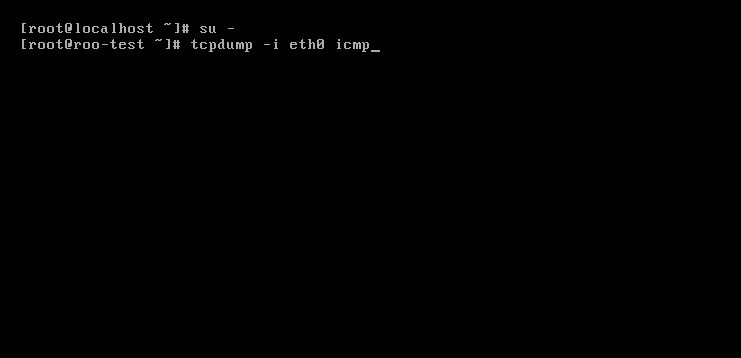

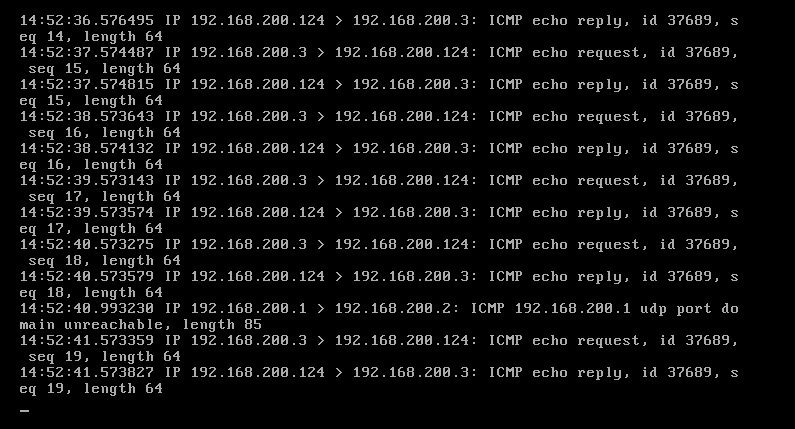

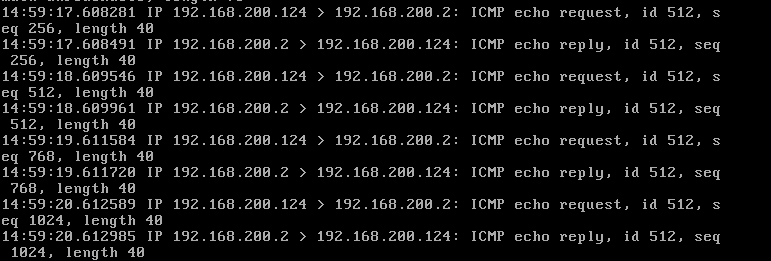

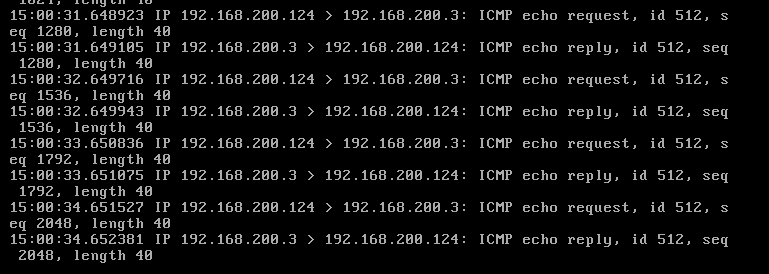

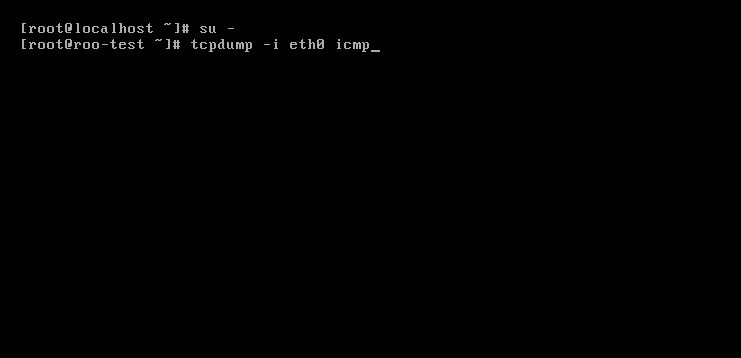

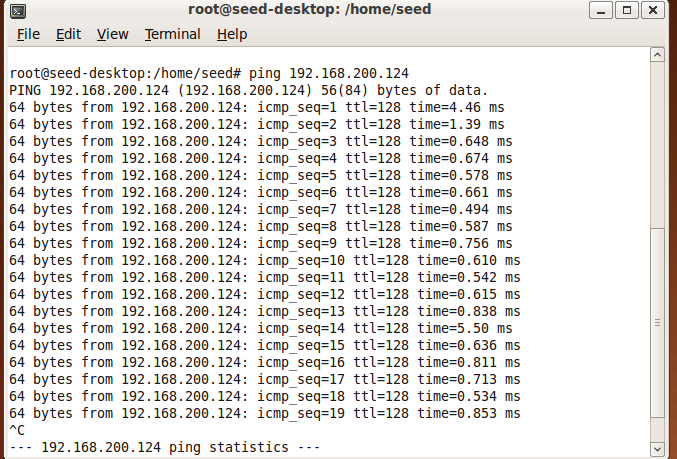

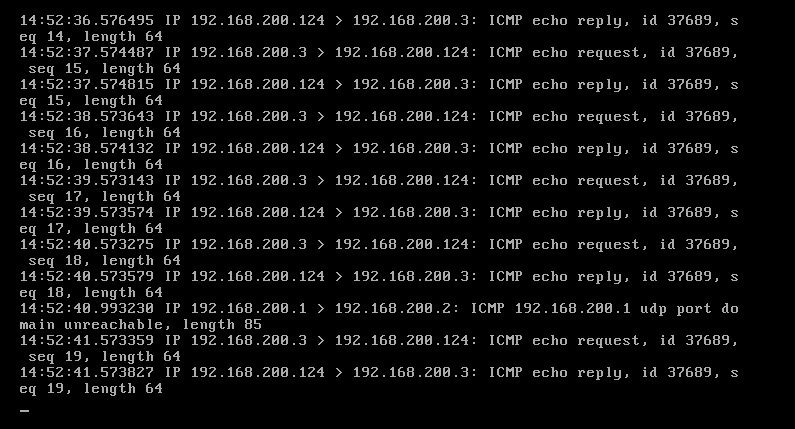

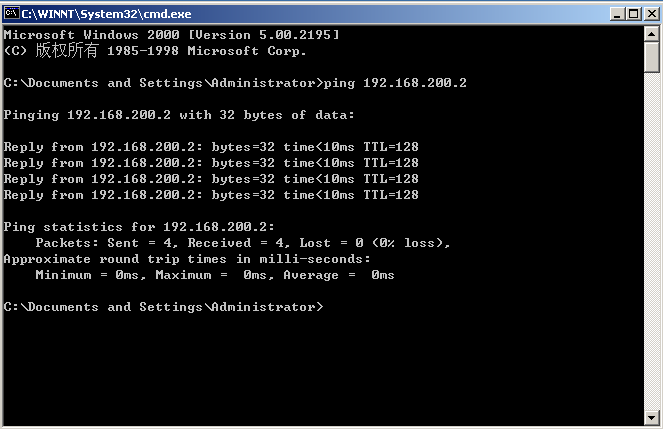

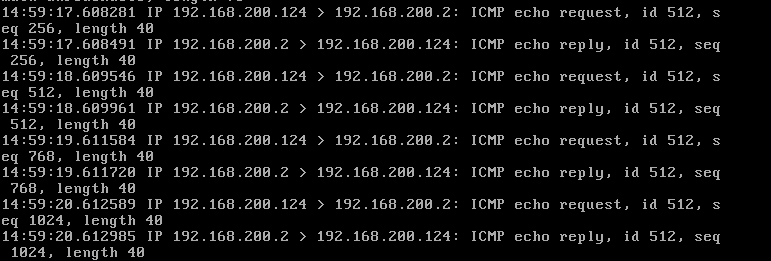

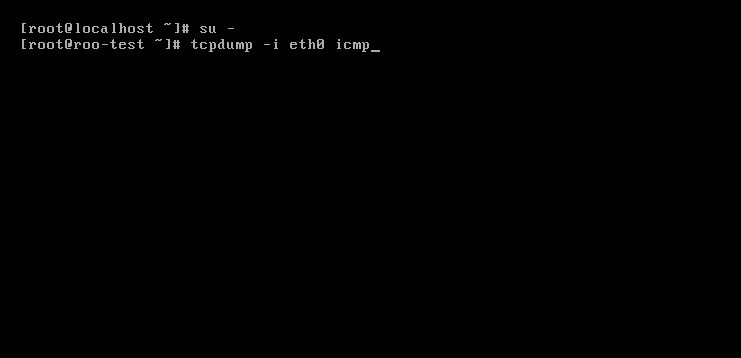

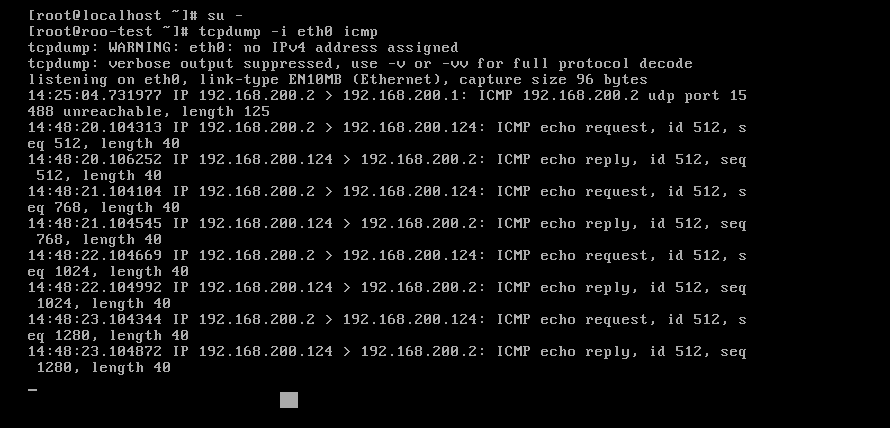

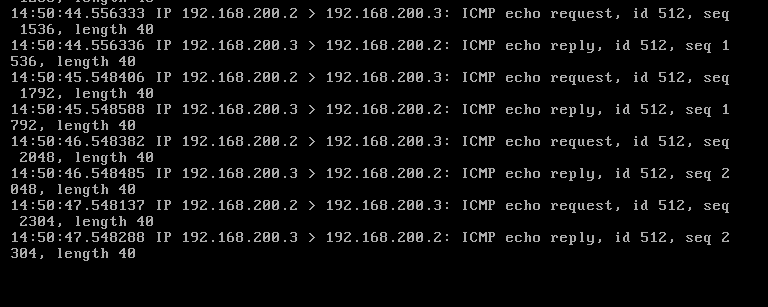

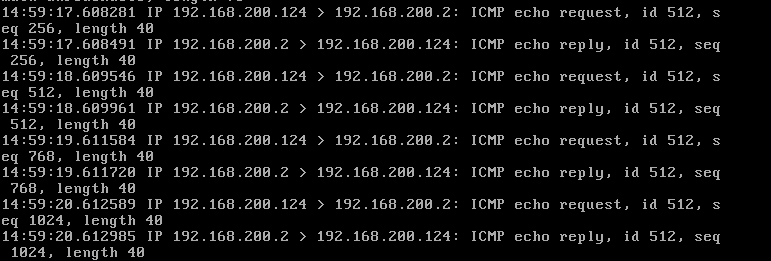

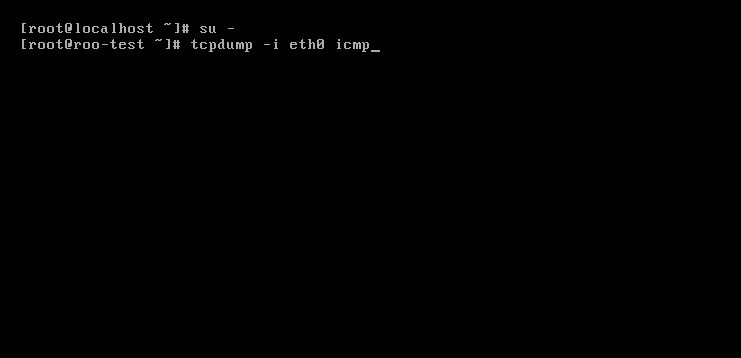

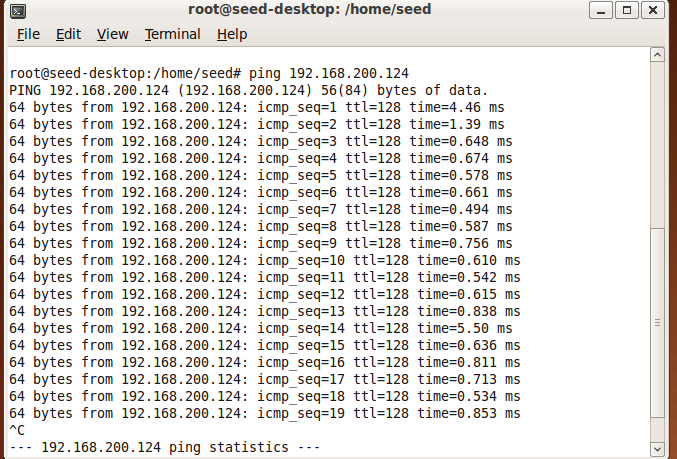

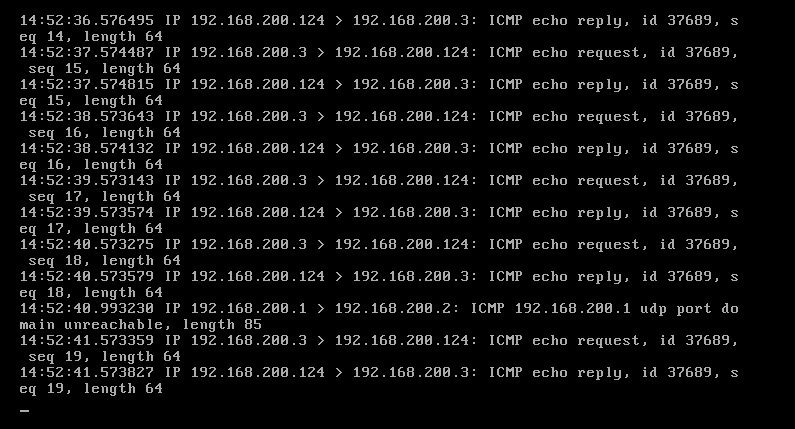

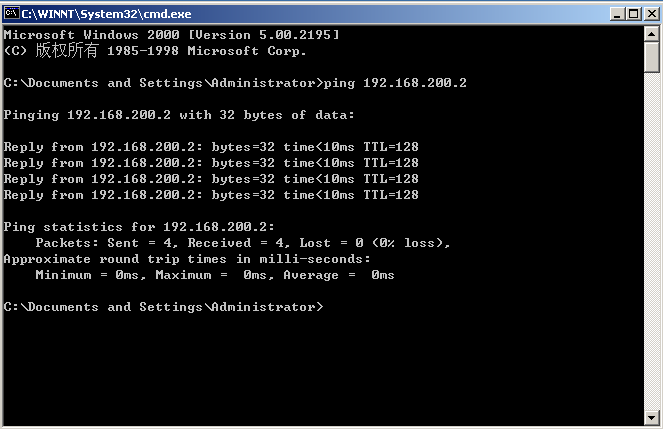

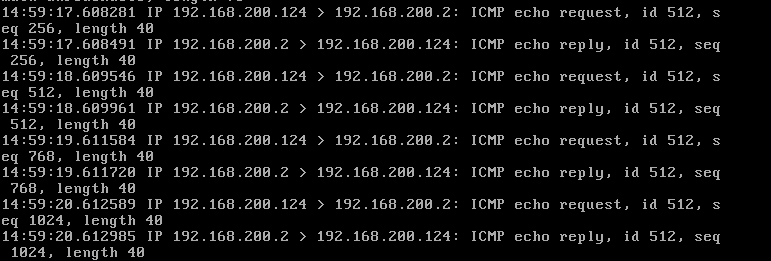

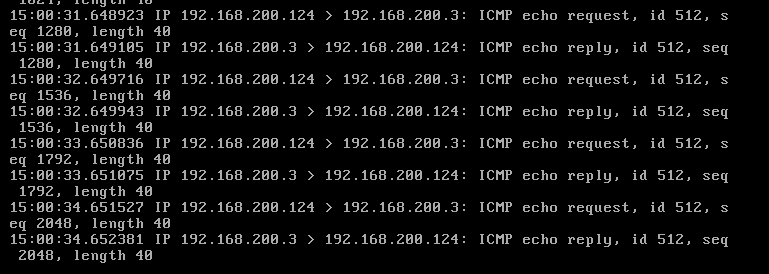

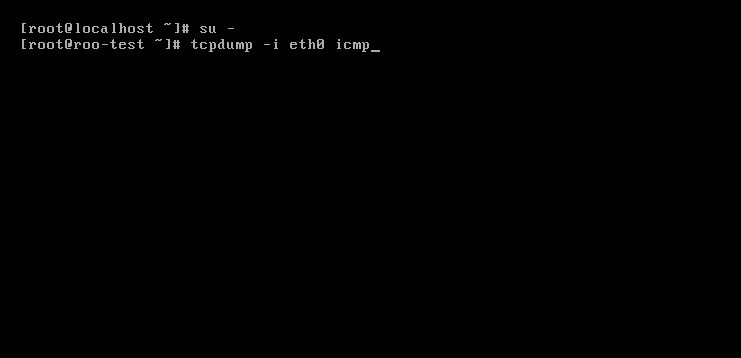

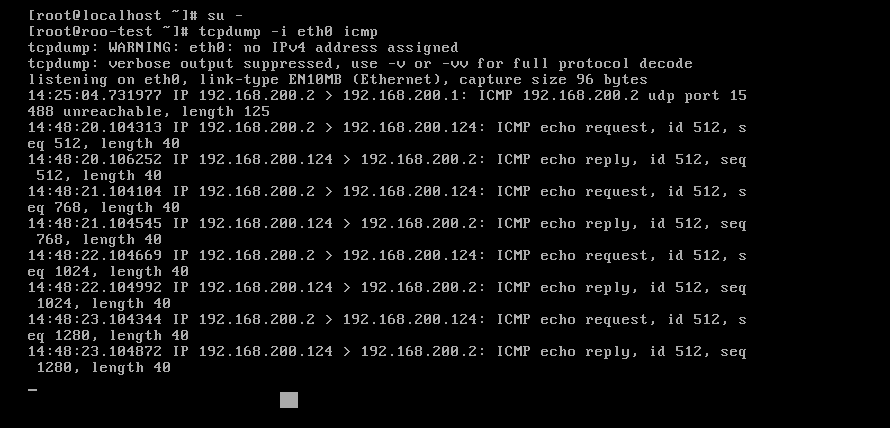

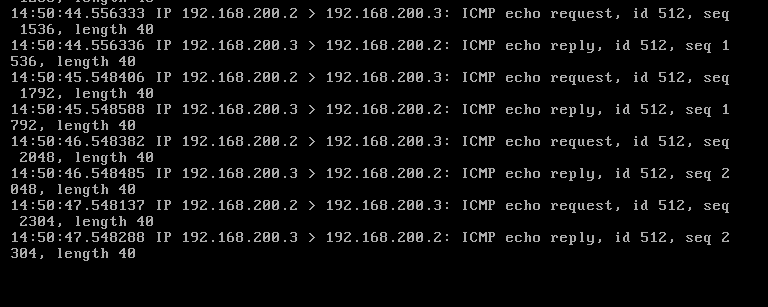

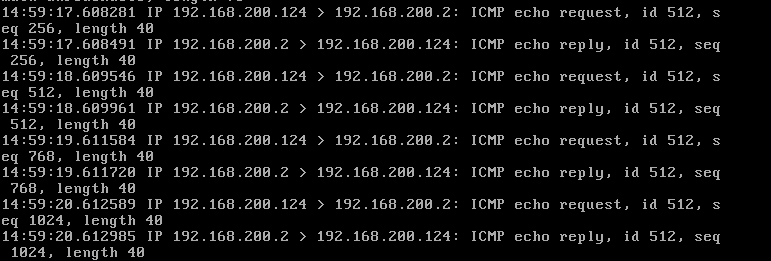

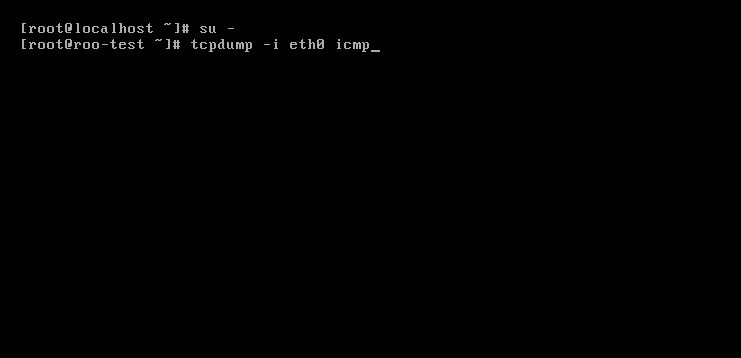

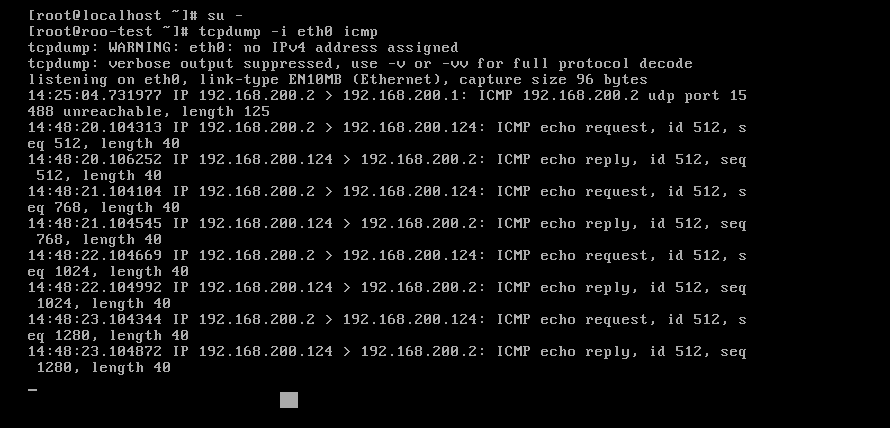

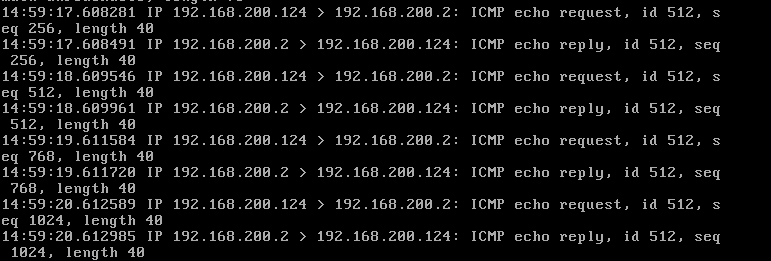

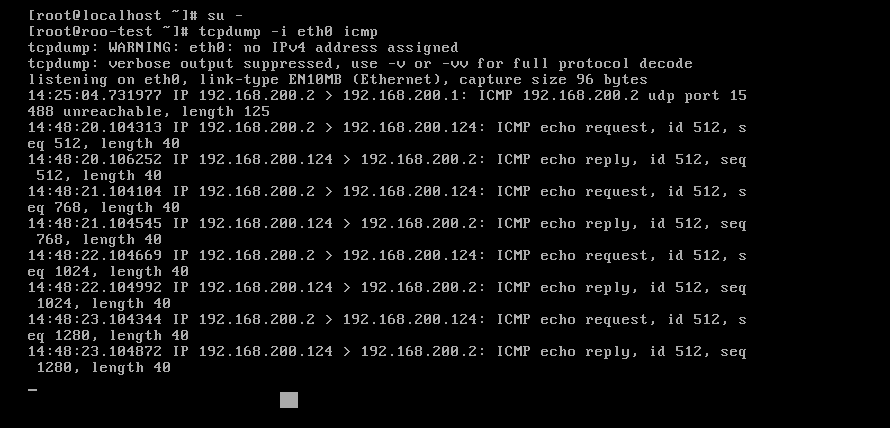

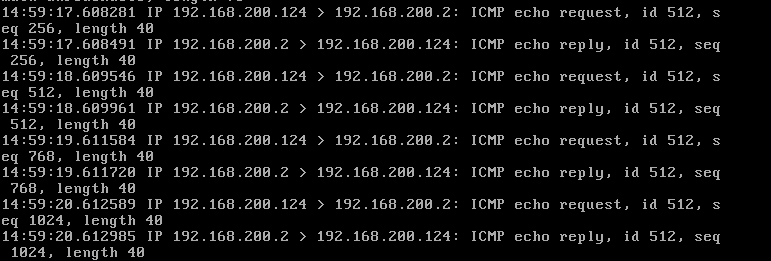

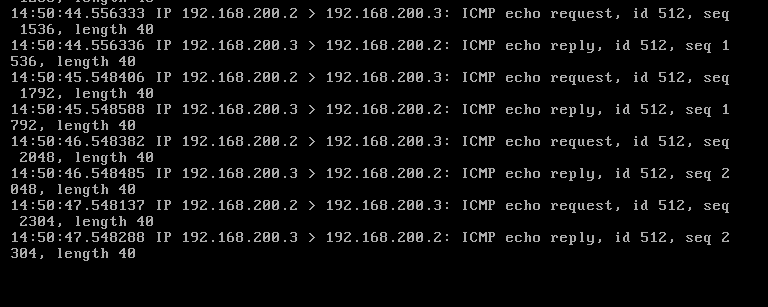

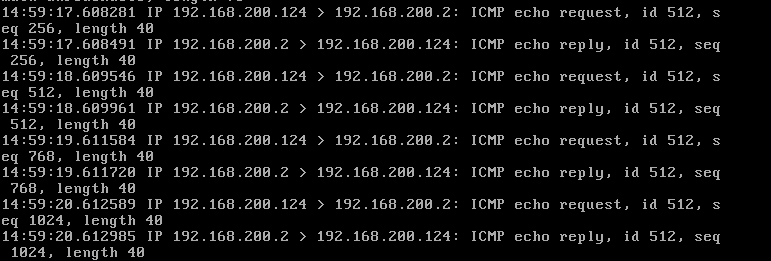

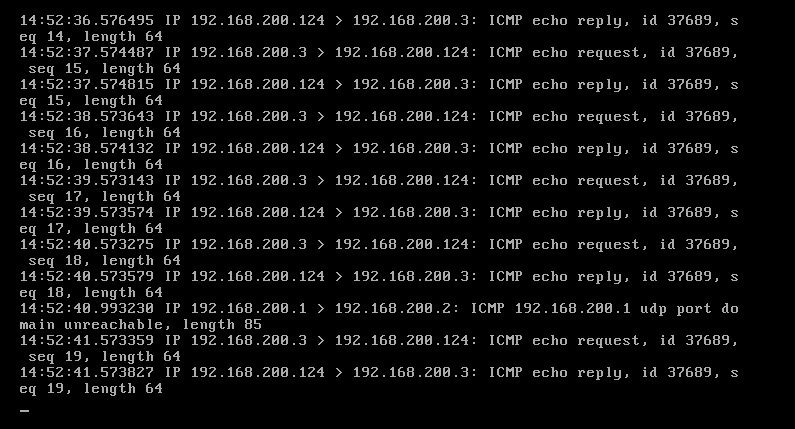

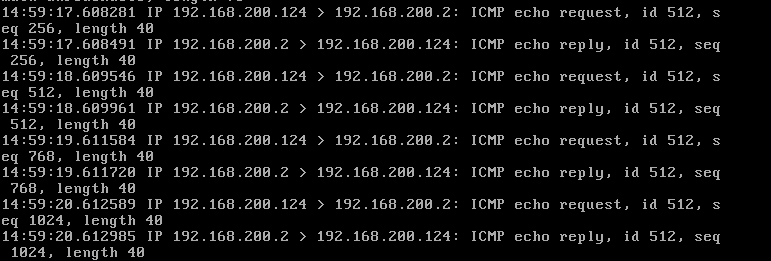

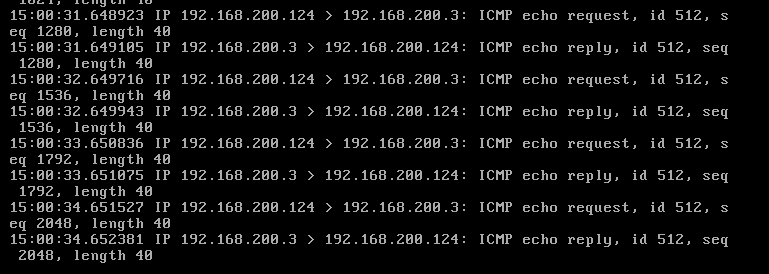

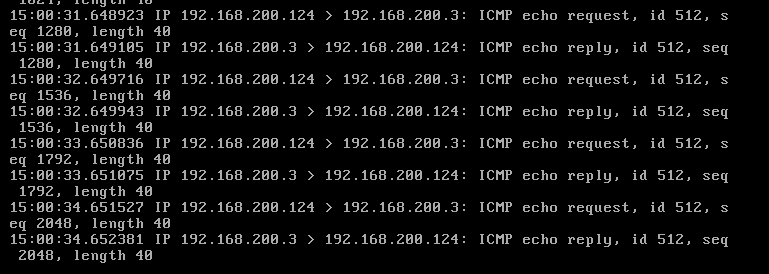

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

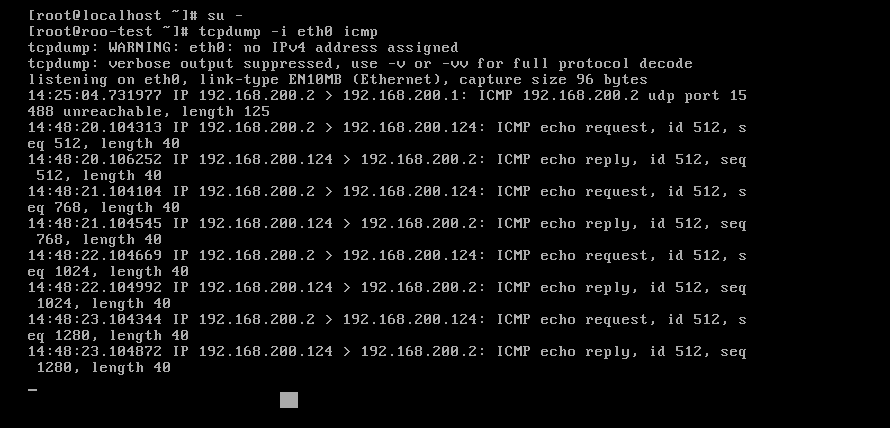

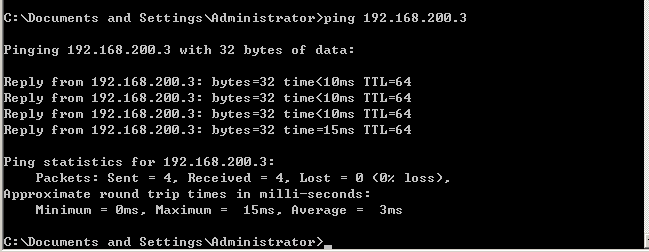

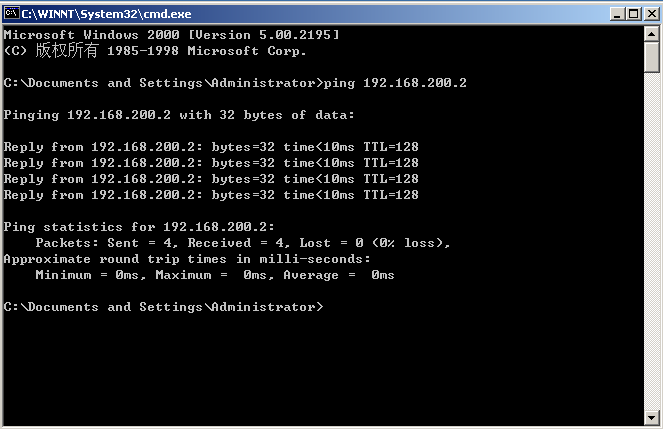

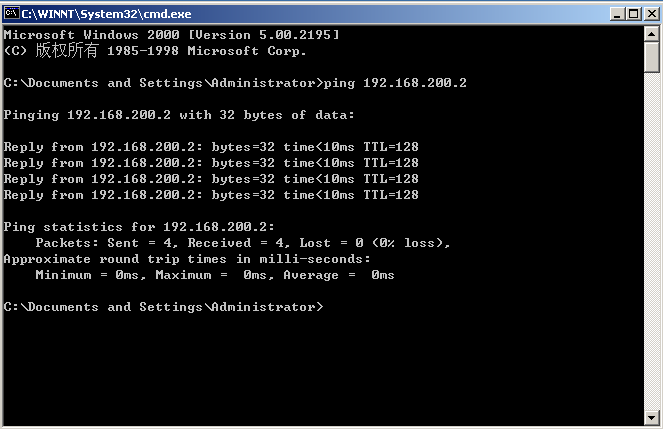

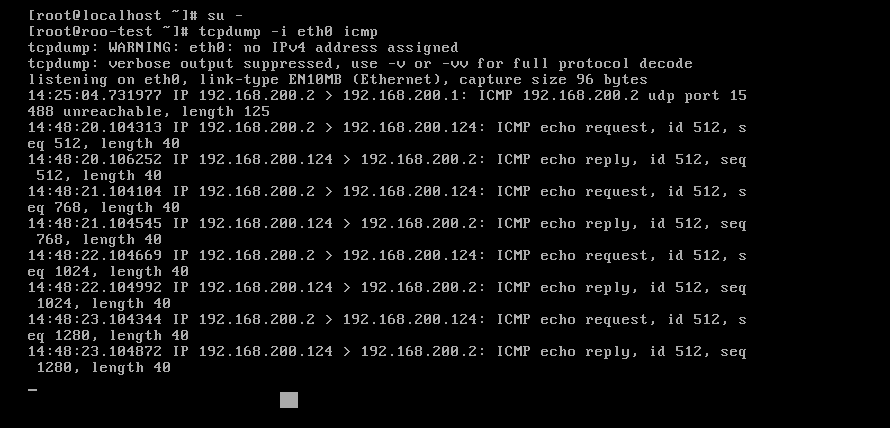

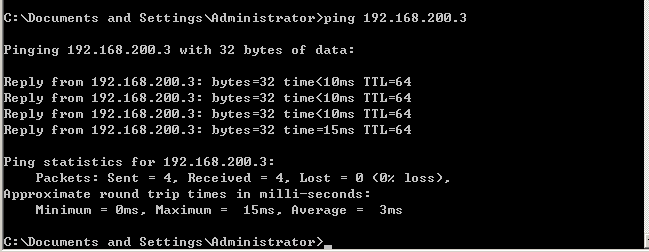

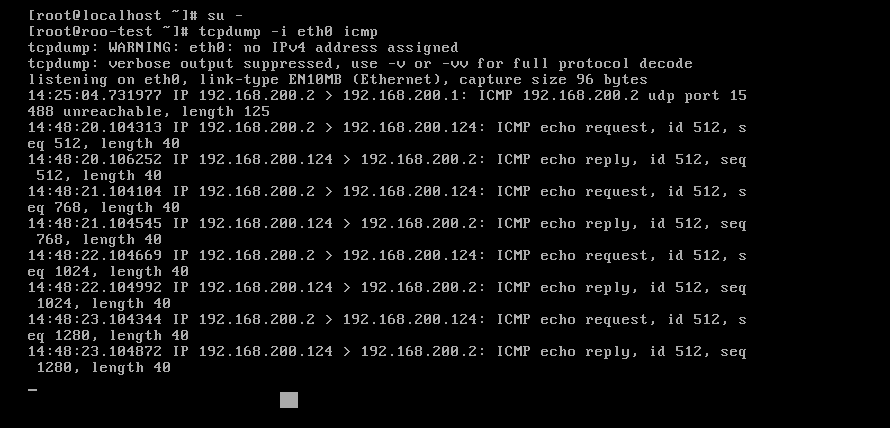

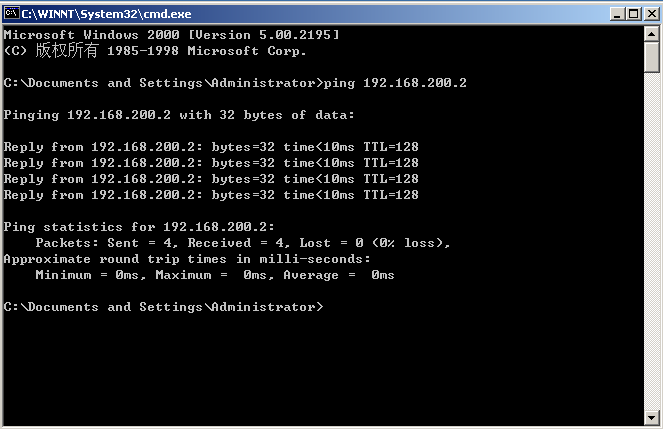

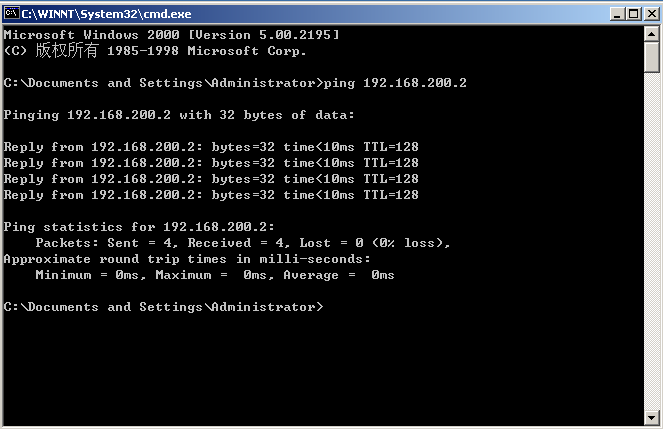

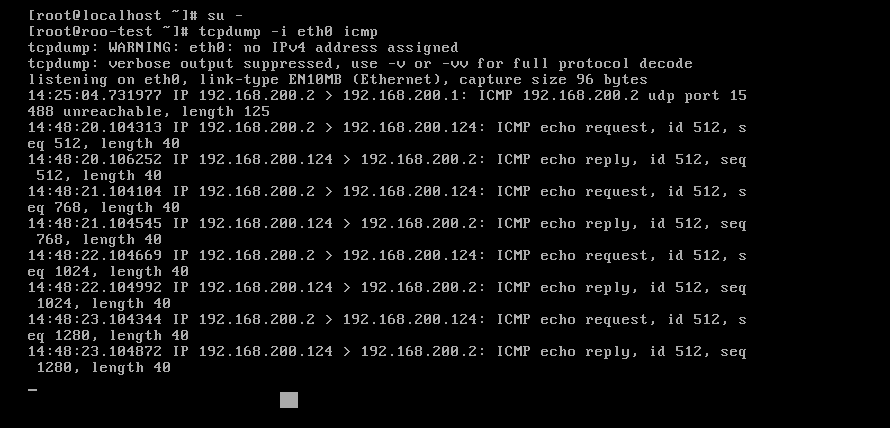

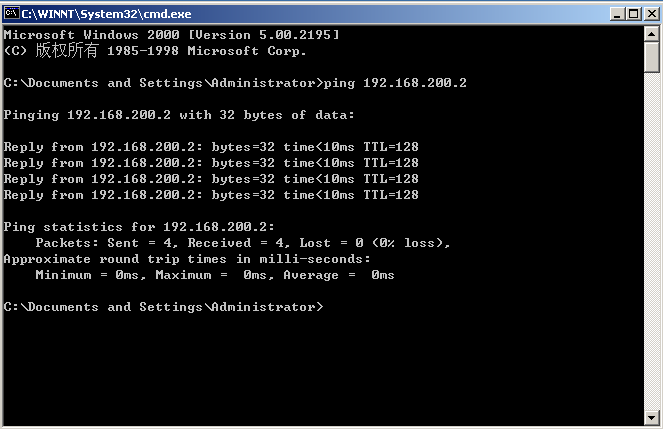

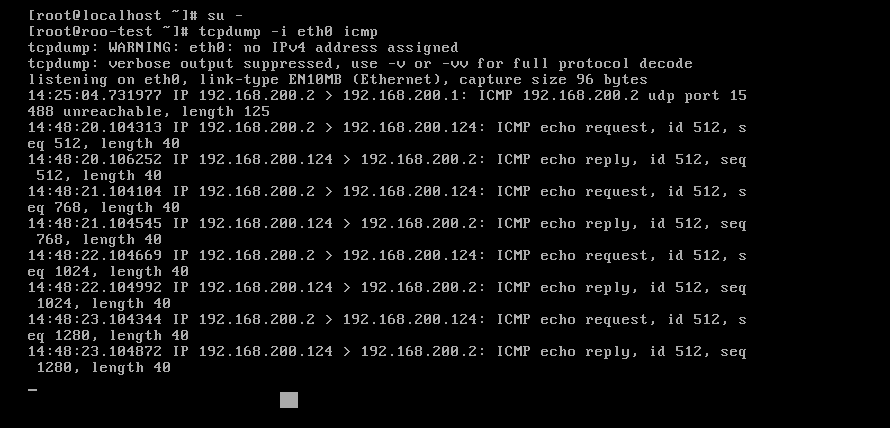

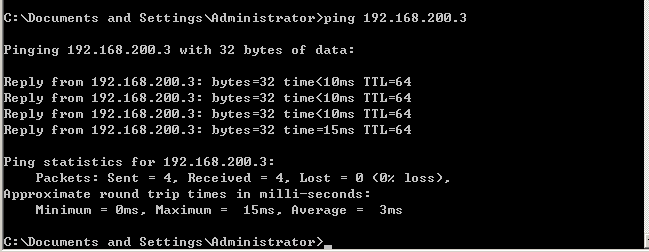

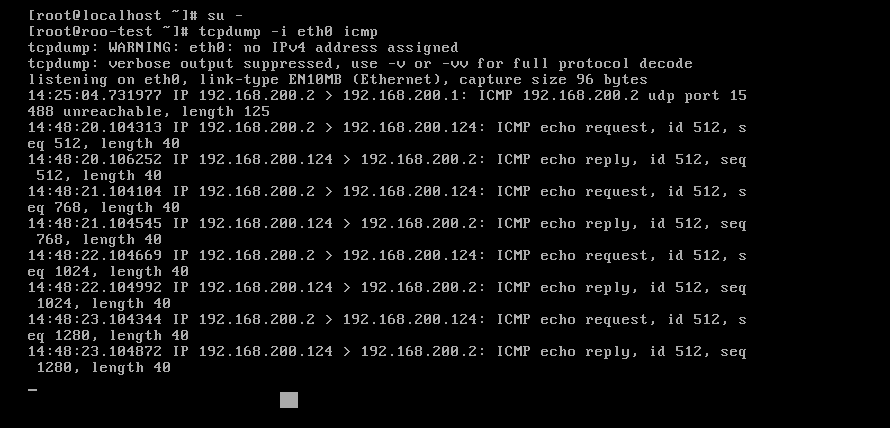

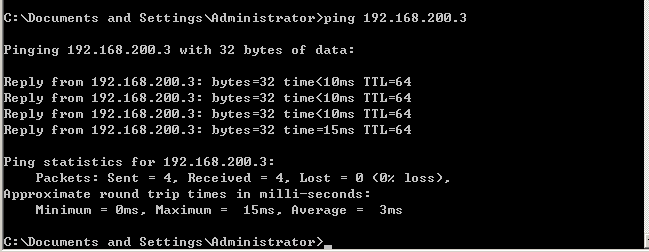

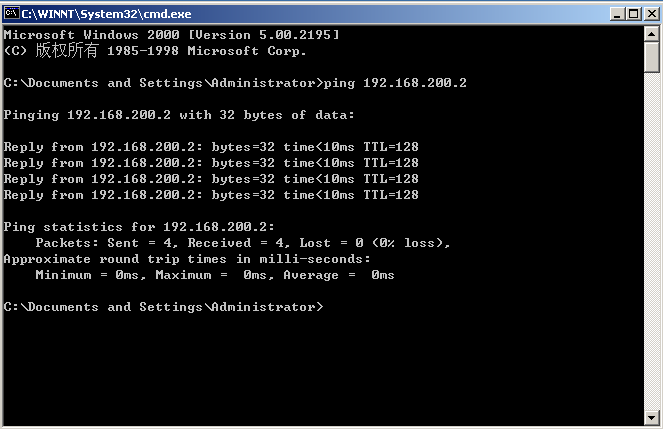

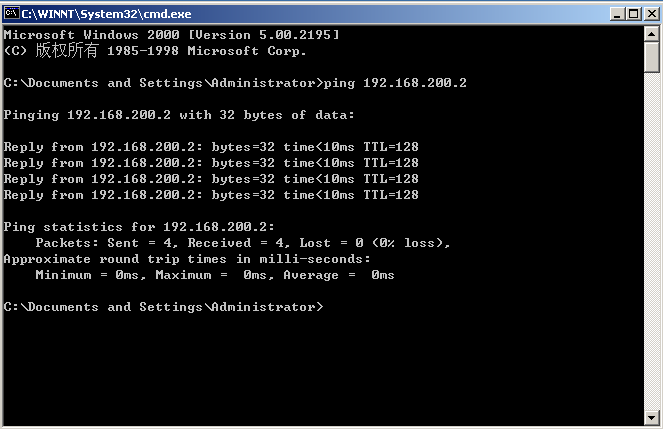

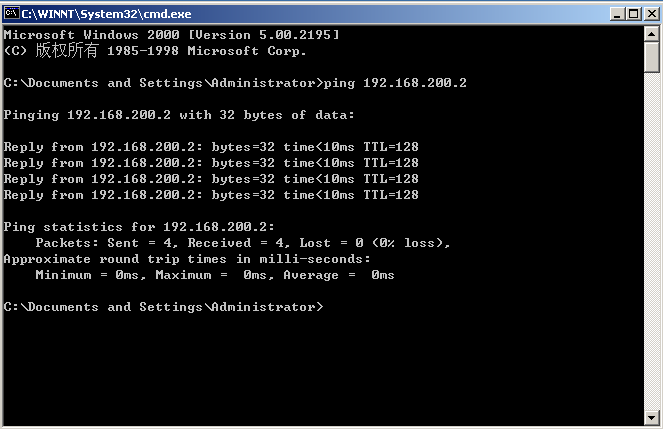

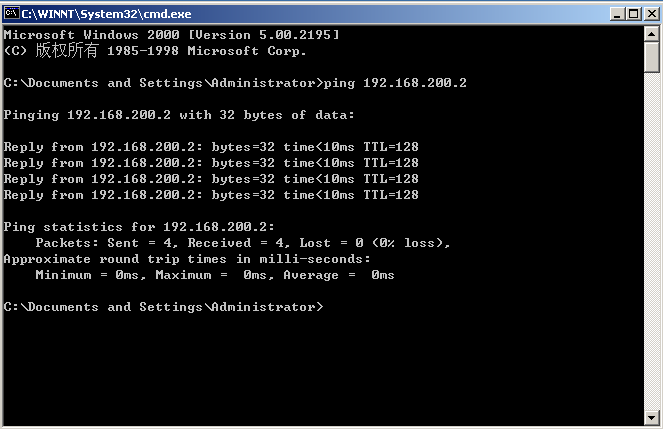

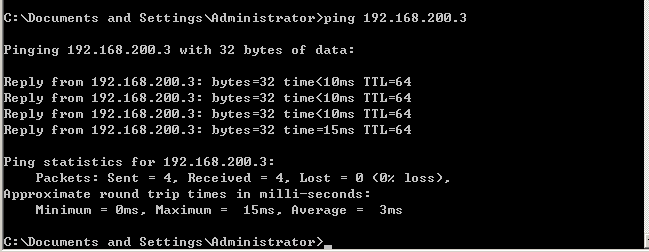

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

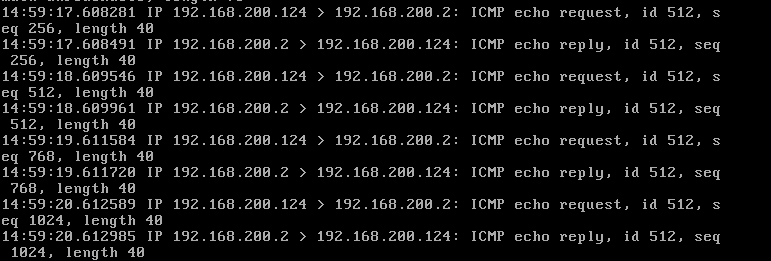

(2)蜜罐监控到这一过程

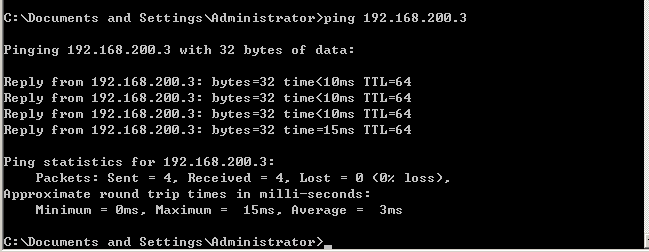

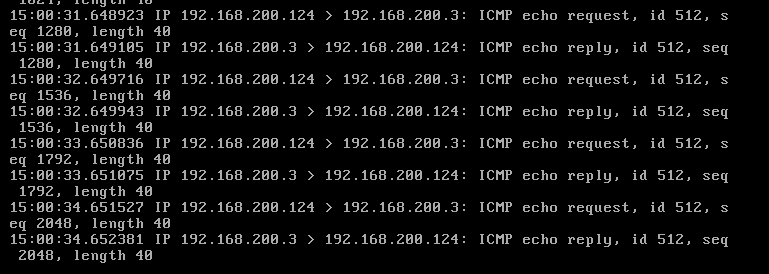

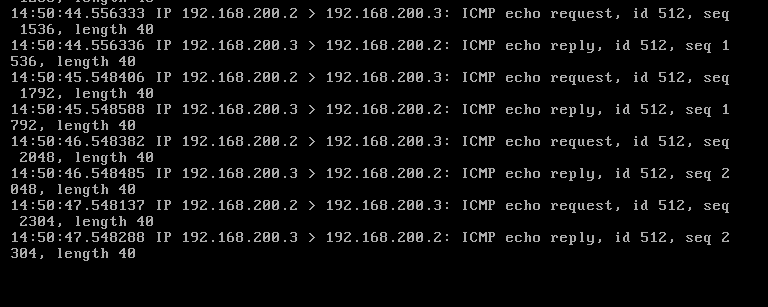

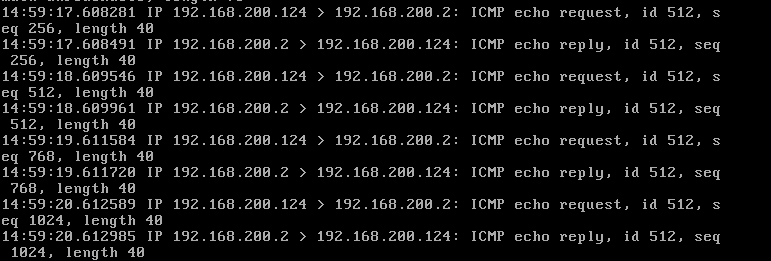

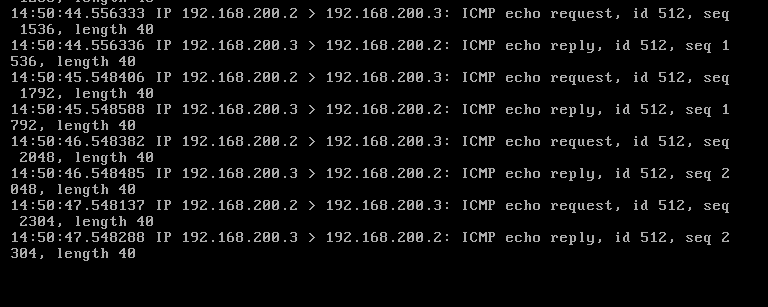

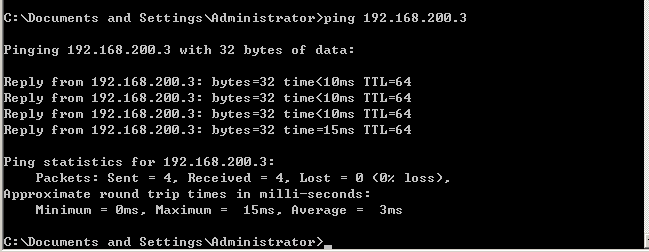

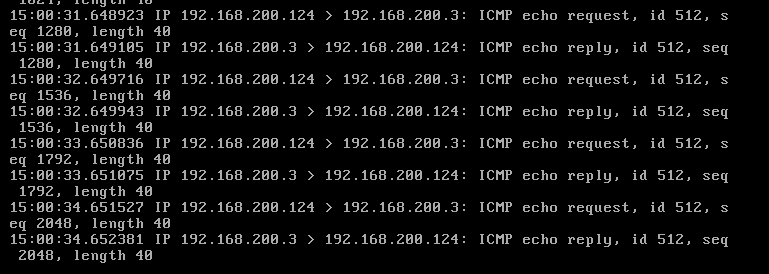

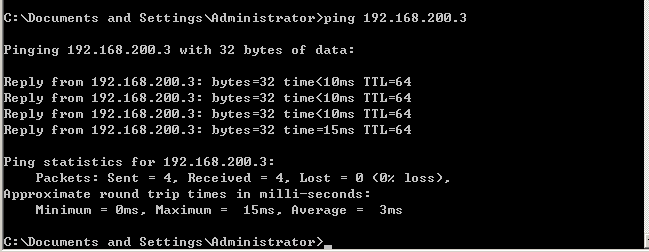

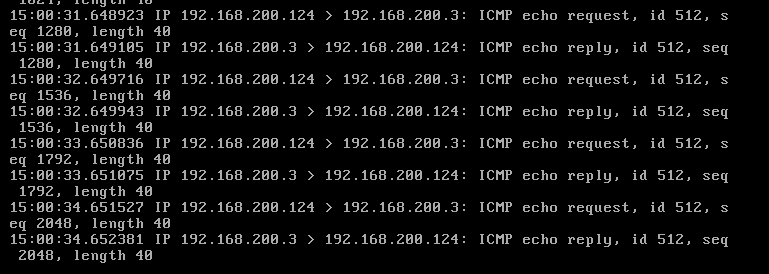

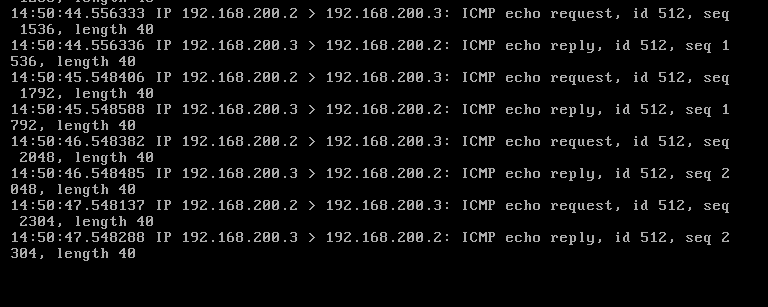

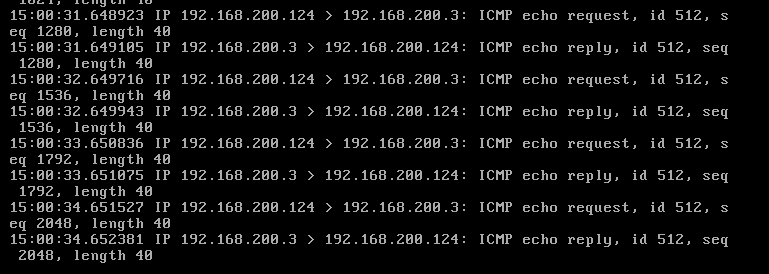

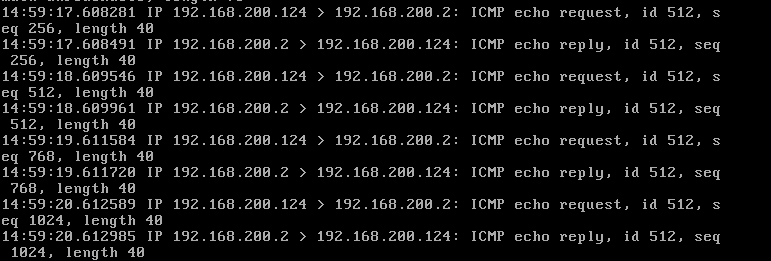

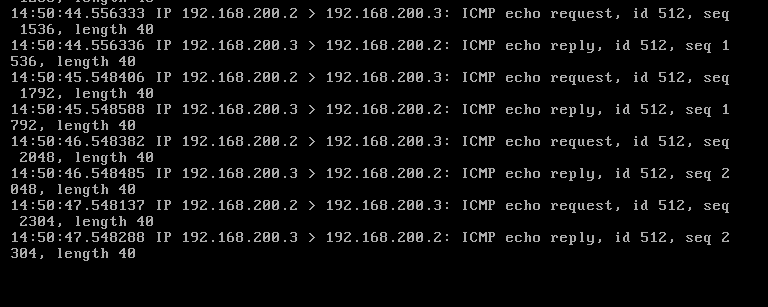

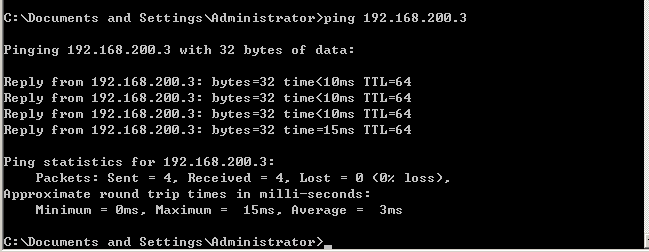

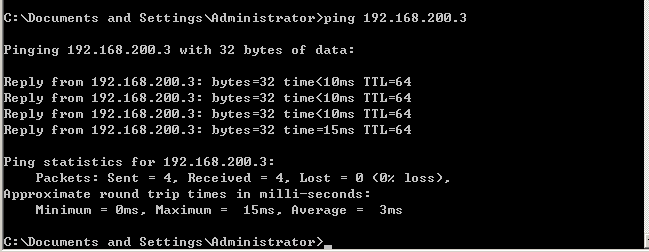

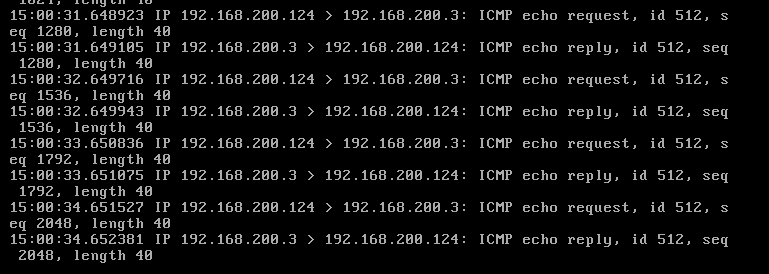

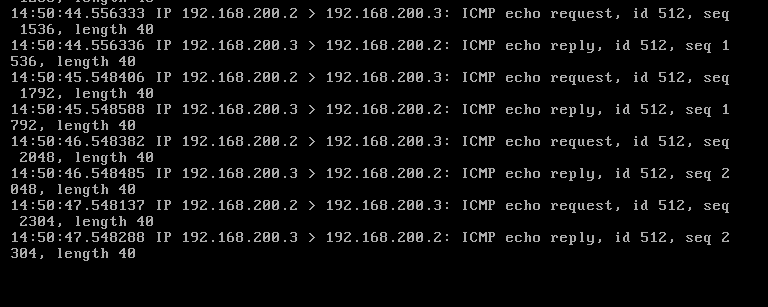

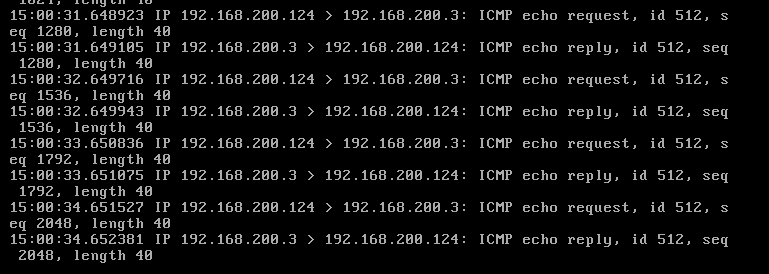

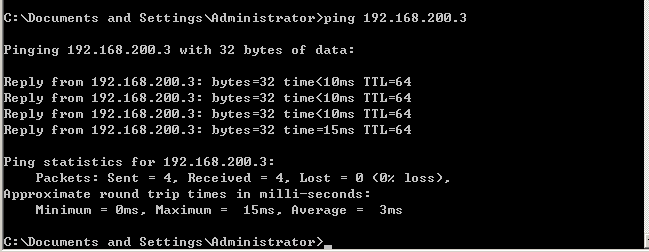

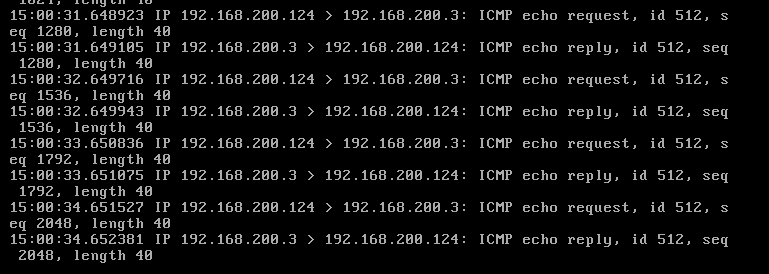

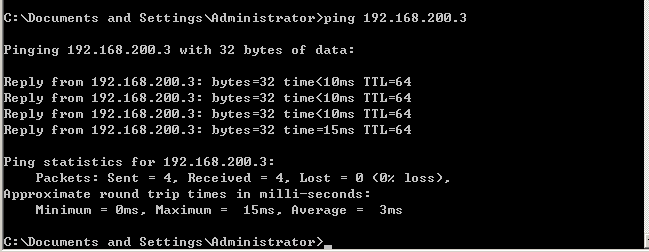

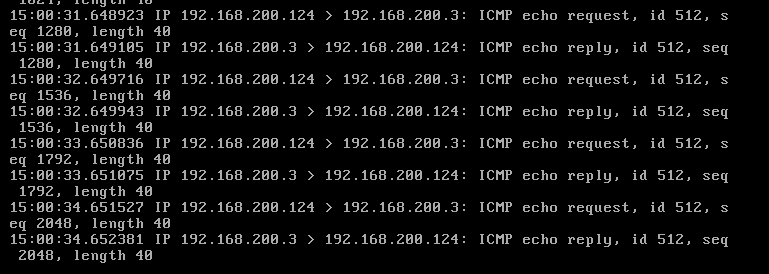

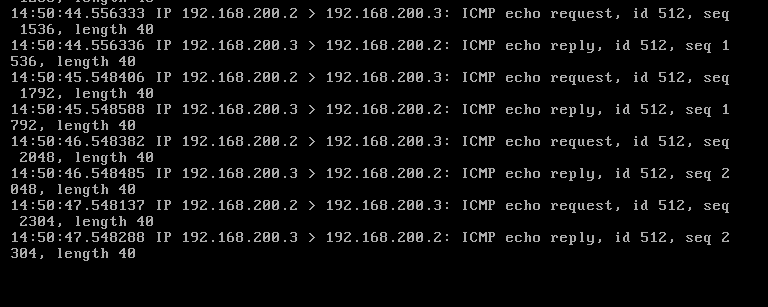

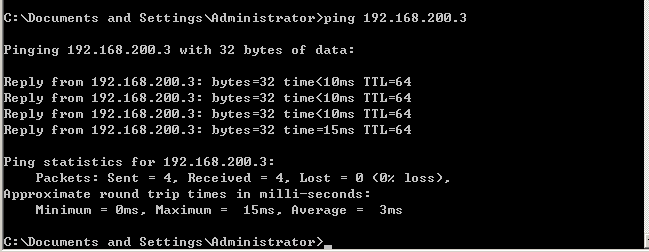

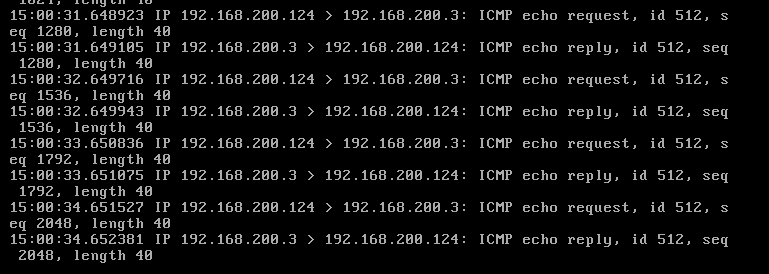

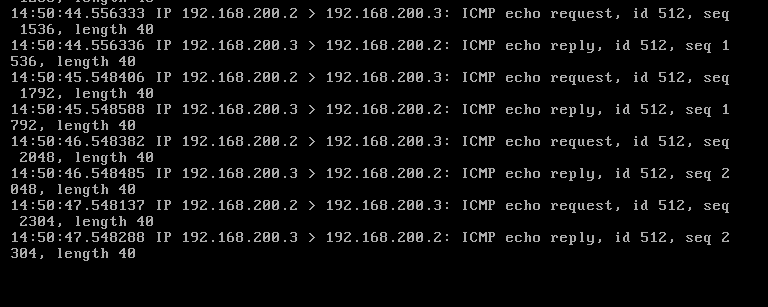

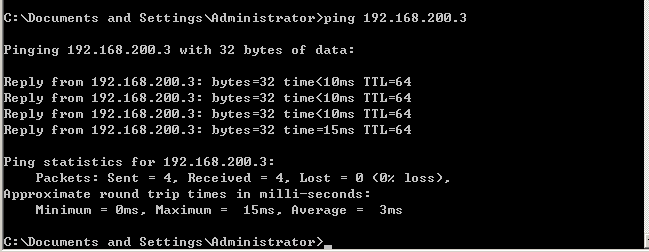

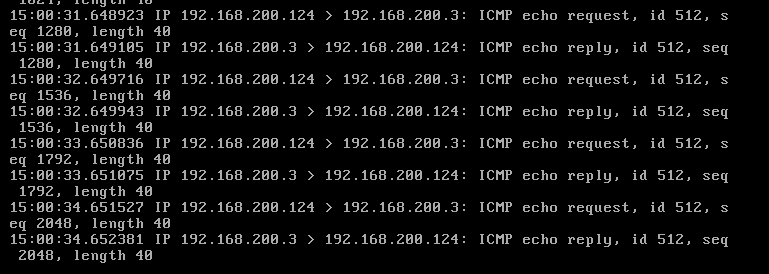

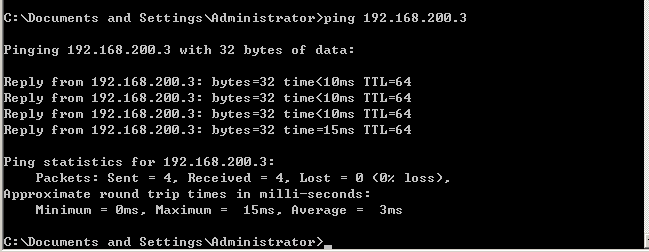

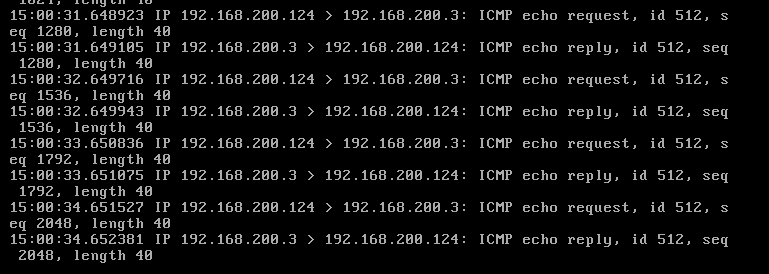

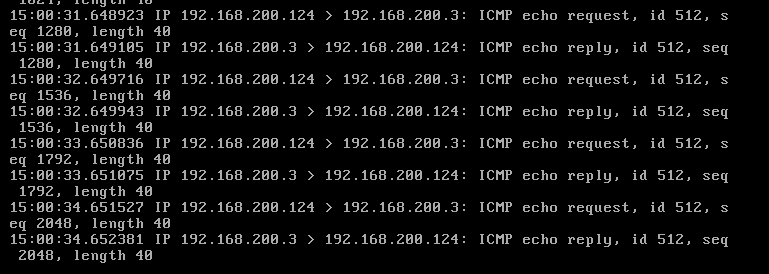

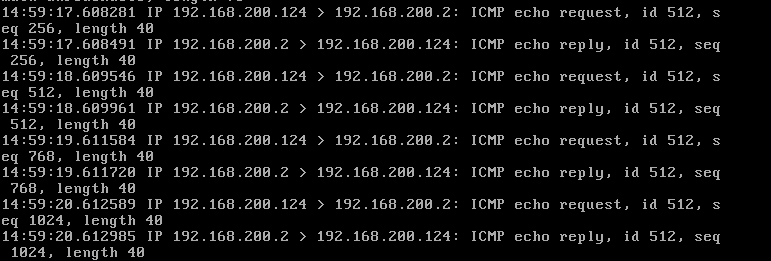

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

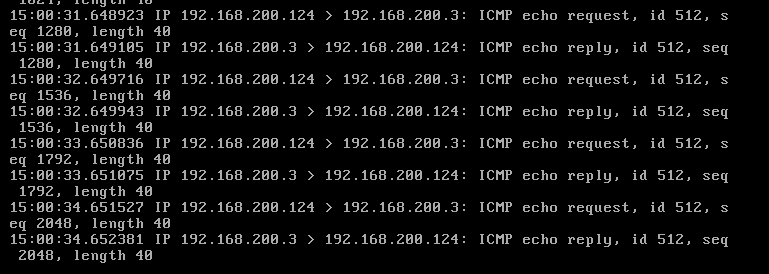

(2)蜜罐监控到这一过程

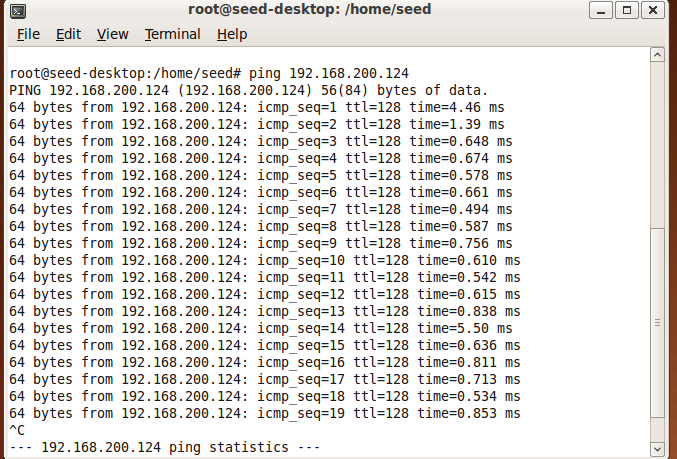

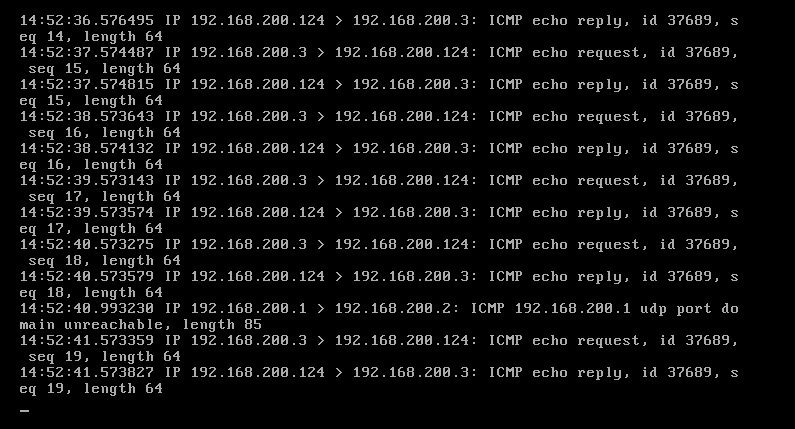

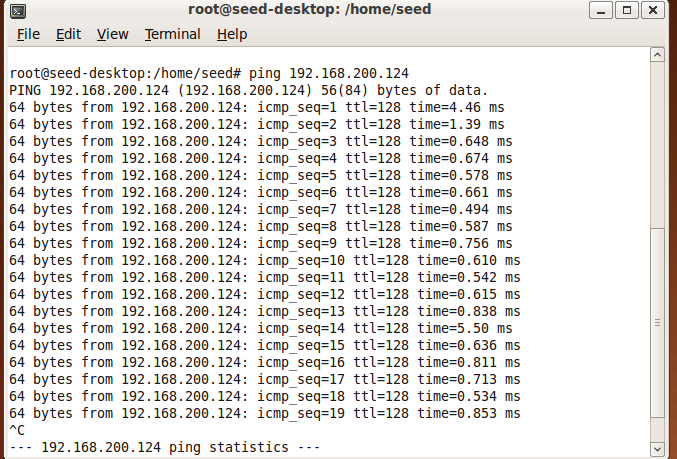

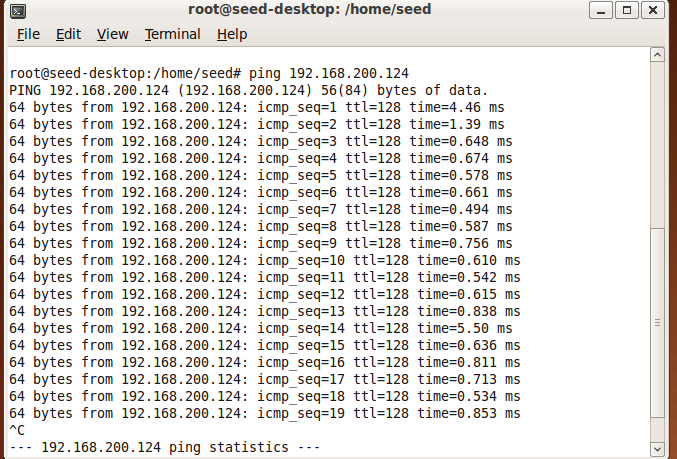

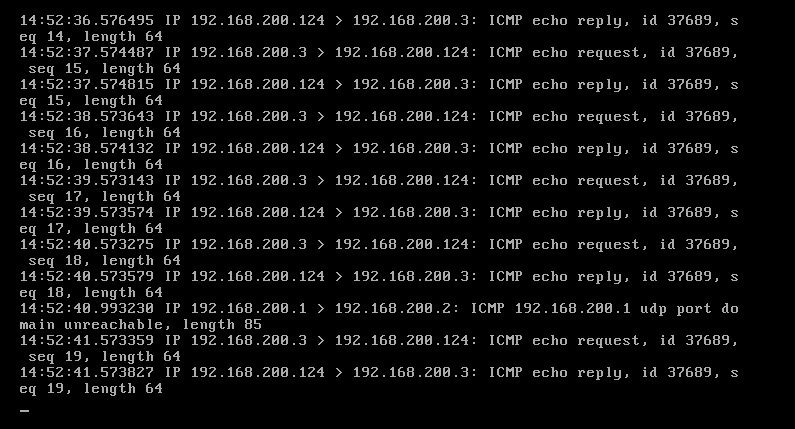

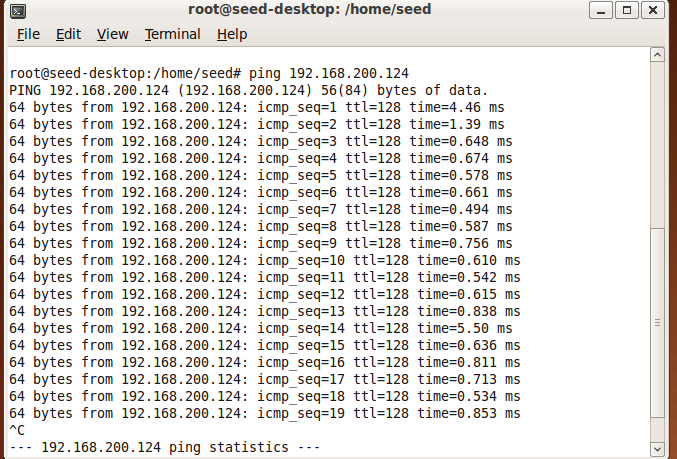

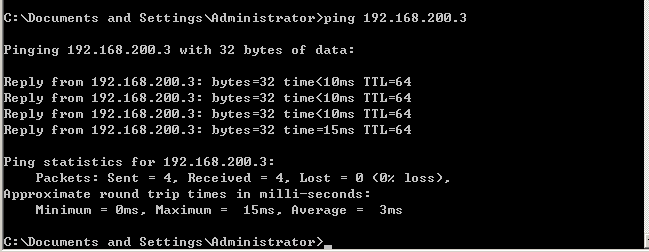

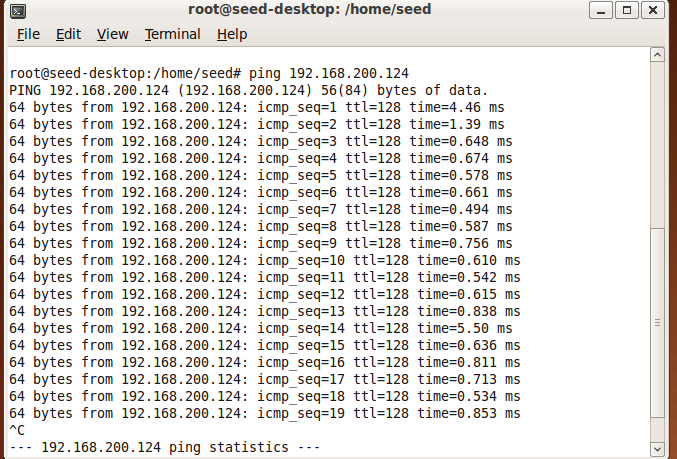

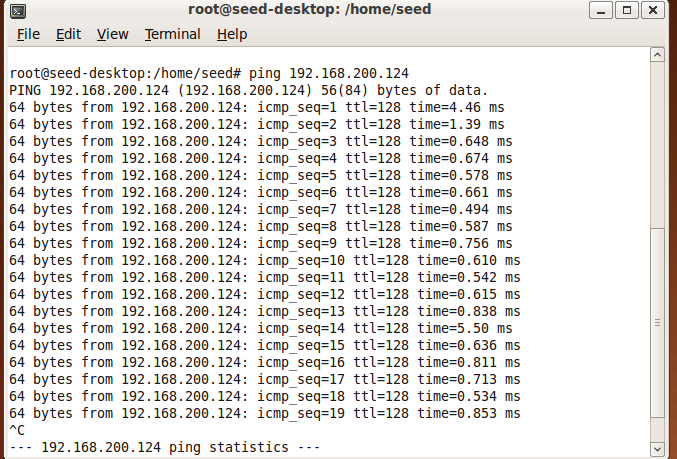

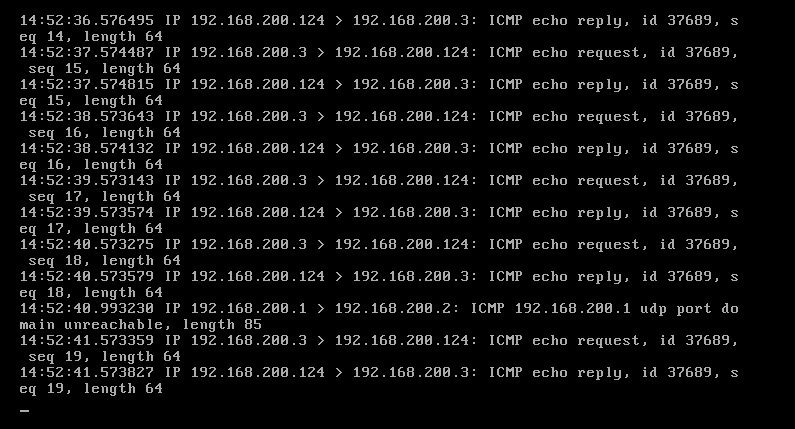

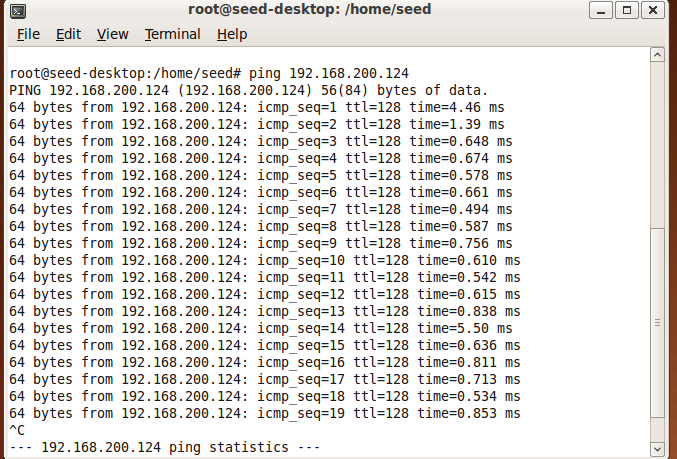

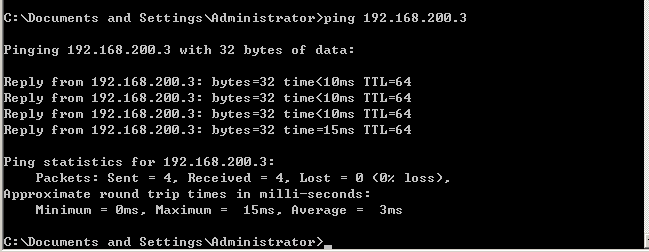

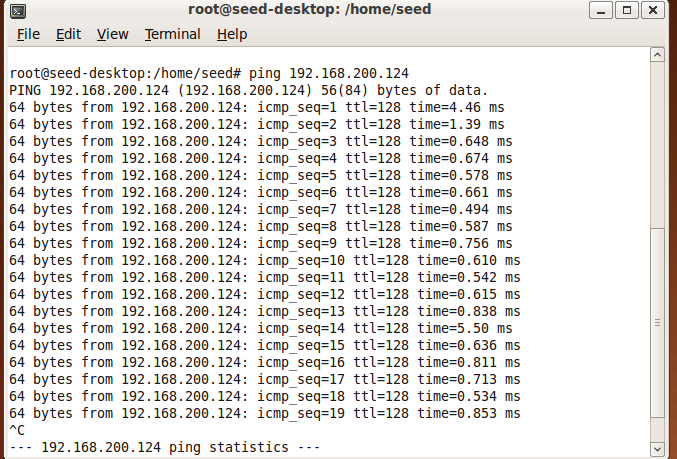

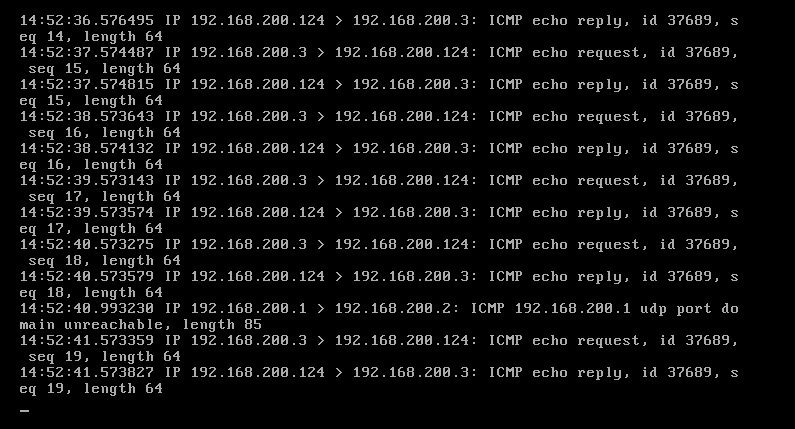

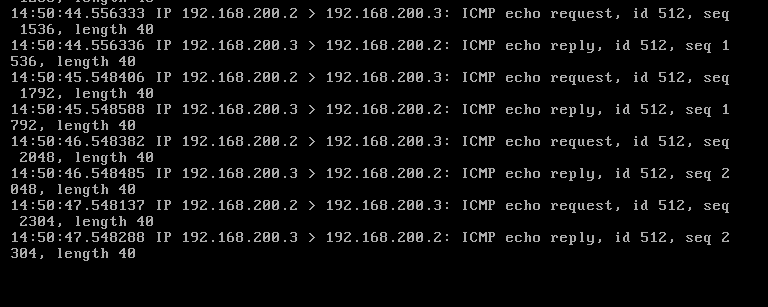

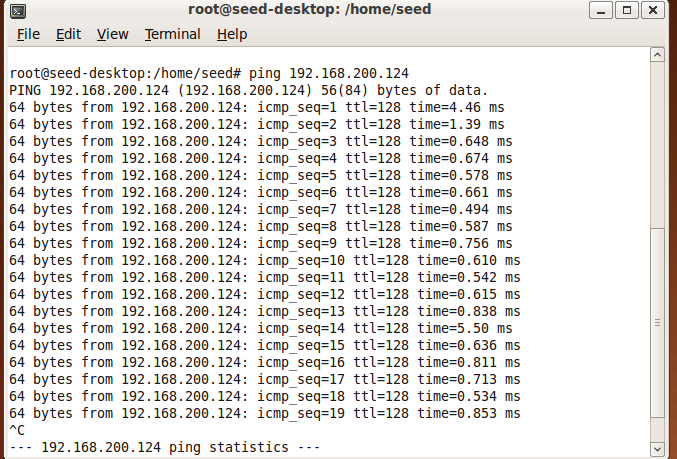

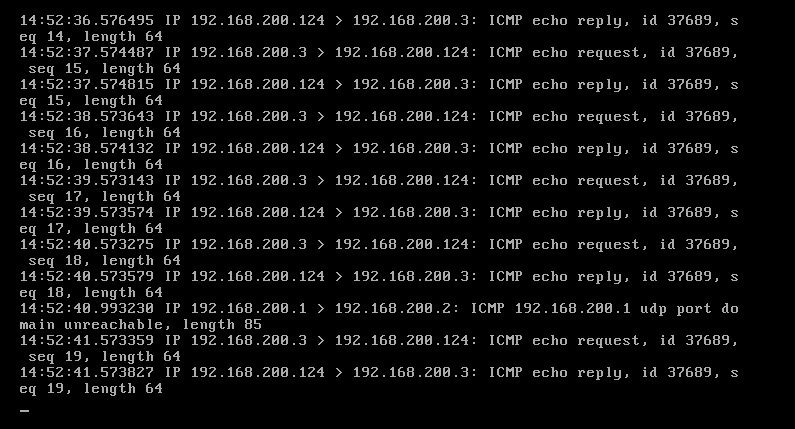

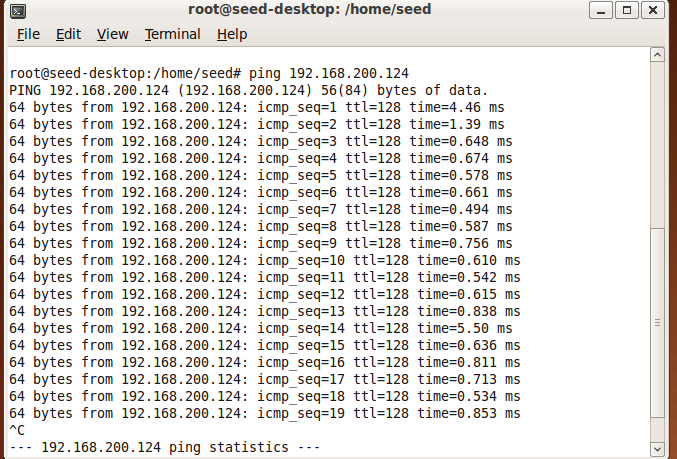

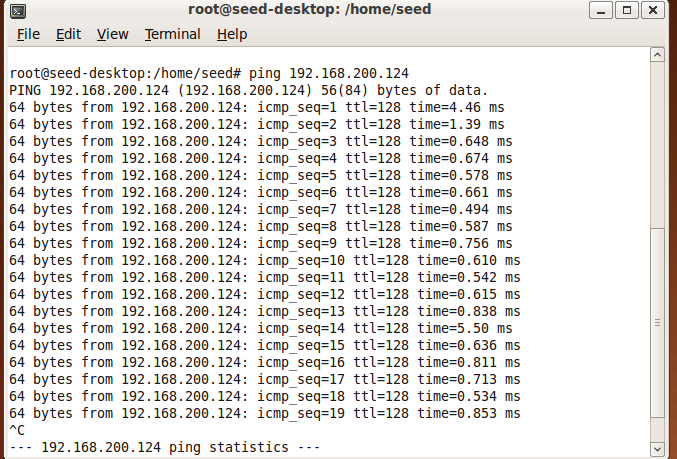

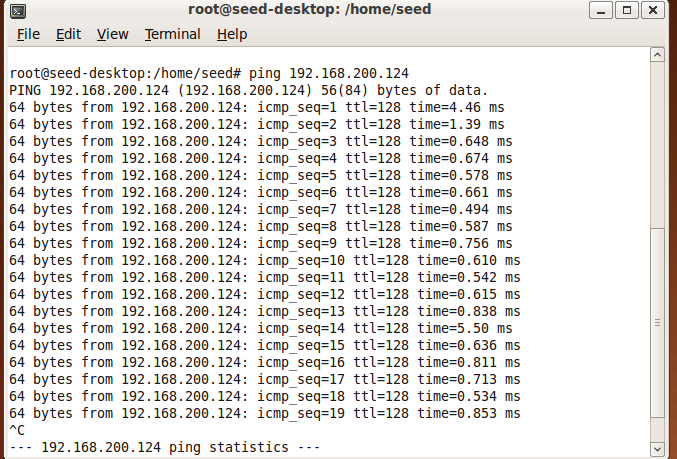

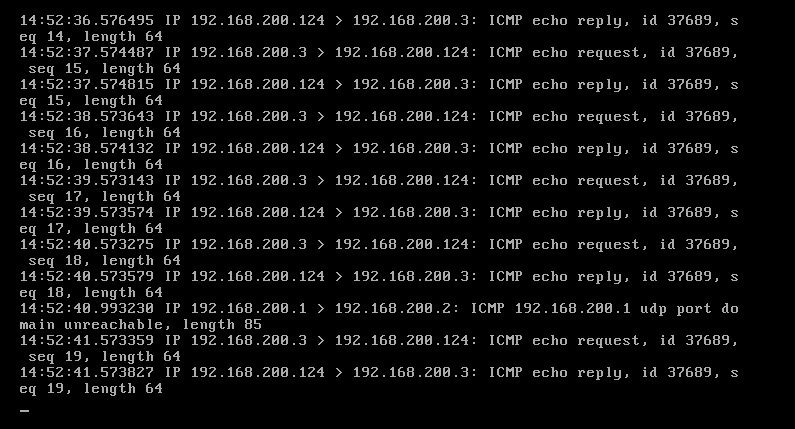

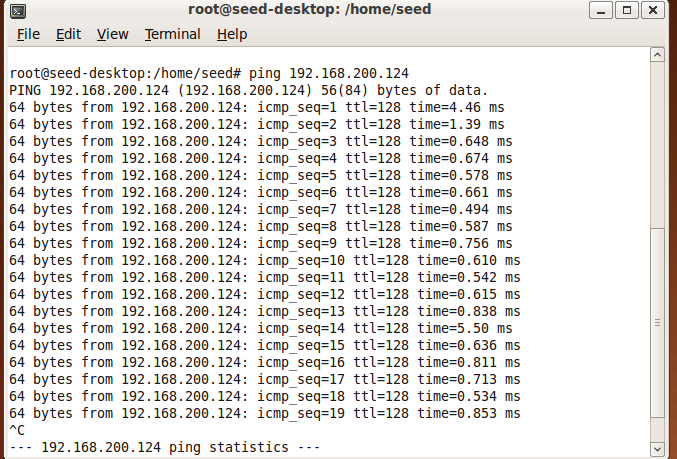

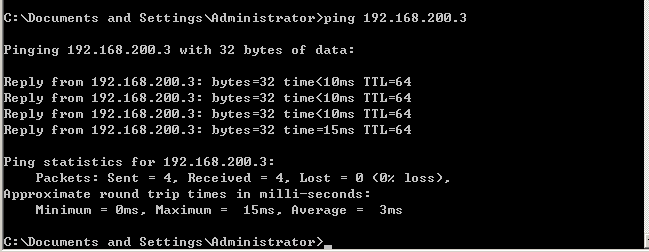

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

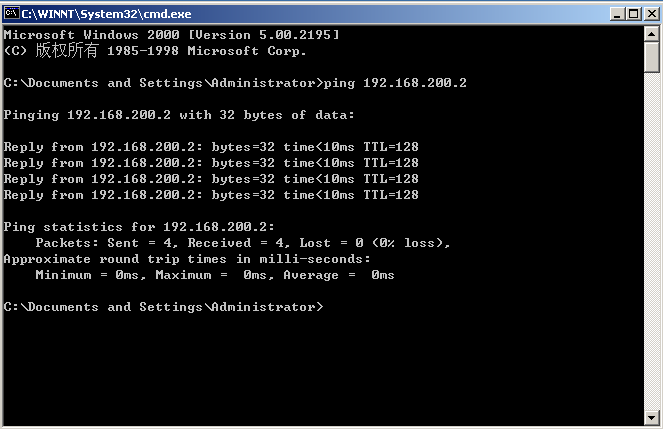

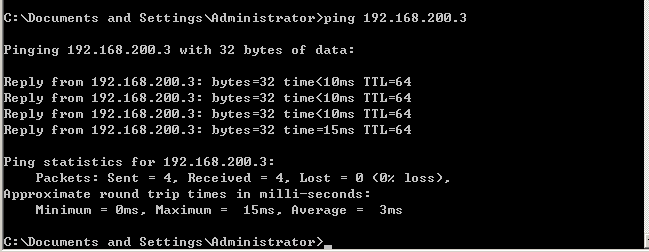

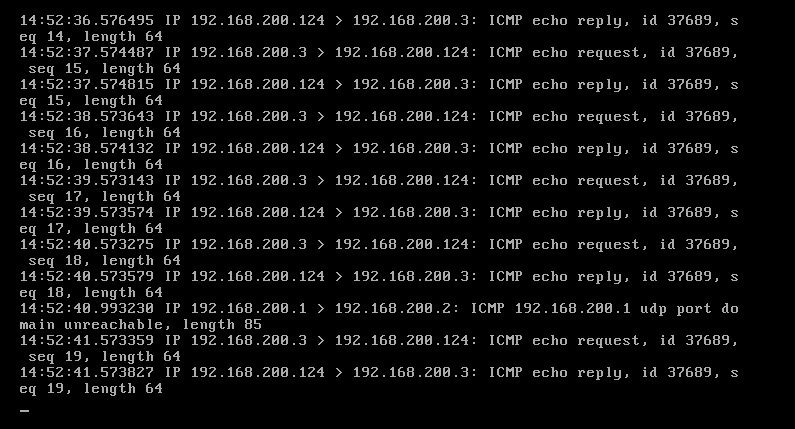

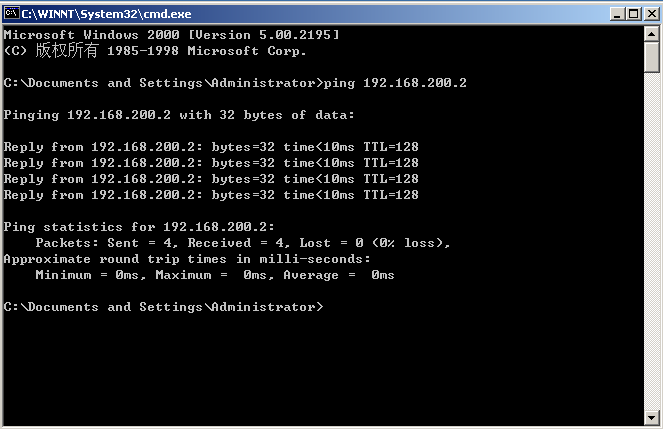

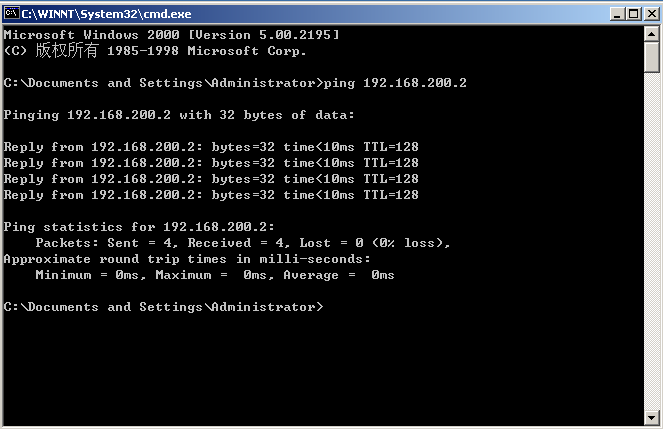

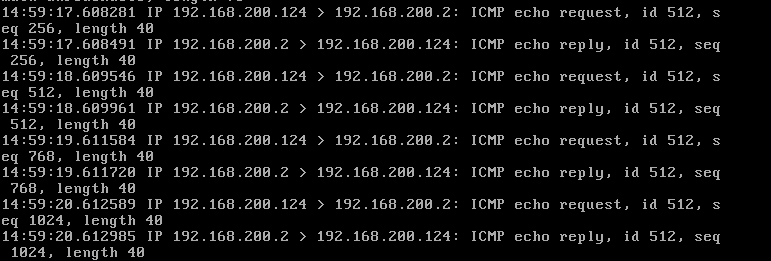

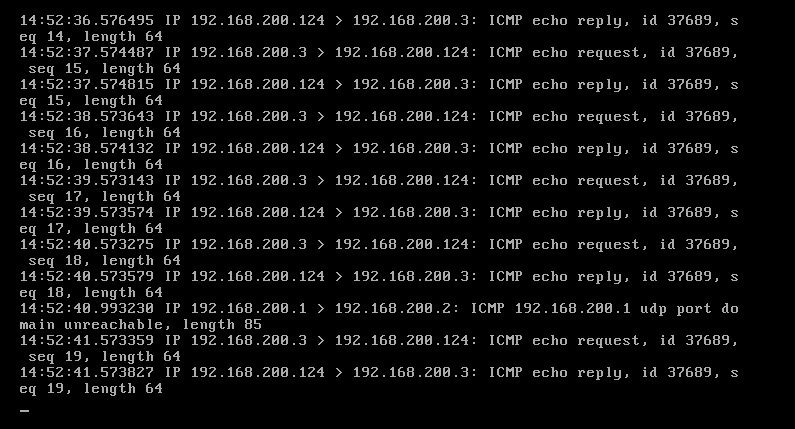

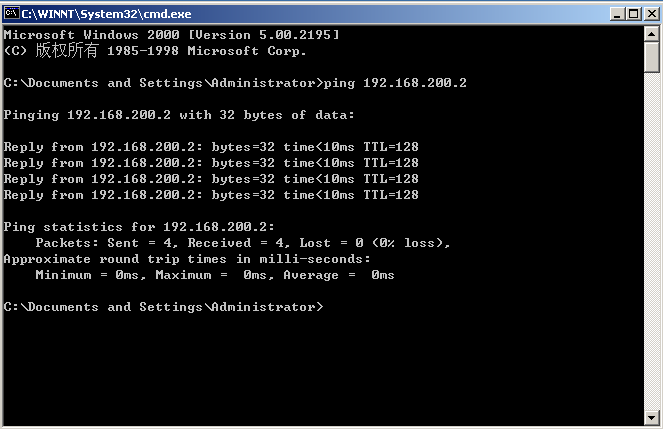

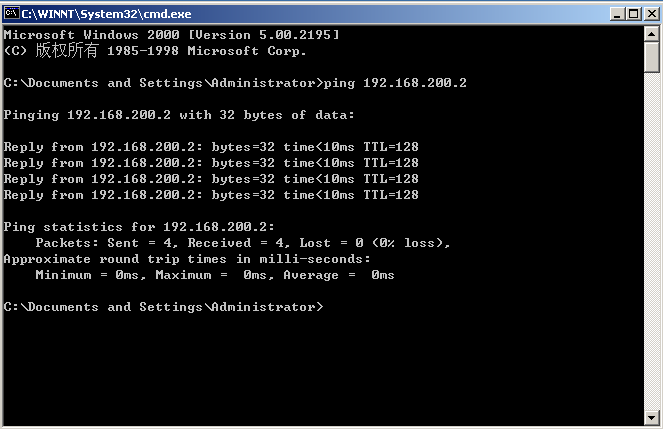

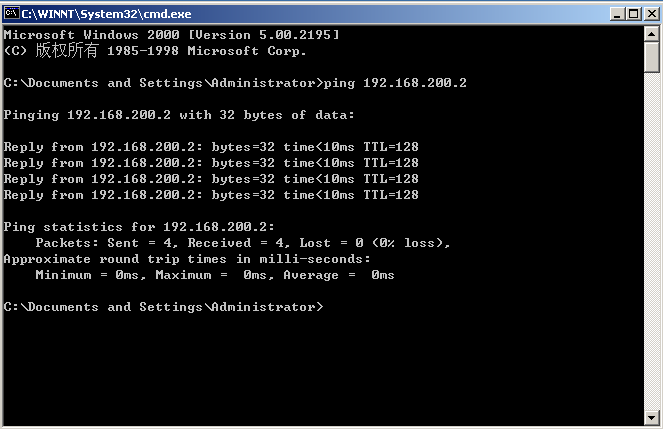

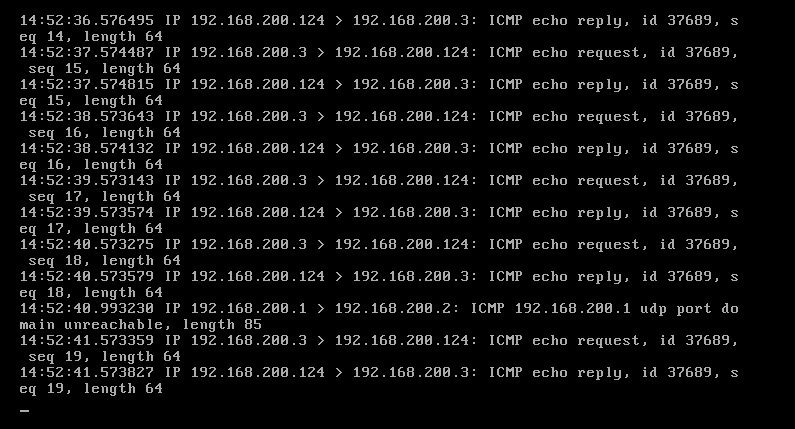

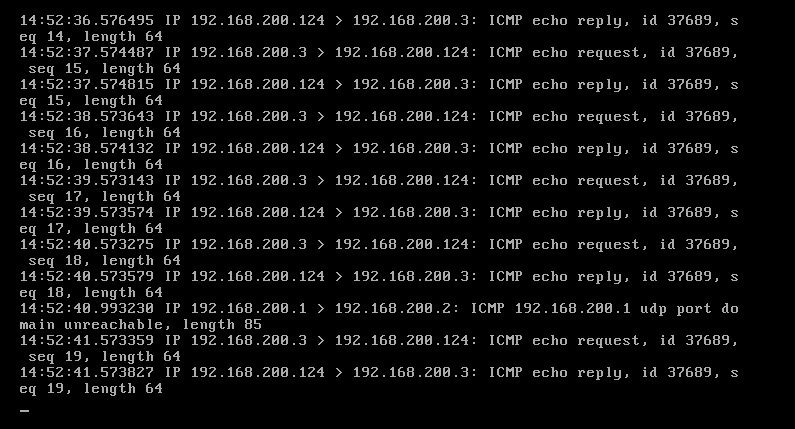

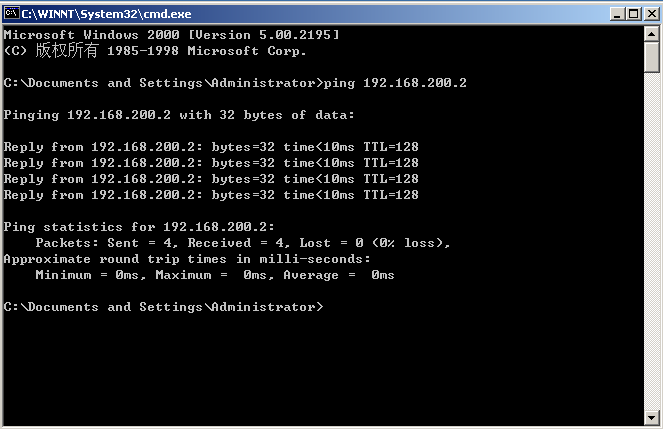

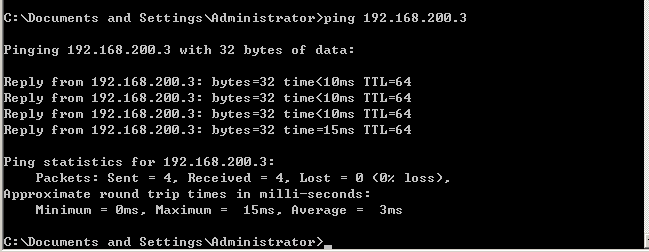

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

一、前言

问题

回答

作业属于

https://edu.cnblogs.com/campus/besti/19attackdefense

作业要求

https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449

课程目标

学习教材第二章,完成课后作业

二、知识梳理

1、蜜罐和蜜网

(1)蜜罐类似于情报收集系统,故意引诱黑客前来攻击,看似漏洞百出,实际借此监听收集证据,同时隐藏真实的服务器地址。蜜罐的作用一般有三种:

-

迷惑入侵者,保护服务器

-

抵御入侵者,加固服务器

-

诱捕网络罪犯

(2)蜜网并非某台单一主机,这一网路系统是隐藏在防火墙后面的,从而以合理方式记录下黑客的行动。

2、攻击机、靶机、seed虚拟机

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

| 问题 | 回答 |

|---|---|

| 作业属于 | https://edu.cnblogs.com/campus/besti/19attackdefense |

| 作业要求 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449 |

| 课程目标 | 学习教材第二章,完成课后作业 |

二、知识梳理

1、蜜罐和蜜网

(1)蜜罐类似于情报收集系统,故意引诱黑客前来攻击,看似漏洞百出,实际借此监听收集证据,同时隐藏真实的服务器地址。蜜罐的作用一般有三种:

-

迷惑入侵者,保护服务器

-

抵御入侵者,加固服务器

-

诱捕网络罪犯

(2)蜜网并非某台单一主机,这一网路系统是隐藏在防火墙后面的,从而以合理方式记录下黑客的行动。

2、攻击机、靶机、seed虚拟机

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

1、蜜罐和蜜网

(1)蜜罐类似于情报收集系统,故意引诱黑客前来攻击,看似漏洞百出,实际借此监听收集证据,同时隐藏真实的服务器地址。蜜罐的作用一般有三种:

-

迷惑入侵者,保护服务器

-

抵御入侵者,加固服务器

-

诱捕网络罪犯

(2)蜜网并非某台单一主机,这一网路系统是隐藏在防火墙后面的,从而以合理方式记录下黑客的行动。

2、攻击机、靶机、seed虚拟机

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)蜜罐类似于情报收集系统,故意引诱黑客前来攻击,看似漏洞百出,实际借此监听收集证据,同时隐藏真实的服务器地址。蜜罐的作用一般有三种:

-

迷惑入侵者,保护服务器

-

抵御入侵者,加固服务器

-

诱捕网络罪犯

(2)蜜网并非某台单一主机,这一网路系统是隐藏在防火墙后面的,从而以合理方式记录下黑客的行动。

2、攻击机、靶机、seed虚拟机

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)攻击机是主机中发动网络攻击的一方,比如实验中即将用到的Windows XP Attacker,其功能主要是网络扫描、渗透攻击、监视、反汇编。

(2)靶机是主机中受到网络攻击的一方,比如实验中的Windows2k Server,有许多安全漏洞的软件包,攻击机可对其进行各种攻击。

(3)seed虚拟机是一个帮助学习计算机安全的实验环境虚拟机,它拥有如TCP/IP协议栈攻击,SQL注入等攻击机没有的功能。

3、攻防软件

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)Walleye:基于浏览器的数据分析及系统管理工具,用于捕获数据查看网络流视图、进程树视图和进程详细视图。

(2)Metasploit:安全漏洞检测工具,可以帮助安全人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

(3)Wireshark:网络封包分析软件。它是一个理想的开源多平台网络协议分析工具。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。它可以让你在一个活动的网络里捕获并交互浏览数据,根据需求分析重要的数据包里的细节。

(4)Aircrack:用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络.

三、环境配置

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

1、网络设置

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)对VMnet1与VMnet8虚拟网卡进行如下设置

(2) VMnet0是桥接模式,VMnet1是仅主机模式,VMnet8是NAT模式。DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,由它给局域网中的虚拟攻击机自动分配IP地址,其中预留了部分地址给靶机使用。其具体参数如下:

2、配置攻击机

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)配置网卡,采用NAT模式

(2)导入镜像后,账号root、密码mima1234登录,用ifconfig查询网络配置情况,获知攻击机IP地址为192.168.200.2,子网掩码为255.255.255.128

3、配置靶机

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)配置网卡,采用仅主机模式

(2)导入镜像后对点击右下角两个小电脑,对网络进行设置。IP地址设为192.168.200.124(不在DHCP的分配范围以内),子网掩码延续为255.255.255.128,默认网关为192.168.200.1。

4、配置Seed虚拟机

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)配置网卡,选择自定义,采用NAT模式

(2)账户seed、密码dees,输入su 提权,查看IP地址,获知IP地址为192.168.200.3,广播地址192.168.200.127,子网掩码255.255.255.128。

5、配置蜜罐

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)进入虚拟机向导页面

(2)选择虚拟机硬件兼容性

(3)选择客户机操作系统和版本

(4)对虚拟机命名,确定存储位置

(5)为虚拟机指定处理器数量

(6)设定虚拟机内存为1GB

(7)选择NAT类型的网络

(8)选择I/O控制器

(9)选择推荐的磁盘类型

(10)设定磁盘容量为8GB

(11)对磁盘进行硬件配置和网卡设置

(12)启动虚拟机,进入Linux系统,按下enter键

(13)进入登录界面,输入roo(账号)、honey(密码),然后输入su -提权,对虚拟机进行配置

(14)选择选项4配置蜜罐

(15)选择不承担风险

(16)对选项1、2、11进行配置

(17)配置选项1

-

蜜罐IP地址

-

广播地址

-

局域IP网络

(18)配置选项2

-

蜜网网关接口IP地址

-

接口子网掩码

-

默认网关

(19)配置sebek,Sebek是一个数据捕获工具,其不容易被攻击者发现。sebek捕获的数据可以准确的给我们重现蜜罐上发生的事件

-

sebek数据包目标IP地址(蜜网网管端口IP)

-

默认sebek数据包的目标UDP端口

-

选择丢包

(20)在攻击机上访问https://192.168.200.8

(21)点击继续,输入账户密码roo和honey,然后修改密码。最后这一波操作的目的是干什么呢?原因是Honeywall上的防火墙设置不允许icmp协议访问管理口但允许访问https的管理网段,所以测试是否能进入https的远程管理界面。

四、测试

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

1、对蜜罐进行调试,输入su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

su -,tcpdump -i eth0 icmp,准备开始监控经过网关的数据包

2、测试攻击机ping靶机

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)攻击机向靶机发送数据包

(2)蜜罐监控到这一过程

3、测试攻击机ping Seed虚拟机

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)攻击机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

4、测试 Seed虚拟机ping靶机

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)Seed虚拟机向靶机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping攻击机

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)靶机向攻击机发送数据包

(2)蜜罐监控到这一过程

5、测试靶机ping Seed虚拟机

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

(1)靶机向Seed虚拟机发送数据包

(2)蜜罐监控到这一过程

五、问题和解决

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

1、虚拟机数量多了之后相互之间切换总是黑屏

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

解决:双击一下屏幕,等待片刻。

2、有些虚拟机桌面上没有终端,不知所措(是的,我的电脑实操能力弱到让您吃惊了,确实有待提高)

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

解决:先按住win+r,然后输入cmd,Terminal就出来啦。

3、提权输入su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

su之后没反应

解决:是su -,注意中间有空格。

六、感悟与反思

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

这个实验加实验报告花费了我将近8个小时,主要暴露了两点问题:一是我对计算机网络以及网络协议分析的知识点已经生疏了,导致理解实验较慢;二是我的电脑实操能力不太好,许多快捷键都不知道在哪,导致作业完成效率较低,希望日后能重点改善这一快。

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看

七、参考资料

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550

-

什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html

-

如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

-

相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

-

原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

-

基于第三代蜜罐网关ROO,简单搭建网络环境 https://blog.51cto.com/iosname/1661550什么是蜜罐与蜜网(Honeypots and Honeynets)https://www.idcbest.com/idcnews/11002989.html如何安装SEED的虚拟机实验环境 https://blog.csdn.net/a1219532602/article/details/100627900

- 相关阅读:

基于数组的完全二叉树

二叉树链式存储

小程序-启动-问题1

小程序----textarea层叠问题

小程序中某个页面生成二维码,并下载二维码图片

vue项目启动后自动在浏览器打开

给卡片加角标

布局图片和文字垂直对齐

小程序npm包管理

从浏览器输入域名到加载完页面的流程

- 原文地址:https://www.cnblogs.com/20199305yizihan/p/12463172.html

Copyright © 2011-2022 走看看