1.run

1.下载附件解压得到run.exe,运行发现是word,显示error!!。直接解压run.exe,得到New Microsoft Word Document.docx和run.exe。运行run.exe,得到tif文件,查看二进制,在最后发现run->njCp1HJBPLVTxcMhUHDPwE7mPW。

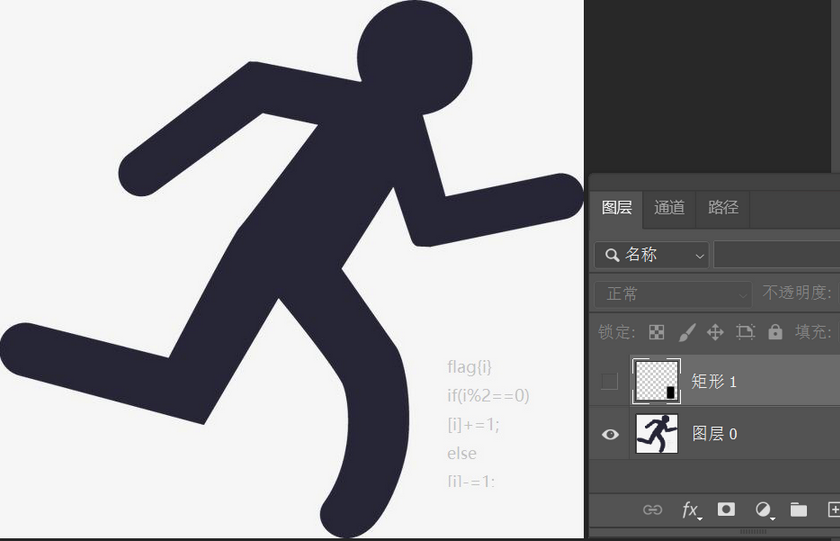

2.百度tif文件发现可以转换成png图片,看到png图片有一块黑色,在ps里将黑色图层隐藏掉,发现一段代码

想到应该是解码第一步发现的密文。

3.脚本

str = 'njCp1HJBPLVTxcMhUHDPwE7mPW'

res = ''

for i in range(1, len(str)+1):

if i % 2 == 0:

res += chr(ord(str[i-1]) + 1)

else:

res += chr(ord(str[i-1]) - 1)

print(res)

2.philosopher

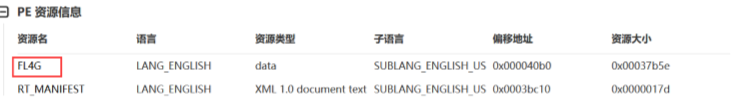

1.下载得到philosopher.exe,无法运行。

2.https://s.threatbook.cn 查看。

用ResourcesHacker查看文件,IHDR(49484452),明显的png文件,提取文件(也可以用binwalk,foremost)

3.用hexd打开,修改头文件为89 50 4E 47,另存为png文件,打开图片就可以看到flag。

3.loop

下载附件解压发现一直循环tarfile和zipfile,用python跑。

import os

while True:

os.system('tar -xvf tarfile')

os.system('rm tarfile')

os.system('unzip zipfile')

os.system('rm zipfile')

最后得到flag

参考连接:

https://www.cnblogs.com/wrnan/p/13197682.html

http://www.ga1axy.top/index.php/archives/41/

2020-7-25 第一周