转载于https://my.oschina.net/heroShane/blog/197049

攻击情景

原文中A是受害者,她使用的一个银行网站http://unsafe/存在session fixation漏洞,B是攻击者,他想盗窃A的银行中的存款,而A会点击B发给她的网页连接(原因可能是A认识B,或者她自己的安全意识不强)。

攻击情景1:最简单:服务器接收任何会话ID

过程如下:

-

B发现http://unsafe/接收任何会话ID,而且会话ID通过URL地址的查询参数携带到服务器,服务器不做检查

-

B给A发送一个电子邮件,他可能假装是银行在宣传自己的新业务,例如,“我行推出了一项新服务,率先体验请点击:http://unsafe/?SID=I_WILL_KNOW_THE_SID",I_WILL_KNOW_THE_SID是Mallory选定的一个会话ID。

-

A被吸引了,点击了 http://unsafe/?SID=I_WILL_KNOW_THE_SID,像往常一样,输入了自己的帐号和口令从而登录到银行网站。

-

因为服务器的会话ID不改变,现在B点击 http://unsafe/?SID=I_WILL_KNOW_THE_SID 后,他就拥有了A的身份。可以为所欲为了。

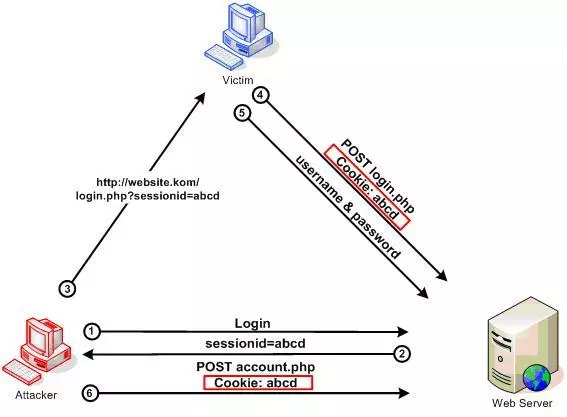

攻击情景2:服务器产生的会话ID不变

过程如下:

-

B访问 http://unsafe/ 并获得了一个会话ID(SID),例如服务器返回的形式是:Set-Cookie: SID=0D6441FEA4496C2

-

B给A发了一个邮件:”我行推出了一项新服务,率先体验请点击:http://unsafe/?SID=0D6441FEA4496C2"

-

A点击并登录了,后面发生的事与情景1相同

攻击情景3:跨站cookie(cross-site cooking)

利用浏览器的漏洞,即使 http://good 很安全,但是,由于浏览器管理cookie的漏洞,使恶意网站 http://evil/ 能够向浏览器发送 http://good 的cookie。过程如下:

-

B给A发送一个邮件“有个有趣的网站:http://evil 很好玩,不妨试试”

-

A访问了这个链接,这个网站将一个会话ID取值为I_WILL_KNOW_THE_SID 的 http://good/ 域的cookie设置到浏览器中。

-

B又给A发了个邮件:“我行推出了一项新服务,率先体验请点击:http://good/”

-

如果A登录了,Mallory就可以利用这个ID了